Łącznik usługi Lookout Mobile Endpoint Security z Intune

Dostęp urządzeń przenośnych do zasobów firmy można kontrolować na podstawie oceny ryzyka przeprowadzonej przez firmę Lookout— rozwiązanie Mobile Threat Defense zintegrowane z Microsoft Intune. Ryzyko jest oceniane na podstawie danych telemetrycznych zebranych z urządzeń przez usługę Lookout, w tym:

- Luki w zabezpieczeniach systemu operacyjnego

- Zainstalowane złośliwe aplikacje

- Złośliwe profile sieciowe

Zasady dostępu warunkowego można skonfigurować na podstawie oceny ryzyka firmy Lookout włączonej za pośrednictwem zasad zgodności Intune dla zarejestrowanych urządzeń, których można użyć do zezwalania niezgodnym urządzeniom na dostęp do zasobów firmy lub blokowania ich na podstawie wykrytych zagrożeń. W przypadku niezarejestrowanych urządzeń można użyć zasad ochrony aplikacji, aby wymusić blokowanie lub selektywne czyszczenie na podstawie wykrytych zagrożeń.

Jak Intune i usługa Lookout Mobile Endpoint Security pomagają chronić zasoby firmy?

Aplikacja mobilna Lookout, Lookout for work, jest instalowana i uruchamiana na urządzeniach przenośnych. Ta aplikacja przechwytuje dane telemetryczne systemu plików, stosu sieci oraz urządzenia i aplikacji, jeśli są dostępne, a następnie wysyła je do usługi w chmurze Lookout w celu oceny ryzyka urządzenia pod kątem zagrożeń mobilnych. W konsoli usługi Lookout można zmienić klasyfikacje poziomów ryzyka dla zagrożeń zgodnie z wymaganiami.

Obsługa zarejestrowanych urządzeń — Intune zasady zgodności urządzeń obejmują regułę usługi Mobile Threat Defense (MTD), która może używać informacji o ocenie ryzyka z aplikacji Lookout for work. Po włączeniu reguły MTD Intune ocenia zgodność urządzenia z włączonymi zasadami. Jeśli urządzenie zostanie uznane za niezgodne, użytkownicy będą blokować dostęp do zasobów firmowych, takich jak Exchange Online i SharePoint Online. Użytkownicy otrzymują również wskazówki z aplikacji Lookout for work zainstalowanej na urządzeniach w celu rozwiązania problemu i odzyskania dostępu do zasobów firmowych. Aby obsługiwać korzystanie z aplikacji Lookout do pracy z zarejestrowanymi urządzeniami:

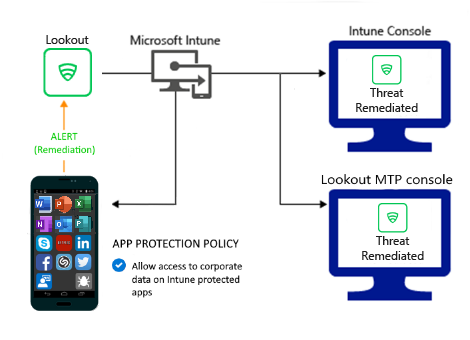

Obsługa niezarejestrowanych urządzeń — Intune może używać danych oceny ryzyka z aplikacji Lookout for work na niezarejestrowanych urządzeniach podczas korzystania z Intune zasad ochrony aplikacji. Administratorzy mogą użyć tej kombinacji, aby chronić dane firmowe w Microsoft Intune chronionej aplikacji, administratorzy mogą również wydać blokowe lub selektywne czyszczenie danych firmowych na tych niezarejestrowanych urządzeniach. Aby obsługiwać korzystanie z aplikacji Lookout do pracy z niezarejestrowanymi urządzeniami:

Obsługiwane platformy

Następujące platformy są obsługiwane w usłudze Lookout po zarejestrowaniu w Intune:

- Android 5.0 lub nowszy

- System iOS 12 i nowsze

Aby uzyskać dodatkowe informacje na temat pomocy technicznej dotyczącej platformy i języka, odwiedź witrynę internetową usługi Lookout.

Wymagania wstępne

- Subskrypcja usługi Lookout Mobile Endpoint Security dla przedsiębiorstw

- subskrypcja planu Microsoft Intune 1

- Tożsamość Microsoft Entra P1

- Pakiet Enterprise Mobility and Security (EMS) E3 lub E5 z licencjami przypisanymi do użytkowników.

Aby uzyskać więcej informacji, zobacz Lookout Mobile Endpoint Security

Przykładowe scenariusze

Poniżej przedstawiono typowe scenariusze korzystania z usługi Mobile Endpoint Security z Intune.

Kontrolowanie dostępu na podstawie zagrożeń ze strony złośliwych aplikacji

Po wykryciu złośliwych aplikacji, takich jak złośliwe oprogramowanie na urządzeniach, można zablokować urządzenia z następujących, dopóki zagrożenie nie zostanie rozwiązane:

- Nawiązywanie połączenia z firmową pocztą e-mail

- Synchronizowanie plików firmowych z aplikacją OneDrive for Work

- Uzyskiwanie dostępu do aplikacji firmowych

Blokuj po wykryciu złośliwych aplikacji:

Dostęp udzielony podczas korygowania:

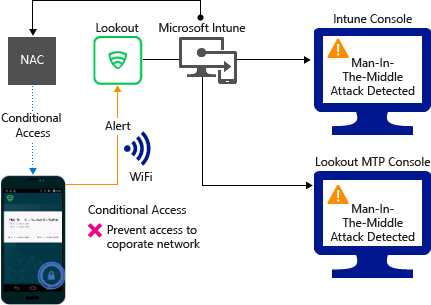

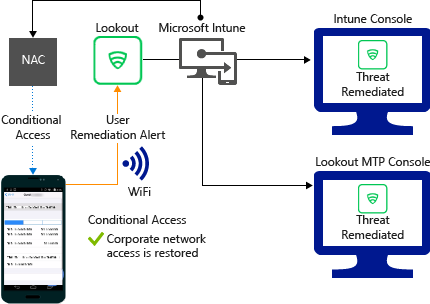

Kontrolowanie dostępu na podstawie zagrożenia dla sieci

Wykrywanie zagrożeń dla sieci, takich jak ataki typu man-in-the-middle i ochrona dostępu do sieci Wi-Fi na podstawie ryzyka związanego z urządzeniem.

Blokuj dostęp do sieci za pośrednictwem sieci Wi-Fi:

Dostęp udzielony podczas korygowania:

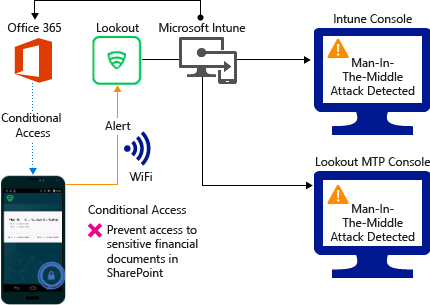

Kontrolowanie dostępu do usługi SharePoint Online na podstawie zagrożenia dla sieci

Wykrywanie zagrożeń dla sieci, takich jak ataki typu man-in-the-middle, i zapobieganie synchronizacji plików firmowych na podstawie ryzyka związanego z urządzeniem.

Blokuj usługę SharePoint Online po wykryciu zagrożeń sieciowych:

Dostęp udzielony podczas korygowania:

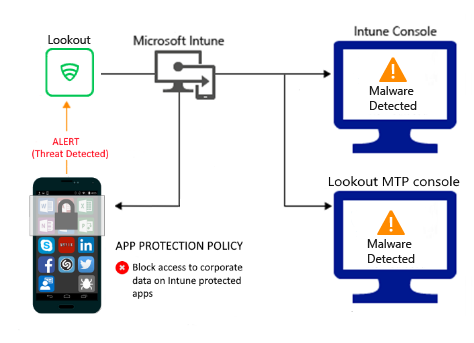

Kontrolowanie dostępu na niezarejestrowanych urządzeniach na podstawie zagrożeń ze strony złośliwych aplikacji

Gdy rozwiązanie Lookout Mobile Threat Defense uzna urządzenie za zainfekowane:

Dostęp jest udzielany w przypadku korygowania:

Następne kroki

Poniżej przedstawiono główne kroki, które należy wykonać, aby zaimplementować to rozwiązanie:

Opinia

Dostępne już wkrótce: W 2024 r. będziemy stopniowo wycofywać zgłoszenia z serwisu GitHub jako mechanizm przesyłania opinii na temat zawartości i zastępować go nowym systemem opinii. Aby uzyskać więcej informacji, sprawdź: https://aka.ms/ContentUserFeedback.

Prześlij i wyświetl opinię dla