Krok 3. Ochrona kont użytkowników platformy Microsoft 365

Zapoznaj się z całą naszą zawartością dotyczącą małych firm na stronie Małe firmy — pomoc i informacje.

Aby zwiększyć bezpieczeństwo logowań użytkowników:

- Korzystanie z Windows Hello dla firm

- Korzystanie z Microsoft Entra ochrony hasłem

- Korzystanie z uwierzytelniania wieloskładnikowego (MFA)

- Wdrażanie konfiguracji tożsamości i dostępu do urządzeń

- Ochrona przed naruszeniem poświadczeń za pomocą Ochrona tożsamości Microsoft Entra

Windows Hello dla firm

Windows Hello dla firm w Windows 11 Enterprise zastępuje hasła silnym uwierzytelnianiem dwuskładnikowym podczas logowania się na urządzeniu z systemem Windows. Te dwa czynniki to nowy typ poświadczeń użytkownika powiązany z urządzeniem oraz dane biometryczne lub numer PIN.

Aby uzyskać więcej informacji, zobacz omówienie Windows Hello dla firm.

ochrona haseł Microsoft Entra

Microsoft Entra ochrona haseł wykrywa i blokuje znane słabe hasła i ich warianty, a także może blokować dodatkowe słabe terminy specyficzne dla Twojej organizacji. Domyślne globalne listy zakazanych haseł są automatycznie stosowane do wszystkich użytkowników w dzierżawie Microsoft Entra. Dodatkowe wpisy można zdefiniować na niestandardowej liście zakazanych haseł. Gdy użytkownicy zmieniają lub resetują swoje hasła, te listy zakazanych haseł są sprawdzane w celu wymuszenia użycia silnych haseł.

Aby uzyskać więcej informacji, zobacz Konfigurowanie ochrony hasłem Microsoft Entra.

MFA

Uwierzytelnianie wieloskładnikowe wymaga, aby logowania użytkowników podlegać dodatkowej weryfikacji poza hasłem konta użytkownika. Nawet jeśli złośliwy użytkownik określi hasło konta użytkownika, musi być również w stanie odpowiedzieć na dodatkową weryfikację, taką jak wiadomość SMS wysłana do smartfona przed udzieleniem dostępu.

Pierwszym krokiem korzystania z uwierzytelniania wieloskładnikowego jest wymaganie go dla wszystkich kont administratorów, znanych również jako konta uprzywilejowane. Poza tym pierwszym krokiem firma Microsoft zaleca uwierzytelnianie wieloskładnikowe dla wszystkich użytkowników.

Istnieją trzy sposoby wymagania od użytkowników używania uwierzytelniania wieloskładnikowego na podstawie planu platformy Microsoft 365.

| Plan | Zalecenie |

|---|---|

| Wszystkie plany platformy Microsoft 365 (bez licencji Tożsamość Microsoft Entra P1 lub P2) | Włącz wartości domyślne zabezpieczeń w Tożsamość Microsoft Entra. Wartości domyślne zabezpieczeń w Tożsamość Microsoft Entra obejmują uwierzytelnianie wieloskładnikowe dla użytkowników i administratorów. |

| Microsoft 365 E3 (w tym licencje Tożsamość Microsoft Entra P1) | Użyj typowych zasad dostępu warunkowego , aby skonfigurować następujące zasady: - Wymagaj uwierzytelniania wieloskładnikowego dla administratorów - Wymagaj uwierzytelniania wieloskładnikowego dla wszystkich użytkowników - Blokowanie starszego uwierzytelniania |

| Microsoft 365 E5 (w tym licencje Tożsamość Microsoft Entra P2) | Korzystając z Ochrona tożsamości Microsoft Entra, rozpocznij implementowanie zalecanego przez firmę Microsoft zestawu dostępu warunkowego i powiązanych zasad, tworząc te dwie zasady: - Wymagaj uwierzytelniania wieloskładnikowego, gdy ryzyko logowania jest średnie lub wysokie - Użytkownicy wysokiego ryzyka muszą zmienić hasło |

Ustawienia domyślne zabezpieczeń

Wartości domyślne zabezpieczeń to nowa funkcja dla platformy Microsoft 365 i Office 365 płatnych lub próbnych subskrypcji utworzonych po 21 października 2019 r. Te subskrypcje mają włączone ustawienia domyślne zabezpieczeń, co wymaga od wszystkich użytkowników używania uwierzytelniania wieloskładnikowego z aplikacją Microsoft Authenticator.

Użytkownicy mają 14 dni na zarejestrowanie się w usłudze MFA w aplikacji Microsoft Authenticator ze swoich smartfonów, co rozpoczyna się od pierwszego zalogowania się po włączeniu ustawień domyślnych zabezpieczeń. Po upływie 14 dni użytkownik nie będzie mógł się zalogować do momentu ukończenia rejestracji usługi MFA.

Ustawienia domyślne zabezpieczeń zapewniają, że wszystkie organizacje mają podstawowy poziom zabezpieczeń logowania użytkownika, który jest domyślnie włączony. Wartości domyślne zabezpieczeń można wyłączyć na korzyść uwierzytelniania wieloskładnikowego z zasadami dostępu warunkowego lub dla poszczególnych kont.

Aby uzyskać więcej informacji, zobacz omówienie ustawień domyślnych zabezpieczeń.

Zasady dostępu warunkowego

Zasady dostępu warunkowego to zestaw reguł określających warunki oceny logowań i udzielania dostępu. Można na przykład utworzyć zasady dostępu warunkowego, które stanowią:

- Jeśli nazwa konta użytkownika jest członkiem grupy dla użytkowników, do których przypisano role Programu Exchange, użytkownika, hasła, zabezpieczeń, programu SharePoint, administratora programu Exchange, administratora programu SharePoint lub administratora globalnego , przed zezwoleniem na dostęp należy wymagać uwierzytelniania wieloskładnikowego.

Te zasady umożliwiają wymaganie uwierzytelniania wieloskładnikowego na podstawie członkostwa w grupie, zamiast próbować skonfigurować indywidualne konta użytkowników dla uwierzytelniania wieloskładnikowego, gdy są przypisane lub nieprzypisane z tych ról administratora.

Możesz również użyć zasad dostępu warunkowego, aby uzyskać bardziej zaawansowane możliwości, takie jak wymaganie, aby logowanie odbywało się ze zgodnego urządzenia, takiego jak laptop z systemem Windows 11.

Dostęp warunkowy wymaga licencji Tożsamość Microsoft Entra P1, które są dołączone do Microsoft 365 E3 i E5.

Aby uzyskać więcej informacji, zobacz omówienie dostępu warunkowego.

Używanie tych metod razem

Należy pamiętać o następujących kwestiach:

- Nie można włączyć wartości domyślnych zabezpieczeń, jeśli masz włączone jakiekolwiek zasady dostępu warunkowego.

- Nie można włączyć żadnych zasad dostępu warunkowego, jeśli masz włączone ustawienia domyślne zabezpieczeń.

Jeśli ustawienia domyślne zabezpieczeń są włączone, wszyscy nowi użytkownicy są monitowane o rejestrację uwierzytelniania wieloskładnikowego i użycie aplikacji Microsoft Authenticator.

W tej tabeli przedstawiono wyniki włączania uwierzytelniania wieloskładnikowego z wartościami domyślnymi zabezpieczeń i zasadami dostępu warunkowego.

| Metoda | Włączone | Wyłączona | Dodatkowa metoda uwierzytelniania |

|---|---|---|---|

| Ustawienia domyślne zabezpieczeń | Nie można używać zasad dostępu warunkowego | Może używać zasad dostępu warunkowego | Aplikacja Microsoft Authenticator |

| Zasady dostępu warunkowego | Jeśli są włączone, nie można włączyć wartości domyślnych zabezpieczeń | Jeśli wszystkie są wyłączone, można włączyć ustawienia domyślne zabezpieczeń | Użytkownik określa podczas rejestracji uwierzytelniania wieloskładnikowego |

Konfiguracje Zero Trust dostępu do tożsamości i urządzeń

Zero Trust ustawienia i zasady dostępu do tożsamości i urządzeń są zalecanymi funkcjami wymagań wstępnych oraz ich ustawieniami w połączeniu z dostępem warunkowym, Intune i zasadami Ochrona tożsamości Microsoft Entra, które określają, czy należy udzielić danego żądania dostępu i na jakich warunkach. To określenie jest oparte na koncie użytkownika logowania, używanym urządzeniu, aplikacji używanej przez użytkownika w celu uzyskania dostępu, lokalizacji, z której jest wykonywane żądanie dostępu, oraz ocenie ryzyka żądania. Ta funkcja pomaga zagwarantować, że tylko zatwierdzone użytkownicy i urządzenia będą mogli uzyskiwać dostęp do krytycznych zasobów.

Uwaga

Ochrona tożsamości Microsoft Entra wymaga licencji Tożsamość Microsoft Entra P2, które są dołączone do Microsoft 365 E5.

Zasady dostępu do tożsamości i urządzeń są zdefiniowane tak, aby były używane w trzech warstwach:

- Ochrona według planu bazowego to minimalny poziom zabezpieczeń tożsamości i urządzeń uzyskujących dostęp do aplikacji i danych.

- Ochrona poufna zapewnia dodatkowe zabezpieczenia dla określonych danych. Tożsamości i urządzenia podlegają wyższym poziomom wymagań dotyczących zabezpieczeń i kondycji urządzeń.

- Ochrona środowisk z wysoce regulowanymi lub sklasyfikowanymi danymi dotyczy zazwyczaj niewielkich ilości danych, które są wysoce sklasyfikowane, zawierają wpisy tajne handlowe lub podlegają przepisom dotyczącym danych. Tożsamości i urządzenia podlegają znacznie wyższym poziomom wymagań dotyczących zabezpieczeń i kondycji urządzeń.

Te warstwy i odpowiednie konfiguracje zapewniają spójne poziomy ochrony danych, tożsamości i urządzeń.

Firma Microsoft zdecydowanie zaleca konfigurowanie i wdrażanie Zero Trust zasad dostępu do tożsamości i urządzeń w organizacji, w tym określonych ustawień aplikacji Microsoft Teams, Exchange Online i SharePoint. Aby uzyskać więcej informacji, zobacz Zero Trust konfiguracje tożsamości i dostępu do urządzeń.

Ochrona tożsamości Microsoft Entra

W tej sekcji dowiesz się, jak skonfigurować zasady chroniące przed naruszeniem poświadczeń, w których osoba atakująca określa nazwę konta użytkownika i hasło w celu uzyskania dostępu do usług i danych w chmurze organizacji. Ochrona tożsamości Microsoft Entra oferuje szereg sposobów zapobiegania naruszaniu poświadczeń konta użytkownika przez osobę atakującą.

Za pomocą Ochrona tożsamości Microsoft Entra możesz:

| Możliwości | Opis |

|---|---|

| Określanie i rozwiązywanie potencjalnych luk w zabezpieczeniach tożsamości organizacji | Tożsamość Microsoft Entra używa uczenia maszynowego do wykrywania anomalii i podejrzanych działań, takich jak logowania i działania po zalogowaniu. Korzystając z tych danych, Ochrona tożsamości Microsoft Entra generuje raporty i alerty, które ułatwiają ocenę problemów i podjęcie działań. |

| Wykrywanie podejrzanych akcji związanych z tożsamościami organizacji i automatyczne reagowanie na nie | Można skonfigurować zasady oparte na ryzyku, które automatycznie reagują na wykryte problemy po osiągnięciu określonego poziomu ryzyka. Te zasady, oprócz innych mechanizmów kontroli dostępu warunkowego udostępnianych przez Tożsamość Microsoft Entra i Microsoft Intune, mogą automatycznie blokować dostęp lub podejmować działania naprawcze, w tym resetowanie haseł i wymaganie Microsoft Entra uwierzytelniania wieloskładnikowego dla kolejnych logowań. |

| Badanie podejrzanych zdarzeń i rozwiązywanie ich za pomocą akcji administracyjnych | Zdarzenia o podwyższonym ryzyku można zbadać, korzystając z informacji o zdarzeniu dotyczącym zabezpieczeń. Dostępne są podstawowe przepływy pracy umożliwiające śledzenie badań i inicjowanie akcji korygowania, takich jak resetowanie haseł. |

Zobacz więcej informacji na temat Ochrona tożsamości Microsoft Entra.

Zobacz kroki włączania Ochrona tożsamości Microsoft Entra.

Administracja zasobów technicznych dotyczących uwierzytelniania wieloskładnikowego i bezpiecznych logowań

- Uwierzytelnianie wieloskładnikowe dla platformy Microsoft 365

- Wdrażanie tożsamości dla platformy Microsoft 365

- Filmy szkoleniowe dotyczące usługi Azure Academy Tożsamość Microsoft Entra

- Konfigurowanie Microsoft Entra zasad rejestracji uwierzytelniania wieloskładnikowego

- Konfiguracje dostępu do tożsamości i urządzeń

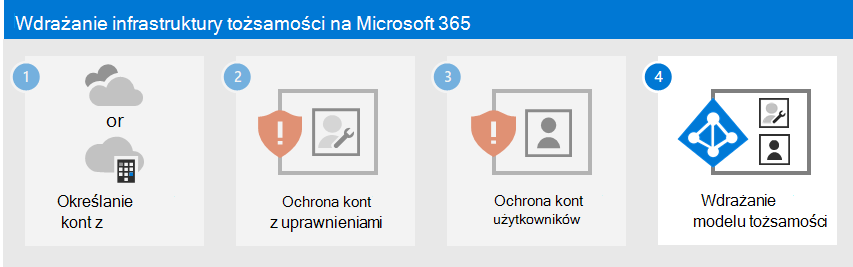

Następny krok

Przejdź do kroku 4, aby wdrożyć infrastrukturę tożsamości na podstawie wybranego modelu tożsamości:

Opinia

Dostępne już wkrótce: W 2024 r. będziemy stopniowo wycofywać zgłoszenia z serwisu GitHub jako mechanizm przesyłania opinii na temat zawartości i zastępować go nowym systemem opinii. Aby uzyskać więcej informacji, sprawdź: https://aka.ms/ContentUserFeedback.

Prześlij i wyświetl opinię dla