Co to jest usługa Advanced Threat Analytics?

Dotyczy: Advanced Threat Analytics w wersji 1.9

Advanced Threat Analytics (ATA) to lokalna platforma, która pomaga chronić przedsiębiorstwo przed wieloma typami zaawansowanych ataków cybernetycznych i zagrożeń wewnętrznych.

Uwaga

Cykl życia pomocy technicznej

Ostateczna wersja usługi ATA jest ogólnie dostępna. Wsparcie podstawowe usługi ATA zakończyło się 12 stycznia 2021 r. Wsparcie dodatkowe będzie kontynuowane do stycznia 2026 r. Aby uzyskać więcej informacji, przeczytaj nasz blog.

Jak działa usługa ATA

Usługa ATA wykorzystuje zastrzeżony aparat analizowania sieci do przechwytywania i analizowania ruchu sieciowego wielu protokołów (takich jak Kerberos, DNS, RPC, NTLM i inne) na potrzeby uwierzytelniania, autoryzacji i zbierania informacji. Te informacje są zbierane przez usługę ATA za pośrednictwem:

- Dublowanie portów z kontrolerów domeny i serwerów DNS do bramy usługi ATA i/lub

- Wdrażanie bramy ATA Lightweight Gateway (LGW) bezpośrednio na kontrolerach domeny

Usługa ATA pobiera informacje z wielu źródeł danych, takich jak dzienniki i zdarzenia w sieci, aby poznać zachowanie użytkowników i innych jednostek w organizacji oraz tworzy profil behawioralny na ich temat. Usługa ATA może odbierać zdarzenia i dzienniki z:

- Integracja rozwiązania SIEM

- Przekazywanie zdarzeń systemu Windows (WEF)

- Bezpośrednio z modułu zbierającego zdarzenia systemu Windows (dla uproszczonej bramy)

Aby uzyskać więcej informacji na temat architektury usługi ATA, zobacz Architektura usługi ATA.

Co robi usługa ATA?

Technologia ATA wykrywa wiele podejrzanych działań, koncentrując się na kilku fazach łańcucha ataków cybernetycznych, w tym:

- Rekonesans, podczas którego osoby atakujące zbierają informacje na temat sposobu tworzenia środowiska, tego, czym są różne zasoby i które jednostki istnieją. Zazwyczaj jest to miejsce, w którym osoby atakujące tworzą plany na potrzeby kolejnych faz ataku.

- Cykl ruchu bocznego, podczas którego osoba atakująca inwestuje czas i wysiłek w rozprzestrzenianie powierzchni ataku wewnątrz sieci.

- Dominacja domeny (trwałość), podczas której osoba atakująca przechwytuje informacje, które pozwalają im wznowić kampanię przy użyciu różnych zestawów punktów wejścia, poświadczeń i technik.

Te fazy cyberataku są podobne i przewidywalne, niezależnie od tego, jakiego typu firma jest atakowana, czy jakiego rodzaju informacje są celem. Usługa ATA wyszukuje trzy główne typy ataków: złośliwe ataki, nietypowe zachowanie i problemy z zabezpieczeniami oraz zagrożenia.

Złośliwe ataki są wykrywane w sposób deterministyczny, wyszukując pełną listę znanych typów ataków, w tym:

- Pass-the-Ticket (PtT)

- Pass-the-Hash (PtH)

- Overpass-the-Hash

- Sfałszowany pac (MS14-068)

- Złoty bilet

- Złośliwe replikacje

- Rozeznanie

- Siła siłowa

- Zdalne wykonywanie

Aby uzyskać pełną listę wykrywania i ich opisów, zobacz What Suspicious Activities Can ATA detect? (Jakie podejrzane działania mogą wykryć usługa ATA?).

Usługa ATA wykrywa te podejrzane działania i przedstawia informacje w konsoli usługi ATA, w tym jasny widok KtoTo, Co, Kiedy i Jak. Jak widać, monitorując ten prosty, przyjazny dla użytkownika pulpit nawigacyjny, otrzymasz alert, że usługa ATA podejrzewa atak typu Pass-the-Ticket został podjęty na komputerach klienckich 1 i Client 2 w sieci.

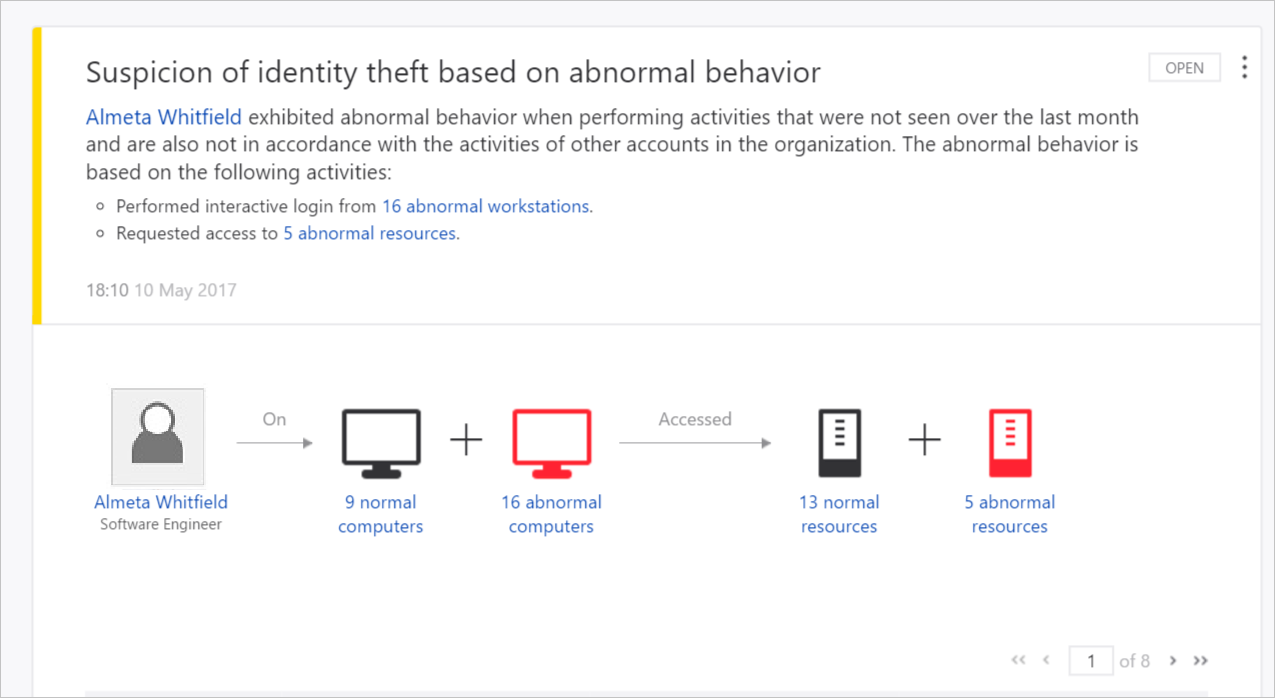

Nietypowe zachowanie jest wykrywane przez usługę ATA przy użyciu analizy behawioralnej i wykorzystanie Edukacja maszyny w celu wykrycia wątpliwych działań i nietypowych zachowań użytkowników i urządzeń w sieci, w tym:

- Nietypowe identyfikatory logowania

- Nieznane zagrożenia

- Udostępnianie haseł

- Ruch boczny

- Modyfikowanie poufnych grup

Podejrzane działania tego typu można wyświetlić na pulpicie nawigacyjnym usługi ATA. W poniższym przykładzie usługa ATA ostrzega użytkownika, gdy użytkownik uzyskuje dostęp do czterech komputerów, które nie są zwykle dostępne przez tego użytkownika, co może być przyczyną alarmu.

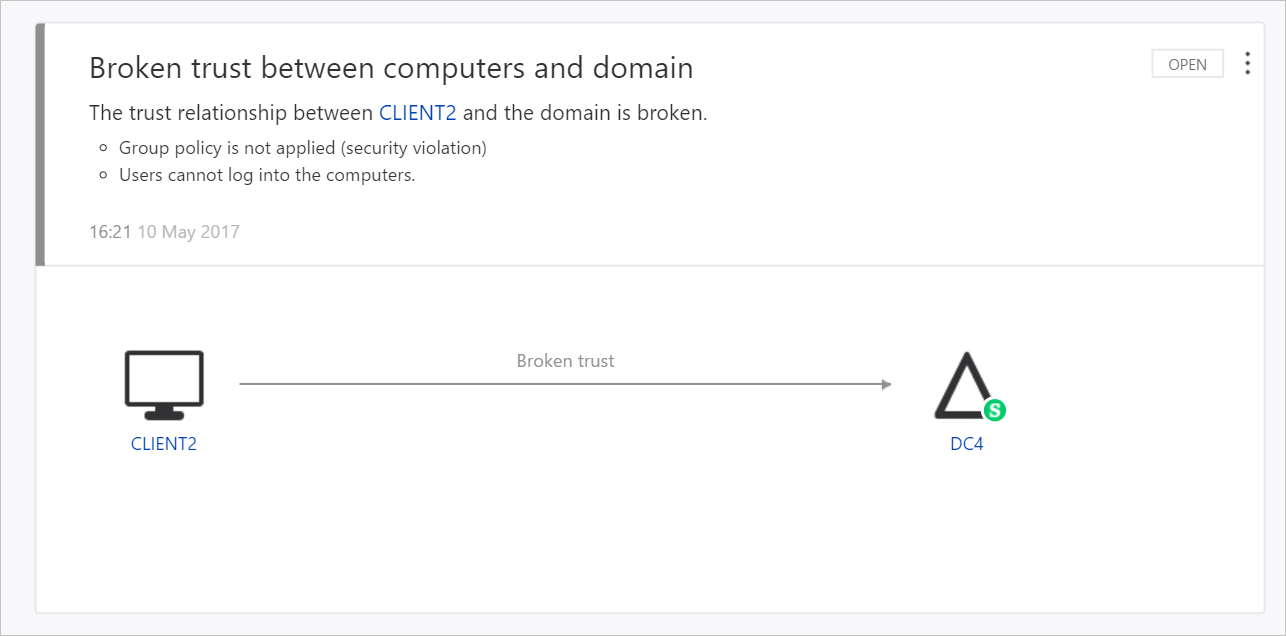

Usługa ATA wykrywa również problemy z zabezpieczeniami i zagrożenia, w tym:

- Przerwane zaufanie

- Słabe protokoły

- Znane luki w zabezpieczeniach protokołu

Podejrzane działania tego typu można wyświetlić na pulpicie nawigacyjnym usługi ATA. W poniższym przykładzie usługa ATA poinformuje Cię o tym, że istnieje przerwana relacja zaufania między komputerem w sieci a domeną.

Znane problemy

Jeśli zaktualizujesz usługę ATA do wersji 1.7 i natychmiast do usługi ATA 1.8 bez wcześniejszej aktualizacji bram usługi ATA, nie można przeprowadzić migracji do usługi ATA 1.8. Przed zaktualizowaniem centrum usługi ATA do wersji 1.7.1 lub 1.7.2 należy najpierw zaktualizować wszystkie bramy do wersji 1.8.

Jeśli wybierzesz opcję przeprowadzenia pełnej migracji, może to potrwać bardzo długo, w zależności od rozmiaru bazy danych. Po wybraniu opcji migracji zostanie wyświetlony szacowany czas — pamiętaj o tym przed podjęciem decyzji o tym, która opcja ma być wybrana.

Co dalej?

Aby uzyskać więcej informacji o tym, jak usługa ATA pasuje do sieci: architektura usługi ATA

Aby rozpocząć wdrażanie usługi ATA: Instalowanie usługi ATA