Praca z podejrzanymi działaniami

Dotyczy: Advanced Threat Analytics w wersji 1.9

W tym artykule wyjaśniono podstawy pracy z usługą Advanced Threat Analytics.

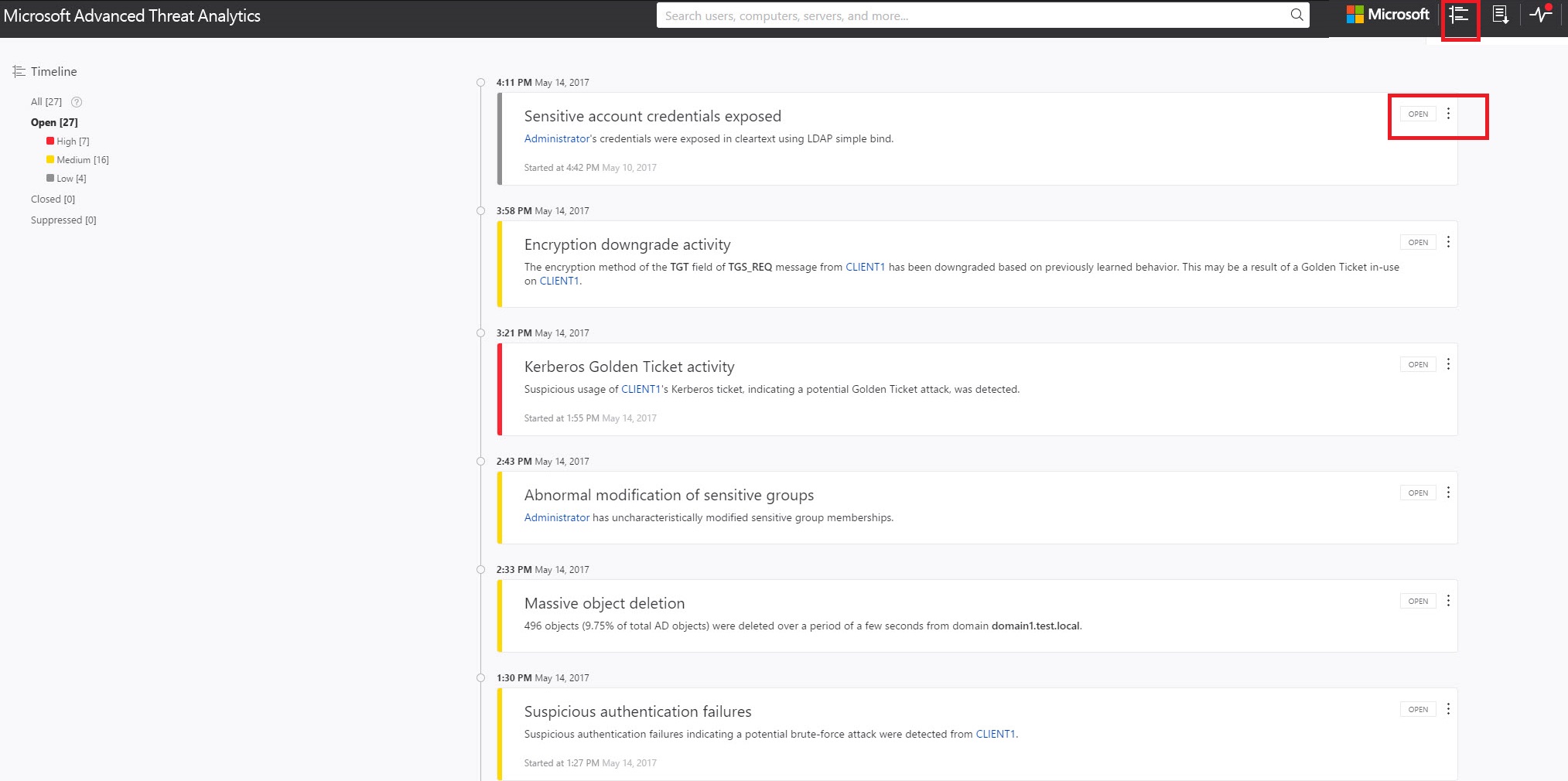

Przeglądanie podejrzanych działań w wierszu czasu ataku

Po zalogowaniu się do konsoli usługi ATA zostanie automatycznie przełączony do otwartego wiersza czasu podejrzanych działań. Podejrzane działania są wymienione w kolejności chronologicznej z najnowszymi podejrzanymi działaniami w górnej części wiersza czasu. Każde podejrzane działanie zawiera następujące informacje:

Zaangażowane jednostki, w tym użytkowników, komputerów, serwerów, kontrolerów domeny i zasobów.

Czasy i ramy czasowe podejrzanych działań.

Ważność podejrzanego działania, Wysoki, Średni lub Niski.

Stan: Otwarte, zamknięte lub pominięte.

Umiejętność

Udostępnij podejrzane działania innym osobom w organizacji za pośrednictwem poczty e-mail.

Wyeksportuj podejrzane działanie do programu Excel.

Uwaga

- Po umieszczeniu wskaźnika myszy na użytkowniku lub komputerze zostanie wyświetlony miniprofil jednostki zawierający dodatkowe informacje o jednostce oraz liczbę podejrzanych działań, z którymi jest połączona jednostka.

- Kliknięcie jednostki spowoduje przejście do profilu jednostki użytkownika lub komputera.

Filtrowanie listy podejrzanych działań

Aby odfiltrować listę podejrzanych działań:

W okienku Filtruj według po lewej stronie ekranu wybierz jedną z następujących opcji: Wszystkie, Otwarte, Zamknięte lub Pominięte.

Aby dalej filtrować listę, wybierz pozycję Wysoki, Średni lub Niski.

Ważność podejrzanego działania

Niska

Wskazuje podejrzane działania, które mogą prowadzić do ataków zaprojektowanych dla złośliwych użytkowników lub oprogramowania w celu uzyskania dostępu do danych organizacji.

Medium

Wskazuje podejrzane działania, które mogą zagrozić konkretnym tożsamościom w przypadku poważniejszych ataków, które mogłyby spowodować kradzież tożsamości lub uprzywilejowaną eskalację

Wysoka

Wskazuje podejrzane działania, które mogą prowadzić do kradzieży tożsamości, eskalacji uprawnień lub innych ataków o dużym wpływie

Korygowanie podejrzanych działań

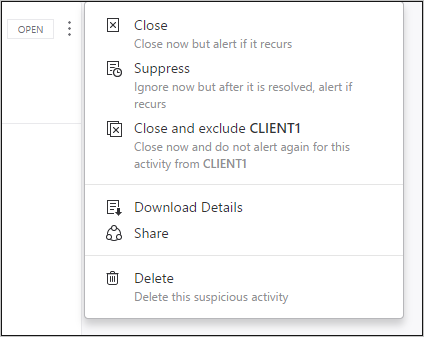

Stan podejrzanego działania można zmienić, klikając bieżący stan podejrzanego działania i wybierając jedną z następujących pozycji: Otwarte, Pominięte, Zamknięte lub Usunięte. Aby to zrobić, kliknij trzy kropki w prawym górnym rogu określonego podejrzanego działania, aby wyświetlić listę dostępnych akcji.

Stan podejrzanego działania

Otwórz: na tej liście są wyświetlane wszystkie nowe podejrzane działania.

Zamknij: służy do śledzenia podejrzanych działań, które zostały zidentyfikowane, zbadane i naprawione w celu ograniczenia ryzyka.

Uwaga

Jeśli to samo działanie zostanie wykryte ponownie w krótkim czasie, usługa ATA może ponownie otworzyć zamknięte działanie.

Pomiń: Pomijanie działania oznacza, że chcesz go zignorować na razie i alerty zostaną ponownie wyświetlone tylko wtedy, gdy wystąpi nowe wystąpienie. Oznacza to, że w przypadku wystąpienia podobnego alertu usługa ATA nie zostanie ponownie otwarta. Jeśli jednak alert zostanie zatrzymany przez siedem dni i zostanie wyświetlony ponownie, zostanie wyświetlony alert ponownie.

Usuń: Jeśli usuniesz alert, zostanie on usunięty z systemu z bazy danych i nie będzie można go przywrócić. Po kliknięciu przycisku Usuń będzie można usunąć wszystkie podejrzane działania tego samego typu.

Wyklucz: możliwość wykluczania jednostki z tworzenia większej liczby alertów określonego typu. Możesz na przykład ustawić usługę ATA, aby wykluczyć konkretną jednostkę (użytkownika lub komputer) z ponownego alertu dla określonego typu podejrzanej aktywności, na przykład określonego administratora, który uruchamia kod zdalny lub skaner zabezpieczeń, który wykonuje rekonesans DNS. Oprócz możliwości dodawania wykluczeń bezpośrednio w podejrzanym działaniu wykrytym w wierszu czasu możesz również przejść do strony Konfiguracja do pozycji Wykluczenia, a dla każdego podejrzanego działania można ręcznie dodać i usunąć wykluczone jednostki lub podsieci (na przykład w przypadku biletu dostępu).

Uwaga

Strony konfiguracji można modyfikować tylko przez administratorów usługi ATA.