Zezwalaj aplikacjom na dostęp do wpisów tajnych usługi Azure Stack Hub Key Vault

W krokach opisanych w tym artykule opisano sposób uruchamiania przykładowej aplikacji HelloKeyVault , która pobiera klucze i wpisy tajne z magazynu kluczy w usłudze Azure Stack Hub.

Wymagania wstępne

W przypadku połączenia za pośrednictwem sieci VPN można zainstalować następujące wymagania wstępne z zestawu Azure Stack Development Kit lub z klienta zewnętrznego opartego na systemie Windows:

- Zainstaluj moduły Azure PowerShell zgodne z usługą Azure Stack Hub.

- Pobierz narzędzia wymagane do pracy z usługą Azure Stack Hub.

Tworzenie magazynu kluczy i rejestrowanie aplikacji

Aby przygotować się do przykładowej aplikacji:

- Utwórz magazyn kluczy w usłudze Azure Stack Hub.

- Zarejestruj aplikację w identyfikatorze Microsoft Entra.

Użyj Azure Portal lub programu PowerShell, aby przygotować się do przykładowej aplikacji.

Uwaga

Domyślnie skrypt programu PowerShell tworzy nową aplikację w usłudze Active Directory. Można jednak zarejestrować jedną z istniejących aplikacji.

Przed uruchomieniem poniższego skryptu upewnij się, że podajesz wartości zmiennych aadTenantName i applicationPassword . Jeśli nie określisz wartości dla applicationPassword, ten skrypt generuje losowe hasło.

$vaultName = 'myVault'

$resourceGroupName = 'myResourceGroup'

$applicationName = 'myApp'

$location = 'local'

# Password for the application. If not specified, this script generates a random password during app creation.

$applicationPassword = ''

# Function to generate a random password for the application.

Function GenerateSymmetricKey()

{

$key = New-Object byte[](32)

$rng = [System.Security.Cryptography.RNGCryptoServiceProvider]::Create()

$rng.GetBytes($key)

return [System.Convert]::ToBase64String($key)

}

Write-Host 'Please log into your Azure Stack Hub user environment' -foregroundcolor Green

$tenantARM = "https://management.local.azurestack.external"

$aadTenantName = "FILL THIS IN WITH YOUR AAD TENANT NAME. FOR EXAMPLE: myazurestack.onmicrosoft.com"

# Configure the Azure Stack Hub operator's PowerShell environment.

Add-AzEnvironment `

-Name "AzureStackUser" `

-ArmEndpoint $tenantARM

$TenantID = Get-AzsDirectoryTenantId `

-AADTenantName $aadTenantName `

-EnvironmentName AzureStackUser

# Sign in to the user portal.

Connect-AzAccount `

-EnvironmentName "AzureStackUser" `

-TenantId $TenantID `

$now = [System.DateTime]::Now

$oneYearFromNow = $now.AddYears(1)

$applicationPassword = GenerateSymmetricKey

# Create a new Azure AD application.

$identifierUri = [string]::Format("http://localhost:8080/{0}",[Guid]::NewGuid().ToString("N"))

$homePage = "https://contoso.com"

Write-Host "Creating a new AAD Application"

$ADApp = New-AzADApplication `

-DisplayName $applicationName `

-HomePage $homePage `

-IdentifierUris $identifierUri `

-StartDate $now `

-EndDate $oneYearFromNow `

-Password $applicationPassword

Write-Host "Creating a new AAD service principal"

$servicePrincipal = New-AzADServicePrincipal `

-ApplicationId $ADApp.ApplicationId

# Create a new resource group and a key vault in that resource group.

New-AzResourceGroup `

-Name $resourceGroupName `

-Location $location

Write-Host "Creating vault $vaultName"

$vault = New-AzKeyVault -VaultName $vaultName `

-ResourceGroupName $resourceGroupName `

-Sku standard `

-Location $location

# Specify full privileges to the vault for the application.

Write-Host "Setting access policy"

Set-AzKeyVaultAccessPolicy -VaultName $vaultName `

-ObjectId $servicePrincipal.Id `

-PermissionsToKeys all `

-PermissionsToSecrets all

Write-Host "Paste the following settings into the app.config file for the HelloKeyVault project:"

'<add key="VaultUrl" value="' + $vault.VaultUri + '"/>'

'<add key="AuthClientId" value="' + $servicePrincipal.ApplicationId + '"/>'

'<add key="AuthClientSecret" value="' + $applicationPassword + '"/>'

Write-Host

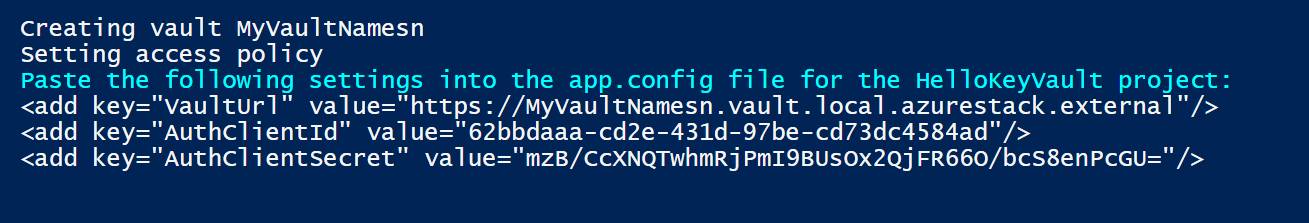

Na poniższej ilustracji przedstawiono dane wyjściowe skryptu użytego do utworzenia magazynu kluczy:

Zanotuj wartości VaultUrl, AuthClientId i AuthClientSecret zwrócone przez poprzedni skrypt. Te wartości służą do uruchamiania aplikacji HelloKeyVault .

Pobieranie i konfigurowanie przykładowej aplikacji

Pobierz przykład magazynu kluczy ze strony przykładów klienta usługi Azure Key Vault. Wyodrębnij zawartość pliku .zip na stacji roboczej dewelopera. W folderze samples znajdują się dwie aplikacje. W tym artykule jest używana funkcja HelloKeyVault.

Aby załadować przykład HelloKeyVault :

- Przejdź do folderu Microsoft.Azure.KeyVault.Samples>>HelloKeyVault.

- Otwórz aplikację HelloKeyVault w programie Visual Studio.

Konfigurowanie aplikacji przykładowej

W programie Visual Studio:

Otwórz plik HelloKeyVault\App.config i znajdź

<appSettings>element .Zaktualizuj klucze VaultUrl, AuthClientId i AuthCertThumbprint przy użyciu wartości zwróconych podczas tworzenia magazynu kluczy. Domyślnie plik App.config ma symbol zastępczy .

AuthCertThumbprintZastąp ten symbol zastępczy symbolemAuthClientSecret.<appSettings> <!-- Update these settings for your test environment --> <add key="VaultUrl" value="URL to your Vault" /> <add key="AuthClientId" value="Client Id of your Service Principal" /> <add key="AuthCertThumbprint" value="Thumbprint of the certificate used for authentication" /> <add key="TracingEnabled" value="false" /> </appSettings>Ponownie skompiluj rozwiązanie.

Uruchamianie aplikacji

Po uruchomieniu funkcji HelloKeyVault aplikacja loguje się do Microsoft Entra identyfikatora, a następnie używa tokenu AuthClientSecret do uwierzytelniania w magazynie kluczy w usłudze Azure Stack Hub.

Możesz użyć przykładu HelloKeyVault , aby:

- Wykonywanie podstawowych operacji, takich jak tworzenie, szyfrowanie, zawijanie i usuwanie kluczy i wpisów tajnych.

- Przekaż parametry, takie jak

encryptidecryptdo funkcji HelloKeyVault, i zastosuj określone zmiany do magazynu kluczy.

Następne kroki

Opinia

Dostępne już wkrótce: W 2024 r. będziemy stopniowo wycofywać zgłoszenia z serwisu GitHub jako mechanizm przesyłania opinii na temat zawartości i zastępować go nowym systemem opinii. Aby uzyskać więcej informacji, sprawdź: https://aka.ms/ContentUserFeedback.

Prześlij i wyświetl opinię dla