Logowanie jednokrotne oparte na nagłówku dla aplikacji lokalnych przy użyciu serwera proxy aplikacji Firmy Microsoft Entra

Serwer proxy aplikacji Entra firmy Microsoft natywnie obsługuje dostęp do logowania jednokrotnego (SSO) do aplikacji, które używają nagłówków do uwierzytelniania. Wartości nagłówków wymagane przez aplikację można skonfigurować w identyfikatorze Entra firmy Microsoft. Wartości nagłówka są wysyłane do aplikacji za pośrednictwem serwera proxy aplikacji. Zalety korzystania z natywnej obsługi uwierzytelniania opartego na nagłówkach z serwerem proxy aplikacji obejmują:

Uproszczenie dostępu zdalnego do aplikacji lokalnych — serwer proxy aplikacji upraszcza istniejącą architekturę dostępu zdalnego. Zastąpisz dostęp do tych aplikacji wirtualną siecią prywatną (VPN). Zależności są usuwane z lokalnych rozwiązań do obsługi tożsamości na potrzeby uwierzytelniania. Usprawnisz środowisko pracy użytkowników i nie zauważasz niczego innego, gdy korzystają z aplikacji firmowych. Użytkownicy mogą pracować z dowolnego miejsca na dowolnym urządzeniu.

Brak dodatkowego oprogramowania lub zmian w aplikacjach — używasz istniejących prywatnych łączników sieciowych. Nie jest wymagane żadne dodatkowe oprogramowanie.

Dostępna szeroka lista atrybutów i przekształceń — wszystkie dostępne wartości nagłówków są oparte na standardowych oświadczeniach wystawionych przez identyfikator Firmy Microsoft Entra. Wszystkie atrybuty i przekształcenia dostępne do konfigurowania oświadczeń dla języka SAML (Security Assertion Markup Language) lub OpenID Połączenie (OIDC) są również dostępne jako wartości nagłówka.

Wymagania wstępne

Włącz serwer proxy aplikacji i zainstaluj łącznik, który ma bezpośredni dostęp sieciowy do aplikacji. Aby dowiedzieć się więcej, zobacz Dodawanie aplikacji lokalnej na potrzeby dostępu zdalnego za pośrednictwem serwera proxy aplikacji.

Obsługiwane możliwości

W tabeli wymieniono typowe możliwości wymagane dla aplikacji uwierzytelniania opartych na nagłówkach.

| Wymaganie | Opis |

|---|---|

| Federacyjne logowanie jednokrotne | W trybie wstępnie uwierzytelnianym wszystkie aplikacje są chronione przy użyciu uwierzytelniania firmy Microsoft Entra, a użytkownicy mają logowanie jednokrotne. |

| Dostęp zdalny | Serwer proxy aplikacji zapewnia zdalny dostęp do aplikacji. Użytkownicy uzyskują dostęp do aplikacji z Internetu w dowolnej przeglądarce internetowej przy użyciu zewnętrznego lokalizatora jednolitych zasobów (URL). Serwer proxy aplikacji nie jest przeznaczony do ogólnego dostępu firmowego. Aby uzyskać ogólny dostęp firmowy, zobacz Dostęp Prywatny Microsoft Entra. |

| Integracja oparta na nagłówkach | Serwer proxy aplikacji obsługuje integrację logowania jednokrotnego z identyfikatorem Entra firmy Microsoft, a następnie przekazuje tożsamość lub inne dane aplikacji jako nagłówki HTTP do aplikacji. |

| Autoryzacja aplikacji | Typowe zasady są określane w oparciu o dostęp do aplikacji, członkostwo w grupie użytkownika i inne zasady. W usłudze Microsoft Entra ID zasady są implementowane przy użyciu dostępu warunkowego. Zasady autoryzacji aplikacji mają zastosowanie tylko do początkowego żądania uwierzytelniania. |

| Bardziej zaawansowane uwierzytelnianie | Zasady są definiowane w celu wymuszenia dodania uwierzytelniania, na przykład w celu uzyskania dostępu do poufnych zasobów. |

| Szczegółowa autoryzacja | Zapewnia kontrolę dostępu na poziomie adresu URL. Dodane zasady można wymuszać na podstawie adresu URL, do którego uzyskiwany jest dostęp. Wewnętrzny adres URL skonfigurowany dla aplikacji definiuje zakres aplikacji, do którego są stosowane zasady. Wymuszane są zasady skonfigurowane dla najbardziej szczegółowej ścieżki. |

Uwaga

W tym artykule opisano połączenie między aplikacjami uwierzytelniania opartymi na nagłówkach i identyfikatorem Entra firmy Microsoft przy użyciu serwera proxy aplikacji i jest zalecanym wzorcem. Alternatywnie istnieje wzorzec integracji, który używa funkcji PingAccess z identyfikatorem Entra firmy Microsoft w celu włączenia uwierzytelniania opartego na nagłówku. Aby uzyskać więcej informacji, zobacz Uwierzytelnianie oparte na nagłówku na potrzeby logowania jednokrotnego z serwerem proxy aplikacji i poleceniem PingAccess.

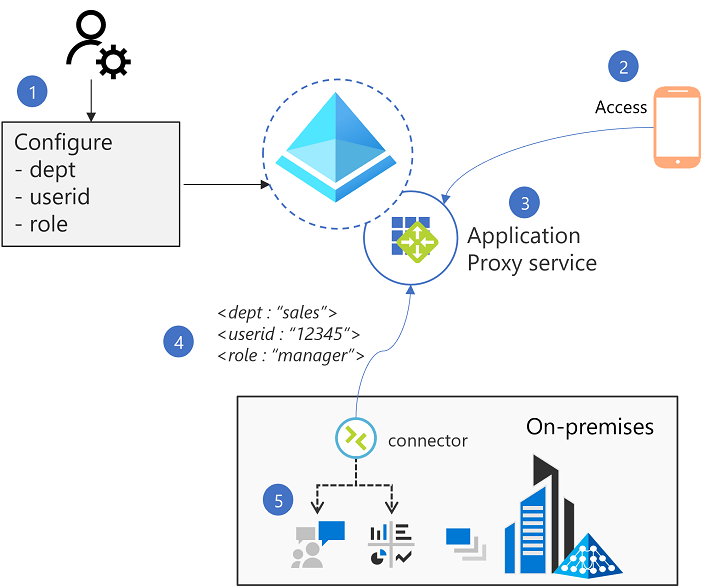

Jak to działa

- Administracja dostosowuje mapowania atrybutów wymagane przez aplikację w centrum administracyjnym firmy Microsoft Entra.

- Serwer proxy aplikacji zapewnia, że użytkownik jest uwierzytelniany przy użyciu identyfikatora Entra firmy Microsoft.

- Usługa w chmurze serwera proxy aplikacji wie o wymaganych atrybutach. Dlatego usługa pobiera odpowiednie oświadczenia z tokenu identyfikatora otrzymanego podczas uwierzytelniania. Następnie usługa tłumaczy wartości na wymagane nagłówki HTTP w ramach żądania do łącznika.

- Żądanie zostaje następnie przekazane do łącznika, który jest przekazywany do aplikacji wewnętrznej bazy danych.

- Aplikacja odbiera nagłówki i może ich używać w zależności od potrzeb.

Publikowanie aplikacji za pomocą serwera proxy aplikacji

Opublikuj aplikację zgodnie z instrukcjami opisanymi w temacie Publikowanie aplikacji za pomocą serwera proxy aplikacji.

- Wewnętrzna wartość adresu URL określa zakres aplikacji. Należy skonfigurować wewnętrzną wartość adresu URL w ścieżce głównej aplikacji, a wszystkie ścieżki podrzędne poniżej katalogu głównego otrzymają ten sam nagłówek i konfigurację aplikacji.

- Utwórz nową aplikację, aby ustawić inną konfigurację nagłówka lub przypisanie użytkownika dla bardziej szczegółowej ścieżki niż skonfigurowana aplikacja. W nowej aplikacji skonfiguruj wewnętrzny adres URL przy użyciu określonej wymaganej ścieżki, a następnie skonfiguruj określone nagłówki wymagane dla tego adresu URL. Serwer proxy aplikacji zawsze pasuje do ustawień konfiguracji do najbardziej szczegółowego zestawu ścieżek dla aplikacji.

Wybierz pozycję Microsoft Entra ID jako metodę wstępnego uwierzytelniania.

Przypisz użytkownika testowego, przechodząc do pozycji Użytkownicy i grupy i przypisując odpowiednich użytkowników i grupy.

Otwórz przeglądarkę i przejdź do zewnętrznego adresu URL z ustawień serwera proxy aplikacji.

Sprawdź, czy możesz nawiązać połączenie z aplikacją. Mimo że możesz nawiązać połączenie, nie możesz jeszcze uzyskać dostępu do aplikacji, ponieważ nagłówki nie są skonfigurowane.

Konfigurowanie logowania jednokrotnego

Przed rozpoczęciem logowania jednokrotnego dla aplikacji opartych na nagłówkach zainstaluj łącznik sieci prywatnej. Łącznik musi mieć dostęp do aplikacji docelowych. Aby dowiedzieć się więcej, zobacz Samouczek: serwer proxy aplikacji Firmy Microsoft Entra.

- Po wyświetleniu aplikacji na liście aplikacji dla przedsiębiorstw wybierz ją i wybierz pozycję Logowanie jednokrotne.

- Ustaw tryb logowania jednokrotnego na nagłówek.

- W obszarze Podstawowa konfiguracja identyfikator Entra firmy Microsoft jest wybierany jako domyślny.

- Wybierz ołówek edycji w obszarze Nagłówki, aby skonfigurować nagłówki do wysłania do aplikacji.

- Wybierz pozycję Dodaj nowy nagłówek. Podaj nazwę nagłówka i wybierz pozycję Atrybut lub Przekształcenie i wybierz z listy rozwijanej nagłówek, którego potrzebuje aplikacja.

- Aby dowiedzieć się więcej na temat listy dostępnych atrybutów, zobacz Dostosowywanie oświadczeń — atrybuty.

- Aby dowiedzieć się więcej na temat listy dostępnych przekształceń, zobacz Dostosowania oświadczeń — przekształcenia oświadczeń.

- Możesz dodać nagłówek grupy. Aby dowiedzieć się więcej na temat konfigurowania grup jako wartości, zobacz Konfigurowanie oświadczeń grupy dla aplikacji.

- Wybierz pozycję Zapisz.

Przetestuj aplikację

Aplikacja jest teraz uruchomiona i dostępna. Aby przetestować aplikację:

- Wyczyść wcześniej buforowane nagłówki, otwierając nową przeglądarkę lub okno przeglądarki prywatnej.

- Przejdź do zewnętrznego adresu URL. To ustawienie można znaleźć na liście zewnętrznego adresu URL w ustawieniach serwera proxy aplikacji.

- Zaloguj się przy użyciu konta testowego przypisanego do aplikacji.

- Potwierdź, że możesz załadować aplikację i zalogować się przy użyciu logowania jednokrotnego.

Kwestie wymagające rozważenia

- Serwer proxy aplikacji zapewnia zdalny dostęp do aplikacji lokalnych lub w chmurze prywatnej. Serwer proxy aplikacji nie jest zalecany w przypadku ruchu pochodzącego z tej samej sieci co aplikacja przeznaczona.

- Dostęp do aplikacji uwierzytelniania opartych na nagłówkach powinien być ograniczony tylko do ruchu z łącznika lub innego dozwolonego rozwiązania do uwierzytelniania opartego na nagłówku. Ograniczenie dostępu jest często wykonywane przy użyciu zapory lub ograniczenia adresu IP na serwerze aplikacji.