Wprowadzenie do uwierzytelniania opartego na certyfikatach w usłudze Microsoft Entra ID z federacją

Uwierzytelnianie oparte na certyfikatach (CBA) z federacją umożliwia uwierzytelnianie za pomocą identyfikatora Entra firmy Microsoft przy użyciu certyfikatu klienta na urządzeniu z systemem Windows, Android lub iOS podczas łączenia konta usługi Exchange Online z:

- Aplikacje mobilne firmy Microsoft, takie jak Microsoft Outlook i Microsoft Word

- Klienci programu Exchange ActiveSync (EAS)

Skonfigurowanie tej funkcji eliminuje konieczność wprowadzenia kombinacji nazwy użytkownika i hasła do określonych wiadomości e-mail i microsoft aplikacja pakietu Office lication na urządzeniu przenośnym.

Uwaga

Alternatywnie organizacje mogą wdrażać usługę Microsoft Entra CBA bez konieczności federacji. Aby uzyskać więcej informacji, zobacz Overview of Microsoft Entra certificate-based authentication against Microsoft Entra ID (Omówienie uwierzytelniania opartego na certyfikatach firmy Microsoft względem identyfikatora Entra firmy Microsoft).

Ten temat:

- Zawiera kroki konfigurowania i korzystania z cba dla użytkowników dzierżaw w planach office 365 Enterprise, Business, Education i US Government.

- Przyjęto założenie, że masz już skonfigurowaną infrastrukturę kluczy publicznych (PKI) i usługi AD FS .

Wymagania

Aby skonfigurować cba z federacją, następujące instrukcje muszą mieć wartość true:

- Usługa CBA z federacją jest obsługiwana tylko w środowiskach federacyjnych dla aplikacji przeglądarki, natywnych klientów korzystających z nowoczesnego uwierzytelniania lub bibliotek BIBLIOTEK MSAL. Jednym wyjątkiem jest exchange Active Sync (EAS) dla usługi Exchange Online (EXO), która może być używana dla kont federacyjnych i zarządzanych. Aby skonfigurować usługę Microsoft Entra CBA bez konieczności federacji, zobacz Jak skonfigurować uwierzytelnianie oparte na certyfikatach firmy Microsoft.

- Główny urząd certyfikacji i wszystkie pośrednie urzędy certyfikacji muszą być skonfigurowane w identyfikatorze Entra firmy Microsoft.

- Każdy urząd certyfikacji musi mieć listę odwołania certyfikatów (CRL), do których można się odwoływać za pośrednictwem adresu URL dostępnego z Internetu.

- Musisz mieć co najmniej jeden urząd certyfikacji skonfigurowany w usłudze Microsoft Entra ID. Powiązane kroki można znaleźć w sekcji Konfigurowanie urzędów certyfikacji.

- W przypadku klientów programu Exchange ActiveSync certyfikat klienta musi mieć adres e-mail z routingiem użytkownika w usłudze Exchange Online w polu Nazwa główna lub Nazwa RFC822 pola Alternatywna nazwa podmiotu. Identyfikator entra firmy Microsoft mapuje wartość RFC822 na atrybut Adres serwera proxy w katalogu.

- Urządzenie klienckie musi mieć dostęp do co najmniej jednego urzędu certyfikacji, który wystawia certyfikaty klienta.

- Certyfikat klienta na potrzeby uwierzytelniania klienta musi zostać wystawiony klientowi.

Ważne

Maksymalny rozmiar listy CRL dla identyfikatora entra firmy Microsoft do pomyślnego pobrania i pamięci podręcznej wynosi 20 MB, a czas wymagany do pobrania listy CRL nie może przekraczać 10 sekund. Jeśli identyfikator Entra firmy Microsoft nie może pobrać listy CRL, uwierzytelnianie oparte na certyfikatach przy użyciu certyfikatów wystawionych przez odpowiedni urząd certyfikacji zakończy się niepowodzeniem. Najlepsze rozwiązania w celu zapewnienia, że pliki listy CRL znajdują się w granicach ograniczeń rozmiaru, to utrzymywanie okresów istnienia certyfikatów w rozsądnych granicach i czyszczenie wygasłych certyfikatów.

Krok 1. Wybieranie platformy urządzeń

W pierwszym kroku dla platformy urządzeń, o której dbasz, należy przejrzeć następujące kwestie:

- Obsługa aplikacji mobilnych pakietu Office

- Określone wymagania dotyczące implementacji

Powiązane informacje istnieją dla następujących platform urządzeń:

Krok 2. Konfigurowanie urzędów certyfikacji

Aby skonfigurować urzędy certyfikacji w usłudze Microsoft Entra ID, dla każdego urzędu certyfikacji przekaż następujące elementy:

- Publiczna część certyfikatu w formacie .cer

- Adresy URL dostępne z Internetu, w których znajdują się listy odwołania certyfikatów (CRL)

Schemat urzędu certyfikacji wygląda następująco:

class TrustedCAsForPasswordlessAuth

{

CertificateAuthorityInformation[] certificateAuthorities;

}

class CertificateAuthorityInformation

{

CertAuthorityType authorityType;

X509Certificate trustedCertificate;

string crlDistributionPoint;

string deltaCrlDistributionPoint;

string trustedIssuer;

string trustedIssuerSKI;

}

enum CertAuthorityType

{

RootAuthority = 0,

IntermediateAuthority = 1

}

W przypadku konfiguracji można użyć programu Microsoft Graph PowerShell:

Uruchom program Windows PowerShell z uprawnieniami administratora.

Zainstaluj program Microsoft Graph PowerShell:

Install-Module Microsoft.Graph

Pierwszym krokiem konfiguracji jest nawiązanie połączenia z dzierżawą. Gdy tylko istnieje połączenie z dzierżawą, możesz przejrzeć, dodać, usunąć i zmodyfikować zaufane urzędy certyfikacji zdefiniowane w katalogu.

Połącz

Aby nawiązać połączenie z dzierżawą, użyj polecenia Połączenie-MgGraph:

Connect-MgGraph

Retrieve

Aby pobrać zaufane urzędy certyfikacji zdefiniowane w katalogu, użyj polecenia Get-MgOrganizationCertificateBasedAuthConfiguration.

Get-MgOrganizationCertificateBasedAuthConfiguration

Aby dodać, zmodyfikować lub usunąć urząd certyfikacji, użyj centrum administracyjnego firmy Microsoft Entra:

Zaloguj się do centrum administracyjnego firmy Microsoft Entra jako administrator globalny Administracja istrator.

Przejdź do pozycji Ochrona>Pokaż więcej>urzędów certyfikacji usługi Security Center (lub wskaźnika bezpieczeństwa tożsamości). >

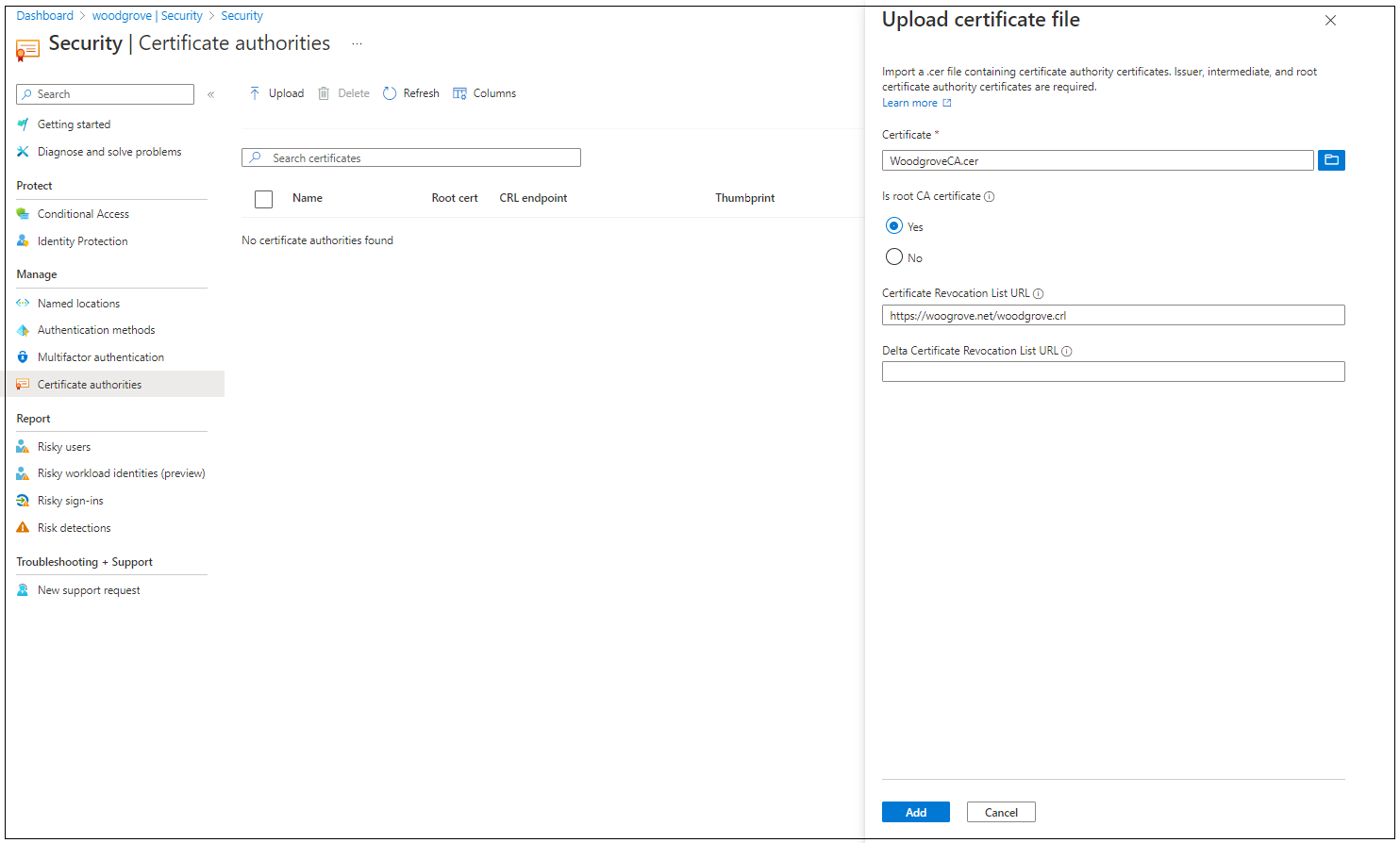

Aby przekazać urząd certyfikacji, wybierz pozycję Przekaż:

Wybierz plik urzędu certyfikacji.

Wybierz pozycję Tak , jeśli urząd certyfikacji jest certyfikatem głównym, w przeciwnym razie wybierz pozycję Nie.

W polu Adres URL listy odwołania certyfikatów ustaw internetowy adres URL podstawowego listy CRL urzędu certyfikacji, który zawiera wszystkie odwołane certyfikaty. Jeśli adres URL nie jest ustawiony, uwierzytelnianie przy użyciu odwołanych certyfikatów nie powiedzie się.

W polu Adres URL listy odwołania certyfikatów różnicowych ustaw adres URL listy CRL dostępny z Internetu zawierający wszystkie odwołane certyfikaty od czasu opublikowania ostatniej podstawowej listy CRL.

Wybierz Dodaj.

Aby usunąć certyfikat urzędu certyfikacji, wybierz certyfikat i wybierz pozycję Usuń.

Wybierz pozycję Kolumny , aby dodać lub usunąć kolumny.

Krok 3. Konfigurowanie odwołania

Aby odwołać certyfikat klienta, identyfikator Entra firmy Microsoft pobiera listę odwołania certyfikatów (CRL) z adresów URL przekazanych w ramach informacji o urzędzie certyfikacji i buforuje go. Ostatnia sygnatura czasowa publikacji (właściwość Effective Date ) w liście CRL jest używana do zapewnienia, że lista CRL jest nadal prawidłowa. Lista CRL jest okresowo odwołuje się do odwołania dostępu do certyfikatów, które są częścią listy.

Jeśli wymagane jest bardziej natychmiastowe odwołanie (na przykład jeśli użytkownik utraci urządzenie), token autoryzacji użytkownika może zostać unieważniony. Aby unieważnić token autoryzacji, ustaw pole StsRefreshTokenValidFrom dla tego konkretnego użytkownika przy użyciu programu Windows PowerShell. Należy zaktualizować pole StsRefreshTokenValidFrom dla każdego użytkownika, dla którego chcesz odwołać dostęp.

Aby upewnić się, że odwołanie będzie się powtarzać, należy ustawić datę obowiązującą listy CRL na datę po wartości ustawionej przez StsRefreshTokenValidFrom i upewnić się, że certyfikat, którego dotyczy, znajduje się w liście CRL.

Uwaga

Moduły usług Azure AD i MSOnline programu PowerShell są przestarzałe od 30 marca 2024 r. Aby dowiedzieć się więcej, przeczytaj aktualizację o wycofaniu. Po tej dacie obsługa tych modułów jest ograniczona do pomocy dotyczącej migracji do zestawu MICROSOFT Graph PowerShell SDK i poprawek zabezpieczeń. Przestarzałe moduły będą nadal działać do 30 marca 2025 r.

Zalecamy migrację do programu Microsoft Graph PowerShell w celu interakcji z identyfikatorem Entra firmy Microsoft (dawniej Azure AD). W przypadku typowych pytań dotyczących migracji zapoznaj się z często zadawanymi pytaniami dotyczącymi migracji. Uwaga: wersje 1.0.x usługi MSOnline mogą wystąpić zakłócenia po 30 czerwca 2024 r.

W poniższych krokach opisano proces aktualizowania i unieważniania tokenu autoryzacji przez ustawienie pola StsRefreshTokenValidFrom .

Połączenie do programu PowerShell:

Connect-MgGraphPobierz bieżącą wartość StsRefreshTokensValidFrom dla użytkownika:

$user = Get-MsolUser -UserPrincipalName test@yourdomain.com` $user.StsRefreshTokensValidFromSkonfiguruj nową wartość StsRefreshTokensValidFrom dla użytkownika równą bieżącemu znacznikowi czasu:

Set-MsolUser -UserPrincipalName test@yourdomain.com -StsRefreshTokensValidFrom ("03/05/2021")

Ustawiona data musi być w przyszłości. Jeśli data nie jest w przyszłości, właściwość StsRefreshTokensValidFrom nie jest ustawiona. Jeśli data przypada w przyszłości, właściwość StsRefreshTokensValidFrom jest ustawiona na bieżącą godzinę (a nie datę wskazaną przez polecenie Set-MsolUser).

Krok 4. Testowanie konfiguracji

Testowanie certyfikatu

Jako pierwszy test konfiguracji należy spróbować zalogować się do programu Outlook Web Access lub SharePoint Online przy użyciu przeglądarki na urządzeniu.

Jeśli logowanie zakończyło się pomyślnie, wiesz, że:

- Certyfikat użytkownika został aprowizowany na urządzeniu testowym

- Usługi AD FS są poprawnie skonfigurowane

Testowanie aplikacji mobilnych pakietu Office

- Na urządzeniu testowym zainstaluj aplikację mobilną pakietu Office (na przykład OneDrive).

- Uruchom aplikację.

- Wprowadź nazwę użytkownika, a następnie wybierz certyfikat użytkownika, którego chcesz użyć.

Powinno nastąpić pomyślne zalogowanie.

Testowanie aplikacji klienckich programu Exchange ActiveSync

Aby uzyskać dostęp do programu Exchange ActiveSync (EAS) za pośrednictwem uwierzytelniania opartego na certyfikatach, profil EAS zawierający certyfikat klienta musi być dostępny dla aplikacji.

Profil EAS musi zawierać następujące informacje:

Certyfikat użytkownika do użycia do uwierzytelniania

Punkt końcowy EAS (na przykład outlook.office365.com)

Profil EAS można skonfigurować i umieścić na urządzeniu przy użyciu zarządzania urządzeniami przenośnymi (MDM), takiego jak Microsoft Intune, lub ręcznie umieszczając certyfikat w profilu EAS na urządzeniu.

Testowanie aplikacji klienckich EAS w systemie Android

- Skonfiguruj profil EAS w aplikacji, który spełnia wymagania w poprzedniej sekcji.

- Otwórz aplikację i sprawdź, czy poczta jest synchronizowana.