Optymalizowanie monitów o ponowne uwierzytelnianie i zrozumienie okresu istnienia sesji dla uwierzytelniania wieloskładnikowego firmy Microsoft

Identyfikator entra firmy Microsoft ma wiele ustawień, które określają, jak często użytkownicy muszą ponownie uwierzytelniać. To ponowne uwierzytelnianie może być pierwszym czynnikiem, takim jak hasło, FIDO lub bez hasła Microsoft Authenticator, lub przeprowadzenie uwierzytelniania wieloskładnikowego. Możesz skonfigurować te ustawienia ponownego uwierzytelniania zgodnie z potrzebami dla własnego środowiska i środowiska użytkownika.

Domyślna konfiguracja identyfikatora entra firmy Microsoft dla częstotliwości logowania użytkownika to okno stopniowe z 90 dni. Prośba użytkowników o poświadczenia często wydaje się rozsądną rzeczą do zrobienia, ale może backfire. Jeśli użytkownicy są przeszkoleni w celu wprowadzania poświadczeń bez myślenia, mogą przypadkowo dostarczyć je do złośliwego monitu o poświadczenia.

Może to wydawać się niepokojące, aby nie prosić użytkownika o ponowne zalogowanie się, choć każde naruszenie zasad IT odwołuje sesję. Niektóre przykłady obejmują zmianę hasła, niezgodne urządzenie lub operację wyłączania konta. Możesz również jawnie odwołać sesje użytkowników przy użyciu programu Microsoft Graph PowerShell.

Ten artykuł zawiera szczegółowe informacje o zalecanych konfiguracjach oraz o tym, jak działają różne ustawienia i współdziałają ze sobą.

Zalecane ustawienia

Aby zapewnić użytkownikom właściwą równowagę zabezpieczeń i łatwość użycia, prosząc ich o zalogowanie się z odpowiednią częstotliwością, zalecamy następujące konfiguracje:

- Jeśli masz identyfikator entra firmy Microsoft P1 lub P2:

- Włącz logowanie jednokrotne (SSO) między aplikacjami przy użyciu zarządzanych urządzeń lub bezproblemowego logowania jednokrotnego.

- Jeśli wymagane jest ponowne uwierzytelnienie, użyj zasad częstotliwości logowania dostępu warunkowego.

- W przypadku użytkowników, którzy logują się z urządzeń niezarządzanych lub urządzeń przenośnych, trwałe sesje przeglądarki mogą nie być preferowane lub można użyć dostępu warunkowego, aby włączyć trwałe sesje przeglądarki z zasadami częstotliwości logowania. Ogranicz czas trwania do odpowiedniego czasu na podstawie ryzyka logowania, w którym użytkownik z mniejszym ryzykiem ma dłuższy czas trwania sesji.

- Jeśli masz licencje aplikacji platformy Microsoft 365 lub bezpłatną warstwę Microsoft Entra:

- Włącz logowanie jednokrotne (SSO) między aplikacjami przy użyciu zarządzanych urządzeń lub bezproblemowego logowania jednokrotnego.

- Pozostaw włączoną opcję Pozostały zalogowany i kieruj użytkowników, aby ją zaakceptować.

- W przypadku scenariuszy urządzeń przenośnych upewnij się, że użytkownicy korzystają z aplikacji Microsoft Authenticator. Ta aplikacja jest używana jako broker do innych aplikacji federacyjnych identyfikatorów Firmy Microsoft i zmniejsza monity o uwierzytelnienie na urządzeniu.

Nasze badania pokazują, że te ustawienia są odpowiednie dla większości dzierżaw. Niektóre kombinacje tych ustawień, takie jak Pamiętaj uwierzytelnianie wieloskładnikowe i Pozostałe logowanie, mogą powodować monity o uwierzytelnienie użytkowników zbyt często. Regularne monity o ponowne uwierzytelnienie są złe dla produktywności użytkowników i mogą sprawić, że będą bardziej narażone na ataki.

Ustawienia konfiguracji okresu istnienia sesji firmy Microsoft

Aby zoptymalizować częstotliwość monitów uwierzytelniania dla użytkowników, możesz skonfigurować opcje okresu istnienia sesji firmy Microsoft Entra. Zapoznaj się z potrzebami firmy i użytkowników oraz skonfiguruj ustawienia, które zapewniają najlepszą równowagę dla danego środowiska.

Ocena zasad okresu istnienia sesji

Bez żadnych ustawień okresu istnienia sesji nie ma trwałych plików cookie w sesji przeglądarki. Za każdym razem, gdy użytkownik zamyka i otwiera przeglądarkę, otrzymuje monit o ponowne uwierzytelnienie. W przypadku klientów pakietu Office domyślny okres to okres kroczący 90 dni. W przypadku tej domyślnej konfiguracji pakietu Office, jeśli użytkownik zresetował swoje hasło lub wystąpił brak aktywności przez ponad 90 dni, użytkownik jest zobowiązany do ponownego uwierzytelnienia ze wszystkimi wymaganymi czynnikami (pierwszy i drugi czynnik).

Użytkownik może zobaczyć wiele monitów uwierzytelniania wieloskładnikowego na urządzeniu, które nie ma tożsamości w usłudze Microsoft Entra ID. Wynik wielu monitów, gdy każda aplikacja ma własny token odświeżania OAuth, który nie jest udostępniany innym aplikacjom klienckim. W tym scenariuszu uwierzytelnianie wieloskładnikowe jest monitowane wiele razy, ponieważ każda aplikacja żąda weryfikacji tokenu odświeżania OAuth przy użyciu uwierzytelniania wieloskładnikowego.

W usłudze Microsoft Entra ID najbardziej restrykcyjne zasady okresu istnienia sesji określają, kiedy użytkownik musi ponownie uwierzytelnić. Rozważmy następujący scenariusz:

- Włączono logowanie Remain, które używa trwałego pliku cookie przeglądarki i

- Włączono również opcję Zapamiętaj uwierzytelnianie wieloskładnikowe przez 14 dni

W tym przykładowym scenariuszu użytkownik musi ponownie uwierzytelnić się co 14 dni. To zachowanie jest zgodne z najbardziej restrykcyjnymi zasadami, mimo że samo zalogowanie mnie nie wymaga ponownego uwierzytelniania użytkownika w przeglądarce.

Urządzenia zarządzane

Urządzenia przyłączone do usługi Microsoft Entra ID przy użyciu dołączania microsoft Entra lub dołączania hybrydowego firmy Microsoft Entra otrzymują tokeny odświeżania podstawowego (PRT) do korzystania z logowania jednokrotnego w aplikacjach. Ten prT umożliwia użytkownikowi logowanie jednokrotne na urządzeniu i umożliwia pracownikom IT upewnienie się, że zostały spełnione standardy zabezpieczeń i zgodności. Jeśli użytkownik musi zostać poproszony o częstsze logowanie się na urządzeniu dołączonym w przypadku niektórych aplikacji lub scenariuszy, można to osiągnąć przy użyciu częstotliwości logowania dostępu warunkowego.

Pokaż opcję pozostania zalogowanym

Gdy użytkownik wybierze opcję Tak w oknie monitu Nie wylogowuj? podczas logowania, w przeglądarce zostanie ustawiony trwały plik cookie. Ten trwały plik cookie zapamiętuje zarówno pierwszy, jak i drugi czynnik, i dotyczy tylko żądań uwierzytelniania w przeglądarce.

Jeśli masz licencję Microsoft Entra ID P1 lub P2, zalecamy użycie zasad dostępu warunkowego dla sesji przeglądarki trwałej. Te zasady zastępują ustawienie Stay signed in? (Nie wylogowywane ) i zapewnia ulepszone środowisko użytkownika. Jeśli nie masz licencji Microsoft Entra ID P1 lub P2, zalecamy włączenie ustawienia stay signed in dla użytkowników.

Aby uzyskać więcej informacji na temat konfigurowania opcji zezwalania użytkownikom na pozostanie zalogowanym, zobacz Jak zarządzać monitem "Nie wyloguj się?".

Pamiętaj uwierzytelnianie wieloskładnikowe

To ustawienie umożliwia skonfigurowanie wartości z zakresu od 1 do 365 dni i ustawienie trwałego pliku cookie w przeglądarce, gdy użytkownik wybierze opcję Nie pytaj ponownie o X dni podczas logowania.

To ustawienie zmniejsza liczbę uwierzytelnień w aplikacjach internetowych, ale zwiększa liczbę uwierzytelnień dla nowoczesnych klientów uwierzytelniania, takich jak klienci pakietu Office. Klienci ci zwykle monitować tylko po zresetowaniu hasła lub braku aktywności przez 90 dni. Jednak ustawienie tej wartości na mniej niż 90 dni skraca domyślne monity uwierzytelniania wieloskładnikowego dla klientów pakietu Office i zwiększa częstotliwość ponownego uwierzytelniania. W przypadku użycia w połączeniu z zasadami remain signed-in lub conditional access może zwiększyć liczbę żądań uwierzytelniania.

Jeśli używasz opcji Zapamiętaj uwierzytelnianie wieloskładnikowe i masz licencje microsoft Entra ID P1 lub P2, rozważ migrację tych ustawień do częstotliwości logowania dostępu warunkowego. W przeciwnym razie rozważ użycie opcji Nie wylogowuj mnie? zamiast tego.

Więcej informacji znajduje się w temacie Remember multifactor authentication (Pamiętaj uwierzytelnianie wieloskładnikowe).

Zarządzanie sesjami uwierzytelniania przy użyciu dostępu warunkowego

Częstotliwość logowania umożliwia administratorowi wybranie częstotliwości logowania, która ma zastosowanie zarówno dla pierwszego, jak i drugiego czynnika zarówno w kliencie, jak i w przeglądarce. Zalecamy używanie tych ustawień wraz z używaniem urządzeń zarządzanych w scenariuszach wymagających ograniczenia sesji uwierzytelniania, takich jak krytyczne aplikacje biznesowe.

Trwała sesja przeglądarki umożliwia użytkownikom pozostanie zalogowanym po zamknięciu i ponownym otwarciu okna przeglądarki. Podobnie jak w przypadku ustawienia Zachowaj logowanie , ustawia trwały plik cookie w przeglądarce. Jednak ponieważ jest on skonfigurowany przez administratora, nie wymaga wybrania przez użytkownika opcji Tak w opcji Nie wylogowuj się, więc zapewnia lepsze środowisko użytkownika. Jeśli używasz opcji Zachowaj logowanie? zalecamy włączenie zasad trwałej sesji przeglądarki .

Więcej informacji. Zobacz Konfigurowanie zarządzania sesjami uwierzytelniania przy użyciu dostępu warunkowego.

Konfigurowalne okresy istnienia tokenu

To ustawienie umożliwia skonfigurowanie okresu istnienia tokenu wystawionego przez identyfikator entra firmy Microsoft. Te zasady są zastępowane przez zarządzanie sesjami uwierzytelniania przy użyciu dostępu warunkowego. Jeśli obecnie używasz konfigurowalnych okresów istnienia tokenów , zalecamy rozpoczęcie migracji do zasad dostępu warunkowego.

Przeglądanie konfiguracji dzierżawy

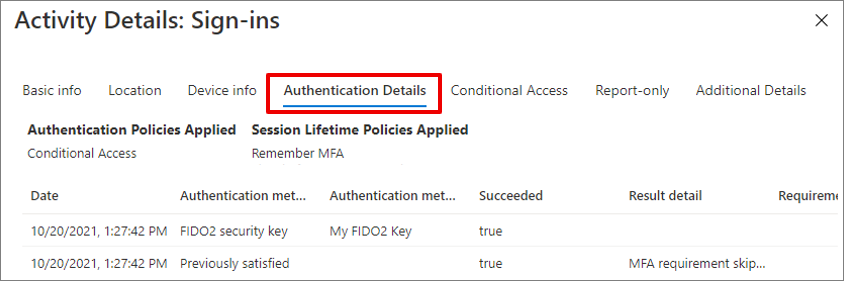

Teraz, gdy już wiesz, jak działają różne ustawienia i zalecana konfiguracja, nadszedł czas, aby sprawdzić dzierżawy. Możesz zacząć od zapoznania się z dziennikami logowania, aby zrozumieć, które zasady okresu istnienia sesji zostały zastosowane podczas logowania.

W każdym dzienniku logowania przejdź do karty Szczegóły uwierzytelniania i zapoznaj się z zastosowanymi zasadami okresu istnienia sesji. Aby uzyskać więcej informacji, zobacz artykuł Learn about the sign-in log activity details (Dowiedz się więcej na temat szczegółów aktywności dziennika logowania).

Aby skonfigurować lub przejrzeć opcję Pozostały zalogowany , wykonaj następujące kroki:

- Zaloguj się do centrum administracyjnego firmy Microsoft Entra jako administrator globalny Administracja istrator.

- Przejdź do pozycji Identity Company Branding (Znakowanie firmowe tożsamości>), a następnie dla każdego ustawienia regionalnego wybierz pozycję Pokaż opcję, aby pozostać zalogowanym.

- Wybierz pozycję Tak, a następnie wybierz pozycję Zapisz.

Aby zapamiętać ustawienia uwierzytelniania wieloskładnikowego na zaufanych urządzeniach, wykonaj następujące kroki:

- Zaloguj się do centrum administracyjnego firmy Microsoft Entra jako co najmniej Administracja istrator zasad uwierzytelniania.

- Przejdź do strony Ochrona>uwierzytelniania wieloskładnikowego.

- W obszarze Konfiguruj wybierz pozycję Dodatkowe ustawienia uwierzytelniania wieloskładnikowego opartego na chmurze.

- Na stronie ustawień usługi uwierzytelniania wieloskładnikowego przewiń stronę, aby zapamiętać ustawienia uwierzytelniania wieloskładnikowego. Wyłącz ustawienie, usuwając zaznaczenie pola wyboru.

Aby skonfigurować zasady dostępu warunkowego dla częstotliwości logowania i trwałej sesji przeglądarki, wykonaj następujące kroki:

- Zaloguj się do centrum administracyjnego firmy Microsoft Entra jako co najmniej Administracja istrator dostępu warunkowego.

- Przejdź do strony Ochrona>dostępu warunkowego.

- Skonfiguruj zasady przy użyciu zalecanych opcji zarządzania sesjami opisanych w tym artykule.

Aby przejrzeć okresy istnienia tokenów, użyj programu Azure AD PowerShell, aby wykonać zapytanie dotyczące dowolnych zasad firmy Microsoft Entra. Wyłącz wszystkie zasady, które zostały wprowadzone.

Jeśli w dzierżawie jest włączone więcej niż jedno ustawienie, zalecamy zaktualizowanie ustawień na podstawie dostępnych licencji. Jeśli na przykład masz licencje microsoft Entra ID P1 lub P2, należy użyć tylko zasad dostępu warunkowego częstotliwości logowania i trwałej sesji przeglądarki. Jeśli masz aplikacje platformy Microsoft 365 lub licencje microsoft Entra ID Free, należy użyć konfiguracji Pozostały zalogowany?

Jeśli włączono konfigurowalne okresy istnienia tokenów, ta funkcja zostanie wkrótce usunięta. Planowanie migracji do zasad dostępu warunkowego.

Poniższa tabela zawiera podsumowanie zaleceń na podstawie licencji:

| Microsoft Entra ID — bezpłatne i aplikacje platformy Microsoft 365 | Microsoft Entra ID P1 lub P2 | |

|---|---|---|

| Usługi rejestracji jednokrotnej | Dołączanie do firmy Microsoft lub dołączanie hybrydowe firmy Microsoft Entra lub bezproblemowe logowanie jednokrotne dla urządzeń niezarządzanych. | Dołączenie do usługi Microsoft Entra Dołączanie hybrydowe firmy Microsoft Entra |

| Ustawienia ponownego uwierzytelniania | Pozostanie zalogowanym | Używanie zasad dostępu warunkowego na potrzeby częstotliwości logowania i trwałej sesji przeglądarki |

Następne kroki

Aby rozpocząć, ukończ samouczek Zabezpieczanie zdarzeń logowania użytkownika za pomocą uwierzytelniania wieloskładnikowego firmy Microsoft lub Użyj wykrywania ryzyka dla logowania użytkowników w celu wyzwolenia uwierzytelniania wieloskładnikowego firmy Microsoft.