Integrowanie uwierzytelniania usługi RADIUS z serwerem usługi Azure Multi-Factor Authentication

RADIUS to standardowy protokół, który umożliwia akceptowanie i przetwarzanie żądań uwierzytelnienia. Serwer usługi Azure Multi-Factor Authentication może działać jako serwer RADIUS. Wstaw go między klientem RADIUS (urządzeniem sieci VPN) i celem uwierzytelniania, aby dodać weryfikację dwuetapową. Celem uwierzytelniania może być usługa Active Directory, katalog LDAP lub inny serwer RADIUS. Aby uwierzytelnianie wieloskładnikowe platformy Azure działało, należy skonfigurować serwer usługi Azure MFA, aby mógł komunikować się zarówno z serwerami klienckimi, jak i docelowym uwierzytelnianiem. Serwer usługi Azure MFA akceptuje żądania od klienta usługi RADIUS, weryfikuje poświadczenia względem obiektu docelowego uwierzytelniania, dodaje uwierzytelnianie wieloskładnikowe platformy Azure i wysyła odpowiedź z powrotem do klienta usługi RADIUS. Żądanie uwierzytelniania powiedzie się tylko wtedy, gdy uwierzytelnianie podstawowe i uwierzytelnianie wieloskładnikowe platformy Azure powiedzie się.

Ważne

We wrześniu 2022 r. firma Microsoft ogłosiła wycofanie serwera usługi Azure Multi-Factor Authentication. Od 30 września 2024 r. wdrożenia serwera usługi Azure Multi-Factor Authentication nie będą już obsługiwać żądań uwierzytelniania wieloskładnikowego, co może spowodować niepowodzenie uwierzytelniania w organizacji. Aby zapewnić nieprzerwane usługi uwierzytelniania i pozostać w obsługiwanym stanie, organizacje powinny migrować dane uwierzytelniania użytkowników do usługi Azure MFA opartej na chmurze przy użyciu najnowszej aktualizacji serwera usługi Azure MFA. Aby uzyskać więcej informacji, zobacz Azure MFA Server Migration (Migracja serwera usługi Azure MFA).

Aby rozpocząć pracę z uwierzytelnianiem wieloskładnikowym opartym na chmurze, zobacz Samouczek: zabezpieczanie zdarzeń logowania użytkownika przy użyciu uwierzytelniania wieloskładnikowego firmy Microsoft.

Jeśli używasz uwierzytelniania wieloskładnikowego opartego na chmurze, zobacz Integrowanie istniejącej infrastruktury serwera NPS z uwierzytelnianiem wieloskładnikowym platformy Azure.

Uwaga

Gdy serwer usługi MFA działa jako serwer usługi RADIUS, obsługuje tylko protokoły usługi RADIUS: PAP (protokół uwierzytelniania haseł) i MSCHAPv2 (protokół uwierzytelniania typu Challenge Handshake firmy Microsoft). Inne protokoły, np. protokół uwierzytelniania rozszerzonego (EAP, Extensible Authentication Protocol), mogą być używane, jeśli serwer usługi MFA działa jako serwer proxy usługi RADIUS połączony z innym serwerem usługi RADIUS, który obsługuje taki protokół.

W tej konfiguracji jednokierunkowe tokeny SMS i OATH nie działają, ponieważ serwer usługi MFA nie może zainicjować pomyślnej odpowiedzi na żądanie usługi RADIUS przy użyciu alternatywnych protokołów.

Dodawanie klienta usługi RADIUS

Aby skonfigurować uwierzytelnianie usługi RADIUS, zainstaluj serwer usługi Azure Multi-Factor Authentication na serwerze z systemem Windows. Jeśli korzystasz ze środowiska usługi Active Directory, przyłącz serwer do domeny znajdującej się w sieci. Poniższa procedura umożliwia skonfigurowanie serwera usługi Azure Multi-Factor Authentication:

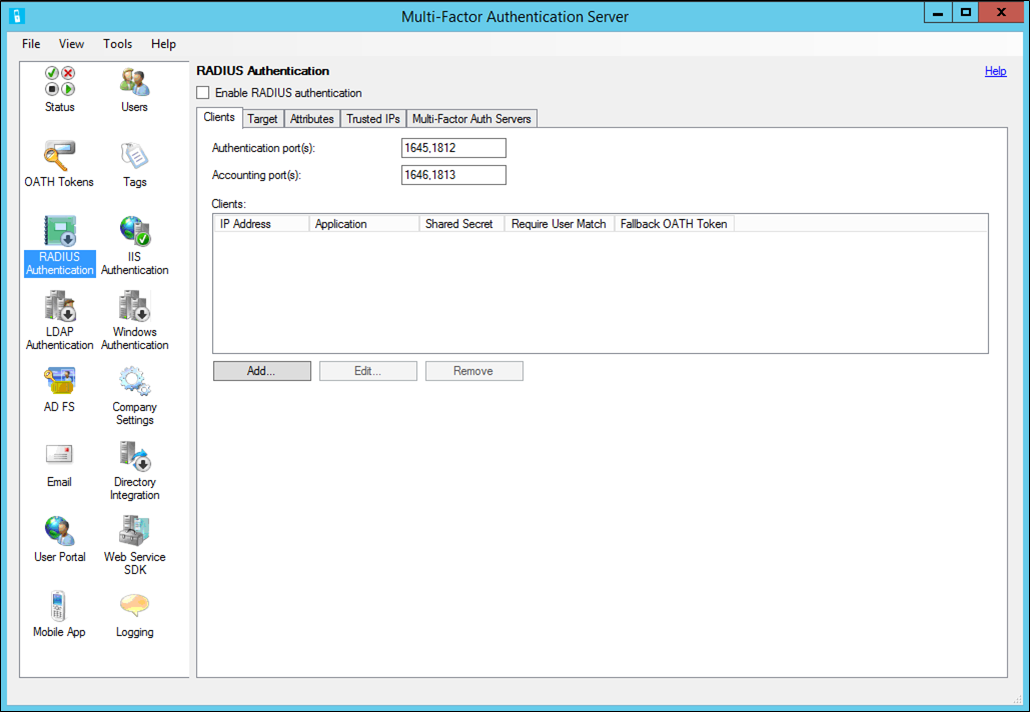

Na serwerze usługi Azure Multi-Factor Authentication kliknij ikonę Uwierzytelnianie usługi RADIUS w menu po lewej stronie.

Zaznacz pole wyboru Włącz uwierzytelnianie usługi RADIUS.

Na karcie Klienci zmień porty uwierzytelniania i ewidencjonowania aktywności, jeśli usługa Azure MFA RADIUS musi nasłuchiwać żądań usługi RADIUS na niestandardowych portach.

Kliknij przycisk Dodaj.

Wprowadź adres IP urządzenia/serwera, które będą uwierzytelniane na serwerze usługi Azure Multi-Factor Authentication, nazwę aplikacji (opcjonalnie) i wspólny klucz tajny.

Nazwa aplikacji jest widoczna w raportach i może być wyświetlana w uwierzytelniających wiadomościach SMS lub wiadomościach uwierzytelniających aplikacji mobilnej.

Wspólny klucz tajny musi być taki sam dla serwera usługi Azure Multi-Factor Authentication i urządzenia/serwera.

Zaznacz pole Wymagaj dopasowania użytkownika uwierzytelniania wieloskładnikowego, jeśli wszyscy użytkownicy zostali zaimportowani do serwera i podlegają uwierzytelnieniu wieloskładnikowemu. Jeśli znaczna liczba użytkowników nie została jeszcze zaimportowana na serwer lub jest wykluczona z weryfikacji dwuetapowej, należy pozostawić to pole puste.

Zaznacz pole Włącz rezerwowy token OATH, jeśli chcesz używać kodów dostępu OATH z aplikacji mobilnych służących do weryfikacji jako metody rezerwowej.

Kliknij przycisk OK.

Powtarzaj kroki od 4 do 8, aby dodać tylu klientów usługi RADIUS, ilu potrzebujesz.

Konfigurowanie klienta usługi RADIUS

Kliknij kartę Cel.

- Jeśli serwer usługi Azure MFA jest zainstalowany na serwerze przyłączonym do domeny w środowisku usługi Active Directory, wybierz pozycję Domena systemu Windows.

- Jeśli użytkownicy mają być uwierzytelniani względem katalogu LDAP, wybierz pozycję Powiązanie z protokołem LDAP. Wybierz ikonę Integracja katalogu i zmień konfigurację protokołu LDAP na karcie Ustawienia, tak aby serwer mógł utworzyć powiązanie z katalogiem. Instrukcje dotyczące konfigurowania protokołu LDAP można znaleźć w przewodniku po konfiguracji serwera proxy LDAP.

- Jeśli użytkownicy powinni być uwierzytelniani na innym serwerze RADIUS, wybierz pozycję Serwery RADIUS.

Kliknij przycisk Dodaj, aby skonfigurować serwer, który będzie działał jako serwer proxy dla żądań usługi RADIUS przesyłanych przez serwer usługi Azure MFA.

W oknie dialogowym Dodawanie serwera usługi RADIUS wprowadź adres IP serwera RADIUS i wspólny klucz tajny.

Wspólny klucz tajny musi być taki sam dla serwera usługi Azure Multi-Factor Authentication i serwera RADIUS. Zmień port uwierzytelniania i port ewidencjonowania aktywności, jeśli serwer RADIUS używa innych portów.

Kliknij przycisk OK.

Dodaj serwer usługi Azure MFA jako klienta RADIUS na drugim serwerze RADIUS, aby umożliwić mu przetwarzanie żądań dostępu wysyłanych z serwera usługi Azure MFA. Użyj tego samego wspólnego klucza tajnego, który został skonfigurowany na serwerze usługi Azure Multi-Factor Authentication.

Powtórz te kroki, aby dodać więcej serwerów RADIUS. Skonfiguruj kolejność ich wywoływania przez serwer usługi Azure MFA za pomocą przycisków Przenieś w górę i Przenieś w dół.

Pobieranie serwera usługi Azure Multi-Factor Authentication zakończyło się pomyślnie. Przy użyciu skonfigurowanych portów serwer nasłuchuje żądań dostępu usługi RADIUS pochodzących od skonfigurowanych klientów.

Konfiguracja klienta RADIUS

Aby skonfigurować klienta RADIUS, skorzystaj z następujących wskazówek:

- Skonfiguruj urządzenie/serwer do uwierzytelniania za pośrednictwem usługi RADIUS na adres IP serwera usługi Azure Multi-Factor Authentication, który działa jako serwer RADIUS.

- Użyj tego samego wspólnego klucza tajnego, który został skonfigurowany wcześniej.

- Skonfiguruj limit czasu usługi RADIUS na 60 sekund, aby można było zweryfikować poświadczenia użytkownika, przeprowadzić weryfikację dwuetapową, odebrać odpowiedź, a następnie odpowiedzieć na żądanie dostępu usługi RADIUS.

Następne kroki

Dowiedz się, jak zintegrować z uwierzytelnianiem usługi RADIUS, jeśli masz uwierzytelnianie wieloskładnikowe firmy Microsoft w chmurze.