Konfigurowanie serwera usługi Azure Multi-Factor Authentication na potrzeby aplikacji internetowych usług IIS

Sekcja Uwierzytelnianie usług IIS dostępna w ramach serwera usługi Azure Multi-Factor Authentication (MFA) pozwala włączyć i skonfigurować uwierzytelnianie usług IIS na potrzeby integracji z aplikacjami internetowymi usług Microsoft IIS. Serwer usługi Azure Multi-Factor Authentication instaluje wtyczkę, która umożliwia filtrowanie żądań wysyłanych do serwera internetowego usług IIS w celu dodania usługi Azure Multi-Factor Authentication. Wtyczka IIS obsługuje uwierzytelnianie oparte na formularzach i zintegrowane uwierzytelnianie HTTP systemu Windows. Ponadto skonfigurowanie zaufanych adresów IP umożliwia wykluczenie wewnętrznych adresów IP z uwierzytelniania dwuskładnikowego.

Ważne

We wrześniu 2022 r. firma Microsoft ogłosiła wycofanie serwera usługi Azure Multi-Factor Authentication. Od 30 września 2024 r. wdrożenia serwera usługi Azure Multi-Factor Authentication nie będą już obsługiwać żądań uwierzytelniania wieloskładnikowego (MFA), co może spowodować niepowodzenie uwierzytelniania w organizacji. Aby zapewnić nieprzerwane usługi uwierzytelniania i pozostać w obsługiwanym stanie, organizacje powinny migrować dane uwierzytelniania użytkowników do usługi Azure Multi-Factor Authentication opartej na chmurze przy użyciu najnowszej aktualizacji serwera usługi Azure Multi-Factor Authentication. Aby uzyskać więcej informacji, zobacz Migracja serwera usługi Azure Multi-Factor Authentication.

Aby rozpocząć pracę z uwierzytelnianiem wieloskładnikowym opartym na chmurze, zobacz Samouczek: zabezpieczanie zdarzeń logowania użytkowników przy użyciu usługi Azure Multi-Factor Authentication.

W przypadku korzystania z usługi Azure Multi-Factor Authentication opartej na chmurze nie ma alternatywy dla wtyczki usług IIS udostępnianej przez serwer usługi Azure Multi-Factor Authentication (MFA). Zamiast tego należy użyć serwer proxy aplikacji sieci Web (WAP) z usługami Active Directory Federation Services (AD FS) lub serwerem proxy aplikacji firmy Microsoft Entra.

Używanie uwierzytelniania usług IIS opartego na formularzach z serwerem usługi Azure Multi-Factor Authentication

Aby zabezpieczyć aplikację internetową usług IIS, która korzysta z uwierzytelniania opartego na formularzach, zainstaluj serwer usługi Azure Multi-Factor Authentication na serwerze internetowym usług IIS i skonfiguruj go zgodnie z poniższą procedurą:

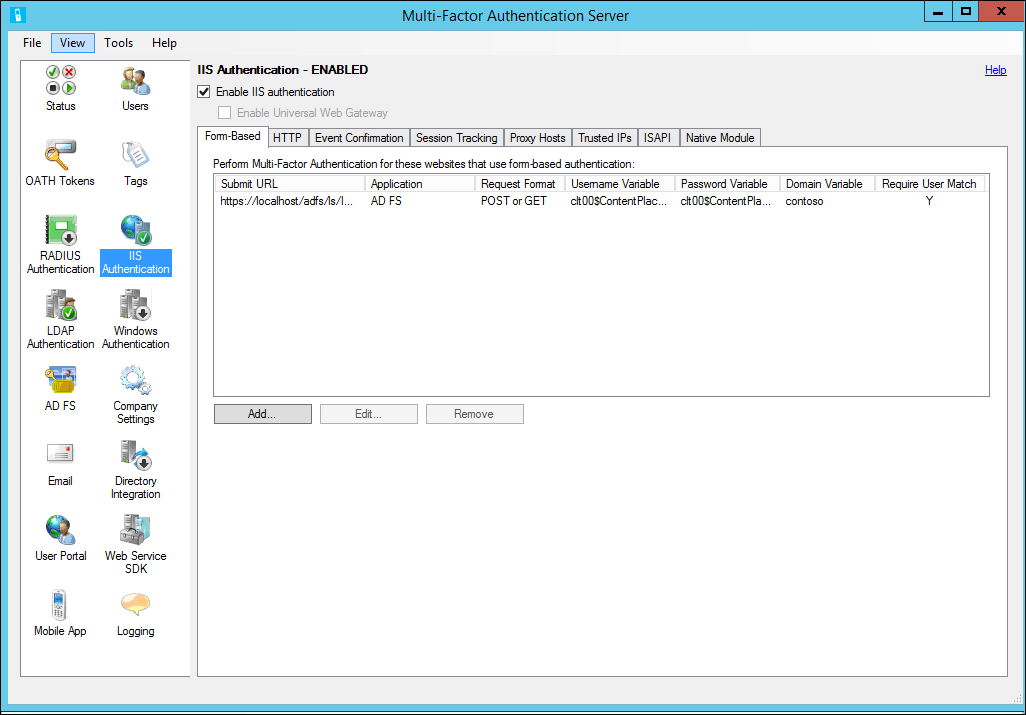

Na serwerze usługi Azure Multi-Factor Authentication kliknij ikonę Uwierzytelnianie usług IIS w menu po lewej stronie.

Kliknij kartę Oparte na formularzach.

Kliknij przycisk Dodaj.

Aby automatycznie wykryć nazwę użytkownika, hasło i zmienne domeny, wprowadź adres URL logowania (na przykład

https://localhost/contoso/auth/login.aspx) w oknie dialogowym Witryna internetowa oparta na formularzu automatycznie i kliknij przycisk OK.Zaznacz pole Wymagaj dopasowania użytkownika usługi Multi-Factor Authentication, jeśli wszyscy użytkownicy zostali lub zostaną zaimportowani na serwer i będą podlegać uwierzytelnianiu wieloskładnikowemu. Jeśli znaczna liczba użytkowników nie została jeszcze zaimportowana do serwera i/lub zostanie wykluczonych z uwierzytelniania wieloskładnikowego, pozostaw pole niezaznaczone.

Jeśli nie można automatycznie wykryć zmiennych strony, kliknij przycisk Określ ręcznie w oknie dialogowym Witryna internetowa oparta na formularzach automatycznie.

W oknie dialogowym Dodawanie witryny sieci Web opartej na formularzach wprowadź adres URL strony logowania w polu Adres URL przesyłania, a następnie wprowadź nazwę aplikacji (opcjonalnie). Nazwa aplikacji jest widoczna w raportach usługi Azure Multi-Factor Authentication i może być wyświetlana w uwierzytelniających wiadomościach SMS lub wiadomościach aplikacji mobilnej.

Wybierz poprawny format żądania. W przypadku większości aplikacji internetowych należy ustawić format na wartość POST lub GET.

Wprowadź zmienne nazwy użytkownika, hasła i domeny (jeśli jest wyświetlana na stronie logowania). W celu znalezienia nazw pól wejściowych przejdź do strony logowania w przeglądarce sieci Web, kliknij prawym przyciskiem myszy na stronie i wybierz polecenie Wyświetl źródło.

Zaznacz pole Wymagaj dopasowania użytkownika usługi Azure Multi-Factor Authentication, jeśli wszyscy użytkownicy zostali lub zostaną zaimportowani na serwer i będą podlegać uwierzytelnianiu wieloskładnikowemu. Jeśli znaczna liczba użytkowników nie została jeszcze zaimportowana do serwera i/lub zostanie wykluczonych z uwierzytelniania wieloskładnikowego, pozostaw pole niezaznaczone.

Kliknij pozycję Zaawansowane, aby przejrzeć ustawienia zaawansowane, w tym:

- Wybór pliku niestandardowej strony odmowy

- Buforowanie pomyślnych uwierzytelnień do witryny sieci Web przez pewien czas przy użyciu plików cookie

- Wybór, czy poświadczenia podstawowe mają być uwierzytelniane względem domeny systemu Windows, katalogu LDAP, czy serwera RADIUS.

Kliknij przycisk OK, aby wrócić do okna dialogowego Dodawanie witryny sieci Web opartej na formularzach.

Kliknij przycisk OK.

Po wykryciu lub wprowadzeniu adresu URL i zmiennych na stronie dane witryny sieci Web wyświetlane są w panelu Oparte na formularzach.

Używanie zintegrowanego uwierzytelniania systemu Windows z serwerem usługi Azure Multi-Factor Authentication

Aby zabezpieczyć aplikację internetową usług IIS korzystającą ze zintegrowanego uwierzytelniania HTTP systemu Windows, zainstaluj serwer usługi Azure Multi-Factor Authentication na serwerze internetowym usług IIS, a następnie skonfiguruj serwer, wykonując następujące czynności:

- Na serwerze usługi Azure Multi-Factor Authentication kliknij ikonę Uwierzytelnianie usług IIS w menu po lewej stronie.

- Kliknij kartę HTTP.

- Kliknij przycisk Dodaj.

- W oknie dialogowym Dodawanie podstawowego adresu URL wprowadź adres URL witryny internetowej, w której jest wykonywane uwierzytelnianie HTTP (na przykład

http://localhost/owa) i podaj nazwę aplikacji (opcjonalnie). Nazwa aplikacji jest widoczna w raportach usługi Azure Multi-Factor Authentication i może być wyświetlana w uwierzytelniających wiadomościach SMS lub wiadomościach aplikacji mobilnej. - Dostosuj limit czasu bezczynności i maksymalny czas sesji, jeśli wartość domyślna nie jest wystarczająca.

- Zaznacz pole Wymagaj dopasowania użytkownika usługi Multi-Factor Authentication, jeśli wszyscy użytkownicy zostali lub zostaną zaimportowani na serwer i będą podlegać uwierzytelnianiu wieloskładnikowemu. Jeśli znaczna liczba użytkowników nie została jeszcze zaimportowana do serwera i/lub zostanie wykluczonych z uwierzytelniania wieloskładnikowego, pozostaw pole niezaznaczone.

- W razie potrzeby zaznacz pole Pamięć podręczna plików cookie.

- Kliknij przycisk OK.

Włączanie wtyczek IIS dla serwera usługi Azure Multi-Factor Authentication

Po skonfigurowaniu adresów URL i ustawień dla uwierzytelniania opartego na formularzach lub uwierzytelniania HTTP wybierz lokalizacje w usługach IIS, w których mają zostać załadowane i włączone wtyczki IIS usługi Azure Multi-Factor Authentication. Postępuj zgodnie z następującą procedurą:

- Jeśli działa w usługach IIS 6, kliknij kartę ISAPI . Wybierz witrynę internetową uruchomioną w obszarze (na przykład domyślną witrynę sieci Web), aby włączyć wtyczkę filtru ISAPI usługi Azure Multi-Factor Authentication dla tej witryny.

- W przypadku uruchamiania w usługach IIS 7 lub nowszych kliknij kartę Moduł macierzysty. Wybierz serwer, witryny internetowe lub aplikacje, aby włączyć wtyczkę usług IIS na żądanych poziomach.

- Kliknij pole Włącz uwierzytelnianie usług IIS w górnej części ekranu. Po wykonaniu tych czynności wybrana aplikacja usług IIS jest zabezpieczona przez usługę Azure Multi-Factor Authentication. Upewnij się, że zaimportowano użytkowników na serwer.

Zaufane adresy IP

Zaufane adresy IP pozwalają użytkownikom pominąć uwierzytelnianie za pomocą usługi Azure Multi-Factor Authentication w przypadku żądań witryn sieci Web pochodzących z określonych adresów IP lub podsieci. Na przykład można wykluczyć użytkowników z uwierzytelniania za pomocą usługi Azure Multi-Factor Authentication, jeśli logują się oni z komputerów znajdujących się w biurze. W takim przypadku można określić podsieć pakietu Office jako wpis Zaufane adresy IP. Aby skonfigurować zaufane adresy IP, postępuj zgodnie z poniższą procedurą:

- W sekcji Uwierzytelnianie usług IIS kliknij kartę Zaufane adresy IP.

- Kliknij przycisk Dodaj.

- Gdy pojawi się okno dialogowe Dodawanie zaufanych adresów IP, wybierz przycisk radiowy Pojedynczy adres IP, Zakres adresów IP lub Podsieć.

- Wprowadź adres IP, zakres adresów IP lub podsieci, które powinny być dozwolone. Jeśli wprowadzasz podsieć, wybierz odpowiednią maskę sieci i kliknij przycisk OK.