Federacja z dostawcami tożsamości SAML/WS-Fed dla użytkowników-gości

Uwaga

- Federacja bezpośrednia w Tożsamość zewnętrzna Microsoft Entra jest teraz nazywana federacją dostawcy tożsamości SAML/WS-Fed (IdP).

W tym artykule opisano sposób konfigurowania federacji z dowolną organizacją, której dostawca tożsamości obsługuje protokół SAML 2.0 lub WS-Fed. Po skonfigurowaniu federacji z dostawcą tożsamości partnera nowi użytkownicy-goście z tej domeny mogą używać własnego konta organizacyjnego zarządzanego przez dostawcę tożsamości do logowania się do dzierżawy firmy Microsoft Entra i rozpocząć współpracę z Tobą. Nie ma potrzeby tworzenia oddzielnego konta Microsoft Entra przez użytkownika-gościa.

Ważne

- Teraz możesz skonfigurować federację SAML/WS-Fed IdP z zweryfikowanymi domenami microsoft Entra ID i skonfigurować zamówienie realizacji zaproszenia, aby upewnić się, że po zalogowaniu się zaproszonych użytkowników mogą oni zrealizować zaproszenia przy użyciu federacyjnego dostawcy tożsamości zamiast identyfikatora Entra firmy Microsoft. Ustawienia zamówienia realizacji są dostępne w ustawieniach dostępu między dzierżawami dla przychodzącej współpracy B2B.

- Nie obsługujemy już listy dozwolonych dostawców tożsamości dla nowych federacji dostawcy tożsamości SAML/WS-Fed. Podczas konfigurowania nowej federacji zewnętrznej zapoznaj się z sekcją Krok 1: Określanie, czy partner musi zaktualizować swoje rekordy tekstowe DNS.

- W żądaniu SAML wysłanym przez firmę Microsoft Entra ID dla federacji zewnętrznych adres URL wystawcy jest punktem końcowym dzierżawy. W przypadku wszystkich nowych federacji zalecamy, aby wszyscy nasi partnerzy ustawili odbiorców dostawcy tożsamości opartego na protokole SAML lub WS-Fed na punkt końcowy dzierżawcy. Zapoznaj się z sekcjami wymaganymi atrybutami i oświadczeniami SAML 2.0 i WS-Fed . Wszystkie istniejące federacje skonfigurowane z globalnym punktem końcowym będą nadal działać, ale nowe federacje przestaną działać, jeśli zewnętrzny dostawca tożsamości oczekuje globalnego adresu URL wystawcy w żądaniu SAML.

- Usunęliśmy ograniczenie pojedynczej domeny. Teraz można skojarzyć wiele domen z pojedynczą konfiguracją federacji.

- Usunęliśmy ograniczenie, które wymagało, aby domena adresu URL uwierzytelniania była zgodna z domeną docelową lub być z dozwolonego dostawcy tożsamości. Aby uzyskać szczegółowe informacje, zobacz Krok 1: Określanie, czy partner musi zaktualizować swoje rekordy tekstowe DNS.

Kiedy użytkownik-gość jest uwierzytelniany w federacji dostawcy tożsamości SAML/WS-Fed?

Po skonfigurowaniu federacji przy użyciu dostawcy tożsamości SAML/WS-Fed organizacji:

Jeśli domena, z którą sfederujesz, nie jest zweryfikowaną domeną identyfikatora Entra firmy Microsoft, wszyscy nowi użytkownicy-goście, których zapraszasz, zostaną uwierzytelnieni przy użyciu tego dostawcy tożsamości SAML/WS-Fed.

Jeśli domena jest zweryfikowana przez firmę Microsoft Entra ID, należy również skonfigurować ustawienia zamówienia realizacji (wersja zapoznawcza) w ustawieniach dostępu między dzierżawami na potrzeby współpracy przychodzącej B2B w celu nadania priorytetów realizacji federacyjnym dostawcom tożsamości. Następnie wszyscy nowi użytkownicy-goście zaproszeni zostaną uwierzytelnieni przy użyciu tego dostawcy tożsamości SAML/WS-Fed.

Należy pamiętać, że skonfigurowanie federacji nie zmienia metody uwierzytelniania dla użytkowników-gości, którzy już zrealizowali zaproszenie od Ciebie. Oto kilka przykładów:

- Użytkownicy-goście już zrealizowali zaproszenia od Ciebie, a następnie skonfigurowali federację przy użyciu dostawcy tożsamości SAML/WS-Fed organizacji. Ci użytkownicy-goście nadal używają tej samej metody uwierzytelniania, która była używana przed skonfigurowaniem federacji.

- Federacja jest konfigurowana przy użyciu dostawcy tożsamości SAML/WS-Fed organizacji i zapraszania użytkowników-gości, a następnie organizacji partnerskiej zostanie przeniesiona do identyfikatora Entra firmy Microsoft. Użytkownicy-goście, którzy już zrealizowali zaproszenia, nadal korzystają z federacyjnego dostawcy tożsamości SAML/WS-Fed, o ile istnieją zasady federacji w dzierżawie.

- Federacja jest usuwana przy użyciu dostawcy tożsamości SAML/WS-Fed organizacji. Wszyscy użytkownicy-goście korzystający obecnie z dostawcy tożsamości SAML/WS-Fed nie mogą się zalogować.

W każdym z tych scenariuszy można zaktualizować metodę uwierzytelniania użytkownika-gościa, resetując ich stan realizacji.

Federacja dostawcy tożsamości SAML/WS-Fed jest powiązana z przestrzeniami nazw domeny, takimi jak contoso.com i fabrikam.com. Podczas ustanawiania federacji z usługami AD FS lub dostawcą tożsamości innej firmy organizacje kojarzą co najmniej jedną przestrzeń nazw domeny z tymi dostawcami tożsamości.

Środowisko użytkownika końcowego

W przypadku federacji dostawcy tożsamości SAML/WS-Fed użytkownicy-goście logują się do dzierżawy firmy Microsoft Entra przy użyciu własnego konta organizacyjnego. Gdy uzyskują dostęp do zasobów udostępnionych i są monitowani o zalogowanie, użytkownicy są przekierowywani do swojego dostawcy tożsamości. Po pomyślnym zalogowaniu użytkownicy są zwracani do identyfikatora Entra firmy Microsoft w celu uzyskania dostępu do zasobów. Jeśli sesja firmy Microsoft Entra wygaśnie lub stanie się nieprawidłowa, a federacyjny dostawca tożsamości ma włączone logowanie jednokrotne, użytkownik korzysta z logowania jednokrotnego. Jeśli sesja użytkownika federacyjnego jest prawidłowa, użytkownik nie jest monitowany o ponowne zalogowanie. W przeciwnym razie użytkownik zostanie przekierowany do swojego dostawcy tożsamości na potrzeby logowania.

Punkty końcowe logowania

Użytkownicy-goście federacyjni dostawcy tożsamości SAML/WS-Fed mogą teraz logować się do aplikacji wielodostępnych lub aplikacji firmy Microsoft, używając wspólnego punktu końcowego (innymi słowy, ogólnego adresu URL aplikacji, który nie zawiera kontekstu dzierżawy). Podczas procesu logowania użytkownik-gość wybiera opcje logowania, a następnie wybiera pozycję Zaloguj się do organizacji. Następnie użytkownik wpisze nazwę organizacji i kontynuuje logowanie przy użyciu własnych poświadczeń.

Użytkownicy-goście federacyjni dostawcy tożsamości SAML/WS-Fed mogą również używać punktów końcowych aplikacji, które zawierają informacje o dzierżawie, na przykład:

https://myapps.microsoft.com/?tenantid=<your tenant ID>https://myapps.microsoft.com/<your verified domain>.onmicrosoft.comhttps://portal.azure.com/<your tenant ID>

Możesz również nadać użytkownikom-gościom bezpośredni link do aplikacji lub zasobu, dołączając informacje o dzierżawie, na przykład https://myapps.microsoft.com/signin/Twitter/<application ID?tenantId=<your tenant ID>.

Często zadawane pytania

Czy mogę skonfigurować federację dostawcy tożsamości SAML/WS-Fed z zweryfikowanymi domenami identyfikatora Entra firmy Microsoft?

Tak, można teraz skonfigurować federację dostawcy tożsamości SAML/WS-Fed z innymi domenami zweryfikowanymi przez identyfikator entra firmy Microsoft. Obejmuje to zweryfikowane domeny, w których dzierżawa przeszła przejęcie przez administratora. Jeśli domena, z którą sfederujesz, jest zweryfikowana przez firmę Microsoft Entra ID, musisz również skonfigurować ustawienia zamówienia realizacji (wersja zapoznawcza) w ustawieniach dostępu między dzierżawami na potrzeby współpracy B2B dla ruchu przychodzącego, aby upewnić się, że po zalogowaniu zaproszonych użytkowników będą oni realizować zaproszenia przy użyciu federacyjnego dostawcy tożsamości zamiast identyfikatora Microsoft Entra.

Obecnie ustawienia zamówienia realizacji nie są obsługiwane w chmurach. Jeśli domena, z którą sfederujesz, to Microsoft Entra ID zweryfikowany w innej chmurze firmy Microsoft, realizacja microsoft Entra zawsze ma pierwszeństwo.

Czy mogę skonfigurować federację SAML/WS-Fed IdP z domeną, dla której istnieje dzierżawa niezarządzana (zweryfikowana pocztą e-mail)?

Tak, możesz skonfigurować federację SAML/WS-Fed IdP z domenami, które nie są zweryfikowane w usłudze Microsoft Entra ID, w tym niezarządzane (zweryfikowane pocztą e-mail lub "wirusowe") dzierżawy firmy Microsoft Entra. Takie dzierżawy są tworzone, gdy użytkownik realizuje zaproszenie B2B lub wykonuje rejestrację samoobsługową w usłudze Microsoft Entra ID przy użyciu domeny, która obecnie nie istnieje.

Ile relacji federacyjnych można utworzyć?

Obecnie obsługiwane jest maksymalnie 1000 relacji federacyjnych. Ten limit obejmuje zarówno federacje wewnętrzne, jak i federacje SAML/WS-Fed IdP.

Czy mogę skonfigurować federację z wieloma domenami z tej samej dzierżawy?

Tak, obsługujemy teraz federację SAML/WS-Fed IdP z wieloma domenami z tej samej dzierżawy.

Czy muszę odnowić certyfikat podpisywania po wygaśnięciu?

Jeśli określisz adres URL metadanych w ustawieniach dostawcy tożsamości, identyfikator Entra firmy Microsoft automatycznie odnawia certyfikat podpisywania po wygaśnięciu. Jeśli jednak certyfikat jest obracany z jakiegokolwiek powodu przed upływem czasu wygaśnięcia lub jeśli nie podasz adresu URL metadanych, identyfikator Entra firmy Microsoft nie może go odnowić. W takim przypadku należy ręcznie zaktualizować certyfikat podpisywania.

Jeśli federacja dostawcy tożsamości SAML/WS-Fed i jednorazowe uwierzytelnianie kodu dostępu poczty e-mail są włączone, która metoda ma pierwszeństwo?

Po ustanowieniu federacji dostawcy tożsamości SAML/WS-Fed z organizacją partnerów pierwszeństwo przed jednorazowym uwierzytelnianiem kodu dostępu w wiadomości e-mail dla nowych użytkowników-gości z tej organizacji. Jeśli użytkownik-gość zrealizował zaproszenie przy użyciu jednorazowego uwierzytelniania kodu dostępu przed skonfigurowaniem federacji SAML/WS-Fed IdP, nadal używa jednorazowego uwierzytelniania kodu dostępu.

Czy problemy z logowaniem federacji SAML/WS-Fed idP są spowodowane częściowo zsynchronizowaną dzierżawą?

Nie, funkcja jednorazowego kodu dostępu wiadomości e-mail powinna być używana w tym scenariuszu. Dzierżawa "częściowo zsynchronizowana" odnosi się do dzierżawy firmy Microsoft Entra partnera, w której tożsamości użytkowników lokalnych nie są w pełni synchronizowane z chmurą. Gość, którego tożsamość nie istnieje jeszcze w chmurze, ale kto próbuje zrealizować zaproszenie B2B, nie może się zalogować. Funkcja jednorazowego kodu dostępu umożliwiłaby logowanie tego gościa. Funkcja federacyjna SAML/WS-Fed dotyczy scenariuszy, w których gość ma własne konto organizacyjne zarządzane przez dostawcę tożsamości, ale organizacja w ogóle nie ma obecności firmy Microsoft Entra.

Po skonfigurowaniu federacji dostawcy tożsamości SAML/WS-Fed z organizacją każdy gość musi zostać wysłany i zrealizować indywidualne zaproszenie?

Podczas zapraszania nowych gości nadal musisz wysłać zaproszenia lub udostępnić bezpośrednie linki, aby goście mogli wykonać kroki realizacji. W przypadku istniejących gości nie musisz wysyłać nowych zaproszeń. Istniejący goście będą nadal używać metody uwierzytelniania, która była używana przed skonfigurowaniem federacji. Jeśli chcesz, aby ci goście zaczęli używać federacji do uwierzytelniania, możesz zresetować ich stan realizacji. Następnie przy następnym uzyskiwaniu dostępu do aplikacji lub użyciu linku w zaproszeniu powtórzą proces realizacji i zaczną używać federacji jako metody uwierzytelniania.

Czy istnieje sposób wysyłania podpisanego żądania do dostawcy tożsamości SAML?

Obecnie funkcja federacyjna Microsoft Entra SAML/WS-Fed nie obsługuje wysyłania podpisanego tokenu uwierzytelniania do dostawcy tożsamości SAML.

Jakie uprawnienia są wymagane do skonfigurowania dostawcy tożsamości SAML/Ws-Fed?

Aby skonfigurować dostawcę tożsamości SAML/Ws-Fed, musisz być co najmniej zewnętrznym dostawcą tożsamości Administracja istratorem.

Krok 1. Określenie, czy partner musi zaktualizować swoje rekordy tekstowe DNS

W zależności od dostawcy tożsamości partnera może być konieczne zaktualizowanie rekordów DNS w celu włączenia federacji z Tobą. Wykonaj poniższe kroki, aby określić, czy są potrzebne aktualizacje DNS.

Uwaga

Nie obsługujemy już listy dozwolonych dostawców tożsamości dla nowych federacji dostawcy tożsamości SAML/WS-Fed.

Sprawdź adres URL uwierzytelniania pasywnego dostawcy tożsamości partnera, aby sprawdzić, czy domena jest zgodna z domeną docelową lub hostem w domenie docelowej. Innymi słowy podczas konfigurowania federacji dla

fabrikam.comprogramu :- Jeśli pasywny punkt końcowy uwierzytelniania to

https://fabrikam.comlubhttps://sts.fabrikam.com/adfs(host w tej samej domenie), nie są wymagane żadne zmiany DNS. - Jeśli pasywny punkt końcowy uwierzytelniania to

https://fabrikamconglomerate.com/adfslubhttps://fabrikam.com.uk/adfs, domena nie jest zgodna z domeną fabrikam.com, dlatego partner musi dodać rekord tekstowy adresu URL uwierzytelniania do konfiguracji DNS.

- Jeśli pasywny punkt końcowy uwierzytelniania to

Jeśli zmiany DNS są wymagane w oparciu o poprzedni krok, poproś partnera o dodanie rekordu TXT do rekordów DNS domeny, jak w poniższym przykładzie:

fabrikam.com. IN TXT DirectFedAuthUrl=https://fabrikamconglomerate.com/adfs

Krok 2. Konfigurowanie dostawcy tożsamości organizacji partnerskiej

Następnie organizacja partnerów musi skonfigurować dostawcę tożsamości przy użyciu wymaganych oświadczeń i zaufania jednostki uzależnionej.

Uwaga

Aby zilustrować sposób konfigurowania dostawcy tożsamości SAML/WS-Fed dla federacji, jako przykład użyjemy usług Active Directory Federation Services (AD FS). Zobacz artykuł Configure SAML/WS-Fed IdP federation with AD FS (Konfigurowanie federacji SAML/WS-Fed idP z usługami AD FS), który zawiera przykłady konfigurowania usług AD FS jako dostawcy tożsamości SAML 2.0 lub WS-Fed w ramach przygotowań do federacji.

Konfiguracja protokołu SAML 2.0

Microsoft Entra B2B można skonfigurować do federacji z dostawcami tożsamości, które używają protokołu SAML z określonymi wymaganiami wymienionymi w tej sekcji. Aby uzyskać więcej informacji na temat konfigurowania zaufania między dostawcą tożsamości SAML i identyfikatorem firmy Microsoft Entra, zobacz Używanie dostawcy tożsamości SAML 2.0 dla logowania jednokrotnego.

Uwaga

Teraz można skonfigurować federację dostawcy tożsamości SAML/WS-Fed z innymi domenami zweryfikowanymi przez identyfikator entra firmy Microsoft. Aby uzyskać szczegółowe informacje, zobacz sekcję Często zadawane pytania .

Wymagane atrybuty i oświadczenia SAML 2.0

W poniższych tabelach przedstawiono wymagania dotyczące określonych atrybutów i oświadczeń, które należy skonfigurować w dostawcy tożsamości innej firmy. Aby skonfigurować federację, następujące atrybuty muszą zostać odebrane w odpowiedzi SAML 2.0 od dostawcy tożsamości. Te atrybuty można skonfigurować, łącząc się z plikiem XML usługi tokenu zabezpieczającego online lub wprowadzając je ręcznie.

Uwaga

Upewnij się, że wartość jest zgodna z chmurą, dla której konfigurujesz federację zewnętrzną.

Wymagane atrybuty odpowiedzi SAML 2.0 od dostawcy tożsamości:

| Atrybut | Wartość |

|---|---|

| AssertionConsumerService | https://login.microsoftonline.com/login.srf |

| Odbiorcy | https://login.microsoftonline.com/<tenant ID>/ (Zalecane) Zastąp <tenant ID> element identyfikatorem dzierżawy dzierżawy firmy Microsoft Entra, z którą konfigurujesz federację.W żądaniu SAML wysłanym przez firmę Microsoft Entra ID dla federacji zewnętrznych adres URL wystawcy jest punktem końcowym dzierżawy (na przykład https://login.microsoftonline.com/<tenant ID>/). W przypadku wszystkich nowych federacji zalecamy, aby wszyscy nasi partnerzy ustawili odbiorców dostawcy tożsamości opartego na protokole SAML lub WS-Fed na punkt końcowy dzierżawcy. Wszystkie istniejące federacje skonfigurowane z globalnym punktem końcowym (na przykład urn:federation:MicrosoftOnline) będą nadal działać, ale nowe federacje przestaną działać, jeśli zewnętrzny dostawca tożsamości oczekuje globalnego adresu URL wystawcy w żądaniu SAML wysłanym przez identyfikator Firmy Microsoft Entra. |

| Wystawca | Identyfikator URI wystawcy dostawcy tożsamości partnera, na przykład http://www.example.com/exk10l6w90DHM0yi... |

Wymagane oświadczenia dla tokenu SAML 2.0 wystawionego przez dostawcę tożsamości:

| Nazwa atrybutu | Wartość |

|---|---|

| NameID Format | urn:oasis:names:tc:SAML:2.0:nameid-format:persistent |

http://schemas.xmlsoap.org/ws/2005/05/identity/claims/emailaddress |

emailaddress |

Konfiguracja usług WS-Fed

Microsoft Entra B2B można skonfigurować do federacji z dostawcami tożsamości korzystającymi z protokołu WS-Fed. W tej sekcji omówiono wymagania. Obecnie dwaj dostawcy usług WS-Fed zostały przetestowane pod kątem zgodności z identyfikatorem Entra firmy Microsoft, obejmują usługi AD FS i Shibboleth. Aby uzyskać więcej informacji na temat ustanawiania zaufania jednostki uzależnionej między dostawcą zgodnym z usługą WS-Fed przy użyciu identyfikatora Entra firmy Microsoft, zobacz dokument "STS Integration Paper using WS Protocols" dostępny w dokumentacji zgodności dostawcy tożsamości firmy Microsoft.

Uwaga

Teraz można skonfigurować federację dostawcy tożsamości SAML/WS-Fed z innymi domenami zweryfikowanymi przez identyfikator entra firmy Microsoft. Aby uzyskać szczegółowe informacje, zobacz sekcję Często zadawane pytania .

Wymagane atrybuty i oświadczenia WS-Fed

W poniższych tabelach przedstawiono wymagania dotyczące określonych atrybutów i oświadczeń, które należy skonfigurować w dostawcy tożsamości innej firmy WS-Fed. Aby skonfigurować federację, następujące atrybuty muszą zostać odebrane w komunikacie WS-Fed od dostawcy tożsamości. Te atrybuty można skonfigurować, łącząc się z plikiem XML usługi tokenu zabezpieczającego online lub wprowadzając je ręcznie.

Uwaga

Upewnij się, że wartość jest zgodna z chmurą, dla której konfigurujesz federację zewnętrzną.

Wymagane atrybuty w komunikacie WS-Fed z dostawcy tożsamości:

| Atrybut | Wartość |

|---|---|

| PassiveRequestorEndpoint | https://login.microsoftonline.com/login.srf |

| Odbiorcy | https://login.microsoftonline.com/<tenant ID>/ (Zalecane) Zastąp <tenant ID> element identyfikatorem dzierżawy dzierżawy firmy Microsoft Entra, z którą konfigurujesz federację.W żądaniu SAML wysłanym przez firmę Microsoft Entra ID dla federacji zewnętrznych adres URL wystawcy jest punktem końcowym dzierżawy (na przykład https://login.microsoftonline.com/<tenant ID>/). W przypadku wszystkich nowych federacji zalecamy, aby wszyscy nasi partnerzy ustawili odbiorców dostawcy tożsamości opartego na protokole SAML lub WS-Fed na punkt końcowy dzierżawcy. Wszystkie istniejące federacje skonfigurowane z globalnym punktem końcowym (na przykład urn:federation:MicrosoftOnline) będą nadal działać, ale nowe federacje przestaną działać, jeśli zewnętrzny dostawca tożsamości oczekuje globalnego adresu URL wystawcy w żądaniu SAML wysłanym przez identyfikator Firmy Microsoft Entra. |

| Wystawca | Identyfikator URI wystawcy dostawcy tożsamości partnera, na przykład http://www.example.com/exk10l6w90DHM0yi... |

Wymagane oświadczenia dla tokenu WS-Fed wystawionego przez dostawcę tożsamości:

| Atrybut | Wartość |

|---|---|

| Niezmienny IDENTYFIKATOR | http://schemas.microsoft.com/LiveID/Federation/2008/05/ImmutableID |

| emailaddress | http://schemas.xmlsoap.org/ws/2005/05/identity/claims/emailaddress |

Krok 3. Konfigurowanie federacji SAML/WS-Fed IdP w usłudze Microsoft Entra ID

Następnie skonfiguruj federację przy użyciu dostawcy tożsamości skonfigurowanego w kroku 1 w identyfikatorze Entra firmy Microsoft. Możesz użyć centrum administracyjnego firmy Microsoft Entra lub interfejsu API programu Microsoft Graph. Zanim zasady federacji zostaną zastosowane, może upłynąć 5–10 minut. W tym czasie nie próbuj zrealizować zaproszenia do domeny federacyjnej. Wymagane są następujące atrybuty:

- Identyfikator URI wystawcy dostawcy tożsamości partnera

- Pasywny punkt końcowy uwierzytelniania dostawcy tożsamości partnera (obsługiwany jest tylko protokół HTTPS)

- Certyfikat

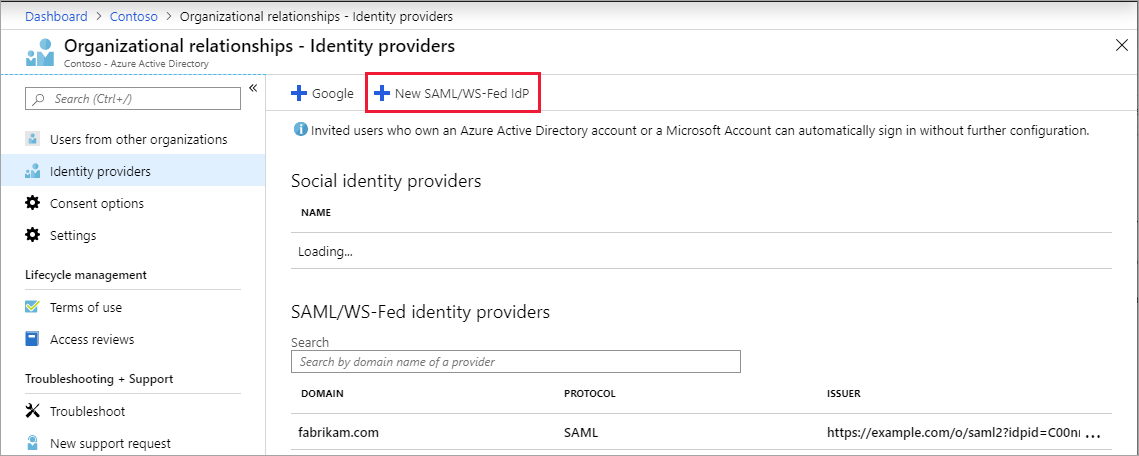

Aby skonfigurować federację w centrum administracyjnym firmy Microsoft Entra

Napiwek

Kroki opisane w tym artykule mogą się nieznacznie różnić w zależności od portalu, od którego zaczynasz.

Zaloguj się do centrum administracyjnego firmy Microsoft Entra co najmniej jako administrator zewnętrznego dostawcy tożsamości.

Przejdź do sekcji Identity External Identities>All identity providers (Tożsamości zewnętrzne tożsamości>wszyscy dostawcy tożsamości).

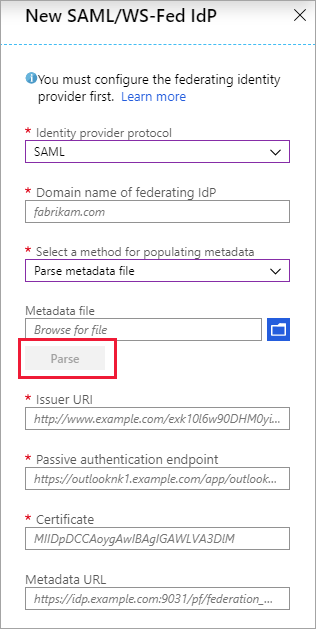

Wybierz pozycję Nowy dostawca tożsamości SAML/WS-Fed.

Na stronie Nowy dostawca tożsamości SAML/WS-Fed wprowadź następujące informacje:

- Nazwa wyświetlana — wprowadź nazwę, która ułatwia zidentyfikowanie dostawcy tożsamości partnera.

- Protokół dostawcy tożsamości — wybierz pozycję SAML lub WS-Fed.

- Nazwa domeny federacyjnego dostawcy tożsamości — wprowadź docelową nazwę domeny dostawcy tożsamości partnera dla federacji. Podczas tej początkowej konfiguracji wprowadź tylko jedną nazwę domeny. Później możesz dodać więcej domen.

Wybierz metodę wypełniania metadanych. Metadane wejściowe można wprowadzić ręcznie lub jeśli masz plik zawierający metadane, możesz automatycznie wypełnić pola, wybierając pozycję Przeanalizuj plik metadanych i przeglądając plik.

- Identyfikator URI wystawcy — identyfikator wystawcy dostawcy tożsamości partnera.

- Punkt końcowy uwierzytelniania pasywnego — pasywny punkt końcowy dostawcy tożsamości partnera.

- Certyfikat — identyfikator certyfikatu podpisywania.

- Adres URL metadanych — lokalizacja metadanych dostawcy tożsamości na potrzeby automatycznego odnawiania certyfikatu podpisywania.

Uwaga

Adres URL metadanych jest opcjonalny, jednak zdecydowanie go zalecamy. Jeśli podasz adres URL metadanych, identyfikator entra firmy Microsoft może automatycznie odnowić certyfikat podpisywania po wygaśnięciu. Jeśli certyfikat jest obracany z jakiegokolwiek powodu przed upływem czasu wygaśnięcia lub jeśli nie podasz adresu URL metadanych, identyfikator Entra firmy Microsoft nie będzie mógł go odnowić. W takim przypadku należy ręcznie zaktualizować certyfikat podpisywania.

Wybierz pozycję Zapisz. Dostawca tożsamości jest dodawany do listy dostawców tożsamości SAML/WS-Fed.

(Opcjonalnie) Aby dodać więcej nazw domen do tego federacyjnego dostawcy tożsamości:

Wybierz link w kolumnie Domeny .

Obok pozycji Nazwa domeny federacyjnego dostawcy tożsamości wpisz nazwę domeny, a następnie wybierz pozycję Dodaj. Powtórz dla każdej domeny, którą chcesz dodać. Po zakończeniu wybierz pozycję Gotowe.

Aby skonfigurować federację przy użyciu interfejsu API programu Microsoft Graph

Aby skonfigurować federację z dostawcą tożsamości obsługującym protokół SAMLL lub WS-Fed, możesz użyć interfejsu API programu Microsoft Graph samlOrWsFedExternalDomainFederation .

Krok 4. Konfigurowanie zamówienia realizacji dla zweryfikowanych domen microsoft Entra ID

Jeśli domena jest zweryfikowana przez firmę Microsoft Entra ID, skonfiguruj ustawienia zamówienia realizacji w ustawieniach dostępu między dzierżawami na potrzeby współpracy B2B dla ruchu przychodzącego. Przenieś dostawców tożsamości SAML/WS-Fed na początku listy Podstawowych dostawców tożsamości, aby ustalić priorytety realizacji za pomocą federacyjnego dostawcy tożsamości.

Uwaga

Ustawienia centrum administracyjnego firmy Microsoft Entra dla konfigurowalnej funkcji realizacji są obecnie wdrażane dla klientów. Dopóki ustawienia nie będą dostępne w centrum administracyjnym, możesz skonfigurować zamówienie realizacji zaproszeń przy użyciu interfejsu API REST programu Microsoft Graph (wersja beta). Zobacz Przykład 2: Aktualizowanie domyślnej konfiguracji realizacji zaproszeń w dokumentacji referencyjnej programu Microsoft Graph.

Krok 5. Testowanie federacji SAML/WS-Fed IdP w usłudze Microsoft Entra ID

Teraz przetestuj konfigurację federacji, zapraszając nowego użytkownika-gościa B2B. Aby uzyskać szczegółowe informacje, zobacz Dodawanie użytkowników współpracy firmy Microsoft Entra B2B w centrum administracyjnym firmy Microsoft Entra.

Jak mogę zaktualizować szczegóły certyfikatu lub konfiguracji?

Na stronie Wszyscy dostawcy tożsamości możesz wyświetlić listę dostawców tożsamości SAML/WS-Fed skonfigurowanych i dat wygaśnięcia certyfikatu. Z tej listy można odnowić certyfikaty i zmodyfikować inne szczegóły konfiguracji.

Zaloguj się do centrum administracyjnego firmy Microsoft Entra co najmniej jako administrator zewnętrznego dostawcy tożsamości.

Przejdź do sekcji Identity External Identities>All identity providers (Tożsamości zewnętrzne tożsamości>wszyscy dostawcy tożsamości).

W obszarze Dostawcy tożsamości SAML/WS-Fed przewiń do dostawcy tożsamości na liście lub użyj pola wyszukiwania.

Aby zaktualizować certyfikat lub zmodyfikować szczegóły konfiguracji:

- W kolumnie Konfiguracja dostawcy tożsamości wybierz link Edytuj .

- Na stronie konfiguracji zmodyfikuj dowolny z następujących szczegółów:

- Nazwa wyświetlana — nazwa wyświetlana organizacji partnera.

- Protokół dostawcy tożsamości — wybierz pozycję SAML lub WS-Fed.

- Punkt końcowy uwierzytelniania pasywnego — pasywny punkt końcowy dostawcy tożsamości partnera.

- Certyfikat — identyfikator certyfikatu podpisywania. Aby go odnowić, wprowadź nowy identyfikator certyfikatu.

- Adres URL metadanych — adres URL zawierający metadane partnera używane do automatycznego odnawiania certyfikatu podpisywania.

- Wybierz pozycję Zapisz.

Aby edytować domeny skojarzone z partnerem, wybierz link w kolumnie Domeny . W okienku szczegółów domeny:

- Aby dodać domenę, wpisz nazwę domeny obok nazwy domeny federacyjnego dostawcy tożsamości, a następnie wybierz pozycję Dodaj. Powtórz dla każdej domeny, którą chcesz dodać.

- Aby usunąć domenę, wybierz ikonę usuwania obok domeny.

- Po zakończeniu wybierz pozycję Gotowe.

Uwaga

Aby usunąć federację z partnerem, usuń wszystkie domeny, ale jedną z domen i wykonaj kroki opisane w następnej sekcji.

Jak mogę usunąć federację?

Możesz usunąć konfigurację federacji. Jeśli tak, federacyjni użytkownicy-goście, którzy już zrealizowali swoje zaproszenia, nie mogą już się zalogować. Możesz jednak ponownie przyznać im dostęp do zasobów, resetując ich stan realizacji. Aby usunąć konfigurację dostawcy tożsamości w centrum administracyjnym firmy Microsoft Entra:

Zaloguj się do centrum administracyjnego firmy Microsoft Entra co najmniej jako administrator zewnętrznego dostawcy tożsamości.

Przejdź do sekcji Identity External Identities>All identity providers (Tożsamości zewnętrzne tożsamości>wszyscy dostawcy tożsamości).

W obszarze Dostawcy tożsamości SAML/WS-Fed przewiń do dostawcy tożsamości na liście lub użyj pola wyszukiwania.

Wybierz link w kolumnie Domeny , aby wyświetlić szczegóły domeny dostawcy tożsamości.

Usuń wszystkie domeny z jedną z domen na liście Nazwa domeny.

Wybierz pozycję Usuń konfigurację, a następnie wybierz pozycję Gotowe.

Wybierz przycisk OK , aby potwierdzić usunięcie.

Federację można również usunąć przy użyciu interfejsu API programu Microsoft Graph samlOrWsFedExternalDomainFederation typu zasobu.

Następne kroki

Dowiedz się więcej o środowisku realizacji zaproszeń, gdy użytkownicy zewnętrzni loguje się przy użyciu różnych dostawców tożsamości.