Rozwiązywanie problemów z uwierzytelnianiem z przekazywanie w usłudze Microsoft Entra

Ten artykuł pomaga znaleźć informacje dotyczące rozwiązywania typowych problemów dotyczących uwierzytelniania przekazywanego przez firmę Microsoft Entra.

Ważne

Jeśli występują problemy z logowaniem użytkownika podczas uwierzytelniania z przekazywaniem, nie należy wyłączać funkcji ani odinstalować agentów uwierzytelniania z przekazywaniem bez posiadania konta globalnego Administracja istratora tylko w chmurze ani konta Administracja istratora tożsamości hybrydowej, aby wrócić. Dowiedz się więcej o dodawaniu konta globalnego Administracja istratora tylko w chmurze. Wykonanie tego kroku ma kluczowe znaczenie i gwarantuje, że nie zostaniesz zablokowany z dzierżawy.

Problemy ogólne

Sprawdzanie stanu funkcji i agentów uwierzytelniania

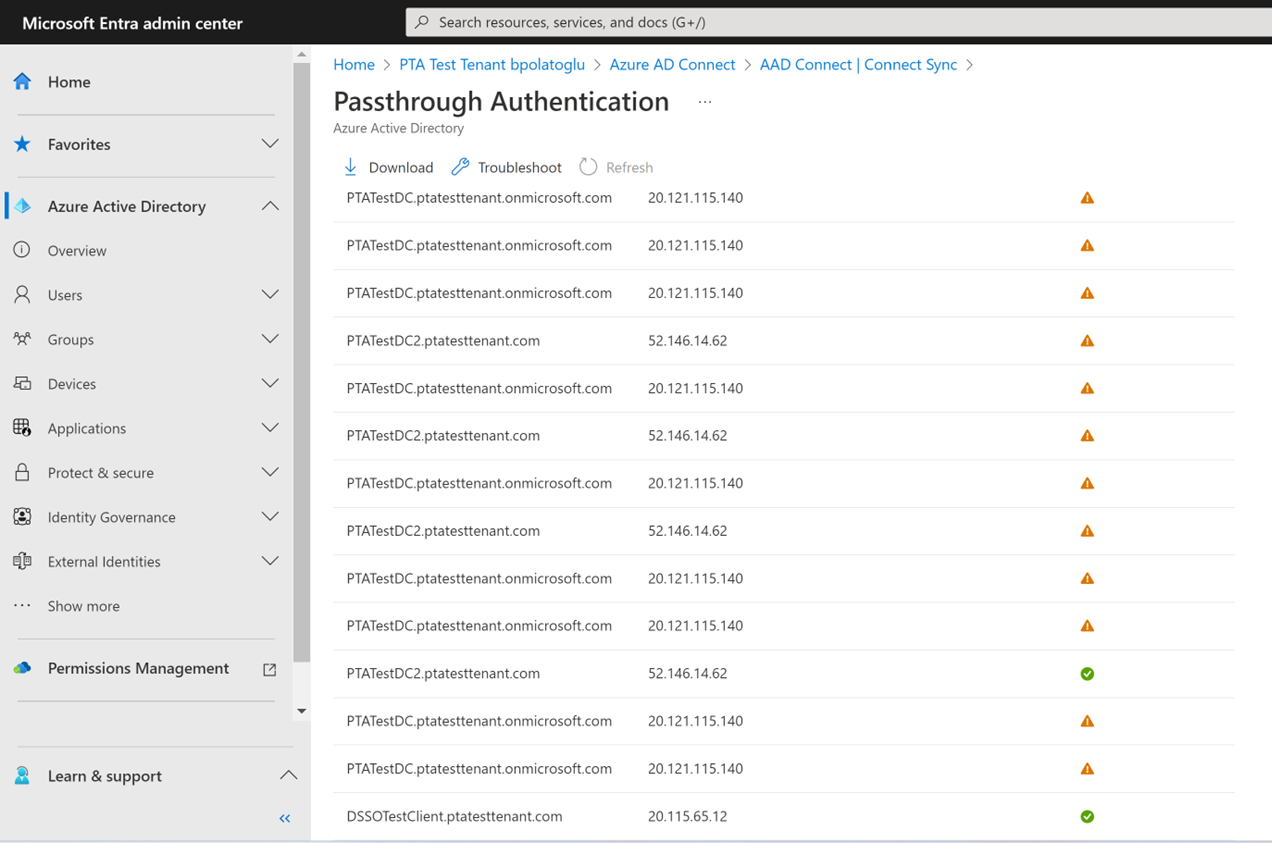

Upewnij się, że funkcja uwierzytelniania przekazywanego jest nadal włączona w dzierżawie, a stan agentów uwierzytelniania ma wartość Aktywne, a nie Nieaktywne. Stan można sprawdzić w bloku Microsoft Entra Connect w centrum administracyjnym Microsoft Entra.

Komunikaty o błędach logowania dostępne dla użytkownika

Jeśli użytkownik nie może zalogować się przy użyciu uwierzytelniania z przekazywaniem, może zobaczyć jeden z następujących błędów napotykanych przez użytkownika na ekranie logowania firmy Microsoft Entra:

| Błąd | opis | Rozwiązanie |

|---|---|---|

| AADSTS80001 | Nie można nawiązać połączenia z usługą Active Directory | Upewnij się, że serwery agentów są członkami tego samego lasu usługi AD co użytkownicy, których hasła muszą być weryfikowane i mogą łączyć się z usługą Active Directory. |

| AADSTS80002 | Wystąpił limit czasu nawiązywania połączenia z usługą Active Directory | Sprawdź, czy usługa Active Directory jest dostępna i odpowiada na żądania od agentów. |

| AADSTS80004 | Nazwa użytkownika przekazana do agenta była nieprawidłowa | Upewnij się, że użytkownik próbuje zalogować się przy użyciu odpowiedniej nazwy użytkownika. |

| AADSTS80005 | Walidacja napotkała nieprzewidywalny wyjątek WebException | Błąd przejściowy. Ponów próbę żądania. Jeśli nadal nie powiedzie się, skontaktuj się z pomocą techniczną firmy Microsoft. |

| AADSTS80007 | Wystąpił błąd podczas komunikacji z usługą Active Directory | Sprawdź dzienniki agenta, aby uzyskać więcej informacji i sprawdź, czy usługa Active Directory działa zgodnie z oczekiwaniami. |

Użytkownicy otrzymują nieprawidłowy błąd nazwy użytkownika/hasła

Może się to zdarzyć, gdy lokalna nazwa UŻYTKOWNIKA UserPrincipalName (UPN) różni się od nazwy UPN użytkownika w chmurze.

Aby potwierdzić, że jest to problem, najpierw przetestuj, czy agent uwierzytelniania z przekazywaniem działa prawidłowo:

Utwórz konto testowe.

Zaimportuj moduł programu PowerShell na maszynie agenta:

Import-Module "C:\Program Files\Microsoft Azure AD Connect Authentication Agent\Modules\PassthroughAuthPSModule\PassthroughAuthPSModule.psd1"Uruchom polecenie Wywołaj program PowerShell:

Invoke-PassthroughAuthOnPremLogonTroubleshooterPo wyświetleniu monitu o wprowadzenie poświadczeń wprowadź tę samą nazwę użytkownika i hasło, które są używane do logowania (https://login.microsoftonline.com).

Jeśli wystąpi ten sam błąd nazwy użytkownika/hasła, oznacza to, że agent uwierzytelniania z przekazywaniem działa poprawnie, a problem może być taki, że lokalna nazwa UPN nie jest routingiem. Aby dowiedzieć się więcej, zobacz Konfigurowanie alternatywnego identyfikatora logowania.

Ważne

Jeśli serwer microsoft Entra Połączenie nie jest przyłączony do domeny, wymaganie wymienione w witrynie Microsoft Entra Połączenie: Wymagania wstępne, wystąpi nieprawidłowy problem z nazwą użytkownika/hasłem.

Przyczyny niepowodzenia logowania w centrum administracyjnym firmy Microsoft Entra (wymaga licencji Premium)

Jeśli dzierżawa ma skojarzoną licencję Microsoft Entra ID P1 lub P2, możesz również zapoznać się z raportem aktywności logowania w centrum administracyjnym firmy Microsoft Entra.

Przejdź do pozycji Microsoft Entra ID ->Sign-ins on the [Microsoft Entra admin center](https://portal.azure.com/) () i kliknij działanie logowania określonego użytkownika. Poszukaj pola KOD BŁĘDU LOGOWANIA. Zamapuj wartość tego pola jako przyczynę niepowodzenia i rozwiązanie, korzystając z poniższej tabeli:

| Kod błędu logowania | Przyczyna niepowodzenia zalogowania się | Rozwiązanie |

|---|---|---|

| 50144 | Ważność hasła użytkownika usługi Active Directory wygasła. | Zresetuj hasło użytkownika w lokalna usługa Active Directory. |

| 80001 | Brak dostępnych agentów uwierzytelniania. | Zainstaluj i zarejestruj agenta uwierzytelniania. |

| 80002 | Upłynął limit czasu żądania weryfikacji hasła agenta uwierzytelniania. | Sprawdź, czy usługa Active Directory jest osiągalna z agenta uwierzytelniania. |

| 80003 | Agent uwierzytelniania odebrał nieprawidłową odpowiedź. | Jeśli problem jest stale powtarzalny dla wielu użytkowników, sprawdź konfigurację usługi Active Directory. |

| 80004 | W żądaniu logowania użyto nieprawidłowej głównej nazwy użytkownika (UPN). | Poproś użytkownika o zalogowanie się przy użyciu poprawnej nazwy użytkownika. |

| 80005 | Agent uwierzytelniania: wystąpił błąd. | Błąd przejściowy. Spróbuj ponownie później. |

| 80007 | Agent uwierzytelniania nie może nawiązać połączenia z usługą Active Directory. | Sprawdź, czy usługa Active Directory jest osiągalna z agenta uwierzytelniania. |

| 80010 | Agent uwierzytelniania nie może odszyfrować hasła. | Jeśli problem jest stale powtarzalny, zainstaluj i zarejestruj nowego agenta uwierzytelniania. I odinstaluj bieżący. |

| 80011 | Agent uwierzytelniania nie może pobrać klucza odszyfrowującego. | Jeśli problem jest stale powtarzalny, zainstaluj i zarejestruj nowego agenta uwierzytelniania. I odinstaluj bieżący. |

| 80014 | Żądanie weryfikacji odpowiedziało po przekroczeniu maksymalnego czasu. | Upłynął limit czasu agenta uwierzytelniania. Otwórz bilet pomocy technicznej z kodem błędu, identyfikatorem korelacji i znacznikiem czasu, aby uzyskać więcej informacji na temat tego błędu |

Ważne

Agenci uwierzytelniania z przekazywaniem uwierzytelniają użytkowników firmy Microsoft, sprawdzając ich nazwy użytkownika i hasła w usłudze Active Directory, wywołując interfejs API Logowania użytkownika Win32. W związku z tym w przypadku ustawienia "Logowanie do" w usłudze Active Directory w celu ograniczenia dostępu do logowania do stacji roboczej należy dodać serwery hostujące agentów uwierzytelniania z przekazywaniem do listy serwerów "Logowanie do" również. Nie można tego zrobić, uniemożliwi użytkownikom logowanie się do identyfikatora Entra firmy Microsoft.

Problemy z instalacją agenta uwierzytelniania

Wystąpił nieoczekiwany błąd

Zbierz dzienniki agenta z serwera i skontaktuj się pomoc techniczna firmy Microsoft z problemem.

Problemy z rejestracją agenta uwierzytelniania

Rejestracja agenta uwierzytelniania nie powiodła się z powodu zablokowanych portów

Upewnij się, że serwer, na którym zainstalowano agenta uwierzytelniania, może komunikować się z naszymi adresami URL i portami usługi wymienionymi tutaj.

Rejestracja agenta uwierzytelniania nie powiodła się z powodu błędów autoryzacji tokenu lub konta

Upewnij się, że używasz konta globalnego Administracja istratora tylko w chmurze lub konta usługi Identity hybrydowej Administracja istrator dla wszystkich operacji instalacji i rejestracji agenta uwierzytelniania usługi Microsoft Entra Połączenie lub autonomicznego agenta uwierzytelniania. Istnieje znany problem z kontami administratorów globalnych z obsługą uwierzytelniania MFA. Jako obejście tymczasowo wyłącz uwierzytelnianie MFA (tylko w celu ukończenia operacji).

Wystąpił nieoczekiwany błąd

Zbierz dzienniki agenta z serwera i skontaktuj się pomoc techniczna firmy Microsoft z problemem.

Problemy z odinstalowywaniem agenta uwierzytelniania

Komunikat ostrzegawczy podczas odinstalowywania Połączenie firmy Microsoft

Jeśli w dzierżawie masz włączone uwierzytelnianie w przekazywaniem i spróbujesz odinstalować program Microsoft Entra Connect, zostanie wyświetlony następujący komunikat ostrzegawczy: „Użytkownicy nie będą mogli zalogować się do usługi Microsoft Entra ID, chyba że na innych serwerach masz zainstalowanych innych agentów uwierzytelniania z przekazywaniem”.

Przed odinstalowywaniem programu Microsoft Entra Connect upewnij się, że konfiguracja jest wysoce dostępna, aby uniknąć zablokowania użytkownikom możliwości logowania się.

Problemy z włączaniem funkcji

Włączanie funkcji nie powiodło się, ponieważ nie było dostępnych agentów uwierzytelniania

Aby włączyć uwierzytelnianie przekazywane w dzierżawie, musisz mieć co najmniej jednego aktywnego agenta uwierzytelniania. Agenta uwierzytelniania można zainstalować, instalując program Microsoft Entra Połączenie lub autonomiczny agent uwierzytelniania.

Włączanie funkcji nie powiodło się z powodu zablokowanych portów

Upewnij się, że serwer, na którym zainstalowano Połączenie firmy Microsoft, może komunikować się z naszymi adresami URL i portami usługi wymienionymi tutaj.

Włączanie funkcji nie powiodło się z powodu błędów autoryzacji tokenu lub konta

Upewnij się, że używasz konta globalnego Administracja istrator tylko w chmurze podczas włączania tej funkcji. Istnieje znany problem z uwierzytelnianiem wieloskładnikowym (MFA) z obsługą konta globalnego Administracja istratora; tymczasowo wyłącz uwierzytelnianie wieloskładnikowe (tylko w celu ukończenia operacji) jako obejście.

Zbieranie dzienników agenta uwierzytelniania z przekazywaniem

W zależności od typu problemu, który mógł występować, należy wyszukać w różnych miejscach dzienników agenta uwierzytelniania z przekazywaniem.

Dzienniki Połączenie firmy Microsoft

W przypadku błędów związanych z instalacją sprawdź dzienniki usługi Microsoft Entra Połączenie pod adresem %ProgramData%\AADConnect\trace-*.log.

Dzienniki zdarzeń agenta uwierzytelniania

W przypadku błędów związanych z agentem uwierzytelniania otwórz aplikację Podgląd zdarzeń na serwerze i sprawdź sekcję Dzienniki aplikacji i usług\Microsoft\AzureAdConnect\AuthenticationAgent\Admin.

Aby uzyskać szczegółową analizę, włącz dziennik "Sesja" (kliknij prawym przyciskiem myszy wewnątrz aplikacji Podgląd zdarzeń, aby znaleźć tę opcję). Nie uruchamiaj agenta uwierzytelniania z włączonym tym dziennikiem podczas normalnych operacji; używaj go tylko do rozwiązywania problemów. Zawartość dziennika jest widoczna tylko po ponownym wyłączeniu dziennika.

Szczegółowe dzienniki śledzenia

Aby rozwiązać problemy z błędami logowania użytkownika, poszukaj dzienników śledzenia w folderze %ProgramData%\Microsoft\Azure AD Połączenie Authentication Agent\Trace\. Dzienniki te obejmują przyczyny niepowodzenia logowania określonego użytkownika przy użyciu funkcji uwierzytelniania z przekazywaniem. Te błędy są również mapowane na przyczyny niepowodzenia logowania pokazane w poprzedniej tabeli przyczyn niepowodzenia logowania. Poniżej znajduje się przykładowy wpis dziennika:

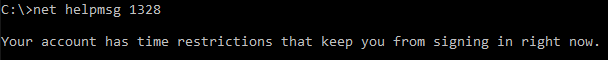

AzureADConnectAuthenticationAgentService.exe Error: 0 : Passthrough Authentication request failed. RequestId: 'df63f4a4-68b9-44ae-8d81-6ad2d844d84e'. Reason: '1328'.

ThreadId=5

DateTime=xxxx-xx-xxTxx:xx:xx.xxxxxxZ

Aby uzyskać opisowe szczegóły błędu ("1328" w poprzednim przykładzie), otwórz wiersz polecenia i uruchom następujące polecenie (Uwaga: zastąp ciąg "1328" rzeczywistym numerem błędu widocznym w dziennikach):

Net helpmsg 1328

Dzienniki logowania uwierzytelniania z przekazywaniem

Jeśli rejestrowanie inspekcji jest włączone, dodatkowe informacje można znaleźć w dziennikach zabezpieczeń serwera uwierzytelniania z przekazywaniem. Prostym sposobem wykonywania zapytań dotyczących żądań logowania jest filtrowanie dzienników zabezpieczeń przy użyciu następującego zapytania:

<QueryList>

<Query Id="0" Path="Security">

<Select Path="Security">*[EventData[Data[@Name='ProcessName'] and (Data='C:\Program Files\Microsoft Azure AD Connect Authentication Agent\AzureADConnectAuthenticationAgentService.exe')]]</Select>

</Query>

</QueryList>

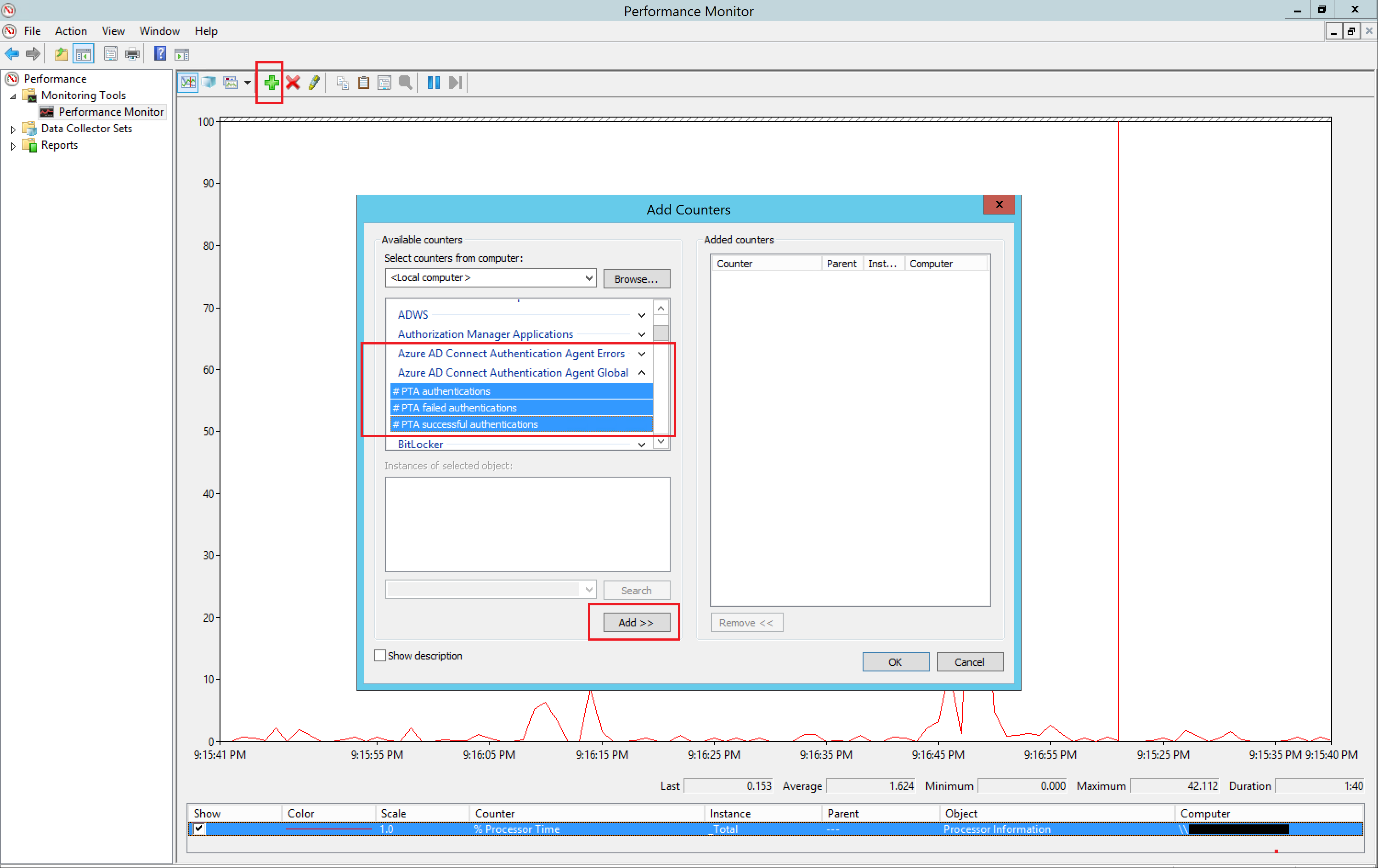

liczniki monitor wydajności

Innym sposobem monitorowania agentów uwierzytelniania jest śledzenie określonych liczników monitor wydajności na każdym serwerze, na którym jest zainstalowany agent uwierzytelniania. Użyj następujących liczników globalnych (# uwierzytelniania PTA, #PTA nieudane uwierzytelniania i #PTA pomyślnych uwierzytelnień) i liczników błędów (# błędy uwierzytelniania PTA):

Ważne

Uwierzytelnianie przekazywane zapewnia wysoką dostępność przy użyciu wielu agentów uwierzytelniania, a nie równoważenia obciążenia. W zależności od konfiguracji nie wszyscy agenci uwierzytelniania otrzymują mniej więcej taką samą liczbę żądań. Możliwe, że określony agent uwierzytelniania w ogóle nie odbiera żadnego ruchu.