Korygowanie zagrożeń i odblokowywanie użytkowników

Po zakończeniu badania należy podjąć działania w celu skorygowania ryzykownych użytkowników lub odblokowania ich. Organizacje mogą włączyć zautomatyzowane korygowanie, konfigurując zasady oparte na ryzyku. Organizacje powinny starać się zbadać i skorygować wszystkich ryzykownych użytkowników w odpowiednim czasie, z którą organizacja jest komfortowo. Firma Microsoft zaleca szybkie działanie, ponieważ czas ma znaczenie podczas pracy z ryzykiem.

Korygowanie ryzyka

Wszystkie aktywne wykrycia ryzyka przyczyniają się do obliczania poziomu ryzyka użytkownika. Poziom ryzyka użytkownika jest wskaźnikiem (niskim, średnim, wysokim) prawdopodobieństwa naruszenia zabezpieczeń konta użytkownika. Jako administrator po dokładnym zbadaniu ryzykownych użytkowników i odpowiednich ryzykownych logowaniu i wykrywaniu chcesz skorygować ryzykownych użytkowników, aby nie byli już narażeni i nie zostaną zablokowani.

Ochrona tożsamości Microsoft Entra oznacza niektóre wykrycia ryzyka i odpowiednie ryzykowne logowania jako odrzucone ze stanem ryzykaOdrzucone i szczegółowe informacje o ryzyku Ochrona tożsamości Microsoft Entra ocenione logowanie bezpieczne. Podejmuje tę akcję, ponieważ te zdarzenia nie były już zdeterminowane, aby były ryzykowne.

Administracja istratory mają następujące opcje korygowania:

- Skonfiguruj zasady oparte na ryzyku, aby umożliwić użytkownikom samodzielne korygowanie ich ryzyka.

- Ręcznie zresetuj hasło.

- Odrzucanie ryzyka związanego z użytkownikiem.

- Korygowanie w usłudze Microsoft Defender for Identity.

Samodzielne korygowanie przy użyciu zasad opartych na ryzyku

Możesz zezwolić użytkownikom na samodzielne korygowanie ryzyka związanego z logowaniem i ryzyka związanego z użytkownikiem, konfigurując zasady oparte na ryzyku. Jeśli użytkownicy przejdą wymaganą kontrolę dostępu, na przykład uwierzytelnianie wieloskładnikowe lub bezpieczną zmianę hasła, ich ryzyko zostanie automatycznie skorygowane. Odpowiednie wykrycia ryzyka, ryzykowne logowania i ryzykowni użytkownicy są zgłaszane ze stanem ryzyka Skorygowane zamiast Ryzykowne.

Wymagania wstępne dla użytkowników przed zastosowaniem zasad opartych na ryzyku w celu umożliwienia samodzielnego korygowania ryzyka to:

- Aby wykonać uwierzytelnianie wieloskładnikowe w celu samodzielnego skorygowania ryzyka związanego z logowaniem:

- Użytkownik musi zarejestrować się na potrzeby uwierzytelniania wieloskładnikowego firmy Microsoft.

- Aby przeprowadzić bezpieczną zmianę hasła w celu samodzielnego skorygowania ryzyka związanego z użytkownikiem:

- Użytkownik musi zarejestrować się na potrzeby uwierzytelniania wieloskładnikowego firmy Microsoft.

- W przypadku użytkowników hybrydowych, którzy są synchronizowani ze środowiska lokalnego do chmury, należy włączyć funkcję zapisywania zwrotnego haseł.

Jeśli zasady oparte na ryzyku są stosowane do użytkownika podczas logowania przed spełnieniem powyższych wymagań wstępnych, użytkownik zostanie zablokowany. Ta akcja bloku polega na tym, że nie są w stanie wykonać wymaganej kontroli dostępu, a interwencja administratora jest wymagana do odblokowania użytkownika.

Zasady oparte na ryzyku są konfigurowane na podstawie poziomów ryzyka i mają zastosowanie tylko wtedy, gdy poziom ryzyka logowania lub użytkownika jest zgodny ze skonfigurowanym poziomem. Niektóre wykrycia mogą nie zwiększać ryzyka do poziomu, w którym są stosowane zasady, a administratorzy muszą ręcznie obsługiwać tych ryzykownych użytkowników. Administracja istratorzy mogą określić, że dodatkowe środki są niezbędne, takie jak blokowanie dostępu z lokalizacji lub obniżanie dopuszczalnego ryzyka w swoich zasadach.

Samodzielne korygowanie przy użyciu samoobsługowego resetowania hasła

Jeśli użytkownik zarejestrował się na potrzeby samoobsługowego resetowania hasła (SSPR), może skorygować własne ryzyko użytkownika, wykonując samoobsługowe resetowanie hasła.

Ręczne resetowanie hasła

Jeśli wymaganie resetowania hasła przy użyciu zasad ryzyka użytkownika nie jest opcją lub czas jest istotą, administratorzy mogą skorygować ryzykownego użytkownika, wymagając zresetowania hasła.

Administracja istratory mają opcje, które mogą wybrać:

Generowanie hasła tymczasowego — generując tymczasowe hasło , możesz natychmiast przywrócić tożsamość do bezpiecznego stanu. Ta metoda wymaga skontaktowania się z użytkownikami, których dotyczy problem, ponieważ musi wiedzieć, jakie jest hasło tymczasowe. Ponieważ hasło jest tymczasowe, użytkownik jest monitowany o zmianę hasła na coś nowego podczas następnego logowania.

Mogą one generować hasła dla użytkowników chmury i hybrydowych w centrum administracyjnym firmy Microsoft Entra.

Mogą one generować hasła dla użytkowników hybrydowych z katalogu lokalnego, gdy synchronizacja skrótów haseł i ustawienie Zezwalaj na lokalne hasło w celu zresetowania ryzyka użytkownika jest włączone.

Ostrzeżenie

Nie wybieraj opcji Użytkownik musi zmienić hasło przy następnym logowaniu. Nie jest to obsługiwane.

Wymagaj od użytkownika zresetowania hasła — wymaganie od użytkowników zresetowania haseł umożliwia samodzielne odzyskiwanie bez kontaktowania się z pomocą techniczną lub administratorem.

- Użytkownicy chmury i hybrydowi mogą ukończyć bezpieczną zmianę hasła. Ta metoda dotyczy tylko użytkowników, którzy mogą już wykonywać uwierzytelnianie wieloskładnikowe. W przypadku użytkowników, którzy nie zarejestrowali się, ta opcja nie jest dostępna.

- Użytkownicy hybrydowi mogą ukończyć zmianę hasła, naciskając klawisze Ctrl+Alt+Del i zmieniając swoje hasło z lokalnego lub hybrydowego urządzenia z systemem Windows, gdy synchronizacja skrótów haseł i opcja Zezwalaj na zmianę lokalnego hasła w celu zresetowania ryzyka użytkownika jest włączona.

Zezwalaj na lokalne resetowanie hasła w celu skorygowania ryzyka związanego z użytkownikiem (wersja zapoznawcza)

Organizacje, które włączyły synchronizację skrótów haseł, mogą zezwolić na lokalne zmiany haseł w celu skorygowania ryzyka związanego z użytkownikiem.

Ta konfiguracja zapewnia organizacjom dwie nowe możliwości:

- Ryzykowni użytkownicy hybrydowi mogą samodzielnie korygować bez interwencji administratorów. Po zmianie hasła lokalnie ryzyko użytkownika jest teraz automatycznie korygowane w Ochrona tożsamości Microsoft Entra, resetując bieżący stan ryzyka użytkownika.

- Organizacje mogą aktywnie wdrażać zasady ryzyka użytkowników, które wymagają zmian haseł, aby bezpiecznie chronić użytkowników hybrydowych. Ta opcja wzmacnia stan zabezpieczeń organizacji i upraszcza zarządzanie zabezpieczeniami, zapewniając szybkie rozwiązanie ryzyka użytkowników, nawet w złożonych środowiskach hybrydowych.

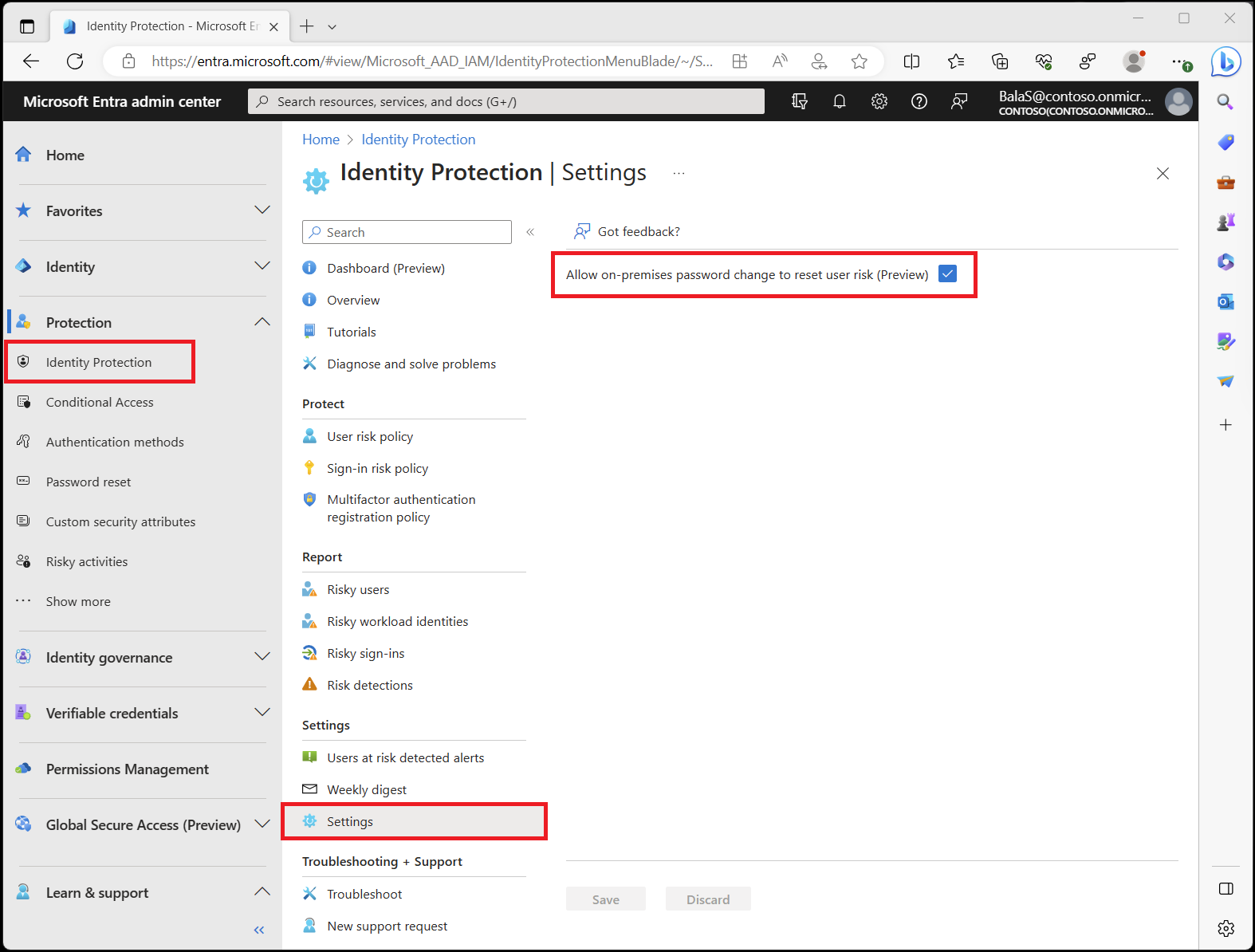

Aby skonfigurować to ustawienie

- Zaloguj się do centrum administracyjnego firmy Microsoft Entra jako co najmniej operator zabezpieczeń.

- Przejdź do sekcji Ochrona tożsamości>Ustawienia.>

- Zaznacz pole wyboru Zezwalaj na zmianę hasła lokalnego, aby zresetować ryzyko użytkownika.

- Wybierz pozycję Zapisz.

Uwaga

Zezwolenie na zmianę hasła lokalnego w celu zresetowania ryzyka związanego z użytkownikiem jest funkcją tylko do zgody. Klienci powinni ocenić tę funkcję przed włączeniem w środowiskach produkcyjnych. Zalecamy klientom zabezpieczenie lokalnych przepływów zmiany lub resetowania haseł. Na przykład wymaganie uwierzytelniania wieloskładnikowego przed zezwoleniem użytkownikom na zmianę hasła lokalnie przy użyciu narzędzia takiego jak portal samoobsługowego resetowania haseł w programie Microsoft Identity Manager.

Odrzucenie ryzyka związanego z użytkownikiem

Jeśli po zbadaniu i potwierdzeniu, że konto użytkownika nie jest zagrożone, możesz odrzucić ryzykownego użytkownika.

Aby odrzucić ryzyko użytkownika jako co najmniej operator zabezpieczeń w centrum administracyjnym firmy Microsoft Entra, przejdź do pozycji Ochrona>>ryzykownych użytkowników, wybierz użytkownika, którego dotyczy problem, a następnie wybierz pozycję Odrzuć ryzyko użytkowników.

Po wybraniu pozycji Odrzuć ryzyko użytkownika użytkownik nie jest już zagrożony, a wszystkie ryzykowne logowania tego użytkownika i odpowiednie wykrycia ryzyka również zostaną odrzucone.

Ponieważ ta metoda nie ma wpływu na istniejące hasło użytkownika, nie przywraca tożsamości do bezpiecznego stanu.

Stan ryzyka i szczegóły na podstawie odrzucenia ryzyka

- Ryzykowny użytkownik:

- Stan ryzyka: "Ryzyko" —> "Odrzucono"

- Szczegóły ryzyka (szczegóły korygowania ryzyka): "-" —> "Administracja odrzucił wszystkie ryzyko dla użytkownika"

- Wszystkie ryzykowne logowania tego użytkownika i odpowiednie wykrycia ryzyka:

- Stan ryzyka: "Ryzyko" —> "Odrzucono"

- Szczegóły ryzyka (szczegóły korygowania ryzyka): "-" —> "Administracja odrzucił wszystkie ryzyko dla użytkownika"

Potwierdzanie naruszenia zabezpieczeń użytkownika

Jeśli po zbadaniu konto zostanie potwierdzone, naruszono bezpieczeństwo:

- Wybierz zdarzenie lub użytkownika w raportach Ryzykowne logowania lub Ryzykowni użytkownicy , a następnie wybierz pozycję "Potwierdź naruszenie zabezpieczeń".

- Jeśli zasady oparte na ryzyku nie zostały wyzwolone, a ryzyko nie zostało skorygowane samodzielnie, wykonaj co najmniej jedną z następujących czynności:

- Zażądaj zresetowania hasła.

- Zablokuj użytkownika, jeśli podejrzewasz, że osoba atakująca może zresetować hasło lub przeprowadzić uwierzytelnianie wieloskładnikowe dla użytkownika.

- Odwołaj tokeny odświeżania.

- Wyłącz wszystkie urządzenia , które są uznawane za naruszone.

- W przypadku korzystania z ciągłej oceny dostępu odwołaj wszystkie tokeny dostępu.

Aby uzyskać więcej informacji na temat tego, co się stanie podczas potwierdzania naruszenia zabezpieczeń, zobacz sekcję Jak należy przekazać opinię na temat ryzyka i co się dzieje pod maską?.

Usunięci użytkownicy

Administratorzy nie mogą odrzucać ryzyka dla użytkowników, którzy zostali usunięci z katalogu. Aby usunąć usuniętych użytkowników, otwórz zgłoszenie do pomocy technicznej firmy Microsoft.

Odblokowywanie użytkowników

Administrator może zablokować logowanie na podstawie zasad ryzyka lub badań. Blok może wystąpić na podstawie ryzyka związanego z logowaniem lub użytkownikiem.

Odblokowywanie na podstawie ryzyka związanego z użytkownikiem

Aby odblokować konto zablokowane z powodu ryzyka związanego z użytkownikiem, administratorzy mają następujące opcje:

- Resetowanie hasła — możesz zresetować hasło użytkownika. Jeśli bezpieczeństwo użytkownika zostało naruszone lub jest zagrożone naruszeniem zabezpieczeń, hasło użytkownika powinno zostać zresetowane, aby chronić swoje konto i organizację.

- Odrzucanie ryzyka związanego z użytkownikiem — zasady ryzyka użytkownika blokują użytkownika, jeśli osiągnięto skonfigurowany poziom ryzyka użytkownika w celu blokowania dostępu. Jeśli po zbadaniu masz pewność, że użytkownik nie jest narażony na naruszenie zabezpieczeń i jest bezpieczny, aby zezwolić na dostęp, możesz zmniejszyć poziom ryzyka użytkownika, odrzucając ryzyko użytkownika.

- Wyklucz użytkownika z zasad — jeśli uważasz, że bieżąca konfiguracja zasad logowania powoduje problemy dla określonych użytkowników i można bezpiecznie udzielić dostępu do tych użytkowników bez stosowania tych zasad, możesz je wykluczyć z tych zasad. Aby uzyskać więcej informacji, zobacz sekcję Wykluczenia w artykule Instrukcje: konfigurowanie i włączanie zasad ryzyka.

- Wyłącz zasady — jeśli uważasz, że konfiguracja zasad powoduje problemy dla wszystkich użytkowników, możesz wyłączyć zasady. Aby uzyskać więcej informacji, zobacz artykuł How To: Configure and enable risk policies (Instrukcje: konfigurowanie i włączanie zasad ryzyka).

Odblokowywanie na podstawie ryzyka związanego z logowaniem

Aby odblokować konto na podstawie ryzyka związanego z logowaniem, administratorzy mają następujące opcje:

- Logowanie ze znanej lokalizacji lub urządzenia — częstą przyczyną zablokowanych podejrzanych logowań są próby logowania z nieznanych lokalizacji lub urządzeń. Użytkownicy mogą szybko określić, czy jest to przyczyna blokowania, próbując zalogować się ze znanej lokalizacji lub urządzenia.

- Wykluczenie użytkownika z zasad — jeśli uważasz, że bieżąca konfiguracja zasad logowania powoduje problemy dla określonych użytkowników, możesz wykluczyć z niej użytkowników. Aby uzyskać więcej informacji, zobacz sekcję Wykluczenia w artykule Instrukcje: konfigurowanie i włączanie zasad ryzyka.

- Wyłącz zasady — jeśli uważasz, że konfiguracja zasad powoduje problemy dla wszystkich użytkowników, możesz wyłączyć zasady. Aby uzyskać więcej informacji, zobacz artykuł How To: Configure and enable risk policies (Instrukcje: konfigurowanie i włączanie zasad ryzyka).

PowerShell (wersja zapoznawcza)

Korzystając z modułu Microsoft Graph PowerShell SDK w wersji zapoznawczej, organizacje mogą zarządzać ryzykiem przy użyciu programu PowerShell. Moduły w wersji zapoznawczej i przykładowy kod można znaleźć w repozytorium Microsoft Entra GitHub.

Skrypt Invoke-AzureADIPDismissRiskyUser.ps1 zawarty w repozytorium umożliwia organizacjom odrzucanie wszystkich ryzykownych użytkowników w katalogu.