Samouczek: używanie przypisanej przez system tożsamości zarządzanej maszyny wirtualnej systemu Windows w celu uzyskania dostępu do usługi Azure SQL

W tym samouczku pokazano, jak używać tożsamości przypisanej przez system dla maszyny wirtualnej z systemem Windows w celu uzyskania dostępu do usługi Azure SQL Database. Tożsamości usługi zarządzanej są automatycznie zarządzane przez platformę Azure i umożliwiają uwierzytelnianie w usługach obsługujących uwierzytelnianie firmy Microsoft Entra bez konieczności wstawiania poświadczeń do kodu. Dowiedz się, jak odbywa się:

- Udzielanie maszynie wirtualnej dostępu do usługi Azure SQL Database

- Włączanie uwierzytelniania entra firmy Microsoft

- Tworzenie w bazie danych zawartego użytkownika, który będzie reprezentować tożsamość maszyny wirtualnej przypisaną przez system

- Uzyskiwanie tokenu dostępu przy użyciu tożsamości maszyny wirtualnej i używanie go do wykonywania zapytań w usłudze Azure SQL Database

Wymagania wstępne

- Jeśli nie znasz funkcji tożsamości zarządzanych dla zasobów platformy Azure, zobacz to omówienie.

- Jeśli nie masz jeszcze konta platformy Azure, przed kontynuowaniem utwórz bezpłatne konto.

- Aby przeprowadzić wymagane czynności tworzenia zasobów i zarządzania rolami, Twoje konto musi mieć uprawnienia „Właściciel” w odpowiednim zakresie (subskrypcji lub grupy zasobów). Jeśli potrzebujesz pomocy dotyczącej przypisywania ról, zobacz Przypisywanie ról platformy Azure w celu zarządzania dostępem do zasobów subskrypcji platformy Azure.

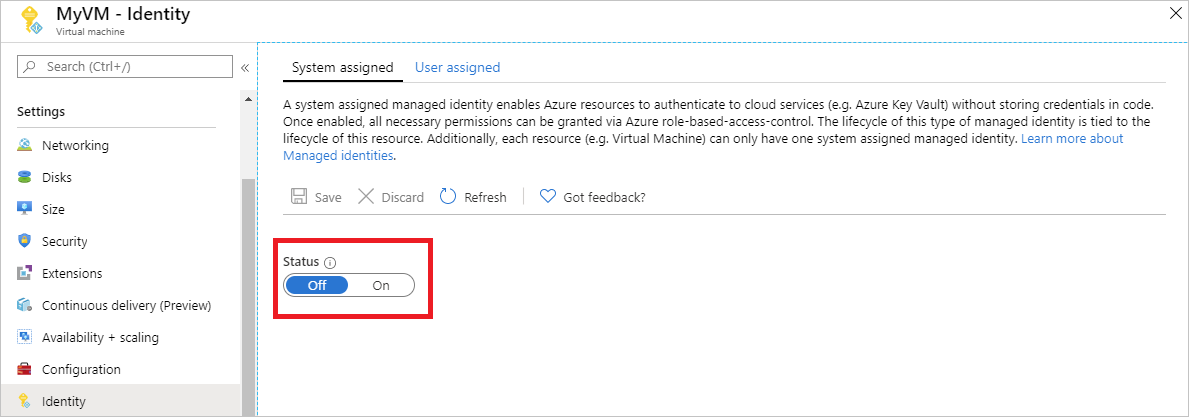

Włączanie

Włączenie tożsamości zarządzanej przypisanej przez system jest jednym kliknięciem. Można ją włączyć podczas tworzenia maszyny wirtualnej lub we właściwościach istniejącej maszyny wirtualnej.

Aby włączyć tożsamość zarządzaną przypisaną przez system na nowej maszynie wirtualnej:

Zaloguj się do witryny Azure Portal.

Udzielanie dostępu

Aby udzielić maszynie wirtualnej dostępu do bazy danych w usłudze Azure SQL Database, możesz użyć istniejącego logicznego serwera SQL lub utworzyć nowy. Aby utworzyć nowy serwer i bazę danych przy użyciu witryny Azure Portal, wykonaj ten przewodnik Szybki start usługi Azure SQL. W dokumentacji usługi Azure SQL dostępne są również przewodniki Szybki start, które używają interfejsu wiersza polecenia platformy Azure oraz programu Azure PowerShell.

Istnieją dwa kroki związane z udzielaniem maszynie wirtualnej dostępu do bazy danych:

- Włącz uwierzytelnianie microsoft Entra dla serwera.

- Tworzenie w bazie danych zawartego użytkownika, który będzie reprezentować tożsamość maszyny wirtualnej przypisaną przez system.

Włączanie uwierzytelniania entra firmy Microsoft

Aby skonfigurować uwierzytelnianie firmy Microsoft Entra:

- W witrynie Azure Portal wybierz opcję Serwery SQL z lewego paska nawigacyjnego.

- Wybierz serwer SQL, który ma być włączony dla uwierzytelniania firmy Microsoft Entra.

- W sekcji Ustawienia bloku kliknij opcję Administrator usługi Active Directory.

- Na pasku poleceń kliknij przycisk Ustaw administratora.

- Wybierz konto użytkownika Microsoft Entra, które ma zostać administratorem serwera, a następnie kliknij pozycję Wybierz.

- Na pasku poleceń kliknij przycisk Zapisz.

Tworzenie zawartego użytkownika

W tej sekcji pokazano, jak utworzyć zawartego użytkownika w bazie danych, który reprezentuje tożsamość przypisaną przez system maszyny wirtualnej. W tym kroku potrzebujesz programu Microsoft SQL Server Management Studio (SSMS). Przed rozpoczęciem warto również zapoznać się z następującymi artykułami dotyczącymi integracji z firmą Microsoft Entra:

- Uwierzytelnianie uniwersalne z usługami SQL Database i Azure Synapse Analytics (obsługa programu SSMS dla uwierzytelniania wieloskładnikowego)

- Konfigurowanie uwierzytelniania entra firmy Microsoft i zarządzanie nim za pomocą usługi SQL Database lub Azure Synapse Analytics

Usługa SQL DB wymaga unikatowych nazw wyświetlanych identyfikatorów entra firmy Microsoft. W związku z tym konta microsoft Entra, takie jak użytkownicy, grupy i jednostki usługi (aplikacje), a nazwy maszyn wirtualnych włączone dla tożsamości zarządzanej muszą być unikatowo zdefiniowane w identyfikatorze Entra firmy Microsoft w odniesieniu do ich nazw wyświetlanych. Usługa SQL DB sprawdza nazwę wyświetlaną identyfikatora entra firmy Microsoft podczas tworzenia takich użytkowników w języku T-SQL i jeśli nie jest unikatowa, polecenie nie może wysłać żądania podania unikatowej nazwy wyświetlanej identyfikatora entra firmy Microsoft dla danego konta.

Aby utworzyć zawartego użytkownika:

Uruchom program SQL Server Management Studio.

W oknie dialogowym Połączenie do serwera wprowadź nazwę serwera w polu Nazwa serwera.

W polu Uwierzytelnianie wybierz opcję Active Directory — uniwersalne z obsługą uwierzytelniania wieloskładnikowego.

W polu Nazwa użytkownika wprowadź nazwę konta Microsoft Entra, które zostało ustawione jako administrator serwera, na przykładhelen@woodgroveonline.com

Kliknij Opcje.

W polu Połącz z bazą danych wpisz nazwę niesystemowej bazy danych, którą chcesz skonfigurować.

Kliknij Połącz. Zakończ proces logowania.

W Eksploratorze obiektów rozwiń folder Bazy danych.

Kliknij prawym przyciskiem myszy bazę danych użytkownika i wybierz pozycję Nowe zapytanie.

W oknie zapytania wpisz następujący wiersz, a następnie kliknij przycisk Wykonaj na pasku narzędzi:

Uwaga

Element

VMNamew poniższym poleceniu to nazwa maszyny wirtualnej, dla której w sekcji wymagań wstępnych włączono tożsamość przypisaną przez system.CREATE USER [VMName] FROM EXTERNAL PROVIDERPolecenie powinno zakończyć się pomyślnie, tworząc zawartego użytkownika na potrzeby tożsamości maszyny wirtualnej przypisanej przez system.

Wyczyść okno zapytania, wpisz następujący wiersz, a następnie kliknij przycisk Wykonaj na pasku narzędzi:

Uwaga

VMNamew poniższym poleceniu jest nazwą maszyny wirtualnej, dla której włączono tożsamość przypisaną przez system w sekcji wymagań wstępnych.Jeśli wystąpi błąd "Jednostka

VMNamema zduplikowaną nazwę wyświetlaną", dołącz instrukcję CREATE USER z instrukcją WITH OBJECT_ID='xxx'.ALTER ROLE db_datareader ADD MEMBER [VMName]Polecenie powinno zakończyć się pomyślnie, udzielając zawartemu użytkownikowi prawa do odczytu całej bazy danych.

Kod uruchomiony na maszynie wirtualnej może teraz uzyskać token przy użyciu przypisanej przez system tożsamości zarządzanej i użyć tokenu do uwierzytelniania na serwerze.

Uzyskiwanie dostępu do danych

W tej sekcji pokazano, jak uzyskać token dostępu przy użyciu przypisanej przez system tożsamości zarządzanej maszyny wirtualnej i użyć go do wywołania usługi Azure SQL. Usługa Azure SQL natywnie obsługuje uwierzytelnianie firmy Microsoft Entra, dzięki czemu może bezpośrednio akceptować tokeny dostępu uzyskane przy użyciu tożsamości zarządzanych dla zasobów platformy Azure. Ta metoda nie wymaga podania poświadczeń w parametry połączenia.

Oto przykład kodu platformy .NET podczas otwierania połączenia z usługą SQL przy użyciu uwierzytelniania tożsamości zarządzanej usługi Active Directory. Kod musi zostać uruchomiony na maszynie wirtualnej, aby móc uzyskać dostęp do punktu końcowego tożsamości zarządzanej przypisanej przez system maszyny wirtualnej. Do użycia tej metody jest wymagany program .NET Framework 4.6.2 lub nowszy lub .NET Core 3.1 lub nowszy. Zastąp odpowiednio wartości AZURE-SQL-SERVERNAME i DATABASE, a następnie dodaj odwołanie NuGet do biblioteki Microsoft.Data.SqlClient.

using Microsoft.Data.SqlClient;

try

{

//

// Open a connection to the server using Active Directory Managed Identity authentication.

//

string connectionString = "Data Source=<AZURE-SQL-SERVERNAME>; Initial Catalog=<DATABASE>; Authentication=Active Directory Managed Identity; Encrypt=True";

SqlConnection conn = new SqlConnection(connectionString);

conn.Open();

Uwaga

Tożsamości zarządzane można używać podczas pracy z innymi opcjami programowania przy użyciu naszych zestawów SDK.

Możesz też szybko przetestować kompleksową konfigurację bez konieczności pisania i wdrażania aplikacji na maszynie wirtualnej przy użyciu programu PowerShell.

W portalu przejdź do pozycji Maszyny wirtualne, a następnie przejdź do swojej maszyny wirtualnej z systemem Windows i w pozycji Przegląd kliknij przycisk Połącz.

Wprowadź w poświadczeniu administratora maszyny wirtualnej dodanym podczas tworzenia maszyny wirtualnej z systemem Windows.

Teraz, po utworzeniu połączenia pulpitu zdalnego z maszyną wirtualną, otwórz program PowerShell w sesji zdalnej.

Używając polecenia

Invoke-WebRequestprogramu PowerShell, wyślij żądanie do lokalnego punktu końcowego tożsamości zarządzanej, aby uzyskać token dostępu na potrzeby usługi Azure SQL.$response = Invoke-WebRequest -Uri 'http://169.254.169.254/metadata/identity/oauth2/token?api-version=2018-02-01&resource=https%3A%2F%2Fdatabase.windows.net%2F' -Method GET -Headers @{Metadata="true"}Skonwertuj odpowiedź z obiektu JSON do obiektu PowerShell.

$content = $response.Content | ConvertFrom-JsonWyodrębnij token dostępu z odpowiedzi.

$AccessToken = $content.access_tokenOtwórz połączenie z serwerem. Pamiętaj, aby zastąpić wartości AZURE SQL-SERVERNAME i DATABASE.

$SqlConnection = New-Object System.Data.SqlClient.SqlConnection $SqlConnection.ConnectionString = "Data Source = <AZURE-SQL-SERVERNAME>; Initial Catalog = <DATABASE>; Encrypt=True;" $SqlConnection.AccessToken = $AccessToken $SqlConnection.Open()Następnie utwórz i wyślij zapytanie do serwera. Pamiętaj, aby zastąpić wartość w pozycji TABLE.

$SqlCmd = New-Object System.Data.SqlClient.SqlCommand $SqlCmd.CommandText = "SELECT * from <TABLE>;" $SqlCmd.Connection = $SqlConnection $SqlAdapter = New-Object System.Data.SqlClient.SqlDataAdapter $SqlAdapter.SelectCommand = $SqlCmd $DataSet = New-Object System.Data.DataSet $SqlAdapter.Fill($DataSet)

Sprawdź wartość $DataSet.Tables[0], aby wyświetlić wyniki zapytania.

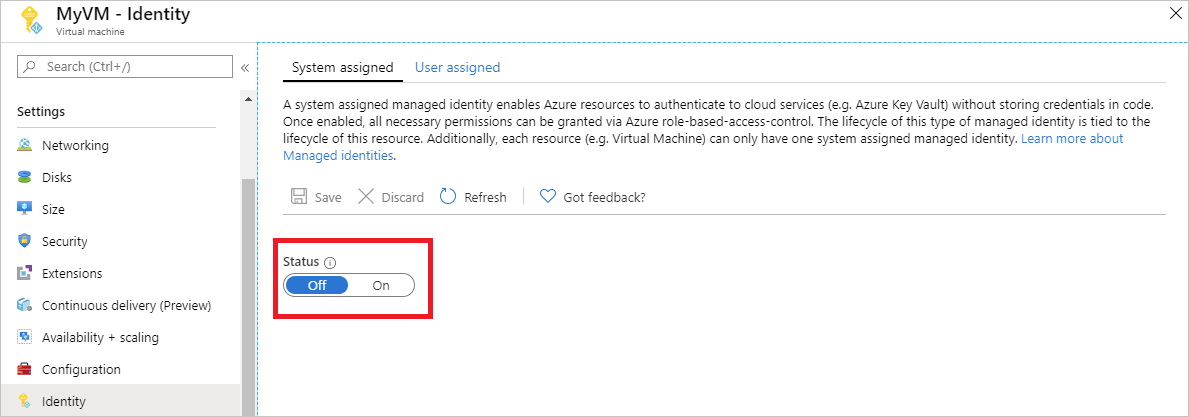

Wyłącz

Aby wyłączyć tożsamość przypisaną przez system na maszynie wirtualnej, ustaw stan tożsamości przypisanej przez system na wartość Wyłączone.

Następne kroki

W tym samouczku przedstawiono sposób używania przypisanej przez system tożsamości zarządzanej w celu uzyskania dostępu do usługi Azure SQL Database. Aby dowiedzieć się więcej o usłudze Azure SQL Database, zobacz: