Ta architektura referencyjna przedstawia zestaw sprawdzonych rozwiązań dotyczących uruchamiania wysokiej dostępności oprogramowania SAP NetWeaver z bazą danych Oracle Database na platformie Azure. Zasady architektury są niezależne od systemu operacyjnego, jednak chyba że określono inaczej, zakłada się, że architektura jest oparta na systemie Linux.

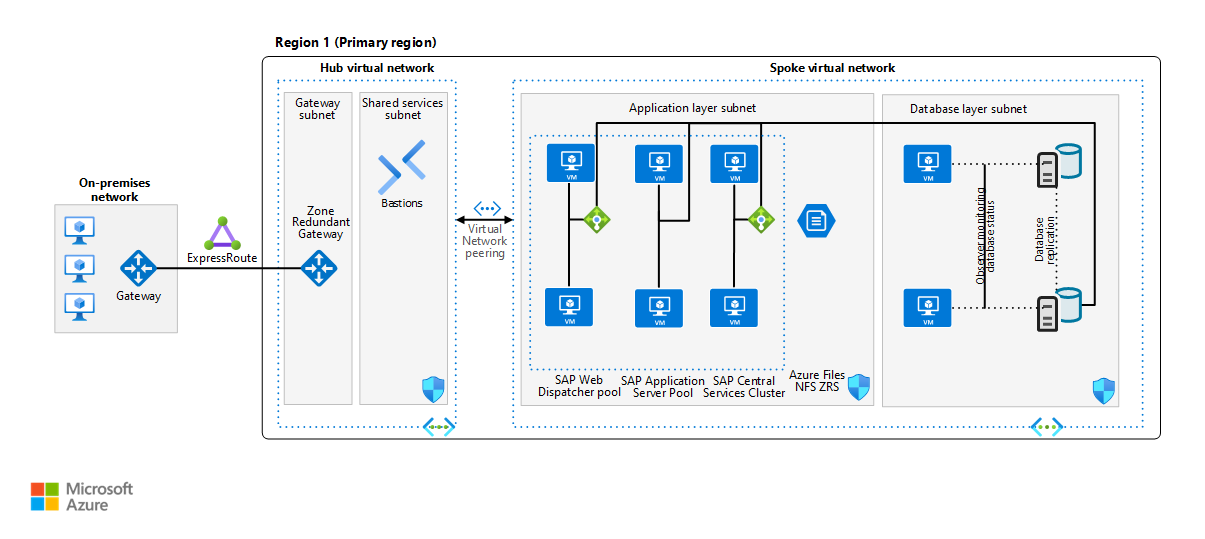

Pierwszy diagram przedstawia architekturę referencyjną oprogramowania SAP na platformie Oracle na platformie Azure. Architektura używa zestawów dostępności.

Pobierz plik programu Visio tej architektury i powiązanych architektur.

Uwaga

Aby wdrożyć tę architekturę referencyjną, potrzebne jest odpowiednie licencjonowanie produktów SAP i innych technologii innych niż microsoft.

Składniki

Ta architektura referencyjna opisuje typowy system produkcyjny SAP działający w usłudze Oracle Database na platformie Azure w ramach wdrożenia o wysokiej dostępności w celu zmaksymalizowania dostępności systemu. Architektura i jej składniki można dostosować na podstawie wymagań biznesowych (RTO, RPO, oczekiwań czasu pracy, roli systemu) i potencjalnie zredukowanych do pojedynczej maszyny wirtualnej. Układ sieciowy jest uproszczony, aby zademonstrować jednostki architektury takiego środowiska SAP i nie mają na celu opisania pełnej sieci przedsiębiorstwa.

Sieć

Sieci wirtualne. Usługa Azure Virtual Network łączy ze sobą zasoby platformy Azure z zwiększonymi zabezpieczeniami. W tej architekturze sieć wirtualna łączy się ze środowiskiem lokalnym za pośrednictwem bramy wirtualnej sieci prywatnej (VPN) wdrożonej w centrum topologii piasty i szprych. Aplikacje SAP i baza danych znajdują się we własnej sieci wirtualnej będącej szprychą. Sieci wirtualne są podzielone na oddzielne podsieci dla każdej warstwy: aplikacja (SAP NetWeaver), baza danych i usługi udostępnione (takie jak Azure Bastion).

Ta architektura dzieli przestrzeń adresową sieci wirtualnej na podsieci. Umieść serwery aplikacji na osobnych serwerach podsieci i baz danych na innym serwerze. Dzięki temu można je łatwiej zabezpieczyć, zarządzając zasadami zabezpieczeń podsieci, a nie poszczególnymi serwerami, a nie poszczególnymi serwerami, i oddzielając reguły zabezpieczeń stosowane do baz danych z serwerów aplikacji.

Komunikacja równorzędna sieci wirtualnych. Ta architektura korzysta z topologii sieci piasty i szprych z wieloma sieciami wirtualnymi, które są połączone za pomocą komunikacji równorzędnej. Ta topologia zapewnia segmentację sieci i izolację usług wdrożonych na platformie Azure. Komunikacja równorzędna umożliwia przezroczystą łączność między równorzędnymi sieciami wirtualnymi za pośrednictwem sieci szkieletowej firmy Microsoft. Nie wiąże się to z karą za wydajność w przypadku wdrożenia w jednym regionie.

Brama strefowo nadmiarowa. Brama łączy różne sieci, rozszerzając sieć lokalną na sieć wirtualną platformy Azure. Zalecamy używanie usługi ExpressRoute do tworzenia połączeń prywatnych, które nie przechodzą przez publiczny Internet, ale można również użyć połączenia typu lokacja-lokacja. Bramy usługi Azure ExpressRoute lub vpn można wdrażać w różnych strefach, aby chronić przed awariami stref. Zobacz Strefowo nadmiarowe bramy sieci wirtualnej, aby zrozumieć różnice między wdrożeniem strefowym a wdrożeniem strefowo nadmiarowym. Warto tu wspomnieć, że używane adresy IP muszą być jednostki SKU w warstwie Standardowa na potrzeby wdrożenia bram w strefie.

Sieciowe grupy zabezpieczeń. Aby ograniczyć ruch przychodzący, wychodzący i wewnątrz podsieci w sieci wirtualnej, utwórz sieciowe grupy zabezpieczeń, które są z kolei przypisane do określonych podsieci. Podsieci bazy danych i aplikacji są zabezpieczone za pomocą sieciowych grup zabezpieczeń specyficznych dla obciążenia.

Grupy zabezpieczeń aplikacji. Aby zdefiniować szczegółowe zasady zabezpieczeń sieci wewnątrz sieciowych grup zabezpieczeń na podstawie obciążeń, które są skoncentrowane na aplikacjach, użyj grup zabezpieczeń aplikacji zamiast jawnych adresów IP. Umożliwiają one grupowanie maszyn wirtualnych według nazw i ułatwia zabezpieczanie aplikacji przez filtrowanie ruchu z zaufanych segmentów sieci.

Karty interfejsu sieciowego (karty sieciowe). Karty interfejsu sieciowego umożliwiają całą komunikację między maszynami wirtualnymi w sieci wirtualnej. Tradycyjne lokalne wdrożenia SAP implementują wiele kart sieciowych na maszynę w celu oddzielenia ruchu administracyjnego od ruchu biznesowego.

Na platformie Azure sieć wirtualna to sieć zdefiniowana programowo, która wysyła cały ruch przez tę samą sieć szkieletową sieci. Nie jest więc konieczne używanie wielu kart sieciowych ze względów wydajności. Jeśli jednak twoja organizacja musi segregować ruch, możesz wdrożyć wiele kart sieciowych na maszynę wirtualną i połączyć każdą kartę sieciową z inną podsiecią. Następnie można użyć sieciowych grup zabezpieczeń, aby wymusić różne zasady kontroli dostępu w każdej podsieci.

Karty sieciowe platformy Azure obsługują wiele adresów IP. Ta obsługa jest zgodna z zalecaną praktyką sap dotyczącą używania nazw hostów wirtualnych do instalacji. Aby uzyskać pełny konspekt, zobacz 962955 uwagi SAP. (Aby uzyskać dostęp do notatek SAP, potrzebne jest konto w witrynie SAP Service Marketplace).

Maszyny wirtualne

Ta architektura korzysta z maszyn wirtualnych. W przypadku warstwy aplikacji SAP maszyny wirtualne są wdrażane dla wszystkich ról wystąpień — dyspozytora internetowego i serwerów aplikacji — zarówno usług centralnych SAP (A)SCS i ERS, jak i serwerów aplikacji (PAS, AAS). Dostosuj liczbę maszyn wirtualnych zgodnie z wymaganiami. Przewodnik planowania i implementacji usługi Azure Virtual Machines zawiera szczegółowe informacje na temat uruchamiania oprogramowania SAP NetWeaver na maszynach wirtualnych.

Podobnie dla wszystkich maszyn wirtualnych oracle są używane zarówno dla bazy danych Oracle Database, jak i maszyn wirtualnych obserwatorów Oracle. Maszyny wirtualne obserwatora w tej architekturze są mniejsze w porównaniu z rzeczywistymi serwerami baz danych.

- Ograniczone maszyny wirtualne procesorów wirtualnych. Aby potencjalnie zaoszczędzić koszt licencjonowania oracle, rozważ użycie maszyn wirtualnych z ograniczonymi procesorami wirtualnymi

- Certyfikowane rodziny maszyn wirtualnych dla oprogramowania SAP. Aby uzyskać szczegółowe informacje o obsłudze oprogramowania SAP dla typów maszyn wirtualnych platformy Azure i metryk przepływności (SAPS), zobacz uwaga sap 1928533. (Aby uzyskać dostęp do notatek SAP, potrzebne jest konto w witrynie SAP Service Marketplace).

Grupy umieszczania w pobliżu (PPG). Aby zoptymalizować opóźnienie sieci, można użyć grup umieszczania w pobliżu, co sprzyja kolokacji, co oznacza, że maszyny wirtualne znajdują się w tym samym centrum danych, aby zminimalizować opóźnienie aplikacji. Mogą one znacznie poprawić środowisko użytkownika dla większości aplikacji SAP. Ze względu na potencjalne ograniczenia dotyczące ppg należy dodać bazę danych AvSet do ppG systemu SAP, a tylko wtedy, gdy jest to wymagane w przypadku opóźnienia między ruchem aplikacji SAP i bazy danych. Aby uzyskać więcej informacji na temat scenariuszy użycia dla grup ppg, zobacz połączoną dokumentację.

Maszyny wirtualne generacji 2 (Gen2). Platforma Azure oferuje wybór podczas wdrażania maszyn wirtualnych, jeśli powinny być generacji 1 lub 2. Maszyny wirtualne generacji 2 obsługują kluczowe funkcje, które nie są dostępne dla maszyn wirtualnych generacji 1. Szczególnie w przypadku bardzo dużych baz danych Oracle jest to ważne, ponieważ niektóre rodziny maszyn wirtualnych, takie jak Mv2 lub Mdsv2 , są obsługiwane tylko jako maszyny wirtualne gen2. Podobnie certyfikacja oprogramowania SAP na platformie Azure dla niektórych nowszych maszyn wirtualnych może wymagać, aby były tylko gen2 w celu uzyskania pełnej pomocy technicznej, nawet jeśli platforma Azure zezwala na obie te maszyny. Zobacz szczegóły w temacie SAP Note 1928533 — SAP Applications on Microsoft Azure: Supported Products and Azure VM types (Aplikacje SAP na platformie Microsoft Azure: obsługiwane produkty i typy maszyn wirtualnych platformy Azure).

Ponieważ wszystkie inne maszyny wirtualne obsługujące oprogramowanie SAP zezwalają na wybór tylko gen2 lub Gen1+2 selektywnie, zaleca się wdrożenie wszystkich maszyn wirtualnych SAP jako gen2, nawet jeśli wymagania dotyczące pamięci są bardzo niskie. Nawet najmniejsze maszyny wirtualne wdrożone jako Gen2 można skalować w górę do największej dostępnej z prostym cofnięciem przydziału i zmianą rozmiaru. Rozmiar maszyn wirtualnych 1. generacji można zmienić tylko na rodziny maszyn wirtualnych, które mogą uruchamiać maszyny wirtualne Gen1.

Storage

Ta architektura korzysta z dysków zarządzanych platformy Azure dla maszyn wirtualnych i usług Azure Files NFS lub Azure NetApp Files w przypadku wszelkich wymagań dotyczących magazynu udostępnionego NFS systemu plików NFS, takich jak woluminy sapmnt i SAP transport NFS. Wskazówki dotyczące wdrażania magazynu z oprogramowaniem SAP na platformie Azure znajdują się szczegółowo w przewodniku dotyczącym typów usługi Azure Storage dla obciążeń SAP

- Certyfikowany magazyn dla systemu SAP. Podobnie jak w przypadku certyfikowanych typów maszyn wirtualnych na potrzeby użycia oprogramowania SAP, zapoznaj się ze szczegółami w temacie 2015553 i uwagach dotyczących oprogramowania SAP 2039619.

- Projekt magazynu dla oprogramowania SAP on Oracle. Zalecany projekt magazynu dla oprogramowania SAP on Oracle na platformie Azure można znaleźć w temacie Wdrażanie systemu Oracle DBMS w usłudze Azure Virtual Machines dla obciążenia SAP. Ten artykuł zawiera szczegółowe wskazówki dotyczące układu systemu plików, zaleceń dotyczących rozmiaru dysku i innych opcji magazynu.

- Przechowywanie plików bazy danych Oracle Database. W systemie Linux ext4 lub xfs systemy plików muszą być używane dla bazy danych ntfs dla wdrożeń systemu Windows. Usługa Oracle ASM jest również obsługiwana w przypadku wdrożeń Oracle dla programu Oracle Database 12c Release 2 i nowszych.

- Alternatywy dla dysków zarządzanych. Alternatywnie możesz użyć usługi Azure NetApp Files dla bazy danych Oracle. Aby uzyskać więcej informacji, zobacz artykuły sap note 2039619 i Oracle on Azure documentation (Dokumentacja oprogramowania Oracle na platformie Azure ). Woluminy NFS usługi Azure Files nie są przeznaczone do przechowywania plików bazy danych Oracle Database, w przeciwieństwie do usługi Azure NetApp Files.

- Usługa Azure Premium SSD w wersji 2 została zaprojektowana pod kątem obciążeń o znaczeniu krytycznym dla wydajności, takich jak SAP. Zobacz Deploy a Premium SSD v2 for this storage solution's benefits and its current limitations (Wdrażanie dysku SSD w warstwie Premium w wersji 2 ), aby uzyskać korzyści wynikające z tego rozwiązania magazynu i jego bieżące ograniczenia.

Wysoka dostępność

Poprzednia architektura przedstawia wdrożenie o wysokiej dostępności, z każdą warstwą aplikacji zawartą na co najmniej dwóch maszynach wirtualnych. Używane są następujące składniki.

Na platformie Azure wdrożenie obciążenia SAP może być regionalne lub strefowe, w zależności od wymagań dotyczących dostępności i odporności aplikacji SAP. Platforma Azure oferuje różne opcje wdrażania, takie jak zestawy skalowania maszyn wirtualnych z elastyczną aranżacją (FD=1), strefami dostępności i zestawami dostępności w celu zwiększenia dostępności zasobów. Aby uzyskać kompleksową wiedzę na temat opcji wdrażania i ich stosowania w różnych regionach platformy Azure (w tym między strefami, w ramach jednej strefy lub w regionie bez stref), zobacz Architektura i scenariusze wysokiej dostępności oprogramowania SAP NetWeaver.

Moduły równoważenia obciążenia.Usługa Azure Load Balancer służy do dystrybucji ruchu do maszyn wirtualnych w podsieciach SAP. W przypadku uwzględnienia usługi Azure Load Balancer we wdrożeniu strefowym oprogramowania SAP należy wybrać moduł równoważenia obciążenia jednostki SKU w warstwie Standardowa. Moduł równoważenia jednostek SKU w warstwie Podstawowa nie obsługuje nadmiarowości strefowej.

Podczas wdrażania maszyn wirtualnych między strefami dostępności dla systemu SAP należy wziąć pod uwagę czynniki decyzyjne. Użycie grup umieszczania w pobliżu z wdrożeniem strefy dostępności musi być oceniane i używane tylko dla maszyn wirtualnych warstwy aplikacji.

Uwaga

Strefy dostępności obsługują wysoką dostępność wewnątrz regionu, ale nie są skuteczne w przypadku odzyskiwania po awarii. Odległości między strefami są zbyt krótkie. Typowe regiony odzyskiwania po awarii powinny znajdować się w odległości co najmniej 100 mil od regionu podstawowego.

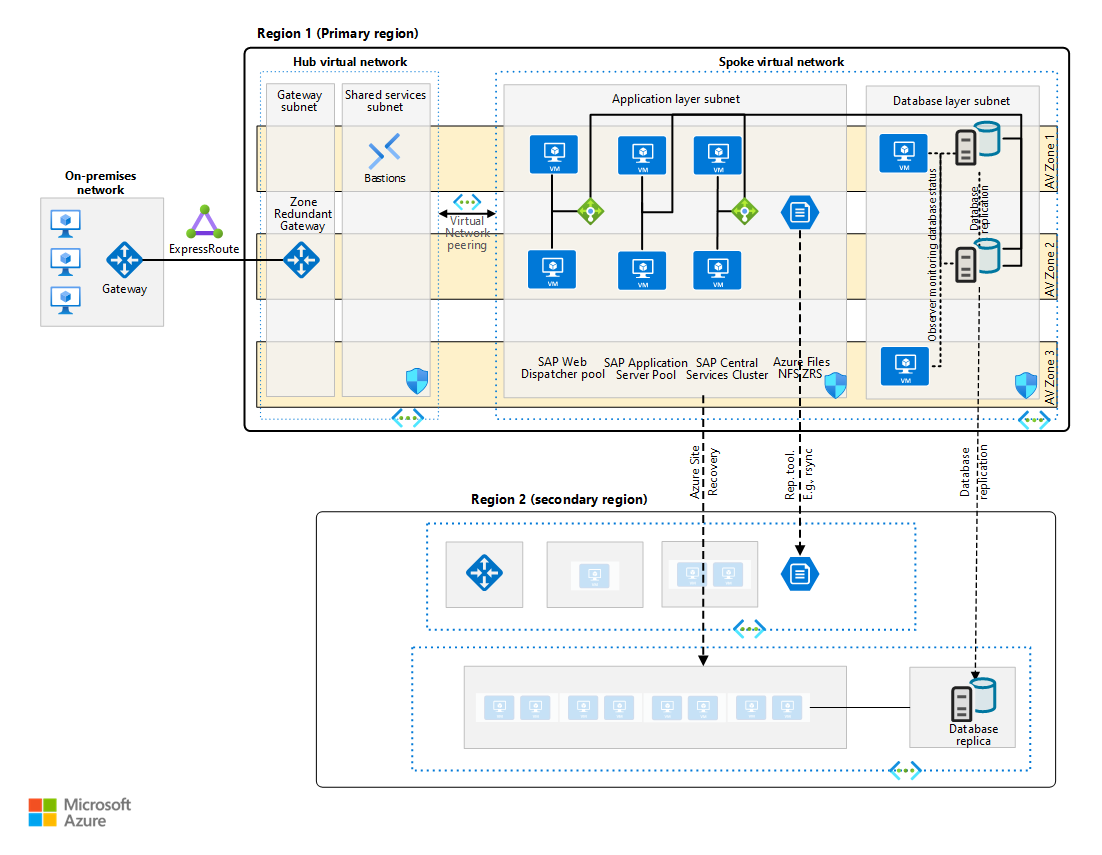

Składniki specyficzne dla oracle. Maszyny wirtualne bazy danych Oracle są wdrażane w zestawie dostępności lub w różnych strefach dostępności. Każda maszyna wirtualna zawiera własną instalację oprogramowania bazy danych i magazynu bazy danych lokalnej maszyny wirtualnej. Skonfiguruj replikację synchronicznej bazy danych za pomocą funkcji Oracle Data Guard między bazami danych, aby zapewnić spójność i zezwolić na niskie czasy czasu odzyskiwania i celu punktu odzyskiwania w przypadku wystąpienia pojedynczych awarii. Oprócz maszyn wirtualnych bazy danych wymagane są dodatkowe maszyny wirtualne z obserwatorem oracle Data Guard na potrzeby konfiguracji szybkiego uruchamiania trybu failover funkcji Oracle Data Guard. Maszyny wirtualne obserwatora Oracle monitorują stan bazy danych i replikacji oraz ułatwiają tryb failover bazy danych w zautomatyzowany sposób bez konieczności korzystania z menedżera klastra. Zarządzanie replikacją bazy danych może być wykonywane, a następnie używać brokera Oracle Data Guard w celu ułatwienia użycia.

Aby uzyskać szczegółowe informacje na temat wdrażania programu Oracle Data Guard, zobacz

- Oficjalny dokument SAP — konfigurowanie funkcji Oracle 12c Data Guard dla klientów SAP

- Dokumentacja funkcji Oracle Data Guard na platformie Azure

Ta architektura korzysta z natywnych narzędzi Oracle bez żadnej rzeczywistej konfiguracji klastra lub potrzeby modułu równoważenia obciążenia w warstwie bazy danych. W przypadku konfigurowania trybu failover i sap funkcji Oracle Data Guard Fast-Start proces trybu failover jest zautomatyzowany, a aplikacje SAP ponownie łączą się z nową podstawową bazą danych, jeśli nastąpi przejście w tryb failover. Istnieją różne rozwiązania klastra innych firm, takie jak pakiet SIOS Protection Suite lub Veritas InfoScale, szczegółowe informacje o tym, które wdrożenie można znaleźć odpowiednio w dokumentacji dostawcy innej firmy.

Oracle RAC. Klaster Oracle Real Application Cluster (RAC) nie jest obecnie certyfikowany ani obsługiwany przez firmę Oracle na platformie Azure. Jednak technologie i architektura oracle Data Guard zapewniające wysoką dostępność mogą zapewnić wysoce odporne środowiska SAP z ochroną przed stojakiem, centrum danych lub regionalnymi przerwami w działaniu usługi.

Warstwa NFS. W przypadku wszystkich wdrożeń SAP o wysokiej dostępności wymagana jest odporna warstwa NFS, zapewniając woluminy NFS dla katalogu transportowego SAP, wolumin sapmnt dla plików binarnych SAP, a także dalsze woluminy dla wystąpień (A)SCS i ERS. Opcje udostępniania warstwy NFS są następujące:

- Azure Files NFS z magazynem strefowo nadmiarowym (ZRS) — przewodniki SLES i RHEL

- Wdrażanie woluminów NFS w usłudze Azure NetApp Files — przewodniki dotyczące systemów SLES i RHEL

- Klaster NFS oparty na maszynie wirtualnej — dwie dodatkowe maszyny wirtualne z magazynem lokalnym replikowane między maszynami wirtualnymi z funkcją DRBD (rozproszone replikowane urządzenie blokowe) — przewodniki SLES i RHEL

Klaster usług centralnych SAP. Ta architektura referencyjna uruchamia usługi centralne na dyskretnych maszynach wirtualnych. Usługi centralne to potencjalny pojedynczy punkt awarii (SPOF), który jest wdrażany na jednej maszynie wirtualnej. Aby zaimplementować rozwiązanie o wysokiej dostępności, potrzebne jest oprogramowanie do zarządzania klastrem, które automatyzuje tryb failover wystąpień (A)SCS i ERS do odpowiedniej maszyny wirtualnej. Ponieważ jest to silnie powiązane z wybranym rozwiązaniem NFS

Wybrane rozwiązanie klastra wymaga mechanizmu do podjęcia decyzji w przypadku niedostępności oprogramowania lub infrastruktury, która maszyna wirtualna powinna obsługiwać odpowiednie usługi. W przypadku oprogramowania SAP na platformie Azure dostępne są dwie opcje implementacji STONITH opartej na systemie Linux — jak radzić sobie z nieodpowiadaną maszyną wirtualną lub aplikacją

- SUSE-Linux-onlySBD (STONITH Block Device) — przy użyciu jednej lub trzech dodatkowych maszyn wirtualnych, które służą jako eksporty iSCSI małego urządzenia blokowego, który jest regularnie uzyskiwany przez rzeczywiste maszyny wirtualne członkowskie klastra, dwie maszyny wirtualne (A)SCS/ERS w tej puli klastrów. Maszyny wirtualne używają tych instalacji SBD do rzutowania głosów, a tym samym do osiągnięcia kworum na potrzeby decyzji klastra. Architektura zawarta na tej stronie nie zawiera 1 lub 3 dodatkowych maszyn wirtualnych SBD. System RedHat nie obsługuje żadnych implementacji SBD na platformie Azure, dlatego ta opcja jest dostępna tylko dla systemu operacyjnego SUSE SLES.

- Agent ogrodzenia platformy Azure. Bez korzystania z dodatkowych maszyn wirtualnych interfejs API zarządzania platformy Azure jest używany do regularnych testów dostępności maszyn wirtualnych.

Przewodniki połączone w sekcji warstwy NFS zawierają niezbędne kroki i projekt odpowiedniego wyboru klastra. Menedżerowie klastrów certyfikowanych przez platformę Azure innych firm mogą być również wykorzystywane w celu zapewnienia wysokiej dostępności usług centralnych SAP.

Pula serwerów aplikacji SAP. Co najmniej dwa serwery aplikacji, na których osiągana jest wysoka dostępność przez żądania równoważenia obciążenia za pośrednictwem serwera komunikatów SAP lub dyspozytorów internetowych. Każdy serwer aplikacji jest niezależny i nie jest wymagane równoważenie obciążenia sieciowego dla tej puli maszyn wirtualnych.

Pula dyspozytora internetowego SAP. Składnik Web Dispatcher jest używany jako moduł równoważenia obciążenia dla ruchu SAP między serwerami aplikacji SAP. Aby uzyskać wysoką dostępność programu SAP Web Dispatcher, usługa Azure Load Balancer implementuje klaster trybu failover lub równoległą konfigurację narzędzia Web Dispatcher.

Osadzony dyspozytor sieci Web w systemie (A)SCS jest specjalną opcją. Należy wziąć pod uwagę odpowiednie rozmiary ze względu na dodatkowe obciążenie w usłudze (A)SCS.

W przypadku komunikacji dostępnej z Internetu zalecamy rozwiązanie autonomiczne w sieci obwodowej (znanej również jako DMZ), aby spełnić obawy dotyczące zabezpieczeń.

Wdrożenia systemu Windows. Ten dokument, jak na początku, koncentruje się głównie na wdrożeniach opartych na systemie Linux. W przypadku użycia z systemem Windows obowiązują te same zasady architektury i nie ma różnic w architekturze oracle między systemami Linux i Windows.

Aby zapoznać się z częścią aplikacji SAP, zobacz szczegółowe informacje w przewodniku dotyczącym architektury Uruchamianie oprogramowania SAP NetWeaver w systemie Windows na platformie Azure.

Kwestie wymagające rozważenia

Odzyskiwanie po awarii

Na poniższym diagramie przedstawiono architekturę produkcyjnego systemu SAP na platformie Oracle na platformie Azure. Architektura zapewnia odzyskiwanie po awarii i używa stref dostępności.

Pobierz plik programu Visio tej architektury i powiązanych architektur.

Każda warstwa architektury w stosie aplikacji SAP używa innego podejścia do zapewnienia ochrony odzyskiwania po awarii. Aby uzyskać szczegółowe informacje na temat strategii odzyskiwania po awarii i implementacji, zobacz Omówienie odzyskiwania po awarii i wskazówki dotyczące infrastruktury dotyczące obciążeń SAP i wytycznych dotyczących odzyskiwania po awarii dla aplikacji SAP.

Wykonywanie kopii zapasowej

Tworzenie kopii zapasowych oracle na platformie Azure można wykonać za pomocą kilku sposobów:

- Azure Backup.Platforma Azure udostępniała i utrzymywała skrypty dla baz danych Oracle Database, aby ułatwić wykonywanie przed i po wykonaniu kopii zapasowej oracle.

- Azure Storage. Używanie kopii zapasowych baz danych opartych na plikach, na przykład zaplanowanych za pomocą narzędzi BR sap, które mają być przechowywane i wersjonowane jako pliki/katalogi w usługach Azure Blob NFS, Azure Blob lub Azure Files Storage. Zobacz udokumentowane szczegóły dotyczące sposobu tworzenia kopii zapasowych danych i dzienników Oracle.

- Rozwiązania do tworzenia kopii zapasowych innych firm. Zobacz architekturę dostawcy magazynu kopii zapasowych, który obsługuje rozwiązanie Oracle na platformie Azure.

W przypadku maszyn wirtualnych spoza bazy danych usługa Azure Backup dla maszyn wirtualnych zaleca się ochronę maszyn wirtualnych aplikacji SAP i otaczanie infrastruktury, takiej jak SAP Web Dispatcher.

Współautorzy

Ten artykuł jest obsługiwany przez firmę Microsoft. Pierwotnie został napisany przez następujących współautorów.

Główny autor:

- Robert Biro | Starszy architekt

Następne kroki

- Wysoka dostępność oprogramowania SAP NetWeaver na maszynach wirtualnych platformy Azure

- Planowanie i implementacja usługi Azure Virtual Machines dla oprogramowania SAP NetWeaver

- Używanie platformy Azure do hostowania i uruchamiania scenariuszy obciążeń SAP

Społeczności

Społeczności mogą odpowiadać na pytania i pomagać w skonfigurowaniu udanego wdrożenia. Rozważ następujące zasoby:

- Uruchamianie aplikacji SAP na blogu platformy Microsoft

- Pomoc techniczna społeczności platformy Azure

- Społeczność SAP

- Stack Overflow dla oprogramowania SAP

Powiązane zasoby

Zobacz następujące artykuły, aby uzyskać więcej informacji i przykłady obciążeń SAP korzystających z niektórych tych samych technologii: