Ten artykuł zawiera wskazówki dotyczące korzystania z usługi Azure Private Link w topologii sieci piasty i szprych. Docelowi odbiorcy obejmują architektów sieci i architektów rozwiązań w chmurze. W szczególności w tym przewodniku omówiono sposób używania prywatnego punktu końcowego platformy Azure do uzyskiwania dostępu do zasobów platformy jako usługi (PaaS).

Ten przewodnik nie obejmuje integracji sieci wirtualnej, punktów końcowych usługi i innych rozwiązań do łączenia składników infrastruktury jako usługi (IaaS) z zasobami paaS platformy Azure. Aby uzyskać więcej informacji na temat tych rozwiązań, zobacz Integrowanie usług platformy Azure z sieciami wirtualnymi w celu izolacji sieci.

Omówienie

Poniższe sekcje zawierają ogólne informacje dotyczące usługi Private Link i jego środowiska.

Topologie piasty i szprych platformy Azure

Piasta i szprycha to topologia sieci, której można używać na platformie Azure. Ta topologia działa dobrze w celu efektywnego zarządzania usługami komunikacyjnymi i spełnienia wymagań dotyczących zabezpieczeń na dużą skalę. Aby uzyskać więcej informacji na temat modeli sieci piasty i szprych, zobacz Topologia sieci piasty i szprych.

Korzystając z architektury piasty i szprych, możesz skorzystać z następujących korzyści:

- Wdrażanie poszczególnych obciążeń między centralnymi zespołami IT i zespołami obciążeń

- Oszczędzanie kosztów dzięki zminimalizowaniu nadmiarowych zasobów

- Efektywne zarządzanie sieciami przez scentralizowanie usług współużytkujących wiele obciążeń

- Przekroczenie limitów skojarzonych z pojedynczą subskrypcją platformy Azure

Ten diagram przedstawia typową topologię piasty i szprych, którą można wdrożyć na platformie Azure:

Po lewej stronie diagram zawiera pole kropkowane z etykietą Sieć lokalna. Zawiera ikony maszyn wirtualnych i serwerów nazw domen. Strzałka dwukierunkowa łączy to pole z polem kropkowym po prawej stronie z etykietą Sieć wirtualna koncentratora. Ikona powyżej tej strzałki ma etykietę Azure ExpressRoute. Pole centrum zawiera ikony usług przesyłania dalej D N S. Strzałki wskazują z dala od pola piasty w kierunku ikon dla prywatnych stref D N S. Strzałka dwukierunkowa łączy pole koncentratora z polem poniżej oznaczonym etykietą Sieć wirtualna strefy docelowej. Po prawej stronie strzałki ikona ma etykietę Komunikacja równorzędna sieci wirtualnych. Pole strefy docelowej zawiera ikony maszyny wirtualnej i prywatnego punktu końcowego. Strzałka wskazuje z prywatnego punktu końcowego do ikony magazynu, która znajduje się poza polem strefy docelowej.

Pobierz plik programu PowerPoint tej architektury.

Ta architektura jest jedną z dwóch opcji topologii sieci, która pomoc techniczna platformy Azure. Ten klasyczny projekt referencyjny korzysta z podstawowych składników sieci, takich jak Azure Virtual Network, komunikacja równorzędna sieci wirtualnych i trasy zdefiniowane przez użytkownika. W przypadku korzystania z piasty i szprych odpowiadasz za konfigurowanie usług. Należy również upewnić się, że sieć spełnia wymagania dotyczące zabezpieczeń i routingu.

Usługa Azure Virtual WAN stanowi alternatywę dla wdrożeń na dużą skalę. Ta usługa używa uproszczonego projektu sieci. Usługa Virtual WAN zmniejsza również obciążenie związane z konfiguracją związaną z routingiem i zabezpieczeniami.

Usługa Private Link obsługuje różne opcje dla tradycyjnych sieci piasty i szprych oraz sieci virtual WAN.

Private Link

Usługa Private Link zapewnia dostęp do usług za pośrednictwem interfejsu sieciowego prywatnego punktu końcowego. Prywatny punkt końcowy używa prywatnego adresu IP z sieci wirtualnej. Dostęp do różnych usług można uzyskać za pośrednictwem tego prywatnego adresu IP:

- Usługi PaaS platformy Azure

- Usługi należące do klienta hostujące platformę Azure

- Usługi partnerskie hostujące platformę Azure

Ruch między siecią wirtualną a usługą, do której uzyskujesz dostęp, jest przesyłany przez sieć szkieletową sieci platformy Azure. W związku z tym nie uzyskujesz dostępu do usługi za pośrednictwem publicznego punktu końcowego. Aby uzyskać więcej informacji, zobacz Co to jest usługa Azure Private Link?.

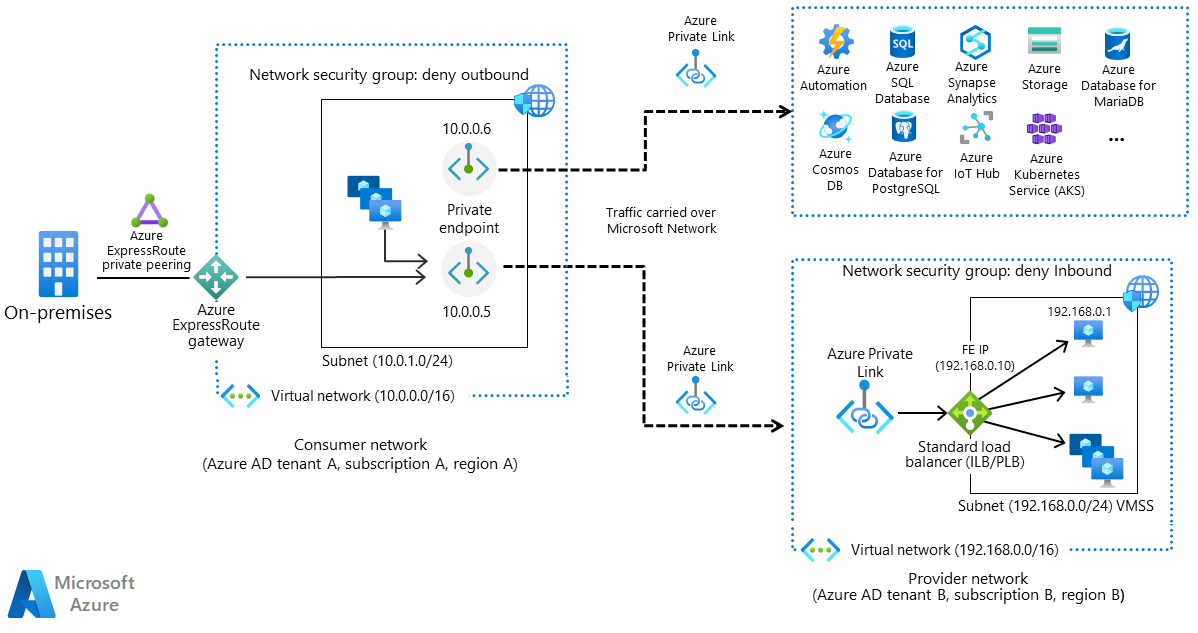

Na poniższym diagramie pokazano, jak użytkownicy lokalni łączą się z siecią wirtualną i używają usługi Private Link do uzyskiwania dostępu do zasobów PaaS:

Diagram zawiera kropkowane pole po lewej stronie z etykietą Sieć konsumenta. Ikona znajduje się na obramowanie i ma etykietę Azure ExpressRoute. Poza polem po lewej stronie znajdują się ikony dla użytkowników lokalnych i prywatnej komunikacji równorzędnej. Wewnątrz pola znajduje się mniejsze pole kropkowane z etykietą Podsieć zawierająca ikony dla komputerów i prywatnych punktów końcowych. Obramowanie mniejszego pola zawiera ikonę sieciowej grupy zabezpieczeń. Dwie kropkowane strzałki wypływają z wewnętrznego pola. Przechodzą również przez obramowanie skrzynki zewnętrznej. Jednym z nich jest pole kropkowane po prawej stronie wypełnione ikonami usług platformy Azure. Druga strzałka wskazuje pole kropkowane po prawej stronie z etykietą Sieć dostawcy. Pole sieciowe dostawcy zawiera mniejsze pole kropkowane i ikonę usługi Azure Private Link. Mniejsze pole kropkowane zawiera ikony dla komputerów. Jego obramowanie zawiera dwie ikony: jedną dla modułu równoważenia obciążenia i jedną dla sieciowej grupy zabezpieczeń.

Pobierz plik programu PowerPoint tej architektury.

Drzewo decyzyjne dla wdrożenia usługi Private Link

Prywatne punkty końcowe można wdrożyć w piastze lub szprychy. Kilka czynników określa, która lokalizacja działa najlepiej w każdej sytuacji. Czynniki są istotne dla usług PaaS platformy Azure oraz usług należących do klienta i partnerów hostujących platformę Azure.

Pytania do rozważenia

Użyj następujących pytań, aby określić najlepszą konfigurację środowiska:

Czy usługa Virtual WAN jest rozwiązaniem łączności sieciowej?

Jeśli używasz usługi Virtual WAN, możesz wdrożyć tylko prywatne punkty końcowe w sieciach wirtualnych szprych, które łączą się z koncentratorem wirtualnym. Nie można wdrażać zasobów w koncentratonie wirtualnym ani w bezpiecznym centrum.

Aby uzyskać więcej informacji na temat integrowania prywatnego punktu końcowego z siecią, zobacz następujące artykuły:

- Używanie usługi Private Link w wirtualnej sieci WAN

- Jak skonfigurować routing koncentratora wirtualnego

Czy używasz wirtualnego urządzenia sieciowego (WUS), takiego jak usługa Azure Firewall?

Ruch do prywatnego punktu końcowego używa sieci szkieletowej platformy Azure i jest szyfrowany. Może być konieczne zarejestrowanie lub filtrowanie tego ruchu. Możesz również użyć zapory do analizowania ruchu przepływającego do prywatnego punktu końcowego, jeśli używasz zapory w dowolnym z następujących obszarów:

- W szprychach

- Między piastą a szprychami

- Między składnikami lokalnymi i sieciami platformy Azure

W takim przypadku wdróż prywatne punkty końcowe w centrum w dedykowanej podsieci. Ten układ:

- Upraszcza konfigurację reguły bezpiecznego tłumaczenia adresów sieciowych (SNAT). Możesz utworzyć pojedynczą regułę SNAT w urządzeniu WUS na potrzeby ruchu do dedykowanej podsieci zawierającej prywatne punkty końcowe. Możesz kierować ruch do innych aplikacji bez stosowania protokołu SNAT.

- Upraszcza konfigurację tabeli tras. W przypadku ruchu przepływającego do prywatnych punktów końcowych możesz dodać regułę do kierowania tego ruchu przez urządzenie WUS. Możesz ponownie użyć tej reguły we wszystkich szprychach, bramach wirtualnej sieci prywatnej (VPN) i bramach usługi Azure ExpressRoute.

- Umożliwia stosowanie reguł sieciowej grupy zabezpieczeń dla ruchu przychodzącego w podsieci przeznaczonej dla prywatnego punktu końcowego. Te reguły filtrować ruch do zasobów. Zapewniają one jedno miejsce do kontrolowania dostępu do zasobów.

- Centralizuje zarządzanie prywatnymi punktami końcowymi. Jeśli wdrożysz wszystkie prywatne punkty końcowe w jednym miejscu, możesz wydajniej zarządzać nimi we wszystkich sieciach wirtualnych i subskrypcjach.

Jeśli wszystkie obciążenia potrzebują dostępu do każdego zasobu PaaS, który chronisz za pomocą usługi Private Link, ta konfiguracja jest odpowiednia. Jeśli jednak obciążenia uzyskują dostęp do różnych zasobów PaaS, nie wdrażaj prywatnych punktów końcowych w dedykowanej podsieci. Zamiast tego zwiększ bezpieczeństwo, postępując zgodnie z zasadą najniższych uprawnień:

- Umieść każdy prywatny punkt końcowy w oddzielnej podsieci.

- Nadaj tylko obciążenia, które używają chronionego dostępu do tego zasobu.

Czy używasz prywatnego punktu końcowego z systemu lokalnego?

Jeśli planujesz używać prywatnych punktów końcowych do uzyskiwania dostępu do zasobów z systemu lokalnego, wdróż punkty końcowe w centrum. Dzięki temu układowi możesz skorzystać z niektórych korzyści opisanych w poprzedniej sekcji:

- Używanie sieciowych grup zabezpieczeń do kontrolowania dostępu do zasobów

- Zarządzanie prywatnymi punktami końcowymi w centralnej lokalizacji

Jeśli planujesz dostęp do zasobów z aplikacji wdrożonych na platformie Azure, sytuacja różni się:

- Jeśli tylko jedna aplikacja potrzebuje dostępu do zasobów, wdróż prywatny punkt końcowy w szprychy tej aplikacji.

- Jeśli więcej niż jedna aplikacja potrzebuje dostępu do zasobów, wdróż prywatny punkt końcowy w centrum.

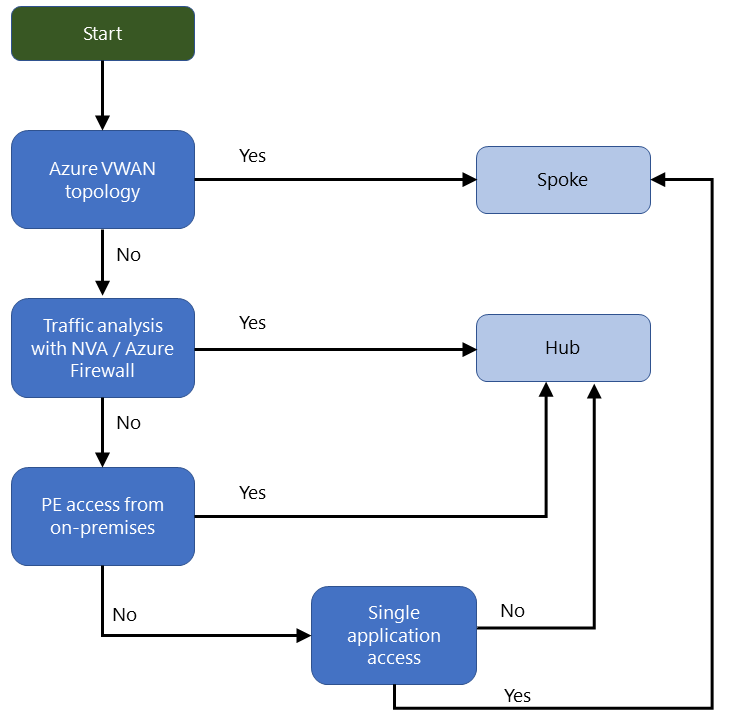

Schemat blokowy

Poniższy schemat blokowy zawiera podsumowanie różnych opcji i zaleceń. Ponieważ każdy klient ma unikatowe środowisko, należy wziąć pod uwagę wymagania systemu podczas podejmowania decyzji o tym, gdzie umieścić prywatne punkty końcowe.

W górnej części schematu blokowego znajduje się zielone pole z etykietą Start. Strzałka wskazuje z tego pola na niebieskie pole oznaczone topologią Azure Virtual W A N. Dwie strzałki wypływają z tego pola. Jedna z etykietą Tak wskazuje pomarańczową skrzynkę z etykietą Szprycha. Druga strzałka ma etykietę Nie. Wskazuje na niebieskie pole z etykietą Analiza ruchu z N V A lub Azure Firewall. Dwie strzałki również przepływają z pola analizy ruchu. Jedna z etykietą Tak wskazuje pomarańczową skrzynkę z etykietą Hub. Druga strzałka ma etykietę Nie. Wskazuje na niebieskie pole z etykietą Dostęp prywatnego punktu końcowego ze środowiska lokalnego. Dwa strzałki wypływają z pola Prywatny punkt końcowy. Jedna z etykietą Tak wskazuje pomarańczowe pole z etykietą Hub. Druga strzałka ma etykietę Nie. Wskazuje na niebieskie pole z etykietą Dostęp do pojedynczej aplikacji. Dwie strzałki wypływają z tego pola. Jedna oznaczona etykietą Brak wskazuje na pomarańczowe pole z etykietą Hub. Druga strzałka ma etykietę Tak. Wskazuje na pomarańczowe pudełko oznaczone szprychą.

Pobierz plik programu PowerPoint tej architektury.

Kwestie wymagające rozważenia

Kilka czynników może mieć wpływ na implementację prywatnego punktu końcowego. Mają one zastosowanie do usług PaaS platformy Azure oraz usług należących do klientów i partnerów hostujących platformę Azure. Podczas wdrażania prywatnego punktu końcowego należy wziąć pod uwagę następujące kwestie:

Sieć

Jeśli używasz prywatnego punktu końcowego w sieci wirtualnej będącej szprychą, domyślna tabela tras podsieci zawiera trasę z typem /32InterfaceEndpointnastępnego przeskoku .

Jeśli używasz tradycyjnej topologii piasty i szprych:

- Ta efektywna trasa jest widoczna na poziomie interfejsu sieciowego maszyn wirtualnych.

- Aby uzyskać więcej informacji, zobacz Diagnozowanie problemu z routingiem maszyn wirtualnych.

Jeśli używasz usługi Virtual WAN:

- Tę trasę można zobaczyć w obowiązujących trasach koncentratora wirtualnego.

- Aby uzyskać więcej informacji, zobacz Wyświetlanie obowiązujących tras koncentratora wirtualnego.

Trasa /32 jest propagowana do następujących obszarów:

- Dowolna skonfigurowana komunikacja równorzędna sieci wirtualnych

- Dowolne połączenie sieci VPN lub usługi ExpressRoute z systemem lokalnym

Aby ograniczyć dostęp z centrum lub systemu lokalnego do prywatnego punktu końcowego, użyj sieciowej grupy zabezpieczeń w podsieci, w której wdrożono prywatny punkt końcowy. Skonfiguruj odpowiednie reguły ruchu przychodzącego.

Rozpoznawanie nazw

Składniki w sieci wirtualnej kojarzą prywatny adres IP z każdym prywatnym punktem końcowym. Te składniki mogą rozpoznawać tylko ten prywatny adres IP, jeśli używasz określonej konfiguracji systemu nazw domen (DNS). Jeśli używasz niestandardowego rozwiązania DNS, najlepiej używać grup stref DNS. Integrowanie prywatnego punktu końcowego ze scentralizowaną prywatną strefą DNS platformy Azure. Nie ma znaczenia, czy zasoby zostały wdrożone w centrum, czy szprychy. Połącz prywatną strefę DNS ze wszystkimi sieciami wirtualnymi, które muszą rozpoznać nazwę DNS prywatnego punktu końcowego.

Dzięki temu podejściu klienci lokalni i klienci usługi Azure DNS mogą rozpoznawać nazwę i uzyskiwać dostęp do prywatnego adresu IP. Aby zapoznać się z implementacją referencyjną, zobacz Integracja usługi Private Link i DNS na dużą skalę.

Koszty

- W przypadku korzystania z prywatnego punktu końcowego w regionalnej komunikacji równorzędnej sieci wirtualnych nie są naliczane opłaty za komunikację równorzędną za ruch do i z prywatnego punktu końcowego.

- Koszty komunikacji równorzędnej nadal mają zastosowanie do innego ruchu zasobów infrastruktury, który przepływa przez komunikację równorzędną sieci wirtualnej.

- W przypadku wdrażania prywatnych punktów końcowych w różnych regionach obowiązują stawki usługi Private Link i globalne wskaźniki ruchu przychodzącego i wychodzącego komunikacji równorzędnej.

Aby uzyskać więcej informacji, zobacz Cennik przepustowości.

Współautorzy

Ten artykuł jest obsługiwany przez firmę Microsoft. Pierwotnie został napisany przez następujących współautorów.

Główny autor:

- Jose Angel Fernandez Rodrigues | Starszy specjalista GBB

Inny współautor:

- Ivens Applyrs | Menedżer produktu 2

Aby wyświetlić niepubalne profile serwisu LinkedIn, zaloguj się do serwisu LinkedIn.

Następne kroki

- Topologia sieci piasty i szprych na platformie Azure

- Dostępność usługi Azure Private Link

- Co to jest prywatny punkt końcowy platformy Azure?

- Co to jest usługa Azure Virtual Network?

- Co to jest usługa Azure DNS?

- Co to jest prywatna strefa DNS platformy Azure?

- Używanie zapory platformy Azure do inspekcji ruchu kierowanego do prywatnego punktu końcowego

- Jak sieciowe grupy zabezpieczeń filtrować ruch sieciowy

Powiązane zasoby

- Przetwarzanie strumienia zdarzeń bezserwerowych w sieci wirtualnej z prywatnymi punktami końcowymi

- Zabezpieczanie bota kanału usługi Microsoft Teams i aplikacji internetowej za zaporą

- Prywatna łączność aplikacji internetowej z bazą danych Azure SQL Database

- [Aplikacja internetowa z wieloma regionami z prywatną łącznością z bazą danych] [Aplikacja internetowa z wieloma regionami z prywatną łącznością z bazą danych]