Połączenie wymagania wstępne agenta maszyny

Uwaga

W tym artykule odwołuje się do systemu CentOS — dystrybucji systemu Linux, która zbliża się do stanu zakończenia życia (EOL). Rozważ odpowiednie użycie i planowanie. Aby uzyskać więcej informacji, zobacz wskazówki dotyczące zakończenia życia systemu CentOS.

W tym temacie opisano podstawowe wymagania dotyczące instalowania Połączenie agenta maszyny do dołączania serwera fizycznego lub maszyny wirtualnej do serwerów z obsługą usługi Azure Arc. Niektóre metody dołączania mogą mieć więcej wymagań.

Obsługiwane środowiska

Serwery z obsługą usługi Azure Arc obsługują instalację Połączenie agenta maszyny na serwerach fizycznych i maszynach wirtualnych hostowanych poza platformą Azure. Obejmuje to obsługę maszyn wirtualnych działających na platformach, takich jak:

- VMware (w tym rozwiązanie Azure VMware)

- Azure Stack HCI

- Inne środowiska chmury

Nie należy instalować usługi Azure Arc na maszynach wirtualnych hostowanych na platformie Azure, w usłudze Azure Stack Hub lub Usłudze Azure Stack Edge, ponieważ mają już podobne możliwości. Możesz jednak użyć maszyny wirtualnej platformy Azure do symulowania środowiska lokalnego tylko do celów testowych.

Podczas korzystania z usługi Azure Arc w systemach, które są następujące:

- Sklonowane

- Przywrócone z kopii zapasowej jako drugie wystąpienie serwera

- Użyte do utworzenia wzorcowego obrazu, na podstawie którego są tworzone inne maszyny wirtualne

Jeśli dwóch agentów używa tej samej konfiguracji, napotkasz niespójne zachowania, gdy obaj agenci spróbują działać jako jeden zasób platformy Azure. Najlepszym rozwiązaniem w tych sytuacjach jest użycie narzędzia automatyzacji lub skryptu do dołączenia serwera do usługi Azure Arc po sklonowanym, przywróconym z kopii zapasowej lub utworzonym na podstawie złotego obrazu.

Uwaga

Aby uzyskać dodatkowe informacje na temat korzystania z serwerów z obsługą usługi Azure Arc w środowiskach VMware, zobacz często zadawane pytania dotyczące oprogramowania VMware.

Obsługiwane systemy operacyjne

Usługa Azure Arc obsługuje następujące systemy operacyjne Windows i Linux. Obsługiwane są tylko architektury x86-64 (64-bitowe). Agent usługi Azure Połączenie ed Machine nie działa w architekturze x86 (32-bitowej) ani architekturze opartej na usłudze ARM.

- AlmaLinux 9

- Amazon Linux 2 i 2023

- Azure Linux (CBL-Mariner) 1.0, 2.0

- Azure Stack HCI

- CentOS Linux 7 i 8

- Debian 10, 11 i 12

- Oracle Linux 7, 8 i 9

- Red Hat Enterprise Linux (RHEL) 7, 8 i 9

- Rocky Linux 8 i 9

- SUSE Linux Enterprise Server (SLES) 12 SP3–SP5 i 15

- Ubuntu 16.04, 18.04, 20.04 i 22.04 LTS

- Windows 10, 11 (zobacz wskazówki dotyczące systemu operacyjnego klienta)

- Windows IoT Enterprise

- Windows Server 2008 R2 SP1, 2012, 2012 R2, 2016, 2019 i 2022

- Obsługiwane są zarówno środowiska pulpitu, jak i Server Core

- Wersje platformy Azure są obsługiwane na platformie Azure Stack HCI

Agent usługi Azure Połączenie ed Machine nie został przetestowany w systemach operacyjnych wzmocnionych przez test porównawczy Centrum zabezpieczeń informacji (CIS).

Wskazówki dotyczące systemu operacyjnego klienta

Usługa Azure Arc i program Azure Połączenie ed Machine Agent są obsługiwane w systemach operacyjnych klienta z systemem Windows 10 i 11 tylko w przypadku korzystania z tych komputerów w środowisku przypominającym serwer. Oznacza to, że komputer powinien być zawsze:

- Połączenie do Internetu

- Połączenie do źródła zasilania

- Włączony

Na przykład komputer z systemem Windows 11 odpowiedzialnym za cyfrowe podpisywanie, rozwiązania do obsługi punktów sprzedaży i ogólne zadania zarządzania zapleczem jest dobrym kandydatem do usługi Azure Arc. Maszyny zwiększające produktywność użytkowników końcowych, takie jak laptop, które mogą przechodzić w tryb offline przez długi czas, nie powinny używać usługi Azure Arc i zamiast tego należy rozważyć usługę Microsoft Intune lub program Microsoft Configuration Manager.

Krótkotrwałe serwery i infrastruktura pulpitów wirtualnych

Firma Microsoft nie zaleca uruchamiania usługi Azure Arc na krótkoterminowych (efemerycznych) serwerach ani maszynach wirtualnych infrastruktury pulpitów wirtualnych (VDI). Usługa Azure Arc jest przeznaczona do długoterminowego zarządzania serwerami i nie jest zoptymalizowana pod kątem scenariuszy, w których regularnie tworzysz i usuwasz serwery. Na przykład usługa Azure Arc nie wie, czy agent jest w trybie offline z powodu planowanej konserwacji systemu lub czy maszyna wirtualna została usunięta, więc nie będzie automatycznie czyścić zasobów serwera, które przestały wysyłać pulsy. W związku z tym możesz napotkać konflikt, jeśli ponownie utworzysz maszynę wirtualną o tej samej nazwie i istnieje istniejący zasób usługi Azure Arc o tej samej nazwie.

Usługa Azure Virtual Desktop w usłudze Azure Stack HCI nie korzysta z krótkoterminowych maszyn wirtualnych i obsługuje uruchamianie usługi Azure Arc na maszynach wirtualnych pulpitu.

Wymagania dotyczące oprogramowania

Systemy operacyjne Windows:

- System Windows Server 2008 R2 z dodatkiem SP1 wymaga programu PowerShell 4.0 lub nowszego. Firma Microsoft zaleca uruchomienie najnowszej wersji programu Windows Management Framework 5.1.

Systemy operacyjne Linux:

- systemd

- wget (aby pobrać skrypt instalacji)

- openssl

- gnupg (tylko systemy oparte na debianie)

Logowanie użytkownika lokalnego w systemach Windows

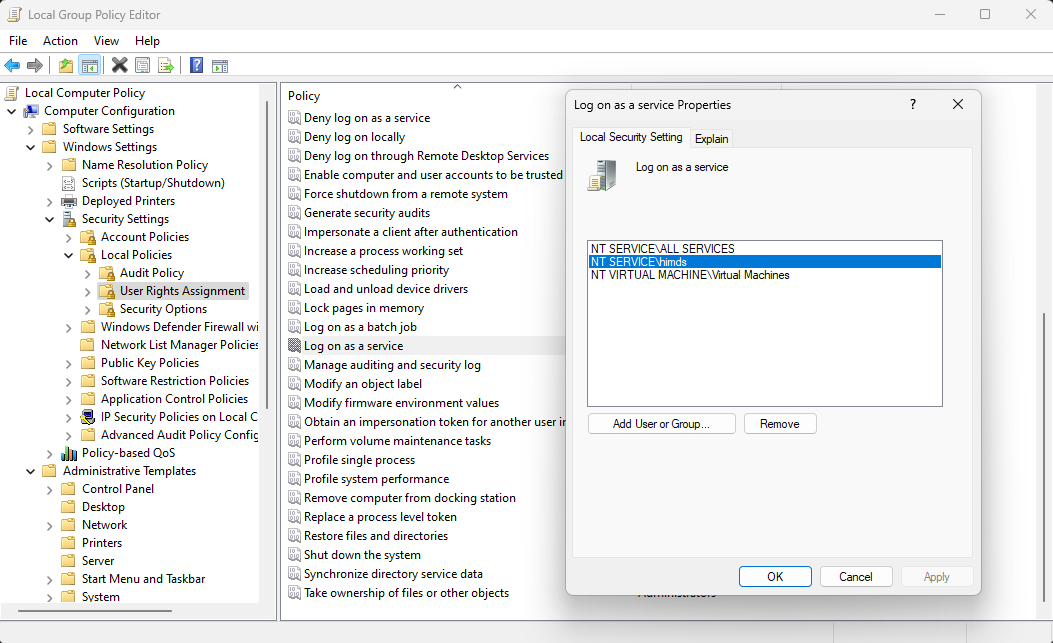

Usługa metadanych wystąpienia hybrydowego platformy Azure działa na koncie wirtualnym z niskimi uprawnieniami. NT SERVICE\himds To konto wymaga "logowania jako usługi" bezpośrednio w systemie Windows do uruchomienia. W większości przypadków nie ma nic do zrobienia, ponieważ to prawo jest domyślnie przyznawane kontom wirtualnym. Jeśli jednak organizacja używa zasad grupy do dostosowywania tego ustawienia, należy dodać NT SERVICE\himds je do listy kont, które mogą logować się jako usługa.

Bieżące zasady można sprawdzić na komputerze, otwierając Edytor lokalnych zasad grupy (gpedit.msc) z menu Start i przechodząc do następującego elementu zasad:

Konfiguracja > komputera Ustawienia Zabezpieczenia systemu Windows Ustawienia >> lokalne zasady > przypisywania > praw użytkownika jako usługa

Sprawdź, czy na liście znajduje się dowolny element NT SERVICE\ALL SERVICES, NT SERVICE\himdslub S-1-5-80-4215458991-2034252225-2287069555-1155419622-2701885083 (statyczny identyfikator zabezpieczeń NT SERVICE\himds). Jeśli żadna z nich nie znajduje się na liście, musisz pracować z administratorem zasad grupy, aby dodać NT SERVICE\himds je do wszystkich zasad, które konfigurują przypisania praw użytkownika na serwerach. Administrator zasad grupy będzie musiał wprowadzić zmianę na komputerze z zainstalowanym agentem maszyny azure Połączenie ed, aby selektor obiektów prawidłowo rozpoznawał tożsamość. Aby wprowadzić tę zmianę, agent nie musi być skonfigurowany ani połączony z platformą Azure.

Wymagane uprawnienia

Potrzebne są następujące wbudowane role platformy Azure dla różnych aspektów zarządzania połączonymi maszynami:

- Aby dołączyć maszyny, musisz mieć rolę dołączania maszyny platformy Azure Połączenie lub współautora dla grupy zasobów, na której zarządzasz serwerami.

- Aby odczytać, zmodyfikować i usunąć maszynę, musisz mieć rolę Administracja istratora zasobów maszyny Połączenie platformy Azure.

- Aby wybrać grupę zasobów z listy rozwijanej podczas korzystania z metody Generowanie skryptu , musisz również mieć rolę Czytelnik dla tej grupy zasobów (lub innej roli, która obejmuje dostęp czytelnika ).

Limity subskrypcji i usług platformy Azure

Nie ma żadnych ograniczeń dotyczących liczby serwerów z obsługą usługi Azure Arc, które można zarejestrować w dowolnej pojedynczej grupie zasobów, subskrypcji lub dzierżawie.

Każdy serwer z obsługą usługi Azure Arc jest skojarzony z obiektem Entra firmy Microsoft i liczy się z limitem przydziału katalogu. Zobacz Microsoft Entra service limits and restrictions (Limity i ograniczenia usługi Microsoft Entra), aby uzyskać informacje o maksymalnej liczbie obiektów, które można znaleźć w katalogu Microsoft Entra.

Dostawcy zasobów platformy Azure

Aby korzystać z serwerów z obsługą usługi Azure Arc, w ramach subskrypcji muszą być zarejestrowani następujący dostawcy zasobów platformy Azure:

- Microsoft.HybridCompute

- Microsoft.GuestConfiguration

- Microsoft.Hybrid Połączenie ivity

- Microsoft.AzureArcData (jeśli planujesz włączyć serwery SQL Usługi Arc)

- Microsoft.Compute (dla usługi Azure Update Manager i automatycznych uaktualnień rozszerzeń)

Dostawcy zasobów można zarejestrować przy użyciu następujących poleceń:

Azure PowerShell:

Connect-AzAccount

Set-AzContext -SubscriptionId [subscription you want to onboard]

Register-AzResourceProvider -ProviderNamespace Microsoft.HybridCompute

Register-AzResourceProvider -ProviderNamespace Microsoft.GuestConfiguration

Register-AzResourceProvider -ProviderNamespace Microsoft.HybridConnectivity

Register-AzResourceProvider -ProviderNamespace Microsoft.AzureArcData

Interfejs wiersza polecenia platformy Azure:

az account set --subscription "{Your Subscription Name}"

az provider register --namespace 'Microsoft.HybridCompute'

az provider register --namespace 'Microsoft.GuestConfiguration'

az provider register --namespace 'Microsoft.HybridConnectivity'

az provider register --namespace 'Microsoft.AzureArcData'

Dostawcy zasobów można również zarejestrować w witrynie Azure Portal.

Następne kroki

- Zapoznaj się z wymaganiami sieci dotyczącymi wdrażania serwerów z obsługą usługi Azure Arc.

- Przed wdrożeniem agenta usługi Azure Połączenie ed Machine i zintegrowania z innymi usługami zarządzania i monitorowania platformy Azure zapoznaj się z przewodnikiem planowania i wdrażania.* Aby rozwiązać problemy, zapoznaj się z przewodnikiem rozwiązywania problemów z połączeniem agenta.