Skanowanie oceny luk w zabezpieczeniach magazynu powoduje dostęp do konta magazynu dostępnego za zaporami i sieciami wirtualnymi

Dotyczy: Azure SQL Database

Azure SQL Managed Instance

Azure Synapse Analytics

Jeśli ograniczasz dostęp do konta magazynu na platformie Azure dla niektórych sieci wirtualnych lub usług, musisz włączyć odpowiednią konfigurację, aby skanowanie oceny luk w zabezpieczeniach dla baz danych SQL Database lub Azure SQL Managed Instances miało dostęp do tego konta magazynu.

Uwaga

Te ustawienia nie są wymagane w przypadku korzystania z usługi Express Configuration.

Wymagania wstępne

Usługa oceny luk w zabezpieczeniach SQL musi mieć uprawnienia do konta magazynu w celu zapisania punktu odniesienia i skanowania wyników.

Użyj tożsamości zarządzanej programu SQL Server:

- Program SQL Server musi mieć tożsamość zarządzaną.

- Konto magazynu musi mieć przypisanie roli dla tożsamości zarządzanej SQL jako współautora danych obiektu blob usługi Storage.

- W przypadku stosowania ustawień pola va pola storageContainerSasKey i storageAccountAccessKey muszą być puste (konfiguracja przy użyciu klucza konta magazynu lub klucza sygnatury dostępu współdzielonego magazynu jest nieprawidłowa w tym scenariuszu).

Jeśli używasz witryny Azure Portal do zapisywania ustawień oceny luk w zabezpieczeniach SQL, platforma Azure sprawdza, czy masz uprawnienia do przypisania nowej roli dla tożsamości zarządzanej jako Współautor danych obiektu blob usługi Storage w magazynie. Jeśli przypisano uprawnienia, platforma Azure używa tożsamości zarządzanej programu SQL Server, w przeciwnym razie platforma Azure używa metody klucza (która nie jest obsługiwana w tym scenariuszu).

Uwaga

- Tożsamości zarządzane przypisane przez użytkownika nie są obsługiwane w tym scenariuszu.

- W przypadku korzystania z zasad zarządzania cyklem życia usługi Azure Storage unikaj przenoszenia plików w kontenerze używanym przez va do warstwy dostępu archiwum. Odczytywanie wyników skanowania lub konfiguracji punktu odniesienia przechowywanych w warstwie dostępu archiwum nie jest obsługiwane.

Włączanie skanowania luk w dostępie do magazynu w usłudze Azure SQL Database

Jeśli konto magazynu va skonfigurowano tak, aby było dostępne tylko przez niektóre sieci lub usługi, należy upewnić się, że skanowanie luk w zabezpieczeń dla usługi Azure SQL Database może przechowywać skanowania na koncie magazynu. Możesz użyć istniejącego konta magazynu lub utworzyć nowe konto magazynu, aby przechowywać wyniki skanowania oceny luk w poziomie dla wszystkich baz danych na logicznym serwerze SQL.

Uwaga

Usługa oceny luk w zabezpieczeniach nie może uzyskać dostępu do kont magazynu chronionych za pomocą zapór lub sieci wirtualnych, jeśli wymagają kluczy dostępu do magazynu.

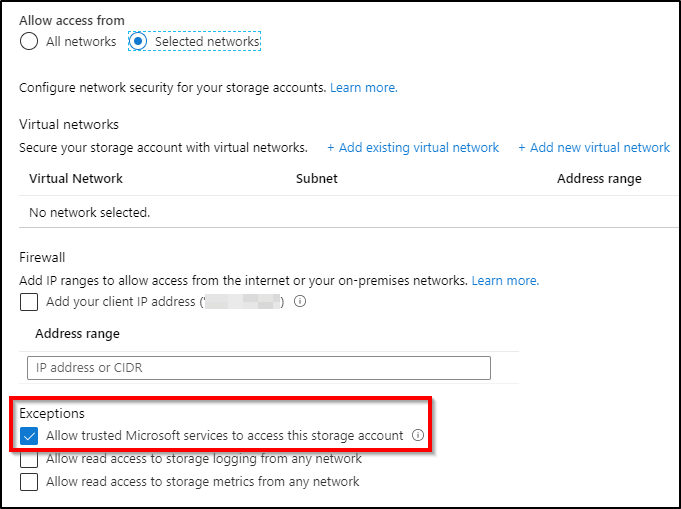

Przejdź do grupy zasobów zawierającej konto magazynu i uzyskaj dostęp do okienka Konto magazynu. W obszarze Ustawienia wybierz pozycję Zapora i sieci wirtualne.

Upewnij się, że zaznaczono opcję Zezwalaj na zaufany dostęp usługi firmy Microsoft do tego konta magazynu.

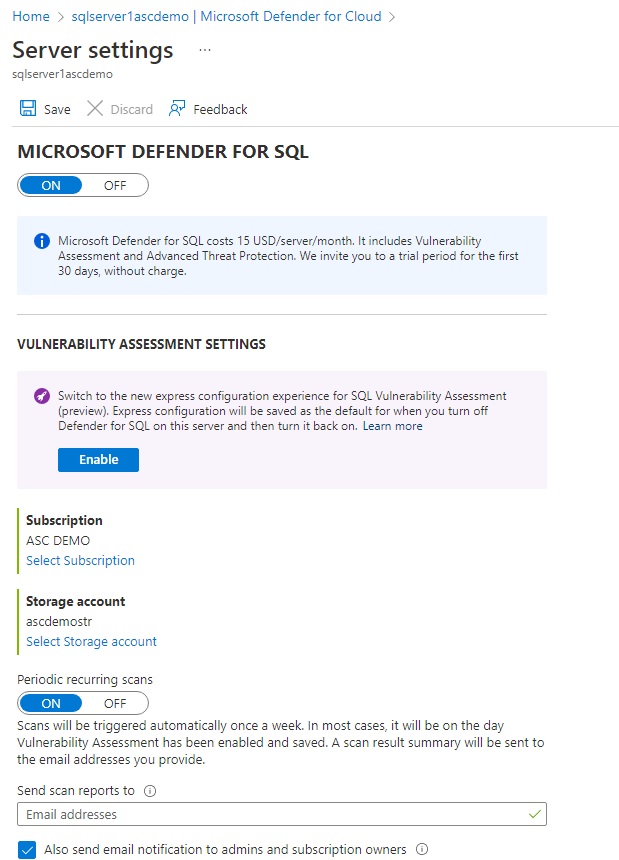

Aby dowiedzieć się, które konto magazynu jest używane, wykonaj następujące czynności:

- Przejdź do okienka programu SQL Server w witrynie Azure Portal.

- W obszarze Zabezpieczenia wybierz pozycję Defender dla Chmury.

- Wybierz Konfiguruj.

Przechowywanie wyników skanowania va dla usługi Azure SQL Managed Instance na koncie magazynu, do którego można uzyskać dostęp za zaporą lub siecią wirtualną

Ponieważ usługa Azure SQL Managed Instance nie jest zaufaną usługą firmy Microsoft i ma inną sieć wirtualną niż konto magazynu, wykonanie skanowania va spowoduje wystąpienie błędu.

Uwaga

Zdecydowanie zaleca się upewnienie się, że wystąpienia zarządzane usługi Azure SQL zostały zarejestrowane na fali funkcji z listopada 2022 r., co umożliwi znacznie prostszą konfigurację oceny luk w zabezpieczeniach SQL, gdy konto magazynu znajduje się za zaporą lub siecią wirtualną.

Aby obsługiwać skanowanie luk w zabezpieczeń w usłudze Azure SQL Managed Instances z zainstalowaną falą funkcji z listopada 2022 r., wykonaj poniższe kroki:

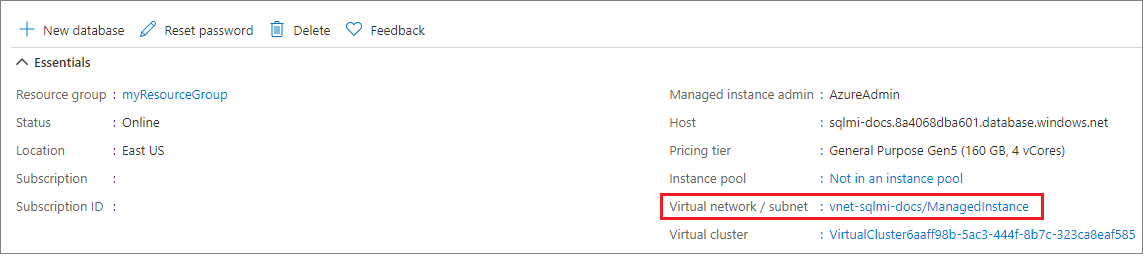

Na stronie Przegląd usługi Azure SQL Managed Instance zanotuj wartość w obszarze Sieć wirtualna/podsieć.

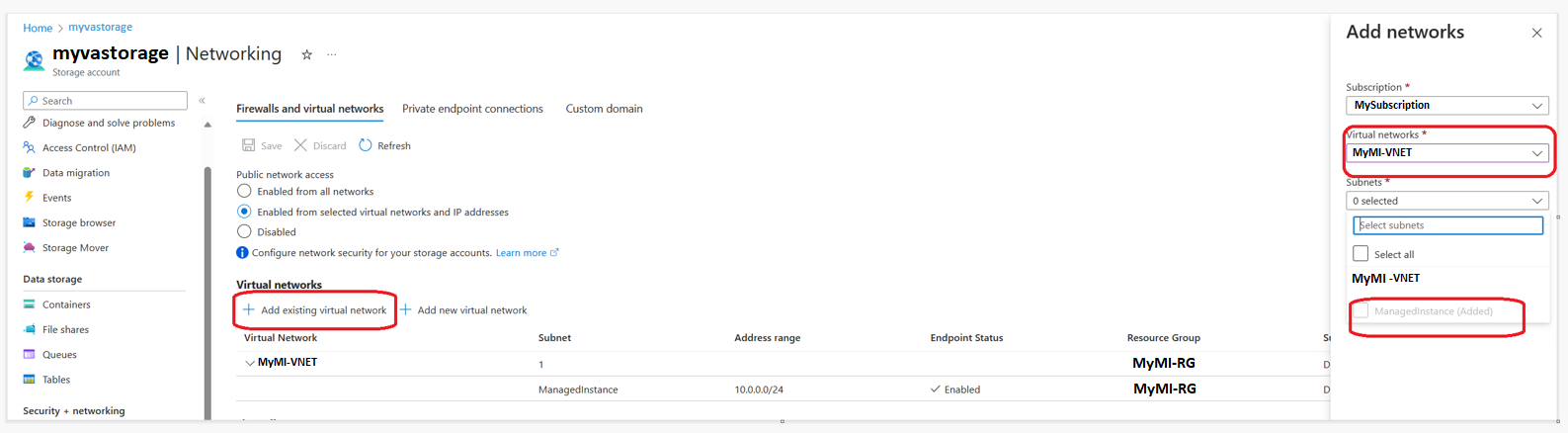

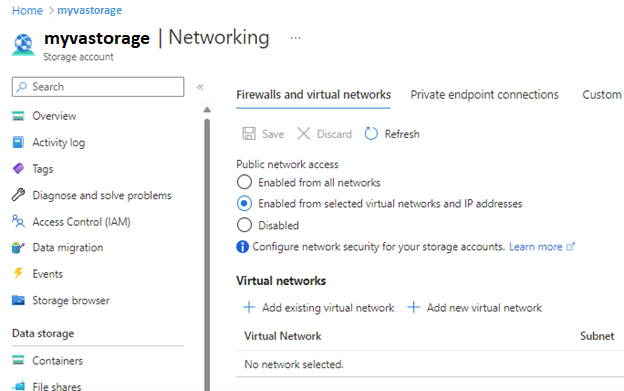

Przejdź do strony Sieć na koncie magazynu, na którym skonfigurowano lukę zbiorczą SQL w celu przechowywania wyników skanowania.

Na karcie Zapory i sieci wirtualne w obszarze Dostęp do sieci publicznej wybierz pozycję Włączone z wybranych sieci wirtualnych i adresów IP.

W sekcji Sieci wirtualne kliknij pozycję Dodaj istniejącą sieć wirtualną i wybierz sieć wirtualną i podsieć używaną przez wystąpienie zarządzane zanotowane w pierwszym kroku.

Aby obsługiwać skanowanie luk w zabezpieczeń w usłudze Azure SQL Managed Instances, które nie mają zainstalowanej fali funkcji z listopada 2022 r., wykonaj następujące kroki:

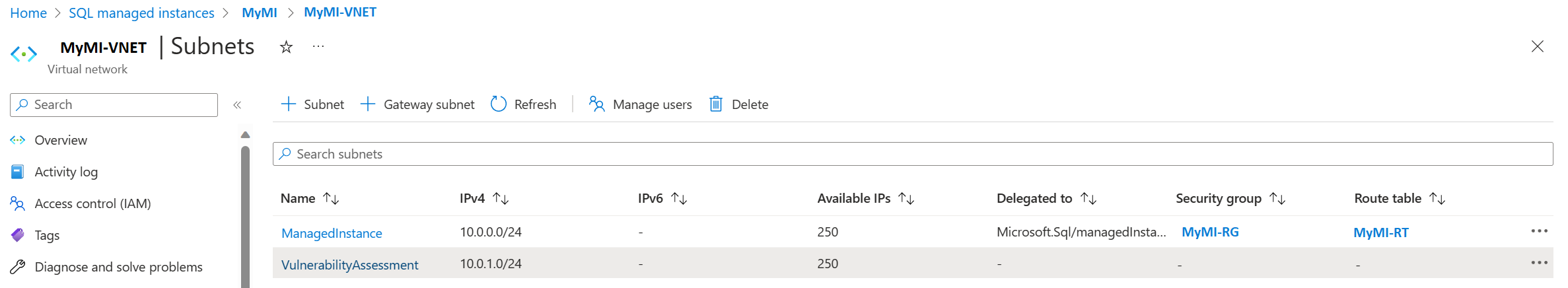

W okienku wystąpienia zarządzanego SQL w nagłówku Przegląd kliknij link Sieć wirtualna/podsieć . Spowoduje to przejście do okienka Sieć wirtualna.

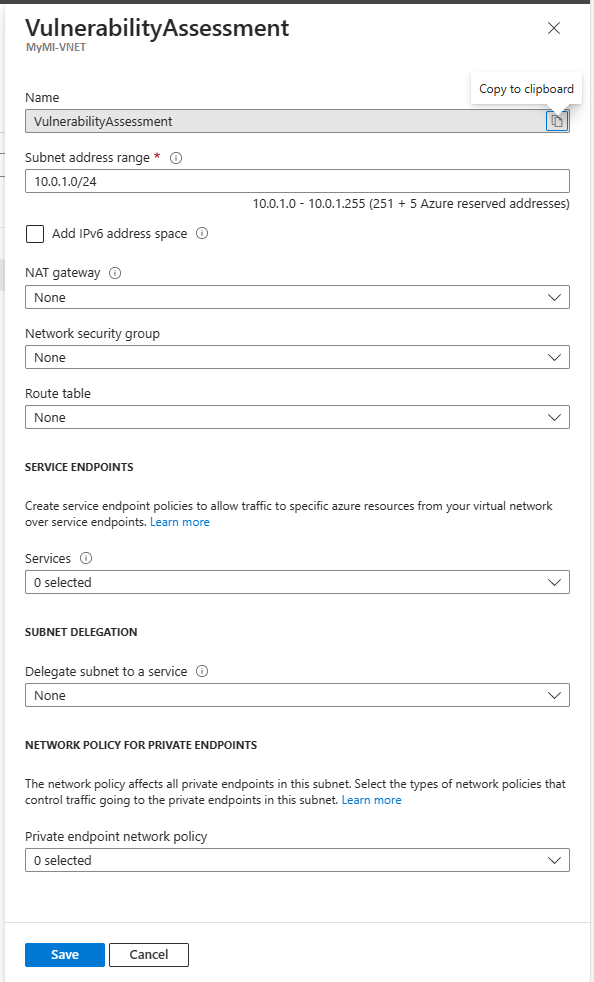

W obszarze Ustawienia wybierz pozycję Podsieci. Kliknij pozycję + Podsieć w nowym okienku, aby dodać podsieć. Aby uzyskać więcej informacji, zobacz Zarządzanie podsieciami.

Nowa podsieć powinna mieć następujące konfiguracje:

- Brama translatora adresów sieciowych: Brak

- Sieciowa grupa zabezpieczeń: Brak

- Tabela tras: Brak

- PUNKTY KOŃCOWE USŁUGI — usługi: brak wybranej

- DELEGOWANIE PODSIECI — delegowanie podsieci do usługi: Brak

- ZASADY SIECI DLA PRYWATNYCH PUNKTÓW KOŃCOWYCH — zasady sieci prywatnego punktu końcowego: Brak wybrano

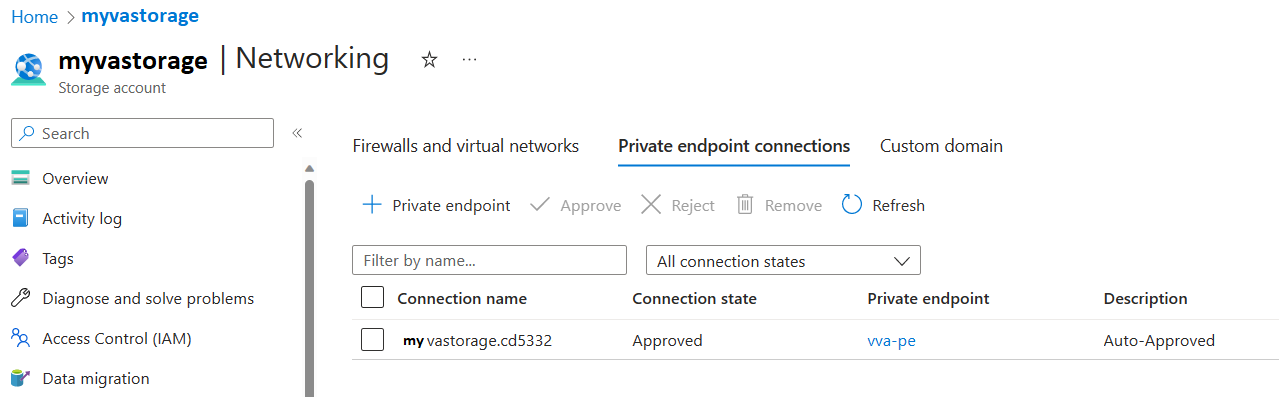

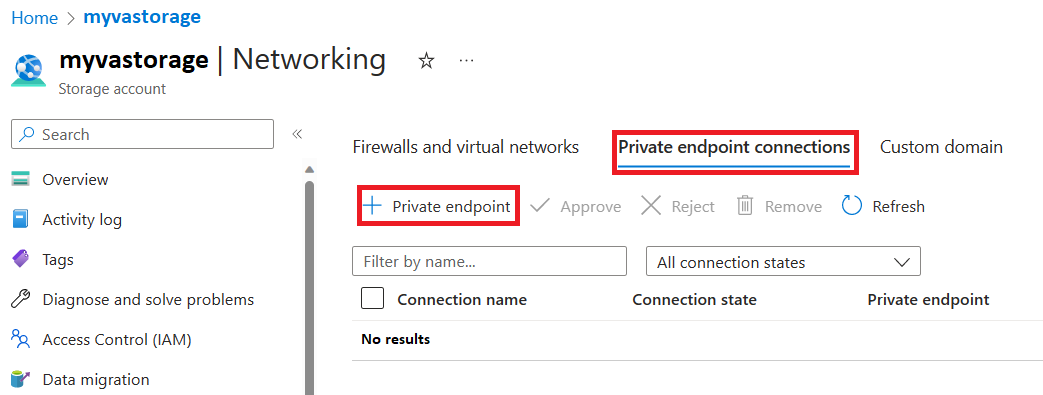

Przejdź do konta magazynu, na którym skonfigurowano va SQL do przechowywania wyników skanowania, a następnie kliknij kartę Połączenia prywatnego punktu końcowego, a następnie kliknij pozycję + Prywatny punkt końcowy

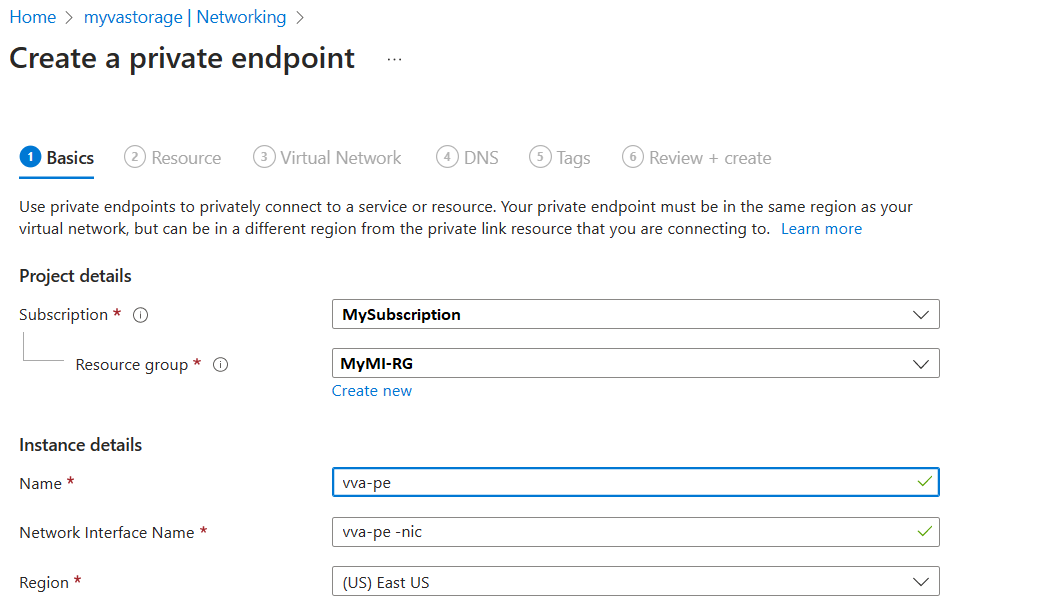

Wybierz szczegóły prywatnego punktu końcowego (sugerowane jest umieszczenie go w tej samej RG i tym samym regionie).

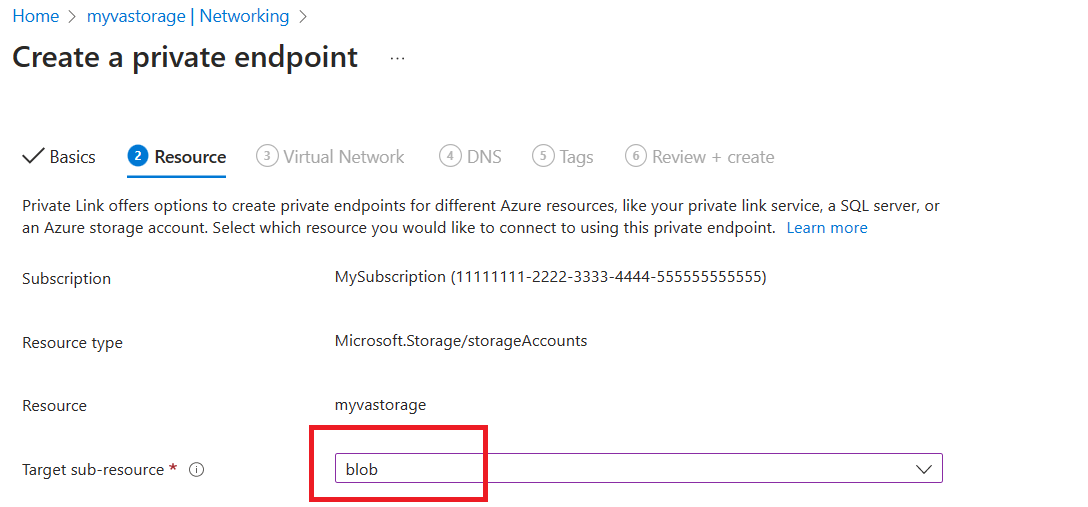

Wybieranie obiektu blob dla zasobu podrzędnego Target

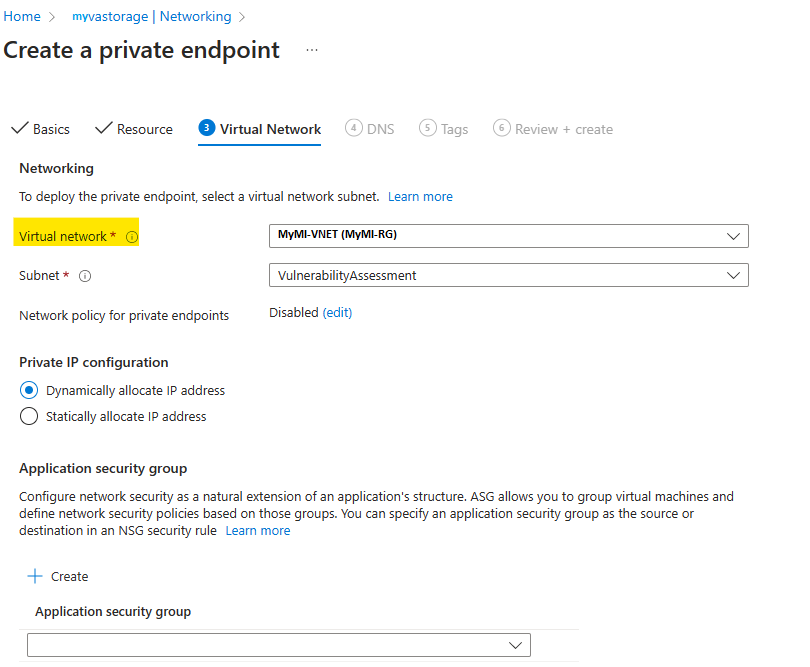

Wybierz sieć wirtualną wystąpienia zarządzanego SQL (z kroku 1) i wybierz utworzoną podsieć (krok 3):

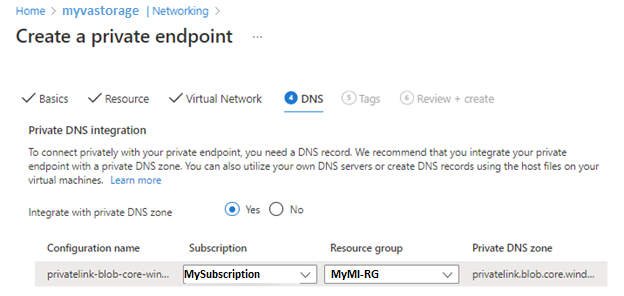

Wybierz pozycję Integracja z prywatną strefą DNS (powinna być domyślna) i wybierz inne wartości domyślne

Przejdź do karty Przeglądanie i tworzenie , a następnie kliknij przycisk Utwórz. Po zakończeniu wdrażania powinno to być widoczne na karcie Połączenia z prywatnym punktem końcowym w sekcji Sieć konta magazynu:

Teraz powinno być możliwe przechowywanie skanów oceny luk w zabezpieczeń dla usługi Azure SQL Managed Instances na koncie magazynu.

Rozwiązywanie problemów związanych ze skanowaniem w celu oceny luk w zabezpieczeniach

Rozwiązywanie typowych problemów związanych ze skanowaniem oceny luk w zabezpieczeniach.

Nie można zapisać ustawień oceny luk w zabezpieczeniach

Może nie być możliwe zapisanie zmian w ustawieniach oceny luk w zabezpieczeniach, jeśli konto magazynu nie spełnia pewnych wymagań wstępnych lub jeśli masz niewystarczające uprawnienia.

Wymagania konta magazynu

Konto magazynu, na którym są zapisywane wyniki skanowania oceny luk w zabezpieczeniach, musi spełniać następujące wymagania:

- Typ: StorageV2 (Ogólnego przeznaczenia w wersji 2) lub Magazyn (ogólnego przeznaczenia w wersji 1)

- Wydajność: Standardowa (tylko)

- Region: magazyn musi znajdować się w tym samym regionie co wystąpienie programu Azure SQL Server.

Jeśli którekolwiek z tych wymagań nie zostanie spełnione, zapisywanie zmian w ustawieniach oceny luk w zabezpieczeniach zakończy się niepowodzeniem.

Uprawnienia

Aby zapisać zmiany w ustawieniach oceny luk w zabezpieczeniach, wymagane są następujące uprawnienia:

- Menedżer zabezpieczeń SQL

- Czytelnik danych obiektu blob usługi Storage

- Rola właściciela na koncie magazynu

Ustawienie nowego przypisania roli wymaga dostępu właściciela lub administratora użytkownika do konta magazynu i następujących uprawnień:

- Właściciel danych obiektu BLOB usługi Storage

Konto magazynu nie jest widoczne do wyboru w ustawieniach oceny luk w zabezpieczeniach

Konto magazynu może nie być wyświetlane w selektorze konta magazynu z kilku powodów:

- Konta magazynu, którego szukasz, nie ma w wybranej subskrypcji.

- Konto magazynu, którego szukasz, nie znajduje się w tym samym regionie co wystąpienie programu Azure SQL Server.

- Nie masz uprawnień Microsoft.Storage/storageAccounts/read na koncie magazynu.

Nie można otworzyć linku e-mail dla wyników skanowania lub nie można wyświetlić wyników skanowania

Być może nie możesz otworzyć linku w wiadomości e-mail z powiadomieniem o wynikach skanowania lub wyświetlić wyniki skanowania, jeśli nie masz wymaganych uprawnień lub jeśli używasz przeglądarki, która nie obsługuje otwierania lub wyświetlania wyników skanowania.

Wymagane uprawnienia

Następujące uprawnienia są wymagane do otwierania linków w powiadomieniach e-mail dotyczących wyników skanowania lub wyświetlania wyników skanowania:

- Menedżer zabezpieczeń SQL

- Czytelnik danych obiektu blob usługi Storage

Wymagania dotyczące przeglądarek

Przeglądarka Firefox nie obsługuje otwierania ani wyświetlania widoku wyników skanowania. Zalecamy używanie przeglądarki Microsoft Edge lub Chrome do wyświetlania wyników skanowania oceny luk w zabezpieczeniach.

Następne kroki

Opinia

Dostępne już wkrótce: W 2024 r. będziemy stopniowo wycofywać zgłoszenia z serwisu GitHub jako mechanizm przesyłania opinii na temat zawartości i zastępować go nowym systemem opinii. Aby uzyskać więcej informacji, sprawdź: https://aka.ms/ContentUserFeedback.

Prześlij i wyświetl opinię dla