Przewodnik po decyzjach związanych z tożsamością

W dowolnym środowisku, zarówno lokalnym, hybrydowym, jak i tylko w chmurze, dział IT musi kontrolować, którzy administratorzy, użytkownicy i grupy mają dostęp do zasobów. Usługi zarządzania dostępem i tożsamościami (IAM, identity and access management) umożliwiają zarządzanie kontrolą dostępu w chmurze.

Przejdź do: Określanie wymagań | | dotyczących integracji tożsamości Synchronizacja w chmurze Synchronizacja katalogów | hostowanych w chmurze usług | domenowych Active Directory Federation Services | Dowiedz się więcej

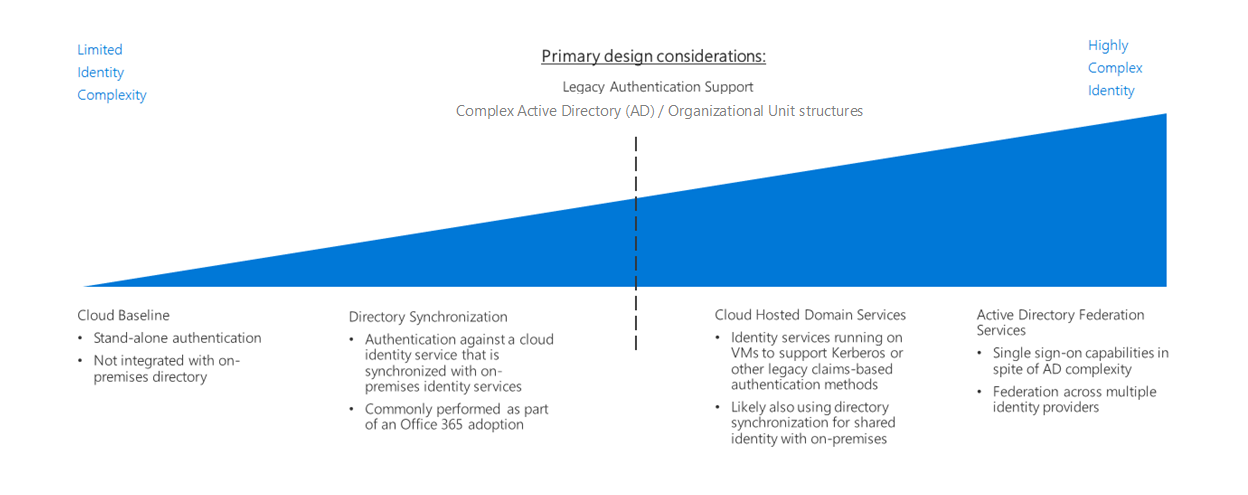

Dostępne są różne rozwiązania do zarządzania tożsamościami w środowisku chmury. Różnią się one kosztami i złożonością. Kluczowym czynnikiem w tworzeniu struktury opartych na chmurze usług zarządzania tożsamościami jest poziom integracji wymagany przez istniejącą infrastrukturę tożsamości w środowisku lokalnym.

Microsoft Entra ID zapewnia podstawowy poziom kontroli dostępu i zarządzania tożsamościami dla zasobów platformy Azure. Jeśli infrastruktura lokalna usługa Active Directory organizacji ma złożoną strukturę lasu lub dostosowane jednostki organizacyjne, obciążenia oparte na chmurze mogą wymagać synchronizacji katalogów z identyfikatorem Entra firmy Microsoft w celu uzyskania spójnego zestawu tożsamości, grup i ról między środowiskami lokalnymi i chmurowymi. Ponadto obsługa aplikacji korzystających z mechanizmów uwierzytelniania w starszej wersji może wymagać wdrożenia usługi Active Directory Domain Services (AD DS) w chmurze.

Zarządzanie tożsamościami w chmurze jest procesem iteracyjnym. W przypadku początkowego wdrożenia można rozpocząć od rozwiązania natywnego dla chmury z małym zestawem użytkowników i odpowiednich ról. W miarę dojrzewania migracji konieczne może być zintegrowanie rozwiązania do obsługi tożsamości za pomocą synchronizacji katalogów lub dodanie usług domenowych w ramach wdrożeń w chmurze. Ponownie sprawdzaj swoją strategię dotyczącą obsługi tożsamości przy każdej iteracji procesu migracji.

Określanie wymagań dotyczących integracji tożsamości

| Pytanie | Punkt odniesienia chmury | Synchronizacja katalogów | Usługi domenowe hostowane w chmurze | Usługi Active Directory Federation Services |

|---|---|---|---|---|

| Czy obecnie nie masz usługi katalogowej w środowisku lokalnym? | Tak | Nie. | VAT | Nie. |

| Czy Twoje obciążenia muszą korzystać ze wspólnego zestawu użytkowników i grup między środowiskiem w chmurze i lokalnym? | Nie. | Tak | Nie. | Nie. |

| Czy Twoje obciążenia są zależne od mechanizmów uwierzytelniania w starszej wersji, takich jak Kerberos lub NTLM? | Nie. | Nie | Tak | Tak |

| Czy wymagasz logowania jednokrotnego u wielu dostawców tożsamości? | Nie. | VAT | Nie | Tak |

W ramach planowania migracji na platformę Azure należy określić najlepszy sposób integracji istniejącego zarządzania tożsamościami i usług zarządzania tożsamościami w chmurze. Poniżej przedstawiono typowe scenariusze integracji.

Punkt odniesienia chmury

Microsoft Entra ID to natywny system zarządzania tożsamościami i dostępem (IAM) do udzielania użytkownikom i grupom dostępu do funkcji zarządzania na platformie Azure. Jeśli twoja organizacja nie ma znaczącego lokalnego rozwiązania do obsługi tożsamości i planujesz migrację obciążeń, aby były zgodne z mechanizmami uwierzytelniania opartymi na chmurze, należy rozpocząć opracowywanie infrastruktury tożsamości przy użyciu identyfikatora Entra firmy Microsoft jako podstawy.

Założenia dotyczące punktu odniesienia chmury: Użycie wyłącznie natywnej infrastruktury tożsamości chmury zakłada następujące założenia:

- Zasoby oparte na chmurze nie będą zależne od lokalnych usług katalogowych ani serwerów usługi Active Directory lub obciążenia można modyfikować w celu usunięcia tych zależności.

- Migrowane obciążenia aplikacji lub usługi obsługują mechanizmy uwierzytelniania zgodne z identyfikatorem Entra firmy Microsoft lub można je łatwo modyfikować w celu ich obsługi. Microsoft Entra ID opiera się na mechanizmach uwierzytelniania gotowych do internetu, takich jak SAML, OAuth i OpenID Połączenie. Istniejące obciążenia, które są zależne od metody uwierzytelniania w starszej wersji z użyciem protokołów takich jak Kerberos lub NTLM, mogą wymagać zrefaktoryzowania przed migracją do chmury przy użyciu wzorca punktu odniesienia chmury.

Napiwek

Całkowite migrowanie usług tożsamości do identyfikatora Entra firmy Microsoft eliminuje konieczność utrzymywania własnej infrastruktury tożsamości, co znacznie upraszcza zarządzanie infrastrukturą IT.

Jednak identyfikator Entra firmy Microsoft nie jest pełnym zamiennikiem tradycyjnej infrastruktury lokalna usługa Active Directory. Funkcje katalogu, takie jak metody uwierzytelniania ze starszej wersji, zarządzanie komputerami lub zasady grupy, mogą nie być dostępne bez konieczności wdrożenia dodatkowych narzędzi lub usług w chmurze.

W przypadku scenariuszy, w których konieczna jest integracja lokalnej usługi tożsamości lub usług domenowych z wdrożeniami chmury, zapoznaj się z zagadnieniami synchronizacji katalogów i wzorców usług domenowych hostowanych w chmurze, które omówiono poniżej.

Synchronizacja katalogów

W przypadku organizacji z istniejącą lokalną infrastrukturą usługi Active Directory synchronizacja katalogów jest często najlepszym rozwiązaniem mającym na celu zachowanie istniejących użytkowników i zarządzanie dostępem przy jednoczesnym zapewnieniu wymaganych możliwości zarządzania tożsamościami i dostępem do zarządzania zasobami w chmurze. Ten proces stale replikuje informacje o katalogu między identyfikatorem Entra firmy Microsoft i lokalnymi usługami katalogowymi, umożliwiając wspólne poświadczenia dla użytkowników oraz spójny system tożsamości, roli i uprawnień w całej organizacji.

Uwaga

Organizacje, które przyjęły platformę Microsoft 365, mogły już zaimplementować synchronizację katalogów między infrastrukturą lokalna usługa Active Directory a identyfikatorem Entra firmy Microsoft.

Założenia dotyczące synchronizacji katalogów: Użycie zsynchronizowanego rozwiązania tożsamości zakłada następujące założenia:

- Należy utrzymywać wspólny zestaw kont użytkowników i grup w chmurze oraz w obrębie lokalnej infrastruktury IT.

- Lokalne usługi tożsamości obsługują replikację za pomocą identyfikatora Entra firmy Microsoft.

Napiwek

Wszelkie obciążenia oparte na chmurze, które zależą od starszych mechanizmów uwierzytelniania udostępnianych przez serwery lokalna usługa Active Directory i które nie są obsługiwane przez identyfikator Entra firmy Microsoft, nadal będą wymagały łączności z lokalnymi usługami domenowymi lub serwerami wirtualnymi w środowisku chmury dostarczającym te usługi. Używanie usług zarządzania tożsamościami w środowisku lokalnym wprowadza również zależności dla łączności między sieciami w chmurze i lokalnymi.

Usługi domenowe hostowane w chmurze

Jeśli masz obciążenia, które są zależne od uwierzytelniania opartego na oświadczeniach z wykorzystaniem starszych protokołów, takich jak Kerberos lub NTLM, a obciążeń tych nie można refaktoryzować w celu akceptowania nowoczesnych protokołów uwierzytelniania, takich jak SAML lub OAuth i OpenID Connect, konieczna może być migracja niektórych usług domenowych do chmury jako część wdrożenia w chmurze.

Ten wzorzec obejmuje wdrażanie maszyn wirtualnych z usługą Active Directory w sieciach wirtualnych opartych na chmurze w celu zapewnienia usług Active Directory Domain Services (AD DS) dla zasobów w chmurze. Wszelkie istniejące aplikacje i usługi migrowane do sieci w chmurze powinny mieć możliwość używania tych serwerów katalogów hostowanych w chmurze za pomocą drobnych zmian.

Prawdopodobnie istniejące katalogi i usługi domenowe nadal będą używane w środowisku lokalnym. W tym scenariuszu należy także użyć synchronizacji katalogów w celu zapewnienia wspólnego zestawu użytkowników i ról w środowisku w chmurze i lokalnym.

Założenia dotyczące usług domenowych hostowanych w chmurze: przeprowadzenie migracji katalogów obejmuje następujące założenia:

- Obciążenia zależą od uwierzytelniania opartego na oświadczeniach z wykorzystaniem protokołów takich jak Kerberos lub NTLM.

- Obciążenia maszyn wirtualnych muszą być przyłączone do domeny w celu zarządzania lub stosowania zasad grupy usługi Active Directory.

Napiwek

Migracja katalogu połączona z usługami domenowymi hostowanymi w chmurze zapewnia dużą elastyczność podczas migrowania istniejących obciążeń, lecz hosting maszyn wirtualnych w ramach sieci wirtualnej w chmurze w celu dostarczenia tych usług zwiększa złożoność zadań działu IT dotyczących zarządzania. W miarę dojrzewania środowiska migracji do chmury należy sprawdzić długoterminowe wymagania w zakresie hostowania tych serwerów. Rozważ, czy refaktoryzacja istniejących obciążeń pod kątem zgodności z dostawcami tożsamości w chmurze, takimi jak Microsoft Entra ID, może zmniejszyć zapotrzebowanie na te serwery hostowane w chmurze.

Usługi Active Directory Federation Services

Federacja tożsamości ustanawia relacje zaufania w wielu systemach zarządzania tożsamościami w celu zapewnienia typowych możliwości uwierzytelniania i autoryzacji. Następnie można obsługiwać możliwości logowania jednokrotnego w wielu domenach w ramach organizacji lub systemów tożsamości zarządzanych przez klientów lub partnerów biznesowych.

Identyfikator Entra firmy Microsoft obsługuje federację domen lokalna usługa Active Directory przy użyciu usług Active Directory Federation Services (AD FS). Aby uzyskać więcej informacji na temat sposobu wdrażania tego rozwiązania na platformie Azure, zobacz Rozszerzanie usług AD FS na platformę Azure.

Dowiedz się więcej

Aby uzyskać więcej informacji na temat usługi zarządzania tożsamościami na platformie Azure, zobacz:

- Microsoft Entra ID. Microsoft Entra ID udostępnia usługi tożsamości oparte na chmurze. Umożliwia zarządzanie dostępem do zasobów platformy Azure i kontrolę zarządzania tożsamościami, rejestrację urządzeń, inicjowanie obsługi użytkowników, kontrolę dostępu do aplikacji i ochronę danych.

- Microsoft Entra Połączenie. Narzędzie Microsoft Entra Połączenie umożliwia łączenie wystąpień firmy Microsoft Entra z istniejącymi rozwiązaniami do zarządzania tożsamościami, co umożliwia synchronizację istniejącego katalogu w chmurze.

- Kontrola dostępu oparta na rolach (RBAC) platformy Azure. Usługa Azure AD zapewnia kontrolę dostępu opartą na rolach w celu efektywnego i bezpiecznego zarządzania dostępem do zasobów na płaszczyźnie zarządzania. Zadania i obowiązki są zorganizowane w role, do których są przypisani użytkownicy. Kontrola dostępu oparta na rolach umożliwia kontrolę nad tym, kto ma dostęp do zasobów oraz jakie działania użytkownik może wykonywać na takich zasobach.

- Microsoft Entra Privileged Identity Management (PIM). Usługa PIM obniża czas ekspozycji uprawnień dostępu do zasobów i zwiększa widoczność korzystania z nich dzięki raportom i alarmom. Ogranicza ona użytkowników do uprawnień just in time, przypisując swoje uprawnienia przez ograniczony czas trwania, a następnie automatycznie odwoływał te uprawnienia.

- Integrowanie domen lokalna usługa Active Directory z identyfikatorem Entra firmy Microsoft. Ta architektura referencyjna zawiera przykład synchronizacji katalogów między domenami lokalna usługa Active Directory i identyfikatorem Entra firmy Microsoft.

- Rozszerzanie usług Active Directory Domain Services (AD DS) na platformę Azure. Ta architektura referencyjna zawiera przykład wdrażania serwerów usługi AD DS w celu rozszerzenia usług domenowych na zasoby oparte na chmurze.

- Rozszerzanie usług Active Directory Federation Services (AD FS) na platformę Azure. Ta architektura referencyjna umożliwia skonfigurowanie usług Active Directory Federation Services (AD FS) do przeprowadzania uwierzytelniania federacyjnego i autoryzacji z katalogiem firmy Microsoft Entra.

Następne kroki

Tożsamość to tylko jeden z podstawowych składników infrastruktury wymagających podejmowania decyzji o architekturze w procesie wdrażania chmury. Aby poznać alternatywne wzorce lub modele używane podczas podejmowania decyzji projektowych dotyczących innych typów infrastruktury, zobacz omówienie przewodników podejmowania decyzji dotyczących architektury.

Opinia

Dostępne już wkrótce: W 2024 r. będziemy stopniowo wycofywać zgłoszenia z serwisu GitHub jako mechanizm przesyłania opinii na temat zawartości i zastępować go nowym systemem opinii. Aby uzyskać więcej informacji, sprawdź: https://aka.ms/ContentUserFeedback.

Prześlij i wyświetl opinię dla