Ochrona zasobów

Zasoby obejmują fizyczne i wirtualne elementy, takie jak laptopy, bazy danych, pliki i konta magazynu wirtualnego. Zabezpieczanie zasobów krytycznych dla działania firmy często opiera się na zabezpieczeniach systemów bazowych, takich jak magazyn, dane, urządzenia punktu końcowego i składniki aplikacji. Najcenniejsze zasoby techniczne to zazwyczaj dane i dostępność aplikacji, takich jak witryny internetowe biznesowe, linie produkcyjne i komunikacja.

Ochrona zasobów implementuje mechanizmy kontroli w celu obsługi architektury zabezpieczeń, standardów i zasad. Każdy typ zasobu i wymagania dotyczące zabezpieczeń są unikatowe. Standardy zabezpieczeń dla dowolnego typu zasobu powinny być konsekwentnie stosowane do wszystkich wystąpień.

Ochrona zasobów koncentruje się na spójnym wykonywaniu we wszystkich typach kontrolek. Zapobieganie, wykrywanie i inne są zgodne z zasadami, standardami i architekturą.

Ochrona zasobów działa jako ekspert w dziedzinie zagadnień technicznych dla zasobów. Współpracuje ona z innymi dziedzinami, takimi jak ład, architektura, operacje zabezpieczeń i zespoły obciążeń. Ochrona zasobów zapewnia, że zasady i standardy są wykonalne i umożliwia implementację mechanizmów kontroli w celu obsługi zasad i standardów. Ochrona zasobów zapewnia opinie na temat ciągłego ulepszania.

Uwaga

Ochrona zasobów jest zwykle implementowana przez zespoły ds. operacji IT, które utrzymują zasoby i są uzupełnione wiedzą w zespole ds. zabezpieczeń. Aby uzyskać więcej informacji, zobacz Projektowanie kontrolek jako zespół.

Aktorzy zagrożeń są trwałe i szukają luk w zabezpieczeniach, które wynikają z luk w stosowaniu standardów i zasad. Osoby atakujące mogą bezpośrednio kierować dane lub aplikacje krytyczne dla działania firmy. Mogą one również kierować infrastrukturę, która udziela im dostępu do danych i aplikacji o znaczeniu krytycznym dla działania firmy. Kontrola dostępu koncentruje się na zarządzaniu autoryzowanym dostępem do zasobów. Adresy ochrony zasobów na wszystkie inne potencjalne sposoby poza pasmem w celu uzyskania dostępu do zasobów lub kontroli nad nimi. Te dwie dyscypliny uzupełniają się i powinny być zaprojektowane razem w celu spełnienia architektury, zasad i standardów. Aby uzyskać więcej informacji, zobacz Kontrola dostępu.

Obejrzyj poniższy film wideo, aby dowiedzieć się więcej o historii ochrony zasobów i sposobie zabezpieczania zarówno starych, jak i nowych zasobów.

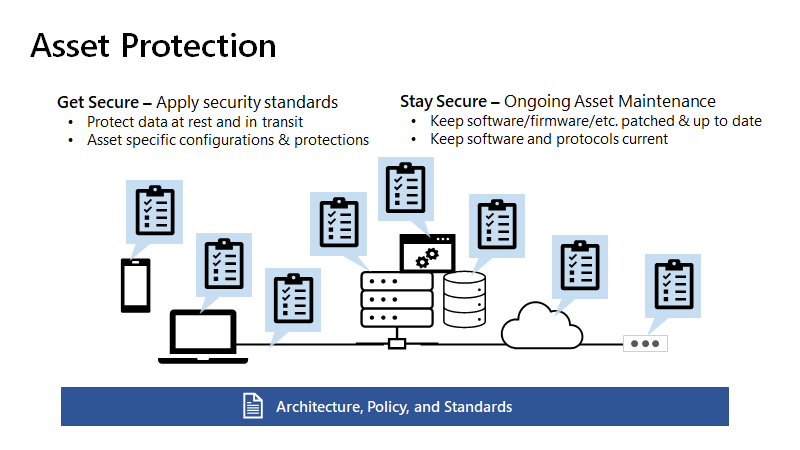

Uzyskiwanie bezpieczeństwa

Zabezpieczanie koncentruje się na dostarczaniu zasobów w celu spełnienia bieżących standardów zabezpieczeń, zasad i architektury organizacji. Istnieją dwa typy działań:

- Brownfield: Dopasuj bieżące standardy zabezpieczeń i mechanizmy kontroli do istniejących zasobów. Organizacje mogą projektować i obsługiwać środowiska IT z zabezpieczeniami jako niskim priorytetem. Takie podejście tworzy "dług techniczny": słabe konfiguracje zabezpieczeń, oprogramowanie, które nie jest uaktualnione, niezaszyfrowana komunikacja lub magazyn, starsze oprogramowanie i protokoły i nie tylko. Przeprowadź mechanizmy kontroli zabezpieczeń do bieżącego podejścia. Ta poprawa ma kluczowe znaczenie dla ograniczenia ryzyka, ponieważ osoby atakujące stale zwiększają zdolność do wykorzystania tych możliwości.

- Greenfield: Upewnij się, że nowe zasoby i nowe typy zasobów są skonfigurowane do standardów. Ten proces ma kluczowe znaczenie, aby uniknąć ciągłego tworzenia natychmiastowej starszej wersji lub brownfield lub systemów, które nie spełniają bieżących standardów. Ten dług techniczny będzie musiał zostać rozwiązany później w większym wydatkach, co skutkuje zwiększoną ekspozycją na ryzyko, dopóki nie zostanie ukończona.

Finansowo , uzyskaj bezpieczne zwykle mapowanie na dynamikę wydatków kapitałowych (CAPEX) jednorazowej inwestycji. Budżet greenfield na zabezpieczenia powinny być mapowane tak blisko, jak to możliwe do utworzenia zasobu, z zarezerwowaną wartością procentową budżetu na zabezpieczenia dla każdego nowego projektu oprogramowania, głównym uaktualnieniem oprogramowania lub ogólną inicjatywą wdrażania chmury. Wiele organizacji rezerwuje około 10 procent budżetu na bezpieczeństwo. Budżet brownfield jest zazwyczaj specjalnym projektem finansowanym w celu zapewnienia kontroli bezpieczeństwa do obecnych standardów i zgodności.

Zachowaj bezpieczeństwo

Wszystko ulega pogorszeniu w czasie. Fizyczne przedmioty zużywają się. Środowisko zmienia się wokół elementów wirtualnych, takich jak oprogramowanie, mechanizmy kontroli zabezpieczeń i zabezpieczenia. Mogą już nie spełniać zmieniających się wymagań. Te zmiany zdarzają się szybko dzisiaj z powodu następujących szybkich zmian:

- Wymagania biznesowe oparte na transformacji cyfrowej.

- Wymagania technologiczne, oparte na szybkiej ewolucji platformy w chmurze i wydaniach funkcji.

- Wymagania dotyczące zabezpieczeń, oparte na innowacjach atakujących i szybkiej ewolucji natywnych możliwości zabezpieczeń w chmurze.

Ta dynamika wpływa na wszystkie części zabezpieczeń, w tym operacje zabezpieczeń, kontrolę dostępu, a szczególnie devSecOps w zabezpieczeniach innowacji.

Zachowanie bezpieczeństwa obejmuje wiele elementów. Skoncentruj się na tych dwóch konkretnych obszarach ochrony zasobów:

- Ciągłe ulepszanie chmury: Uściślij ciągłe ulepszanie możliwości zabezpieczeń oferowanych przez chmurę. Na przykład wiele usług na platformie Azure, takich jak Azure Storage i Azure SQL Database, dodało funkcje zabezpieczeń do obrony przed osobami atakującymi w czasie.

- Zakończenie użytkowania oprogramowania: Każde oprogramowanie, w tym systemy operacyjne, zawsze osiąga koniec życia, gdy aktualizacje zabezpieczeń nie są już udostępniane. Taka sytuacja może uwidocznić krytyczne dla działania firmy dane i aplikacje do tanich i łatwych ataków. Chociaż oprogramowanie jako usługa (SaaS) i infrastruktura i platformy w chmurze są obsługiwane przez dostawcę usług w chmurze, przedsiębiorstwa często mają znaczną ilość oprogramowania, które instalują, tworzą i muszą utrzymywać.

Zaplanuj uaktualnienie lub wycofanie oprogramowania końcowego. Inwestowanie w stan zabezpieczeń zmniejsza ryzyko poważnego zdarzenia zabezpieczeń. Zachowaj bezpieczeństwo jest częścią dynamiki wydatków operacyjnych (OPEX) regularnej trwającej inwestycji.

Dylemat poprawek

Ważne jest, aby liderzy biznesowi wspierali swoich liderów IT i liderów ds. zabezpieczeń oraz zespołów. Uruchamianie złożonego oprogramowania w wrogim środowisku wiąże się z ryzykiem. Liderzy ds. zabezpieczeń i IT stale podejmują trudne decyzje dotyczące ryzyka operacyjnego i ryzyka bezpieczeństwa.

- Ryzyko operacyjne: Zmiana oprogramowania, w którym działa system, może zakłócić procesy biznesowe. Takie zmiany wpływają na założenia wprowadzone podczas dostosowywania systemu dla organizacji. Ten fakt stwarza presję, aby uniknąć zmiany systemu.

- Ryzyko bezpieczeństwa: Atak wiąże się z ryzykiem przestoju w firmie. Osoby atakujące analizują każdą główną aktualizację zabezpieczeń w wersji. Mogą one opracowywać działający program wykorzystujący luki w zabezpieczeniach w ciągu 24–48 godzin, aby zaatakować organizacje, które nie zastosowały aktualizacji zabezpieczeń.

Twoja organizacja może mieć ten dylemat często z powodu ciągłych zmian w technologii i ewolucji techniki ataku. Liderzy biznesowi muszą rozpoznać ryzyko prowadzenia działalności przy użyciu złożonego oprogramowania. Obsługa aktualizowania procesów biznesowych, takich jak następujące przykłady:

- Integrowanie konserwacji oprogramowania z założeniami operacyjnymi biznesowymi, harmonogramem, prognozowaniem i innymi procesami biznesowymi.

- Inwestowanie w architektury , które ułatwiają konserwację i zmniejszają wpływ na działalność biznesową. Takie podejście może obejmować aktualizowanie istniejących architektur lub przechodzenie do nowych architektur całkowicie przez migrację do usług w chmurze lub architektury zorientowanej na usługi.

Bez wsparcia dla liderów biznesowych bezpieczeństwo i liderzy IT są rozpraszani od wspierania ważnych celów biznesowych. Muszą stale zarządzać polityką sytuacji bez wygranej.

Izolacja sieciowa

Izolacja sieci może być prawidłową opcją ochrony starszych zasobów, które nie mogą być już zabezpieczone, ale nie można od razu wycofać. Ten scenariusz może zwykle występować w przypadku systemów operacyjnych i aplikacji z końca życia. Jest to powszechne w środowiskach technologii operacyjnych (OT) i starszych systemach.

Sama izolacja jest uznawana za kontrolę dostępu, mimo że zasoby, których nie można zabezpieczyć, są identyfikowane jako część ochrony zasobów. Aby uzyskać więcej informacji, zobacz Unikanie zapory i zapominanie.

Niektóre systemy na koniec życia są trudne do rozłączenia i całkowitego odizolowania. Nie zalecamy opuszczania tych niezabezpieczonych systemów w pełni połączonych z siecią produkcyjną. Ta konfiguracja umożliwia osobom atakującym naruszenie systemu i uzyskanie dostępu do zasobów w organizacji.

Nigdy nie jest tanie lub łatwe do uaktualnienia lub zastąpienia technologii komputerowej, która działa dobrze od dekady lub więcej. Może istnieć ograniczona dokumentacja dotycząca jej funkcjonalności. Potencjalny wpływ biznesowy utraty kontroli nad wieloma krytycznymi aktywami biznesowymi często przekracza koszt uaktualnienia lub wymiany. W przypadku tych zasobów, których nie można odizolować, organizacje często uważają, że modernizacja obciążenia z technologią chmury i analizą może stworzyć nową wartość biznesową, która może zrównoważyć lub uzasadnić koszt uaktualnienia lub zastąpienia.

Utrzymanie bezpieczeństwa jest trudne w świecie, który stale się zmienia. Ważne jest, aby stale decydować o tym, jakie zasoby mają być zmodernizowane i co zabezpieczyć, jak najlepiej można. Ocena przy użyciu ryzyka biznesowego i priorytetów biznesowych.

Wprowadzenie

Aby rozpocząć pracę z ochroną zasobów, zalecamy, aby organizacje wykonały następujące kroki.

Najpierw skoncentruj się na dobrze znanych zasobach: Pomyśl o maszynach wirtualnych, sieciach i tożsamościach w chmurze, które zespół już zna. Ta technika pozwala na natychmiastowe postępy i jest często łatwiej zarządzać i zabezpieczać za pomocą natywnych narzędzi w chmurze, takich jak Microsoft Defender for Cloud.

Zacznij od punktów odniesienia dostawcy/branży: Rozpocznij konfigurację zabezpieczeń przy użyciu dobrze znanego i sprawdzonego rozwiązania, na przykład:

- Punkty odniesienia zabezpieczeń w teściu porównawczym zabezpieczeń platformy Azure. Firma Microsoft udostępnia wskazówki dotyczące konfiguracji zabezpieczeń dostosowane do poszczególnych usług platformy Azure. Te punkty odniesienia stosują testy porównawcze zabezpieczeń platformy Azure do unikatowych atrybutów każdej usługi. Takie podejście umożliwia zespołom ds. zabezpieczeń zabezpieczanie każdej usługi i uściślenie konfiguracji zgodnie z potrzebami. Aby uzyskać więcej informacji, zobacz Punkty odniesienia zabezpieczeń dla platformy Azure.

- Punkty odniesienia zabezpieczeń firmy Microsoft. Firma Microsoft udostępnia wskazówki dotyczące konfiguracji zabezpieczeń dla powszechnie używanych technologii, takich jak Windows, Microsoft Office i Microsoft Edge. Aby uzyskać więcej informacji, zobacz Punkty odniesienia zabezpieczeń firmy Microsoft. Aby uzyskać więcej informacji, zobacz Punkty odniesienia zabezpieczeń firmy Microsoft)

- Testy porównawcze CIS. Centrum zabezpieczeń internetowych (CIS) zawiera szczegółowe wskazówki dotyczące konfiguracji dla wielu produktów i dostawców. Aby uzyskać więcej informacji, zobacz CIS benchmarks (Testy porównawcze CIS).

Kluczowe informacje

Ten kluczowy element ułatwia proces ochrony zasobów:

Odpowiedzialne i odpowiedzialne zespoły

Odpowiedzialność za bezpieczeństwo powinna zawsze znajdować się z ostatecznym właścicielem zasobów w firmie, która jest właścicielem wszystkich innych czynników ryzyka i korzyści. Zespoły ds. zabezpieczeń i eksperci w danej dziedzinie są wspólnie odpowiedzialni za doradzanie właścicielowi odpowiedzialnego za ryzyko, wszelkie środki zaradcze i wykonywanie rzeczywistej implementacji.

Obowiązki związane z ochroną zasobów mogą być wykonywane przez operacje IT, które zarządzają zasobami w całym przedsiębiorstwie, zespołami DevOps i DevSecOps odpowiedzialnymi za zasoby obciążeń lub zespołami ds. zabezpieczeń pracującymi z zespołami IT lub DevOps i DevSecOps.

W miarę przechodzenia organizacji do chmury wiele z tych obowiązków może przenieść się do dostawcy chmury, na przykład zaktualizować oprogramowanie układowe i rozwiązanie wirtualizacji lub ułatwić na przykład skanowanie i korygowanie konfiguracji zabezpieczeń.

Aby uzyskać więcej informacji na temat modelu wspólnej odpowiedzialności, zobacz Wspólna odpowiedzialność w chmurze.

Elastyczność chmury

W przeciwieństwie do zasobów lokalnych zasoby w chmurze mogą istnieć tylko przez krótki czas. W razie potrzeby obciążenia mogą tworzyć więcej wystąpień serwerów, Azure Functions i innych zasobów w celu wykonania zadania. Platforma Azure usuwa zasoby później. Ten scenariusz może wystąpić w ciągu kilku miesięcy, ale czasami w ciągu kilku minut lub godzin. Weź pod uwagę tę możliwość w przypadku procesów i pomiarów ochrony zasobów.

Elastyczność chmury wymaga dostosowania wielu procesów. Poprawia widoczność dzięki spisowi na żądanie zamiast raportów statycznych. Elastyczność chmury zwiększa również możliwość rozwiązania problemów. Na przykład utworzenie nowej maszyny wirtualnej ze względów bezpieczeństwa może nastąpić szybko.

Zarządzanie wyjątkami

Po zidentyfikowaniu najlepszego rozwiązania dla zasobu zastosuj go spójnie do wszystkich wystąpień zasobu. Może być konieczne wprowadzenie tymczasowych wyjątków, ale zarządzanie wyjątkami z określonymi datami wygaśnięcia. Upewnij się, że tymczasowe wyjątki nie stają się trwałymi zagrożeniami biznesowymi.

Wyzwania związane z pomiarem wartości

Mierzenie wartości biznesowej ochrony zasobów może być trudne. Wpływ problemu nie jest oczywisty, dopóki nie dojdzie do rzeczywistej awarii. Ryzyko braku aktualizacji zabezpieczeń luk w zabezpieczeniach jest dyskretne i niewidoczne.

Preferuj zasady automatyczne

Faworyzowanie zautomatyzowanych mechanizmów wymuszania i korygowania, takich jak Azure Policy w celu ochrony zasobów. Takie podejście pomaga uniknąć problemów związanych z kosztami i morale z wielokrotnego wykonywania zadań ręcznych. Zmniejsza również ryzyko błędów ludzkich.

Azure Policy umożliwia centralnym zespołom określanie konfiguracji do użycia dla zasobów w chmurach.

Projektowanie kontrolek jako zespół

Wszystkie mechanizmy kontroli powinny być zaprojektowane jako partnerstwo z kluczowymi uczestnikami projektu:

- Ochrona zasobów zapewnia wiedzę specjalistyczną na temat zasobów, dostępnych dla nich mechanizmów kontroli oraz wykonalność wdrażania mechanizmów kontroli.

- Zespół ds. ładu udostępnia kontekst dopasowania mechanizmów kontroli do architektury zabezpieczeń, zasad i standardów oraz wymagań dotyczących zgodności z przepisami.

- Operacje zabezpieczeń doradzają w zakresie mechanizmów kontroli detektywów. Integrują alerty i dzienniki z narzędziami do operacji zabezpieczeń, procesami i szkoleniami.

- Dostawcy i dostawcy usług w chmurze mogą zapewnić głęboką wiedzę na temat systemów i składników, aby uniknąć znanych problemów występujących w całej bazie klientów.

Następne kroki

Kolejną dyscypliną do przeglądu jest nadzór nad zabezpieczeniami

Opinia

Dostępne już wkrótce: W 2024 r. będziemy stopniowo wycofywać zgłoszenia z serwisu GitHub jako mechanizm przesyłania opinii na temat zawartości i zastępować go nowym systemem opinii. Aby uzyskać więcej informacji, sprawdź: https://aka.ms/ContentUserFeedback.

Prześlij i wyświetl opinię dla