Zakresy wpisów tajnych

Zarządzanie wpisami tajnymi rozpoczyna się od utworzenia zakresu wpisów tajnych. Zakres wpisu tajnego to kolekcja wpisów tajnych zidentyfikowanych przez nazwę.

Obszar roboczy jest ograniczony do maksymalnie 1000 zakresów wpisów tajnych. Jeśli potrzebujesz więcej, skontaktuj się z zespołem pomocy technicznej usługi Azure Databricks.

Uwaga

Usługa Databricks zaleca dostosowanie zakresów wpisów tajnych do ról lub aplikacji, a nie użytkowników indywidualnych.

Omówienie

Istnieją dwa typy zakresu wpisów tajnych: oparte na usłudze Azure Key Vault i oparte na usłudze Databricks.

Zakresy oparte na usłudze Azure Key Vault

Aby odwołać się do wpisów tajnych przechowywanych w usłudze Azure Key Vault, możesz utworzyć zakres wpisów tajnych wspierany przez usługę Azure Key Vault. Następnie możesz wykorzystać wszystkie wpisy tajne w odpowiednim wystąpieniu usługi Key Vault z tego zakresu wpisu tajnego. Ponieważ zakres wpisów tajnych oparty na usłudze Azure Key Vault jest interfejsem tylko do odczytu w usłudze Key Vault, PutSecret operacje interfejsu API wpisów tajnych i DeleteSecretnie są dozwolone. Aby zarządzać wpisami tajnymi w usłudze Azure Key Vault, musisz użyć interfejsu API REST zestawu wpisów tajnych platformy Azure lub interfejsu użytkownika witryny Azure Portal.

Zakresy oparte na usłudze Databricks

Zakres wpisów tajnych oparty na usłudze Databricks jest przechowywany w zaszyfrowanej bazie danych należącej do usługi Azure Databricks i zarządzanej przez usługę Azure Databricks. Nazwa zakresu wpisu tajnego:

- Musi być unikatowa w obszarze roboczym.

- Musi zawierać znaki alfanumeryczne, kreski, podkreślenia,

@kropki i nie mogą przekraczać 128 znaków.

Nazwy są uznawane za niewrażliwe i są czytelne dla wszystkich użytkowników w obszarze roboczym.

Zakres wpisów tajnych opartych na usłudze Databricks jest tworzony przy użyciu interfejsu wiersza polecenia usługi Databricks (wersja 0.205 i nowsze). Alternatywnie możesz użyć interfejsu API wpisów tajnych.

Uprawnienia zakresu

Zakresy są tworzone z uprawnieniami kontrolowanymi przez tajne listy ACL. Domyślnie zakresy są tworzone z uprawnieniem ZARZĄDZAJ dla użytkownika, który utworzył zakres ("twórca"), który umożliwia twórcy odczytywanie wpisów tajnych w zakresie, zapisywanie wpisów tajnych w zakresie i zmienianie list ACL dla zakresu. Jeśli twoje konto ma plan Premium, możesz przypisać szczegółowe uprawnienia w dowolnym momencie po utworzeniu zakresu. Aby uzyskać szczegółowe informacje, zobacz Tajne listy ACL.

Możesz również zastąpić ustawienie domyślne i jawnie przyznać uprawnienie ZARZĄDZAJ wszystkim użytkownikom podczas tworzenia zakresu. W rzeczywistości należy to zrobić, jeśli twoje konto nie ma planu Premium.

Uwaga

Tajne listy ACL znajdują się na poziomie zakresu. Jeśli używasz zakresów opartych na usłudze Azure Key Vault, użytkownicy, którym udzielono dostępu do zakresu, mają dostęp do wszystkich wpisów tajnych w usłudze Azure Key Vault. Aby ograniczyć dostęp, użyj oddzielnych wystąpień usługi Azure Key Vault.

Tworzenie zakresu wpisów tajnych opartych na usłudze Azure Key Vault

W tej sekcji opisano sposób tworzenia zakresu wpisów tajnych opartych na usłudze Azure Key Vault przy użyciu witryny Azure Portal i interfejsu użytkownika obszaru roboczego usługi Azure Databricks. Możesz również utworzyć zakres wpisów tajnych opartych na usłudze Azure Key Vault przy użyciu interfejsu wiersza polecenia usługi Databricks.

Wymagania

Musisz mieć rolę Współautor, Współautor lub Właściciel usługi Key Vault w wystąpieniu usługi Azure Key Vault, którego chcesz użyć do tworzenia kopii zapasowej zakresu wpisu tajnego.

Jeśli nie masz wystąpienia magazynu kluczy, postępuj zgodnie z instrukcjami w temacie Tworzenie usługi Key Vault przy użyciu witryny Azure Portal.

Uwaga

Tworzenie zakresu wpisów tajnych opartych na usłudze Azure Key Vault wymaga roli Współautor lub Właściciel w wystąpieniu usługi Azure Key Vault, nawet jeśli usługa Azure Databricks została wcześniej udzielona dostępu do magazynu kluczy.

Jeśli magazyn kluczy istnieje w innej dzierżawie niż obszar roboczy usługi Azure Databricks, użytkownik usługi Azure AD, który tworzy zakres wpisów tajnych, musi mieć uprawnienia do tworzenia jednostek usługi w dzierżawie magazynu kluczy. W przeciwnym razie wystąpi następujący błąd:

Unable to grant read/list permission to Databricks service principal to KeyVault 'https://xxxxx.vault.azure.net/': Status code 403, {"odata.error":{"code":"Authorization_RequestDenied","message":{"lang":"en","value":"Insufficient privileges to complete the operation."},"requestId":"XXXXX","date":"YYYY-MM-DDTHH:MM:SS"}}

Konfigurowanie wystąpienia usługi Azure Key Vault dla usługi Azure Databricks

Zaloguj się do witryny Azure Portal, znajdź i wybierz wystąpienie usługi Azure Key Vault.

Wybierz kartę Konfiguracja dostępu w obszarze Ustawienia.

Ustaw pozycję Model uprawnień na zasady dostępu do magazynu.

Uwaga

Tworzenie roli zakresu wpisów tajnych opartych na usłudze Azure Key Vault przyznaje uprawnienia Uzyskiwanie i wyświetlanie listy do identyfikatora aplikacji dla usługi Azure Databricks przy użyciu zasad dostępu do magazynu kluczy. Model uprawnień kontroli dostępu opartej na rolach platformy Azure nie jest obecnie obsługiwany w usłudze Azure Databricks.

Wybierz kartę Sieć w obszarze Ustawienia.

W obszarze Zapory i sieci wirtualne ustaw opcję Zezwalaj na dostęp z: na zezwalanie na dostęp publiczny z określonych sieci wirtualnych i adresów IP.

W obszarze Wyjątek zaznacz pole wyboru Zezwalaj na obejście tej zapory przez zaufane usługi firmy Microsoft.

Uwaga

Możesz również ustawić opcję Zezwalaj na dostęp z: na zezwalanie na dostęp publiczny ze wszystkich sieci.

Tworzenie zakresu wpisu tajnego obsługiwanego przez usługę Azure Key Vault

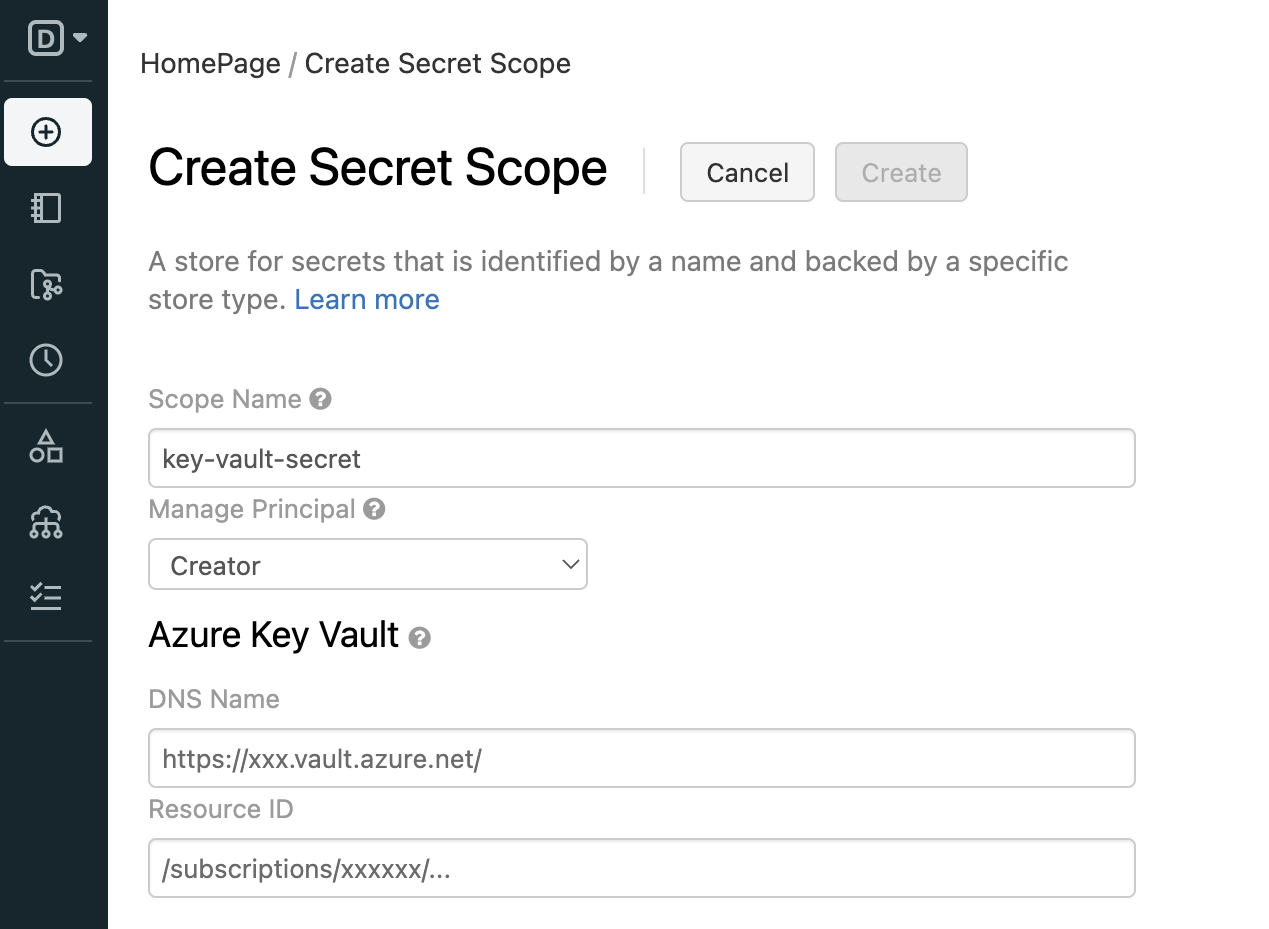

Przejdź do

https://<databricks-instance>#secrets/createScope. Zastąp ciąg<databricks-instance>adresem URL obszaru roboczego wdrożenia usługi Azure Databricks. W tym adresie URL jest rozróżniana wielkość liter (zakres musicreateScopebyć wielkimi literami).

Wprowadź nazwę zakresu wpisu tajnego. W nazwach zakresów wpisów tajnych nie jest rozróżniana wielkość liter.

Użyj listy rozwijanej Zarządzaj podmiotem zabezpieczeń , aby określić, czy wszyscy użytkownicy mają uprawnienia ZARZĄDZAJ dla tego zakresu wpisu tajnego, czy tylko Twórca zakresu wpisu tajnego (czyli ty).

Uprawnienie ZARZĄDZANIE umożliwia użytkownikom odczytywanie i zapisywanie w tym zakresie wpisów tajnych, a w przypadku kont w planie Premium zmiana uprawnień dla zakresu.

Twoje konto musi mieć plan Premium, aby móc wybrać pozycję Twórca. Jest to zalecane podejście: przyznaj twórcy uprawnienie ZARZĄDZAJ podczas tworzenia zakresu wpisów tajnych, a następnie przypisz bardziej szczegółowe uprawnienia dostępu po przetestowaniu zakresu. Przykładowy przepływ pracy można znaleźć w temacie Przykładowy przepływ pracy wpisu tajnego.

Jeśli twoje konto ma plan standardowy, musisz ustawić uprawnienie ZARZĄDZAJ do grupy "Wszyscy użytkownicy". Jeśli wybierzesz tutaj pozycję Twórca , podczas próby zapisania zakresu zostanie wyświetlony komunikat o błędzie.

Aby uzyskać więcej informacji na temat uprawnień ZARZĄDZANIE, zobacz Tajne listy ACL.

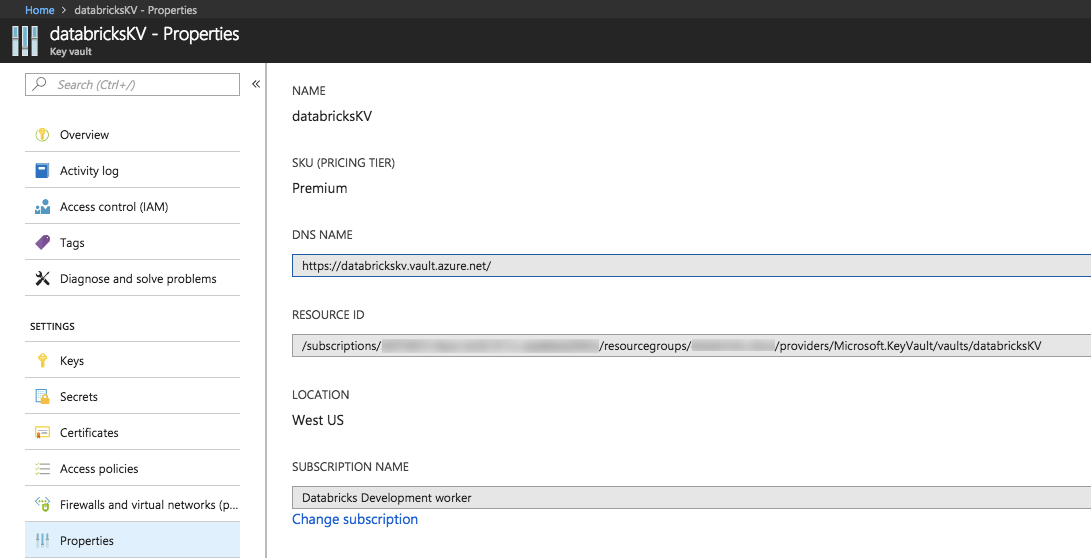

Wprowadź nazwę DNS (na przykład

https://databrickskv.vault.azure.net/) i identyfikator zasobu, na przykład:/subscriptions/xxxxxxxx-xxxx-xxxx-xxxx-xxxxxxxxxxxx/resourcegroups/databricks-rg/providers/Microsoft.KeyVault/vaults/databricksKVTe właściwości są dostępne na karcie Właściwości usługi Azure Key Vault w witrynie Azure Portal.

Kliknij przycisk Utwórz.

Użyj polecenia interfejsu wiersza polecenia

databricks secrets list-scopesusługi Databricks, aby sprawdzić, czy zakres został utworzony pomyślnie.

Tworzenie zakresu wpisów tajnych opartych na usłudze Databricks

W nazwach zakresów wpisów tajnych nie jest rozróżniana wielkość liter.

Aby utworzyć zakres przy użyciu interfejsu wiersza polecenia usługi Databricks:

databricks secrets create-scope <scope-name>

Domyślnie zakresy są tworzone z uprawnieniem ZARZĄDZAJ dla użytkownika, który utworzył zakres. Jeśli Twoje konto nie ma planu Premium, należy zastąpić to ustawienie domyślne i jawnie przyznać uprawnienie ZARZĄDZAJ "użytkownikom" (wszystkim użytkownikom) podczas tworzenia zakresu:

databricks secrets create-scope <scope-name> --initial-manage-principal users

Można również utworzyć zakres wpisów tajnych opartych na usłudze Databricks przy użyciu interfejsu API wpisów tajnych.

Jeśli twoje konto ma plan Premium, możesz zmienić uprawnienia w dowolnym momencie po utworzeniu zakresu. Aby uzyskać szczegółowe informacje, zobacz Tajne listy ACL.

Po utworzeniu zakresu wpisów tajnych opartych na usłudze Databricks możesz dodać wpisy tajne.

Wyświetlanie listy zakresów wpisów tajnych

Aby wyświetlić listę istniejących zakresów w obszarze roboczym przy użyciu interfejsu wiersza polecenia:

databricks secrets list-scopes

Możesz również wyświetlić listę istniejących zakresów przy użyciu interfejsu API wpisów tajnych.

Usuwanie zakresu wpisu tajnego

Usunięcie zakresu wpisu tajnego powoduje usunięcie wszystkich wpisów tajnych i list ACL zastosowanych do zakresu. Aby usunąć zakres przy użyciu interfejsu wiersza polecenia, uruchom następujące polecenie:

databricks secrets delete-scope <scope-name>

Zakres wpisu tajnego można również usunąć przy użyciu interfejsu API wpisów tajnych.

Opinia

Dostępne już wkrótce: W 2024 r. będziemy stopniowo wycofywać zgłoszenia z serwisu GitHub jako mechanizm przesyłania opinii na temat zawartości i zastępować go nowym systemem opinii. Aby uzyskać więcej informacji, sprawdź: https://aka.ms/ContentUserFeedback.

Prześlij i wyświetl opinię dla