Przewodnik rozwiązywania problemów z Microsoft Defender dla Chmury

Ten przewodnik jest przeznaczony dla specjalistów IT, analityków zabezpieczeń informacji i administratorów chmury, których organizacje muszą rozwiązywać problemy związane z Microsoft Defender dla Chmury.

Napiwek

Jeśli masz problem lub potrzebujesz porady od naszego zespołu pomocy technicznej, sekcja Diagnozowanie i rozwiązywanie problemów w witrynie Azure Portal jest dobrym miejscem do wyszukiwania rozwiązań.

Korzystanie z dziennika inspekcji w celu zbadania problemów

Pierwszym miejscem do wyszukania informacji dotyczących rozwiązywania problemów jest dziennik inspekcji składnika, który zakończył się niepowodzeniem. W dzienniku inspekcji można zobaczyć szczegółowe informacje, takie jak:

- Które operacje zostały wykonane.

- Użytkownik, który zainicjował operację.

- Kiedy została wykonana operacja.

- Stan operacji.

Dziennik inspekcji zawiera wszystkie operacje zapisu (PUT, POST, DELETE) wykonywane na zasobach, ale nie operacje odczytu (GET).

Rozwiązywanie problemów z łącznikami

Defender dla Chmury używa łączników do zbierania danych monitorowania z kont usług Amazon Web Services (AWS) i projektów Google Cloud Platform (GCP). Jeśli występują problemy z łącznikami lub nie widzisz danych z platformy AWS lub GCP, zapoznaj się z poniższymi wskazówkami dotyczącymi rozwiązywania problemów.

Wskazówki w przypadku typowych problemów z łącznikiem

- Upewnij się, że subskrypcja skojarzona z łącznikiem została wybrana w filtrze subskrypcji znajdującym się w sekcji Katalogi i subskrypcje w witrynie Azure Portal.

- Standardy powinny być przypisywane do łącznika zabezpieczeń. Aby to sprawdzić, przejdź do pozycji Ustawienia środowiska w menu po lewej stronie Defender dla Chmury wybierz łącznik, a następnie wybierz pozycję Ustawienia. Jeśli nie przypisano żadnych standardów, wybierz trzy kropki, aby sprawdzić, czy masz uprawnienia do przypisywania standardów.

- Zasób łącznika powinien być obecny w usłudze Azure Resource Graph. Użyj następującego zapytania usługi Resource Graph, aby sprawdzić:

resources | where ['type'] =~ "microsoft.security/securityconnectors". - Upewnij się, że wysyłanie dzienników inspekcji platformy Kubernetes jest włączone w łączniku AWS lub GCP, aby można było uzyskać alerty wykrywania zagrożeń dla płaszczyzny sterowania.

- Upewnij się, że czujniki usługi Microsoft Defender i usługa Azure Policy dla rozszerzeń Kubernetes z obsługą usługi Azure Arc zostały pomyślnie zainstalowane w klastrach usługi Amazon Elastic Kubernetes Service (EKS) i google Kubernetes Engine (GKE). Agent można zweryfikować i zainstalować przy użyciu następujących zaleceń Defender dla Chmury:

- Klastry EKS powinny mieć zainstalowane rozszerzenie usługi Microsoft Defender dla usługi Azure Arc

- Klastry GKE powinny mieć zainstalowane rozszerzenie usługi Microsoft Defender dla usługi Azure Arc

- Klastry Kubernetes z włączoną usługą Azure Arc powinny mieć zainstalowane rozszerzenie usługi Azure Policy

- Klastry GKE powinny mieć zainstalowane rozszerzenie usługi Azure Policy

- Jeśli występują problemy z usuwaniem łącznika platformy AWS lub GCP, sprawdź, czy masz blokadę. Błąd w dzienniku aktywności platformy Azure może wskazywać na obecność blokady.

- Sprawdź, czy obciążenia istnieją na koncie platformy AWS lub w projekcie GCP.

Wskazówki na potrzeby problemów z łącznikiem platformy AWS

- Upewnij się, że wdrożenie szablonu CloudFormation zakończyło się pomyślnie.

- Poczekaj co najmniej 12 godzin po utworzeniu konta głównego platformy AWS.

- Upewnij się, że klastry EKS zostały pomyślnie połączone z platformą Kubernetes z włączoną usługą Azure Arc.

- Jeśli nie widzisz danych platformy AWS w Defender dla Chmury, upewnij się, że na koncie platformy AWS istnieją wymagane zasoby platformy AWS do wysyłania danych do Defender dla Chmury.

Wpływ kosztów wywołań interfejsu API na platformę AWS

Po dołączeniu pojedynczego konta platformy AWS lub konta zarządzania usługa odnajdywania w Defender dla Chmury uruchamia natychmiastowe skanowanie środowiska. Usługa odnajdywania wykonuje wywołania interfejsu API do różnych punktów końcowych usługi w celu pobrania wszystkich zasobów, które platforma Azure pomaga zabezpieczyć.

Po tym początkowym skanowaniu usługa będzie okresowo skanować środowisko w odstępie czasu skonfigurowanym podczas dołączania. W usłudze AWS każde wywołanie interfejsu API do konta generuje zdarzenie odnośnika zarejestrowane w zasobie CloudTrail. Zasób CloudTrail wiąże się z kosztami. Aby uzyskać szczegółowe informacje o cenach, zobacz stronę Cennik usługi AWS CloudTrail w witrynie Amazon AWS.

Jeśli połączono usługę CloudTrail z usługą GuardDuty, ponosisz również odpowiedzialność za powiązane koszty. Te koszty można znaleźć w dokumentacji GuardDuty w witrynie Amazon AWS.

Pobieranie liczby natywnych wywołań interfejsu API

Istnieją dwa sposoby uzyskiwania liczby wywołań, które Defender dla Chmury wykonane:

- Użyj istniejącej tabeli Ateny lub utwórz nową. Aby uzyskać więcej informacji, zobacz Querying AWS CloudTrail logs on the Amazon AWS site (Wykonywanie zapytań dotyczących dzienników platformy AWS w witrynie amazon AWS).

- Użyj istniejącego magazynu danych zdarzeń lub utwórz nowy. Aby uzyskać więcej informacji, zobacz Praca z usługą AWS CloudTrail Lake w witrynie Amazon AWS.

Obie metody polegają na wysyłaniu zapytań do dzienników platformy AWS CloudTrail.

Aby uzyskać liczbę wywołań, przejdź do tabeli Ateny lub magazynu danych zdarzeń i użyj jednego z następujących wstępnie zdefiniowanych zapytań, zgodnie z potrzebami. Zastąp <TABLE-NAME> ciąg identyfikatorem tabeli Ateny lub magazynu danych zdarzeń.

Wyświetl liczbę ogólnych wywołań interfejsu API według Defender dla Chmury:

SELECT COUNT(*) AS overallApiCallsCount FROM <TABLE-NAME> WHERE userIdentity.arn LIKE 'arn:aws:sts::<YOUR-ACCOUNT-ID>:assumed-role/CspmMonitorAws/MicrosoftDefenderForClouds_<YOUR-AZURE-TENANT-ID>' AND eventTime > TIMESTAMP '<DATETIME>'Wyświetl liczbę ogólnych wywołań interfejsu API według Defender dla Chmury zagregowanych według dnia:

SELECT DATE(eventTime) AS apiCallsDate, COUNT(*) AS apiCallsCountByRegion FROM <TABLE-NAME> WHERE userIdentity.arn LIKE 'arn:aws:sts:: <YOUR-ACCOUNT-ID>:assumed-role/CspmMonitorAws/MicrosoftDefenderForClouds_<YOUR-AZURE-TENANT-ID>' AND eventTime > TIMESTAMP '<DATETIME>' GROUP BY DATE(eventTime)Wyświetl liczbę ogólnych wywołań interfejsu API według Defender dla Chmury zagregowanych według nazwy zdarzenia:

SELECT eventName, COUNT(*) AS apiCallsCountByEventName FROM <TABLE-NAME> WHERE userIdentity.arn LIKE 'arn:aws:sts::<YOUR-ACCOUNT-ID>:assumed-role/CspmMonitorAws/MicrosoftDefenderForClouds_<YOUR-AZURE-TENANT-ID>' AND eventTime > TIMESTAMP '<DATETIME>' GROUP BY eventNameWyświetl liczbę ogólnych wywołań interfejsu API według Defender dla Chmury zagregowanych według regionu:

SELECT awsRegion, COUNT(*) AS apiCallsCountByRegion FROM <TABLE-NAME> WHERE userIdentity.arn LIKE 'arn:aws:sts::120589537074:assumed-role/CspmMonitorAws/MicrosoftDefenderForClouds_<YOUR-AZURE-TENANT-ID>' AND eventTime > TIMESTAMP '<DATETIME>' GROUP BY awsRegion

Wskazówki problemów z łącznikiem GCP

- Upewnij się, że skrypt GCP Cloud Shell zakończył się pomyślnie.

- Upewnij się, że klastry GKE zostały pomyślnie połączone z platformą Kubernetes z włączoną usługą Azure Arc.

- Upewnij się, że punkty końcowe usługi Azure Arc znajdują się na liście dozwolonych zapory. Łącznik GCP wykonuje wywołania interfejsu API do tych punktów końcowych w celu pobrania niezbędnych plików dołączania.

- Jeśli dołączanie projektów GCP zakończy się niepowodzeniem, upewnij się, że masz

compute.regions.listuprawnienia i uprawnienie firmy Microsoft Entra do utworzenia jednostki usługi dla procesu dołączania. Upewnij się, że zasobyWorkloadIdentityPoolIdGCP ,WorkloadIdentityProviderIdiServiceAccountEmailzostały utworzone w projekcie GCP.

Wywołania interfejsu API usługi Defender do platformy GCP

Po dołączeniu pojedynczego projektu lub organizacji GCP usługa odnajdywania w Defender dla Chmury uruchamia natychmiastowe skanowanie środowiska. Usługa odnajdywania wykonuje wywołania interfejsu API do różnych punktów końcowych usługi w celu pobrania wszystkich zasobów, które platforma Azure pomaga zabezpieczyć.

Po tym początkowym skanowaniu usługa będzie okresowo skanować środowisko w odstępie czasu skonfigurowanym podczas dołączania.

Aby uzyskać liczbę natywnych wywołań interfejsu API, które Defender dla Chmury wykonane:

Przejdź do pozycji Rejestrowanie>Eksploratora dzienników.

Przefiltruj daty zgodnie z potrzebami (na przykład 1d).

Aby wyświetlić wywołania interfejsu API, które Defender dla Chmury wykonane, uruchom następujące zapytanie:

protoPayload.authenticationInfo.principalEmail : "microsoft-defender"

Zapoznaj się z histogramem, aby zobaczyć liczbę wywołań w czasie.

Rozwiązywanie problemów z agentem usługi Log Analytics

Defender dla Chmury używa agenta usługi Log Analytics do zbierania i przechowywania danych. Informacje przedstawione w tym artykule reprezentują funkcje Defender dla Chmury po przejściu do agenta usługi Log Analytics.

Typy alertów to:

- Analiza zachowania maszyny wirtualnej (VMBA)

- Analiza sieci

- Analiza usług Azure SQL Database i Azure Synapse Analytics

- Informacje kontekstowe

W zależności od typu alertu można zebrać informacje niezbędne do zbadania alertu przy użyciu następujących zasobów:

- Dzienniki zabezpieczeń w podglądzie zdarzeń maszyny wirtualnej w systemie Windows

- Demon inspekcji (

auditd) w systemie Linux - Dzienniki aktywności platformy Azure i włączone dzienniki diagnostyczne zasobu ataku

Możesz podzielić się opinią dotyczącą opisu i istotności alertu. Przejdź do alertu , wybierz przycisk Czy to przydatne , wybierz przyczynę, a następnie wprowadź komentarz, aby wyjaśnić opinię. Stale monitorujemy ten kanał opinii, aby ulepszać nasze alerty.

Sprawdzanie procesów i wersji agenta usługi Log Analytics

Podobnie jak usługa Azure Monitor, Defender dla Chmury używa agenta usługi Log Analytics do zbierania danych zabezpieczeń z maszyn wirtualnych platformy Azure. Po włączeniu zbierania danych i poprawnej instalacji agenta na maszynie HealthService.exe docelowej powinien zostać uruchomiony proces.

Otwórz konsolę zarządzania usługami (services.msc), aby upewnić się, że usługa agenta usługi Log Analytics jest uruchomiona.

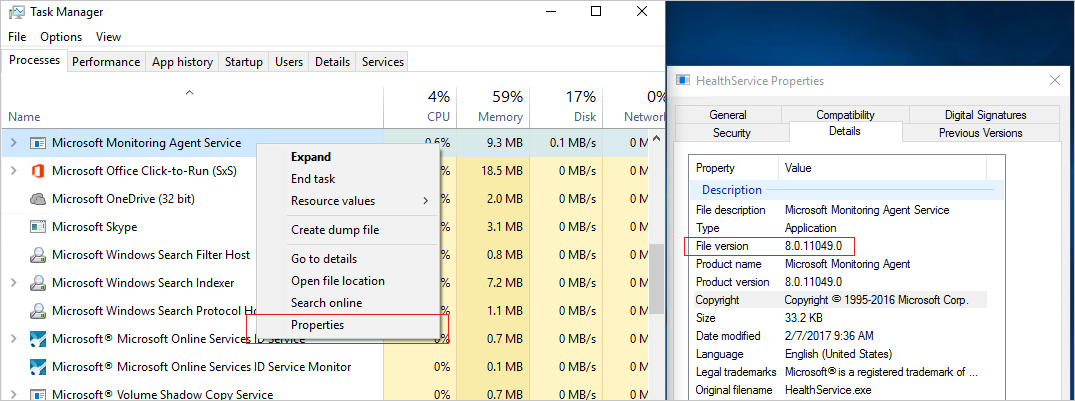

Aby sprawdzić, która wersja agenta jest dostępna, otwórz Menedżera zadań. Na karcie Procesy znajdź usługę agenta usługi Log Analytics, kliknij ją prawym przyciskiem myszy, a następnie wybierz polecenie Właściwości. Na karcie Szczegóły wyszukaj wersję pliku.

Sprawdzanie scenariuszy instalacji agenta usługi Log Analytics

Istnieją dwa scenariusze instalacji, które mogą generować różne wyniki podczas instalowania agenta usługi Log Analytics na komputerze. Obsługiwane scenariusze są następujące:

Agent instalowany automatycznie przez Defender dla Chmury: alerty można wyświetlić w Defender dla Chmury i przeszukiwaniu dzienników. Powiadomienia e-mail są wysyłane na adres e-mail skonfigurowany w zasadach zabezpieczeń subskrypcji, do której należy zasób.

Agent zainstalowany ręcznie na maszynie wirtualnej znajdującej się na platformie Azure: w tym scenariuszu, jeśli używasz agentów pobranych i zainstalowanych ręcznie przed lutym 2017 r., możesz wyświetlić alerty w portalu Defender dla Chmury tylko wtedy, gdy filtrujesz subskrypcję, do której należy obszar roboczy. Jeśli filtrujesz subskrypcję, do której należy zasób , nie zobaczysz żadnych alertów. Powiadomienia e-mail są wysyłane na adres e-mail skonfigurowany w zasadach zabezpieczeń subskrypcji, do której należy obszar roboczy.

Aby uniknąć problemu z filtrowaniem, należy pobrać najnowszą wersję agenta.

Monitorowanie problemów z łącznością sieciową agenta

Aby agenci nawiązywali połączenie z Defender dla Chmury i rejestrowali się przy użyciu Defender dla Chmury, muszą mieć dostęp do adresów DNS i portów sieciowych dla zasobów sieciowych platformy Azure. Aby włączyć ten dostęp, wykonaj następujące czynności:

- W przypadku korzystania z serwerów proxy upewnij się, że odpowiednie zasoby serwera proxy są poprawnie skonfigurowane w ustawieniach agenta.

- Skonfiguruj zapory sieciowe, aby zezwolić na dostęp do usługi Log Analytics.

Zasoby sieciowe platformy Azure to:

| Zasób agenta | Port | Pominięcie inspekcji HTTPS |

|---|---|---|

*.ods.opinsights.azure.com |

443 | Tak |

*.oms.opinsights.azure.com |

443 | Tak |

*.blob.core.windows.net |

443 | Tak |

*.azure-automation.net |

443 | Tak |

Jeśli masz problemy z dołączaniem agenta usługi Log Analytics, przeczytaj Rozwiązywanie problemów z dołączaniem pakietu Operations Management Suite.

Rozwiązywanie problemów z niewłaściwą ochroną przed złośliwym kodem

Agent gościa jest nadrzędnym procesem wszystkiego, co robi rozszerzenie firmy Microsoft chroniące przed złośliwym kodem . Gdy proces agenta gościa zakończy się niepowodzeniem, ochrona przed złośliwym kodem firmy Microsoft, która jest uruchamiana jako proces podrzędny agenta gościa, również może zakończyć się niepowodzeniem.

Oto kilka wskazówek dotyczących rozwiązywania problemów:

- Jeśli docelowa maszyna wirtualna została utworzona na podstawie obrazu niestandardowego, upewnij się, że twórca maszyny wirtualnej zainstalował agenta gościa.

- Jeśli elementem docelowym jest maszyna wirtualna z systemem Linux, zainstalowanie wersji systemu Windows rozszerzenia ochrony przed złośliwym kodem zakończy się niepowodzeniem. Agent gościa systemu Linux ma określone wymagania dotyczące systemu operacyjnego i pakietu.

- Jeśli maszyna wirtualna została utworzona przy użyciu starej wersji agenta gościa, stary agent może nie mieć możliwości automatycznej aktualizacji do nowszej wersji. Zawsze używaj najnowszej wersji agenta gościa podczas tworzenia własnych obrazów.

- Niektóre oprogramowanie administracyjne innej firmy może wyłączyć agenta gościa lub zablokować dostęp do określonych lokalizacji plików. Jeśli na maszynie wirtualnej jest zainstalowane oprogramowanie administracyjne innej firmy, upewnij się, że agent ochrony przed złośliwym kodem znajduje się na liście wykluczeń.

- Upewnij się, że ustawienia zapory i sieciowa grupa zabezpieczeń nie blokują ruchu sieciowego do i z agenta gościa.

- Upewnij się, że żadne listy kontroli dostępu nie uniemożliwiają dostępu do dysku.

- Agent gościa potrzebuje wystarczającej ilości miejsca na dysku, aby działał prawidłowo.

Domyślnie interfejs użytkownika programu Microsoft Antimalware jest wyłączony. Można jednak włączyć interfejs użytkownika programu Microsoft Antimalware na maszynach wirtualnych usługi Azure Resource Manager.

Rozwiązywanie problemów z ładowaniem pulpitu nawigacyjnego

Jeśli wystąpią problemy z ładowaniem pulpitu nawigacyjnego ochrony obciążenia, upewnij się, że użytkownik, który po raz pierwszy włączył Defender dla Chmury w subskrypcji, a użytkownik, który chce włączyć zbieranie danych, ma rolę Właściciel lub Współautor w subskrypcji. Jeśli tak, użytkownicy z rolą Czytelnik w subskrypcji mogą zobaczyć pulpit nawigacyjny, alerty, zalecenia i zasady.

Rozwiązywanie problemów z łącznikiem w organizacji usługi Azure DevOps

Jeśli nie możesz dołączyć organizacji usługi Azure DevOps, wypróbuj następujące porady dotyczące rozwiązywania problemów:

Upewnij się, że używasz wersji innej niż zapoznawcza witryny Azure Portal. Krok autoryzacji nie działa w witrynie Azure Portal w wersji zapoznawczej.

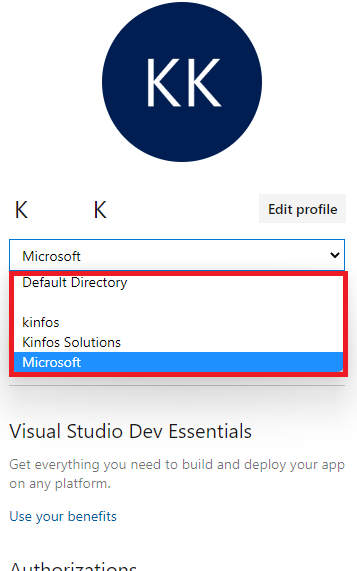

Ważne jest, aby wiedzieć, do którego konta logujesz się podczas autoryzowania dostępu, ponieważ będzie to konto używane przez system do dołączania. Twoje konto może być skojarzone z tym samym adresem e-mail, ale także skojarzone z różnymi dzierżawami. Upewnij się, że wybrano odpowiednią kombinację konta/dzierżawy. Jeśli musisz zmienić kombinację:

Na stronie profilu usługi Azure DevOps użyj menu rozwijanego, aby wybrać inne konto.

Po wybraniu prawidłowej kombinacji konta/dzierżawy przejdź do pozycji Ustawienia środowiska w Defender dla Chmury i edytuj łącznik usługi Azure DevOps. Ponownie uwierzytelnij łącznik, aby zaktualizować go przy użyciu poprawnej kombinacji konta/dzierżawy. Powinna zostać wyświetlona poprawna lista organizacji w menu rozwijanym.

Upewnij się, że masz rolę Administracja istrator kolekcji projektów w organizacji usługi Azure DevOps, którą chcesz dołączyć.

Upewnij się, że dostęp do aplikacji innej firmy za pośrednictwem przełącznika OAuth jest włączony dla organizacji usługi Azure DevOps. Dowiedz się więcej o włączaniu dostępu OAuth.

Kontaktowanie się z pomocą techniczną firmy Microsoft

Informacje dotyczące rozwiązywania problemów dotyczące Defender dla Chmury można również znaleźć na stronie Defender dla Chmury pytań i pytań.

Jeśli potrzebujesz dodatkowej pomocy, możesz otworzyć nowe żądanie pomocy technicznej w witrynie Azure Portal. Na stronie Pomoc i obsługa techniczna wybierz pozycję Utwórz wniosek o pomoc techniczną.

Zobacz też

- Dowiedz się, jak zarządzać alertami zabezpieczeń i reagować na nie w Defender dla Chmury.

- Dowiedz się więcej o walidacji alertów w Defender dla Chmury.

- Zapoznaj się z typowymi pytaniami dotyczącymi korzystania z Defender dla Chmury.