Samouczek: migrowanie klastra serwera WebLogic na platformę Azure przy użyciu usługi aplikacja systemu Azure Gateway jako modułu równoważenia obciążenia

Ten samouczek przeprowadzi Cię przez proces wdrażania serwera WebLogic (WLS) przy użyciu usługi aplikacja systemu Azure Gateway. Obejmuje on konkretne kroki tworzenia magazynu kluczy, przechowywania certyfikatu TLS/SSL w usłudze Key Vault oraz używania tego certyfikatu na potrzeby kończenia żądań TLS/SSL. Chociaż wszystkie te elementy są dobrze udokumentowane we własnym zakresie, ten samouczek przedstawia konkretny sposób, w jaki wszystkie te elementy łączą się w celu utworzenia prostego, ale zaawansowanego rozwiązania do równoważenia obciążenia na platformie Azure.

Równoważenie obciążenia jest istotną częścią migracji klastra Oracle WebLogic Server na platformę Azure. Najprostszym rozwiązaniem jest użycie wbudowanej obsługi bramy aplikacja systemu Azure Gateway. Usługa App Gateway jest uwzględniona w ramach obsługi klastra WebLogic na platformie Azure. Aby zapoznać się z omówieniem obsługi klastra WebLogic na platformie Azure, zobacz Co to jest serwer Oracle WebLogic na platformie Azure?.

Z tego samouczka dowiesz się, jak wykonywać następujące czynności:

- Wybieranie sposobu podawania certyfikatu TLS/SSL w usłudze App Gateway

- Wdrażanie serwera WebLogic z usługą aplikacja systemu Azure Gateway na platformie Azure

- Weryfikowanie pomyślnego wdrożenia usług WLS i App Gateway

Wymagania wstępne

Program OpenSSL na komputerze z uruchomionym środowiskiem wiersza polecenia przypominającym system UNIX.

Chociaż w tym samouczku mogą być dostępne inne narzędzia do zarządzania certyfikatami, w tym samouczku jest używana biblioteka OpenSSL. Pakiet OpenSSL można znaleźć w wielu dystrybucjach GNU/Linux, takich jak Ubuntu.

Aktywna subskrypcja platformy Azure.

- Jeśli nie masz subskrypcji platformy Azure, utwórz bezpłatne konto.

Możliwość wdrożenia jednej z aplikacja systemu Azure WLS wymienionych na stronie Oracle WebLogic Server aplikacja systemu Azure s.

Kontekst migracji

Poniżej przedstawiono kilka kwestii, które należy wziąć pod uwagę podczas migrowania lokalnych instalacji ZLS i aplikacja systemu Azure Gateway. Chociaż kroki tego samouczka są najprostszym sposobem wstania modułu równoważenia obciążenia przed klastrem serwera WebLogic na platformie Azure, istnieje wiele innych sposobów, aby to zrobić. Ta lista zawiera kilka innych kwestii, które należy wziąć pod uwagę.

- Jeśli masz istniejące rozwiązanie do równoważenia obciążenia, upewnij się, że jego możliwości są spełnione lub przekroczone przez usługę aplikacja systemu Azure Gateway. Podsumowanie możliwości usługi aplikacja systemu Azure Gateway w porównaniu z innymi rozwiązaniami równoważenia obciążenia platformy Azure można znaleźć w temacie Omówienie opcji równoważenia obciążenia na platformie Azure.

- Jeśli istniejące rozwiązanie równoważenia obciążenia zapewnia ochronę zabezpieczeń przed typowymi programami wykorzystującymi luki w zabezpieczeniach i lukami w zabezpieczeniach, usługa Application Gateway została omówiona. Wbudowana zapora aplikacji internetowej (WAF) usługi Application Gateway implementuje podstawowe zestawy reguł OWASP (Open Web Application Security Project). Aby uzyskać więcej informacji na temat obsługi zapory aplikacji internetowej w usłudze Application Gateway, zobacz sekcję Zapora aplikacji internetowej aplikacja systemu Azure Gateway.

- Jeśli istniejące rozwiązanie równoważenia obciążenia wymaga kompleksowego szyfrowania TLS/SSL, należy wykonać dodatkową konfigurację po wykonaniu kroków opisanych w tym przewodniku. Zobacz sekcję Kompleksowe szyfrowanie TLS w temacie Omówienie kończenia żądań protokołu TLS i kompleksowego szyfrowania TLS za pomocą usługi Application Gateway oraz dokumentacji oracle dotyczącej konfigurowania protokołu SSL w programie Oracle Fusion Middleware.

- Jeśli optymalizujesz chmurę, w tym przewodniku pokazano, jak zacząć od podstaw za pomocą usługi aplikacja systemu Azure Gateway i WLS.

- Aby zapoznać się z kompleksowym badaniem migracji serwera WebLogic do usługi Azure Virtual Machines, zobacz Migrowanie aplikacji serwera WebLogic do usługi Azure Virtual Machines.

Wdrażanie serwera WebLogic za pomocą usługi Application Gateway na platformie Azure

W tej sekcji pokazano, jak aprowizować klaster WLS przy użyciu bramy aplikacja systemu Azure automatycznie utworzonej jako moduł równoważenia obciążenia dla węzłów klastra. Usługa Application Gateway będzie używać dostarczonego certyfikatu TLS/SSL na potrzeby kończenia żądań PROTOKOŁU TLS/SSL. Aby uzyskać szczegółowe informacje na temat kończenia żądań protokołu TLS/SSL w usłudze Application Gateway, zobacz Omówienie kończenia żądań protokołu TLS i kompleksowego protokołu TLS z usługą Application Gateway.

Aby utworzyć klaster WLS i usługę Application Gateway, wykonaj następujące kroki.

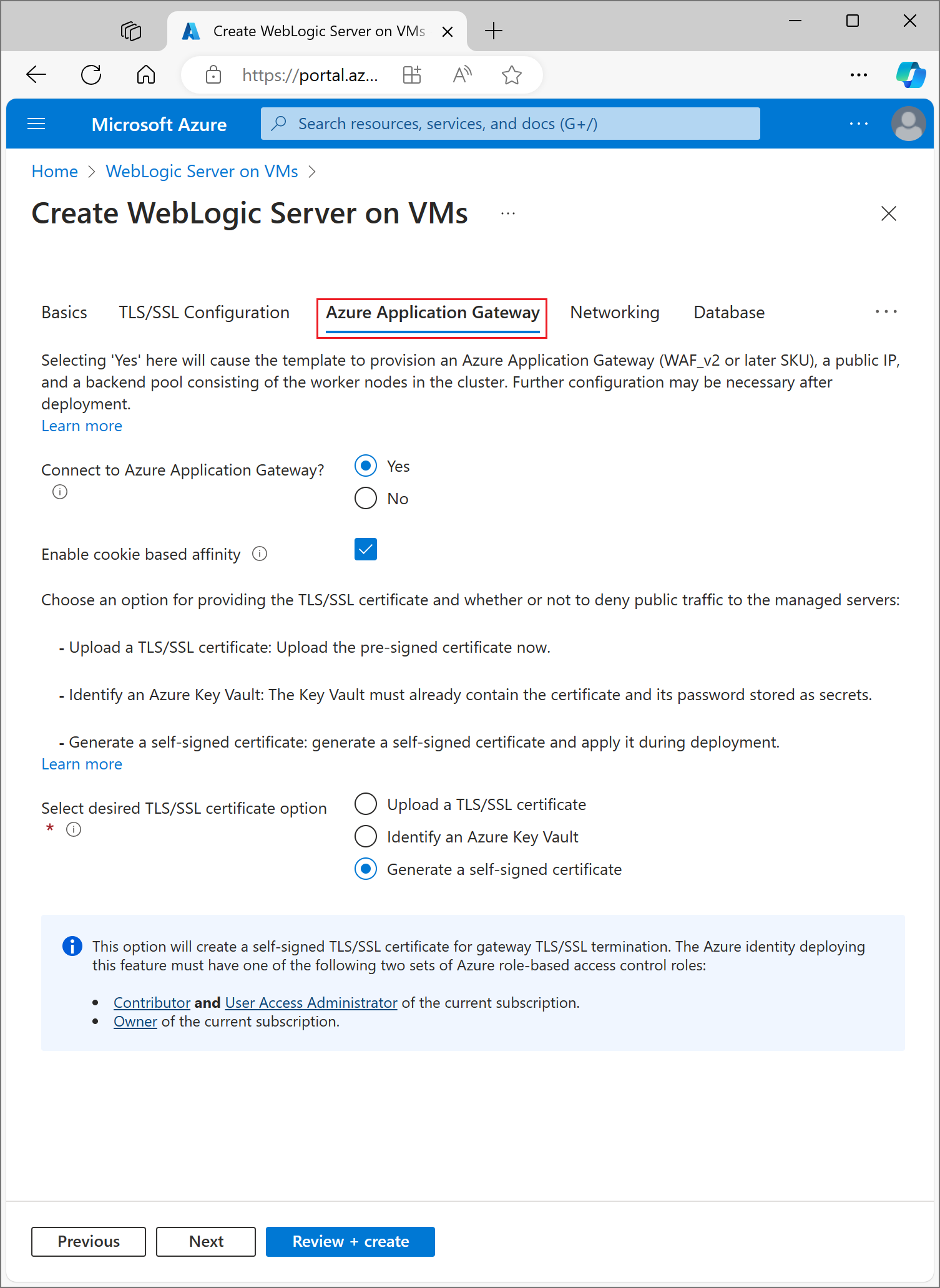

Najpierw rozpocznij proces wdrażania skonfigurowanego serwera WebLogic lub klastra dynamicznego zgodnie z opisem w dokumentacji oracle, ale wróć do tej strony po dotarciu do usługi aplikacja systemu Azure Gateway, jak pokazano poniżej.

Wybieranie sposobu podawania certyfikatu TLS/SSL w usłudze App Gateway

Istnieje kilka opcji udostępniania certyfikatu TLS/SSL bramie aplikacji, ale można wybrać tylko jeden. W tej sekcji opisano każdą opcję, aby można było wybrać najlepszą opcję dla danego wdrożenia.

Opcja pierwsza: przekazywanie certyfikatu TLS/SSL

Ta opcja jest odpowiednia dla obciążeń produkcyjnych, w których usługa App Gateway stoi przed publicznym Internetem lub w przypadku obciążeń intranetowych wymagających protokołu TLS/SSL. Po wybraniu tej opcji usługa Azure Key Vault jest automatycznie aprowizowana tak, aby zawierała certyfikat TLS/SSL używany przez usługę App Gateway.

Aby przekazać istniejący, podpisany certyfikat TLS/SSL, wykonaj następujące kroki:

- Wykonaj kroki od wystawcy certyfikatu, aby utworzyć certyfikat TLS/SSL chroniony hasłem i określić nazwę DNS certyfikatu. Jak wybrać symbol wieloznaczny a certyfikat o pojedynczej nazwie wykracza poza zakres tego dokumentu. Każdy z nich będzie działać tutaj.

- Wyeksportuj certyfikat z wystawcy przy użyciu formatu pliku PFX i pobierz go na komputer lokalny. Jeśli wystawca nie obsługuje eksportowania jako PFX, istnieją narzędzia do konwertowania wielu formatów certyfikatów na format PFX.

- Wybierz sekcję aplikacja systemu Azure Gateway.

- Obok Połączenie do bramy aplikacja systemu Azure wybierz pozycję Tak.

- Wybierz pozycję Przekaż certyfikat SSL.

- Wybierz ikonę przeglądarki plików dla pola Certyfikat SSL. Przejdź do pobranego certyfikatu formatu PFX i wybierz pozycję Otwórz.

- Wprowadź hasło certyfikatu w polach Hasło i Potwierdź hasło .

- Określ, czy ruch publiczny ma być blokowany bezpośrednio do węzłów serwerów zarządzanych. Wybranie pozycji Tak spowoduje, że serwery zarządzane będą dostępne tylko za pośrednictwem usługi App Gateway.

Wybierz pozycję Konfiguracja DNS

Certyfikaty TLS/SSL są skojarzone z nazwą domeny DNS w momencie ich wystawienia przez wystawcę certyfikatu. Wykonaj kroki opisane w tej sekcji, aby skonfigurować wdrożenie przy użyciu nazwy DNS certyfikatu. Możesz użyć strefy DNS, która została już utworzona lub zezwolić na utworzenie wdrożenia. Wybierz sekcję Konfiguracja DNS, aby kontynuować.

Korzystanie z istniejącej strefy usługi Azure DNS

Aby użyć istniejącej strefy usługi Azure DNS z usługą App Gateway, wykonaj następujące kroki:

- Obok pozycji Skonfiguruj niestandardowy alias DNS wybierz pozycję Tak.

- Obok pozycji Użyj istniejącej strefy DNS platformy Azure wybierz pozycję Tak.

- Wprowadź nazwę strefy dns platformy Azure obok pozycji Nazwa strefy DNS.

- Wprowadź grupę zasobów zawierającą strefę usługi Azure DNS z poprzedniego kroku.

Zezwalaj na utworzenie nowej strefy usługi Azure DNS dla wdrożenia

Aby utworzyć strefę usługi Azure DNS do użycia z usługą App Gateway, wykonaj następujące kroki:

- Obok pozycji Skonfiguruj niestandardowy alias DNS wybierz pozycję Tak.

- Obok pozycji Użyj istniejącej strefy DNS platformy Azure wybierz pozycję Nie.

- Wprowadź nazwę strefy dns platformy Azure obok pozycji Nazwa strefy DNS. Nowa strefa DNS zostanie utworzona w tej samej grupie zasobów co WLS.

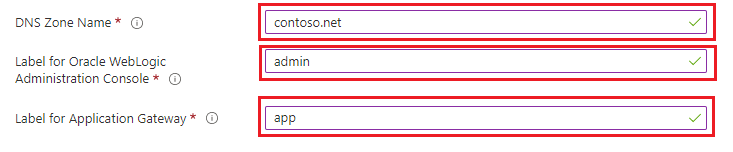

Na koniec określ nazwy podrzędnych stref DNS. Wdrożenie utworzy dwie podrzędne strefy DNS do użycia z zabezpieczeniami WLS: jedną dla konsoli administracyjnej i jedną dla usługi App Gateway. Jeśli na przykład nazwa strefy DNS to "contoso.net", jako wartości można wprowadzić administratora i aplikację . Konsola administracyjna będzie dostępna pod adresem "admin.contoso.net", a brama aplikacji będzie dostępna pod adresem "app.contoso.net". Nie zapomnij skonfigurować delegowania DNS zgodnie z opisem w temacie Delegowanie stref DNS za pomocą usługi Azure DNS.

Inne opcje udostępniania certyfikatu TLS/SSL w usłudze App Gateway zostały szczegółowo opisane w poniższych sekcjach. Jeśli wybrana opcja jest satysfakcjonująca, możesz przejść do sekcji Kontynuuj wdrażanie.

Opcja druga: identyfikowanie usługi Azure Key Vault

Ta opcja jest odpowiednia dla obciążeń produkcyjnych lub nieprodukcyjnych, w zależności od dostarczonego certyfikatu TLS/SSL. Jeśli nie chcesz, aby wdrożenie utworzyło usługę Azure Key Vault, możesz zidentyfikować istniejącą usługę lub utworzyć je samodzielnie. Ta opcja wymaga przechowywania certyfikatu i jego hasła w usłudze Azure Key Vault przed kontynuowaniem. Jeśli masz istniejącą usługę Key Vault, której chcesz użyć, przejdź do sekcji Tworzenie certyfikatu TLS/SSL. W przeciwnym razie przejdź do następnej sekcji.

Tworzenie usługi Azure Key Vault

W tej sekcji pokazano, jak utworzyć usługę Azure Key Vault przy użyciu witryny Azure Portal.

- W menu witryny Azure Portal lub na stronie głównej wybierz pozycję Utwórz zasób.

- W polu wyszukiwania wpisz Key Vault.

- Na liście wyników wybierz pozycję Key Vault.

- W sekcji Key Vault, wybierz przycisk Utwórz.

- W sekcji Tworzenie magazynu kluczy podaj następujące informacje:

- Subskrypcja: wybierz subskrypcję.

- W obszarze Grupa zasobów wybierz pozycję Utwórz nową i wprowadź nazwę grupy zasobów. Zanotuj nazwę magazynu kluczy. Będzie ona potrzebna później podczas wdrażania zabezpieczeń WLS.

- Nazwa magazynu kluczy: wymagana jest unikatowa nazwa. Zanotuj nazwę magazynu kluczy. Będzie ona potrzebna później podczas wdrażania zabezpieczeń WLS.

Uwaga

Możesz użyć tej samej nazwy zarówno dla grupy zasobów, jak i nazwy magazynu kluczy.

- W menu rozwijanym Lokalizacja wybierz lokalizację.

- Dla pozostałych opcji zostaw wartości domyślne.

- Wybierz pozycję Dalej: Zasady dostępu.

- W obszarze Włącz dostęp do wybierz pozycję Azure Resource Manager w celu wdrożenia szablonu.

- Wybierz pozycję Przejrzyj i utwórz.

- Wybierz pozycję Utwórz.

Tworzenie magazynu kluczy jest dość lekkie, zazwyczaj trwa mniej niż dwie minuty. Po zakończeniu wdrażania wybierz pozycję Przejdź do zasobu i przejdź do następnej sekcji.

Tworzenie certyfikatu TLS/SSL

W tej sekcji pokazano, jak utworzyć certyfikat TLS/SSL z podpisem własnym w formacie odpowiednim do użycia przez usługę Application Gateway wdrożona z serwerem WebLogic na platformie Azure. Certyfikat musi mieć niepuste hasło. Jeśli masz już prawidłowy, niepusty certyfikat TLS/SSL hasła w formacie pfx , możesz pominąć tę sekcję i przejść do następnej. Jeśli istniejący, prawidłowy, niepusty certyfikat TLS/SSL hasła nie znajduje się w formacie pfx, najpierw przekonwertuj go na plik pfx przed przejściem do następnej sekcji. W przeciwnym razie otwórz powłokę poleceń i wprowadź następujące polecenia.

Uwaga

W tej sekcji pokazano, jak zakodować certyfikat 64 przed zapisaniem go jako wpisu tajnego w usłudze Key Vault. Jest to wymagane przez bazowe wdrożenie platformy Azure, które tworzy serwer WebLogic i usługę Application Gateway.

Wykonaj następujące kroki, aby utworzyć i zakodować certyfikat w formacie base 64:

Tworzenie elementu

RSA PRIVATE KEYopenssl genrsa 2048 > private.pemUtwórz odpowiedni klucz publiczny.

openssl req -x509 -new -key private.pem -out public.pemPo wyświetleniu monitu przez narzędzie OpenSSL musisz odpowiedzieć na kilka pytań. Te wartości zostaną uwzględnione w certyfikacie. W tym samouczku jest używany certyfikat z podpisem własnym, dlatego wartości są nieistotne. Poniższe wartości literału są poprawne.

- W polu Nazwa kraju wprowadź dwuliterowy kod.

- W polu Nazwa stanu lub prowincji wprowadź WA.

- W polu Nazwa organizacji wprowadź wartość Contoso. W polu Nazwa jednostki organizacyjnej wprowadź rozliczenia.

- W polu Nazwa pospolita wprowadź wartość Contoso.

- W polu Adres e-mail wprowadź .billing@contoso.com

Eksportowanie certyfikatu jako pliku pfx

openssl pkcs12 -export -in public.pem -inkey private.pem -out mycert.pfxWprowadź hasło dwa razy. Zanotuj hasło. Będzie ona potrzebna później podczas wdrażania zabezpieczeń WLS.

Base 64 koduje plik mycert.pfx

base64 mycert.pfx > mycert.txt

Teraz, gdy masz magazyn kluczy i prawidłowy certyfikat TLS/SSL z niepustym hasłem, możesz przechowywać certyfikat w usłudze Key Vault.

Przechowywanie certyfikatu TLS/SSL w usłudze Key Vault

W tej sekcji przedstawiono sposób przechowywania certyfikatu i jego hasła w usłudze Key Vault utworzonej w poprzednich sekcjach.

Aby zapisać certyfikat, wykonaj następujące kroki:

- W witrynie Azure Portal umieść kursor na pasku wyszukiwania w górnej części strony i wpisz nazwę usługi Key Vault utworzonej wcześniej w samouczku.

- Usługa Key Vault powinna zostać wyświetlona pod nagłówkiem Zasoby . Wybierz je.

- W sekcji Ustawienia wybierz pozycję Wpisy tajne.

- Wybierz Generuj/Import.

- W obszarze Opcje przekazywania pozostaw wartość domyślną.

- W obszarze Nazwa wprowadź ,

myCertSecretDatalub dowolną nazwę. - W obszarze Wartość wprowadź zawartość pliku mycert.txt. Długość wartości i obecność nowych linii nie są problemem dla pola tekstowego.

- Pozostaw wartości domyślne pozostałych i wybierz pozycję Utwórz.

Aby zapisać hasło dla certyfikatu, wykonaj następujące kroki:

- Nastąpi powrót do strony Wpisy tajne . Wybierz Generuj/Import.

- W obszarze Opcje przekazywania pozostaw wartość domyślną.

- W obszarze Nazwa wprowadź ,

myCertSecretPasswordlub dowolną nazwę. - W obszarze Wartość wprowadź hasło certyfikatu.

- Pozostaw wartości domyślne pozostałych i wybierz pozycję Utwórz.

- Nastąpi powrót do strony Wpisy tajne .

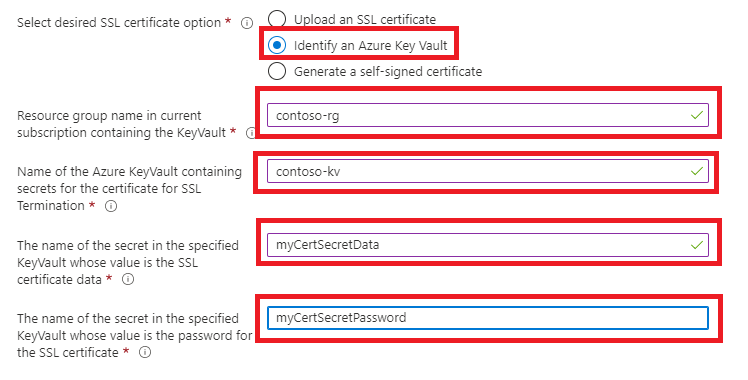

Identyfikowanie usługi Key Vault

Teraz, gdy masz usługę Key Vault z podpisanym certyfikatem TLS/SSL i jego hasłem przechowywanym jako wpisy tajne, wróć do sekcji aplikacja systemu Azure Gateway, aby zidentyfikować usługę Key Vault dla wdrożenia.

- W obszarze Nazwa grupy zasobów w bieżącej subskrypcji zawierającej usługę KeyVault wprowadź nazwę grupy zasobów zawierającej utworzoną wcześniej usługę Key Vault.

- W obszarze Nazwa usługi Azure KeyVault zawierającej wpisy tajne dla kończenia żądań ssl wprowadź nazwę usługi Key Vault.

- W obszarze Nazwa wpisu tajnego w określonym usłudze KeyVault, którego wartością są dane certyfikatu SSL, wprowadź wartość

myCertSecretData, lub dowolną nazwę wprowadzoną wcześniej. - W obszarze Nazwa wpisu tajnego w określonym usłudze KeyVault, którego wartością jest hasło certyfikatu SSL, wprowadź wartość

myCertSecretData, lub dowolną nazwę wprowadzoną wcześniej. - Wybierz pozycję Przejrzyj i utwórz.

- Wybierz pozycję Utwórz. Spowoduje to sprawdzenie poprawności certyfikatu można uzyskać z usługi Key Vault i że jego hasło jest zgodne z wartością przechowywaną dla hasła w usłudze Key Vault. Jeśli ten krok weryfikacji zakończy się niepowodzeniem, przejrzyj właściwości usługi Key Vault, upewnij się, że certyfikat został wprowadzony poprawnie i upewnij się, że hasło zostało wprowadzone poprawnie.

- Po wyświetleniu komunikatu Weryfikacja zakończyła się pomyślnie, wybierz pozycję Utwórz.

Spowoduje to rozpoczęcie procesu tworzenia klastra WLS i usługi Application Gateway frontonu, co może potrwać około 15 minut. Po zakończeniu wdrażania wybierz pozycję Przejdź do grupy zasobów. Z listy zasobów w grupie zasobów wybierz pozycję myAppGateway.

Ostatnia opcja udostępniania certyfikatu TLS/SSL w usłudze App Gateway jest szczegółowa w następnej sekcji. Jeśli wybrana opcja jest satysfakcjonująca, możesz przejść do sekcji Kontynuuj wdrażanie.

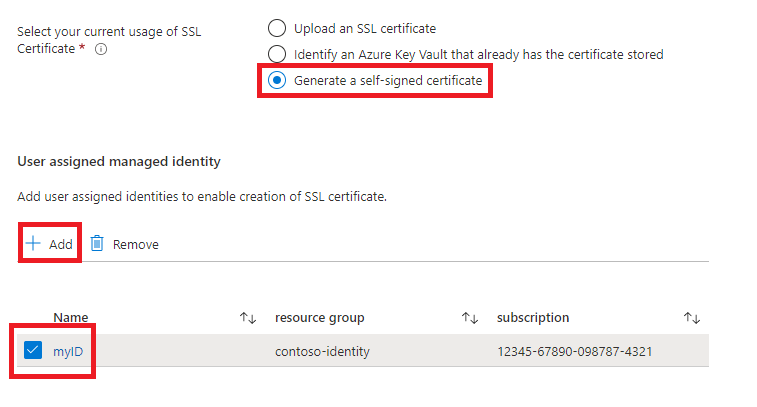

Opcja trzecia: Generowanie certyfikatu z podpisem własnym

Ta opcja jest odpowiednia tylko w przypadku wdrożeń testowych i programistycznych. Dzięki tej opcji zarówno usługa Azure Key Vault, jak i certyfikat z podpisem własnym są tworzone automatycznie, a certyfikat jest dostarczany do usługi App Gateway.

Aby zażądać wdrożenia w celu wykonania tych akcji, wykonaj następujące kroki:

- W sekcji aplikacja systemu Azure Gateway wybierz pozycję Generuj certyfikat z podpisem własnym.

- Wybierz tożsamość zarządzaną przypisaną przez użytkownika. Jest to konieczne, aby umożliwić wdrożeniu utworzenie usługi Azure Key Vault i certyfikatu.

- Jeśli nie masz jeszcze tożsamości zarządzanej przypisanej przez użytkownika, wybierz pozycję Dodaj , aby rozpocząć proces jego tworzenia.

- Aby utworzyć tożsamość zarządzaną przypisaną przez użytkownika, wykonaj kroki opisane w sekcji Tworzenie tożsamości zarządzanej przypisanej przez użytkownika w sekcji Tworzenie, wyświetlanie listy, usuwanie lub przypisywanie roli do tożsamości zarządzanej przypisanej przez użytkownika przy użyciu witryny Azure Portal. Po wybraniu tożsamości zarządzanej przypisanej przez użytkownika upewnij się, że pole wyboru obok tożsamości zarządzanej przypisanej przez użytkownika jest zaznaczone.

Kontynuuj wdrażanie

Teraz możesz kontynuować pracę z innymi aspektami wdrożenia ZLS zgodnie z opisem w dokumentacji oracle.

Weryfikowanie pomyślnego wdrożenia usług WLS i App Gateway

W tej sekcji przedstawiono technikę szybkiego weryfikowania pomyślnego wdrożenia klastra WLS i usługi Application Gateway.

Jeśli na końcu poprzedniej sekcji wybrano pozycję Przejdź do grupy zasobów, a następnie pozycję myAppGateway , przyjrzysz się stronie przeglądu usługi Application Gateway. Jeśli tak nie jest, możesz znaleźć tę stronę, wpisując myAppGateway w polu tekstowym w górnej części witryny Azure Portal, a następnie wybierając odpowiednią, która zostanie wyświetlona. Pamiętaj, aby wybrać tę grupę zasobów utworzoną dla klastra WLS. Następnie wykonaj następujące kroki.

- W lewym okienku strony przeglądu aplikacji myAppGateway przewiń w dół do sekcji Monitorowanie i wybierz pozycję Kondycja zaplecza.

- Po zniknięciu komunikatu ładowania powinna zostać wyświetlona tabela na środku ekranu przedstawiająca węzły klastra skonfigurowane jako węzły w puli zaplecza.

- Sprawdź, czy stan ma wartość W dobrej kondycji dla każdego węzła.

Czyszczenie zasobów

Jeśli nie zamierzasz nadal korzystać z klastra WLS, usuń usługę Key Vault i klaster WLS, wykonując następujące czynności:

- Odwiedź stronę przeglądu aplikacji myAppGateway , jak pokazano w poprzedniej sekcji.

- W górnej części strony w obszarze tekstowej Grupa zasobów wybierz grupę zasobów.

- Wybierz pozycję Usuń grupę zasobów.

- Fokus wejściowy zostanie ustawiony na pole z etykietą TYP NAZWY GRUPY ZASOBÓW. Wpisz nazwę grupy zasobów zgodnie z żądaniem.

- Spowoduje to włączenie przycisku Usuń. Wybierz przycisk Usuń. Ta operacja zajmie trochę czasu, ale można przejść do następnego kroku podczas przetwarzania usunięcia.

- Znajdź usługę Key Vault, wykonując pierwszy krok sekcji Przechowywanie certyfikatu TLS/SSL w usłudze Key Vault.

- Wybierz Usuń.

- Wybierz pozycję Usuń w wyświetlonym okienku.

Następne kroki

Kontynuuj eksplorowanie opcji uruchamiania zabezpieczeń WLS na platformie Azure.

Opinia

Dostępne już wkrótce: W 2024 r. będziemy stopniowo wycofywać zgłoszenia z serwisu GitHub jako mechanizm przesyłania opinii na temat zawartości i zastępować go nowym systemem opinii. Aby uzyskać więcej informacji, sprawdź: https://aka.ms/ContentUserFeedback.

Prześlij i wyświetl opinię dla