Konfigurowanie protokołu HTTPS przy użyciu protokołu Secure Sockets Layer (SSL) dla lokalnej usługi Azure DevOps

Azure DevOps Server 2022 r. | Azure DevOps Server 2020 r. | Azure DevOps Server 2019 r.

Możesz zwiększyć bezpieczeństwo wdrożenia Azure DevOps Server, konfigurując go do używania protokołu Secure (HTTPS) funkcji Hypertext Transfer Protocol (HTTPS) z protokołem Secure Sockets Layer (SSL). Możesz wybrać opcję, aby wymagać tego protokołu, co maksymalizuje bezpieczeństwo wdrożenia, lub możesz wybrać obsługę protokołu HTTPS z protokołem SSL oprócz domyślnego protokołu HTTP. Jeśli używasz usługi Release Management dla Visual Studio 2013, możesz również skonfigurować ją do używania protokołu HTTPS z protokołem SSL, chociaż nie można go skonfigurować do obsługi zarówno protokołu HTTP, jak i HTTPS z protokołem SSL.

Przed wybraniem konfiguracji zapoznaj się z zaletami i wadami opisanymi tutaj. Po zidentyfikowaniu konfiguracji, która najlepiej odpowiada potrzebom organizacji w zakresie zabezpieczeń, wykonaj kroki opisane w tym temacie, aby skonfigurować wdrożenie.

W tym temacie:

Informacje koncepcyjne

Konfiguracja serwera

Opcjonalne zadania konfiguracyjne

Konfiguracja kompilacji

Konfiguracja klientów

Konfiguracja repozytorium Git

Zalety obsługi protokołu HTTPS z protokołem SSL oprócz protokołu HTTP

Jeśli skonfigurujesz wdrożenie Azure DevOps Server pod kątem obsługi obu protokołów, użytkownicy, których komputery zostały skonfigurowane pod kątem protokołu HTTPS z protokołem SSL, będą łączyć się przy użyciu tego protokołu, co zwiększa bezpieczeństwo wdrożenia. Ponadto użytkownicy, których komputery są skonfigurowane dla protokołu HTTP, nadal mogą łączyć się z wdrożeniem. Chociaż nie należy wdrażać tej konfiguracji za pośrednictwem sieci publicznych, możesz uzyskać następujące korzyści, kontynuując obsługę połączeń HTTP w kontrolowanym środowisku sieciowym:

W miarę upływu czasu można zwiększyć bezpieczeństwo wdrożenia, konfigurując komputery klienckie dla protokołu HTTPS z protokołem SSL zgodnie z harmonogramem. W przypadku podejścia etapowego nie trzeba uaktualniać wszystkich komputerów jednocześnie, a użytkownicy, których komputery nie zostały jeszcze uaktualnione, mogą nadal łączyć się z wdrożeniem.

Można łatwiej konfigurować i obsługiwać Azure DevOps Server.

Wywołania z jednej usługi sieci Web do innej są szybsze za pośrednictwem protokołu HTTP niż za pośrednictwem protokołu HTTPS z protokołem SSL. W związku z tym można nadal obsługiwać połączenia HTTP z komputerów klienckich, dla których wymagania dotyczące wydajności przewyższają zagrożenia bezpieczeństwa.

Zalety stosowania protokołu HTTPS z protokołem SSL dla wszystkich Connections

Jeśli potrzebujesz protokołu HTTPS z protokołem SSL dla wszystkich połączeń, uzyskasz następujące korzyści:

Wszystkie połączenia internetowe między warstwą aplikacji, warstwą danych i warstwą klienta usługi Azure DevOps są bezpieczniejsze, ponieważ wymagają certyfikatów.

Dostęp można łatwiej kontrolować, konfigurując certyfikaty wygasające po zakończeniu fazy projektu.

Wady obsługi lub wymagania protokołu HTTPS z protokołem SSL

Przed skonfigurowaniem Azure DevOps Server do obsługi lub wymagania protokołu HTTPS z protokołem SSL należy wziąć pod uwagę następujące wady:

Możesz skomplikować bieżące zadania administracyjne. Na przykład może być konieczne ponowne skonfigurowanie wdrożenia, aby zatrzymać obsługę protokołu HTTPS przy użyciu protokołu SSL, zanim będzie można zastosować dodatki Service Pack lub inne aktualizacje.

Należy skonfigurować nie tylko urząd certyfikacji (CA) i relacje zaufania certyfikatów. Usługi certyfikatów można używać w systemach Windows Server 2003 i Windows Server 2008, ale możesz nie chcieć zainwestować czasu i zasobów, które wymagają wdrożenia bezpiecznej infrastruktury kluczy publicznych (PKI).

Należy poświęcić dużo czasu na skonfigurowanie i przetestowanie jednej z tych konfiguracji, a rozwiązywanie problemów z wdrożeniem stanie się trudniejsze.

Jeśli nadal będziesz obsługiwać oba protokoły, połączenia zewnętrzne mogą nie być szyfrowane, jeśli warstwa aplikacji dla usługi Azure DevOps nie jest odpowiednio zabezpieczona.

Jeśli potrzebujesz protokołu HTTPS z protokołem SSL, wydajność wdrożenia będzie niższa.

Konfigurowanie wdrożenia do obsługi lub wymaganie protokołu HTTPS z protokołem SSL

Procedury opisane w tym temacie opisują jeden proces żądania, wystawiania i przypisywania certyfikatów wymaganych do połączeń SSL w Azure DevOps Server. Jeśli używasz innego oprogramowania niż opisano w tym temacie, może być konieczne wykonanie różnych kroków. Aby obsługiwać połączenia zewnętrzne z wdrożeniem Azure DevOps Server, należy również włączyć uwierzytelnianie podstawowe, uwierzytelnianie szyfrowe lub oba te elementy w usługach Internet Information Services (IIS).

Wykonując procedury opisane w tym temacie, wykonasz następujące zadania:

Uzyskaj certyfikaty na potrzeby wdrożenia Azure DevOps Server i używanych przez nią witryn internetowych.

Instalowanie i przypisywanie certyfikatów.

Skonfiguruj Azure DevOps Server.

Konfigurowanie kompilacji team foundation.

Konfigurowanie Release Management dla Visual Studio 2013

Konfigurowanie komputerów klienckich.

Wymagania wstępne

Aby wykonać procedury opisane w tym temacie, należy najpierw spełnić następujące wymagania:

Składniki logiczne w warstwach danych i aplikacji usługi Azure DevOps muszą być zainstalowane, chociaż w przypadku samego Azure DevOps Server niekoniecznie skonfigurowane. Te warstwy obejmują usługi IIS, SQL Server i wszelkie dodatkowe składniki, które mogły zostać zintegrowane, takie jak Team Foundation Build i SQL Server Reporting Services.

Procedury przedstawione w tym temacie dotyczą serwera lub serwerów, na których są uruchomione składniki logiczne w warstwach aplikacji i danych dla usługi Azure DevOps. Warstwy aplikacji i danych mogą być uruchomione na tym samym serwerze lub na wielu serwerach, zgodnie z opisem w przewodniku Azure DevOps Server instalacji.

Musisz mieć urząd certyfikacji, z którego można wystawiać certyfikaty lub zasubskrybować urząd certyfikacji innej firmy z zaufanym łańcuchem. W tym temacie założono, że używasz usług certyfikatów jako urzędu certyfikacji, ale możesz użyć dowolnego urzędu certyfikacji skonfigurowanego do wdrożenia lub certyfikatów z zaufanego urzędu certyfikacji innej firmy. Jeśli nie masz urzędu certyfikacji, możesz zainstalować usługi certyfikatów i skonfigurować go. Aby uzyskać więcej informacji, zobacz jeden z następujących zestawów dokumentacji w witrynie internetowej firmy Microsoft:

- W przypadku Windows Server 2012: Usługi certyfikatów Active Directory

Musisz być administratorem, aby skonfigurować wszystkie składniki wdrożenia dla protokołów HTTPS i SSL. Jeśli pracujesz we wdrożeniu rozproszonym, w którym różne osoby mają uprawnienia administracyjne dla poszczególnych składników, musisz skoordynować pracę z tymi osobami, aby ukończyć konfigurację.

W szczególności musisz należeć do grupy Administratorzy programu Team Foundation i musisz należeć do grupy Administratorzy w warstwie aplikacji, warstwie danych i serwerach proxy usługi Azure DevOps dla programu Team Foundation.

Aby skonfigurować serwer kompilacji, należy należeć do grupy Administratorzy na tym serwerze.

Aby skonfigurować Release Management, należy należeć do grupy Administratorzy na serwerze, który hostuje serwer Release Management i być członkiem roli Menedżera wydań w Release Management.

Jeśli wdrożenie korzysta z raportowania, musisz być członkiem administracyjnej grupy zabezpieczeń lub mieć równoważne uprawnienia indywidualnie ustawione na potrzeby konfigurowania usług raportowania.

Aby uzyskać więcej informacji na temat uprawnień, zobacz Dokumentacja uprawnień dla Azure DevOps Server.

Założenia

W procedurach w tym temacie przyjęto założenie, że spełnione są następujące warunki:

Warstwy danych i serwera warstwy aplikacji lub serwerów zostały zainstalowane i wdrożone w bezpiecznym środowisku i skonfigurowane zgodnie z najlepszymi rozwiązaniami w zakresie zabezpieczeń.

Wiesz już, jak konfigurować infrastruktury PKI i zarządzać nimi oraz żądać, wystawiać i przypisywać certyfikaty.

Masz działającą wiedzę na temat topologii sieci środowiska projektowego i znasz konfigurowanie ustawień sieciowych, usług IIS i SQL Server.

Uzyskiwanie certyfikatu

Przed skonfigurowaniem Azure DevOps Server używania protokołu HTTPS z protokołem SSL należy uzyskać i zainstalować certyfikat serwera dla serwerów we wdrożeniu. Aby uzyskać certyfikat serwera, należy zainstalować i skonfigurować własny urząd certyfikacji lub użyć urzędu certyfikacji z organizacji zewnętrznej, której ufasz (certyfikaty innych firm).

Aby uzyskać więcej informacji na temat sposobu instalowania urzędu certyfikacji, zobacz następujące tematy w witrynie internetowej firmy Microsoft:

W przypadku Windows Server 2012: wdrażanie hierarchii PKI usług AD CS Two-Tier

W systemie Windows Server 2008: usługi certyfikatów Active Directory i zarządzanie kluczami publicznymi

Żądanie, instalowanie i konfigurowanie witryn internetowych przy użyciu certyfikatu

Po rejestracji w urzędzie certyfikacji należy zażądać certyfikatu przy użyciu Menedżera usług IIS lub ręcznie zainstalować certyfikat na każdym z następujących serwerów we wdrożeniu:

- Każdy serwer warstwy aplikacji.

- Każdy serwer z uruchomionym serwerem proxy usługi Azure DevOps, jeśli został skonfigurowany do wdrożenia.

- Każdy serwer z uruchomioną usługą Team Foundation Build Service jako kontroler kompilacji lub agent kompilacji, jeśli istnieją skonfigurowane dla danego wdrożenia.

- Serwer z uruchomionymi usługami Reporting Services, jeśli został skonfigurowany do wdrożenia.

Ponadto komputery klienckie we wdrożeniu muszą zostać zarejestrowane w łańcuchu certyfikatów i zażądać wymaganego certyfikatu. Jeśli używasz Release Management, obejmuje to wszystkie komputery z klientem Release Management, a także wszystkich klientów z uruchomionym agentem wdrażania w środowiskach wydania. Jeśli co najmniej jeden projekt używa narzędzia Git do kontroli wersji, użytkownicy w tych projektach będą również musieli skonfigurować usługę Git na swoich komputerach do rozpoznawania i używania certyfikatu klienta. Aby uzyskać informacje na temat żądania certyfikatu klienta z określonego urzędu certyfikacji, zobacz dokumentację tego urzędu certyfikacji.

W tym miejscu klienci i serwery są wywoływani oddzielnie, ale jest to tylko konwencja tego dokumentu. Każdy komputer z uruchomionym agentem wdrażania wymaga zainstalowanego certyfikatu.

Otwórz Menedżera usług Internet Information Services (IIS).

Rozwiń serwer, przejdź do pozycji Certyfikaty serwera i utwórz i ukończ żądanie certyfikatu.

Aby uzyskać więcej informacji, zobacz Konfigurowanie certyfikatów serwera w usługach IIS.

Zaimportuj certyfikat.

Teraz należy skonfigurować każdą witrynę internetową, która będzie wymagała tego certyfikatu z odpowiednimi ustawieniami (z wyjątkiem witryny internetowej Release Management, którą skonfigurujesz później). W szczególności należy to zrobić dla każdej z następujących witryn internetowych:

- Domyślna witryna internetowa

- Azure DevOps Server

- serwer proxy Azure DevOps Server (jeśli wdrożenie go używa)

Na każdym serwerze, który hostuje witrynę internetową, którą chcesz skonfigurować, otwórz Menedżera usług Internet Information Services (IIS).

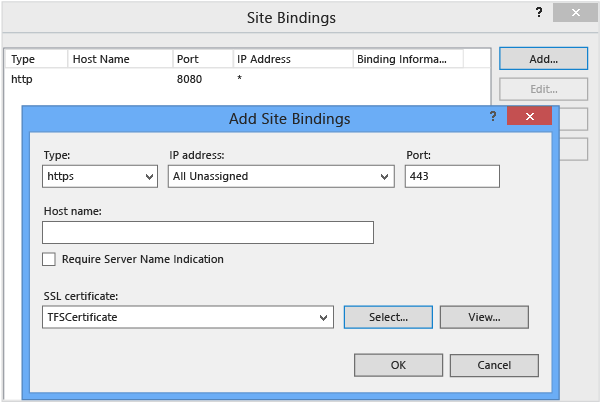

Rozwiń węzeł ComputerName, rozwiń węzeł Witryny, otwórz podmenu witryny sieci Web, którą chcesz skonfigurować (na przykład Azure DevOps Server), a następnie wybierz pozycję Powiązania w okienku Akcje.

W obszarze Powiązania witryny wybierz pozycję Dodaj.

Zostanie wyświetlone okno dialogowe Dodawanie powiązania witryny .

Na liście Typ wybierz pozycję https.

W polu Port wpisz inny numer portu.

Ważne

Domyślny numer portu dla połączeń SSL to 443, ale należy przypisać unikatowy numer portu dla każdej z następujących witryn: Domyślna witryna sieci Web, Azure DevOps Server i serwer proxy Azure DevOps Server (jeśli wdrożenie go używa). Należy zarejestrować numer portu SSL dla każdej skonfigurowanej witryny internetowej. Te liczby należy określić w konsoli administracyjnej usługi Azure DevOps.

W obszarze Certyfikat SSL wybierz zaimportowany certyfikat, a następnie wybierz przycisk OK i zamknij stronę Powiązania.

Na stronie głównej konfigurowanych witryn sieci Web otwórz widok Funkcje .

W obszarze IIS wybierz pozycję Uwierzytelnianie.

Wybierz metodę uwierzytelniania, którą chcesz skonfigurować, otwórz jej podmenu, a następnie włącz, wyłącz lub wykonaj dodatkową konfigurację w metodzie, zgodnie z najlepszymi potrzebami w zakresie zabezpieczeń. Jeśli na przykład chcesz wyłączyć uwierzytelnianie anonimowe, wybierz metodę uwierzytelniania anonimowego, a następnie wybierz pozycję Wyłącz z menu Akcje.

Po zakończeniu konfiguracji uruchom ponownie usługi internetowe.

Konfigurowanie zapory

Zaporę należy skonfigurować tak, aby zezwalała na ruch przez porty SSL określone właśnie w usługach IIS. Aby uzyskać więcej informacji, zobacz dokumentację zapory.

Ważne

Upewnij się, że ruch jest testowy na portach określonych z innego komputera. Jeśli nie możesz uzyskać dostępu do domyślnej witryny sieci Web lub portalu internetowego, sprawdź dokładnie ustawienia portów określone dla tych witryn sieci Web w usługach IIS i upewnij się, że zapora jest odpowiednio skonfigurowana tak, aby zezwalać na ruch na tych portach.

Konfigurowanie SQL Server Reporting Services

Jeśli wdrożenie korzysta z raportowania, należy skonfigurować SQL Server Reporting Services do obsługi protokołu HTTPS z protokołem SSL i użyć portu określonego w usługach IIS dla Azure DevOps Server. W przeciwnym razie serwer raportów nie będzie działać poprawnie dla danego wdrożenia. Aby uzyskać więcej informacji, zobacz Konfigurowanie serwera raportów dla protokołu SSL (Secure Sockets Layer) Connections.

Porada

Jeśli wdrożenie nie korzysta z raportowania, możesz pominąć tę procedurę.

Konfigurowanie protokołu HTTPS dla Azure DevOps Server

Wykonaj następujące kroki, aby skonfigurować wdrożenie Azure DevOps Server przy użyciu portów HTTPS i wartości skonfigurowanych w usługach IIS dla domyślnych i Azure DevOps Server witryn sieci Web.

Aby ponownie skonfigurować Azure DevOps Server do używania lub wymagania protokołu HTTPS

Otwórz konsolę administracyjną usługi Azure DevOps i przejdź do węzła warstwy aplikacji.

W obszarze Podsumowanie warstwy aplikacji wybierz pozycję Zmień adresy URL.

Zostanie otwarte okno Zmienianie adresów URL .

W polu Adres URL powiadomień wpisz adres URL PROTOKOŁU HTTPS skonfigurowany dla witryny sieci Web Azure DevOps Server w usługach IIS.

Na przykład można skonfigurować witrynę internetową do używania portu 444. W tym przypadku wpisz https:// ServerName:444/tfs. Upewnij się, że używasz w pełni kwalifikowanej nazwy domeny serwera zamiast hosta lokalnego.

Wybierz pozycję Testuj. Nie wybieraj przycisku OK , jeśli test nie przejdzie pomyślnie. Wstecz i upewnij się, że wprowadzono poprawne informacje o adresie URL i porcie, że wszystkie zapory są skonfigurowane tak, aby zezwalały na ruch na tych portach oraz że witryna jest dostępna i uruchomiona w Menedżerze usług IIS.

Aby wymagać protokołu HTTPS, wybierz pozycję Użyj w polu Adres URL serwera, a następnie wpisz adres URL HTTPS skonfigurowany dla witryny internetowej Azure DevOps Server.

Upewnij się, że używasz w pełni kwalifikowanej nazwy domeny serwera zamiast hosta lokalnego.

Wybierz pozycję Testuj, a następnie wybierz przycisk OK , jeśli test przebiegnie pomyślnie.

Jeśli wdrożenie korzysta z usług Reporting Services, w konsoli administracyjnej wybierz pozycję Raportowanie. W przeciwnym razie pomiń pozostałą część tej procedury.

W obszarze Raportowanie wybierz pozycję Edytuj.

Jeśli zostanie otwarte okno dialogowe Przełącz w tryb offline , wybierz przycisk OK.

Zostanie otwarte okno Raportowanie .

Wybierz kartę Raporty . W obszarze Adresy URL serwera raportów wpisz adresy URL HTTPS dla usługi sieci Web i Menedżera raportów, a następnie wybierz przycisk OK.

Testowanie dostępu do wdrożenia

Należy sprawdzić, czy zmiany działają zgodnie z oczekiwaniami. Ten krok jest opcjonalny, ale zdecydowanie zalecany.

Aby przetestować dostęp do wdrożenia

Na komputerze, który nie obsługuje warstwy aplikacji, otwórz przeglądarkę internetową i przejdź do strony głównej zespołu.

Sprawdź, czy możesz uzyskiwać dostęp do zespołów i projektów z portalu internetowego, w tym ze stron administracyjnych.

Jeśli nie możesz uzyskać dostępu do wdrożenia za pośrednictwem portalu internetowego, zapoznaj się z krokami, które zostały ukończone, i upewnij się, że wszystkie zmiany konfiguracji zostały wprowadzone poprawnie.

Konfigurowanie wdrożenia tak, aby wymagać protokołu HTTPS z protokołem SSL (opcjonalnie)

Do korzystania z protokołu HTTPS z protokołem SSL można wymagać wszystkich połączeń z warstwą aplikacji Azure DevOps Server. To dodatkowe zabezpieczenia są opcjonalne, ale zalecane.

Aby wymagać połączeń SSL

Na serwerze hostujący witrynę internetową, którą chcesz skonfigurować, wybierz pozycję Start, wybierz pozycję Narzędzia administracyjne, a następnie wybierz pozycję Menedżer usług Internet Information Services (IIS).

Wykonaj odpowiednie kroki dla używanej wersji usług IIS:

W przypadku wdrożeń korzystających z usług IIS 7.0:

Rozwiń węzeł ComputerName, rozwiń węzeł Witryny sieci Web, a następnie wybierz witrynę internetową, którą chcesz skonfigurować.

Na stronie głównej tej witryny internetowej wybierz pozycję Ustawienia protokołu SSL.

W okienku Ustawienia protokołu SSL zaznacz pole wyboru Wymagaj protokołu SSL .

(Opcjonalnie) Zaznacz pole wyboru Wymagaj 128-bitowego protokołu SSL .

W obszarze Certyfikaty klienta wybierz pozycję Ignoruj, Akceptuj lub Wymagaj, w zależności od wymagań dotyczących zabezpieczeń wdrożenia.

W obszarze Akcje wybierz pozycję Zastosuj.

Powtórz te kroki dla każdej witryny sieci Web, dla której chcesz wymagać protokołu SSL.

Instalowanie certyfikatu na serwerach kompilacji

Jeśli zainstalowano usługę Team Foundation Build Service na co najmniej jednym serwerze, należy zainstalować certyfikat w magazynie zaufanych głównych urzędów certyfikacji każdego serwera. Aby uzyskać więcej informacji, zobacz Uzyskiwanie certyfikatu i żądanie, instalowanie i konfigurowanie witryn internetowych z certyfikatem we wcześniejszej części tego tematu. Zarówno kontroler, jak i agent wymagają certyfikatu z kluczem prywatnym, za pomocą którego można zidentyfikować się w połączeniach HTTPS.

Uwaga

Aby można było przeprowadzić kompilacje za pośrednictwem protokołu SSL, certyfikat musi być zainstalowany w zaufanym magazynie głównym zarówno na kontrolerze kompilacji, jak i w agencie kompilacji.

Aktualizowanie konfiguracji kompilacji

Aby skonfigurować kompilację Team Foundation Build dla połączeń SSL, należy skonfigurować usługę kompilacji tak, aby korzystała z adresu URL HTTPS skonfigurowanego dla warstwy aplikacji i kolekcji obsługiwanej przez konfigurację kompilacji. Ten adres URL należy skonfigurować dla każdej konfiguracji kompilacji we wdrożeniu.

Aby zmienić konfigurację kompilacji na korzystanie z protokołu HTTPS

Na serwerze hostujący konfigurację kompilacji, którą chcesz skonfigurować, otwórz konsolę administracyjną programu Team Foundation.

W obszarze Team Foundation rozwiń nazwę serwera, a następnie wybierz pozycję Konfiguracja kompilacji.

Zostanie wyświetlone okienko Konfiguracja kompilacji .

W obszarze konfiguracja usługi wybierz pozycję Zatrzymaj, a następnie wybierz pozycję Właściwości.

Zostanie otwarte okno dialogowe Właściwości usługi kompilacji .

W obszarze Komunikacja upewnij się, że adres URL kolekcji projektu używa poprawnego adresu HTTPS i pełnej nazwy serwera.

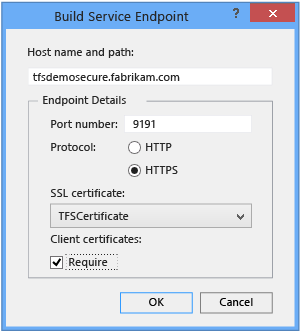

W obszarze Lokalny punkt końcowy usługi kompilacji (przychodzący) wybierz pozycję Zmień.

Zostanie otwarte okno dialogowe Kompilowanie punktu końcowego usługi .

W obszarze Szczegóły punktu końcowego sprawdź, czy numer portu jest zgodny ze szczegółami konfiguracji.

W obszarze Protokół wybierz pozycję HTTPS.

Na liście Certyfikaty SSL wybierz zainstalowany i skonfigurowany do użycia certyfikat z tym wdrożeniem, a następnie wybierz przycisk OK.

W oknie dialogowym Właściwości usługi kompilacji wybierz pozycję Uruchom.

Konfigurowanie komputerów klienckich

Na każdym komputerze klienckim, z którego użytkownicy uzyskują dostęp do usługi Azure DevOps, należy zainstalować certyfikat lokalnie i wyczyścić pamięć podręczną klienta dla każdego użytkownika, który uzyskiwał dostęp do usługi Azure DevOps z tego komputera. W przeciwnym razie użytkownicy nie będą mogli nawiązać połączenia z usługą Azure DevOps z tego komputera. Aby uzyskać więcej informacji, zobacz Zarządzanie zaufanymi certyfikatami głównymi.

Ważne

Nie należy przestrzegać tej procedury dla komputerów z systemem Azure DevOps Server i co najmniej jednego klienta usługi Azure DevOps.

Aby zainstalować certyfikat na komputerze klienckim

Zaloguj się na komputerze przy użyciu konta należącego do grupy Administratorzy na tym komputerze.

Zainstaluj certyfikat w folderze Zaufane główne urzędy certyfikacji dla komputera lokalnego.

Aby wyczyścić pamięć podręczną na komputerze klienckim

Zaloguj się na komputerze przy użyciu poświadczeń użytkownika, którego pamięć podręczna ma zostać wyczyszszczysz.

Zamknij wszystkie otwarte wystąpienia programu Visual Studio.

W oknie przeglądarki otwórz następujący folder:

Drive:\Users\UserName\AppData\Local\Microsoft\Team Foundation\4.0\Cache

Usuń zawartość katalogu Pamięci podręcznej. Upewnij się, że usunięto wszystkie podfoldery.

Wybierz pozycję Start, wybierz pozycję Uruchom, wpisz devenv /resetuserdata, a następnie wybierz przycisk OK.

Powtórz te kroki dla konta każdego użytkownika, który uzyskiwał dostęp do aplikacji Team Foundation z tego komputera.

Uwaga

Możesz rozpowszechnić instrukcje dotyczące czyszczenia pamięci podręcznej do wszystkich użytkowników usługi Azure DevOps, aby umożliwić samodzielne czyszczenie pamięci podręcznych.

Aby połączyć komputery klienckie z ponownie skonfigurowanym wdrożeniem

W programie Visual Studio połącz się z Azure DevOps Server przy użyciu nowego adresu URL PROTOKOŁU HTTPS.

Aby uzyskać więcej informacji, zobacz Łączenie z projektami w Azure DevOps Server.

Konfigurowanie usługi Git

Domyślnie projekty korzystające z narzędzia Git do kontroli wersji nie będą mogły zweryfikować certyfikatu SSL skonfigurowanego dla Azure DevOps Server. Dzieje się tak, ponieważ w przeciwieństwie do Azure DevOps Server i programu Visual Studio usługa Git nie rozpoznaje magazynu certyfikatów systemu Windows. Zamiast tego używa biblioteki OpenSSL do przechowywania certyfikatów. Aby używać repozytorium Git dla projektów skonfigurowanych przy użyciu protokołu SSL, należy skonfigurować usługę Git z certyfikatem w katalogu głównym łańcucha certyfikacji dla wdrożenia serwera TFS 2013. Jest to zadanie konfiguracji klienta, które ma zastosowanie tylko do projektów repozytorium Git.

Aby uzyskać więcej informacji na temat działania operacji sieci git w Visual Studio 2013, zobacz ten wpis w blogu.

Porada

W przypadku innych zadań zarządzania poświadczeniami usługi Git, takich jak uwierzytelnianie systemu Windows, rozważ pobranie i zainstalowanie magazynu poświadczeń systemu Windows dla usługi Git.

Aby skonfigurować magazyn certyfikatów dla usługi Git

Zaloguj się na komputerze przy użyciu konta należącego do grupy Administratorzy na tym komputerze.

Upewnij się, że wymagany certyfikat został zainstalowany i skonfigurowany na komputerze zgodnie z powyższymi ustawieniami.

W obsługiwanej przeglądarce internetowej wyodrębnij certyfikat główny Azure DevOps Server jako plik X.509 CER/PEM zakodowany w formacie base64.

Utwórz prywatną kopię magazynu certyfikatów głównych usługi Git i dodaj ją do prywatnej kopii magazynu.