Kontrolowanie ruchu sieciowego w usłudze Azure HDInsight

Ruch sieciowy w sieciach wirtualnych platformy Azure można kontrolować przy użyciu następujących metod:

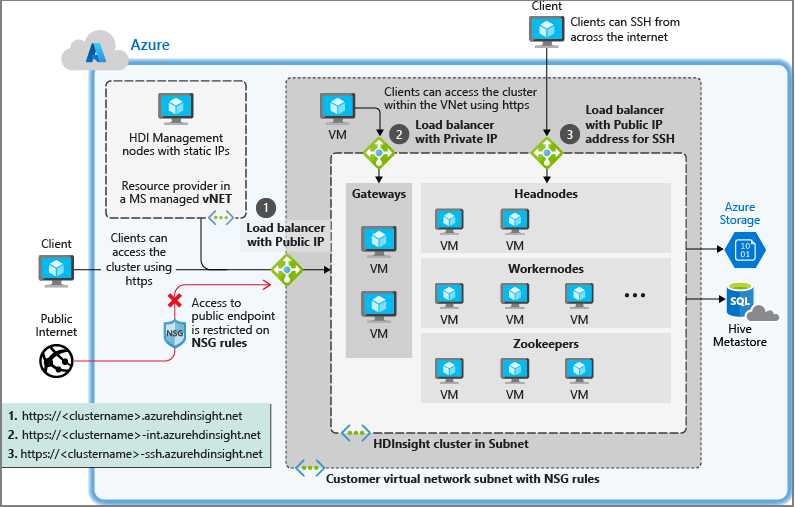

Sieciowe grupy zabezpieczeń umożliwiają filtrowanie ruchu przychodzącego i wychodzącego do sieci. Aby uzyskać więcej informacji, zobacz dokument Filtrowanie ruchu sieciowego za pomocą sieciowych grup zabezpieczeń.

Wirtualne urządzenia sieciowe (WUS) mogą być używane tylko z ruchem wychodzącym. Urządzenia WUS replikują funkcje urządzeń, takich jak zapory i routery. Aby uzyskać więcej informacji, zobacz dokument Urządzenia sieciowe.

Jako usługa zarządzana usługa HDInsight wymaga nieograniczonego dostępu do usług kondycji i zarządzania usługi HDInsight zarówno dla ruchu przychodzącego, jak i wychodzącego z sieci wirtualnej. W przypadku korzystania z sieciowych grup zabezpieczeń należy upewnić się, że te usługi nadal mogą komunikować się z klastrem usługi HDInsight.

Usługa HDInsight z sieciowymi grupami zabezpieczeń

Jeśli planujesz używanie sieciowych grup zabezpieczeń do kontrolowania ruchu sieciowego, przed zainstalowaniem usługi HDInsight wykonaj następujące czynności:

Zidentyfikuj region świadczenia usługi Azure, który ma być używany w usłudze HDInsight.

Zidentyfikuj tagi usługi wymagane przez usługę HDInsight dla twojego regionu. Istnieje wiele sposobów uzyskiwania tych tagów usługi:

- Zapoznaj się z listą opublikowanych tagów usługi w tagach usługi sieciowej grupy zabezpieczeń dla usługi Azure HDInsight.

- Jeśli region nie znajduje się na liście, użyj interfejsu API odnajdywania tagów usługi, aby znaleźć tag usługi dla twojego regionu.

- Jeśli nie możesz użyć interfejsu API, pobierz plik JSON tagu usługi i wyszukaj żądany region.

Utwórz lub zmodyfikuj sieciowe grupy zabezpieczeń dla podsieci, w której planujesz zainstalować usługę HDInsight.

- Sieciowe grupy zabezpieczeń: zezwalaj na ruch przychodzący na porcie 443 z adresów IP. Dzięki temu usługi zarządzania HDInsight będą mogły uzyskiwać dostęp do klastra spoza sieci wirtualnej. W przypadku klastrów z obsługą serwera proxy REST platformy Kafka zezwalaj na ruch przychodzący na porcie 9400 . Dzięki temu serwer proxy REST platformy Kafka jest osiągalny.

Aby uzyskać więcej informacji na temat sieciowych grup zabezpieczeń, zobacz omówienie sieciowych grup zabezpieczeń.

Kontrolowanie ruchu wychodzącego z klastrów usługi HDInsight

Aby uzyskać więcej informacji na temat kontrolowania ruchu wychodzącego z klastrów usługi HDInsight, zobacz Konfigurowanie ograniczeń ruchu sieciowego dla klastrów usługi Azure HDInsight.

Wymuszone tunelowanie do środowiska lokalnego

Wymuszone tunelowanie to konfiguracja routingu zdefiniowanego przez użytkownika, w której cały ruch z podsieci jest wymuszany do określonej sieci lub lokalizacji, takiej jak sieć lokalna lub zapora. Wymuszone tunelowanie wszystkich transferów danych z powrotem do środowiska lokalnego nie jest zalecane z powodu dużych ilości transferu danych i potencjalnego wpływu na wydajność.

Klienci, którzy chcą skonfigurować wymuszone tunelowanie, powinni używać niestandardowych magazynów metadanych i konfigurować odpowiednią łączność z podsieci klastra lub sieci lokalnej do tych niestandardowych magazynów metadanych.

Aby zapoznać się z przykładem konfiguracji trasy zdefiniowanej przez użytkownika za pomocą usługi Azure Firewall, zobacz Konfigurowanie ograniczeń ruchu sieciowego dla klastrów usługi Azure HDInsight.

Wymagane porty

Jeśli planujesz używać zapory i uzyskiwać dostęp do klastra spoza niektórych portów, może być konieczne zezwolenie na ruch na tych portach potrzebnych w danym scenariuszu. Domyślnie nie jest wymagane żadne specjalne filtrowanie portów, o ile ruch zarządzania platformy Azure opisany w poprzedniej sekcji może dotrzeć do klastra na porcie 443.

Aby uzyskać listę portów dla określonych usług, zobacz dokument Porty używane przez usługi Apache Hadoop w usłudze HDInsight .

Aby uzyskać więcej informacji na temat reguł zapory dla urządzeń wirtualnych, zobacz dokument scenariusza urządzenia wirtualnego.

Następne kroki

- Przykłady kodu i przykłady tworzenia sieci wirtualnych platformy Azure można znaleźć w temacie Create virtual networks for Azure HDInsight clusters (Tworzenie sieci wirtualnych dla klastrów usługi Azure HDInsight).

- Aby zapoznać się z kompleksowego przykładu konfigurowania usługi HDInsight w celu nawiązania połączenia z siecią lokalną, zobacz Połączenie HDInsight z siecią lokalną.

- Aby uzyskać więcej informacji na temat sieci wirtualnych platformy Azure, zobacz Omówienie usługi Azure Virtual Network.

- Aby uzyskać więcej informacji na temat sieciowych grup zabezpieczeń, zobacz Sieciowe grupy zabezpieczeń.

- Aby uzyskać więcej informacji na temat tras zdefiniowanych przez użytkownika, zobacz Trasy zdefiniowane przez użytkownika i przekazywanie adresów IP.

- Aby uzyskać więcej informacji na temat sieci wirtualnych, zobacz Planowanie sieci wirtualnych dla usługi HDInsight.