Instalowanie i konfigurowanie łącznika usługi Microsoft Rights Management

Skorzystaj z poniższych informacji, aby ułatwić instalowanie i konfigurowanie łącznika usługi Microsoft Rights Management (RMS). Te procedury obejmują kroki od 1 do 4 z sekcji Wdrażanie łącznika usługi Microsoft Rights Management.

Przed rozpoczęciem:

Upewnij się, że sprawdzono i sprawdzono wymagania wstępne dotyczące tego wdrożenia.

Upewnij się, że znasz prawidłowe wystąpienie chmury suwerennej platformy Azure, aby łącznik mógł ukończyć konfigurację i konfigurację.

Instalowanie łącznika usługi RMS

Zidentyfikuj komputery (co najmniej dwa), aby uruchomić łącznik usługi RMS. Te komputery muszą spełniać minimalną specyfikację wymienioną w wymaganiach wstępnych.

Uwaga

Zainstaluj pojedynczy łącznik usługi RMS (składający się z wielu serwerów w celu zapewnienia wysokiej dostępności) dla dzierżawy (dzierżawa platformy Microsoft 365 lub dzierżawa usługi Microsoft Entra). W przeciwieństwie do usługi Active Directory RMS nie trzeba instalować łącznika usługi RMS w każdym lesie.

Pobierz pliki źródłowe łącznika usługi RMS z Centrum pobierania Microsoft.

Aby zainstalować łącznik usługi RMS, pobierz plik RMS Połączenie orSetup.exe.

Ponadto jeśli chcesz użyć narzędzia konfiguracji serwera dla łącznika usługi RMS, aby zautomatyzować konfigurację ustawień rejestru na serwerach lokalnych, pobierz również plik Gen Połączenie orConfig.ps1.

Na komputerze, na którym chcesz zainstalować łącznik usługi RMS, uruchom program RMS Połączenie orSetup.exe z uprawnieniami administratora.

Na stronie Powitalnej instalatora usługi Microsoft Rights Management Połączenie or wybierz pozycję Zainstaluj łącznik usługi Microsoft Rights Management na komputerze, a następnie kliknij przycisk Dalej.

Przeczytaj i zaakceptuj postanowienia umowy licencyjnej użytkownika końcowego, a następnie kliknij przycisk Dalej.

Na stronie Uwierzytelnianie wybierz środowisko chmury zgodne z twoim rozwiązaniem. Na przykład wybierz pozycję AzureCloud dla oferty komercyjnej platformy Azure. W przeciwnym razie wybierz jedną z następujących opcji:

- AzureChinaCloud: platforma Azure obsługiwana przez firmę 21Vianet

- AzureUSGovernment: Azure Government (GCC High/DoD)

- AzureUSGovernment2: Azure Government 2

- AzureUSGovernment3: Azure Government 3

Wybierz pozycję Zaloguj się , aby zalogować się do swojego konta. Upewnij się, że wprowadzono poświadczenia dla konta, które ma wystarczające uprawnienia do skonfigurowania łącznika usługi RMS.

Możesz użyć konta, które ma jedno z następujących uprawnień:

Administrator globalny dzierżawy: konto, które jest administratorem globalnym dzierżawy platformy Microsoft 365 lub dzierżawy microsoft Entra.

Administrator globalny usługi Azure Rights Management: konto w usłudze Microsoft Entra ID, do którego przypisano rolę administratora globalnego usługi Azure RMS.

Administrator łącznika usługi Azure Rights Management: konto w usłudze Microsoft Entra ID, któremu udzielono uprawnień do instalowania łącznika usługi RMS i administrowania nim w organizacji.

Rola administratora globalnego usługi Azure Rights Management i rola administratora łącznika usługi Azure Rights Management są przypisywane do kont przy użyciu polecenia cmdlet Add-AipServiceRoleBased Administracja istrator.

Uwaga

Jeśli zaimplementowano kontrolki dołączania, upewnij się, że określone konto jest w stanie chronić zawartość.

Jeśli na przykład ograniczysz możliwość ochrony zawartości w grupie "Dział IT", konto określone w tym miejscu musi być członkiem tej grupy. Jeśli nie, zostanie wyświetlony komunikat o błędzie: Próba odnalezienia lokalizacji usługi administracyjnej i organizacji nie powiodła się. Upewnij się, że usługa Microsoft Rights Management jest włączona dla Twojej organizacji.

Napiwek

Aby uruchomić łącznik usługi RMS z najmniejszymi uprawnieniami, utwórz dedykowane konto w tym celu, które następnie przypiszesz rolę administratora łącznika usługi Azure RMS. Aby uzyskać więcej informacji, zobacz Tworzenie dedykowanego konta dla łącznika usługi RMS.

Na ostatniej stronie kreatora wykonaj następujące czynności, a następnie kliknij przycisk Zakończ:

Jeśli jest to pierwszy zainstalowany łącznik, nie wybieraj w tej chwili opcji Uruchom konsolę administratora łącznika, aby autoryzować serwery . Ta opcja zostanie wybrana po zainstalowaniu drugiego (lub końcowego) łącznika usługi RMS. Zamiast tego ponownie uruchom kreatora na co najmniej jednym innym komputerze. Należy zainstalować co najmniej dwa łączniki.

Jeśli zainstalowano drugi (lub końcowy) łącznik, wybierz pozycję Uruchom konsolę administratora łącznika, aby autoryzować serwery.

Podczas procesu instalacji łącznika usługi RMS wszystkie wymagane oprogramowanie jest weryfikowane i instalowane, internet information services (IIS) jest instalowany, jeśli jeszcze nie istnieje, a oprogramowanie łącznika jest zainstalowane i skonfigurowane. Usługa Azure RMS jest również przygotowana do konfiguracji, tworząc następujące elementy:

Pusta tabela serwerów , które są autoryzowane do komunikowania się z usługą Azure RMS przy użyciu łącznika. Dodaj serwery do tej tabeli później.

Zestaw tokenów zabezpieczających dla łącznika, który autoryzuje operacje za pomocą usługi Azure RMS. Te tokeny są pobierane z usługi Azure RMS i instalowane na komputerze lokalnym w rejestrze. Są one chronione przy użyciu interfejsu programowania aplikacji ochrony danych (DPAPI) i poświadczeń konta systemu lokalnego.

Tworzenie dedykowanego konta dla łącznika usługi RMS

W tej procedurze opisano sposób tworzenia dedykowanego konta do uruchamiania łącznika usługi Azure RMS z najmniejszymi możliwymi uprawnieniami do użycia podczas logowania podczas instalacji łącznika usługi RMS.

Jeśli jeszcze tego nie zrobiono, pobierz i zainstaluj moduł AIPService programu PowerShell. Aby uzyskać więcej informacji, zobacz Instalowanie modułu AIPService programu PowerShell.

Uruchom program Windows PowerShell za pomocą polecenia Uruchom jako administrator i połącz się z usługą ochrony przy użyciu polecenia Połączenie-AipService:

Connect-AipService //provide Microsoft 365 tenant administratoror Azure RMS global administrator credentialsUruchom polecenie Add-AipServiceRoleBased Administracja istrator, używając tylko jednego z następujących parametrów:

Add-AipServiceRoleBasedAdministrator -EmailAddress <email address> -Role"ConnectorAdministrator"Add-AipServiceRoleBasedAdministrator -ObjectId <object id> -Role"ConnectorAdministrator"Add-AipServiceRoleBasedAdministrator -SecurityGroupDisplayName <group Name> -Role"ConnectorAdministrator"Na przykład uruchom polecenie:

Add-AipServiceRoleBasedAdministrator -EmailAddressmelisa@contoso.com -Role "ConnectorAdministrator"

Mimo że te polecenia przypisują rolę administratora łącznika, można również użyć roli Global Administracja istrator.

Weryfikowanie instalacji

Aby sprawdzić, czy usługi sieci Web łącznika usługi RMS działają:

W przeglądarce internetowej nawiąż połączenie z http://< connectoraddress>/_wmcs/certification/servercertification.asmx, zastępując ciąg< connectoraddress> adresem serwera lub nazwą, która ma zainstalowany łącznik usługi RMS.

Pomyślne połączenie powoduje wyświetlenie strony ServerCertificationWebService .

Aby sprawdzić, czy użytkownik może odczytywać lub modyfikować dokumenty chronione przez usługę RMS lub AIP:

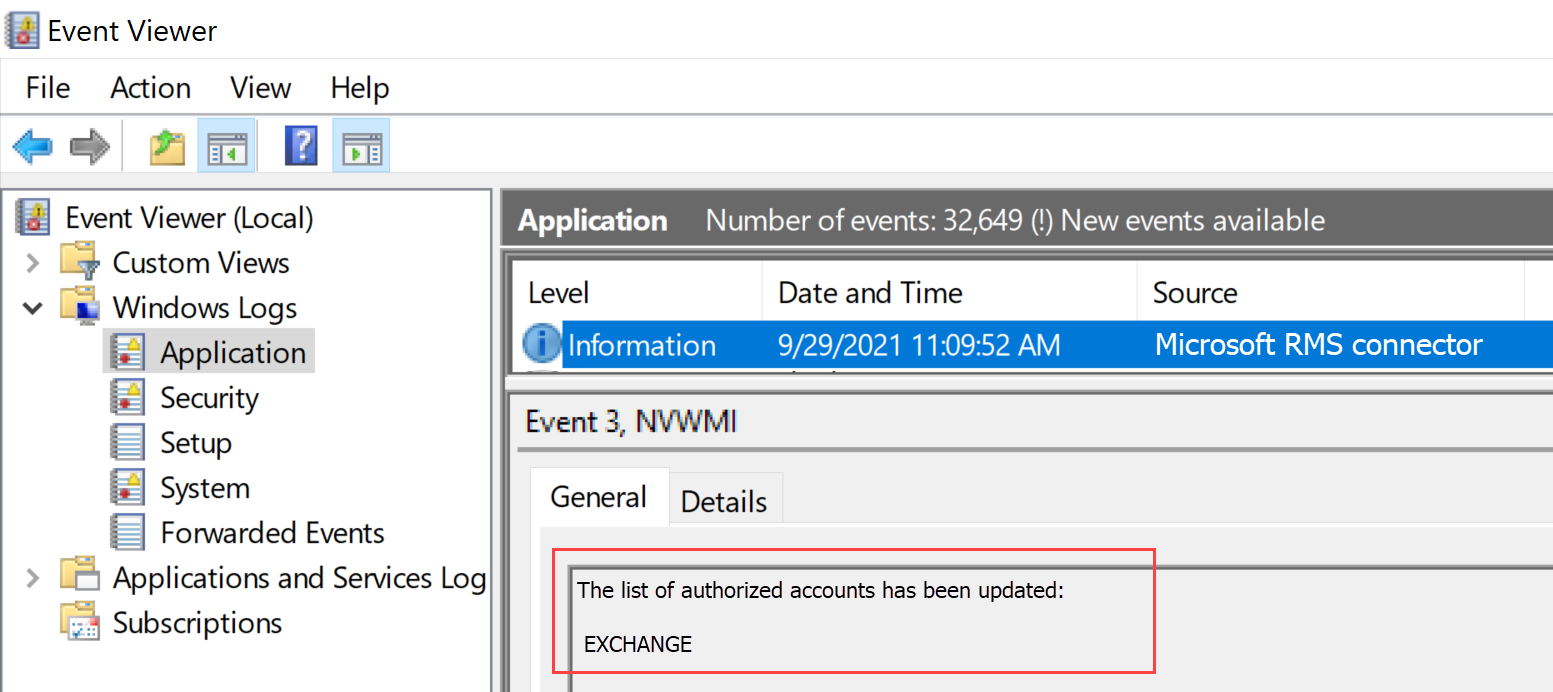

Na maszynie łącznika usługi RMS otwórz Podgląd zdarzeń i przejdź do dziennika systemu Windows aplikacji. Znajdź wpis ze źródła usługi Microsoft RMS Połączenie or z poziomem informacji.

Wpis powinien mieć komunikat podobny do następującego:

The list of authorized accounts has been updated

Jeśli musisz odinstalować łącznik usługi RMS, odinstaluj go za pośrednictwem strony ustawień systemowych lub ponownie uruchom kreatora i wybierz opcję odinstalowania.

Jeśli podczas instalacji wystąpią problemy, sprawdź dziennik instalacji: %LocalAppData%\Temp\Microsoft Rights Management connector_<date i time.log>

Na przykład dziennik instalacji może wyglądać podobnie do C:\Users\Administracja istrator\AppData\Local\Temp\Microsoft Rights Management connector_20170803110352.log

Autoryzowanie serwerów do korzystania z łącznika usługi RMS

Po zainstalowaniu łącznika usługi RMS na co najmniej dwóch komputerach możesz autoryzować serwery i usługi, które mają być używane przez łącznik usługi RMS. Na przykład serwery z programem Exchange Server 2013 lub SharePoint Server 2013.

Aby zdefiniować te serwery, uruchom narzędzie administracyjne łącznika usługi RMS i dodaj wpisy do listy dozwolonych serwerów. To narzędzie można uruchomić po wybraniu opcji Uruchom konsolę administracyjną łącznika, aby autoryzować serwery na końcu kreatora instalacji łącznika usługi Microsoft Rights Management lub uruchomić go oddzielnie od kreatora.

Podczas autoryzacji tych serwerów należy pamiętać o następujących kwestiach:

Dodane serwery mają specjalne uprawnienia. Wszystkie konta określone dla roli programu Exchange Server w konfiguracji łącznika mają przypisaną rolę administratora w usłudze Azure RMS, która zapewnia im dostęp do całej zawartości dla tej dzierżawy usługi RMS. W razie potrzeby funkcja administratora jest automatycznie włączona. Aby uniknąć ryzyka bezpieczeństwa podniesienia uprawnień, należy zachować ostrożność, aby określić tylko konta, które są używane przez serwery exchange organizacji. Wszystkie serwery skonfigurowane jako serwery programu SharePoint lub serwery plików, które używają wystąpienia klastra trybu failover, otrzymują zwykłe uprawnienia użytkownika.

Można dodać wiele serwerów jako pojedynczy wpis , określając zabezpieczenia lub grupę dystrybucyjną usługi Active Directory albo konto usługi używane przez więcej niż jeden serwer. W przypadku korzystania z tej konfiguracji grupa serwerów współudzieli te same certyfikaty usługi RMS i wszyscy są traktowani jako właściciele zawartości chronionej przez dowolny z nich. Aby zminimalizować nakłady administracyjne, zalecamy użycie tej konfiguracji pojedynczej grupy, a nie pojedynczych serwerów do autoryzowania serwerów Programu Exchange lub farmy serwerów programu SharePoint w organizacji.

Na stronie Serwery dozwolone do korzystania z łącznika wybierz pozycję Dodaj.

Uwaga

Autoryzowanie serwerów jest równoważną konfiguracją w usłudze Azure RMS do konfiguracji usług AD RMS ręcznego stosowania praw NTFS do serweraCertification.asmx dla kont komputerów usługi lub serwera i ręczne udzielanie uprawnień administratora do kont programu Exchange. Stosowanie praw NTFS do pliku ServerCertification.asmx nie jest wymagane w łączniku.

Dodawanie serwera do listy dozwolonych serwerów

Na stronie Zezwalaj serwerowi na korzystanie z łącznika wprowadź nazwę obiektu lub przejdź, aby zidentyfikować obiekt do autoryzowania.

Ważne jest, aby autoryzować prawidłowy obiekt. Aby serwer używał łącznika, należy wybrać konto, na które jest uruchomiona usługa lokalna (na przykład Exchange lub SharePoint). Jeśli na przykład usługa jest uruchomiona jako skonfigurowane konto usługi, dodaj nazwę tego konta usługi do listy. Jeśli usługa jest uruchomiona jako system lokalny, dodaj nazwę obiektu komputera (na przykład SERVERNAME$). Najlepszym rozwiązaniem jest utworzenie grupy zawierającej te konta i określenie grupy zamiast nazw poszczególnych serwerów.

Więcej informacji o różnych rolach serwera:

W przypadku serwerów z programem Exchange: należy określić grupę zabezpieczeń i użyć domyślnej grupy (serwerów Exchange), która program Exchange automatycznie tworzy i utrzymuje wszystkie serwery programu Exchange w lesie.

W przypadku serwerów z programem SharePoint:

Jeśli serwer programu SharePoint 2010 jest skonfigurowany do uruchamiania jako system lokalny (nie używa konta usługi), ręcznie utwórz grupę zabezpieczeń w usługach domena usługi Active Directory i dodaj obiekt nazwy komputera dla serwera w tej konfiguracji do tej grupy.

Jeśli serwer programu SharePoint jest skonfigurowany do używania konta usługi (zalecaną praktyką dla programu SharePoint 2010 i jedyną opcją dla programów SharePoint 2016 i SharePoint 2013), wykonaj następujące czynności:

Dodaj konto usługi z uruchomioną usługą Administracja istration programu SharePoint Central, aby umożliwić skonfigurowanie programu SharePoint z poziomu konsoli administratora.

Dodaj konto skonfigurowane dla puli aplikacji programu SharePoint.

Napiwek

Jeśli te dwa konta są różne, rozważ utworzenie pojedynczej grupy zawierającej oba konta, aby zminimalizować koszty administracyjne.

W przypadku serwerów plików korzystających z infrastruktury klasyfikacji plików skojarzone usługi są uruchamiane jako konto systemu lokalnego, dlatego należy autoryzować konto komputera dla serwerów plików (na przykład SERVERNAME$) lub grupę zawierającą te konta komputerów.

Po zakończeniu dodawania serwerów do listy kliknij przycisk Zamknij.

Jeśli jeszcze tego nie zrobiono, musisz teraz skonfigurować równoważenie obciążenia dla serwerów z zainstalowanym łącznikiem usługi RMS i rozważyć, czy używać protokołu HTTPS dla połączeń między tymi serwerami a serwerami, które zostały właśnie autoryzowane.

Konfigurowanie równoważenia obciążenia i wysokiej dostępności

Po zainstalowaniu drugiego lub końcowego wystąpienia łącznika usługi RMS zdefiniuj nazwę serwera adresu URL łącznika i skonfiguruj system równoważenia obciążenia.

Nazwa serwera adresu URL łącznika może być dowolną nazwą w przestrzeni nazw, którą kontrolujesz. Można na przykład utworzyć wpis w systemie DNS dla rmsconnector.contoso.com i skonfigurować ten wpis tak, aby używał adresu IP w systemie równoważenia obciążenia. Nie ma żadnych specjalnych wymagań dotyczących tej nazwy i nie trzeba jej konfigurować na samych serwerach łącznika. Jeśli serwery exchange i SharePoint nie będą komunikować się z łącznikiem przez Internet, ta nazwa nie musi być rozpoznawana w Internecie.

Ważne

Zalecamy, aby ta nazwa nie została zmieniona po skonfigurowaniu serwerów programu Exchange lub SharePoint do korzystania z łącznika, ponieważ należy wyczyścić te serwery wszystkich konfiguracji usługi IRM, a następnie ponownie je skonfigurować.

Po utworzeniu nazwy w systemie DNS i skonfigurowaniu dla adresu IP skonfiguruj równoważenie obciążenia dla tego adresu, co kieruje ruch do serwerów łącznika. W tym celu można użyć dowolnego modułu równoważenia obciążenia opartego na adresach IP, który obejmuje funkcję równoważenia obciążenia sieciowego (NLB) w systemie Windows Server. Aby uzyskać więcej informacji, zobacz Load Balancing Deployment Guide (Przewodnik wdrażania równoważenia obciążenia).

Użyj następujących ustawień, aby skonfigurować klaster równoważenia obciążenia sieciowego:

Porty: 80 (dla protokołu HTTP) lub 443 (dla protokołu HTTPS)

Aby uzyskać więcej informacji na temat używania protokołu HTTP lub HTTPS, zobacz następną sekcję.

Koligacja: Brak

Metoda dystrybucji: Równa się

Ta nazwa zdefiniowana dla systemu o zrównoważonym obciążeniu (dla serwerów z uruchomioną usługą łącznika usługi RMS) to nazwa łącznika usługi RMS organizacji używana później podczas konfigurowania serwerów lokalnych do korzystania z usługi Azure RMS.

Konfigurowanie łącznika usługi RMS do korzystania z protokołu HTTPS

Uwaga

Ten krok konfiguracji jest opcjonalny, ale zalecany w przypadku dodatkowych zabezpieczeń.

Chociaż użycie protokołu TLS lub SSL jest opcjonalne dla łącznika usługi RMS, zalecamy korzystanie z dowolnej usługi z uwzględnieniem zabezpieczeń opartej na protokole HTTP. Ta konfiguracja służy do uwierzytelniania serwerów z uruchomionym łącznikiem na serwerach Exchange i SharePoint korzystających z łącznika. Ponadto wszystkie dane wysyłane z tych serwerów do łącznika są szyfrowane.

Aby umożliwić łącznikowi usługi RMS używanie protokołu TLS, na każdym serwerze z uruchomionym łącznikiem usługi RMS zainstaluj certyfikat uwierzytelniania serwera zawierający nazwę używaną dla łącznika. Jeśli na przykład nazwa łącznika usługi RMS zdefiniowana w systemie DNS jest rmsconnector.contoso.com, wdróż certyfikat uwierzytelniania serwera, który zawiera rmsconnector.contoso.com w temacie certyfikatu jako nazwa pospolita. Możesz też określić rmsconnector.contoso.com w alternatywnej nazwie certyfikatu jako wartość DNS. Certyfikat nie musi zawierać nazwy serwera. Następnie w usługach IIS powiąż ten certyfikat z domyślną witryną sieci Web.

Jeśli używasz opcji HTTPS, upewnij się, że wszystkie serwery z uruchomionym łącznikiem mają prawidłowy certyfikat uwierzytelniania serwera, który jest łańcuchem do głównego urzędu certyfikacji, któremu ufają serwery exchange i SharePoint. Ponadto, jeśli urząd certyfikacji, który wystawił certyfikaty dla serwerów łączników, publikuje listę odwołania certyfikatów (CRL), serwery programu Exchange i programu SharePoint muszą mieć możliwość pobrania tej listy CRL.

Napiwek

Następujące informacje i zasoby ułatwiają żądanie i zainstalowanie certyfikatu uwierzytelniania serwera oraz powiązanie tego certyfikatu z domyślną witryną sieci Web w usługach IIS:

Jeśli używasz usług certyfikatów Active Directory (AD CS) i urzędu certyfikacji przedsiębiorstwa do wdrażania tych certyfikatów uwierzytelniania serwera, możesz zduplikować, a następnie użyć szablonu certyfikatu serwera sieci Web. Ten szablon certyfikatu używa elementu Dostarczone w żądaniu nazwy podmiotu certyfikatu, co oznacza, że można podać nazwę FQDN łącznika usługi RMS dla nazwy podmiotu certyfikatu lub alternatywnej nazwy podmiotu podczas żądania certyfikatu.

Jeśli używasz autonomicznego urzędu certyfikacji lub kupujesz ten certyfikat od innej firmy, zobacz Konfigurowanie certyfikatów serwera internetowego (IIS 7) w bibliotece dokumentacji serwera sieci Web (IIS) w witrynie TechNet.

Aby skonfigurować usługi IIS do używania certyfikatu, zobacz Dodawanie powiązania do lokacji (IIS 7) w bibliotece dokumentacji serwera sieci Web (IIS) w witrynie TechNet.

Konfigurowanie łącznika usługi RMS dla serwera proxy sieci Web

Jeśli serwery łącznika są zainstalowane w sieci, która nie ma bezpośredniej łączności z Internetem i wymaga ręcznej konfiguracji serwera proxy sieci Web dla wychodzącego dostępu do Internetu, należy skonfigurować rejestr na tych serwerach dla łącznika usługi RMS.

Aby skonfigurować łącznik usługi RMS do korzystania z serwera proxy sieci Web

Na każdym serwerze z uruchomionym łącznikiem usługi RMS otwórz edytor rejestru, taki jak Regedit.

Przejdź do HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\AADRM\Połączenie or

Dodaj wartość ciągu ProxyAddress, a następnie ustaw wartość Data dla tej wartości na http://< MyProxyDomainOrIPaddress>:<MyProxyPort>

Na przykład: https://proxyserver.contoso.com:8080.

Zamknij edytor rejestru, a następnie uruchom ponownie serwer lub wykonaj polecenie IISReset, aby ponownie uruchomić usługi IIS.

Instalowanie narzędzia administracyjnego łącznika usługi RMS na komputerach administracyjnych

Narzędzie administracyjne łącznika usługi RMS można uruchomić z komputera, który nie ma zainstalowanego łącznika usługi RMS, jeśli ten komputer spełnia następujące wymagania:

Komputer fizyczny lub wirtualny z systemem Windows Server 2019, 2016, 2012 lub Windows Server 2012 R2 (wszystkie wersje), Windows 11, Windows 10, Windows 8.1, Windows 8.

Co najmniej 1 GB pamięci RAM.

Co najmniej 64 GB miejsca na dysku.

Co najmniej jeden interfejs sieciowy.

Dostęp do Internetu za pośrednictwem zapory (lub internetowego serwera proxy).

.NET 4.7.2

Aby zainstalować narzędzie administracyjne łącznika usługi RMS, uruchom następujący plik dla komputera 64-bitowego: RMS Połączenie orSetup.exe

Jeśli te pliki nie zostały jeszcze pobrane, możesz to zrobić w Centrum pobierania Microsoft.

Aby uzyskać więcej informacji, zobacz Wymagania wstępne dotyczące łącznika usługi RMS.

Aktualizowanie instalacji łącznika usługi RMS

Zainstalowanie nowej wersji łącznika usługi RMS powoduje automatyczne odinstalowanie wszystkich wcześniejszych wersji i zainstalowanie wymaganej wersji programu .NET 4.7.2. Jeśli wystąpią jakiekolwiek problemy, skorzystaj z poniższych instrukcji, aby ręcznie odinstalować poprzednią wersję i zainstalować program .NET 4.7.2.

Na maszynie łącznika usługi RMS użyj strony Ustawienia aplikacji i funkcji, aby odinstalować Połączenie or usługi Microsoft Rights Management.

W starszych systemach opcje instalacji można znaleźć na stronie Panel sterowania > Program i funkcje.

Przejdź przez kreatora, aby odinstalować łącznik usługi Microsoft Rights Management, wybierając pozycję Zakończ na końcu.

Sprawdź, czy na maszynie zainstalowano program .NET 4.7.2. Aby uzyskać więcej informacji, zobacz How to: Determine which .NET Framework versions are installed (Instrukcje: określanie, które wersje programu .NET Framework są zainstalowane).

Jeśli musisz, pobierz i zainstaluj platformę .NET w wersji 4.7.2.

Uruchom ponownie maszynę po wyświetleniu monitu, a następnie kontynuuj instalowanie nowej wersji łącznika usługi RMS.

Wymuszanie protokołu TLS 1.2 dla usługi Azure RMS Połączenie or

Firma Microsoft wyłączy starsze, niezabezpieczone protokoły TLS, w tym protokoły TLS 1.0 i TLS 1.1 w usługach RMS domyślnie 1 marca 2022 r. Aby przygotować się do tej zmiany, możesz wyłączyć obsługę tych starszych protokołów na serwerach usługi RMS Połączenie or i upewnić się, że system nadal działa zgodnie z oczekiwaniami.

W tej sekcji opisano kroki wyłączania protokołu Transport Layer Security (TLS) 1.0 i 1.1 na serwerach usługi RMS Połączenie or i wymuszania korzystania z protokołu TLS 1.2.

Wyłącz protokół TLS 1.0 i 1.1 i wymuś użycie protokołu TLS 1.2

Upewnij się, że platforma .NET na maszynie usługi RMS Połączenie or ma wersję 4.7.2. Aby uzyskać więcej informacji, zobacz .NET Framework w wersji 4.7.2.

Pobierz i zainstaluj najnowszą dostępną wersję usługi RMS Połączenie or. Aby uzyskać więcej informacji, zobacz Instalowanie łącznika usługi RMS.

Uruchom ponownie serwery usługi RMS Połączenie or i przetestuj funkcje Połączenie or usługi RMS. Upewnij się na przykład, że lokalni użytkownicy usługi RMS mogą odczytywać zaszyfrowane dokumenty.

Aby uzyskać więcej informacji, zobacz:

- Ustawienia rejestru protokołu Transport Layer Security (TLS)

- Wyłączanie protokołów TLS 1.0 i 1.1 dla platformy Microsoft 365

Weryfikowanie użycia protokołu TLS 1.2 (zaawansowane)

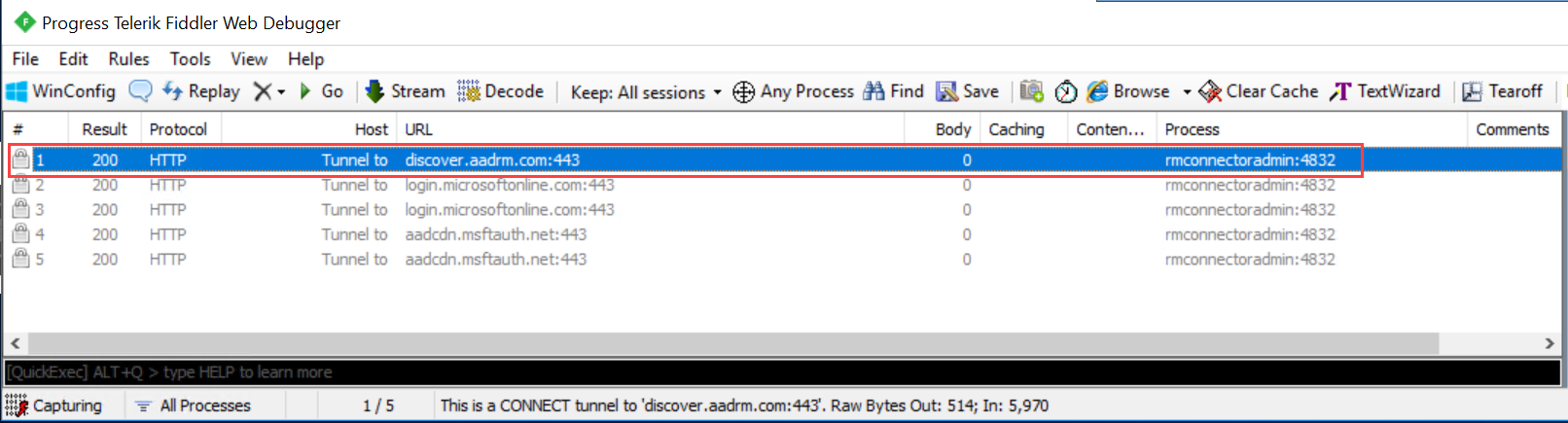

Ta procedura zawiera przykład sposobu sprawdzania, czy protokół TLS 1.2 jest używany i wymaga wcześniejszej wiedzy na temat programu Fiddler.

Pobierz i zainstaluj program Fiddler na maszynie usługi RMS Połączenie or.

Otwórz program Fiddler, a następnie otwórz narzędzia administracyjne usługi Microsoft RMS Połączenie or.

Wybierz pozycję Zaloguj, chociaż nie musisz się zalogować, aby ukończyć weryfikację.

W oknie Fiddler po lewej stronie znajdź proces msconnectoradmin . Ten proces powinien podjąć próbę nawiązania bezpiecznego połączenia z discover.aadrm.com.

Na przykład:

W oknie Fiddler po prawej stronie wybierz kartę Inspektorzy i wyświetl karty Widok tekstu zarówno dla żądania, jak i odpowiedzi.

Na tych kartach zwróć uwagę, że komunikacja jest wykonywana przy użyciu protokołu TLS 1.2. Na przykład:

Ręczne wymuszanie użycia protokołu TLS 1.2

Jeśli musisz ręcznie wymusić użycie protokołu TLS 1.2, wyłącz użycie dla wszystkich wcześniejszych wersji, uruchom następujący skrypt programu PowerShell na maszynie łącznika usługi RMS.

Uwaga

Użycie skryptu w tej sekcji wyłącza komunikację przed protokołem TLS 1.2 dla poszczególnych maszyn. Jeśli inne usługi na maszynie wymagają protokołu TLS 1.0 lub 1.2, ten skrypt może przerwać działanie tych usług.

$ProtocolList = @("SSL 2.0", "SSL 3.0", "TLS 1.0", "TLS 1.1", "TLS 1.2")

$ProtocolSubKeyList = @("Client", "Server")

$DisabledByDefault = "DisabledByDefault"

$Enabled = "Enabled"

$registryPath = "HKLM:\\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\"

foreach ($Protocol in $ProtocolList) {

foreach ($key in $ProtocolSubKeyList) {

$currentRegPath = $registryPath + $Protocol + "\" + $key

Write-Host " Current Registry Path $currentRegPath"

if (!(Test-Path $currentRegPath)) {

Write-Host "creating the registry"

New-Item -Path $currentRegPath -Force | out-Null

}

if ($Protocol -eq "TLS 1.2") {

Write-Host "Working for TLS 1.2"

New-ItemProperty -Path $currentRegPath -Name $DisabledByDefault -Value "0" -PropertyType DWORD -Force | Out-Null

New-ItemProperty -Path $currentRegPath -Name $Enabled -Value "1" -PropertyType DWORD -Force | Out-Null

}

else {

Write-Host "Working for other protocol"

New-ItemProperty -Path $currentRegPath -Name $DisabledByDefault -Value "1" -PropertyType DWORD -Force | Out-Null

New-ItemProperty -Path $currentRegPath -Name $Enabled -Value "0" -PropertyType DWORD -Force | Out-Null

}

}

}

Następne kroki

Teraz, po zainstalowaniu i skonfigurowaniu łącznika usługi RMS, możesz przystąpić do konfigurowania serwerów lokalnych do korzystania z niego. Przejdź do tematu Konfigurowanie serwerów dla łącznika usługi Microsoft Rights Management.

Opinia

Dostępne już wkrótce: W 2024 r. będziemy stopniowo wycofywać zgłoszenia z serwisu GitHub jako mechanizm przesyłania opinii na temat zawartości i zastępować go nowym systemem opinii. Aby uzyskać więcej informacji, sprawdź: https://aka.ms/ContentUserFeedback.

Prześlij i wyświetl opinię dla