Administracja Guide: Custom configurations for the Azure Information Protection unified labeling client (Przewodnik po Administracja: konfiguracje niestandardowe dla klienta ujednoliconego etykietowania usługi Azure Information Protection

Uwaga

Szukasz usługi Microsoft Purview Information Protection, dawniej Microsoft Information Protection (MIP)?

Dodatek usługi Azure Information Protection został wycofany i zastąpiony etykietami wbudowanymi w aplikacje i usługi platformy Microsoft 365. Dowiedz się więcej o stanie pomocy technicznej innych składników usługi Azure Information Protection.

Nowy klient usługi Microsoft Purview Information Protection (bez dodatku) jest obecnie w wersji zapoznawczej i jest zaplanowany na potrzeby ogólnej dostępności.

Skorzystaj z poniższych informacji, aby uzyskać zaawansowane konfiguracje wymagane dla określonych scenariuszy lub użytkowników podczas zarządzania klientem ujednoliconego etykietowania usługi AIP.

Uwaga

Te ustawienia wymagają edytowania rejestru lub określania ustawień zaawansowanych. Ustawienia zaawansowane używają programu PowerShell Centrum zabezpieczeń i zgodności.

Konfigurowanie ustawień zaawansowanych dla klienta za pomocą programu PowerShell

Użyj programu PowerShell zabezpieczeń i zgodności, aby skonfigurować zaawansowane ustawienia dostosowywania zasad i etykiet etykiet.

W obu przypadkach po nawiązaniu połączenia z programem PowerShell zabezpieczeń i zgodności określ parametr Advanced Ustawienia z tożsamością (nazwą lub identyfikatorem GUID) zasad lub etykiety z parami klucz/wartość w tabeli skrótu.

Aby usunąć ustawienie zaawansowane, użyj tej samej składni parametru Advanced Ustawienia, ale określ wartość ciągu o wartości null.

Ważne

Nie używaj białych spacji w wartościach ciągu. Białe ciągi w tych wartościach ciągu uniemożliwią stosowanie etykiet.

Aby uzyskać więcej informacji, zobacz:

- Składnia ustawień zaawansowanych zasad etykiet

- Składnia ustawień zaawansowanych etykiet

- Sprawdzanie bieżących ustawień zaawansowanych

- Przykłady ustawiania ustawień zaawansowanych

- Określanie zasad etykiet lub tożsamości etykiety

- Kolejność pierwszeństwa — sposób rozwiązywania konfliktów ustawień

- Odwołania do ustawień zaawansowanych

Składnia ustawień zaawansowanych zasad etykiet

Przykładem zaawansowanego ustawienia zasad etykiety jest ustawienie wyświetlania paska usługi Information Protection w aplikacja pakietu Office.

W przypadku pojedynczej wartości ciągu użyj następującej składni:

Set-LabelPolicy -Identity <PolicyName> -AdvancedSettings @{Key="value1,value2"}

W przypadku wielu wartości ciągu dla tego samego klucza użyj następującej składni:

Set-LabelPolicy -Identity <PolicyName> -AdvancedSettings @{Key=ConvertTo-Json("value1", "value2")}

Składnia ustawień zaawansowanych etykiet

Przykładem zaawansowanego ustawienia etykiety jest ustawienie określające kolor etykiety.

W przypadku pojedynczej wartości ciągu użyj następującej składni:

Set-Label -Identity <LabelGUIDorName> -AdvancedSettings @{Key="value1,value2"}

W przypadku wielu wartości ciągu dla tego samego klucza użyj następującej składni:

Set-Label -Identity <LabelGUIDorName> -AdvancedSettings @{Key=ConvertTo-Json("value1", "value2")}

Sprawdzanie bieżących ustawień zaawansowanych

Aby sprawdzić bieżące ustawienia zaawansowane, uruchom następujące polecenia:

Aby sprawdzić zaawansowane ustawienia zasad etykiet, użyj następującej składni:

W przypadku zasad etykiet o nazwie Global:

(Get-LabelPolicy -Identity Global).settings

Aby sprawdzić ustawienia zaawansowane etykiety, użyj następującej składni:

Etykieta o nazwie Public:

(Get-Label -Identity Public).settings

Przykłady ustawiania ustawień zaawansowanych

Przykład 1: Ustawianie zaawansowanego ustawienia zasad etykiet dla pojedynczej wartości ciągu:

Set-LabelPolicy -Identity Global -AdvancedSettings @{EnableCustomPermissions="False"}

Przykład 2. Ustawianie zaawansowanego ustawienia etykiety dla pojedynczej wartości ciągu:

Set-Label -Identity Internal -AdvancedSettings @{smimesign="true"}

Przykład 3. Ustawianie zaawansowanego ustawienia etykiety dla wielu wartości ciągu:

Set-Label -Identity Confidential -AdvancedSettings @{labelByCustomProperties=ConvertTo-Json("Migrate Confidential label,Classification,Confidential", "Migrate Secret label,Classification,Secret")}

Przykład 4. Usuwanie zaawansowanego ustawienia zasad etykiet przez określenie wartości ciągu o wartości null:

Set-LabelPolicy -Identity Global -AdvancedSettings @{EnableCustomPermissions=""}

Określanie zasad etykiet lub tożsamości etykiety

Znalezienie nazwy zasad etykiety dla parametru Tożsamości programu PowerShell jest proste, ponieważ w portal zgodności Microsoft Purview istnieje tylko jedna nazwa zasad.

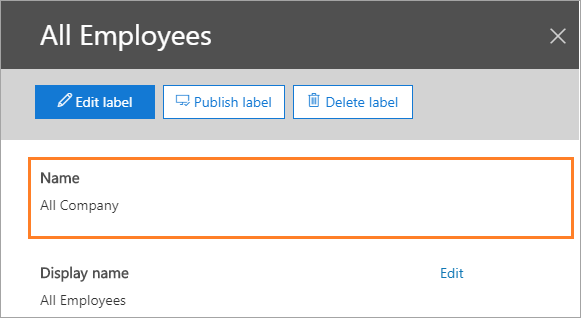

Jednak w przypadku etykiet portal zgodności Microsoft Purview wyświetlać zarówno wartość Nazwa, jak i Nazwa wyświetlana. W niektórych przypadkach te wartości będą takie same, ale mogą być różne. Aby skonfigurować zaawansowane ustawienia etykiet, użyj wartości Nazwa .

Aby na przykład zidentyfikować etykietę na poniższej ilustracji, użyj następującej składni w poleceniu programu PowerShell: : -Identity "All Company"

Jeśli wolisz określić identyfikator GUID etykiety, ta wartość nie jest wyświetlana w portal zgodności Microsoft Purview. Użyj polecenia Get-Label, aby znaleźć tę wartość w następujący sposób:

Get-Label | Format-Table -Property DisplayName, Name, Guid

Aby uzyskać więcej informacji na temat etykietowania nazw i nazw wyświetlanych:

Nazwa jest oryginalną nazwą etykiety i jest unikatowa we wszystkich etykietach.

Ta wartość pozostaje taka sama, nawet jeśli nazwa etykiety została zmieniona później. W przypadku etykiet poufności migrowanych z usługi Azure Information Protection może zostać wyświetlony oryginalny identyfikator etykiety z witryny Azure Portal.

Nazwa wyświetlana to nazwa wyświetlana obecnie dla użytkowników etykiety i nie musi być unikatowa dla wszystkich etykiet.

Na przykład może być wyświetlana nazwa wszystkich pracowników pod etykietą Poufne, a inna nazwa wyświetlana wszystkich pracowników pod etykietą Wysoce poufne. Oba te etykiety podrzędne wyświetlają tę samą nazwę, ale nie są tą samą etykietą i mają różne ustawienia.

Kolejność pierwszeństwa — sposób rozwiązywania konfliktów ustawień

Możesz użyć portal zgodności Microsoft Purview, aby skonfigurować następujące ustawienia zasad etykiety:

Zastosuj tę etykietę domyślnie do dokumentów i wiadomości e-mail

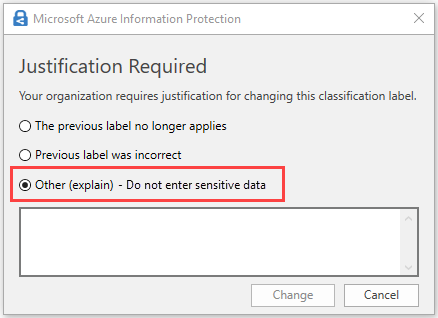

Użytkownicy muszą uzasadnić usunięcie etykiety lub niższej etykiety klasyfikacji

Wymaganie od użytkowników zastosowania etykiety do wiadomości e-mail lub dokumentu

Udostępnianie użytkownikom linku do niestandardowej strony pomocy

Jeśli dla użytkownika skonfigurowano więcej niż jedną zasadę etykiety, każde z potencjalnie różnymi ustawieniami zasad, ostatnie ustawienie zasad jest stosowane zgodnie z kolejnością zasad w portal zgodności Microsoft Purview. Aby uzyskać więcej informacji, zobacz Etykieta priorytet zasad (sprawy dotyczące kolejności)

Zaawansowane ustawienia zasad etykiet są stosowane przy użyciu tej samej logiki przy użyciu ostatniego ustawienia zasad.

Odwołania do ustawień zaawansowanych

W poniższych sekcjach dostępne są zaawansowane ustawienia zasad i etykiet etykiet:

- Zaawansowane odwołanie do ustawień według funkcji

- Dokumentacja ustawień zaawansowanych zasad etykiet

- Dokumentacja ustawień zaawansowanych etykiet

Zaawansowane odwołanie do ustawień według funkcji

W poniższych sekcjach wymieniono zaawansowane ustawienia opisane na tej stronie według integracji produktów i funkcji:

Dokumentacja ustawień zaawansowanych zasad etykiet

Użyj parametru Advanced Ustawienia z poleceniami New-LabelPolicy i Set-LabelPolicy, aby zdefiniować następujące ustawienia:

Dokumentacja ustawień zaawansowanych etykiet

Użyj parametru Advanced Ustawienia z poleceniem New-Label i Set-Label.

| Ustawienie | Scenariusz i instrukcje |

|---|---|

| Kolor | Określanie koloru etykiety |

| customPropertiesByLabel | Stosowanie właściwości niestandardowej po zastosowaniu etykiety |

| DefaultSubLabelId | Określanie domyślnego podkatabelu dla etykiety nadrzędnej |

| labelByCustomProperties | Migrowanie etykiet z bezpiecznych wysp i innych rozwiązań etykietowania |

| SMimeEncrypt | Konfigurowanie etykiety w celu zastosowania ochrony S/MIME w programie Outlook |

| SMimeSign | Konfigurowanie etykiety w celu zastosowania ochrony S/MIME w programie Outlook |

Ukryj opcję menu Klasyfikuj i chroń w systemie Windows Eksplorator plików

Aby ukryć opcję menu Klasyfikuj i chroń w Eksplorator plików systemu Windows, utwórz następującą nazwę wartości DWORD (z dowolnymi danymi wartości):

HKEY_CLASSES_ROOT\AllFilesystemObjects\shell\Microsoft.Azip.RightClick\LegacyDisable

Aby uzyskać więcej informacji, zobacz Używanie Eksplorator plików do klasyfikowania plików.

Wyświetlanie paska usługi Information Protection w aplikacja pakietu Office

Ta konfiguracja używa zaawansowanego ustawienia zasad, które należy skonfigurować przy użyciu programu PowerShell Centrum zabezpieczeń i zgodności.

Domyślnie użytkownicy muszą wybrać opcję Pokaż pasek z przycisku Ważność, aby wyświetlić pasek usługi Information Protection w aplikacja pakietu Office s. Użyj klucza HideBarByDefault i ustaw wartość False, aby automatycznie wyświetlać ten pasek dla użytkowników, aby mogli wybrać etykiety z paska lub przycisku.

W przypadku wybranych zasad etykiet określ następujące ciągi:

Klucz: HideBarByDefault

Wartość: Fałsz

Przykładowe polecenie programu PowerShell, w którym zasady etykiety mają nazwę "Global":

Set-LabelPolicy -Identity Global -AdvancedSettings @{HideBarByDefault="False"}

Wyklucz komunikaty programu Outlook z obowiązkowego etykietowania

Ta konfiguracja używa zaawansowanego ustawienia zasad, które należy skonfigurować przy użyciu programu PowerShell Centrum zabezpieczeń i zgodności.

Domyślnie po włączeniu ustawienia zasad etykiety wszystkie dokumenty i wiadomości e-mail muszą mieć etykietę, wszystkie zapisane dokumenty i wysłane wiadomości e-mail muszą mieć zastosowaną etykietę. Po skonfigurowaniu następującego ustawienia zaawansowanego ustawienie zasad ma zastosowanie tylko do dokumentów pakietu Office, a nie do wiadomości programu Outlook.

W przypadku wybranych zasad etykiet określ następujące ciągi:

Klucz: DisableMandatoryInOutlook

Wartość: True

Przykładowe polecenie programu PowerShell, w którym zasady etykiety mają nazwę "Global":

Set-LabelPolicy -Identity Global -AdvancedSettings @{DisableMandatoryInOutlook="True"}

Włączanie zalecanej klasyfikacji w programie Outlook

Ta konfiguracja używa zaawansowanego ustawienia zasad, które należy skonfigurować przy użyciu programu PowerShell Centrum zabezpieczeń i zgodności.

Podczas konfigurowania etykiety dla zalecanej klasyfikacji użytkownicy są monitowani o zaakceptowanie lub odrzucenie zalecanej etykiety w programach Word, Excel i PowerPoint. To ustawienie rozszerza to zalecenie etykiety, aby było również wyświetlane w programie Outlook.

W przypadku wybranych zasad etykiet określ następujące ciągi:

Klucz: OutlookRecommendationEnabled

Wartość: True

Przykładowe polecenie programu PowerShell, w którym zasady etykiety mają nazwę "Global":

Set-LabelPolicy -Identity Global -AdvancedSettings @{OutlookRecommendationEnabled="True"}

Włączanie usuwania ochrony przed skompresowanych plików

Ta konfiguracja używa zaawansowanego ustawienia zasad, które należy skonfigurować przy użyciu programu PowerShell Centrum zabezpieczeń i zgodności.

Po skonfigurowaniu tego ustawienia polecenie cmdlet programu PowerShell Set-AIPFileLabel jest włączone, aby umożliwić usunięcie ochrony z plików PST, rar i 7zip.

Klucz: EnableContainerSupport

Wartość: True

Przykładowe polecenie programu PowerShell, w którym są włączone zasady:

Set-LabelPolicy -Identity Global -AdvancedSettings @{EnableContainerSupport="True"}

Ustawianie innej etykiety domyślnej dla programu Outlook

Ta konfiguracja używa zaawansowanego ustawienia zasad, które należy skonfigurować przy użyciu programu PowerShell Centrum zabezpieczeń i zgodności.

Podczas konfigurowania tego ustawienia program Outlook nie stosuje domyślnej etykiety skonfigurowanej jako ustawienie zasad dla opcji Zastosuj tę etykietę domyślnie do dokumentów i wiadomości e-mail. Zamiast tego program Outlook może zastosować inną etykietę domyślną lub bez etykiety.

W przypadku wybranych zasad etykiet określ następujące ciągi:

Klucz: OutlookDefaultLabel

Wartość: <identyfikator GUID> etykiety lub brak

Przykładowe polecenie programu PowerShell, w którym zasady etykiety mają nazwę "Global":

Set-LabelPolicy -Identity Global -AdvancedSettings @{OutlookDefaultLabel="None"}

Zmienianie typów plików do ochrony

Te konfiguracje korzystają z zaawansowanego ustawienia zasad, które należy skonfigurować przy użyciu programu PowerShell Centrum zabezpieczeń i zgodności.

Domyślnie klient ujednoliconego etykietowania usługi Azure Information Protection chroni wszystkie typy plików, a skaner z klienta chroni tylko typy plików pakietu Office i pliki PDF.

To domyślne zachowanie dla wybranych zasad etykiet można zmienić, określając jedną z następujących opcji:

PFileSupportedExtension

Klucz: PFileSupportedExtensions

Wartość: <wartość ciągu>

Użyj poniższej tabeli, aby zidentyfikować wartość ciągu do określenia:

| Wartość ciągu | Klient | Skaner |

|---|---|---|

| * | Wartość domyślna: Zastosuj ochronę do wszystkich typów plików | Stosowanie ochrony do wszystkich typów plików |

| ConvertTo-Json(".jpg", ".png") | Oprócz typów plików pakietu Office i plików PDF zastosuj ochronę do określonych rozszerzeń nazw plików | Oprócz typów plików pakietu Office i plików PDF zastosuj ochronę do określonych rozszerzeń nazw plików |

Przykład 1: Polecenie programu PowerShell dla skanera w celu ochrony wszystkich typów plików, gdzie zasady etykiet mają nazwę "Skaner":

Set-LabelPolicy -Identity Scanner -AdvancedSettings @{PFileSupportedExtensions="*"}

Przykład 2: Polecenie programu PowerShell dla skanera w celu ochrony plików .txt i plików .csv oprócz plików pakietu Office i plików PDF, gdzie zasady etykiet mają nazwę "Skaner":

Set-LabelPolicy -Identity Scanner -AdvancedSettings @{PFileSupportedExtensions=ConvertTo-Json(".txt", ".csv")}

Za pomocą tego ustawienia można zmienić typy plików, które są chronione, ale nie można zmienić domyślnego poziomu ochrony z natywnego na ogólny. Na przykład dla użytkowników z klientem ujednoliconego etykietowania można zmienić ustawienie domyślne, tak aby tylko pliki pakietu Office i pliki PDF są chronione zamiast wszystkich typów plików. Nie można jednak zmienić tych typów plików, aby były ogólnie chronione za pomocą rozszerzenia nazwy pliku pfile.

AdditionalPPrefixExtensions

Klient ujednoliconego etykietowania obsługuje zmianę <EXT>. PFILE do P<EXT> przy użyciu właściwości advanced, AdditionalPPrefixExtensions. Ta właściwość zaawansowana jest obsługiwana na podstawie Eksplorator plików, programu PowerShell i skanera. Wszystkie aplikacje mają podobne zachowanie.

Klucz: AdditionalPPrefixExtensions

Wartość: <wartość ciągu>

Użyj poniższej tabeli, aby zidentyfikować wartość ciągu do określenia:

| Wartość ciągu | Klient i skaner |

|---|---|

| * | Wszystkie rozszerzenia PFile stają się P<EXT> |

| <wartość null> | Wartość domyślna zachowuje się jak domyślna wartość ochrony. |

| ConvertTo-Json(".dwg", ".zip") | Oprócz poprzedniej listy ".dwg" i ".zip" stają się P<EXT> |

Dzięki temu ustawieniu następujące rozszerzenia stają się zawsze rozszerzeniami P<EXT>: ".txt", ".xml", ".bmp", ".jt", ".jpg", ".jpeg", ".jpe", ".jif", ".jfif", ".jfi", ".png", ".tif", ".tiff", ".gif"). Godne uwagi wykluczenie polega na tym, że wyrażenie "ptxt" nie staje się plikiem "txt.pfile".

Funkcja AdditionalPPrefixExtensions działa tylko wtedy, gdy włączono ochronę plików PFile z właściwością advanced — PFileSupportedExtension jest włączona.

Przykład 1: Polecenie programu PowerShell, aby zachowywać się jak domyślne zachowanie, w którym ustawienie Chroń ".dwg" staje się ".dwg.pfile":

Set-LabelPolicy -AdvancedSettings @{ AdditionalPPrefixExtensions =""}

Przykład 2: Polecenie programu PowerShell, aby zmienić wszystkie rozszerzenia PFile z ochrony ogólnej (dwg.pfile) na ochronę natywną (pdwg), gdy pliki są chronione:

Set-LabelPolicy -AdvancedSettings @{ AdditionalPPrefixExtensions ="*"}

Przykład 3: polecenie programu PowerShell w celu zmiany ciągu ".dwg" na ".pdwg" podczas korzystania z tej usługi chroni ten plik:

Set-LabelPolicy -AdvancedSettings @{ AdditionalPPrefixExtensions =ConvertTo-Json(".dwg")}

Usuń element "Nie teraz" dla dokumentów, gdy używasz obowiązkowego etykietowania

Ta konfiguracja używa zaawansowanego ustawienia zasad, które należy skonfigurować przy użyciu programu PowerShell Centrum zabezpieczeń i zgodności.

Jeśli używasz ustawienia zasad etykiety Wszystkie dokumenty i wiadomości e-mail muszą mieć etykietę, użytkownicy są monitowani o wybranie etykiety po pierwszym zapisaniu dokumentu pakietu Office i wysłaniu wiadomości e-mail z programu Outlook.

W przypadku dokumentów użytkownicy mogą wybrać pozycję Nie teraz , aby tymczasowo odrzucić monit o wybranie etykiety i powrót do dokumentu. Nie mogą jednak zamknąć zapisanego dokumentu bez etykietowania.

Po skonfigurowaniu ustawienia PostponeMandatoryBeforeSave opcja Nie teraz zostanie usunięta, aby użytkownicy musieli wybrać etykietę po pierwszym zapisaniu dokumentu.

Napiwek

Ustawienie PostponeMandatoryBeforeSave zapewnia również, że dokumenty udostępnione są oznaczone etykietą przed wysłaniem ich pocztą e-mail.

Domyślnie, nawet jeśli w zasadach jest włączona etykieta Wszystkie dokumenty i wiadomości e-mail, użytkownicy są promowane tylko do plików etykiet dołączonych do wiadomości e-mail z programu Outlook.

W przypadku wybranych zasad etykiet określ następujące ciągi:

Klucz: PostponeMandatoryBeforeSave

Wartość: Fałsz

Przykładowe polecenie programu PowerShell, w którym zasady etykiety mają nazwę "Global":

Set-LabelPolicy -Identity Global -AdvancedSettings @{PostponeMandatoryBeforeSave="False"}

Usuwanie nagłówków i stopek z innych rozwiązań etykietowania

Ta konfiguracja używa zaawansowanych ustawień zasad, które należy skonfigurować przy użyciu programu PowerShell Centrum zabezpieczeń i zgodności.

Istnieją dwie metody usuwania klasyfikacji z innych rozwiązań etykietowania:

| Ustawienie | opis |

|---|---|

| WordShapeNameToRemove | Usuwa dowolny kształt z dokumentów programu Word, w których nazwa kształtu jest zgodna z nazwą zdefiniowaną we właściwości zaawansowanej WordShapeNameToRemove . Aby uzyskać więcej informacji, zobacz Use the WordShapeNameToRemove advanced property (Używanie właściwości zaawansowanej WordShapeNameToRemove). |

| RemoveExternalContentMarkingInApp ExternalContentMarkingToRemove |

Umożliwia usuwanie lub zastępowanie nagłówków lub stopek opartych na tekście z dokumentów programów Word, Excel i PowerPoint. Aby uzyskać więcej informacji, zobacz: - Używanie właściwości zaawansowanej RemoveExternalContentMarkingInApp - Jak skonfigurować externalContentMarkingToRemove. |

Używanie właściwości zaawansowanej WordShapeNameToRemove

Zaawansowana właściwość WordShapeNameToRemove jest obsługiwana w wersji 2.6.101.0 lub nowszej

To ustawienie umożliwia usunięcie lub zastąpienie etykiet opartych na kształtach z dokumentów programu Word po zastosowaniu tych oznaczeń wizualnych przez inne rozwiązanie do etykietowania. Na przykład kształt zawiera nazwę starej etykiety, która została teraz zmigrowana do etykiet poufności w celu użycia nowej nazwy etykiety i jej własnego kształtu.

Aby użyć tej właściwości zaawansowanej, musisz znaleźć nazwę kształtu w dokumencie programu Word, a następnie zdefiniować je na liście właściwości zaawansowanych WordShapeNameToRemove zaawansowanych kształtów. Usługa usunie dowolny kształt w programie Word rozpoczynający się od nazwy zdefiniowanej na liście kształtów w tej właściwości zaawansowanej.

Unikaj usuwania kształtów zawierających tekst, który chcesz zignorować, definiując nazwę wszystkich kształtów do usunięcia i unikając sprawdzania tekstu we wszystkich kształtach, który jest procesem intensywnie korzystającym z zasobów.

Uwaga

W programie Microsoft Word kształty można usunąć, definiując nazwę kształtów lub tekst, ale nie obie. Jeśli właściwość WordShapeNameToRemove jest zdefiniowana, wszystkie konfiguracje zdefiniowane przez wartość ExternalContentMarkingToRemove są ignorowane.

Aby znaleźć nazwę używanego kształtu i chcesz je wykluczyć:

W programie Word wyświetl okienko Wybór: karta >Narzędzia główne Edytowanie grupy> Wybierz opcję >Okienko wyboru.

Wybierz kształt na stronie, którą chcesz oznaczyć do usunięcia. Nazwa zaznaczonego kształtu jest teraz wyróżniona w okienku Wybór .

Użyj nazwy kształtu, aby określić wartość ciągu dla klucza WordShapeNameToRemove.

Przykład: nazwa kształtu to dc. Aby usunąć kształt o tej nazwie, należy określić wartość: dc.

Klucz: WordShapeNameToRemove

Wartość: <nazwa kształtu programu Word>

Przykładowe polecenie programu PowerShell, w którym zasady etykiety mają nazwę "Global":

Set-LabelPolicy -Identity Global -AdvancedSettings @{WordShapeNameToRemove="dc"}

Jeśli masz więcej niż jeden kształt programu Word do usunięcia, określ dowolną liczbę wartości, które mają być usuwane.

Używanie właściwości zaawansowanej RemoveExternalContentMarkingInApp

To ustawienie umożliwia usunięcie lub zastąpienie nagłówków lub stopek tekstowych z dokumentów po zastosowaniu tych oznaczeń wizualnych przez inne rozwiązanie do etykietowania. Na przykład stara stopka zawiera nazwę starej etykiety, która została teraz zmigrowana do etykiet poufności w celu użycia nowej nazwy etykiety i własnej stopki.

Gdy klient ujednoliconego etykietowania pobiera tę konfigurację w zasadach, stare nagłówki i stopki są usuwane lub zastępowane po otwarciu dokumentu w aplikacja pakietu Office i wszelkie etykiety poufności są stosowane do dokumentu.

Ta konfiguracja nie jest obsługiwana w programie Outlook i należy pamiętać, że w przypadku korzystania z niej z programów Word, Excel i PowerPoint może negatywnie wpłynąć na wydajność tych aplikacji dla użytkowników. Konfiguracja umożliwia definiowanie ustawień dla aplikacji, na przykład wyszukiwanie tekstu w nagłówkach i stopkach dokumentów programu Word, ale nie w arkuszach kalkulacyjnych programu Excel ani w prezentacjach programu PowerPoint.

Ponieważ dopasowanie wzorca wpływa na wydajność użytkowników, zalecamy ograniczenie typów aplikacja pakietu Office lication (Word, EXcel, PowerPoint) tylko do tych, które należy wyszukać. W przypadku wybranych zasad etykiet określ następujące ciągi:

Klucz: RemoveExternalContentMarkingInApp

Wartość: <typy aplikacja pakietu Office lication WXP>

Przykłady:

Aby wyszukać tylko dokumenty programu Word, określ W.

Aby wyszukać dokumenty programu Word i prezentacje programu PowerPoint, określ wp.

Przykładowe polecenie programu PowerShell, w którym zasady etykiety mają nazwę "Global":

Set-LabelPolicy -Identity Global -AdvancedSettings @{RemoveExternalContentMarkingInApp="WX"}

Następnie potrzebne jest co najmniej jedno zaawansowane ustawienie klienta ExternalContentMarkingToRemove, aby określić zawartość nagłówka lub stopki oraz sposób ich usuwania lub zastępowania.

Jak skonfigurować externalContentMarkingToRemove

Po określeniu wartości ciągu dla klucza ExternalContentMarkingToRemove dostępne są trzy opcje używające wyrażeń regularnych. Dla każdego z tych scenariuszy użyj składni pokazanej w kolumnie Przykładowa wartość w poniższej tabeli:

| Opcja | Przykładowy opis | Przykładowa wartość |

|---|---|---|

| Częściowe dopasowanie w celu usunięcia wszystkiego w nagłówku lub stopce | Nagłówki lub stopki zawierają ciąg TEXT TO REMOVE i chcesz całkowicie usunąć te nagłówki lub stopki. | *TEXT* |

| Pełne dopasowanie, aby usunąć tylko określone wyrazy w nagłówku lub stopce | Nagłówki lub stopki zawierają ciąg TEXT TO REMOVE i chcesz usunąć tylko wyraz TEXT , pozostawiając nagłówek lub stopkę jako TO REMOVE. | TEXT |

| Pełne dopasowanie, aby usunąć wszystko w nagłówku lub stopce | Nagłówki lub stopki mają ciąg TEKST DO USUNIĘCIA. Chcesz usunąć nagłówki lub stopki, które mają dokładnie ten ciąg. | ^TEXT TO REMOVE$ |

Wzorzec pasujący do określonego ciągu jest niewrażliwy na wielkość liter. Maksymalna długość ciągu wynosi 255 znaków i nie może zawierać białych spacji.

Ponieważ niektóre dokumenty mogą zawierać niewidoczne znaki lub różne rodzaje spacji lub kart, ciąg określony dla frazy lub zdania może nie zostać wykryty. Jeśli to możliwe, określ pojedynczy wyraz wyróżniający dla wartości i pamiętaj, aby przetestować wyniki przed wdrożeniem w środowisku produkcyjnym.

W przypadku tych samych zasad etykiet określ następujące ciągi:

Klucz: ExternalContentMarkingToRemove

Wartość: <ciąg do dopasowania, zdefiniowany jako wyrażenie regularne>

Przykładowe polecenie programu PowerShell, w którym zasady etykiety mają nazwę "Global":

Set-LabelPolicy -Identity Global -AdvancedSettings @{ExternalContentMarkingToRemove="*TEXT*"}

Aby uzyskać więcej informacji, zobacz:

Nagłówki lub stopki wielowierszowe

Jeśli tekst nagłówka lub stopki jest większy niż pojedynczy wiersz, utwórz klucz i wartość dla każdego wiersza. Jeśli na przykład masz następującą stopkę z dwoma wierszami:

Plik jest klasyfikowany jako poufny

Etykieta zastosowana ręcznie

Aby usunąć tę stopkę wielowierszową, należy utworzyć następujące dwa wpisy dla tych samych zasad etykiet:

- Klucz: ExternalContentMarkingToRemove

- Wartość klucza 1: *Poufne*

- Wartość klucza 2: *Zastosowana etykieta*

Przykładowe polecenie programu PowerShell, w którym zasady etykiety mają nazwę "Global":

Set-LabelPolicy -Identity Global -AdvancedSettings @{ExternalContentMarkingToRemove=ConvertTo-Json("Confidential","Label applied")}

Optymalizacja programu PowerPoint

Nagłówki i stopki w programie PowerPoint są implementowane jako kształty. W przypadku typów kształtów msoTextBox, msoTextEffect, msoPlaceholder i msoAutoShape następujące ustawienia zaawansowane zapewniają dodatkowe optymalizacje:

Ponadto program PowerPointRemoveAllShapesByShapeName może usunąć dowolny typ kształtu na podstawie nazwy kształtu.

Aby uzyskać więcej informacji, zobacz Znajdowanie nazwy kształtu, którego używasz jako nagłówka lub stopki.

Unikaj usuwania kształtów z programu PowerPoint, które zawierają określony tekst i nie są nagłówkami/stopkami

Aby uniknąć usuwania kształtów zawierających określony tekst, ale nie są nagłówkami ani stopkami, użyj dodatkowego zaawansowanego ustawienia klienta o nazwie PowerPointShapeNameToRemove.

Zalecamy również użycie tego ustawienia, aby uniknąć sprawdzania tekstu we wszystkich kształtach, który jest procesem intensywnie korzystającym z zasobów.

Jeśli nie określisz tego dodatkowego zaawansowanego ustawienia klienta, a program PowerPoint zostanie uwzględniony w wartości klucza RemoveExternalContentMarkingInApp , wszystkie kształty zostaną sprawdzone pod kątem tekstu określonego w wartości ExternalContentMarkingToRemove .

Jeśli ta wartość jest określona, zostaną usunięte tylko kształty spełniające kryteria nazwy kształtu, a także tekst zgodny z ciągiem dostarczonym z elementem ExternalContentMarkingToRemove .

Na przykład:

Set-LabelPolicy -Identity Global -AdvancedSettings @{PowerPointShapeNameToRemove="fc"}

Rozszerzanie usuwania oznaczeń zewnętrznych do układów niestandardowych

Ta konfiguracja używa zaawansowanego ustawienia zasad, które należy skonfigurować przy użyciu programu PowerShell Centrum zabezpieczeń i zgodności.

Domyślnie logika używana do usuwania oznaczeń zawartości zewnętrznej ignoruje niestandardowe układy skonfigurowane w programie PowerPoint. Aby rozszerzyć tę logikę na układy niestandardowe, ustaw właściwość zaawansowaną RemoveExternalMarkingFromCustomLayouts na true.

Klucz: RemoveExternalMarkingFromCustomLayouts

Wartość: True

Przykładowe polecenie programu PowerShell, w którym zasady etykiety mają nazwę "Global":

Set-LabelPolicy -Identity Global -AdvancedSettings @{RemoveExternalMarkingFromCustomLayouts="True"}

Usuń wszystkie kształty określonej nazwy kształtu

Jeśli używasz układów niestandardowych programu PowerPoint i chcesz usunąć wszystkie kształty określonej nazwy kształtu z nagłówków i stopek, użyj ustawienia zaawansowanego PowerPointRemoveAllShapesByShapesByShapeName z nazwą kształtu, który chcesz usunąć.

Użycie ustawienia PowerPointRemoveAllShapesByShapeName ignoruje tekst wewnątrz kształtów, a zamiast tego używa nazwy kształtu identyfikującego kształty, które chcesz usunąć.

Na przykład:

Set-LabelPolicy -Identity Global -AdvancedSettings @{PowerPointRemoveAllShapesByShapeName="Arrow: Right"}

Aby uzyskać więcej informacji, zobacz:

- Znajdź nazwę kształtu, którego używasz jako nagłówka lub stopki

- Usuwanie oznaczania zawartości zewnętrznej z układów niestandardowych w programie PowerPoint

Znajdź nazwę kształtu, którego używasz jako nagłówka lub stopki

W programie PowerPoint wyświetl okienko Wybór: karta >Formatowanie Rozmieść okienko wyboru grupy>.

Wybierz kształt na slajdzie zawierający nagłówek lub stopkę. Nazwa zaznaczonego kształtu jest teraz wyróżniona w okienku Wybór .

Użyj nazwy kształtu, aby określić wartość ciągu dla klucza PowerPointShapeNameToRemove .

Przykład: nazwa kształtu to fc. Aby usunąć kształt o tej nazwie, należy określić wartość: fc.

Klucz: PowerPointShapeNameToRemove

Wartość: <nazwa kształtu programu PowerPoint>

Przykładowe polecenie programu PowerShell, w którym zasady etykiety mają nazwę "Global":

Set-LabelPolicy -Identity Global -AdvancedSettings @{PowerPointShapeNameToRemove="fc"}

Jeśli masz więcej niż jeden kształt programu PowerPoint do usunięcia, określ dowolną liczbę wartości, które mają być usuwane.

Domyślnie tylko slajdy wzorca są sprawdzane pod kątem nagłówków i stopek. Aby rozszerzyć to wyszukiwanie na wszystkie slajdy, co jest znacznie bardziej czasochłonnym procesem, użyj dodatkowego zaawansowanego ustawienia klienta o nazwie RemoveExternalContentMarkingInAllSlides:

Klucz: RemoveExternalContentMarkingInAllSlides

Wartość: True

Przykładowe polecenie programu PowerShell, w którym zasady etykiety mają nazwę "Global":

Set-LabelPolicy -Identity Global -AdvancedSettings @{RemoveExternalContentMarkingInAllSlides="True"}

Usuwanie oznaczania zawartości zewnętrznej z układów niestandardowych w programie PowerPoint

Ta konfiguracja używa zaawansowanego ustawienia zasad, które należy skonfigurować przy użyciu programu PowerShell Centrum zabezpieczeń i zgodności.

Domyślnie logika używana do usuwania oznaczeń zawartości zewnętrznej ignoruje niestandardowe układy skonfigurowane w programie PowerPoint. Aby rozszerzyć tę logikę na układy niestandardowe, ustaw właściwość zaawansowaną RemoveExternalMarkingFromCustomLayouts na true.

Klucz: RemoveExternalMarkingFromCustomLayouts

Wartość: True

Przykładowe polecenie programu PowerShell, w którym zasady etykiety mają nazwę "Global":

Set-LabelPolicy -Identity Global -AdvancedSettings @{RemoveExternalMarkingFromCustomLayouts="True"}

Wyłączanie uprawnień niestandardowych w Eksplorator plików

Ta konfiguracja używa zaawansowanego ustawienia zasad, które należy skonfigurować przy użyciu programu PowerShell Centrum zabezpieczeń i zgodności.

Domyślnie użytkownicy widzą opcję Chroń z uprawnieniami niestandardowymi po kliknięciu prawym przyciskiem myszy Eksplorator plików i wybraniu pozycji Klasyfikuj i chroń. Ta opcja pozwala ustawić własne ustawienia ochrony, które mogą zastąpić wszelkie ustawienia ochrony, które mogły zostać dołączone do konfiguracji etykiety. Użytkownicy mogą również zobaczyć opcję usunięcia ochrony. Podczas konfigurowania tego ustawienia użytkownicy nie widzą tych opcji.

Aby skonfigurować to ustawienie zaawansowane, wprowadź następujące ciągi dla wybranych zasad etykiet:

Klucz: EnableCustomPermissions

Wartość: Fałsz

Przykładowe polecenie programu PowerShell, w którym zasady etykiety mają nazwę "Global":

Set-LabelPolicy -Identity Global -AdvancedSettings @{EnableCustomPermissions="False"}

W przypadku plików chronionych przy użyciu uprawnień niestandardowych zawsze wyświetlaj uprawnienia niestandardowe dla użytkowników w Eksplorator plików

Ta konfiguracja używa zaawansowanego ustawienia zasad, które należy skonfigurować przy użyciu programu PowerShell Centrum zabezpieczeń i zgodności.

Po skonfigurowaniu zaawansowanego ustawienia klienta w celu wyłączenia uprawnień niestandardowych w Eksplorator plików domyślnie użytkownicy nie będą mogli wyświetlać ani zmieniać uprawnień niestandardowych, które są już ustawione w chronionym dokumencie.

Istnieje jednak inne zaawansowane ustawienie klienta, które można określić, aby w tym scenariuszu użytkownicy mogli wyświetlać i zmieniać uprawnienia niestandardowe dla chronionego dokumentu, gdy używają Eksplorator plików i klikają plik prawym przyciskiem myszy.

Aby skonfigurować to ustawienie zaawansowane, wprowadź następujące ciągi dla wybranych zasad etykiet:

Klucz: EnableCustomPermissionsForCustomProtectedFiles

Wartość: True

Przykład polecenia programu PowerShell:

Set-LabelPolicy -Identity Global -AdvancedSettings @{EnableCustomPermissionsForCustomProtectedFiles="True"}

W przypadku wiadomości e-mail z załącznikami zastosuj etykietę zgodną z najwyższą klasyfikacją tych załączników

Ta konfiguracja używa zaawansowanych ustawień zasad, które należy skonfigurować przy użyciu programu PowerShell Centrum zabezpieczeń i zgodności.

To ustawienie dotyczy, gdy użytkownicy dołączają dokumenty oznaczone etykietą do wiadomości e-mail i nie etykietują samej wiadomości e-mail. W tym scenariuszu etykieta jest automatycznie wybierana na podstawie etykiet klasyfikacji zastosowanych do załączników. Wybrana jest najwyższa etykieta klasyfikacji.

Załącznik musi być plikiem fizycznym i nie może być linkiem do pliku (na przykład linkiem do pliku w programie Microsoft SharePoint lub OneDrive).

To ustawienie można skonfigurować na wartość Zalecane, aby użytkownicy mogli zastosować wybraną etykietę do wiadomości e-mail. Użytkownicy mogą następnie zaakceptować zalecenie lub odrzucić je bez stosowania etykiety. Możesz też skonfigurować to ustawienie na Wartość Automatyczna, w której jest automatycznie stosowana wybrana etykieta, ale użytkownicy mogą usunąć etykietę lub wybrać inną etykietę przed wysłaniem wiadomości e-mail. Oba scenariusze obsługują dostosowany komunikat.

Uwaga

Gdy załącznik o najwyższej etykiecie klasyfikacji jest skonfigurowany do ochrony z ustawieniem uprawnień zdefiniowanych przez użytkownika:

- Gdy uprawnienia zdefiniowane przez użytkownika etykiety obejmują program Outlook (Nie przesyłaj dalej), ta etykieta jest zaznaczona i nie przesyłaj dalej ochrony jest stosowana do wiadomości e-mail.

- Gdy uprawnienia zdefiniowane przez użytkownika etykiety są przeznaczone tylko dla programów Word, Excel, PowerPoint i Eksplorator plików, ta etykieta nie jest stosowana do wiadomości e-mail i żadna z nich nie jest ochrona.

Aby skonfigurować to ustawienie zaawansowane, wprowadź następujące ciągi dla wybranych zasad etykiet:

Klucz 1: AttachmentAction

Wartość klucza 1: zalecana lub automatyczna

Klucz 2 (opcjonalnie): AttachmentActionTip

Wartość klucza 2: "<niestandardowa etykietka> narzędzia"

Opcjonalna niestandardowa etykietka narzędzia obsługuje tylko jeden język. Jeśli to ustawienie nie zostanie określone, użytkownicy będą wyświetlać następujące komunikaty:

- Zalecana wiadomość: zaleca się etykietowanie tej wiadomości e-mail jako <nazwy etykiety>

- Wiadomość automatyczna: ta wiadomość e-mail została automatycznie oznaczona jako <nazwa etykiety>

Przykładowe polecenie programu PowerShell, w którym zasady etykiety mają nazwę "Global":

Set-LabelPolicy -Identity Global -AdvancedSettings @{AttachmentAction="Automatic"}

Dodawanie elementu "Zgłoś problem" dla użytkowników

Ta konfiguracja używa zaawansowanego ustawienia zasad, które należy skonfigurować przy użyciu programu PowerShell Centrum zabezpieczeń i zgodności.

Po określeniu następującego zaawansowanego ustawienia klienta użytkownicy zobaczą opcję Zgłoś problem , którą mogą wybrać w oknie dialogowym Pomoc i opinie klienta. Określ ciąg HTTP dla linku. Na przykład dostosowana strona internetowa, która umożliwia użytkownikom zgłaszanie problemów lub adres e-mail, który przechodzi do działu pomocy technicznej.

Aby skonfigurować to ustawienie zaawansowane, wprowadź następujące ciągi dla wybranych zasad etykiet:

Klucz: ReportAnIssueLink

Wartość: <ciąg HTTP>

Przykładowa wartość witryny internetowej: https://support.contoso.com

Przykładowa wartość adresu e-mail: mailto:helpdesk@contoso.com

Przykładowe polecenie programu PowerShell, w którym zasady etykiety mają nazwę "Global":

Set-LabelPolicy -Identity Global -AdvancedSettings @{ReportAnIssueLink="mailto:helpdesk@contoso.com"}

Implementowanie wyskakujących wiadomości w programie Outlook, które ostrzegają, uzasadniają lub blokują wysyłanie wiadomości e-mail

Ta konfiguracja używa zaawansowanych ustawień zasad, które należy skonfigurować przy użyciu programu PowerShell Centrum zabezpieczeń i zgodności.

Podczas tworzenia i konfigurowania następujących zaawansowanych ustawień klienta użytkownicy zobaczą wyskakujące wiadomości w programie Outlook, które mogą je ostrzegać przed wysłaniem wiadomości e-mail lub poprosić o uzasadnienie wysłania wiadomości e-mail lub uniemożliwić im wysyłanie wiadomości e-mail dla jednego z następujących scenariuszy:

Ich adres e-mail lub załącznik do wiadomości e-mail ma określoną etykietę:

- Załącznik może być dowolnym typem pliku

Ich adres e-mail lub załącznik nie ma etykiety:

- Załącznik może być dokumentem pakietu Office lub dokumentem PDF

Po spełnieniu tych warunków użytkownik zobaczy komunikat podręczny z jedną z następujących akcji:

| Type | Opis |

|---|---|

| Ostrzec | Użytkownik może potwierdzić i wysłać lub anulować. |

| Uzasadnić | Użytkownik jest monitowany o uzasadnienie (wstępnie zdefiniowane opcje lub dowolny formularz), a użytkownik może następnie wysłać lub anulować wiadomość e-mail. Tekst uzasadnienia jest zapisywany w nagłówku x-nagłówka wiadomości e-mail, dzięki czemu może być odczytywany przez inne systemy, takie jak usługi ochrony przed utratą danych (DLP). |

| Bloku | Użytkownik nie może wysłać wiadomości e-mail, gdy warunek pozostanie. Wiadomość zawiera przyczynę blokowania wiadomości e-mail, dzięki czemu użytkownik może rozwiązać ten problem. Na przykład usuń określonych adresatów lub oznacz wiadomość e-mail etykietą. |

Gdy wyskakujące komunikaty są przeznaczone dla określonej etykiety, można skonfigurować wyjątki dla adresatów według nazwy domeny.

Zobacz blog społeczności technicznej Dostosowywanie wyskakujących komunikatów programu Outlook dla klienta ul usługi AIP, aby zapoznać się z przykładem konfigurowania tych ustawień.

Napiwek

Aby upewnić się, że wyskakujące okienka są wyświetlane nawet wtedy, gdy dokumenty są udostępniane spoza programu Outlook (dołączanie udziału > plików > do kopii), skonfiguruj również ustawienie zaawansowane OdroczMandatoryBeforeZapisz.

Aby uzyskać więcej informacji, zobacz:

- Aby zaimplementować ostrzeżenie, uzasadnić lub zablokować wyskakujące komunikaty dla określonych etykiet

- Aby zaimplementować ostrzeżenie, uzasadnić lub zablokować wyskakujące wiadomości e-mail lub załączniki, które nie mają etykiety

Aby zaimplementować ostrzeżenie, uzasadnić lub zablokować wyskakujące komunikaty dla określonych etykiet

Dla wybranych zasad utwórz co najmniej jedno z następujących ustawień zaawansowanych przy użyciu następujących kluczy. Dla wartości określ co najmniej jedną etykietę według identyfikatorów GUID, z których każda jest oddzielona przecinkami.

Przykładowa wartość dla wielu identyfikatorów GUID etykiet jako ciąg rozdzielony przecinkami:

dcf781ba-727f-4860-b3c1-73479e31912b,1ace2cc3-14bc-4142-9125-bf946a70542c,3e9df74d-3168-48af-8b11-037e3021813f

| Typ wiadomości | Klucz/wartość |

|---|---|

| Ostrzec | Klucz: OutlookWarnUntrustedCollaborationLabel Wartość: <identyfikatory GUID etykiet, rozdzielane przecinkami> |

| Uzasadnić | Klucz: OutlookJustifyUntrustedCollaborationLabel Wartość: <identyfikatory GUID etykiet, rozdzielane przecinkami> |

| Bloku | Klucz: OutlookBlockUntrustedCollaborationLabel Wartość: <identyfikatory GUID etykiet, rozdzielane przecinkami> |

Przykładowe polecenie programu PowerShell, w którym zasady etykiety mają nazwę "Global":

Set-LabelPolicy -Identity Global -AdvancedSettings @{OutlookWarnUntrustedCollaborationLabel="8faca7b8-8d20-48a3-8ea2-0f96310a848e,b6d21387-5d34-4dc8-90ae-049453cec5cf,bb48a6cb-44a8-49c3-9102-2d2b017dcead,74591a94-1e0e-4b5d-b947-62b70fc0f53a,6c375a97-2b9b-4ccd-9c5b-e24e4fd67f73"}

Set-LabelPolicy -Identity Global -AdvancedSettings @{OutlookJustifyUntrustedCollaborationLabel="dc284177-b2ac-4c96-8d78-e3e1e960318f,d8bb73c3-399d-41c2-a08a-6f0642766e31,750e87d4-0e91-4367-be44-c9c24c9103b4,32133e19-ccbd-4ff1-9254-3a6464bf89fd,74348570-5f32-4df9-8a6b-e6259b74085b,3e8d34df-e004-45b5-ae3d-efdc4731df24"}

Set-LabelPolicy -Identity Global -AdvancedSettings @{OutlookBlockUntrustedCollaborationLabel="0eb351a6-0c2d-4c1d-a5f6-caa80c9bdeec,40e82af6-5dad-45ea-9c6a-6fe6d4f1626b"}

W celu dalszego dostosowywania można również wykluczyć nazwy domen dla wyskakujących komunikatów skonfigurowanych dla określonych etykiet.

Uwaga

Ustawienia zaawansowane w tej sekcji (OutlookWarnUntrustedCollaborationLabel, OutlookJustifyUntrustedCollaborationLabel i OutlookBlockUntrustedCollaborationLabel) są przeznaczone dla określonej etykiety.

Aby zaimplementować domyślne komunikaty podręczne dla nienadzorowanej zawartości, użyj zaawansowanego ustawienia OutlookUnlabeledCollaborationAction. Aby dostosować komunikaty podręczne dla zawartości nieoznaczonej , użyj pliku .json do zdefiniowania ustawień zaawansowanych.

Aby uzyskać więcej informacji, zobacz Dostosowywanie komunikatów podręcznych programu Outlook.

Napiwek

Aby upewnić się, że komunikaty blokowe są wyświetlane zgodnie z potrzebami, nawet dla adresata znajdującego się na liście dystrybucyjnej programu Outlook, pamiętaj o dodaniu ustawienia zaawansowanego EnableOutlookDistributionListExpansion .

Aby zwolnić nazwy domen dla wyskakujących komunikatów skonfigurowanych dla określonych etykiet

W przypadku etykiet określonych przy użyciu tych wyskakujących wiadomości można wykluczyć określone nazwy domen, aby użytkownicy nie widzieli wiadomości dla adresatów, którzy mają tę nazwę domeny dołączoną do ich adresu e-mail. W takim przypadku wiadomości e-mail są wysyłane bez przerwy. Aby określić wiele domen, dodaj je jako pojedynczy ciąg rozdzielony przecinkami.

Typowa konfiguracja polega na wyświetlaniu wyskakujących komunikatów tylko dla adresatów spoza organizacji lub osób, które nie są autoryzowanymi partnerami w organizacji. W takim przypadku należy określić wszystkie domeny poczty e-mail używane przez organizację i partnerów.

Dla tych samych zasad etykiet utwórz następujące zaawansowane ustawienia klienta i dla wartości, określ co najmniej jedną domenę, z których każda jest oddzielona przecinkiem.

Przykładowa wartość dla wielu domen jako ciąg rozdzielony przecinkami: contoso.com,fabrikam.com,litware.com

| Typ wiadomości | Klucz/wartość |

|---|---|

| Ostrzec | Klucz: OutlookWarnTrustedDomains Wartość: <nazwy domen, rozdzielone przecinkami> |

| Uzasadnić | Klucz: OutlookJustifyTrustedDomains Wartość: <nazwy domen, rozdzielone przecinkami> |

| Bloku | Klucz: OutlookBlockTrustedDomains Wartość: <nazwy domen, rozdzielone przecinkami> |

Załóżmy na przykład, że określono ustawienie zaawansowanego klienta OutlookBlockUntrustedCollaborationLabel dla etykiety Poufne \ Wszyscy pracownicy .

Teraz należy określić dodatkowe zaawansowane ustawienie klienta programu OutlookBlockTrustedDomains z contoso.com. W związku z tym użytkownik może wysłać wiadomość e-mail na adres, gdy john@sales.contoso.com ma etykietę Poufne \ Wszyscy pracownicy, ale nie będzie mógł wysyłać wiadomości e-mail z tą samą etykietą do konta Gmail.

Przykładowe polecenia programu PowerShell, w których zasady etykiet mają nazwę "Global":

Set-LabelPolicy -Identity Global -AdvancedSettings @{OutlookBlockTrustedDomains="contoso.com"}

Set-LabelPolicy -Identity Global -AdvancedSettings @{OutlookJustifyTrustedDomains="contoso.com,fabrikam.com,litware.com"}

Uwaga

Aby upewnić się, że komunikaty blokowe są wyświetlane zgodnie z potrzebami, nawet dla adresata znajdującego się na liście dystrybucyjnej programu Outlook, pamiętaj o dodaniu ustawienia zaawansowanego EnableOutlookDistributionListExpansion .

Aby zaimplementować ostrzeżenie, uzasadnić lub zablokować wyskakujące wiadomości e-mail lub załączniki, które nie mają etykiety

W przypadku tych samych zasad etykiet utwórz następujące zaawansowane ustawienie klienta z jedną z następujących wartości:

| Typ wiadomości | Klucz/wartość |

|---|---|

| Ostrzec | Klucz: OutlookUnlabeledCollaborationAction Wartość: Ostrzegaj |

| Uzasadnić | Klucz: OutlookUnlabeledCollaborationAction Wartość: Wyjustuj |

| Bloku | Klucz: OutlookUnlabeledCollaborationAction Wartość: Blokuj |

| Wyłącz te komunikaty | Klucz: OutlookUnlabeledCollaborationAction Wartość: Wyłączone |

Przykładowe polecenie programu PowerShell, w którym zasady etykiety mają nazwę "Global":

Set-LabelPolicy -Identity Global -AdvancedSettings @{OutlookUnlabeledCollaborationAction="Warn"}

Aby uzyskać więcej informacji na temat dostosowywania, zobacz:

- Aby zdefiniować określone rozszerzenia nazw plików dla ostrzeżenia, uzasadnić lub zablokować wyskakujące wiadomości podręczne dla załączników wiadomości e-mail, które nie mają etykiety

- Aby określić inną akcję dla wiadomości e-mail bez załączników

- Dostosowywanie komunikatów podręcznych programu Outlook

Aby zdefiniować określone rozszerzenia nazw plików dla ostrzeżenia, uzasadnić lub zablokować wyskakujące wiadomości podręczne dla załączników wiadomości e-mail, które nie mają etykiety

Domyślnie ostrzeżenie, uzasadnienie lub blokowanie wyskakujących komunikatów mają zastosowanie do wszystkich dokumentów pakietu Office i dokumentów PDF. Tę listę można uściślić, określając rozszerzenia nazw plików, które powinny wyświetlać ostrzeżenia, uzasadnić lub blokować komunikaty z dodatkowym ustawieniem zaawansowanym i rozdzielaną przecinkami listę rozszerzeń nazw plików.

Przykładowa wartość dla wielu rozszerzeń nazw plików do zdefiniowania jako ciągu rozdzielanego przecinkami: .XLSX,.XLSM,.XLS,.XLTX,.XLTM,.DOCX,.DOCM,.DOC,.DOCX,.DOCM,.PPTX,.PPTM,.PPT,.PPTX,.PPTM

W tym przykładzie nieoznakowany dokument PDF nie spowoduje ostrzeżenia, uzasadnienia ani zablokowania wyskakujących komunikatów.

W przypadku tych samych zasad etykiet wprowadź następujące ciągi:

Klucz: OutlookOverrideUnlabeledCollaborationExtensions

Wartość: <rozszerzenia nazw plików do wyświetlania komunikatów, rozdzielone przecinkami>

Przykładowe polecenie programu PowerShell, w którym zasady etykiety mają nazwę "Global":

Set-LabelPolicy -Identity Global -AdvancedSettings @{OutlookOverrideUnlabeledCollaborationExtensions=".PPTX,.PPTM,.PPT,.PPTX,.PPTM"}

Aby określić inną akcję dla wiadomości e-mail bez załączników

Domyślnie wartość określona dla programu OutlookUnlabeledCollaborationAction do ostrzeżenia, uzasadnienia lub blokowania wyskakujących wiadomości dotyczy wiadomości e-mail lub załączników, które nie mają etykiety.

Tę konfigurację można dostosować, określając inne zaawansowane ustawienie wiadomości e-mail, które nie mają załączników.

Utwórz następujące zaawansowane ustawienie klienta z jedną z następujących wartości:

| Typ wiadomości | Klucz/wartość |

|---|---|

| Ostrzec | Klucz: OutlookUnlabeledCollaborationActionOverrideMailBodyBehavior Wartość: Ostrzegaj |

| Uzasadnić | Klucz: OutlookUnlabeledCollaborationActionOverrideMailBodyBehavior Wartość: Wyjustuj |

| Bloku | Klucz: OutlookUnlabeledCollaborationActionOverrideMailBodyBehavior Wartość: Blokuj |

| Wyłącz te komunikaty | Klucz: OutlookUnlabeledCollaborationActionOverrideMailBodyBehavior Wartość: Wyłączone |

Jeśli to ustawienie klienta nie zostanie określone, wartość określona dla aplikacji OutlookUnlabeledCollaborationAction jest używana w przypadku wiadomości e-mail bez etykiet, a także wiadomości e-mail bez etykiet z załącznikami.

Przykładowe polecenie programu PowerShell, w którym zasady etykiety mają nazwę "Global":

Set-LabelPolicy -Identity Global -AdvancedSettings @{OutlookUnlabeledCollaborationActionOverrideMailBodyBehavior="Warn"}

Rozwiń listy dystrybucyjne programu Outlook podczas wyszukiwania adresatów wiadomości e-mail

Ta konfiguracja używa zaawansowanego ustawienia zasad, które należy skonfigurować przy użyciu programu PowerShell Centrum zabezpieczeń i zgodności.

Aby rozszerzyć obsługę innych ustawień zaawansowanych na adresatów wewnątrz list dystrybucyjnych programu Outlook, ustaw ustawienie zaawansowane EnableOutlookDistributionListExpansion na wartość true.

- Klucz: EnableOutlookDistributionListExpansion

- Wartość: true

Jeśli na przykład skonfigurowano ustawienia zaawansowane OutlookBlockTrustedDomains, OutlookBlockUntrustedCollaborationLabel zaawansowane ustawienia, a następnie skonfigurować ustawienie EnableOutlookDistributionListExpansion , program Outlook jest włączony, aby rozwinąć listę dystrybucyjną, aby upewnić się, że komunikat bloku jest wyświetlany zgodnie z potrzebami.

Domyślny limit czasu rozszerzenia listy dystrybucyjnej to 2000 milisekund.

Aby zmodyfikować ten limit czasu, utwórz następujące ustawienie zaawansowane dla wybranych zasad:

- Klucz: OutlookGetEmailAddressesTimeOutMSProperty

- Wartość: Liczba całkowita, w milisekundach

Przykładowe polecenie programu PowerShell, w którym zasady etykiety mają nazwę "Global":

Set-LabelPolicy -Identity Global -AdvancedSettings @{

EnableOutlookDistributionListExpansion="true"

OutlookGetEmailAddressesTimeOutMSProperty="3000"

}

Zapobieganie wysyłaniu danych inspekcji do analizy usługi AIP i platformy Microsoft 365

Domyślnie klient ujednoliconego etykietowania usługi Azure Information Protection obsługuje centralne raportowanie i wysyła dane inspekcji do:

- Analiza usługi Azure Information Protection, jeśli skonfigurowano obszar roboczy usługi Log Analytics

- Platforma Microsoft 365, gdzie można je wyświetlić w Eksploratorze działań

Aby zmienić to zachowanie, aby dane inspekcji nie zostały wysłane, wykonaj następujące czynności:

Dodaj następujące ustawienie zaawansowane zasad przy użyciu programu PowerShell Centrum zabezpieczeń i zgodności:

Klucz: EnableAudit

Wartość: Fałsz

Jeśli na przykład zasady etykiet mają nazwę "Global":

Set-LabelPolicy -Identity Global -AdvancedSettings @{EnableAudit="False"}Uwaga

Domyślnie to ustawienie zaawansowane nie jest obecne w zasadach, a dzienniki inspekcji są wysyłane.

Na wszystkich komputerach klienckich usługi Azure Information Protection usuń następujący folder: %localappdata%\Microsoft\MSIP\mip

Aby umożliwić klientowi ponowne wysyłanie danych dziennika inspekcji, zmień wartość ustawienia zaawansowanego na True. Nie trzeba ręcznie tworzyć folderu %localappdata%\Microsoft\MSIP\mip na komputerach klienckich.

Wysyłanie dopasowań typu informacji do analizy usługi Azure Information Protection

Ta konfiguracja używa zaawansowanego ustawienia zasad, które należy skonfigurować przy użyciu programu PowerShell Centrum zabezpieczeń i zgodności.

Domyślnie klient ujednoliconego etykietowania nie wysyła dopasowań zawartości dla typów informacji poufnych do analizy usługi Azure Information Protection. Aby uzyskać więcej informacji na temat tych dodatkowych informacji, które można wysłać, zobacz sekcję Zawartość pasuje do dokładniejszej analizy w centralnej dokumentacji raportowania.

Aby wysyłać dopasowania zawartości w przypadku wysyłania typów informacji poufnych, utwórz następujące zaawansowane ustawienie klienta w zasadach etykiet:

Klucz: LogMatchedContent

Wartość: True

Przykładowe polecenie programu PowerShell, w którym zasady etykiety mają nazwę "Global":

Set-LabelPolicy -Identity Global -AdvancedSettings @{LogMatchedContent="True"}

Ograniczanie użycia procesora CPU

Począwszy od skanera w wersji 2.7.x.x, zalecamy ograniczenie użycia procesora PRZY użyciu następujących ustawień zaawansowanych SkanerMaxCPU i SkanerMinCPU .

Ważne

Jeśli są używane następujące zasady ograniczania wątków, ustawienia zaawansowane ScannerMaxCPU i ScannerMinCPU są ignorowane. Aby ograniczyć użycie procesora CPU przy użyciu ustawień zaawansowanych ScannerMaxCPU i ScannerMinCPU , anuluj użycie zasad, które ograniczają liczbę wątków.

Ta konfiguracja używa zaawansowanego ustawienia zasad, które należy skonfigurować przy użyciu programu PowerShell Centrum zabezpieczeń i zgodności.

Aby ograniczyć użycie procesora CPU na maszynie skanera, można nim zarządzać przez utworzenie dwóch ustawień zaawansowanych:

SkanerMaxCPU:

Domyślnie ustawiono wartość 100, co oznacza, że nie ma limitu maksymalnego użycia procesora CPU. W takim przypadku proces skanera spróbuje użyć całego dostępnego czasu procesora CPU, aby zmaksymalizować współczynniki skanowania.

Jeśli ustawisz wartość ScannerMaxCPU na mniejszą niż 100, skaner będzie monitorować zużycie procesora w ciągu ostatnich 30 minut. Jeśli średni procesor PRZEKROCZYŁ ustawiony limit, zacznie zmniejszać liczbę wątków przydzielonych dla nowych plików.

Limit liczby wątków będzie kontynuowany tak długo, jak użycie procesora CPU jest wyższe niż limit ustawiony dla SkanerMaxCPU.

SkanerMinCPU:

Sprawdzane tylko wtedy, gdy parametr ScannerMaxCPU nie jest równy 100 i nie można ustawić wartości wyższej niż wartość ScannerMaxCPU . Zalecamy pozostawienie parametru ScannerMinCPU ustawionego co najmniej 15 punktów niższych od wartości ScannerMaxCPU.

Ustaw wartość 50 domyślnie, co oznacza, że jeśli użycie procesora CPU w ciągu ostatnich 30 minut, gdy jest niższa niż ta wartość, skaner zacznie dodawać nowe wątki do skanowania większej liczby plików równolegle, dopóki użycie procesora CPU nie osiągnie poziomu ustawionego dla skaneraMaxCPU-15.

Ogranicz liczbę wątków używanych przez skaner

Ważne

Jeśli są używane następujące zasady ograniczania wątków, ustawienia zaawansowane ScannerMaxCPU i ScannerMinCPU są ignorowane. Aby ograniczyć użycie procesora CPU przy użyciu ustawień zaawansowanych ScannerMaxCPU i ScannerMinCPU , anuluj użycie zasad, które ograniczają liczbę wątków.

Ta konfiguracja używa zaawansowanego ustawienia zasad, które należy skonfigurować przy użyciu programu PowerShell Centrum zabezpieczeń i zgodności.

Domyślnie skaner używa wszystkich dostępnych zasobów procesora na komputerze z uruchomioną usługą skanera. Jeśli musisz ograniczyć użycie procesora CPU podczas skanowania tej usługi, utwórz następujące zaawansowane ustawienie w zasadach etykiet.

Dla wartości określ liczbę równoczesnych wątków, które skaner może uruchomić równolegle. Skaner używa oddzielnego wątku dla każdego skanowanego pliku, więc ta konfiguracja ograniczania określa również liczbę plików, które można skanować równolegle.

Podczas pierwszego konfigurowania wartości do testowania zalecamy określenie 2 na rdzeń, a następnie monitorowanie wyników. Jeśli na przykład uruchomisz skaner na komputerze z 4 rdzeniami, najpierw ustaw wartość na 8. W razie potrzeby zwiększ lub zmniejsz liczbę, zgodnie z wynikającą wydajnością wymaganą dla komputera skanera i szybkości skanowania.

Klucz: SkanerConcurrencyLevel

Wartość: <liczba współbieżnych wątków>

Przykładowe polecenie programu PowerShell, w którym zasady etykiety mają nazwę "Skaner":

Set-LabelPolicy -Identity Scanner -AdvancedSettings @{ScannerConcurrencyLevel="8"}

Migrowanie etykiet z bezpiecznych wysp i innych rozwiązań etykietowania

Ta konfiguracja używa zaawansowanego ustawienia etykiety, które należy skonfigurować przy użyciu programu PowerShell Centrum zabezpieczeń i zgodności.

Ta konfiguracja nie jest zgodna z chronionymi plikami PDF, które mają rozszerzenie nazwy pliku ppdf. Nie można otworzyć tych plików przez klienta przy użyciu Eksplorator plików lub programu PowerShell.

W przypadku dokumentów pakietu Office oznaczonych etykietą Secure Islands można ponownie oznaczyć te dokumenty etykietą poufności przy użyciu zdefiniowanego mapowania. Ta metoda służy również do ponownego używania etykiet z innych rozwiązań, gdy ich etykiety znajdują się w dokumentach pakietu Office.

W wyniku tej opcji konfiguracji nowa etykieta poufności jest stosowana przez klienta ujednoliconego etykietowania usługi Azure Information Protection w następujący sposób:

W przypadku dokumentów pakietu Office: po otwarciu dokumentu w aplikacji klasycznej nowa etykieta poufności jest wyświetlana jako ustawiona i stosowana podczas zapisywania dokumentu.

W przypadku programu PowerShell: polecenia Set-AIPFileLabel i Set-AIPFileClassificiation mogą zastosować nową etykietę poufności.

W przypadku Eksplorator plików: w oknie dialogowym Azure Information Protection jest wyświetlana nowa etykieta poufności, ale nie jest ustawiona.

Ta konfiguracja wymaga określenia zaawansowanego ustawienia o nazwie labelByCustomProperties dla każdej etykiety poufności, którą chcesz zamapować na starą etykietę. Następnie dla każdego wpisu ustaw wartość przy użyciu następującej składni:

[migration rule name],[Secure Islands custom property name],[Secure Islands metadata Regex value]

Określ wybraną nazwę reguły migracji. Użyj nazwy opisowej, która ułatwia określenie, jak należy zamapować co najmniej jedną etykietę z poprzedniego rozwiązania do etykietowania etykiet poufności.

Należy pamiętać, że to ustawienie nie usuwa oryginalnej etykiety z dokumentu ani żadnych oznaczeń wizualnych w dokumencie, które mogły zostać zastosowane w oryginalnej etykiecie. Aby usunąć nagłówki i stopki, zobacz Usuwanie nagłówków i stopek z innych rozwiązań etykietowania.

Przykłady:

- Przykład 1: mapowanie jeden do jednego o tej samej nazwie etykiety

- Przykład 2. Mapowanie jeden do jednego dla innej nazwy etykiety

- Przykład 3. Mapowanie wiele-do-jednego nazw etykiet

- Przykład 4. Wiele reguł dla tej samej etykiety

Aby uzyskać dodatkowe dostosowania, zobacz:

- Rozszerzanie reguł migracji etykiet na wiadomości e-mail

- Rozszerzanie reguł migracji etykiet do właściwości programu SharePoint

Uwaga

Jeśli przeprowadzasz migrację z etykiet w różnych dzierżawach, takich jak po połączeniu firmy, zalecamy przeczytanie naszego wpisu w blogu dotyczącego fuzji i spinoffs, aby uzyskać więcej informacji.

Przykład 1: mapowanie jeden do jednego o tej samej nazwie etykiety

Wymaganie: Dokumenty z etykietą "Poufne" powinny być ponownie oznaczone etykietą "Poufne" przez usługę Azure Information Protection.

W tym przykładzie:

- Etykieta Secure Islands ma nazwę Poufne i jest przechowywana we właściwości niestandardowej o nazwie Classification.

Ustawienie zaawansowane:

Klucz: labelByCustomProperties

Wartość: Etykieta Secure Islands to Poufne, Klasyfikacja, Poufne

Przykładowe polecenie programu PowerShell, w którym etykieta ma nazwę "Poufne":

Set-Label -Identity Confidential -AdvancedSettings @{labelByCustomProperties="Secure Islands label is Confidential,Classification,Confidential"}

Przykład 2. Mapowanie jeden do jednego dla innej nazwy etykiety

Wymaganie: Dokumenty oznaczone etykietą "Poufne" przez bezpieczne wyspy powinny zostać ponownie oznaczone jako "Wysoce poufne" przez usługę Azure Information Protection.

W tym przykładzie:

- Etykieta Secure Islands ma nazwę Sensitive (Poufne ) i jest przechowywana we właściwości niestandardowej o nazwie Classification (Klasyfikacja).

Ustawienie zaawansowane:

Klucz: labelByCustomProperties

Wartość: Etykieta Secure Islands ma wartość Poufne, Klasyfikacja, Poufne

Przykładowe polecenie programu PowerShell, w którym etykieta nosi nazwę "Wysoce poufne":

Set-Label -Identity "Highly Confidential" -AdvancedSettings @{labelByCustomProperties="Secure Islands label is Sensitive,Classification,Sensitive"}

Przykład 3. Mapowanie wiele-do-jednego nazw etykiet

Wymaganie: masz dwie etykiety bezpiecznych wysp, które zawierają słowo "Wewnętrzne" i chcesz, aby dokumenty, które mają jedną z tych etykiet Secure Islands, mają być ponownie oznaczone jako "Ogólne" przez klienta ujednoliconego etykietowania usługi Azure Information Protection.

W tym przykładzie:

- Etykiety Secure Islands zawierają słowo Wewnętrzne i są przechowywane we właściwości niestandardowej o nazwie Classification.

Zaawansowane ustawienie klienta:

Klucz: labelByCustomProperties

Wartość: Etykieta Secure Islands zawiera wewnętrzną, klasyfikację,.*wewnętrzny.*

Przykładowe polecenie programu PowerShell, w którym etykieta ma nazwę "Ogólne":

Set-Label -Identity General -AdvancedSettings @{labelByCustomProperties="Secure Islands label contains Internal,Classification,.*Internal.*"}

Przykład 4. Wiele reguł dla tej samej etykiety

Jeśli potrzebujesz wielu reguł dla tej samej etykiety, zdefiniuj wiele wartości ciągu dla tego samego klucza.

W tym przykładzie etykiety Secure Islands o nazwach "Poufne" i "Tajne" są przechowywane we właściwości niestandardowej o nazwie Classification, a klient ujednoliconego etykietowania usługi Azure Information Protection ma zastosować etykietę poufności o nazwie "Poufne":

Set-Label -Identity Confidential -AdvancedSettings @{labelByCustomProperties=ConvertTo-Json("Migrate Confidential label,Classification,Confidential", "Migrate Secret label,Classification,Secret")}

Rozszerzanie reguł migracji etykiet na wiadomości e-mail

Możesz użyć konfiguracji zdefiniowanej za pomocą zaawansowanego ustawienia labelByCustomProperties dla wiadomości e-mail programu Outlook, oprócz dokumentów pakietu Office, określając dodatkowe ustawienie zasad etykiet zaawansowane.

Jednak to ustawienie ma znany negatywny wpływ na wydajność programu Outlook, dlatego skonfiguruj to dodatkowe ustawienie tylko wtedy, gdy masz silne wymaganie biznesowe i pamiętaj, aby ustawić wartość ciągu null po zakończeniu migracji z innego rozwiązania do etykietowania.

Aby skonfigurować to ustawienie zaawansowane, wprowadź następujące ciągi dla wybranych zasad etykiet:

Klucz: EnableLabelByMailHeader

Wartość: True

Przykładowe polecenie programu PowerShell, w którym zasady etykiety mają nazwę "Global":

Set-LabelPolicy -Identity Global -AdvancedSettings @{EnableLabelByMailHeader="True"}

Rozszerzanie reguł migracji etykiet do właściwości programu SharePoint

Możesz użyć konfiguracji zdefiniowanej za pomocą zaawansowanego ustawienia labelByCustomProperties dla właściwości programu SharePoint, które można uwidocznić jako kolumny dla użytkowników, określając dodatkowe ustawienie zasad etykiety zaawansowane.

To ustawienie jest obsługiwane w przypadku używania programów Word, Excel i PowerPoint.

Aby skonfigurować to ustawienie zaawansowane, wprowadź następujące ciągi dla wybranych zasad etykiet:

Klucz: EnableLabelBySharePointProperties

Wartość: True

Przykładowe polecenie programu PowerShell, w którym zasady etykiety mają nazwę "Global":

Set-LabelPolicy -Identity Global -AdvancedSettings @{EnableLabelBySharePointProperties="True"}

Stosowanie właściwości niestandardowej po zastosowaniu etykiety

Ta konfiguracja używa zaawansowanego ustawienia etykiety, które należy skonfigurować przy użyciu programu PowerShell Centrum zabezpieczeń i zgodności.

Może istnieć kilka scenariuszy, w których chcesz zastosować co najmniej jedną właściwość niestandardową do dokumentu lub wiadomości e-mail oprócz metadanych zastosowanych przez etykietę poufności.

Na przykład:

Trwa migracja z innego rozwiązania do etykietowania, takiego jak Secure Islands. W przypadku współdziałania podczas migracji należy również zastosować etykiety poufności, które są używane przez inne rozwiązanie do etykietowania.

W przypadku systemu zarządzania zawartością (takiego jak program SharePoint lub rozwiązanie do zarządzania dokumentami od innego dostawcy) chcesz użyć spójnej niestandardowej nazwy właściwości z różnymi wartościami etykiet oraz przyjaznych dla użytkownika nazw zamiast identyfikatora GUID etykiety.

W przypadku dokumentów pakietu Office i wiadomości e-mail programu Outlook, które użytkownicy etykietują przy użyciu klienta ujednoliconego etykietowania usługi Azure Information Protection, można dodać co najmniej jedną zdefiniowaną właściwość niestandardową. Można również użyć tej metody dla klienta ujednoliconego etykietowania, aby wyświetlić właściwość niestandardową jako etykietę z innych rozwiązań dla zawartości, która nie jest jeszcze oznaczona przez klienta ujednoliconego etykietowania.

W wyniku tej opcji konfiguracji wszelkie dodatkowe właściwości niestandardowe są stosowane przez klienta ujednoliconego etykietowania usługi Azure Information Protection w następujący sposób:

| Environment | opis |

|---|---|

| Dokumenty pakietu Office | Gdy dokument jest oznaczony etykietą w aplikacji klasycznej, podczas zapisywania dokumentu są stosowane dodatkowe właściwości niestandardowe. |

| Wiadomości e-mail programu Outlook | Po oznaczeniu wiadomości e-mail w programie Outlook dodatkowe właściwości są stosowane do nagłówka x po wysłaniu wiadomości e-mail. |

| Program PowerShell | Polecenie Set-AIPFileLabel i Set-AIPFileClassificiation stosuje dodatkowe właściwości niestandardowe po oznaczeniu i zapisaniu dokumentu. Polecenie Get-AIPFileStatus wyświetla właściwości niestandardowe jako etykietę mapowana, jeśli etykieta poufności nie jest stosowana. |

| Eksplorator plików | Gdy użytkownik kliknie plik prawym przyciskiem myszy i zastosuje etykietę, zostaną zastosowane właściwości niestandardowe. |

Ta konfiguracja wymaga określenia zaawansowanego ustawienia o nazwie customPropertiesByLabel dla każdej etykiety poufności, którą chcesz zastosować dodatkowe właściwości niestandardowe. Następnie dla każdego wpisu ustaw wartość przy użyciu następującej składni:

[custom property name],[custom property value]

Ważne

Użycie białych spacji w ciągu uniemożliwi stosowanie etykiet.

Na przykład:

- Przykład 1. Dodawanie pojedynczej właściwości niestandardowej dla etykiety

- Przykład 2. Dodawanie wielu właściwości niestandardowych dla etykiety

Przykład 1. Dodawanie pojedynczej właściwości niestandardowej dla etykiety

Wymaganie: Dokumenty oznaczone jako "Poufne" przez klienta ujednoliconego etykietowania usługi Azure Information Protection powinny mieć dodatkową właściwość niestandardową o nazwie "Classification" z wartością "Secret".

W tym przykładzie:

- Etykieta poufności ma nazwę Poufne i tworzy właściwość niestandardową o nazwie Classification z wartością Wpisu tajnego.

Ustawienie zaawansowane:

Klucz: customPropertiesByLabel

Wartość: Klasyfikacja, Wpis tajny

Przykładowe polecenie programu PowerShell, w którym etykieta ma nazwę "Poufne":

Set-Label -Identity Confidential -AdvancedSettings @{customPropertiesByLabel="Classification,Secret"}

Przykład 2. Dodawanie wielu właściwości niestandardowych dla etykiety

Aby dodać więcej niż jedną właściwość niestandardową dla tej samej etykiety, należy zdefiniować wiele wartości ciągu dla tego samego klucza.

Przykładowe polecenie programu PowerShell, w którym etykieta ma nazwę "Ogólne" i chcesz dodać jedną właściwość niestandardową o nazwie Classification z wartością Ogólne i drugą właściwość niestandardową o nazwie Sensitivity z wartością Internal:

Set-Label -Identity General -AdvancedSettings @{customPropertiesByLabel=ConvertTo-Json("Classification,General", "Sensitivity,Internal")}

Konfigurowanie etykiety w celu zastosowania ochrony S/MIME w programie Outlook

Ta konfiguracja używa zaawansowanych ustawień etykiet, które należy skonfigurować przy użyciu programu PowerShell Centrum zabezpieczeń i zgodności.

Użyj tych ustawień tylko wtedy, gdy masz działające wdrożenie S/MIME i chcesz, aby etykieta automatycznie zastosować tę metodę ochrony dla wiadomości e-mail, a nie ochrony usługi Rights Management z usługi Azure Information Protection. Wynikowa ochrona jest taka sama, jak w przypadku ręcznego wybrania opcji S/MIME przez użytkownika z programu Outlook.

| Konfigurowanie | Klucz/wartość |

|---|---|

| Podpis cyfrowy S/MIME | Aby skonfigurować zaawansowane ustawienie podpisu cyfrowego S/MIME, wprowadź następujące ciągi dla wybranej etykiety: - Klucz: SMimeSign - Wartość: Prawda |

| Szyfrowanie S/MIME | Aby skonfigurować zaawansowane ustawienie szyfrowania S/MIME, wprowadź następujące ciągi dla wybranej etykiety: - Klucz: SMimeEncrypt - Wartość: Prawda |

Gdy użytkownik wybierze etykietę w programie Outlook, zostaną zastosowane skonfigurowane ustawienia protokołu S/MIME. Jeśli etykieta jest również skonfigurowana dla domyślnego szyfrowania usługi Rights Management, które można określić w portal zgodności Microsoft Purview, ustawienia S/MIME zastępują ochronę usługi Rights Management tylko w programie Outlook. W przypadku innych aplikacji, które obsługuje klient ujednoliconego etykietowania, klient nadal używa ustawień szyfrowania określonych w portalu zgodności.

Jeśli etykieta ma być widoczna tylko w programie Outlook, skonfiguruj opcję Nie przekazuj szyfrowania w obszarze Zezwalaj użytkownikom na przypisywanie uprawnień.

Przykładowe polecenia programu PowerShell, w których etykieta ma nazwę "Tylko adresaci":

Set-Label -Identity "Recipients Only" -AdvancedSettings @{SMimeSign="True"}

Set-Label -Identity "Recipients Only" -AdvancedSettings @{SMimeEncrypt="True"}

Określanie domyślnego podkatabelu dla etykiety nadrzędnej

Ta konfiguracja używa zaawansowanego ustawienia etykiety, które należy skonfigurować przy użyciu programu PowerShell Centrum zabezpieczeń i zgodności.

Po dodaniu podbelu do etykiety użytkownicy nie mogą już stosować etykiety nadrzędnej do dokumentu lub wiadomości e-mail. Domyślnie użytkownicy wybierają etykietę nadrzędną, aby wyświetlić etykiety podrzędne, które mogą zastosować, a następnie wybrać jedną z tych etykiet podrzędnych. Jeśli skonfigurujesz to ustawienie zaawansowane, gdy użytkownicy wybierą etykietę nadrzędną, zostanie automatycznie wybrana i zastosowana dla nich etykieta podrzędna:

Klucz: DefaultSubLabelId

Wartość: <identyfikator GUID podkatabela>

Przykładowe polecenie programu PowerShell, w którym etykieta nadrzędna nosi nazwę "Poufne", a podkatabel "Wszyscy pracownicy" ma identyfikator GUID 8faca7b8-8d20-48a3-8ea2-0f96310a848e:

Set-Label -Identity "Confidential" -AdvancedSettings @{DefaultSubLabelId="8faca7b8-8d20-48a3-8ea2-0f96310a848e"}

Włączanie klasyfikacji w celu ciągłego uruchamiania w tle

Ta konfiguracja używa zaawansowanego ustawienia etykiety, które należy skonfigurować przy użyciu programu PowerShell Centrum zabezpieczeń i zgodności.

Po skonfigurowaniu tego ustawienia zmienia domyślne zachowanie sposobu, w jaki klient ujednoliconego etykietowania usługi Azure Information Protection stosuje automatyczne i zalecane etykiety do dokumentów:

W przypadku programów Word, Excel i PowerPoint automatyczna klasyfikacja jest stale uruchamiana w tle.

Zachowanie nie zmienia się dla programu Outlook.

Gdy klient ujednoliconego etykietowania usługi Azure Information Protection okresowo sprawdza dokumenty dla określonych reguł warunku, to zachowanie umożliwia automatyczną i zalecaną klasyfikację i ochronę dokumentów pakietu Office przechowywanych w programie SharePoint lub OneDrive, o ile automatyczne zapisywanie jest włączone. Duże pliki są również zapisywane szybciej, ponieważ reguły warunku zostały już uruchomione.

Reguły warunku nie są uruchamiane w czasie rzeczywistym jako typ użytkownika. Zamiast tego są one uruchamiane okresowo jako zadanie w tle, jeśli dokument jest modyfikowany.

Aby skonfigurować to ustawienie zaawansowane, wprowadź następujące ciągi:

- Klucz: RunPolicyInBackground

- Wartość: True

Przykład polecenia programu PowerShell:

Set-LabelPolicy -Identity PolicyName -AdvancedSettings @{RunPolicyInBackground = "true"}

Uwaga

Ta funkcja jest obecnie dostępna w wersji zapoznawczej. Dodatkowe postanowienia dotyczące wersji zapoznawczej platformy Azure obejmują dodatkowe postanowienia prawne dotyczące funkcji platformy Azure, które są dostępne w wersji beta, wersji zapoznawczej lub w inny sposób nie zostały jeszcze wydane w wersji ogólnodostępnej.

Określanie koloru etykiety

Ta konfiguracja używa zaawansowanych ustawień etykiet, które należy skonfigurować przy użyciu programu PowerShell Centrum zabezpieczeń i zgodności.

Użyj tego ustawienia zaawansowanego, aby ustawić kolor etykiety. Aby określić kolor, wprowadź kod trójkątny szesnastkowy dla składników koloru czerwonego, zielonego i niebieskiego (RGB). Na przykład #40e0d0 jest wartością szesnastkową RGB dla turkusu.

Jeśli potrzebujesz odwołania do tych kodów, znajdziesz pomocną tabelę ze <strony kolorów> z dokumentacji internetowej MSDN. Te kody można również znaleźć w wielu aplikacjach, które umożliwiają edytowanie obrazów. Na przykład program Microsoft Paint umożliwia wybranie niestandardowego koloru z palety, a wartości RGB są wyświetlane automatycznie, co można następnie skopiować.

Aby skonfigurować zaawansowane ustawienie koloru etykiety, wprowadź następujące ciągi dla wybranej etykiety:

Klucz: kolor

Wartość: <wartość szesnastkowy RGB>

Przykładowe polecenie programu PowerShell, w którym etykieta ma nazwę "Public":

Set-Label -Identity Public -AdvancedSettings @{color="#40e0d0"}

Zaloguj się jako inny użytkownik

Logowanie się przy użyciu wielu użytkowników nie jest obsługiwane przez usługę AIP w środowisku produkcyjnym. W tej procedurze opisano sposób logowania się jako inny użytkownik tylko do celów testowych.

Możesz sprawdzić, które konto jest aktualnie zalogowane przy użyciu okna dialogowego Microsoft Azure Information Protection: Otwórz aplikacja pakietu Office licację i na karcie Narzędzia główne wybierz przycisk Ważność, a następnie wybierz pozycję Pomoc i opinie. Nazwa konta jest wyświetlana w sekcji Stan klienta.

Pamiętaj również, aby sprawdzić nazwę domeny wyświetlanego konta zalogowanego. Możesz łatwo przegapić, że logujesz się przy użyciu odpowiedniej nazwy konta, ale niewłaściwej domeny. Objaw używania nieprawidłowego konta obejmuje niepowodzenie pobierania etykiet lub wyświetlanie oczekiwanych etykiet lub zachowania.

Aby zalogować się jako inny użytkownik:

Przejdź do folderu %localappdata%\Microsoft\MSIP i usuń plik TokenCache .

Uruchom ponownie wszystkie otwarte aplikacja pakietu Office licacje i zaloguj się przy użyciu innego konta użytkownika. Jeśli w aplikacja pakietu Office lication nie widzisz monitu o zalogowanie się do usługi Azure Information Protection, wróć do okna dialogowego Microsoft Azure Information Protection i wybierz pozycję Zaloguj się w zaktualizowanej sekcji Stan klienta.

Dodatkowo:

| Scenariusz | opis |

|---|---|

| Nadal zalogowane do starego konta | Jeśli ujednolicony klient etykietowania usługi Azure Information Protection jest nadal zalogowany przy użyciu starego konta po wykonaniu tych kroków, usuń wszystkie pliki cookie z programu Internet Explorer, a następnie powtórz kroki 1 i 2. |

| Korzystanie z logowania jednokrotnego | Jeśli używasz logowania jednokrotnego, musisz wylogować się z systemu Windows i zalogować się przy użyciu innego konta użytkownika po usunięciu pliku tokenu. Klient ujednoliconego etykietowania usługi Azure Information Protection automatycznie uwierzytelnia się przy użyciu aktualnie zalogowanego konta użytkownika. |

| Różne dzierżawy | To rozwiązanie jest obsługiwane w przypadku logowania się jako inny użytkownik z tej samej dzierżawy. Nie jest obsługiwane logowanie się jako inny użytkownik z innej dzierżawy. Aby przetestować usługę Azure Information Protection z wieloma dzierżawami, użyj różnych komputerów. |

| Resetuj ustawienia | Możesz użyć opcji Resetuj ustawienia z pozycji Pomoc i opinia, aby wylogować się i usunąć aktualnie pobrane etykiety i ustawienia zasad z portal zgodności Microsoft Purview. |

Obsługa odłączonych komputerów

Ważne

Odłączone komputery są obsługiwane w następujących scenariuszach etykietowania: Eksplorator plików, program PowerShell, aplikacja pakietu Office i skaner.

Domyślnie klient ujednoliconego etykietowania usługi Azure Information Protection automatycznie próbuje nawiązać połączenie z Internetem, aby pobrać etykiety i ustawienia zasad etykiet z portal zgodności Microsoft Purview.

Jeśli masz komputery, które nie mogą łączyć się z Internetem przez pewien czas, możesz wyeksportować i skopiować pliki, które ręcznie zarządzają zasadami dla klienta ujednoliconego etykietowania.

Aby obsługiwać odłączone komputery od klienta ujednoliconego etykietowania:

Wybierz lub utwórz konto użytkownika w identyfikatorze Entra firmy Microsoft, którego będziesz używać do pobierania etykiet i ustawień zasad, których chcesz użyć na odłączonym komputerze.

Jako dodatkowe ustawienie zasad etykiet dla tego konta wyłącz wysyłanie danych inspekcji do analizy usługi Azure Information Protection.