Integrowanie usługi Azure Key Vault z usługą Azure Policy

Azure Policy to narzędzie do zapewniania ładu, które umożliwia użytkownikom przeprowadzanie inspekcji środowiska platformy Azure i zarządzanie nim na dużą skalę. Usługa Azure Policy umożliwia umieszczanie barier zabezpieczających w zasobach platformy Azure w celu zapewnienia ich zgodności z przypisanymi regułami zasad. Umożliwia to użytkownikom przeprowadzanie inspekcji, wymuszanie w czasie rzeczywistym i korygowanie środowiska platformy Azure. Wyniki inspekcji wykonywanych przez zasady będą dostępne dla użytkowników na pulpicie nawigacyjnym zgodności, w którym będą mogli zobaczyć przechodzenie do szczegółów, które zasoby i składniki są zgodne i które nie są. Aby uzyskać więcej informacji, zobacz Omówienie usługi Azure Policy.

Przykładowe scenariusze użycia:

- Chcesz poprawić poziom zabezpieczeń firmy, wdrażając wymagania dotyczące minimalnych rozmiarów kluczy i maksymalnych okresów ważności certyfikatów w magazynach kluczy firmy, ale nie wiesz, które zespoły będą zgodne i które nie są.

- Obecnie nie masz rozwiązania do przeprowadzania inspekcji w całej organizacji lub przeprowadzasz ręczne inspekcje środowiska, prosząc poszczególne zespoły w organizacji o zgłaszanie zgodności. Szukasz sposobu automatyzowania tego zadania, przeprowadzania inspekcji w czasie rzeczywistym i zagwarantowania dokładności inspekcji.

- Chcesz wymusić zasady zabezpieczeń firmy i uniemożliwić osobom tworzenie certyfikatów z podpisem własnym, ale nie masz zautomatyzowanego sposobu blokowania ich tworzenia.

- Chcesz złagodzić pewne wymagania dla zespołów testowych, ale chcesz zachować ścisłą kontrolę nad środowiskiem produkcyjnym. Potrzebujesz prostego zautomatyzowanego sposobu oddzielenia wymuszania zasobów.

- Chcesz mieć pewność, że możesz wycofać wymuszanie nowych zasad w przypadku problemu z witryną na żywo. Aby wyłączyć wymuszanie zasad, potrzebne jest jedno kliknięcie.

- Korzystasz z rozwiązania innej firmy do przeprowadzania inspekcji środowiska i chcesz użyć wewnętrznej oferty firmy Microsoft.

Typy efektów i wskazówek dotyczących zasad

Podczas wymuszania zasad można określić jej wpływ na wynikową ocenę. Każda definicja zasad umożliwia wybranie jednego z wielu efektów. W związku z tym wymuszanie zasad może zachowywać się inaczej w zależności od typu operacji, którą oceniasz. Ogólnie rzecz biorąc, efekty dla zasad integrujących się z usługą Key Vault obejmują:

Inspekcja: gdy efekt zasad jest ustawiony na

Audit, zasady nie spowodują żadnych zmian powodujących niezgodność w środowisku. Spowoduje to alert tylko dla składników, takich jak certyfikaty, które nie są zgodne z definicjami zasad w określonym zakresie, oznaczając te składniki jako niezgodne na pulpicie nawigacyjnym zgodności zasad. Inspekcja jest domyślna, jeśli nie wybrano żadnego efektu zasad.Odmów: gdy efekt zasad jest ustawiony na

Deny, zasady zablokują tworzenie nowych składników, takich jak certyfikaty, a także blokują nowe wersje istniejących składników, które nie są zgodne z definicją zasad. Nie ma to wpływu na istniejące niezgodne zasoby w magazynie kluczy. Możliwości "inspekcji" będą nadal działać.Wyłączone: gdy efekt zasad jest ustawiony na

Disabled, zasady będą nadal oceniane, ale wymuszanie nie zacznie obowiązywać, co oznacza, że warunek będzie zgodny zDisabledefektem. Jest to przydatne, aby wyłączyć zasady dla określonego warunku, w przeciwieństwie do wszystkich warunków.Modyfikowanie: gdy efekt zasad jest ustawiony na

Modify, można wykonać dodawanie tagów zasobów, takich jak dodawanie taguDenydo sieci. Jest to przydatne, aby wyłączyć dostęp do sieci publicznej dla zarządzanego modułu HSM usługi Azure Key Vault. Aby wykorzystać efekt, należy skonfigurować tożsamość zarządzania dla definicji zasad za pomocą parametruroleDefinitionIdsModify.DeployIfNotExists: gdy efekt zasad jest ustawiony na

DeployIfNotExists, szablon wdrożenia jest wykonywany po spełnieniu warunku. Może to służyć do konfigurowania ustawień diagnostycznych usługi Key Vault w obszarze roboczym usługi Log Analytics. Aby wykorzystać efekt, należy skonfigurować tożsamość zarządzania dla definicji zasad za pomocą parametruroleDefinitionIdsDeployIfNotExists.AuditIfNotExists: gdy efekt zasad jest ustawiony na

AuditIfNotExists, można zidentyfikować zasoby, które nie mają właściwości określonych w szczegółach warunku zasad. Jest to przydatne do identyfikowania magazynów kluczy, które nie mają włączonych dzienników zasobów. Aby wykorzystać efekt, należy skonfigurować tożsamość zarządzania dla definicji zasad za pomocą parametruroleDefinitionIdsDeployIfNotExists.

Dostępne wbudowane definicje zasad

Wstępnie określone zasady, nazywane "wbudowanymi", ułatwiają nadzór nad magazynami kluczy, dzięki czemu nie trzeba pisać zasad niestandardowych w formacie JSON, aby wymuszać powszechnie używane reguły skojarzone z najlepszymi rozwiązaniami w zakresie zabezpieczeń. Mimo że wbudowane są wstępnie określone, niektóre zasady wymagają zdefiniowania parametrów. Na przykład, definiując efekt zasad, można przeprowadzić inspekcję magazynu kluczy i jego obiektów przed wymusieniem operacji odmowy, aby zapobiec awariom. Bieżące wbudowane funkcje usługi Azure Key Vault są podzielone na cztery główne grupy: magazyn kluczy, certyfikaty, klucze i zarządzanie wpisami tajnymi. W każdej kategorii zasady są grupowane w celu osiągnięcia określonych celów w zakresie zabezpieczeń.

Magazyny kluczy

Kontrola dostępu

Za pomocą usługi Azure Policy możesz zarządzać migracją do modelu uprawnień RBAC w magazynach. Dowiedz się więcej na stronie Migrate from vault access policy to an Azure role-based access control model (Migrowanie z zasad dostępu magazynu do modelu uprawnień kontroli dostępu opartej na rolach na platformie Azure)

| Zasady | Efekty |

|---|---|

| Usługa Azure Key Vault powinna używać modelu uprawnień RBAC | Inspekcja (ustawienie domyślne),Odmów, Wyłączone |

Dostęp do sieci

Zmniejsz ryzyko wycieku danych, ograniczając dostęp do sieci publicznej, włączając połączenia usługi Azure Private Link , tworząc prywatne strefy DNS, aby zastąpić rozpoznawanie nazw DNS dla prywatnego punktu końcowego i włączyć ochronę zapory, aby magazyn kluczy nie był domyślnie dostępny dla żadnego publicznego adresu IP.

Ochrona przed usunięciem

Zapobiegaj trwałej utracie danych magazynu kluczy i jego obiektów przez włączenie ochrony przed usuwaniem nietrwałym i przeczyszczeniem. Chociaż usuwanie nietrwałe umożliwia odzyskanie przypadkowo usuniętego magazynu kluczy na potrzeby konfigurowalnego okresu przechowywania, ochrona przed przeczyszczeniem chroni przed atakami poufnymi przez wymuszanie obowiązkowego okresu przechowywania dla magazynów kluczy usuniętych nietrwale. Ochronę przeczyszczania można włączyć tylko po włączeniu usuwania nietrwałego. Nikt w twojej organizacji lub firmie Microsoft nie będzie mógł przeczyścić magazynów kluczy w okresie przechowywania usuwania nietrwałego.

| Zasady | Efekty |

|---|---|

| Magazyny kluczy powinny mieć włączone usuwanie nietrwałe | Inspekcja (ustawienie domyślne),Odmów, Wyłączone |

| Magazyny kluczy powinny mieć włączoną ochronę przed przeczyszczeniem | Inspekcja (ustawienie domyślne),Odmów, Wyłączone |

| Zarządzany moduł HSM usługi Azure Key Vault powinien mieć włączoną ochronę przed przeczyszczeniem | Inspekcja (ustawienie domyślne),Odmów, Wyłączone |

Diagnostyka

Umożliwia włączenie dzienników zasobów w celu ponownego utworzenia szlaków aktywności w celu zbadania, gdy wystąpi zdarzenie zabezpieczeń lub gdy sieć zostanie naruszona.

| Zasady | Efekty |

|---|---|

| Wdrażanie ustawień diagnostycznych dla magazynów kluczy w centrum zdarzeń | DeployIfNotExists (ustawienie domyślne) |

| Wdrażanie — konfigurowanie ustawień diagnostycznych dla zarządzanych modułów HSM usługi Key Vault w centrum zdarzeń | DeployIfNotExists (ustawienie domyślne),, wyłączone |

| Wdrażanie — konfigurowanie ustawień diagnostycznych dla magazynów kluczy w obszarze roboczym usługi Log Analytics | DeployIfNotExists (ustawienie domyślne),, wyłączone |

| Dzienniki zasobów w usłudze Key Vault powinny być włączone | AuditIfNotExists (ustawienie domyślne),, wyłączone |

| Dzienniki zasobów w zarządzanych modułach HSM usługi Key Vault powinny być włączone | AuditIfNotExists (ustawienie domyślne),, wyłączone |

Certyfikaty

Cykl życia certyfikatów

Promuj wykorzystanie certyfikatów krótkotrwałych w celu wyeliminowania niewykrytych ataków, minimalizując ramy czasowe stałego uszkodzenia i zmniejszając wartość certyfikatu osobom atakującym. Podczas implementowania certyfikatów krótkotrwałych zaleca się regularne monitorowanie daty wygaśnięcia w celu uniknięcia awarii, aby można je było odpowiednio obrócić przed wygaśnięciem. Można również kontrolować akcję okresu istnienia określonego dla certyfikatów, które znajdują się w ciągu określonej liczby dni ich wygaśnięcia lub osiągnęły określony procent ich okresu użytkowania.

| Zasady | Efekty |

|---|---|

| [Wersja zapoznawcza]: Certyfikaty powinny mieć określony maksymalny okres ważności | Efekty: Inspekcja (ustawienie domyślne), Odmowa, Wyłączone |

| [Wersja zapoznawcza]: Certyfikaty nie powinny wygasać w ciągu określonej liczby dni | Efekty: Inspekcja (ustawienie domyślne), Odmowa, Wyłączone |

| Certyfikaty powinny mieć określone wyzwalacze akcji okresu istnienia | Efekty: Inspekcja (ustawienie domyślne), Odmowa, Wyłączone |

Uwaga

Zaleca się wielokrotne stosowanie zasad wygasania certyfikatu z różnymi progami wygasania, na przykład z progami 180, 90, 60 i 30-dniowymi.

Urząd certyfikacji

Przeprowadź inspekcję lub wymuszenie wyboru określonego urzędu certyfikacji w celu wystawienia certyfikatów zależnie od jednego ze zintegrowanych urzędów certyfikacji usługi Azure Key Vault (Digicert lub GlobalSign) albo niezintegracyjnego urzędu certyfikacji preferencji. Można również przeprowadzać inspekcję lub odrzucać tworzenie certyfikatów z podpisem własnym.

| Zasady | Efekty |

|---|---|

| Certyfikaty powinny być wystawiane przez określony zintegrowany urząd certyfikacji | Inspekcja (ustawienie domyślne), Odmowa, Wyłączone |

| Certyfikaty powinny być wystawiane przez określony niezintegowany urząd certyfikacji | Inspekcja (ustawienie domyślne), Odmowa, Wyłączone |

Atrybuty certyfikatu

Ogranicz typ certyfikatów magazynu kluczy, aby był oparty na kodzie RSA, ECC lub HSM. Jeśli używasz kryptografii krzywej eliptycznej lub certyfikatów ECC, możesz dostosować i wybrać nazwy krzywych, takie jak P-256, P-256K, P-384 i P-521. Jeśli używasz certyfikatów RSA, możesz wybrać minimalny rozmiar klucza dla certyfikatów 2048 bitów, 3072 bitów lub 4096 bitów.

| Zasady | Efekty |

|---|---|

| Certyfikaty powinny używać dozwolonych typów kluczy | Inspekcja (ustawienie domyślne), Odmowa, Wyłączone |

| Certyfikaty używające kryptografii krzywej eliptycznej powinny mieć dozwolone nazwy krzywych | Inspekcja (ustawienie domyślne), Odmowa, Wyłączone |

| Certyfikaty korzystające z kryptografii RSA powinny mieć określony minimalny rozmiar klucza | Inspekcja (ustawienie domyślne), Odmowa, Wyłączone |

Klucze

Klucze oparte na module HSM

Moduł HSM to sprzętowy moduł zabezpieczeń, który przechowuje klucze. Moduł HSM zapewnia fizyczną warstwę ochrony kluczy kryptograficznych. Klucz kryptograficzny nie może pozostawić fizycznego modułu HSM, który zapewnia wyższy poziom zabezpieczeń niż klucz oprogramowania. Niektóre organizacje mają wymagania dotyczące zgodności, które nakazują korzystanie z kluczy HSM. Za pomocą tych zasad można przeprowadzać inspekcję wszystkich kluczy przechowywanych w usłudze Key Vault, które nie są obsługiwane przez moduł HSM. Za pomocą tych zasad można również zablokować tworzenie nowych kluczy, które nie są obsługiwane przez moduł HSM. Te zasady będą stosowane do wszystkich typów kluczy, w tym RSA i ECC.

| Zasady | Efekty |

|---|---|

| Klucze powinny być wspierane przez sprzętowy moduł zabezpieczeń (HSM) | Inspekcja (ustawienie domyślne), Odmowa, Wyłączone |

Cykl życia kluczy

Dzięki wbudowanym funkcjom zarządzania cyklem życia można flagować lub blokować klucze, które nie mają daty wygaśnięcia, otrzymywać alerty za każdym razem, gdy opóźnienia w rotacji kluczy mogą spowodować awarię, zapobiec utworzeniu nowych kluczy, które znajdują się blisko daty wygaśnięcia, ograniczyć okres istnienia i aktywny stan kluczy do rotacji kluczy oraz uniemożliwić działanie kluczy przez więcej niż określoną liczbę dni.

| Zasady | Efekty |

|---|---|

| Klucze powinny mieć zasady rotacji zapewniające, że ich rotacja jest zaplanowana w ciągu określonej liczby dni po utworzeniu | Inspekcja (ustawienie domyślne), wyłączone |

| Klucze usługi Key Vault powinny mieć datę wygaśnięcia | Inspekcja (ustawienie domyślne), Odmowa, Wyłączone |

| [Wersja zapoznawcza]: Zarządzane klucze HSM powinny mieć datę wygaśnięcia | Inspekcja (ustawienie domyślne), Odmowa, Wyłączone |

| Klucze powinny mieć więcej niż określoną liczbę dni przed wygaśnięciem | Inspekcja (ustawienie domyślne), Odmowa, Wyłączone |

| [Wersja zapoznawcza]: Klucze zarządzanego modułu HSM usługi Azure Key Vault powinny mieć więcej niż określoną liczbę dni przed wygaśnięciem | Inspekcja (ustawienie domyślne), Odmowa, Wyłączone |

| Klucze powinny mieć określony maksymalny okres ważności | Inspekcja (ustawienie domyślne), Odmowa, Wyłączone |

| Klucze nie powinny być aktywne dłużej niż określona liczba dni | Inspekcja (ustawienie domyślne), Odmowa, Wyłączone |

Ważne

Jeśli klucz ma ustawioną datę aktywacji, powyższe zasady będą obliczać liczbę dni, które upłynęły od daty aktywacji klucza do bieżącej daty. Jeśli liczba dni przekroczy ustawiony próg, klucz zostanie oznaczony jako niezgodny z zasadami. Jeśli klucz nie ma ustawionej daty aktywacji, zasady będą obliczać liczbę dni, które upłynęły od daty utworzenia klucza do bieżącej daty. Jeśli liczba dni przekroczy ustawiony próg, klucz zostanie oznaczony jako niezgodny z zasadami.

Atrybuty klucza

Ogranicz typ kluczy usługi Key Vault, aby był oparty na kodzie RSA, ECC lub HSM. Jeśli używasz kryptografii krzywej eliptycznej lub kluczy ECC, możesz dostosować i wybrać nazwy krzywych, takie jak P-256, P-256K, P-384 i P-521. Jeśli używasz kluczy RSA, możesz zastosować minimalny rozmiar klucza dla bieżących i nowych kluczy do 2048 bitów, 3072 bitów lub 4096 bitów. Należy pamiętać, że używanie kluczy RSA o mniejszych rozmiarach kluczy nie jest bezpiecznym rozwiązaniem projektowym, dlatego zaleca się zablokowanie tworzenia nowych kluczy, które nie spełniają wymagań dotyczących minimalnego rozmiaru.

| Zasady | Efekty |

|---|---|

| Klucze powinny być określonym typem kryptograficznym RSA lub EC | Inspekcja (ustawienie domyślne), Odmowa, Wyłączone |

| Klucze używające kryptografii krzywej eliptycznej powinny mieć określone nazwy krzywej | Inspekcja (ustawienie domyślne), Odmowa, Wyłączone |

| [Wersja zapoznawcza]: Klucze zarządzanego modułu HSM usługi Azure Key Vault korzystające z kryptografii krzywej wielokroptycznej powinny mieć określone nazwy krzywej | Inspekcja (ustawienie domyślne), Odmowa, Wyłączone |

| Klucze korzystające z kryptografii RSA powinny mieć określony minimalny rozmiar klucza | Inspekcja (ustawienie domyślne), Odmowa, Wyłączone |

| [Wersja zapoznawcza]: Klucze zarządzanego modułu HSM usługi Azure Key Vault przy użyciu kryptografii RSA powinny mieć określony minimalny rozmiar klucza | Inspekcja (ustawienie domyślne), Odmowa, Wyłączone |

Wpisy tajne

Cykl życia wpisów tajnych

Dzięki wbudowanym funkcjom zarządzania cyklem życia można flagować lub blokować wpisy tajne, które nie mają daty wygaśnięcia, otrzymywać alerty za każdym razem, gdy opóźnienia rotacji wpisów tajnych mogą spowodować awarię, zapobiec utworzeniu nowych kluczy, które są bliskie ich daty wygaśnięcia, ograniczyć okres istnienia i aktywny stan kluczy do rotacji kluczy i uniemożliwić działanie kluczy przez więcej niż określoną liczbę dni.

| Zasady | Efekty |

|---|---|

| Wpisy tajne powinny mieć datę wygaśnięcia | Inspekcja (ustawienie domyślne), Odmowa, Wyłączone |

| Wpisy tajne powinny mieć więcej niż określoną liczbę dni przed wygaśnięciem | Inspekcja (ustawienie domyślne), Odmowa, Wyłączone |

| Wpisy tajne powinny mieć określony maksymalny okres ważności | Inspekcja (ustawienie domyślne), Odmowa, Wyłączone |

| Wpisy tajne nie powinny być aktywne dłużej niż określona liczba dni | Inspekcja (ustawienie domyślne), Odmowa, Wyłączone |

Ważne

Jeśli wpis tajny ma ustawioną datę aktywacji, powyższe zasady będą obliczać liczbę dni, które upłynęły od daty aktywacji wpisu tajnego do bieżącej daty. Jeśli liczba dni przekroczy ustawiony próg, wpis tajny zostanie oznaczony jako niezgodny z zasadami. Jeśli wpis tajny nie ma ustawionej daty aktywacji, te zasady będą obliczać liczbę dni, które upłynęły od daty utworzenia wpisu tajnego do bieżącej daty. Jeśli liczba dni przekroczy ustawiony próg, wpis tajny zostanie oznaczony jako niezgodny z zasadami.

Atrybuty wpisu tajnego

Dowolny zwykły tekst lub zakodowany plik można przechowywać jako wpis tajny usługi Azure Key Vault. Jednak organizacja może chcieć ustawić różne zasady rotacji i ograniczenia dotyczące haseł, parametry połączenia lub certyfikatów przechowywanych jako klucze. Tag typu zawartości może pomóc użytkownikowi zobaczyć, co jest przechowywane w obiekcie tajnym bez odczytywania wartości wpisu tajnego. Możesz przeprowadzać inspekcję wpisów tajnych, które nie mają ustawionego tagu typu zawartości lub uniemożliwić tworzenie nowych wpisów tajnych, jeśli nie mają ustawionego tagu typu zawartości.

| Zasady | Efekty |

|---|---|

| Wpisy tajne powinny mieć ustawiony typ zawartości | Inspekcja (ustawienie domyślne), Odmowa, Wyłączone |

Przykładowy scenariusz

Zarządzasz magazynem kluczy używanym przez wiele zespołów, który zawiera 100 certyfikatów, i chcesz upewnić się, że żaden z certyfikatów w magazynie kluczy nie jest ważny przez więcej niż 2 lata.

- Przypisz certyfikaty powinny mieć określone zasady maksymalnego okresu ważności, określ, że maksymalny okres ważności certyfikatu wynosi 24 miesiące i ustaw efekt zasad na "inspekcję".

- Wyświetlasz raport zgodności w witrynie Azure Portal i dowiesz się, że 20 certyfikatów jest niezgodnych i ważny przez > 2 lata, a pozostałe certyfikaty są zgodne.

- Skontaktuj się z właścicielami tych certyfikatów i przekażesz nowe wymaganie dotyczące zabezpieczeń, że certyfikaty nie mogą być ważne przez dłużej niż 2 lata. Niektóre zespoły reagują, a 15 certyfikatów zostało odnowionych z maksymalnym okresem ważności wynoszącym 2 lata lub mniej. Inne zespoły nie odpowiadają i nadal masz 5 niezgodnych certyfikatów w magazynie kluczy.

- Zmieniasz efekt zasad przypisanych do "odmów". 5 niezgodnych certyfikatów nie jest odwołanych i nadal działa. Nie można ich jednak odnowić z okresem ważności dłuższym niż 2 lata.

Włączanie zasad magazynu kluczy i zarządzanie nimi za pośrednictwem witryny Azure Portal

Wybieranie definicji zasad

Zaloguj się w witrynie Azure Portal.

Wyszukaj ciąg "Zasady" na pasku wyszukiwania i wybierz pozycję Zasady.

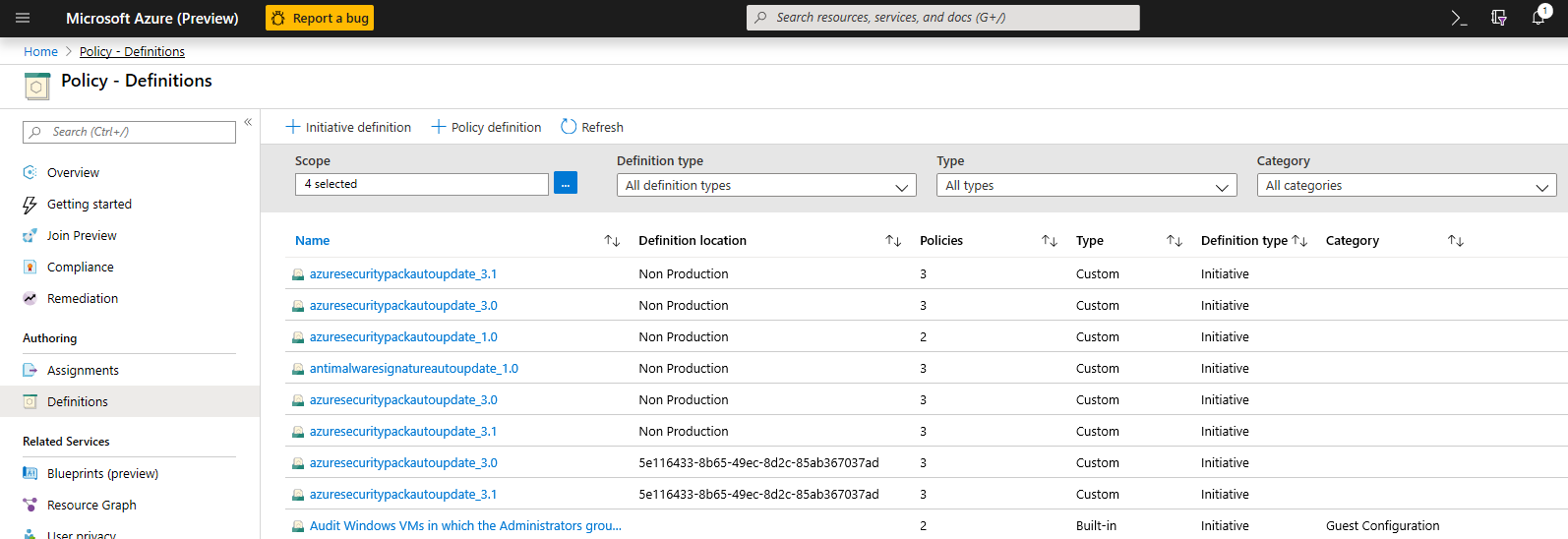

W oknie Zasady wybierz pozycję Definicje.

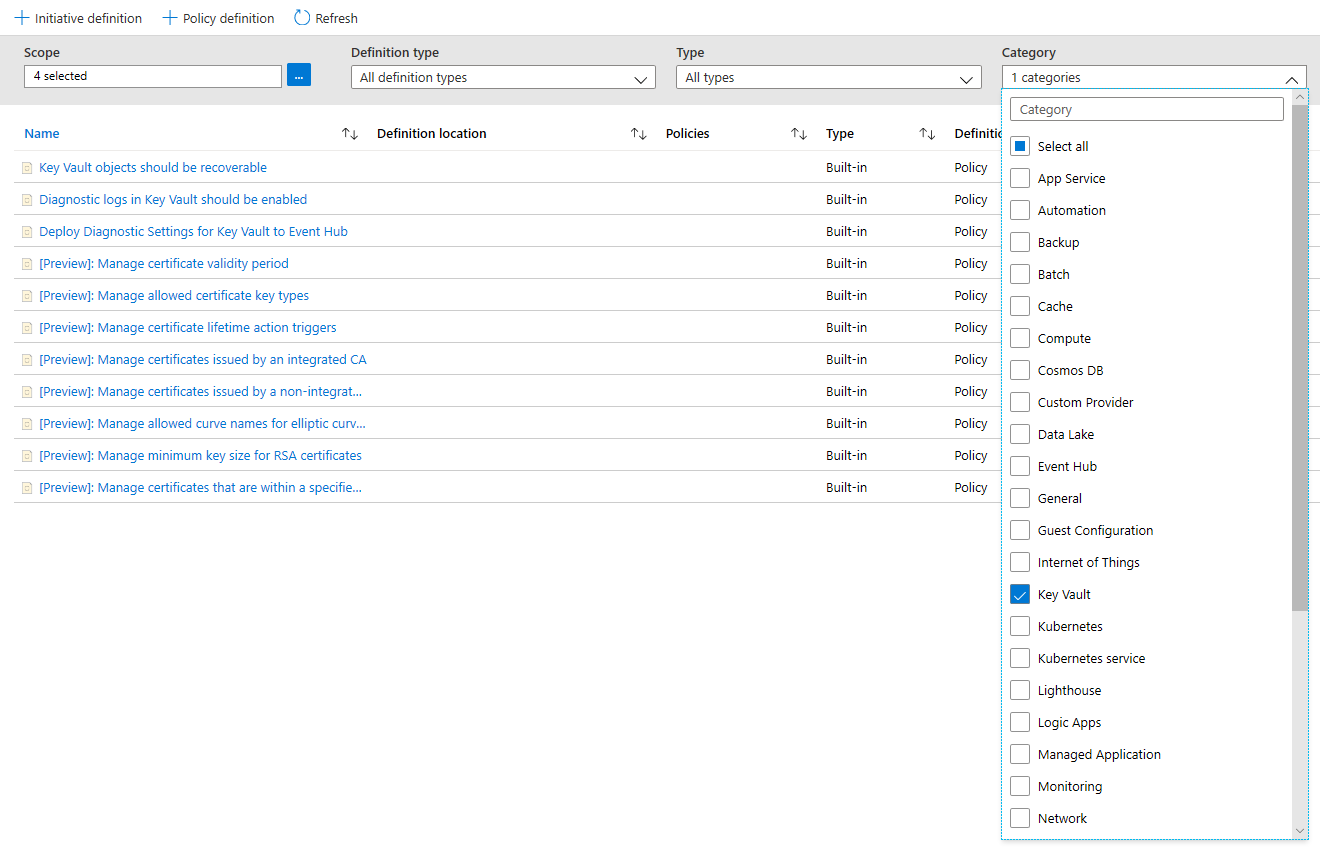

W filtrze Kategorii usuń zaznaczenie pozycji Zaznacz wszystko i wybierz pozycję Key Vault.

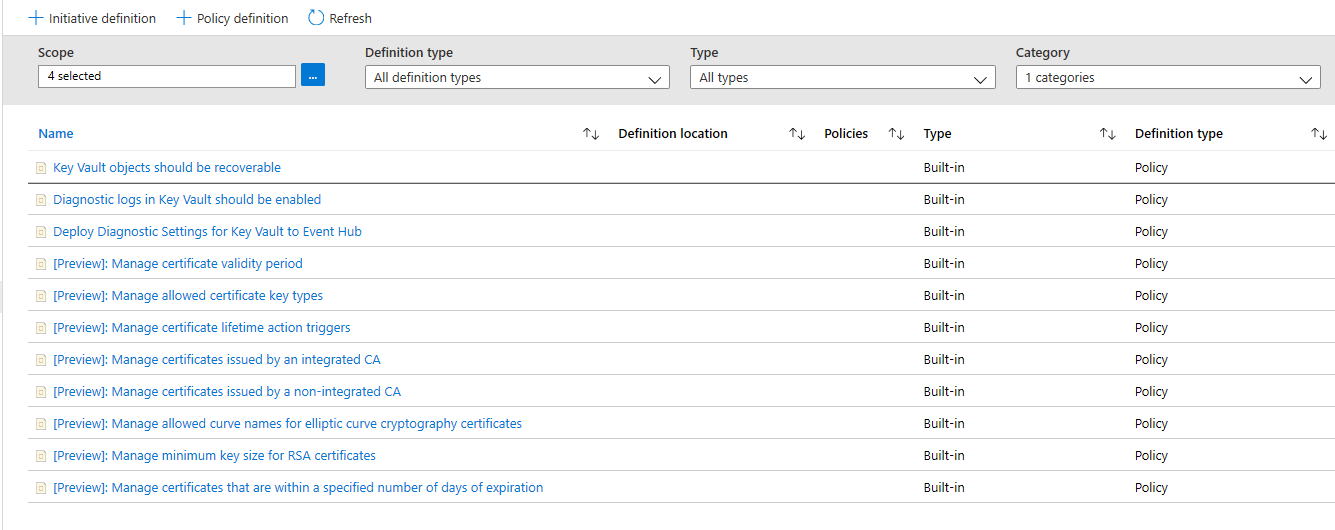

Teraz powinny być widoczne wszystkie zasady dostępne w publicznej wersji zapoznawczej dla usługi Azure Key Vault. Upewnij się, że znasz powyżej sekcję wskazówek dotyczących zasad i wybierz zasady, które chcesz przypisać do zakresu.

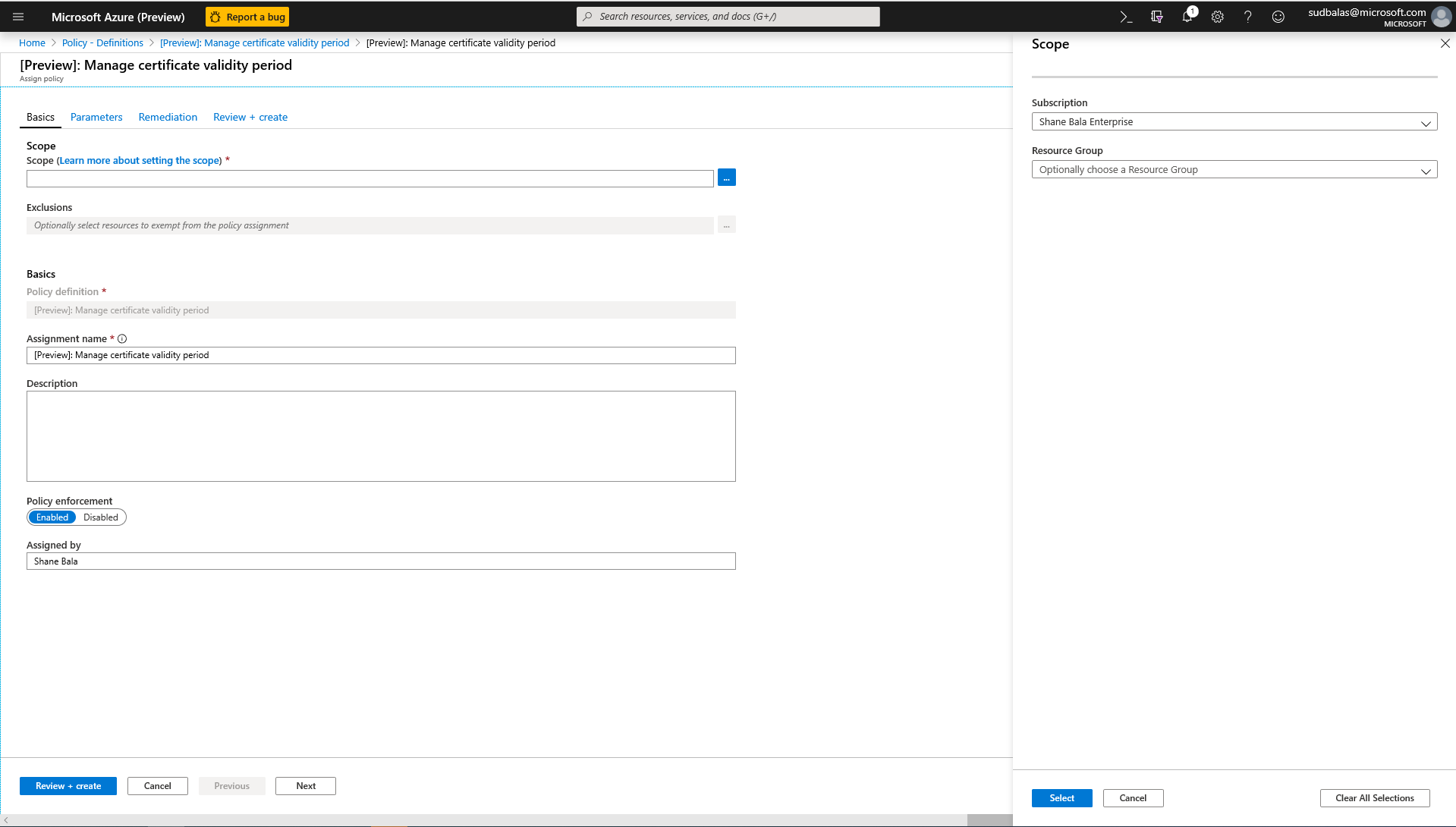

Przypisywanie zasad do zakresu

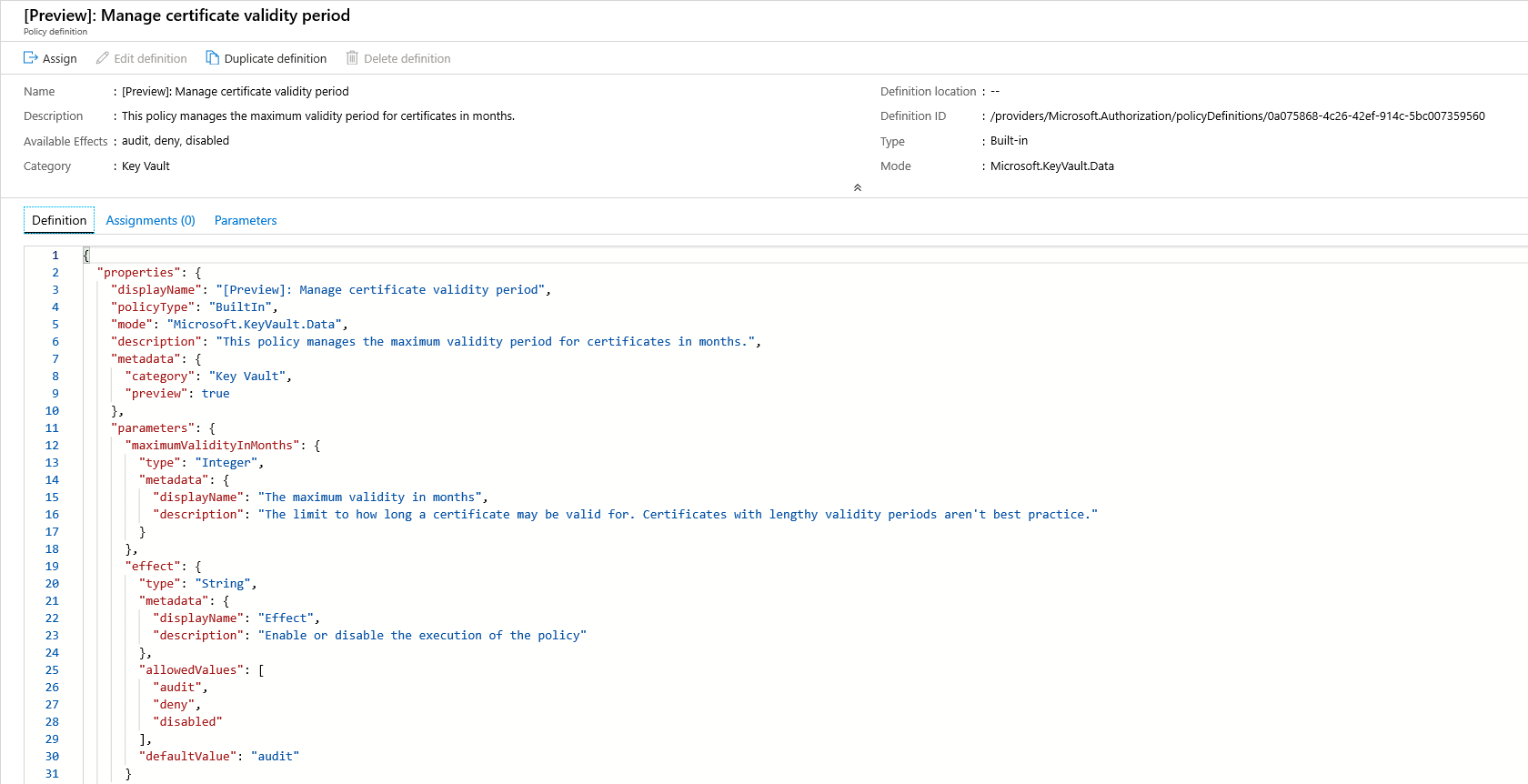

Wybierz zasady, które chcesz zastosować, w tym przykładzie są wyświetlane zasady Zarządzanie okresem ważności certyfikatu. Kliknij przycisk przypisz w lewym górnym rogu.

Wybierz subskrypcję, w której mają być stosowane zasady. Zakres można ograniczyć tylko do jednej grupy zasobów w ramach subskrypcji. Jeśli chcesz zastosować zasady do całej subskrypcji i wykluczyć niektóre grupy zasobów, możesz również skonfigurować listę wykluczeń. Ustaw selektor wymuszania zasad na Włączone , jeśli chcesz, aby efekt zasad (inspekcja lub odmowa) wystąpił lub Wyłączone , aby wyłączyć efekt (inspekcja lub odmowa).

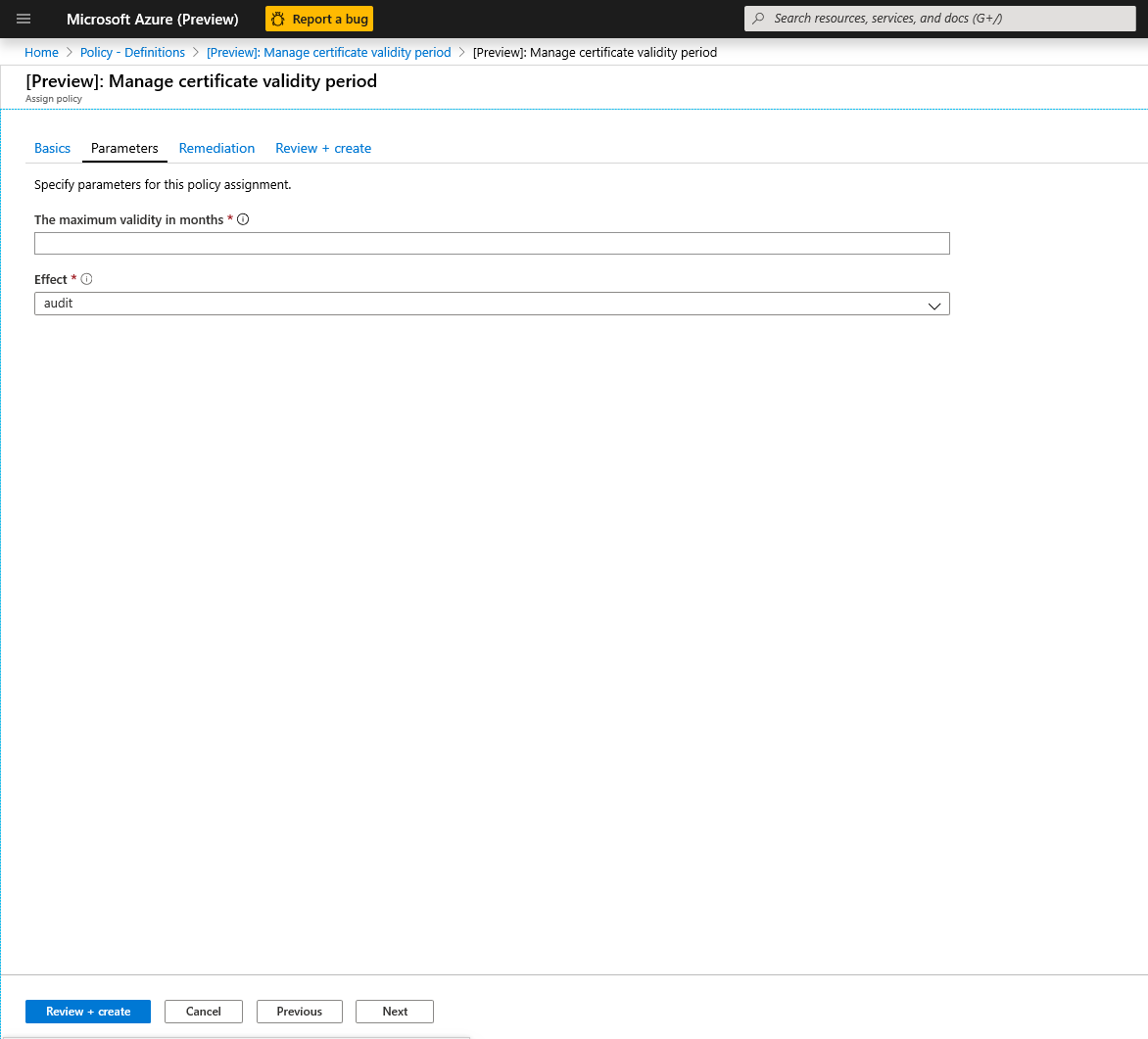

Kliknij kartę parametry w górnej części ekranu, aby określić maksymalny okres ważności w żądanych miesiącach. Jeśli musisz wprowadzić parametry, możesz usunąć zaznaczenie opcji "Pokaż tylko parametry, które wymagają danych wejściowych lub recenzujących". Wybierz inspekcję lub odmów , aby uzyskać efekt zasad zgodnie ze wskazówkami w powyższych sekcjach. Następnie wybierz przycisk Przejrzyj i utwórz.

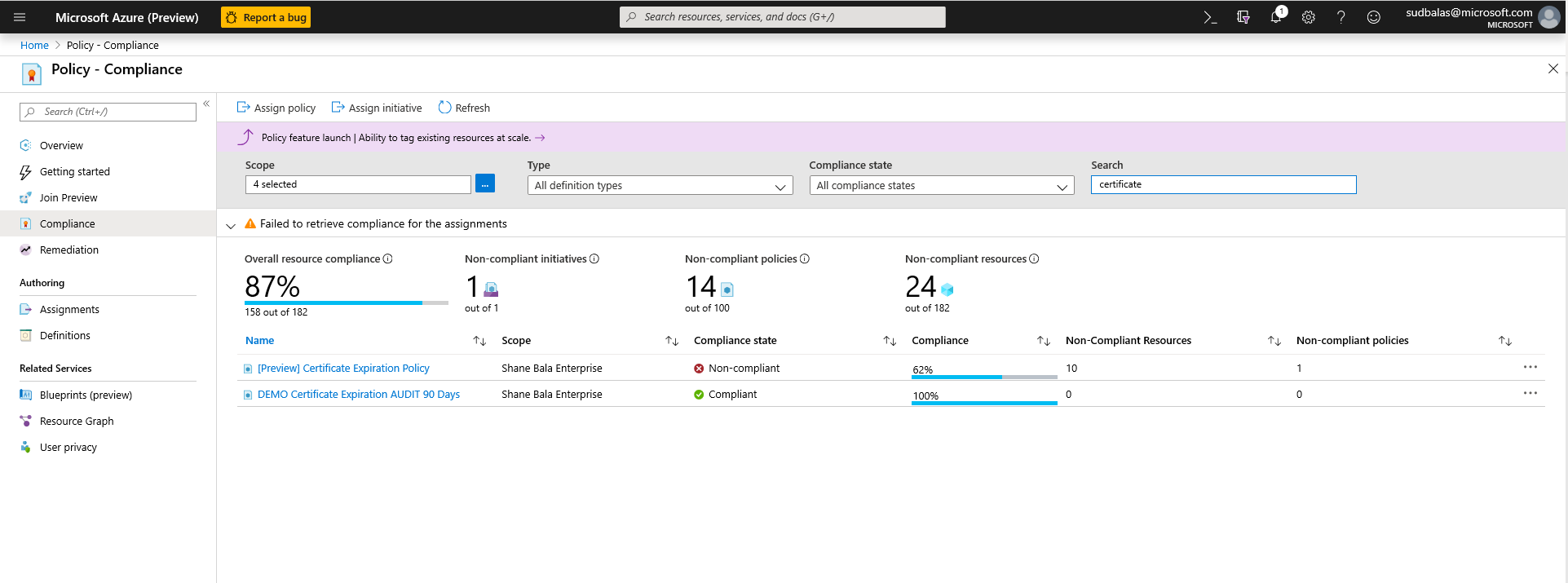

Wyświetlanie wyników zgodności

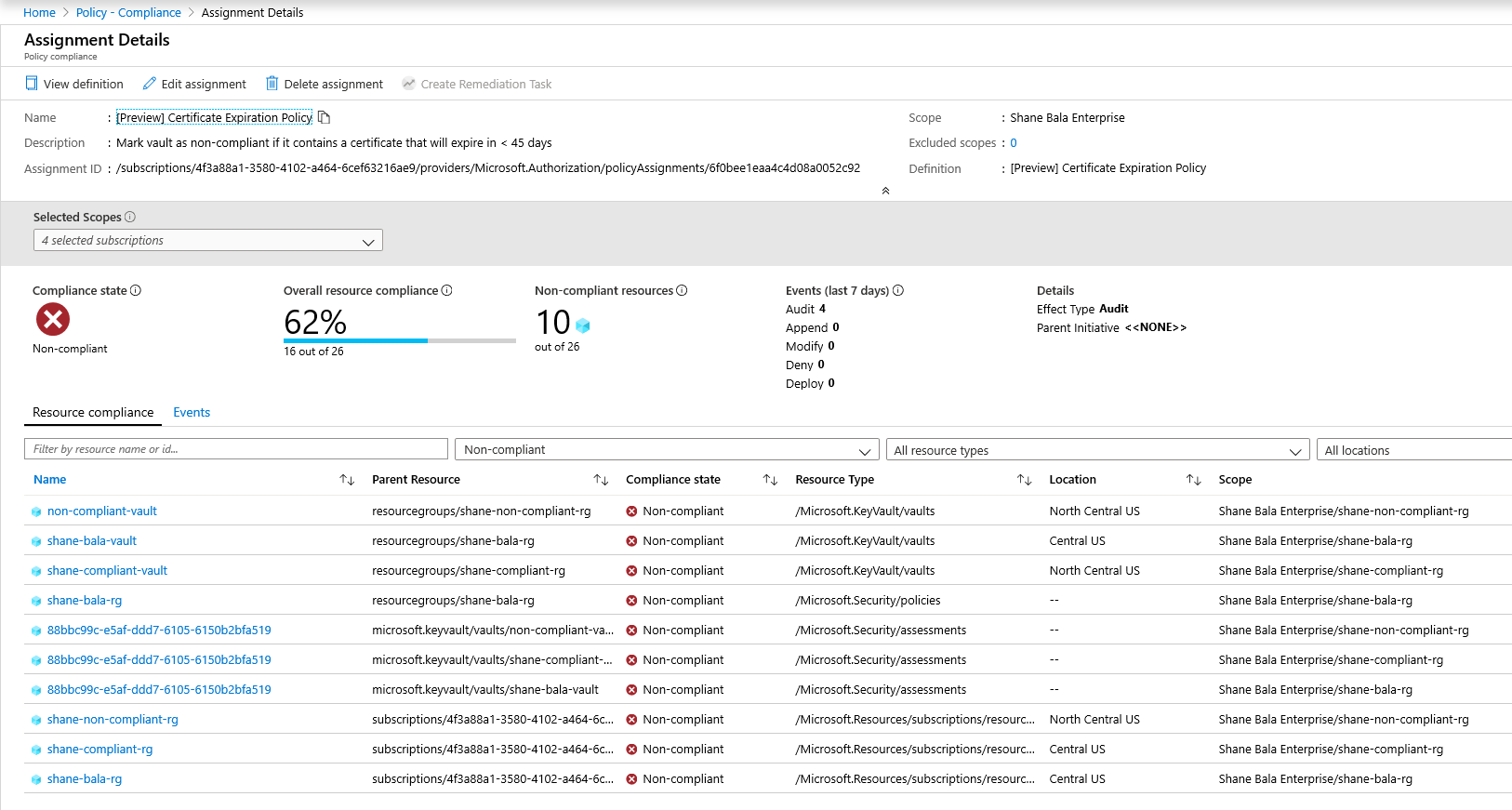

Wróć do bloku Zasady i wybierz kartę zgodność. Kliknij przypisanie zasad, dla którego chcesz wyświetlić wyniki zgodności.

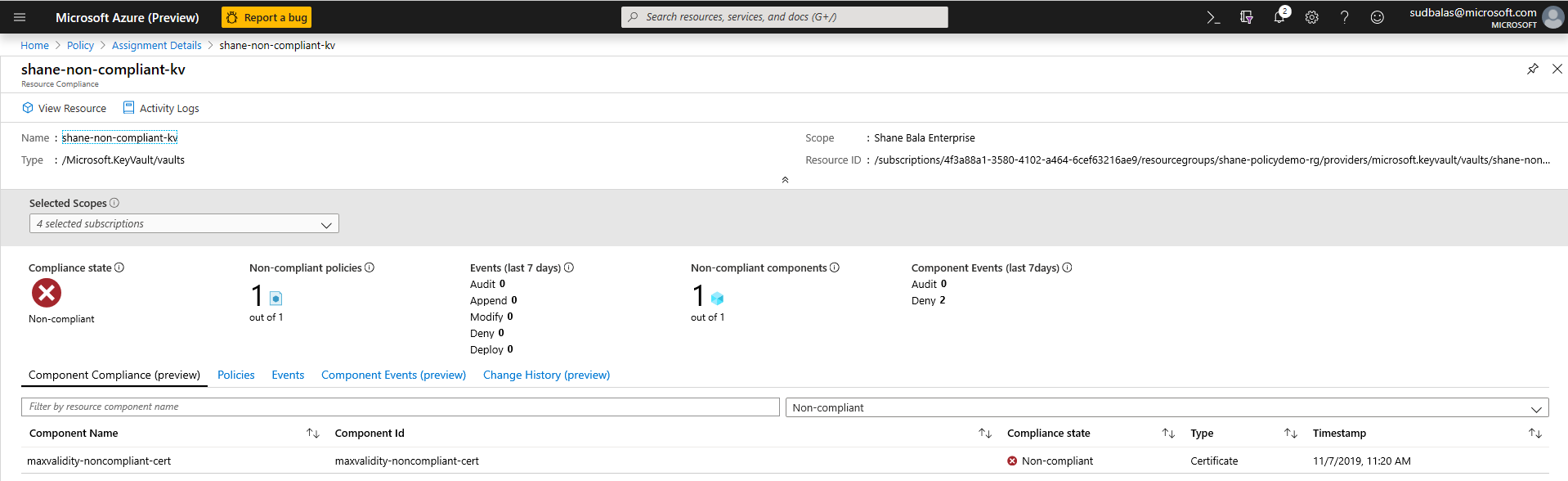

Na tej stronie można filtrować wyniki według zgodnych lub niezgodnych magazynów. W tym miejscu można wyświetlić listę niezgodnych magazynów kluczy w zakresie przypisania zasad. Magazyn jest uznawany za niezgodny, jeśli którykolwiek ze składników (certyfikatów) w magazynie jest niezgodny. Możesz wybrać pojedynczy magazyn, aby wyświetlić poszczególne niezgodne składniki (certyfikaty).

Wyświetlanie nazwy składników w magazynie, które są niezgodne

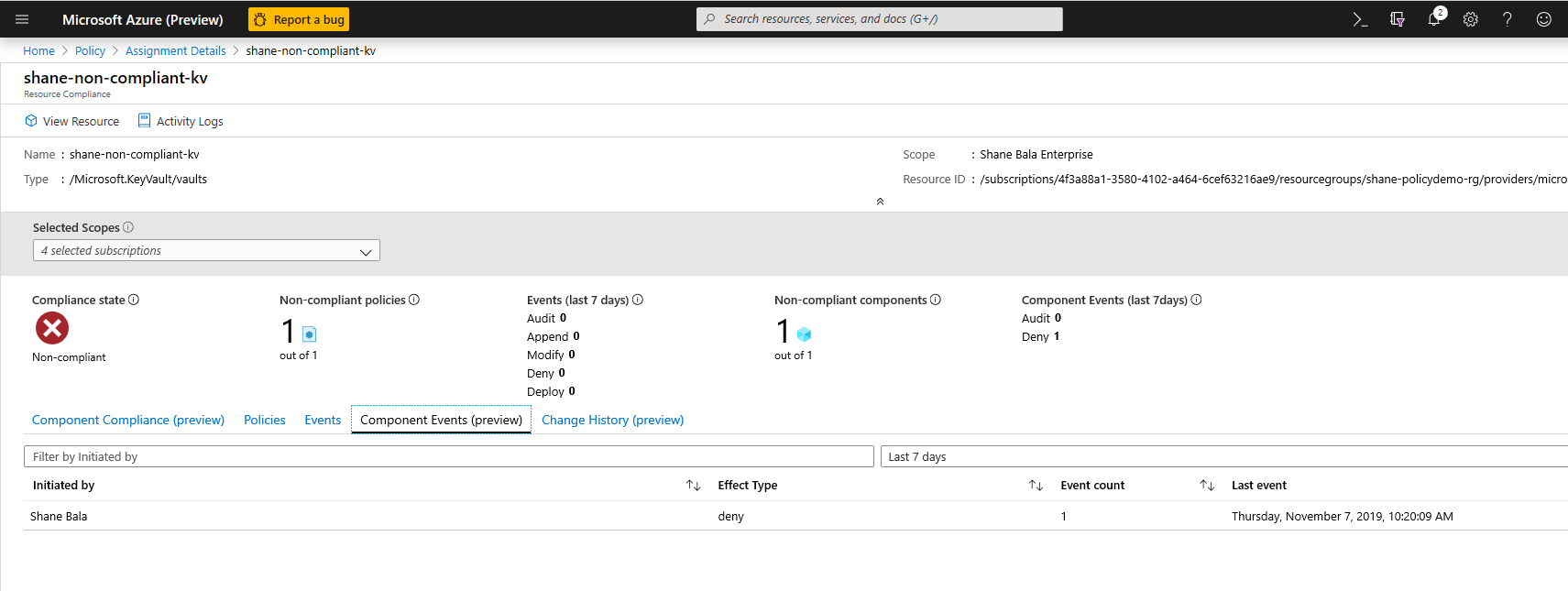

Jeśli chcesz sprawdzić, czy użytkownicy nie mają możliwości tworzenia zasobów w magazynie kluczy, możesz kliknąć kartę Zdarzenia składnika (wersja zapoznawcza), aby wyświetlić podsumowanie operacji odmowy certyfikatu za pomocą osoby żądającej i sygnatur czasowych żądań.

Ograniczenia funkcji

Przypisanie zasad z efektem "odmowy" może potrwać do 30 minut (średni przypadek) i 1 godzinę (najgorszy przypadek), aby rozpocząć odmowę tworzenia niezgodnych zasobów. Opóźnienie odnosi się do następujących scenariuszy —

- Przypisano nowe zasady.

- Istniejące przypisanie zasad jest modyfikowane.

- Nowy magazyn kluczy (zasób) jest tworzony w zakresie z istniejącymi zasadami.

Ocena zasad istniejących składników w magazynie może potrwać do 1 godziny (średni przypadek) i 2 godziny (najgorszy przypadek), zanim wyniki zgodności będą widoczne w interfejsie użytkownika portalu.

Jeśli wyniki zgodności są wyświetlane jako "Nie uruchomiono", może to być spowodowane następującymi przyczynami:

- Wycena polityki nie została jeszcze zakończona. Opóźnienie początkowej oceny może potrwać do 2 godzin w najgorszym scenariuszu.

- W zakresie przypisania zasad nie ma żadnych magazynów kluczy.

- Nie ma magazynów kluczy z certyfikatami w zakresie przypisania zasad.

Uwaga

Tryby dostawcy zasobów usługi Azure Policy, takie jak te dla usługi Azure Key Vault, zawierają informacje o zgodności na stronie Zgodność składników.

Następne kroki

- Rejestrowanie i często zadawane pytania dotyczące zasad platformy Azure dla usługi Key Vault

- Dowiedz się więcej o usłudze Azure Policy

- Zobacz Przykłady usługi Key Vault: wbudowane definicje zasad usługi Key Vault

- Dowiedz się więcej na temat testu porównawczego zabezpieczeń w chmurze firmy Microsoft w usłudze Key Vault