Reguły zapory serwera usługi Azure Database for MySQL

DOTYCZY: Azure Database for MySQL — pojedynczy serwer

Azure Database for MySQL — pojedynczy serwer

Ważne

Pojedynczy serwer usługi Azure Database for MySQL znajduje się na ścieżce wycofania. Zdecydowanie zalecamy uaktualnienie do serwera elastycznego usługi Azure Database for MySQL. Aby uzyskać więcej informacji na temat migracji do serwera elastycznego usługi Azure Database for MySQL, zobacz Co się dzieje z usługą Azure Database for MySQL — pojedynczy serwer?

Zapory uniemożliwiają cały dostęp do serwera bazy danych, dopóki nie określisz, które komputery mają uprawnienia. Zapora udziela dostępu do serwera na podstawie źródłowego adresu IP każdego żądania.

Aby skonfigurować zaporę, utwórz reguły zapory określające zakresy dopuszczalnych adresów IP. Można utworzyć reguły zapory na poziomach serwera.

Reguły zapory: te reguły umożliwiają klientom dostęp do całego serwera usługi Azure Database for MySQL, czyli wszystkich baz danych na tym samym serwerze logicznym. Reguły zapory na poziomie serwera można skonfigurować przy użyciu witryny Azure Portal lub poleceń interfejsu wiersza polecenia platformy Azure. Aby utworzyć reguły zapory na poziomie serwera, musisz być właścicielem bądź współautorem subskrypcji.

Omówienie zapory

Cały dostęp do bazy danych do serwera usługi Azure Database for MySQL jest domyślnie blokowany przez zaporę. Aby rozpocząć korzystanie z serwera z innego komputera, należy określić co najmniej jedną regułę zapory na poziomie serwera, aby umożliwić dostęp do serwera. Użyj reguł zapory, aby określić zakresy adresów IP z Internetu, aby zezwolić. Dostęp do samej witryny internetowej witryny azure portal nie ma wpływu na reguły zapory.

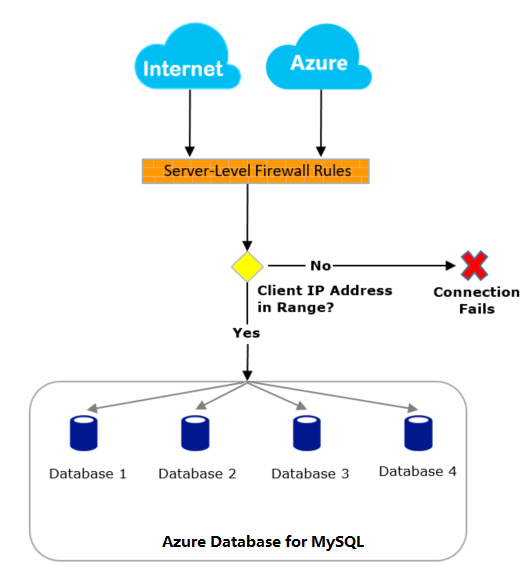

Połączenie prób z Internetu i platformy Azure muszą najpierw przejść przez zaporę, zanim będą mogły dotrzeć do bazy danych usługi Azure Database for MySQL, jak pokazano na poniższym diagramie:

Łączenie się z Internetu

Reguły zapory na poziomie serwera mają zastosowanie do wszystkich baz danych na serwerze usługi Azure Database for MySQL.

Jeśli adres IP żądania znajduje się w jednym z zakresów określonych w regułach zapory na poziomie serwera, zostanie przyznane połączenie.

Jeśli adres IP żądania znajduje się poza zakresami określonymi w dowolnej z reguł zapory na poziomie bazy danych lub na poziomie serwera, żądanie połączenia kończy się niepowodzeniem.

Łączenie z platformy Azure

Zaleca się znalezienie wychodzącego adresu IP dowolnej aplikacji lub usługi i jawne zezwolenie na dostęp do tych indywidualnych adresów IP lub zakresów. Możesz na przykład znaleźć wychodzący adres IP usługi aplikacja systemu Azure lub użyć publicznego adresu IP powiązanego z maszyną wirtualną lub innym zasobem (zobacz poniżej, aby uzyskać informacje na temat nawiązywania połączenia z prywatnym adresem IP maszyny wirtualnej za pośrednictwem punktów końcowych usługi).

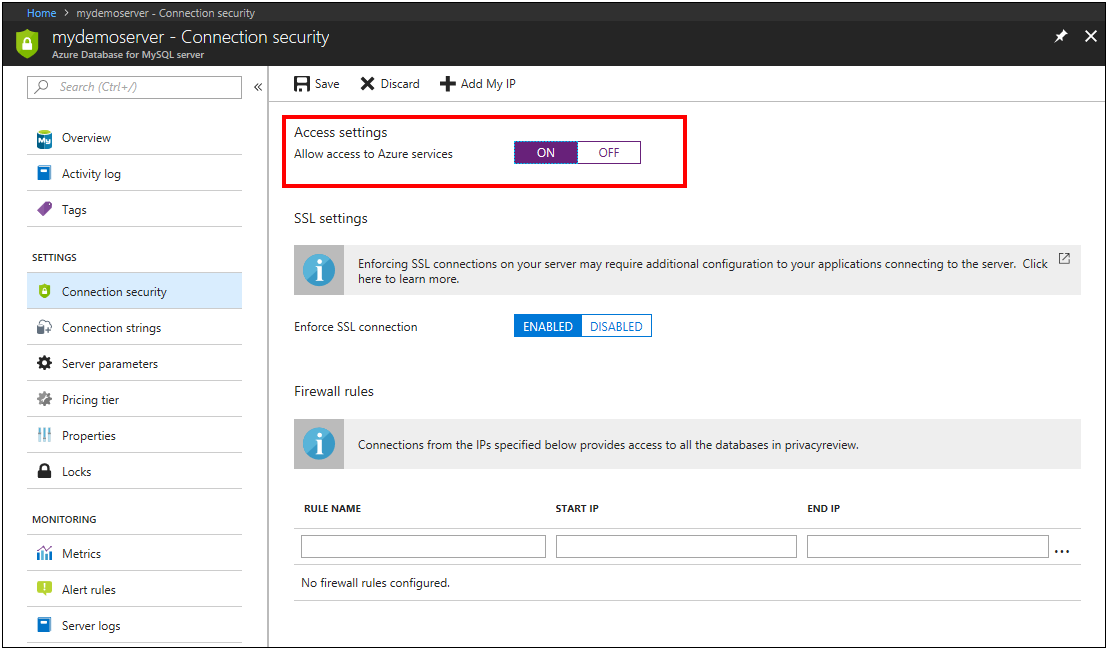

Jeśli stały wychodzący adres IP nie jest dostępny dla usługi platformy Azure, możesz rozważyć włączenie połączeń ze wszystkich adresów IP centrum danych platformy Azure. To ustawienie można włączyć w witrynie Azure Portal, ustawiając opcję Zezwalaj na dostęp do usług platformy Azure na WŁ. w okienku zabezpieczeń Połączenie ion i wybierając pozycję Zapisz. W interfejsie wiersza polecenia platformy Azure ustawienie reguły zapory z początkowym i końcowym adresem równym 0.0.0.0 jest równoważne. Jeśli próba połączenia jest niedozwolona, żądanie nie dociera do serwera usługi Azure Database for MySQL.

Ważne

Opcja Zezwalaj na dostęp do usług platformy Azure konfiguruje zaporę w celu zezwalania na wszystkie połączenia z platformy Azure, w tym połączenia z subskrypcji innych klientów. W przypadku wybrania tej opcji upewnij się, że uprawnienia logowania i użytkownika zezwalają na dostęp tylko uprawnionym użytkownikom.

Połączenie z sieci wirtualnej

Aby bezpiecznie nawiązać połączenie z serwerem usługi Azure Database for MySQL z sieci wirtualnej, rozważ użycie punktów końcowych usługi sieci wirtualnej.

Programowe zarządzanie regułami zapory

Oprócz witryny Azure Portal reguły zapory można zarządzać programowo przy użyciu interfejsu wiersza polecenia platformy Azure. Zobacz też Tworzenie reguł zapory usługi Azure Database for MySQL i zarządzanie nimi przy użyciu interfejsu wiersza polecenia platformy Azure

Rozwiązywanie problemów z zaporą

Należy wziąć pod uwagę następujące kwestie, gdy dostęp do usługi serwera usługi Microsoft Azure Database for MySQL nie działa zgodnie z oczekiwaniami:

Zmiany na liście dozwolonych nie zostały jeszcze wprowadzone: może obowiązywać nawet pięć minut opóźnienia zmian w konfiguracji zapory serwera usługi Azure Database for MySQL.

Logowanie nie jest autoryzowane lub użyto nieprawidłowego hasła: jeśli logowanie nie ma uprawnień na serwerze usługi Azure Database for MySQL lub użyte hasło jest niepoprawne, połączenie z serwerem usługi Azure Database for MySQL zostanie odrzucone. Utworzenie ustawień zapory zapewnia klientom jedynie możliwość próby nawiązania połączenia z serwerem, ale każdy klient musi podać niezbędne poświadczenia zabezpieczeń.

Dynamiczny adres IP: jeśli masz połączenie internetowe z dynamicznym adresem IP i masz problemy z przejściem przez zaporę, możesz wypróbować jedno z następujących rozwiązań:

Poproś dostawcę usług internetowych (ISP) o zakres adresów IP przypisany do komputerów klienckich uzyskujących dostęp do serwera usługi Azure Database for MySQL, a następnie dodaj zakres adresów IP jako regułę zapory.

Pobierz statyczne adresy IP dla komputerów klienckich, a następnie dodaj te adresy IP jako reguły zapory.

Adres IP serwera wydaje się być publiczny: Połączenie iony do serwera usługi Azure Database for MySQL są kierowane za pośrednictwem publicznie dostępnej bramy platformy Azure. Rzeczywisty adres IP serwera jest jednak chroniony przez zaporę. Aby uzyskać więcej informacji, zapoznaj się z artykułem dotyczącym architektury łączności.

Nie można nawiązać połączenia z zasobu platformy Azure z dozwolonym adresem IP: sprawdź, czy punkt końcowy usługi Microsoft.Sql jest włączony dla podsieci, z której nawiązujesz połączenie. Jeśli opcja Microsoft.Sql jest włączona, oznacza to, że chcesz używać tylko reguł punktu końcowego usługi sieci wirtualnej w tej podsieci.

Na przykład w przypadku nawiązywania połączenia z maszyny wirtualnej platformy Azure w podsieci z włączoną usługą Microsoft.Sql może wystąpić następujący błąd, ale nie ma odpowiedniej reguły sieci wirtualnej:

FATAL: Client from Azure Virtual Networks is not allowed to access the serverReguła zapory nie jest dostępna dla formatu IPv6: reguły zapory muszą mieć format IPv4. Jeśli określisz reguły zapory w formacie IPv6, zostanie wyświetlony błąd weryfikacji.

Następne kroki

- Tworzenie reguł zapory usługi Azure Database for MySQL i zarządzanie nimi przy użyciu witryny Azure Portal

- Tworzenie reguł zapory usługi Azure Database for MySQL i zarządzanie nimi przy użyciu interfejsu wiersza polecenia platformy Azure

- Punkty końcowe usługi sieci wirtualnej w usłudze Azure Database for MySQL