Prowizja klastra usługi AKS

Wystąpienia rdzeni pakietów w prywatnej usłudze Azure 5G Core działają w klastrze usługi Azure Kubernetes Service (AKS) z obsługą usługi Arc na urządzeniu Azure Stack Edge (ASE). W tym przewodniku z instrukcjami pokazano, jak zalecić klaster usługi AKS w środowisku ASE, aby umożliwić wdrożenie wystąpienia podstawowego pakietu.

Ważne

Ta procedura musi być używana tylko dla prywatnej sieci 5G platformy Azure. Usługa AKS w usłudze ASE nie jest obsługiwana w przypadku innych usług.

Wymagania wstępne

- Wykonaj zadania wstępne dotyczące wdrażania prywatnej sieci komórkowej.

- Musisz mieć uprawnienie Właściciel w grupie zasobów dla zasobu usługi Azure Stack Edge.

Uwaga

Zanotuj grupę zasobów usługi Azure Stack Edge. Klaster AKS i lokalizacja niestandardowa utworzona w tej procedurze muszą należeć do tej grupy zasobów.

- Przejrzyj rozmiar maszyny wirtualnej usługi Azure Stack Edge, aby upewnić się, że środowisko ASE ma wystarczającą ilość miejsca dostępnego do uruchomienia klastra.

Konfigurowanie rozwiązania Kubernetes dla prywatnej usługi Azure MEC na urządzeniu Azure Stack Edge

Te kroki modyfikują klaster Kubernetes na urządzeniu Azure Stack Edge, aby zoptymalizować go pod kątem obciążeń prywatnych mec platformy Azure.

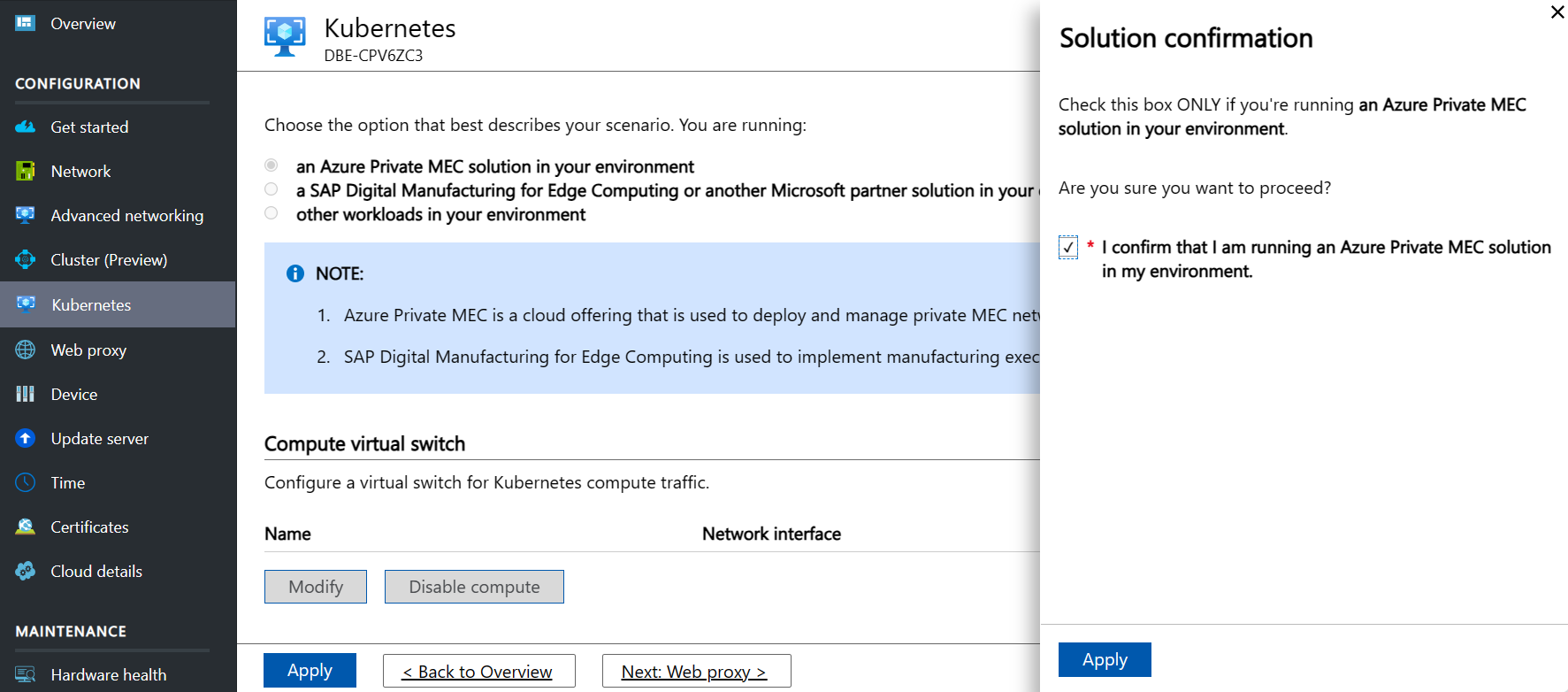

- W lokalnym interfejsie użytkownika wybierz pozycję Kubernetes w menu po lewej stronie.

- W obszarze Wybierz opcję, która najlepiej opisuje twój scenariusz, wybierz rozwiązanie Azure Private MEC w twoim środowisku.

- W oknie podręcznym Potwierdzenie obciążenia wybierz pozycję Potwierdzam, że korzystam z prywatnej usługi Azure MEC w moim środowisku, a następnie kliknij przycisk Zastosuj, aby zamknąć okno podręczne.

- Kliknij przycisk Zastosuj , aby zapisać zmiany.

Po zastosowaniu tych zmian w lokalnym interfejsie użytkownika powinna zostać wyświetlona zaktualizowana opcja — platforma Kubernetes stanie się platformą Kubernetes (wersja zapoznawcza), jak pokazano na poniższej ilustracji.

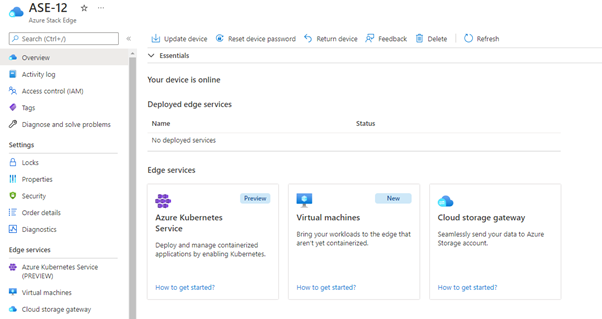

Jeśli przejdziesz do witryny Azure Portal i przejdziesz do zasobu usługi Azure Stack Edge , powinna zostać wyświetlona opcja Azure Kubernetes Service . Skonfigurujesz usługę Azure Kubernetes Service w obszarze Uruchamianie klastra i skonfigurujesz usługę Arc.

Konfigurowanie zaawansowanej sieci

Teraz należy skonfigurować przełączniki wirtualne i sieci wirtualne na tych przełącznikach. Aby wykonać to zadanie, użyjesz sekcji Zaawansowane sieci w lokalnym interfejsie użytkownika usługi Azure Stack Edge.

Możesz wprowadzić wszystkie ustawienia na tej stronie przed wybraniem pozycji Zastosuj u dołu, aby zastosować je wszystkie naraz.

Skonfiguruj trzy przełączniki wirtualne. Przed następnym krokiem musi istnieć przełącznik wirtualny skojarzony z każdym portem. Przełączniki wirtualne mogą już być obecne, jeśli masz skonfigurowane inne funkcje sieci wirtualnej (VNFs). Wybierz pozycję Dodaj przełącznik wirtualny i wypełnij panel boczny odpowiednio dla każdego przełącznika przed wybraniem pozycji Modyfikuj , aby zapisać tę konfigurację.

- Utwórz przełącznik wirtualny na porcie, który powinien mieć włączone obliczenia (port zarządzania). Zalecamy użycie formatu vswitch-portX, gdzie X jest liczbą portu. Na przykład utwórz przełącznik-port2 na porcie 2.

- Utwórz przełącznik wirtualny na porcie 3 o nazwie vswitch-port3.

- Utwórz przełącznik wirtualny na porcie 4 o nazwie vswitch-port4.

Powinna zostać wyświetlona zawartość podobna do poniższej:

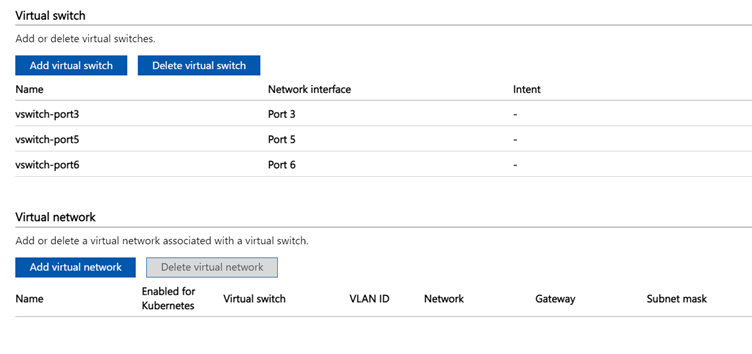

Skonfiguruj trzy przełączniki wirtualne. Przed następnym krokiem musi istnieć przełącznik wirtualny skojarzony z każdym portem. Przełączniki wirtualne mogą już być obecne, jeśli masz skonfigurowane inne funkcje sieci wirtualnej (VNFs). Wybierz pozycję Dodaj przełącznik wirtualny i wypełnij panel boczny odpowiednio dla każdego przełącznika przed wybraniem pozycji Modyfikuj , aby zapisać tę konfigurację.

- Utwórz przełącznik wirtualny na porcie, który powinien mieć włączone obliczenia (port zarządzania). Zalecamy użycie formatu vswitch-portX, gdzie X jest liczbą portu. Na przykład utwórz przełącznik-port3 na porcie 3.

- Utwórz przełącznik wirtualny na porcie 5 o nazwie vswitch-port5.

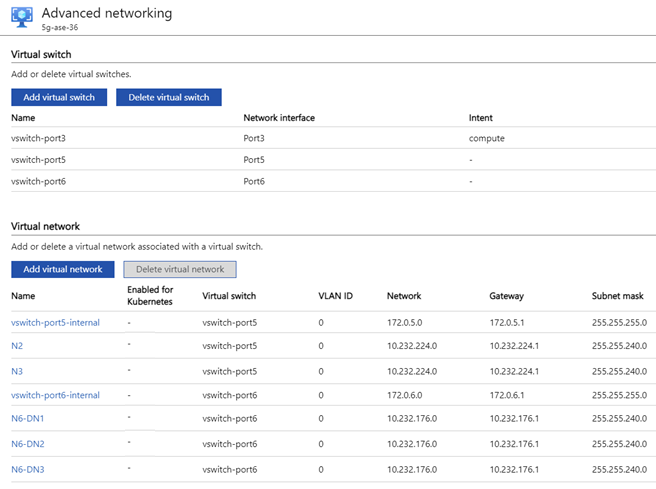

- Utwórz przełącznik wirtualny na porcie 6 o nazwie vswitch-port6.

Powinna zostać wyświetlona zawartość podobna do poniższej:

Utwórz sieci wirtualne reprezentujące następujące interfejsy (które zostały przydzielone podsieci i adresy IP dla w temacie Przydziel podsieci i adresy IP):

- Interfejs dostępu do płaszczyzny sterowania

- Interfejs dostępu płaszczyzny użytkownika

- Interfejsy danych płaszczyzny użytkownika

Te sieci można nazwać samodzielnie, ale nazwa musi być zgodna z konfiguracją w witrynie Azure Portal podczas wdrażania prywatnej sieci 5G Core platformy Azure. Można na przykład użyć nazw N2, N3 i maksymalnie dziesięciu N6-DNX (gdzie X jest numerem DN 1-10 we wdrożeniu wielu DN; lub tylko N6 dla pojedynczego wdrożenia DN). Opcjonalnie można skonfigurować każdą sieć wirtualną przy użyciu wirtualnego identyfikatora sieci lokalnej (VLAN ID), aby umożliwić separację ruchu w warstwie 2. Poniższy przykład dotyczy wdrożenia wielu dnów 5G bez sieci VLAN.

- Wykonaj następującą procedurę trzy razy i raz dla każdej z dodatkowych sieci danych (w sumie dwanaście razy, jeśli masz maksymalnie dziesięć sieci danych):

Ważne

Jeśli używasz portu 3 dla sieci danych, zalecamy użycie go do najniższego oczekiwanego obciążenia.

- Wybierz pozycję Dodaj sieć wirtualną i wypełnij panel boczny:

- Przełącznik wirtualny: wybierz vswitch-port3dla N2, N3 i maksymalnie czterech sieci DN, a następnie wybierz vswitch-port4 dla maksymalnie sześciu sieci DN.

- Nazwa: N2, N3 lub N6-DNX (gdzie X jest numerem DN 1-10).

- Sieć VLAN: identyfikator sieci VLAN lub 0, jeśli nie korzystasz z sieci VLAN

- Sieć i brama: użyj poprawnej podsieci i bramy dla adresu IP skonfigurowanego na porcie środowiska ASE (nawet jeśli brama nie jest ustawiona na samym porcie środowiska ASE).

- Na przykład 10.232.44.0/24 i 10.232.44.1

- Jeśli podsieć nie ma bramy domyślnej, użyj innego adresu IP w podsieci, która będzie odpowiadać na żądania protokołu ARP (takie jak jeden z adresów IP RAN). Jeśli za pośrednictwem przełącznika jest podłączony więcej niż jeden gNB, wybierz jeden z adresów IP bramy.

- Serwer DNS i sufiks DNS powinny pozostać puste.

- Wybierz pozycję Modyfikuj , aby zapisać konfigurację dla tej sieci wirtualnej.

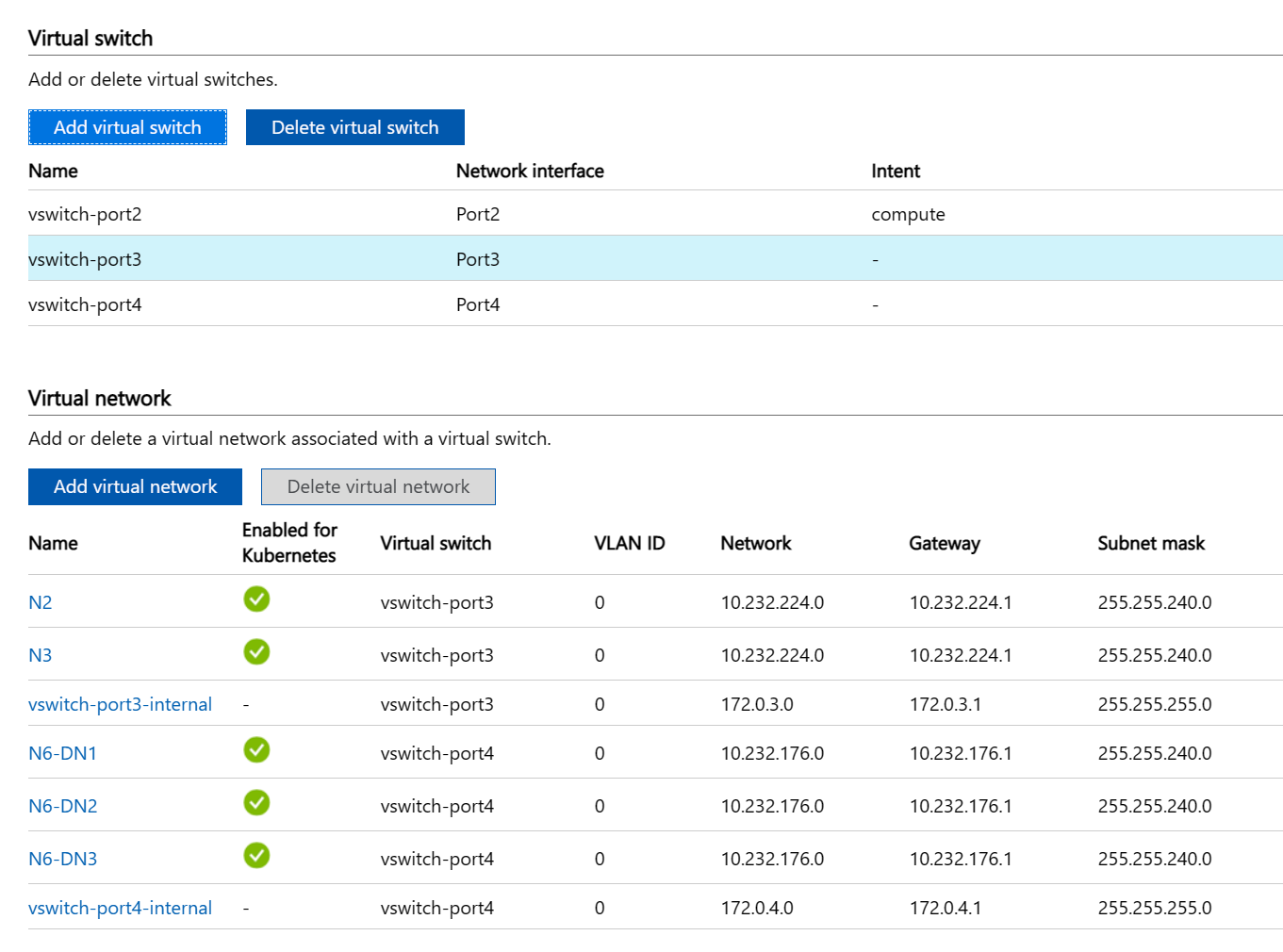

- Wybierz pozycję Zastosuj w dolnej części strony i poczekaj na powiadomienie (ikona dzwonka), aby potwierdzić, że ustawienia zostały zastosowane. Zastosowanie ustawień potrwa około 8 minut. Strona powinna teraz wyglądać podobnie do poniższej ilustracji:

- Wybierz pozycję Dodaj sieć wirtualną i wypełnij panel boczny:

- Wykonaj następującą procedurę trzy razy i raz dla każdej z dodatkowych sieci danych (w sumie dwanaście razy, jeśli masz maksymalnie dziesięć sieci danych):

Ważne

Jeśli używasz portu 5 dla sieci danych, zalecamy użycie go do najniższego oczekiwanego obciążenia.

- Wybierz pozycję Dodaj sieć wirtualną i wypełnij panel boczny:

- Przełącznik wirtualny: wybierz przełącznik-port5 dla N2, N3 i maksymalnie czterech sieci DN, a następnie wybierz przełącznik-port6 dla maksymalnie sześciu sieci DN.

- Nazwa: N2, N3 lub N6-DNX (gdzie X jest numerem DN 1-10).

- Sieć VLAN: identyfikator sieci VLAN lub 0, jeśli nie korzystasz z sieci VLAN

- Sieć i brama: użyj poprawnej podsieci i bramy dla adresu IP skonfigurowanego na porcie środowiska ASE (nawet jeśli brama nie jest ustawiona na samym porcie środowiska ASE).

- Na przykład 10.232.44.0/24 i 10.232.44.1

- Jeśli podsieć nie ma bramy domyślnej, użyj innego adresu IP w podsieci, która będzie odpowiadać na żądania protokołu ARP (takie jak jeden z adresów IP RAN). Jeśli za pośrednictwem przełącznika jest podłączony więcej niż jeden gNB, wybierz jeden z adresów IP bramy.

- Serwer DNS i sufiks DNS powinny pozostać puste.

- Wybierz pozycję Modyfikuj , aby zapisać konfigurację dla tej sieci wirtualnej.

- Wybierz pozycję Zastosuj w dolnej części strony i poczekaj na powiadomienie (ikona dzwonka), aby potwierdzić, że ustawienia zostały zastosowane. Zastosowanie ustawień potrwa około 8 minut. Strona powinna teraz wyglądać podobnie do poniższej ilustracji:

- Wybierz pozycję Dodaj sieć wirtualną i wypełnij panel boczny:

Dodawanie zasobów obliczeniowych i adresów IP

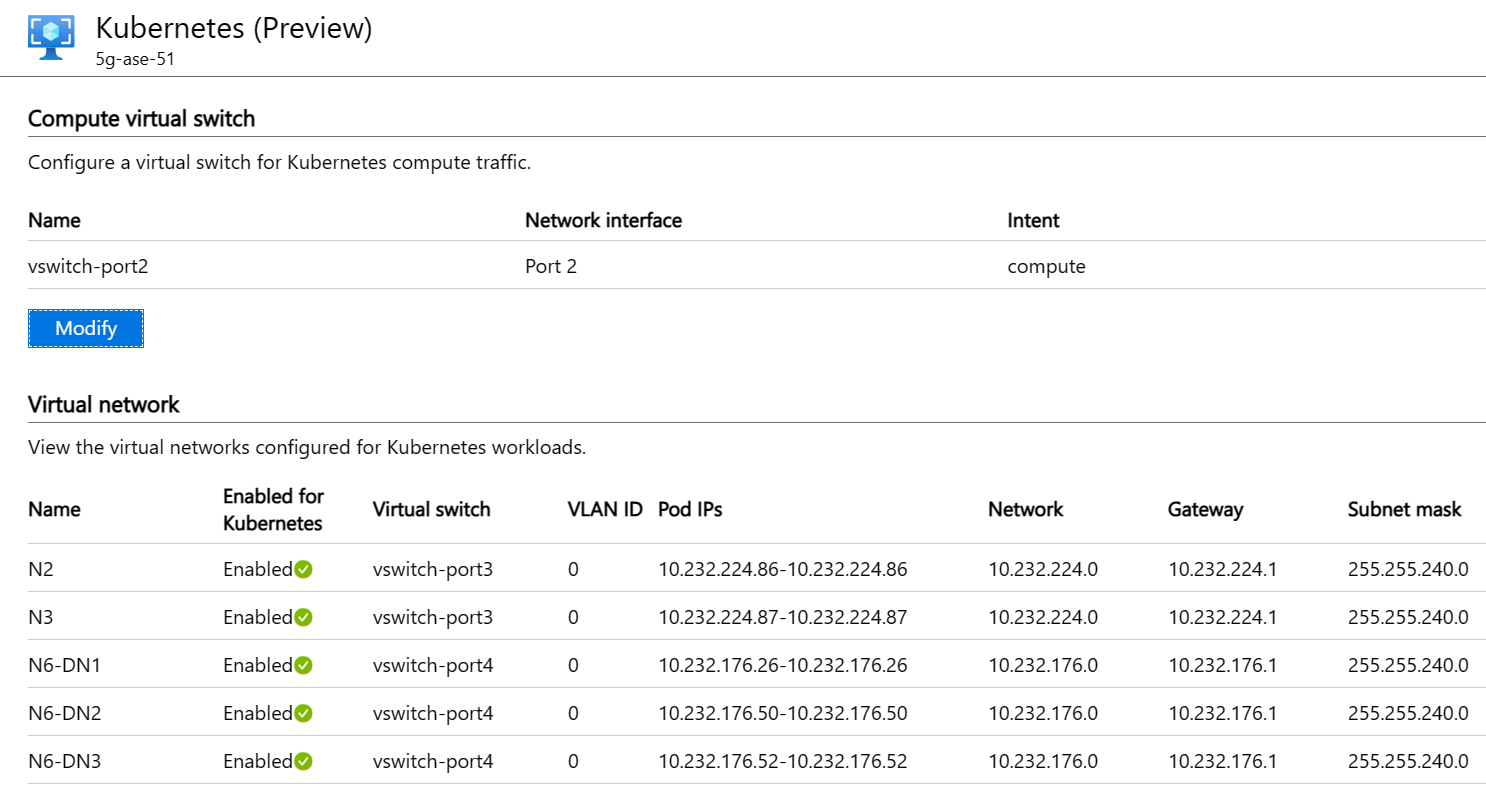

W lokalnym interfejsie użytkownika usługi Azure Stack Edge przejdź do strony Kubernetes (wersja zapoznawcza). Skonfigurujesz całą konfigurację, a następnie zastosujesz ją raz, tak jak w temacie Konfigurowanie sieci zaawansowanej.

- W obszarze Compute virtual switch (Obliczanie przełącznika wirtualnego) wybierz pozycję Modify (Modyfikuj).

- Wybierz przełącznik wirtualny z intencją obliczeniową (na przykład vswitch-port2)

- Wprowadź sześć adresów IP w zakresie dla adresów IP węzła w sieci zarządzania.

- Wprowadź jeden adres IP w zakresie dla adresu IP usługi, również w sieci zarządzania. Będzie to używane do uzyskiwania dostępu do lokalnych narzędzi monitorowania dla wystąpienia podstawowego pakietu.

- Wybierz pozycję Modyfikuj w dolnej części panelu, aby zapisać konfigurację.

- W obszarze Sieć wirtualna wybierz sieć wirtualną z N2, N3, N6-DNX (gdzie X jest numerem DN 1–10). Na panelu bocznym:

- Włącz sieć wirtualną dla platformy Kubernetes i dodaj pulę adresów IP. Dodaj zakres jednego adresu IP dla odpowiedniego adresu (N2, N3 lub N6-DNX, jak zebrano wcześniej). Na przykład 10.10.10.20-10.10.10.20.

- Powtórz dla każdej sieci wirtualnej N2, N3 i N6-DNX.

- Wybierz pozycję Modyfikuj w dolnej części panelu, aby zapisać konfigurację.

- Wybierz pozycję Zastosuj w dolnej części strony i poczekaj na zastosowanie ustawień. Zastosowanie ustawień potrwa około 5 minut.

Strona powinna teraz wyglądać podobnie do poniższej ilustracji:

Włączanie zarządzania maszynami wirtualnymi w usłudze ASE

- Uzyskaj dostęp do witryny Azure Portal i przejdź do zasobu usługi Azure Stack Edge utworzonego w witrynie Azure Portal.

- Wybierz pozycję Usługi edge.

- Wybierz pozycję Maszyny wirtualne.

- Wybierz opcję Włącz.

Uruchamianie klastra i konfigurowanie usługi Arc

Jeśli używasz innych maszyn wirtualnych w usłudze Azure Stack Edge, zalecamy zatrzymanie ich teraz i uruchomienie ich ponownie po wdrożeniu klastra. Klaster wymaga dostępu do określonych zasobów procesora CPU, z których mogą już korzystać uruchomione maszyny wirtualne.

Uzyskaj dostęp do witryny Azure Portal i przejdź do zasobu usługi Azure Stack Edge utworzonego w witrynie Azure Portal.

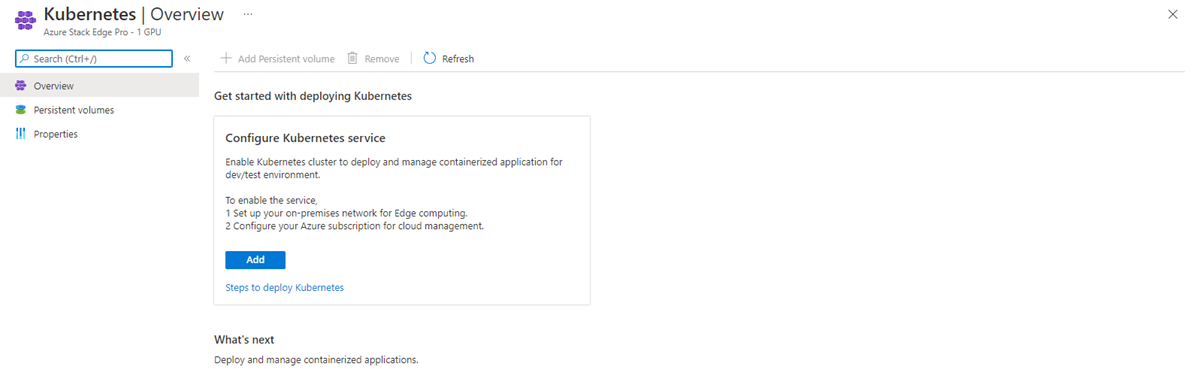

Aby wdrożyć klaster, wybierz opcję Kubernetes , a następnie wybierz przycisk Dodaj , aby skonfigurować klaster.

W polu Rozmiar węzła wybierz pozycję Standard_F16s_HPN.

Upewnij się, że pole wyboru Kubernetes z włączoną obsługą usługi Arc jest zaznaczone.

Wybierz link Zmień i wprowadź identyfikator obiektu aplikacji entra firmy Microsoft (OID) dla lokalizacji niestandardowej uzyskanej z pozycji Pobierz identyfikator obiektu (OID).

Usługa Kubernetes z obsługą usługi Arc jest automatycznie tworzona w tej samej grupie zasobów co zasób usługi Azure Stack Edge . Jeśli grupa zasobów usługi Azure Stack Edge nie znajduje się w regionie obsługującym prywatną 5G Core platformy Azure, musisz zmienić region.

Kliknij przycisk Konfiguruj , aby zastosować konfigurację.

Sprawdź pola Region i Microsoft Entra application Object Id (OID) zawierają odpowiednie wartości, a następnie kliknij przycisk Utwórz.

Zapoznaj się z monitami, aby skonfigurować usługę.

Tworzenie klastra Kubernetes trwa około 20 minut. Podczas tworzenia może wystąpić alarm krytyczny wyświetlany w zasobie usługi Azure Stack Edge . Ten alarm jest oczekiwany i powinien zniknąć po kilku minutach.

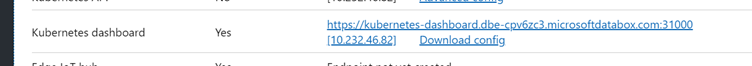

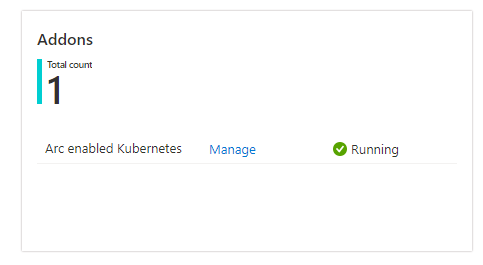

Po wdrożeniu portal powinien wyświetlić , że usługa Kubernetes jest uruchomiona na stronie przeglądu.

Konfigurowanie dostępu kubectl

Aby sprawdzić, czy klaster został pomyślnie wdrożony, musisz mieć dostęp kubectl . Aby uzyskać dostęp do klastra tylko do odczytu, możesz pobrać plik kubeconfig z lokalnego interfejsu użytkownika środowiska ASE. W obszarze Urządzenie wybierz pozycję Pobierz konfigurację.

Pobrany plik nosi nazwę config.json. Ten plik ma uprawnienia do opisywania zasobników i wyświetlania dzienników, ale nie do uzyskiwania dostępu do zasobników za pomocą narzędzia kubectl exec.

Konfigurowanie dostępu do portalu

Otwórz zasób usługi Azure Stack Edge w witrynie Azure Portal. Przejdź do okienka Azure Kubernetes Service (pokazanego w obszarze Uruchom klaster i skonfiguruj usługę Arc), a następnie wybierz link Zarządzaj , aby otworzyć okienko Arc .

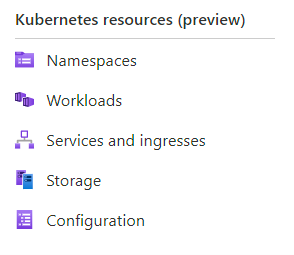

Zapoznaj się z klastrem przy użyciu opcji w menu zasobów Kubernetes (wersja zapoznawcza):

Początkowo zostanie wyświetlone pole żądania logowania. Token do użycia do logowania jest uzyskiwany z pliku kubeconfig pobranego z lokalnego interfejsu użytkownika w temacie Konfigurowanie dostępu kubectl. Istnieje ciąg poprzedzony tokenem: w pobliżu końca pliku kubeconfig . Skopiuj ten ciąg do pola w portalu (upewnij się, że nie masz skopiowanych znaków podziału wiersza) i wybierz pozycję Zaloguj.

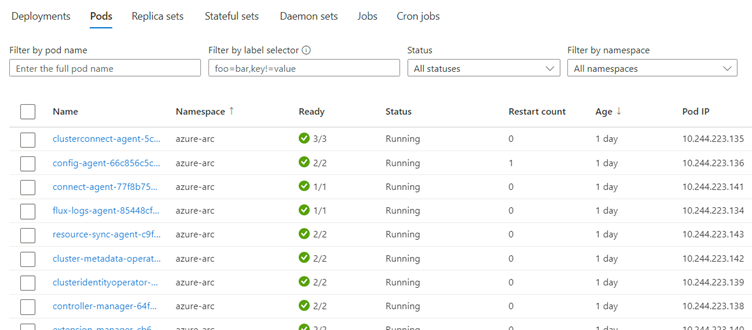

Teraz możesz wyświetlić informacje o tym, co działa w klastrze — poniżej przedstawiono przykład w okienku Obciążenia :

Weryfikowanie konfiguracji klastra

Należy sprawdzić, czy klaster usługi AKS został poprawnie skonfigurowany, uruchamiając następujące polecenia kubectl przy użyciu narzędzia kubeconfig pobranego z interfejsu użytkownika w temacie Konfigurowanie dostępu kubectl:

kubectl get nodes

To polecenie powinno zwrócić dwa węzły o nazwie nodepool-aaa-bbb i jeden o nazwie target-cluster-control-plane-ccc.

Aby wyświetlić wszystkie uruchomione zasobniki, uruchom polecenie:

kubectl get pods -A

Ponadto klaster usługi AKS powinien być teraz widoczny z zasobu usługi Azure Stack Edge w portalu.

Zbieranie zmiennych dla rozszerzeń platformy Kubernetes

Zbierz każdą z wartości w poniższej tabeli.

| Wartość | Nazwa zmiennej |

|---|---|

| Identyfikator subskrypcji platformy Azure, w której są wdrażane zasoby platformy Azure. | SUBSCRIPTION_ID |

| Nazwa grupy zasobów, w której wdrożono klaster usługi AKS. Można to znaleźć za pomocą przycisku Zarządzaj w okienku Usługi Azure Kubernetes Service w witrynie Azure Portal. | RESOURCE_GROUP_NAME |

| Nazwa zasobu klastra usługi AKS. Można to znaleźć za pomocą przycisku Zarządzaj w okienku Usługi Azure Kubernetes Service w witrynie Azure Portal. | RESOURCE_NAME |

| Region, w którym są wdrażane zasoby platformy Azure. Musi to być zgodne z regionem, w którym zostanie wdrożona sieć mobilna, który musi być jednym z regionów obsługiwanych przez usługę AP5GC. Ta wartość musi być nazwą kodu regionu. |

LOKALIZACJI |

| Nazwa zasobu Lokalizacji niestandardowej, który ma zostać utworzony dla klastra usługi AKS. Ta wartość musi zaczynać się i kończyć znakami alfanumerycznymi i musi zawierać tylko znaki - alfanumeryczne lub .. |

CUSTOM_LOCATION |

Instalowanie rozszerzeń platformy Kubernetes

Prywatna sieć mobilna Azure Private 5G Core wymaga niestandardowej lokalizacji i określonych rozszerzeń Kubernetes, które należy skonfigurować przy użyciu interfejsu wiersza polecenia platformy Azure w usłudze Azure Cloud Shell.

Zaloguj się do interfejsu wiersza polecenia platformy Azure przy użyciu usługi Azure Cloud Shell i wybierz pozycję Bash z menu rozwijanego.

Ustaw następujące zmienne środowiskowe przy użyciu wymaganych wartości dla wdrożenia:

SUBSCRIPTION_ID=<subscription ID> RESOURCE_GROUP_NAME=<resource group name> LOCATION=<deployment region, for example eastus> CUSTOM_LOCATION=<custom location for the AKS cluster> ARC_CLUSTER_RESOURCE_NAME=<resource name> TEMP_FILE=./tmpfilePrzygotowywanie środowiska powłoki:

az account set --subscription "$SUBSCRIPTION_ID" az extension add --upgrade --name k8s-extension az extension add --upgrade --name customlocationUtwórz rozszerzenie Kubernetes operatora funkcji sieciowej:

cat > $TEMP_FILE <<EOF { "helm.versions": "v3", "Microsoft.CustomLocation.ServiceAccount": "azurehybridnetwork-networkfunction-operator", "meta.helm.sh/release-name": "networkfunction-operator", "meta.helm.sh/release-namespace": "azurehybridnetwork", "app.kubernetes.io/managed-by": "helm", "helm.release-name": "networkfunction-operator", "helm.release-namespace": "azurehybridnetwork", "managed-by": "helm" } EOFaz k8s-extension create \ --name networkfunction-operator \ --cluster-name "$ARC_CLUSTER_RESOURCE_NAME" \ --resource-group "$RESOURCE_GROUP_NAME" \ --cluster-type connectedClusters \ --extension-type "Microsoft.Azure.HybridNetwork" \ --auto-upgrade-minor-version "true" \ --scope cluster \ --release-namespace azurehybridnetwork \ --release-train preview \ --config-settings-file $TEMP_FILEUtwórz rozszerzenie Kubernetes monitora pakietów core:

az k8s-extension create \ --name packet-core-monitor \ --cluster-name "$ARC_CLUSTER_RESOURCE_NAME" \ --resource-group "$RESOURCE_GROUP_NAME" \ --cluster-type connectedClusters \ --extension-type "Microsoft.Azure.MobileNetwork.PacketCoreMonitor" \ --release-train stable \ --auto-upgrade trueUtwórz lokalizację niestandardową:

az customlocation create \ -n "$CUSTOM_LOCATION" \ -g "$RESOURCE_GROUP_NAME" \ --location "$LOCATION" \ --namespace azurehybridnetwork \ --host-resource-id "/subscriptions/$SUBSCRIPTION_ID/resourceGroups/$RESOURCE_GROUP_NAME/providers/Microsoft.Kubernetes/connectedClusters/$ARC_CLUSTER_RESOURCE_NAME" \ --cluster-extension-ids "/subscriptions/$SUBSCRIPTION_ID/resourceGroups/$RESOURCE_GROUP_NAME/providers/Microsoft.Kubernetes/connectedClusters/$ARC_CLUSTER_RESOURCE_NAME/providers/Microsoft.KubernetesConfiguration/extensions/networkfunction-operator"

Powinna zostać wyświetlona nowa lokalizacja niestandardowa widoczna jako zasób w witrynie Azure Portal w określonej grupie zasobów. kubectl get pods -A Użycie polecenia (z dostępem do pliku kubeconfig) powinno również wyświetlać nowe zasobniki odpowiadające zainstalowanym rozszerzeń. W przestrzeni nazw azurehybridnetwork powinien znajdować się jeden zasobnik, a jeden w przestrzeni nazw packet-core-monitor.

Wycofywanie

Jeśli wystąpił błąd w konfiguracji usługi Azure Stack Edge, możesz użyć portalu, aby usunąć klaster usługi AKS (zobacz Wdrażanie usługi Azure Kubernetes w usłudze Azure Stack Edge). Następnie możesz zmodyfikować ustawienia za pomocą lokalnego interfejsu użytkownika.

Możesz też wykonać pełne resetowanie przy użyciu bloku Resetowanie urządzenia w lokalnym interfejsie użytkownika (zobacz Resetowanie i ponowne aktywowanie urządzenia w usłudze Azure Stack Edge), a następnie ponownie uruchomić tę procedurę. W takim przypadku należy również usunąć wszystkie skojarzone zasoby pozostawione w witrynie Azure Portal po zakończeniu resetowania usługi Azure Stack Edge. Będzie to obejmować niektóre lub wszystkie następujące elementy, w zależności od tego, jak daleko przez proces jesteś:

- Zasób usługi Azure Stack Edge

- Automatycznie wygenerowana funkcja KeyVault skojarzona z zasobem usługi Azure Stack Edge

- Automatycznie wygenerowany element StorageAccount skojarzony z zasobem usługi Azure Stack Edge

- Klaster usługi Azure Kubernetes (jeśli został pomyślnie utworzony)

- Lokalizacja niestandardowa (jeśli została pomyślnie utworzona)

Zmiana konfiguracji środowiska ASE po wdrożeniu

Może być konieczne zaktualizowanie konfiguracji środowiska ASE po wdrożeniu rdzenia pakietów, na przykład w celu dodania lub usunięcia dołączonej sieci danych lub zmiany adresu IP. Aby zmienić konfigurację środowiska ASE, zniszczyć lokalizację niestandardową i zasoby usługi Azure Kubernetes Service, wprowadzić zmiany konfiguracji środowiska ASE, a następnie ponownie utworzyć te zasoby. Dzięki temu można tymczasowo odłączyć rdzeń pakietów zamiast go zniszczyć i odtworzyć, minimalizując wymaganą ponowną konfigurację. Może być również konieczne wprowadzenie równoważnych zmian w konfiguracji rdzenia pakietów.

Uwaga

W trakcie tej procedury twój rdzeń pakietów będzie niedostępny. Jeśli wprowadzasz zmiany w wystąpieniu pakietu w dobrej kondycji, zalecamy uruchomienie tej procedury w oknie obsługi, aby zminimalizować wpływ na usługę.

- Przejdź do przeglądu grupy zasobów w witrynie Azure Portal (dla grupy zasobów zawierającej rdzeń pakietów). Wybierz zasób Płaszczyznakontroli rdzeni pakietów i wybierz pozycję Modyfikuj rdzeń pakietów. Ustaw pozycję Lokalizacja niestandardowa usługi Azure Arc na Wartość Brak i wybierz pozycję Modyfikuj.

- Przejdź do grupy zasobów zawierającej zasób Lokalizacja niestandardowa. Zaznacz pole wyboru zasobu Lokalizacja niestandardowa i wybierz pozycję Usuń. Potwierdź usunięcie.

- Przejdź do zasobu usługi Azure Stack Edge i usuń całą konfigurację usługi Azure Kubernetes Service.

- Uzyskaj dostęp do lokalnego interfejsu użytkownika środowiska ASE i zaktualizuj konfigurację zgodnie z potrzebami.

- Utwórz ponownie klaster Kubernetes. Zobacz Uruchamianie klastra i konfigurowanie usługi Arc.

- Utwórz ponownie zasób lokalizacji niestandardowej. Wybierz zasób Płaszczyzna sterowania rdzenia pakietów i wybierz pozycję Konfiguruj lokalizację niestandardową.

Rdzeń pakietów powinien teraz znajdować się w usłudze ze zaktualizowaną konfiguracją środowiska ASE. Aby zaktualizować konfigurację rdzeni pakietów, zobacz Modyfikowanie wystąpienia rdzeni pakietów.

Następne kroki

Urządzenie Azure Stack Edge jest teraz gotowe do użycia usługi Azure Private 5G Core. Następnym krokiem jest zebranie informacji potrzebnych do wdrożenia sieci prywatnej.