Tworzenie witryny przy użyciu witryny Azure Portal

Prywatne sieci mobilne azure 5G Core obejmują co najmniej jedną lokację. Każda lokacja reprezentuje fizyczną lokalizację przedsiębiorstwa (na przykład fabrykę Chicago firmy Contoso Corporation) zawierającą urządzenie Azure Stack Edge, które hostuje wystąpienie podstawowe pakietu. W tym przewodniku z instrukcjami dowiesz się, jak utworzyć lokację w prywatnej sieci mobilnej przy użyciu witryny Azure Portal.

Wymagania wstępne

- Wykonaj kroki opisane w temacie Complete the prerequisite tasks for deploying a private mobile network for your new site (Wykonywanie zadań wstępnych dotyczących wdrażania prywatnej sieci komórkowej dla nowej lokacji).

- Zbierz wszystkie informacje w sekcji Zbieranie wymaganych informacji dla witryny.

- Zapoznaj się z informacjami o wersji dla bieżącej wersji rdzeni pakietów i sprawdź, czy jest ona obsługiwana przez wersję, która jest obecnie uruchomiona przez usługę Azure Stack Edge (ASE). Jeśli wersja środowiska ASE jest niezgodna z najnowszym rdzeniem pakietów, zaktualizuj procesor GPU usługi Azure Stack Edge Pro.

- Upewnij się, że możesz zalogować się do witryny Azure Portal przy użyciu konta z dostępem do aktywnej subskrypcji użytej do utworzenia prywatnej sieci komórkowej. To konto musi mieć wbudowaną rolę Współautor lub Właściciel w zakresie subskrypcji.

- Jeśli nowa witryna będzie obsługiwać sprzęt użytkownika 4G (UE), musisz utworzyć wycinek sieci z wartością fragmentatora/typu usługi (SST) 1 i pustym fragmentatorem (SD).

Tworzenie zasobu lokacji sieci komórkowej

W tym kroku utworzysz zasób lokacji sieci komórkowej reprezentujący fizyczną lokalizację przedsiębiorstwa urządzenia Azure Stack Edge, który będzie hostować wystąpienie podstawowe pakietu.

Zaloguj się w witrynie Azure Portal.

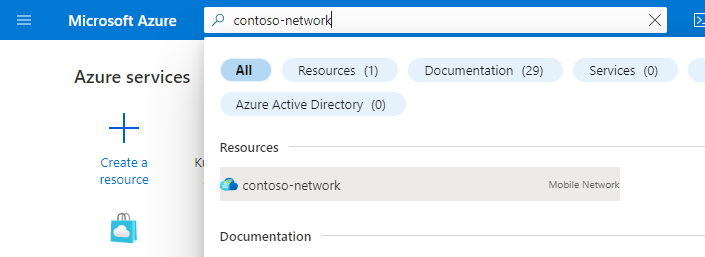

Wyszukaj i wybierz zasób usługi Mobile Network reprezentujący prywatną sieć komórkową, do której chcesz dodać lokację.

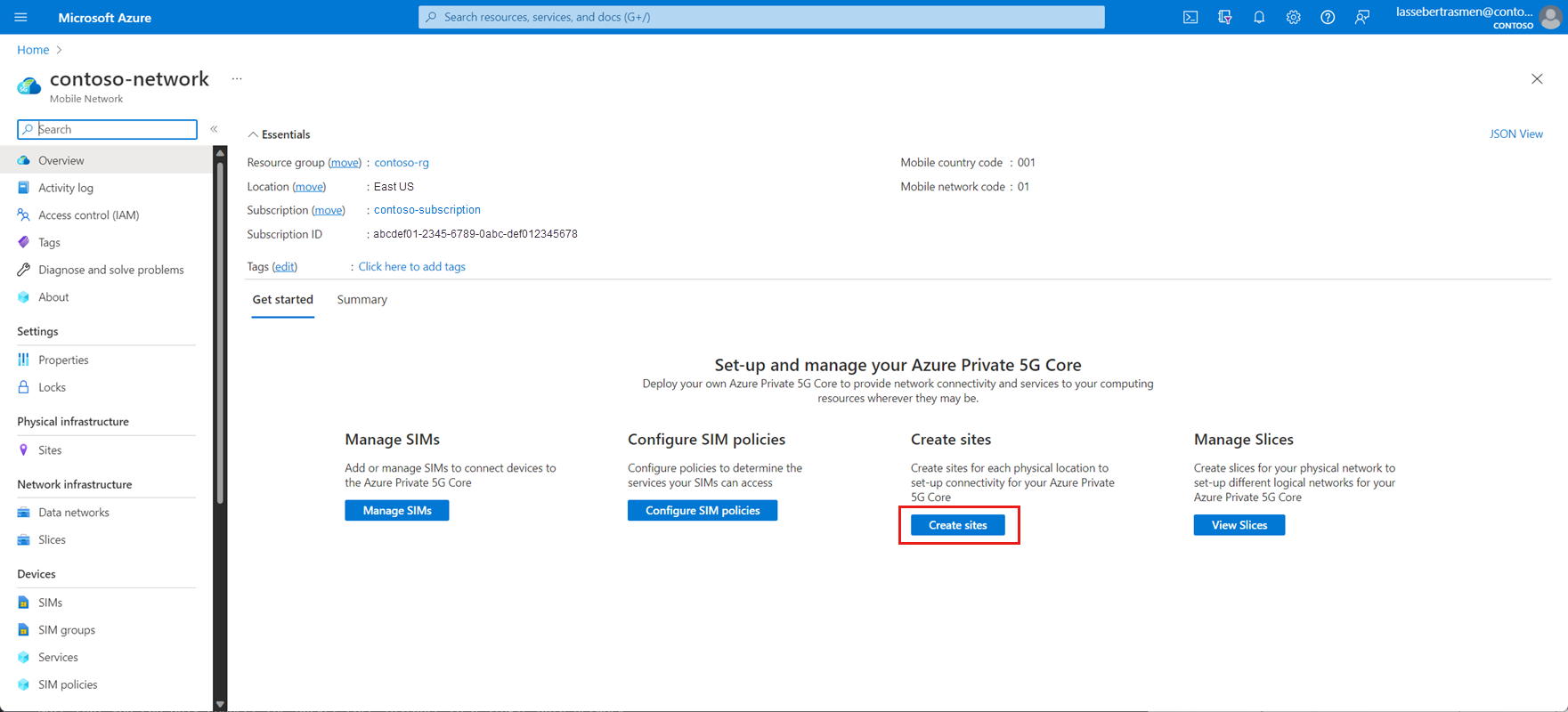

Na karcie Wprowadzenie wybierz pozycję Utwórz witryny.

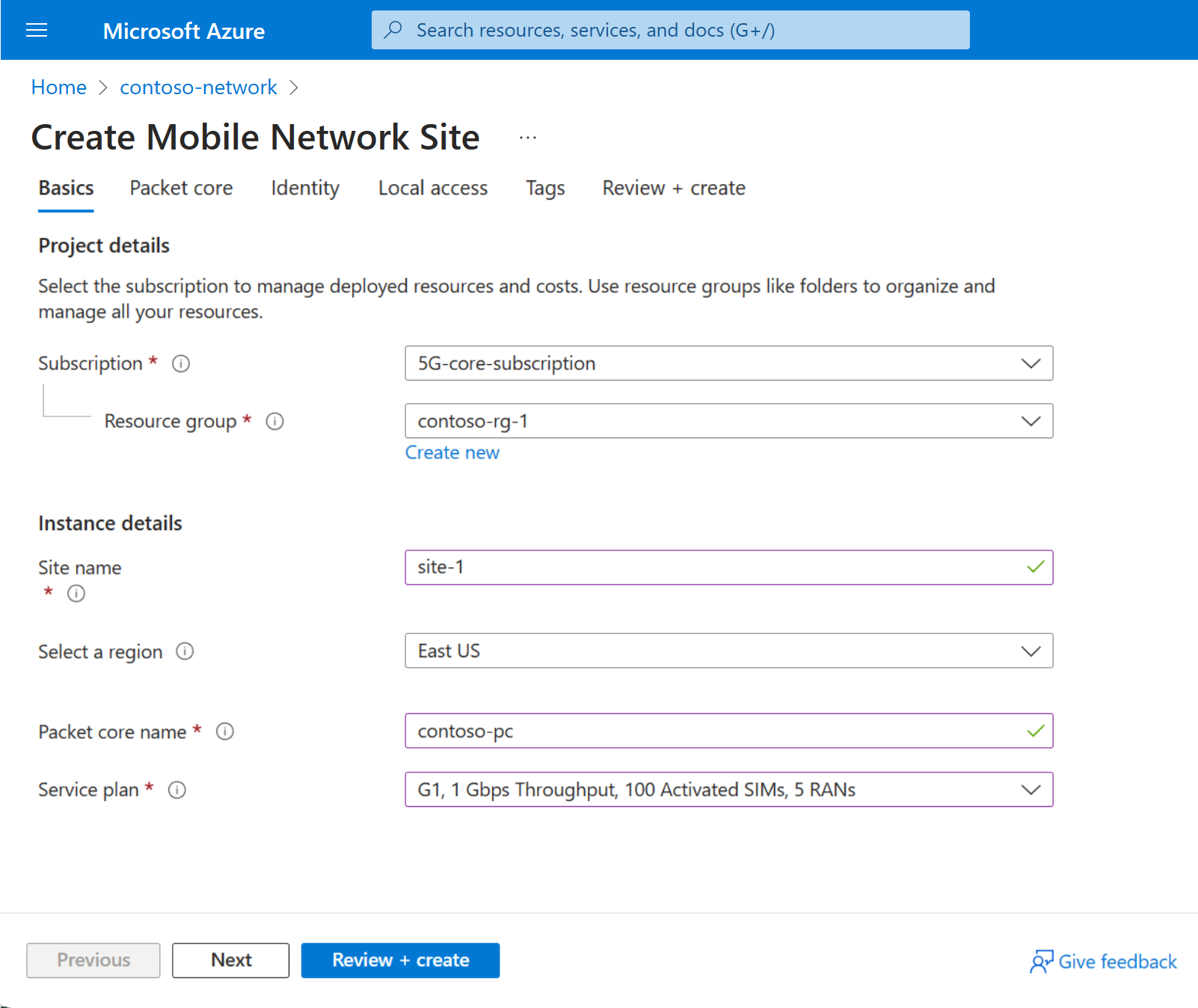

Użyj informacji zebranych w sekcji Zbieranie wartości zasobów witryny, aby wypełnić pola na karcie Konfiguracja Podstawy , a następnie wybierz pozycję Dalej: rdzeń >pakietu.

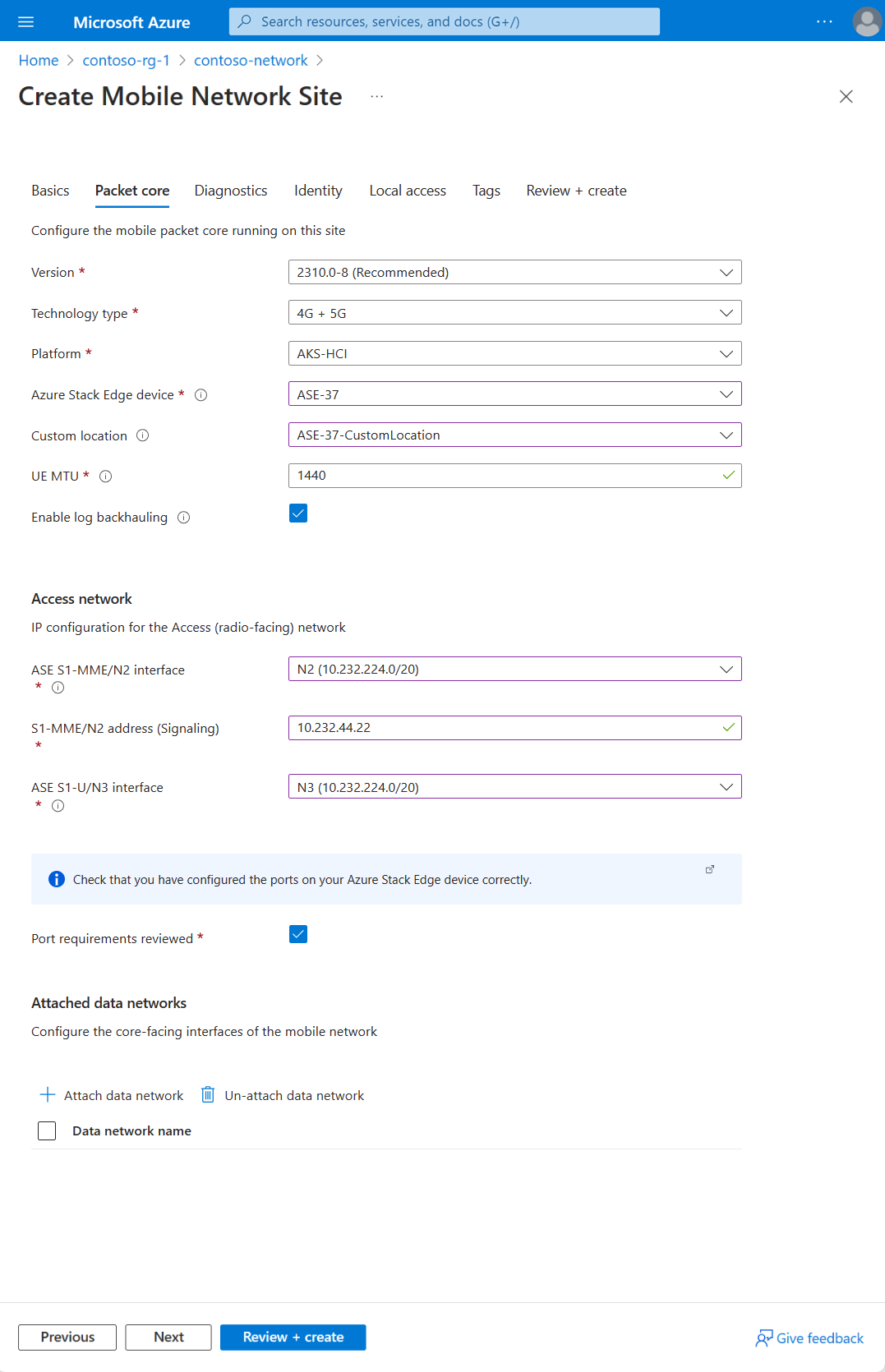

Zostanie wyświetlona karta Konfiguracja rdzeni pakietów.

W sekcji Podstawowe pakiety ustaw pola w następujący sposób:

Użyj informacji zebranych w sekcji Zbieranie wartości konfiguracji rdzeni pakietów, aby wypełnić pola Typ technologii, Urządzenie Azure Stack Edge i Lokalizacja niestandardowa.

Wybierz zalecaną wersję podstawową pakietu w polu Wersja .

Uwaga

Jeśli pojawi się ostrzeżenie dotyczące niezgodności między wybraną wersją podstawowego pakietu a bieżącą wersją usługi Azure Stack Edge, najpierw należy zaktualizować środowisko ASE. Wybierz pozycję Uaktualnij środowisko ASE z poziomu wiersza polecenia i postępuj zgodnie z instrukcjami w temacie Aktualizowanie procesora GPU usługi Azure Stack Edge Pro. Po zakończeniu aktualizowania środowiska ASE wróć do początku tego kroku, aby utworzyć zasób witryny.

Upewnij się, że w polu Platforma wybrano pozycję AKS-HCI.

Jeśli jest to wymagane, możesz wyłączyć automatyczne wycofywanie dzienników funkcji sieci brzegowej do pomocy technicznej firmy Microsoft przy użyciu pola wyboru .

Użyj informacji zebranych w sekcji Zbieranie wartości sieciowych dostępu, aby wypełnić pola w sekcji Dostęp do sieci .

Uwaga

Podsieć wirtualna ŚRODOWISKA ASE N2 i podsieć wirtualna ŚRODOWISKA ASE N3 (jeśli ta witryna będzie obsługiwać 5G UEs), podsieć wirtualną ASE S1-MME i podsieć wirtualną ASE S1-U (jeśli ta witryna będzie obsługiwać 4G UEs) lub ŚRODOWISKA ASE Podsieć wirtualna N2/S1-MME i podsieć wirtualna ASE N3/S1-U (jeśli ta witryna będzie obsługiwać zarówno sieci 4G, jak i 5G) muszą być zgodne z odpowiednimi nazwami sieci wirtualnych na porcie 5 na urządzeniu z procesorem GPU usługi Azure Stack Edge Pro.

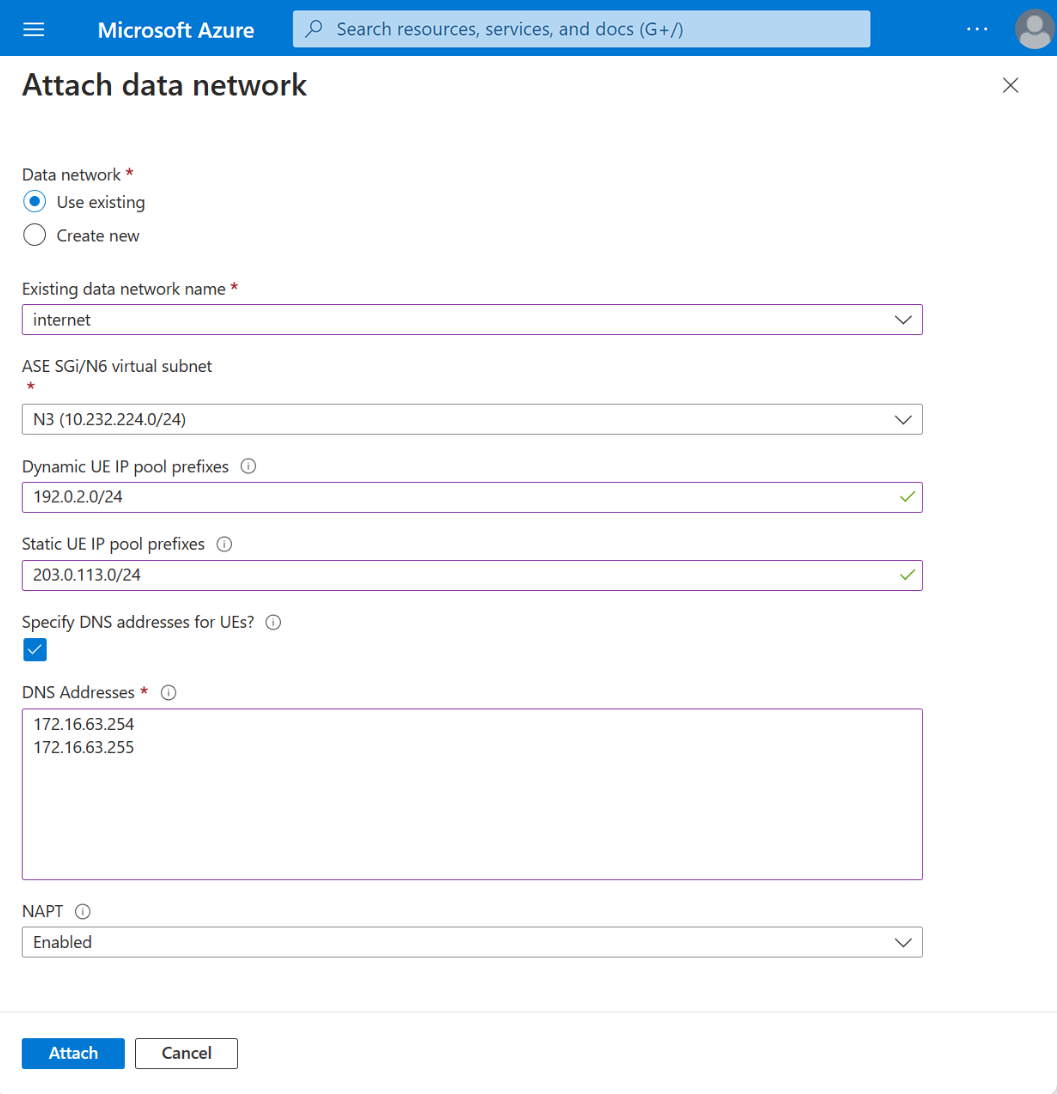

W sekcji Dołączone sieci danych wybierz pozycję Dołącz sieć danych. Wybierz, czy chcesz użyć istniejącej sieci danych, czy utworzyć nową, a następnie użyj informacji zebranych w sekcji Zbieranie wartości sieci danych, aby wypełnić pola. Należy zwrócić uwagę na następujące kwestie:

- Podsieć wirtualna środowiska ASE N6 (jeśli ta witryna będzie obsługiwać 5G UEs), podsieć wirtualna ASE SGi (jeśli ta witryna będzie obsługiwać 4G UEs) lub podsieć wirtualną ASE N6/SGi (jeśli ta witryna będzie obsługiwać połączone interfejsy użytkownika 4G i 5G) musi być zgodna z odpowiednią nazwą sieci wirtualnej na porcie 5 lub 6 na urządzeniu Azure Stack Edge Pro.

- Jeśli zdecydujesz się nie skonfigurować serwera DNS, wyczyść pole wyboru Określ adresy DNS dla interfejsów użytkownika?

- Jeśli zdecydujesz się na wyłączenie ochrony dostępu do sieci, upewnij się, że router sieci danych został skonfigurowany ze statycznymi trasami do pul adresów IP UE za pośrednictwem odpowiedniego adresu IP płaszczyzny użytkownika dla odpowiedniej dołączonej sieci danych.

Po zakończeniu wypełniania pól wybierz pozycję Dołącz.

Użyj informacji zebranych w sekcji Zbieranie wartości sieciowych dostępu, aby wypełnić pola w sekcji Dostęp do sieci .

Uwaga

Podsieć wirtualna ŚRODOWISKA ASE N2 i podsieć wirtualna ŚRODOWISKA ASE N3 (jeśli ta witryna będzie obsługiwać 5G UEs), podsieć wirtualną ASE S1-MME i podsieć wirtualną ASE S1-U (jeśli ta witryna będzie obsługiwać 4G UEs) lub ŚRODOWISKA ASE Podsieć wirtualna N2/S1-MME i podsieć wirtualna ASE N3/S1-U (jeśli ta witryna będzie obsługiwać zarówno sieci 4G, jak i 5G) muszą być zgodne z odpowiednimi nazwami sieci wirtualnych na porcie 3 na urządzeniu Azure Stack Edge Pro.

W sekcji Dołączone sieci danych wybierz pozycję Dołącz sieć danych. Wybierz, czy chcesz użyć istniejącej sieci danych, czy utworzyć nową, a następnie użyj informacji zebranych w sekcji Zbieranie wartości sieci danych, aby wypełnić pola. Należy zwrócić uwagę na następujące kwestie:

- Podsieć wirtualna środowiska ASE N6 (jeśli ta witryna będzie obsługiwać 5G UEs), podsieć wirtualna ASE SGi (jeśli ta witryna będzie obsługiwać 4G UEs) lub podsieć wirtualną ASE N6/SGi (jeśli ta witryna będzie obsługiwać połączone sieci 4G i 5G UEs) musi być zgodna z odpowiednią nazwą sieci wirtualnej na porcie 3 lub 4 na urządzeniu Azure Stack Edge Pro.

- Jeśli zdecydujesz się nie skonfigurować serwera DNS, wyczyść pole wyboru Określ adresy DNS dla interfejsów użytkownika?

- Jeśli zdecydujesz się na wyłączenie ochrony dostępu do sieci, upewnij się, że router sieci danych został skonfigurowany ze statycznymi trasami do pul adresów IP UE za pośrednictwem odpowiedniego adresu IP płaszczyzny użytkownika dla odpowiedniej dołączonej sieci danych.

Po zakończeniu wypełniania pól wybierz pozycję Dołącz.

Powtórz poprzedni krok dla każdej dodatkowej sieci danych, którą chcesz skonfigurować.

Przejdź do karty Diagnostyka. Jeśli chcesz włączyć monitorowanie metryk UE, wybierz pozycję Włącz z listy rozwijanej Monitorowanie metryk UE. Użyj informacji zebranych w sekcji Zbieranie wartości śledzenia użycia ue, aby wypełnić wartości przestrzeni nazw centrum zdarzeń Platformy Azure, nazwy centrum zdarzeń i tożsamości zarządzanej przypisanej przez użytkownika.

Jeśli zdecydujesz się skonfigurować zbieranie pakietów diagnostycznych lub użyć tożsamości zarządzanej przypisanej przez użytkownika dla certyfikatu HTTPS dla tej witryny, wybierz pozycję Dalej: Tożsamość >.

Jeśli zdecydujesz się nie skonfigurować zbierania pakietów diagnostycznych lub użyć tożsamości zarządzanej przypisanej przez użytkownika dla certyfikatów HTTPS dla tej witryny, możesz pominąć ten krok.- Wybierz pozycję + Dodaj , aby skonfigurować tożsamość zarządzaną przypisaną przez użytkownika.

- Na panelu bocznym Wybieranie tożsamości zarządzanej:

- Wybierz subskrypcję z listy rozwijanej.

- Wybierz tożsamość zarządzaną z listy rozwijanej.

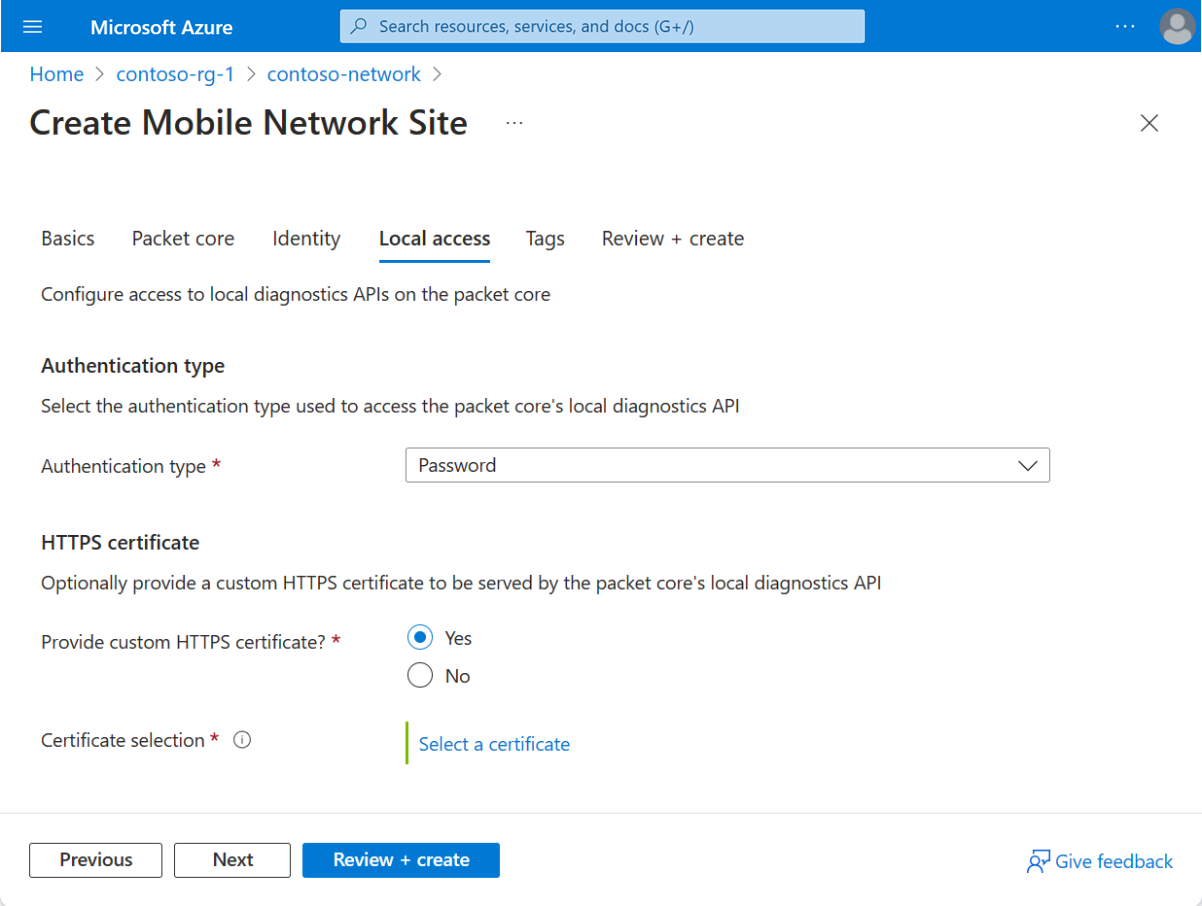

Jeśli zdecydujesz, że chcesz podać niestandardowy certyfikat HTTPS w sekcji Zbieranie wartości monitorowania lokalnego, wybierz pozycję Dalej: Dostęp >lokalny. Jeśli na tym etapie zdecydujesz się nie podać niestandardowego certyfikatu HTTPS, możesz pominąć ten krok.

- W obszarze Podaj niestandardowy certyfikat HTTPS?, wybierz pozycję Tak.

- Użyj informacji zebranych w sekcji Zbieranie wartości monitorowania lokalnego, aby wybrać certyfikat.

W sekcji Dostęp lokalny ustaw pola w następujący sposób:

- W obszarze Typ uwierzytelniania wybierz metodę uwierzytelniania, której chcesz użyć w obszarze Wybierz metodę uwierzytelniania dla lokalnych narzędzi do monitorowania.

- W obszarze Podaj niestandardowy certyfikat HTTPS?, wybierz pozycję Tak lub Nie na podstawie tego, czy chcesz podać niestandardowy certyfikat HTTPS w sekcji Zbieranie wartości monitorowania lokalnego. W przypadku wybrania opcji Tak użyj informacji zebranych w sekcji Zbieranie wartości monitorowania lokalnego, aby wybrać certyfikat.

Wybierz pozycję Przejrzyj i utwórz.

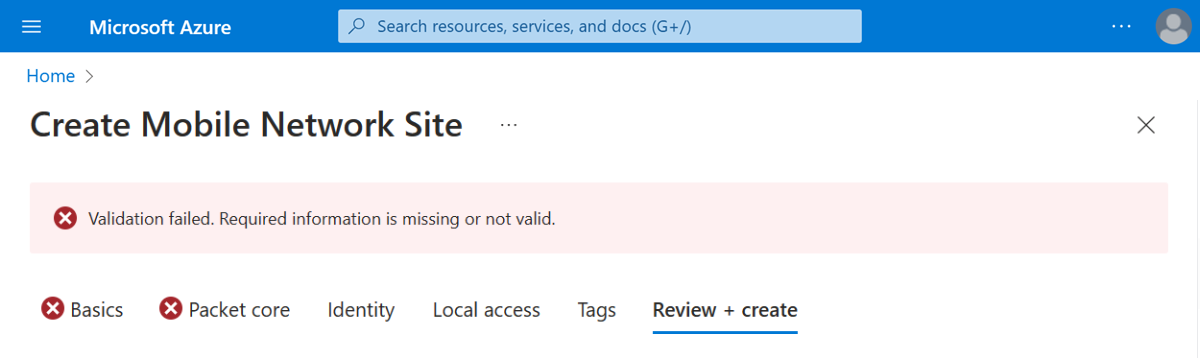

Platforma Azure zweryfikuje wprowadzone wartości konfiguracji. Powinien zostać wyświetlony komunikat informujący o tym, że wartości przeszły walidację.

Jeśli walidacja zakończy się niepowodzeniem, zostanie wyświetlony komunikat o błędzie, a karty Konfiguracja zawierające nieprawidłową konfigurację zostaną oznaczone czerwonymi ikonami X. Wybierz karty oflagowane i użyj komunikatów o błędach, aby poprawić nieprawidłową konfigurację przed powrotem do karty Przeglądanie i tworzenie .

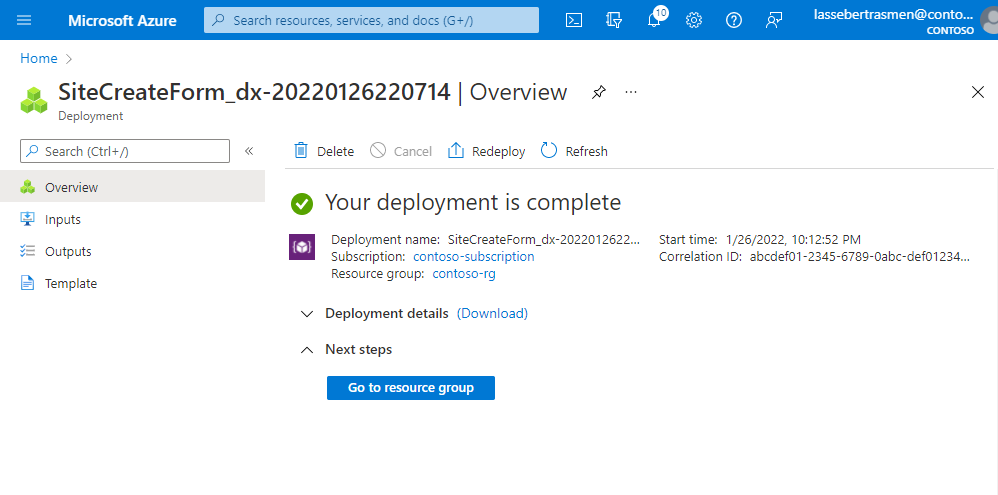

Po zweryfikowaniu konfiguracji możesz wybrać pozycję Utwórz , aby utworzyć lokację. Po utworzeniu witryny w witrynie Azure Portal zostanie wyświetlony następujący ekran potwierdzenia.

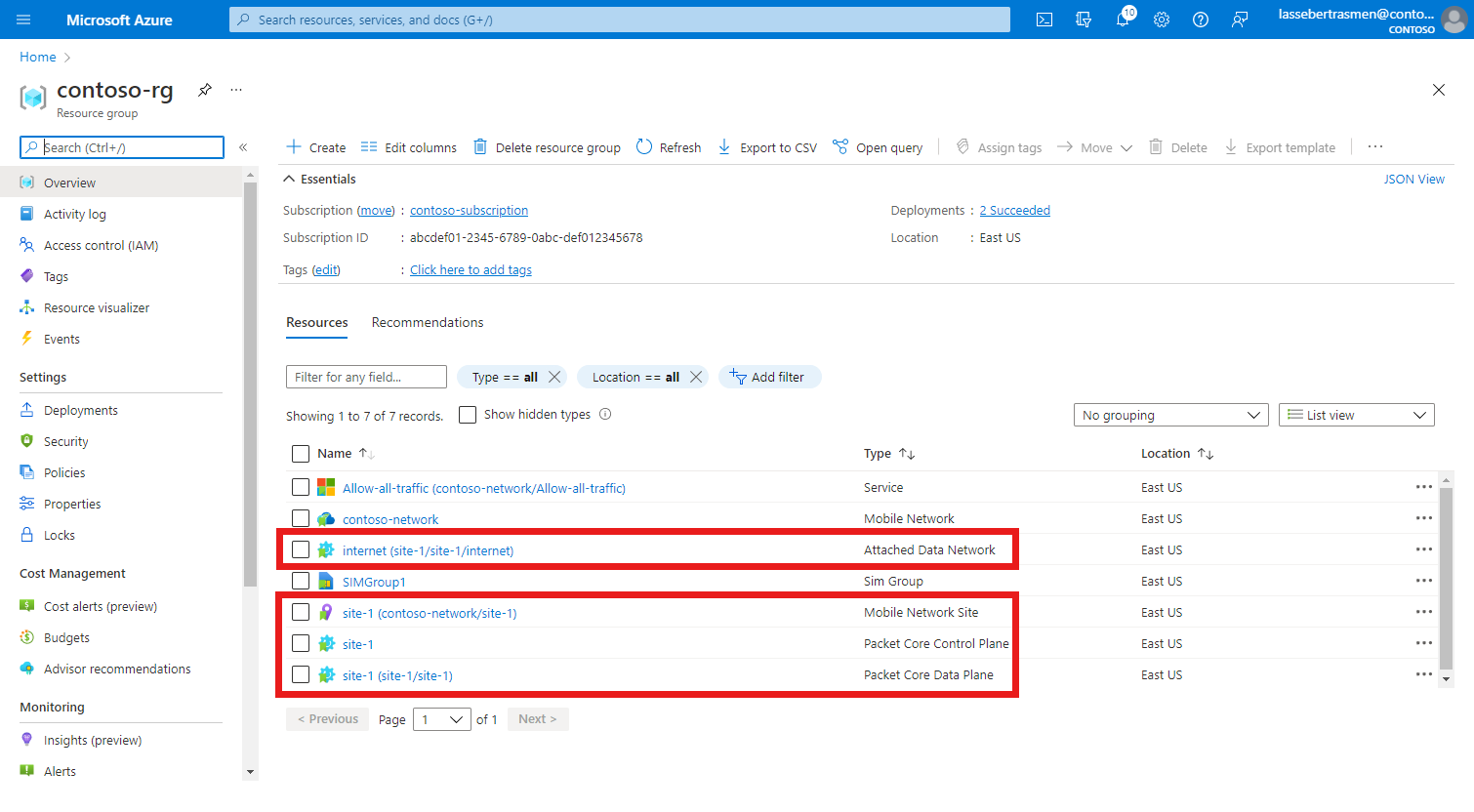

Wybierz pozycję Przejdź do grupy zasobów i upewnij się, że zawiera ona następujące nowe zasoby:

- Zasób lokacji sieci komórkowej reprezentujący całą lokację.

- Zasób płaszczyzny sterowania rdzeni pakietów reprezentujący funkcję płaszczyzny sterowania wystąpienia podstawowego pakietu w lokacji.

- Zasób płaszczyzny danych rdzeni pakietów reprezentujący funkcję płaszczyzny danych wystąpienia podstawowego pakietu w lokacji.

- Co najmniej jeden zasób sieci danych reprezentujący sieci danych (jeśli zdecydujesz się utworzyć nowe sieci danych).

- Co najmniej jeden dołączony zasób sieci danych zapewniający konfigurację połączenia wystąpienia podstawowego pakietu z sieciami danych.

Jeśli chcesz przypisać dodatkowe rdzenie pakietów do lokacji, dla każdego nowego zasobu rdzeni pakietów zobacz Tworzenie dodatkowych wystąpień rdzeni pakietów dla lokacji przy użyciu witryny Azure Portal.

Następne kroki

Jeśli zdecydujesz się skonfigurować identyfikator Entra firmy Microsoft na potrzeby lokalnego dostępu do monitorowania, wykonaj kroki opisane w temacie Włączanie identyfikatora Entra firmy Microsoft dla lokalnych narzędzi do monitorowania.

Jeśli jeszcze tego nie zrobiono, należy teraz zaprojektować konfigurację kontroli zasad dla prywatnej sieci komórkowej. Dzięki temu można dostosować sposób, w jaki wystąpienia rdzeni pakietów stosują charakterystykę jakości usług (QoS) do ruchu. Możesz również zablokować lub ograniczyć niektóre przepływy. Zobacz Kontrola zasad, aby dowiedzieć się więcej na temat projektowania konfiguracji kontroli zasad dla prywatnej sieci komórkowej.