Wymagania projektowe dotyczące prywatnej sieci komórkowej

Ten artykuł ułatwia projektowanie i przygotowywanie do implementowania prywatnej sieci 4G lub 5G opartej na prywatnej sieci 5G platformy Azure (AP5GC). Ma na celu zapewnienie zrozumienia sposobu konstruowania tych sieci oraz decyzji, które należy podjąć podczas planowania sieci.

Prywatne usługi Azure MEC i Azure Private 5G Core

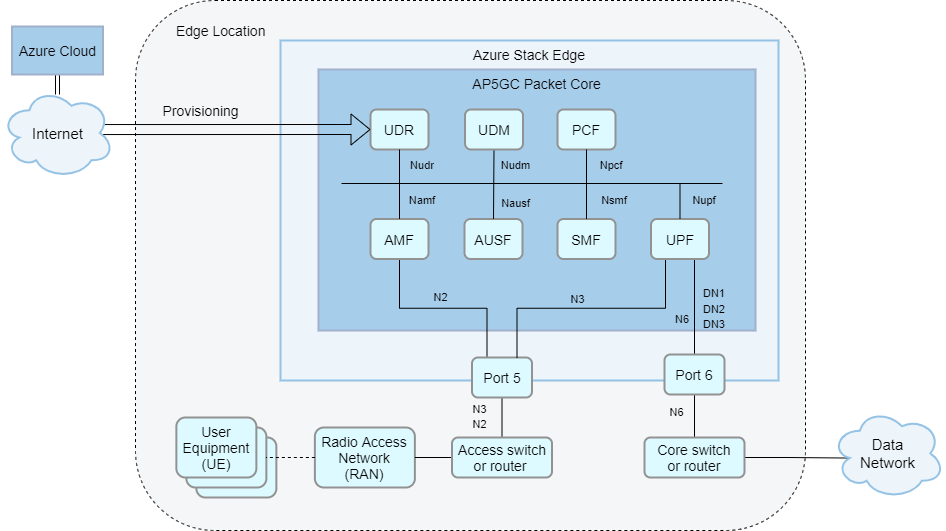

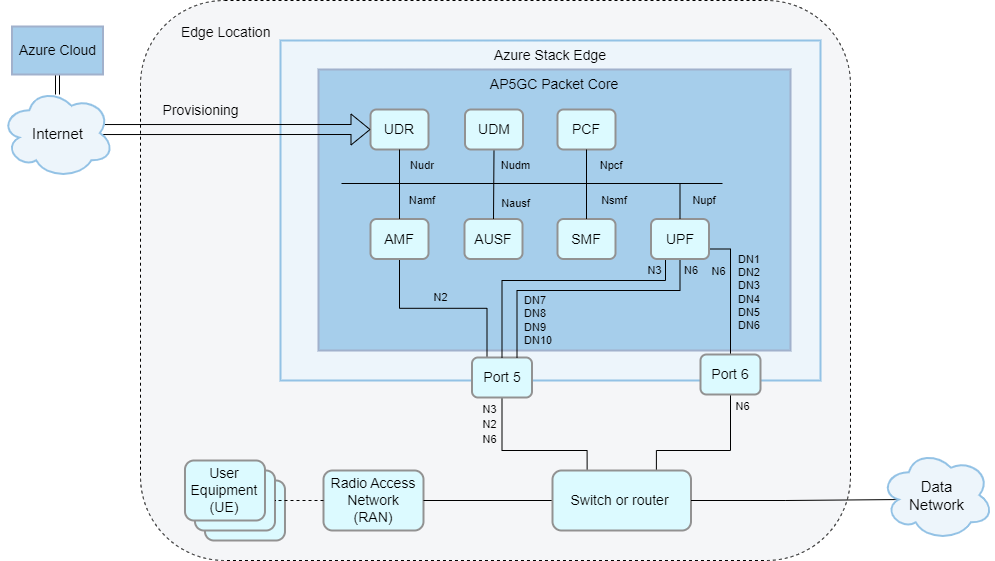

Azure private multi-access edge compute (MEC) to rozwiązanie, które łączy usługi obliczeniowe, sieciowe i aplikacji firmy Microsoft w wdrożenie w środowisku przedsiębiorstwa (brzegowym). Te wdrożenia brzegowe są zarządzane centralnie z chmury. Azure Private 5G Core to usługa platformy Azure w ramach usługi Azure Private Multi-access Edge Compute (MEC), która zapewnia funkcje sieciowe 4G i 5G na brzegu przedsiębiorstwa. W lokacji brzegowej przedsiębiorstwa urządzenia dołączają się do sieci dostępu radiowego (RAN) i są połączone za pośrednictwem usługi Azure Private 5G Core z sieciami nadrzędnymi, aplikacjami i zasobami. Opcjonalnie urządzenia mogą używać lokalnych funkcji obliczeniowych udostępnianych przez prywatną usługę Azure MEC do przetwarzania strumieni danych z bardzo małym opóźnieniem, a wszystko to pod kontrolą przedsiębiorstwa.

Wymagania dotyczące prywatnej sieci komórkowej

Następujące możliwości muszą być obecne, aby umożliwić dołączanie sprzętu użytkownika do prywatnej sieci komórkowej:

- UE musi być zgodny z protokołem i pasmem spektrum bezprzewodowego używanym przez sieć dostępu radiowego (RAN).

- Ue musi zawierać moduł tożsamości subskrybenta (SIM). Karta SIM to element kryptograficzny, który przechowuje tożsamość urządzenia.

- Musi istnieć funkcja RAN, wysyłanie i odbieranie sygnału komórkowego do wszystkich części witryny przedsiębiorstwa, które zawierają interfejsy użytkownika wymagające usługi.

- Musi istnieć wystąpienie rdzeni pakietów połączone z systemem RAN i siecią nadrzędną. Rdzeń pakietów jest odpowiedzialny za uwierzytelnianie siM ue podczas nawiązywania połączenia przez usługę RAN i żądania z sieci. Stosuje ona zasady do wynikowych przepływów danych do i z interfejsów UŻYTKOWNIKA; na przykład, aby ustawić jakość usług.

- Sieć RAN, rdzeń pakietów i nadrzędna infrastruktura sieci musi być połączona za pośrednictwem sieci Ethernet, aby umożliwić przekazywanie ruchu IP do siebie.

- Lokacja hostująca rdzeń pakietów musi mieć ciągłe, szybkie połączenie z Internetem (minimum 100 Mb/s), aby umożliwić zarządzanie usługami, telemetrię, diagnostykę i uaktualnienia.

Projektowanie prywatnej sieci komórkowej

W poniższych sekcjach opisano elementy sieci, które należy wziąć pod uwagę, oraz decyzje projektowe, które należy podjąć w ramach przygotowań do wdrożenia sieci.

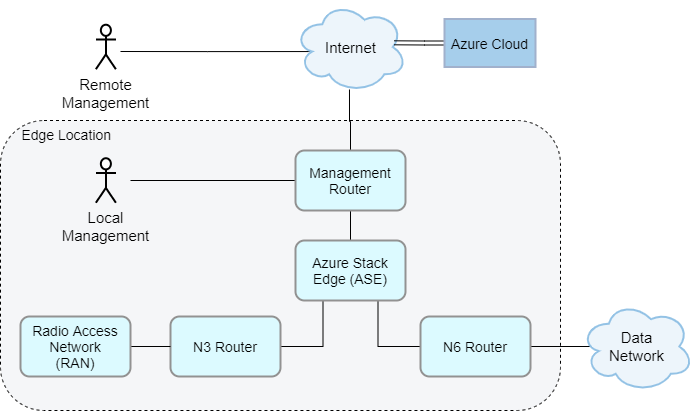

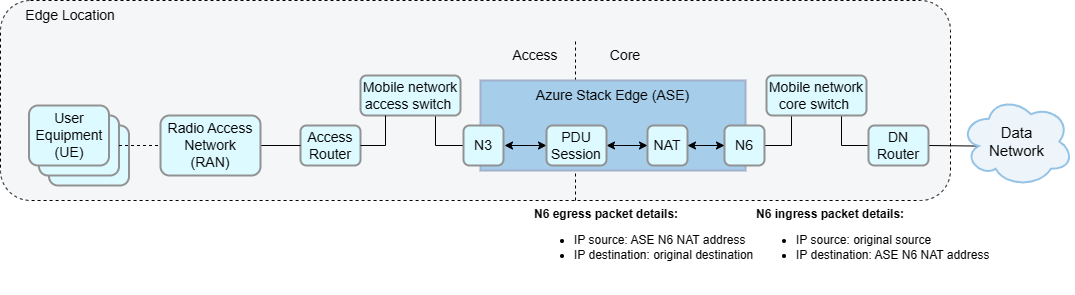

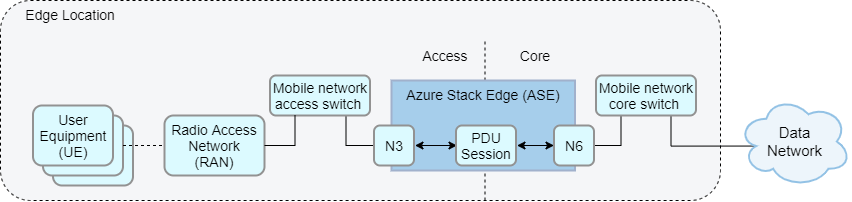

Topologia

Projektowanie i implementowanie sieci lokalnej jest podstawowym elementem wdrożenia usługi AP5GC. Należy podjąć decyzje projektowe dotyczące sieci w celu obsługi rdzenia pakietów AP5GC i innych obciążeń brzegowych. W tej sekcji opisano pewne decyzje, które należy wziąć pod uwagę podczas projektowania sieci i przedstawiono przykładowe topologie sieci. Na poniższym diagramie przedstawiono podstawową topologię sieci.

Uwagi dotyczące projektowania

Po wdrożeniu na procesorze GPU Pro usługi Azure Stack Edge (ASE) interfejs AP5GC używa portu fizycznego 5 do uzyskiwania dostępu do sygnałów i danych (punkty odniesienia 5G N2 i N3/punkty odniesienia 4G S1 i S1-U) oraz port 6 dla danych podstawowych (punkty referencyjne 5G N6/4G SGi). Jeśli skonfigurowano więcej niż sześć sieci danych, port 5 jest również używany dla danych podstawowych.

Ap5GC obsługuje wdrożenia z routerami warstwy 3 lub bez tych portów na portach 5 i 6. Jest to przydatne w przypadku unikania dodatkowego sprzętu w mniejszych lokacjach brzegowych.

- Istnieje możliwość połączenia portu ASE 5 z węzłami RAN bezpośrednio (z powrotem do tyłu) lub za pośrednictwem przełącznika warstwy 2. W przypadku korzystania z tej topologii należy skonfigurować adres eNodeB/gNodeB jako bramę domyślną w interfejsie sieciowym środowiska ASE.

- Podobnie można połączyć port 6 środowiska ASE z siecią podstawową za pośrednictwem przełącznika warstwy 2. W przypadku korzystania z tej topologii należy skonfigurować aplikację lub dowolny adres w podsieci jako bramę po stronie środowiska ASE.

- Alternatywnie można połączyć te podejścia. Na przykład można użyć routera na porcie ASE 6 z płaską siecią warstwy 2 na porcie ASE 5. Jeśli router warstwy 3 znajduje się w sieci lokalnej, należy skonfigurować go tak, aby był zgodny z konfiguracją środowiska ASE.

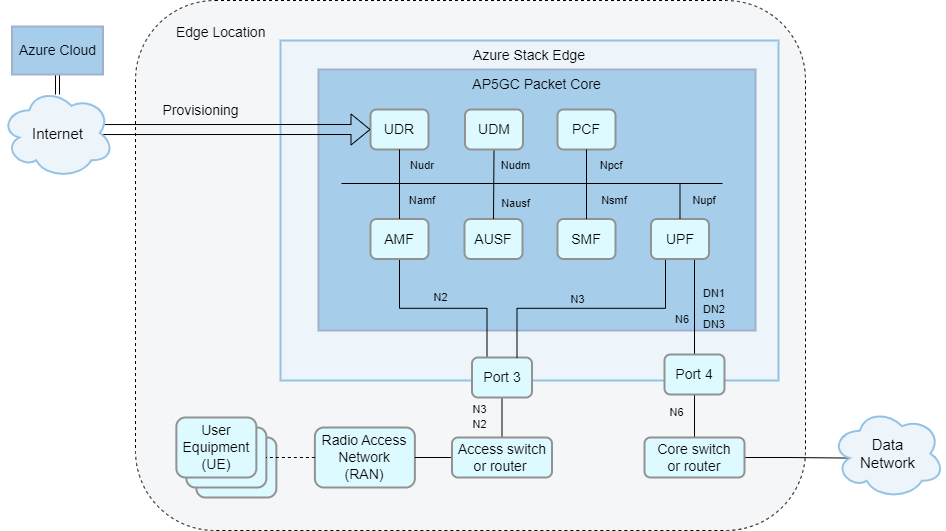

Po wdrożeniu w usłudze Azure Stack Edge 2 (ASE 2) protokół AP5GC używa portu fizycznego 3 do sygnalizowania dostępu i danych (punkty referencyjne 5G N2 i N3/punkty odniesienia 4G S1 i S1-U) oraz port 4 dla danych podstawowych (punkty referencyjne 5G N6/4G SGi). Jeśli skonfigurowano więcej niż sześć sieci danych, port 3 jest również używany dla danych podstawowych.

Protokół AP5GC obsługuje wdrożenia z routerami warstwy 3 lub bez tych portów na portach 3 i 4. Jest to przydatne w przypadku unikania dodatkowego sprzętu w mniejszych lokacjach brzegowych.

- Istnieje możliwość połączenia portu ASE 3 z węzłami RAN bezpośrednio (z powrotem do tyłu) lub za pośrednictwem przełącznika warstwy 2. W przypadku korzystania z tej topologii należy skonfigurować adres eNodeB/gNodeB jako bramę domyślną w interfejsie sieciowym środowiska ASE.

- Podobnie można połączyć port ASE 4 z siecią podstawową za pośrednictwem przełącznika warstwy 2. W przypadku korzystania z tej topologii należy skonfigurować aplikację lub dowolny adres w podsieci jako bramę po stronie środowiska ASE.

- Alternatywnie można połączyć te podejścia. Na przykład można użyć routera na porcie ASE 4 z płaską siecią warstwy 2 na porcie ASE 3. Jeśli router warstwy 3 znajduje się w sieci lokalnej, należy skonfigurować go tak, aby był zgodny z konfiguracją środowiska ASE.

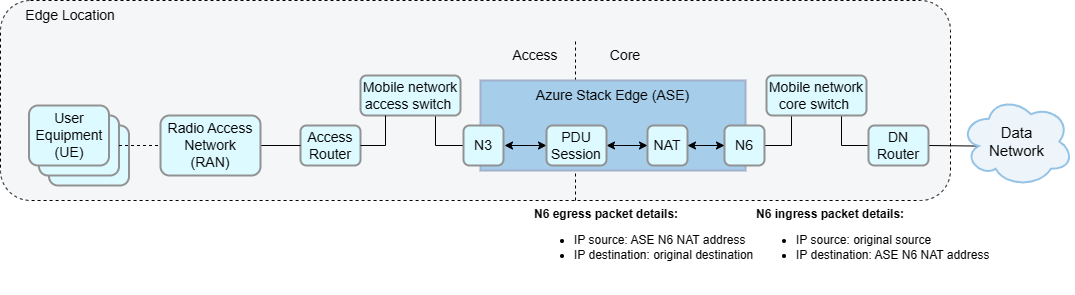

Jeśli rdzeń pakietu nie ma włączonego translatora adresów sieciowych (NAT), lokalne urządzenie sieciowe warstwy 3 musi być skonfigurowane ze statycznymi trasami do pul adresów IP UE za pośrednictwem odpowiedniego adresu IP N6 dla odpowiedniej dołączonej sieci danych.

Przykładowe topologie sieci

Istnieje wiele sposobów konfigurowania sieci do użycia z usługą AP5GC. Dokładna konfiguracja różni się w zależności od potrzeb i sprzętu. Ta sekcja zawiera przykładowe topologie sieci na sprzęcie procesora GPU środowiska ASE Pro.

Sieć w warstwie 3 z translatorem adresów sieciowych N6 (NAT)

Ta topologia sieci ma środowisko ASE połączone z urządzeniem warstwy 2, które zapewnia łączność z bramami rdzenia sieci komórkowej i dostępu (routery łączące środowisko ASE z danymi i sieciami dostępu). Ta topologia obsługuje maksymalnie sześć sieci danych. To rozwiązanie jest często używane, ponieważ upraszcza routing warstwy 3.

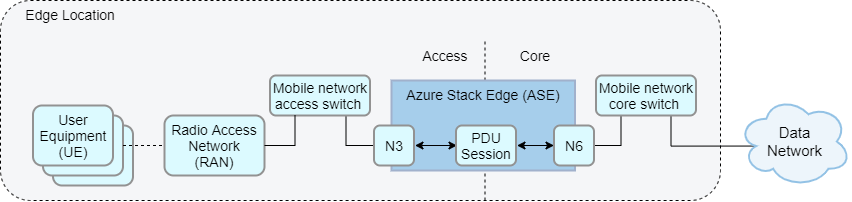

Sieć warstwy 3 bez translatora adresów sieciowych (NAT)

Ta topologia sieci jest podobnym rozwiązaniem, ale zakresy adresów IP UE muszą być skonfigurowane jako trasy statyczne w routerze sieci danych z adresem IP translatora adresów sieciowych N6 jako adres następnego przeskoku. Podobnie jak w przypadku poprzedniego rozwiązania ta topologia obsługuje maksymalnie sześć sieci danych.

Sieć warstwy płaskiej 2

Rdzeń pakietów nie wymaga routerów warstwy 3 ani żadnych funkcji przypominających router. Alternatywną topologią może być całkowite użycie routerów bramy warstwy 3, a zamiast tego skonstruować sieć warstwy 2, w której środowisko ASE znajduje się w tej samej podsieci co sieci danych i dostępu. Ta topologia sieci może być tańszą alternatywą, jeśli nie wymagasz routingu warstwy 3. Wymaga to włączenia translacji portów adresów sieciowych (NAPT) na rdzeniu pakietów.

Sieć w warstwie 3 z wieloma sieciami danych

- Usługa AP5GC może obsługiwać maksymalnie dziesięć dołączonych sieci danych, z których każda ma własną konfigurację systemu nazw domen (DNS), pul adresów IP UE, konfiguracji N6 adresów IP i translatora adresów sieciowych. Operator może aprowizować interfejsy użytkownika jako subskrybowane w co najmniej jednej sieci danych i stosować zasady dotyczące sieci danych oraz konfigurację jakości usług (QoS).

- Ta topologia wymaga podziału interfejsu N6 na jedną podsieć dla każdej sieci danych lub jednej podsieci dla wszystkich sieci danych. W związku z tym ta opcja wymaga starannego planowania i konfiguracji, aby zapobiec nakładaniu się zakresów adresów IP sieci danych lub zakresów adresów IP ue.

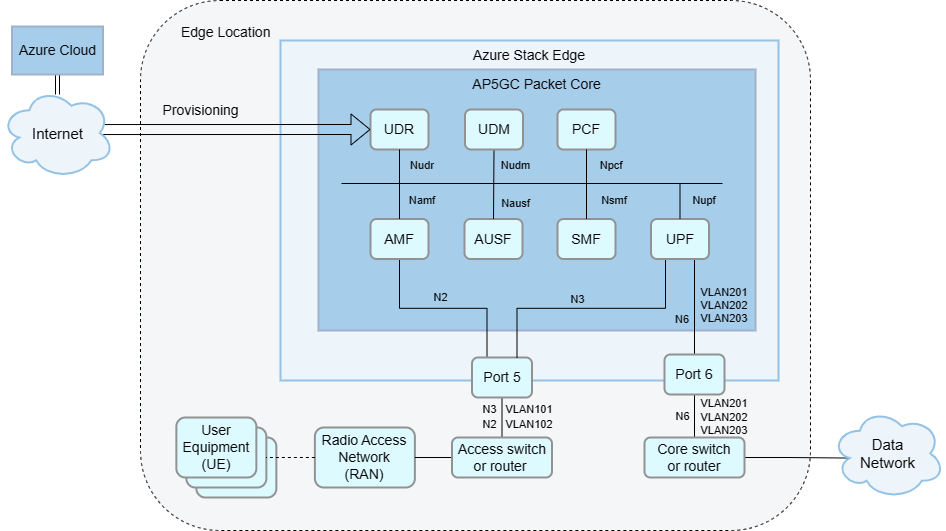

Sieć warstwy 3 z siecią VLAN i dostępem fizycznym/separacją rdzeni

- Możesz również oddzielić ruch środowiska ASE do sieci VLAN niezależnie od tego, czy chcesz dodać bramy warstwy 3 do sieci. Istnieje wiele korzyści związanych z segmentowaniem ruchu na oddzielne sieci VLAN, w tym bardziej elastyczne zarządzanie siecią i zwiększone bezpieczeństwo.

- Można na przykład skonfigurować oddzielne sieci VLAN na potrzeby zarządzania, dostępu i ruchu danych lub oddzielnej sieci VLAN dla każdej dołączonej sieci danych.

- Sieci VLAN muszą być skonfigurowane na lokalnym sprzęcie sieciowym warstwy 2 lub warstwy 3. Wiele sieci VLAN będzie prowadzonych na jednym linku z portu 5 środowiska ASE (sieć dostępu) i/lub 6 (sieć podstawowa), dlatego należy skonfigurować każde z tych łączy jako magistralę sieci VLAN.

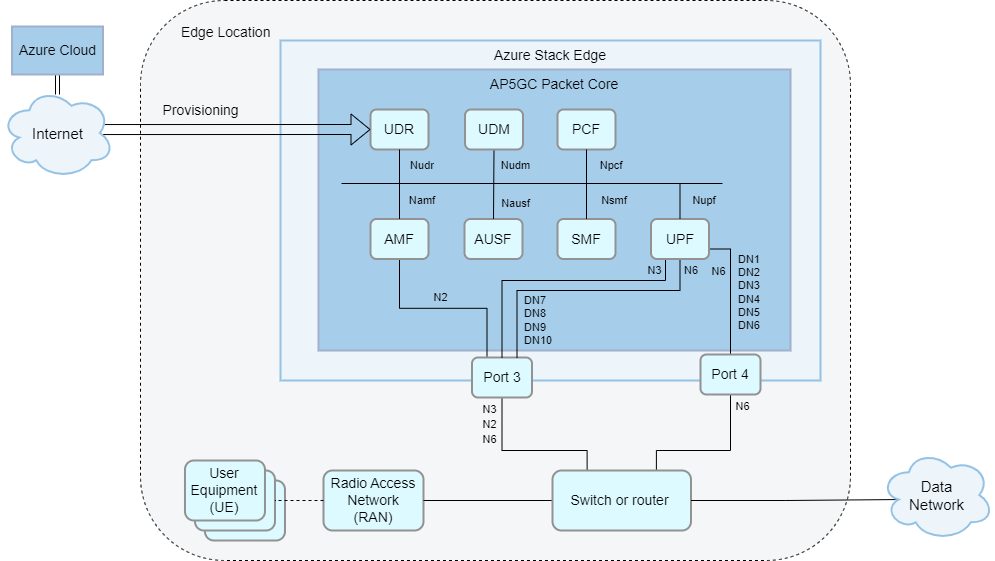

Sieć warstwy 3 z sieciami danych 7–10

- Jeśli chcesz wdrożyć więcej niż sześć sieci danych rozdzielonych sieciami VLAN, dodatkowe (maksymalnie cztery) sieci danych muszą zostać wdrożone na porcie 5 środowiska ASE. Wymaga to jednego przełącznika współużytkowanego lub routera, który zapewnia zarówno dostęp, jak i ruch podstawowy. Tagi sieci VLAN można przypisać zgodnie z wymaganiami do sieci danych N2, N3 i każdej z sieci danych N6.

- Nie można skonfigurować więcej niż sześciu sieci danych na tym samym porcie.

- Aby uzyskać optymalną wydajność, sieci danych o najwyższym oczekiwanym obciążeniu powinny być skonfigurowane na porcie 6.

Istnieje wiele sposobów konfigurowania sieci do użycia z usługą AP5GC. Dokładna konfiguracja różni się w zależności od potrzeb i sprzętu. Ta sekcja zawiera przykładowe topologie sieci na sprzęcie ASE Pro 2.

Sieć w warstwie 3 z translatorem adresów sieciowych N6 (NAT)

Ta topologia sieci ma środowisko ASE połączone z urządzeniem warstwy 2, które zapewnia łączność z bramami rdzenia sieci komórkowej i dostępu (routery łączące środowisko ASE z danymi i sieciami dostępu). Ta topologia obsługuje maksymalnie sześć sieci danych. To rozwiązanie jest często używane, ponieważ upraszcza routing warstwy 3.

Sieć warstwy 3 bez translatora adresów sieciowych (NAT)

Ta topologia sieci jest podobnym rozwiązaniem, ale zakresy adresów IP UE muszą być skonfigurowane jako trasy statyczne w routerze sieci danych z adresem IP translatora adresów sieciowych N6 jako adres następnego przeskoku. Podobnie jak w przypadku poprzedniego rozwiązania ta topologia obsługuje maksymalnie sześć sieci danych.

Sieć warstwy płaskiej 2

Rdzeń pakietów nie wymaga routerów warstwy 3 ani żadnych funkcji przypominających router. Alternatywną topologią może być całkowite użycie routerów bramy warstwy 3, a zamiast tego skonstruować sieć warstwy 2, w której środowisko ASE znajduje się w tej samej podsieci co sieci danych i dostępu. Ta topologia sieci może być tańszą alternatywą, jeśli nie wymagasz routingu warstwy 3. Wymaga to włączenia translacji portów adresów sieciowych (NAPT) na rdzeniu pakietów.

Sieć w warstwie 3 z wieloma sieciami danych

- Usługa AP5GC może obsługiwać maksymalnie dziesięć dołączonych sieci danych, z których każda ma własną konfigurację systemu nazw domen (DNS), pul adresów IP UE, konfiguracji N6 adresów IP i translatora adresów sieciowych. Operator może aprowizować interfejsy użytkownika jako subskrybowane w co najmniej jednej sieci danych i stosować zasady dotyczące sieci danych oraz konfigurację jakości usług (QoS).

- Ta topologia wymaga podziału interfejsu N6 na jedną podsieć dla każdej sieci danych lub jednej podsieci dla wszystkich sieci danych. W związku z tym ta opcja wymaga starannego planowania i konfiguracji, aby zapobiec nakładaniu się zakresów adresów IP sieci danych lub zakresów adresów IP ue.

Sieć warstwy 3 z siecią VLAN i dostępem fizycznym/separacją rdzeni

- Możesz również oddzielić ruch środowiska ASE do sieci VLAN niezależnie od tego, czy chcesz dodać bramy warstwy 3 do sieci. Istnieje wiele korzyści związanych z segmentowaniem ruchu na oddzielne sieci VLAN, w tym bardziej elastyczne zarządzanie siecią i zwiększone bezpieczeństwo.

- Można na przykład skonfigurować oddzielne sieci VLAN na potrzeby zarządzania, dostępu i ruchu danych lub oddzielnej sieci VLAN dla każdej dołączonej sieci danych.

- Sieci VLAN muszą być skonfigurowane na lokalnym sprzęcie sieciowym warstwy 2 lub warstwy 3. Wiele sieci VLAN będzie prowadzonych na jednym linku z portu 3 środowiska ASE (sieć dostępu) i/lub 4 (sieć podstawowa), dlatego należy skonfigurować każde z tych łączy jako magistralę sieci VLAN.

Sieć warstwy 3 z sieciami danych 7–10

- Jeśli chcesz wdrożyć więcej niż sześć sieci danych rozdzielonych sieciami VLAN, dodatkowe (maksymalnie cztery) sieci danych muszą zostać wdrożone na porcie 3 środowiska ASE. Wymaga to jednego przełącznika współużytkowanego lub routera, który zapewnia zarówno dostęp, jak i ruch podstawowy. Tagi sieci VLAN można przypisać zgodnie z wymaganiami do sieci danych N2, N3 i każdej z sieci danych N6.

- Nie można skonfigurować więcej niż sześciu sieci danych na tym samym porcie.

- Aby uzyskać optymalną wydajność, sieci danych o najwyższym oczekiwanym obciążeniu powinny być skonfigurowane na porcie 4.

Podsieci i adresy IP

W lokacji przedsiębiorstwa mogą istnieć istniejące sieci IP, z którymi będzie musiała zostać zintegrowana prywatna sieć komórkowa. Może to oznaczać na przykład:

- Wybieranie podsieci IP i adresów IP dla usługi AP5GC pasujących do istniejących podsieci bez starcia adresów.

- Segregowanie nowej sieci za pośrednictwem routerów IP lub używanie prywatnej przestrzeni adresowej RFC 1918 dla podsieci.

- Przypisywanie puli adresów IP przeznaczonych specjalnie do użytku przez interfejsy użytkownika podczas dołączania ich do sieci.

- Przy użyciu translacji portów adresów sieciowych (NAPT) na samym rdzeniu pakietów lub na nadrzędnym urządzeniu sieciowym, takim jak router graniczny.

- Optymalizacja sieci pod kątem wydajności przez wybranie maksymalnej jednostki transmisji (MTU), która minimalizuje fragmentację.

Należy udokumentować podsieci IPv4, które będą używane do wdrożenia i uzgodnić adresy IP do użycia dla każdego elementu w rozwiązaniu, oraz adresy IP, które zostaną przydzielone do interfejsów użytkownika podczas dołączania. Aby zezwolić na ruch, należy wdrożyć (lub skonfigurować istniejące) routery i zapory w lokacji przedsiębiorstwa. Należy również wyrazić zgodę na to, jak i gdzie w sieci wymagane są zmiany NAPT lub MTU oraz zaplanować skojarzona konfiguracja routera/zapory. Aby uzyskać więcej informacji, zobacz Wykonywanie zadań wstępnych dotyczących wdrażania prywatnej sieci komórkowej.

Dostęp do sieci

Projekt musi odzwierciedlać reguły przedsiębiorstwa dotyczące sieci i zasobów, które powinny być osiągalne przez sieci RAN i UES w prywatnej sieci 5G. Mogą na przykład mieć dostęp do lokalnego systemu nazw domen (DNS), protokołu DHCP (Dynamic Host Configuration Protocol), Internetu lub platformy Azure, ale nie sieci lokalnej (LAN) operacji fabrycznych. Może być konieczne zorganizowanie dostępu zdalnego do sieci, aby można było rozwiązać problemy bez konieczności odwiedzania lokacji. Należy również rozważyć, w jaki sposób lokacja przedsiębiorstwa będzie połączona z sieciami nadrzędnymi, takimi jak platforma Azure do zarządzania i/lub w celu uzyskania dostępu do innych zasobów i aplikacji poza witryną przedsiębiorstwa.

Musisz zgodzić się z zespołem przedsiębiorstwa, który podsieci i adresy IP będą mogły komunikować się ze sobą. Następnie utwórz konfigurację planu routingu i/lub listy kontroli dostępu (ACL), która implementuje tę umowę w lokalnej infrastrukturze adresów IP. Możesz również użyć wirtualnych sieci lokalnych (VLAN) do partycjonowania elementów w warstwie 2, konfigurując sieć szkieletową przełącznika w celu przypisania połączonych portów do określonych sieci VLAN (na przykład w celu umieszczenia portu usługi Azure Stack Edge używanego na potrzeby dostępu RAN do tej samej sieci VLAN co jednostki RAN połączone z przełącznikiem Ethernet). Należy również zgodzić się z przedsiębiorstwem na skonfigurowanie mechanizmu dostępu, takiego jak wirtualna sieć prywatna (VPN), która umożliwia personelowi pomocy technicznej zdalne łączenie się z interfejsem zarządzania każdego elementu w rozwiązaniu. Potrzebujesz również połączenia IP między prywatną siecią Azure 5G Core i platformą Azure na potrzeby zarządzania i telemetrii.

Zgodność z systemem RAN

Funkcja RAN używana do emisji sygnału w całej lokacji przedsiębiorstwa musi być zgodna z lokalnymi przepisami. Na przykład może to oznaczać:

- Jednostki RAN zakończyły proces homologacji i otrzymały zgodę regulacyjne na ich użycie na określonym pasmie częstotliwości w kraju/regionie.

- Otrzymano uprawnienie do uruchomienia przy użyciu spektrum w określonej lokalizacji, na przykład przez przyznanie operatorowi telekomunikacyjnego, urzędowi regulacyjnemu lub za pośrednictwem rozwiązania technologicznego, takiego jak system dostępu do spektrum (SAS).

- Jednostki RAN w lokacji mają dostęp do źródeł chronometrażu o wysokiej precyzji, takich jak protokół PTP (Precision Time Protocol) i usługi lokalizacji GPS.

Należy poprosić partnera RAN o kraje/regiony i przedziały częstotliwości, dla których profil RAN jest zatwierdzony. Może się okazać, że musisz użyć wielu partnerów RAN do pokrycia krajów i regionów, w których udostępniasz rozwiązanie. Mimo że rdzenie RAN, UE i pakietów komunikują się przy użyciu standardowych protokołów, zalecamy przeprowadzenie testów współdziałania dla określonego 4G Long-Term Evolution (LTE) lub autonomicznego protokołu 5G (SA) między prywatnymi sieciami 5G Core, UE i RAN przed każdym wdrożeniem u klienta przedsiębiorstwa.

Funkcja RAN będzie przesyłać tożsamość publicznej sieci komórkowej (PLMN) do wszystkich interfejsów użytkownika na pasmie częstotliwości, który jest skonfigurowany do użycia. Należy zdefiniować identyfikator PLMN i potwierdzić dostęp do spektrum. W niektórych krajach/regionach spektrum musi być uzyskane od krajowego/regionalnego regulatora lub operatora telekomunikacyjnego zasiedziałego. Jeśli na przykład używasz spektrum 48 Citizens Broadband Radio Service (CBRS), może być konieczne współpraca z partnerem RAN w celu wdrożenia serwera proxy domeny Systemu dostępu do spektrum (SAS) w witrynie przedsiębiorstwa, aby ran mógł stale sprawdzać, czy jest autoryzowany do emisji.

Maksymalna liczba jednostek transmisji (MTU)

Maksymalna jednostka transmisji (MTU) jest właściwością łącza IP i jest skonfigurowana na interfejsach na każdym końcu łącza. Pakiety, które przekraczają skonfigurowaną jednostkę MTU interfejsu, są podzielone na mniejsze pakiety za pośrednictwem fragmentacji IPv4 przed wysłaniem, a następnie są ponownie rozsyłane w miejscu docelowym. Jeśli jednak skonfigurowana jednostka MTU interfejsu jest wyższa niż obsługiwana jednostka MTU łącza, pakiet nie zostanie prawidłowo przesłany.

Aby uniknąć problemów z transmisją spowodowanych fragmentacją protokołu IPv4, rdzeniem pakietów 4G lub 5G instruuje jednostki UE, których powinny używać. Jednak interfejsy użytkownika nie zawsze przestrzegają jednostki MTU sygnalizowanej przez rdzeń pakietów.

Pakiety IP z interfejsów użytkownika są tunelowane przez funkcję RAN, co dodaje obciążenie z hermetyzacji. W związku z tym wartość jednostki MTU dla UE powinna być mniejsza niż wartość jednostki MTU użyta między funkcją RAN a rdzeniem pakietów, aby uniknąć problemów z transmisją.

Sieci RAN zazwyczaj są wstępnie skonfigurowane z 1500 MTU. Domyślny czas jednostki MTU rdzenia pakietów to 1440 bajtów, co pozwala na obciążenie hermetyzacji. Te wartości maksymalizują współdziałanie funkcji RAN, ale ryzyko, że niektóre interfejsy użytkownika nie będą obserwować domyślnej jednostki MTU i będą generować większe pakiety wymagające fragmentacji IPv4 i które mogą zostać porzucone przez sieć. W przypadku wystąpienia tego problemu zdecydowanie zaleca się skonfigurowanie funkcji RAN do korzystania z jednostki MTU o wartości 1560 lub nowszej, co pozwala na wystarczające obciążenie dla hermetyzacji i unika fragmentacji z ue przy użyciu standardowej jednostki MTU 1500.

Można również zmienić jednostkę MTU UE sygnalizowaną przez rdzeń pakietów. Zalecamy ustawienie jednostki MTU na wartość w zakresie obsługiwanym przez interfejsy użytkownika i 60 bajtów poniżej jednostki MTU zasygnalizowanej przez funkcję RAN. Należy pamiętać, że:

- Sieć danych (N6) jest automatycznie aktualizowana w celu dopasowania do jednostki MTU UE.

- Sieć dostępu (N3) jest automatycznie aktualizowana w celu dopasowania do jednostki MTU UE i 60.

- Można skonfigurować wartość z zakresu od 1280 do 1930 bajtów.

Aby zmienić jednostkę MTU UE sygnalizowaną przez rdzeń pakietów, zobacz Modyfikowanie wystąpienia rdzeni pakietów.

Pokrycie sygnału

Interfejsy użytkownika muszą mieć możliwość komunikowania się z funkcją RAN z dowolnej lokalizacji w lokacji. Oznacza to, że sygnały muszą skutecznie propagować w środowisku, w tym uwzględniać przeszkody i sprzęt, aby wspierać UES poruszających się po miejscu (na przykład między obszarami wewnętrznymi i zewnętrznymi).

Należy przeprowadzić ankietę witryny z partnerem RAN i przedsiębiorstwem, aby upewnić się, że pokrycie jest odpowiednie. Upewnij się, że znasz możliwości jednostek RAN w różnych środowiskach i wszelkie limity (na przykład liczbę dołączonych interfejsów użytkownika, które może obsługiwać pojedyncza jednostka). Jeśli twoje interfejsy użytkownika będą poruszać się po lokacji, należy również potwierdzić, że funkcja RAN obsługuje przekazywanie X2 (4G) lub Xn (5G), co pozwala ue na bezproblemowe przejście między pokryciem dostarczonym przez dwie jednostki RAN. Jeśli funkcja RAN nie obsługuje X2 (4G) ani Xn (5G), funkcja RAN musi obsługiwać S1 (4G) i N2 (5G) dla mobilności UE. Należy pamiętać, że UEs nie mogą używać tych technik przekazywania do roamingu między prywatną siecią przedsiębiorstwa a publiczną siecią komórkową oferowaną przez operatora telekomunikacyjnego.

The sims

Każdy ue musi przedstawić tożsamość sieci zakodowaną w module tożsamości subskrybenta (SIM). Maszyny SIM są dostępne w różnych czynnikach fizycznych i w formacie tylko do oprogramowania (eSIM). Dane zakodowane na karcie SIM muszą być zgodne z konfiguracją funkcji RAN i aprowizowanymi danymi tożsamości w prywatnej sieci 5G platformy Azure.

Uzyskaj maszyny SIM w czynnikach zgodnych z interfejsami użytkownika i zaprogramowane za pomocą identyfikatora PLMN i kluczy, których chcesz użyć do wdrożenia. Fizyczne maszyny SIM są powszechnie dostępne na otwartym rynku przy stosunkowo niskich kosztach. Jeśli wolisz używać modułów eSIM, musisz wdrożyć niezbędną konfigurację i infrastrukturę aprowizacji karty eSIM, aby użytkownicy mogli skonfigurować się przed dołączeniem do sieci komórkowej. Możesz użyć danych aprowizacji otrzymywanych od partnera SIM, aby aprowizować pasujące wpisy w prywatnej sieci 5G platformy Azure. Ponieważ dane SIM muszą być bezpieczne, klucze kryptograficzne używane do aprowizowania maszyn SIM nie są czytelne po ustawieniu, więc należy rozważyć sposób ich przechowywania w przypadku konieczności ponownego aprowizowania danych w prywatnej sieci 5G Platformy Azure.

Automatyzacja i integracja

Tworzenie sieci przedsiębiorstwa przy użyciu automatyzacji i innych technik programistycznych pozwala zaoszczędzić czas, zmniejszyć błędy i uzyskać lepsze wyniki. Te techniki zapewniają również ścieżkę odzyskiwania w przypadku awarii lokacji, która wymaga ponownego skompilowania sieci.

Zalecamy wdrożenie programowej infrastruktury jako podejścia kodu do wdrożeń. Szablony lub interfejs API REST platformy Azure umożliwiają tworzenie wdrożenia przy użyciu parametrów jako danych wejściowych z wartościami zebranymi w fazie projektowania projektu. Należy zapisać informacje o aprowizacji, takie jak dane SIM, konfiguracja przełącznika/routera i zasady sieciowe w formacie czytelnym dla maszyny, aby w przypadku awarii można ponownie zastosować konfigurację w taki sam sposób, jak pierwotnie. Innym najlepszym rozwiązaniem w celu odzyskania sprawności po awarii jest wdrożenie zapasowego serwera Usługi Azure Stack Edge w celu zminimalizowania czasu odzyskiwania w przypadku awarii pierwszej lekcji; Następnie możesz użyć zapisanych szablonów i danych wejściowych, aby szybko odtworzyć wdrożenie. Aby uzyskać więcej informacji na temat wdrażania sieci przy użyciu szablonów, zobacz Szybki start: wdrażanie prywatnej sieci komórkowej i lokacji — szablon usługi ARM.

Należy również rozważyć sposób integracji innych produktów i usług platformy Azure z siecią prywatnego przedsiębiorstwa. Te produkty obejmują identyfikator Firmy Microsoft Entra i kontrolę dostępu opartą na rolach (RBAC), gdzie należy wziąć pod uwagę sposób, w jaki dzierżawy, subskrypcje i uprawnienia zasobów będą zgodne z modelem biznesowym, który istnieje między Tobą i przedsiębiorstwem, oraz jako własne podejście do zarządzania systemem klientów. Na przykład możesz użyć usługi Azure Blueprints do skonfigurowania subskrypcji i modelu grupy zasobów, który najlepiej sprawdza się w twojej organizacji.