Najlepsze rozwiązania dotyczące kontroli dostępu opartej na rolach platformy Azure

W tym artykule opisano niektóre najlepsze rozwiązania dotyczące używania kontroli dostępu opartej na rolach (RBAC) platformy Azure. Te najlepsze rozwiązania są oparte na naszym doświadczeniu z kontrolą dostępu opartą na rolach platformy Azure i doświadczeniami klientów, takimi jak samodzielnie.

Przyznawanie tylko potrzebnych użytkownikom dostępu

Przy użyciu kontroli RBAC na platformie Azure można przeprowadzać segregowanie zadań w ramach zespołu i nadawać użytkownikom tylko takie uprawnienia dostępu, które są im niezbędne do wykonywania zadań. Zamiast przydzielać wszystkim użytkownikom nieograniczone uprawnienia do subskrypcji lub zasobów platformy Azure możesz zezwolić na wykonywanie w określonym zakresie tylko wybranych czynności.

Najlepszym rozwiązaniem podczas planowania strategii kontroli dostępu jest przyznanie użytkownikom najniższego uprawnienia, które muszą mieć, aby wykonać swoją pracę. Unikaj przypisywania szerszych ról w szerszych zakresach, nawet jeśli początkowo wydaje się to bardziej wygodne. Podczas tworzenia ról niestandardowych uwzględnij tylko wymagane uprawnienia użytkowników. Ograniczając role i zakresy, ograniczasz, jakie zasoby są zagrożone, jeśli podmiot zabezpieczeń kiedykolwiek zostanie naruszony.

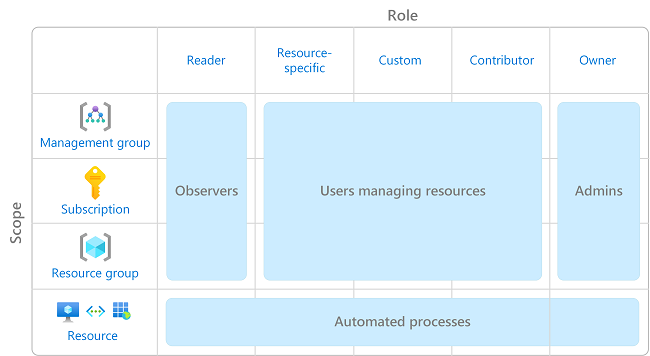

Na poniższym diagramie przedstawiono sugerowany wzorzec korzystania z kontroli dostępu opartej na rolach platformy Azure.

Aby uzyskać informacje na temat przypisywania ról, zobacz Przypisywanie ról platformy Azure przy użyciu witryny Azure Portal.

Ograniczanie liczby właścicieli subskrypcji

Musisz mieć maksymalnie 3 właścicieli subskrypcji, aby zmniejszyć ryzyko naruszenia zabezpieczeń przez właściciela, którego dane wyciekły. To zalecenie można monitorować w Microsoft Defender dla Chmury. Aby uzyskać inne zalecenia dotyczące tożsamości i dostępu w Defender dla Chmury, zobacz Zalecenia dotyczące zabezpieczeń — przewodnik referencyjny.

Ograniczanie przypisań ról administratora uprzywilejowanego

Niektóre role są identyfikowane jako role uprzywilejowanego administratora. Rozważ podjęcie następujących akcji w celu poprawy stanu zabezpieczeń:

- Usuń niepotrzebne przypisania ról uprzywilejowanych.

- Unikaj przypisywania roli uprzywilejowanego administratora, gdy zamiast tego można użyć roli funkcji zadania.

- Jeśli musisz przypisać rolę administratora uprzywilejowanego, użyj wąskiego zakresu, takiego jak grupa zasobów lub zasób, zamiast szerszego zakresu, takiego jak grupa zarządzania lub subskrypcja.

- Jeśli przypisujesz rolę z uprawnieniami do tworzenia przypisań ról, rozważ dodanie warunku w celu ograniczenia przypisania roli. Aby uzyskać więcej informacji, zobacz Delegowanie zarządzania przypisaniem ról platformy Azure do innych osób z warunkami.

Aby uzyskać więcej informacji, zobacz List or manage privileged administrator role assignments (Wyświetlanie listy przypisań ról administratora uprzywilejowanego lub zarządzanie nimi).

Korzystanie z usługi Microsoft Entra Privileged Identity Management

Aby chronić uprzywilejowane konta przed złośliwymi atakami cybernetycznymi, możesz użyć usługi Microsoft Entra Privileged Identity Management (PIM), aby zmniejszyć czas ujawnienia uprawnień i zwiększyć wgląd w ich użycie za pośrednictwem raportów i alertów. Usługa PIM pomaga chronić uprzywilejowane konta, zapewniając uprzywilejowany dostęp just in time do identyfikatora Entra firmy Microsoft i zasobów platformy Azure. Dostęp może być ograniczony czasowo, po którym uprawnienia są odwoływały się automatycznie.

Aby uzyskać więcej informacji, zobacz Co to jest microsoft Entra Privileged Identity Management?.

Przypisywanie ról do grup, a nie użytkowników

Aby ułatwić zarządzanie przypisaniami ról, unikaj przypisywania ról bezpośrednio do użytkowników. Zamiast tego przypisz role do grup. Przypisywanie ról do grup zamiast użytkowników pomaga również zminimalizować liczbę przypisań ról, co ma limit przypisań ról na subskrypcję.

Przypisywanie ról przy użyciu unikatowego identyfikatora roli zamiast nazwy roli

Istnieje kilka razy, gdy nazwa roli może ulec zmianie, na przykład:

- Używasz własnej roli niestandardowej i decydujesz się zmienić nazwę.

- Używasz roli w wersji zapoznawczej z nazwą (wersja zapoznawcza). Gdy rola zostanie zwolniona, nazwa roli zostanie zmieniona.

Nawet jeśli nazwa roli zostanie zmieniona, identyfikator roli nie ulegnie zmianie. Jeśli używasz skryptów lub automatyzacji do tworzenia przypisań ról, najlepszym rozwiązaniem jest użycie unikatowego identyfikatora roli zamiast nazwy roli. W związku z tym jeśli nazwa roli zostanie zmieniona, skrypty będą działać częściej.

Aby uzyskać więcej informacji, zobacz Przypisywanie roli przy użyciu unikatowego identyfikatora roli i programu Azure PowerShell oraz Przypisywanie roli przy użyciu unikatowego identyfikatora roli i interfejsu wiersza polecenia platformy Azure.

Unikaj używania symbolu wieloznacznych podczas tworzenia ról niestandardowych

Podczas tworzenia ról niestandardowych można użyć symbolu wieloznakowego (*) do zdefiniowania uprawnień. Zaleca się określenie Actions i DataActions jawnie zamiast używania symbolu wieloznakowego (*). Dodatkowy dostęp i uprawnienia przyznane w przyszłości Actions lub DataActions może być niepożądanym zachowaniem przy użyciu symbolu wieloznacznych. Aby uzyskać więcej informacji, zobacz Role niestandardowe platformy Azure.