Wyświetlanie listy wszystkich ról

Aby wyświetlić listę wszystkich ról w interfejsie wiersza polecenia platformy Azure, użyj polecenia az role definition list.

az role definition list

W poniższym przykładzie wymieniono nazwę i opis wszystkich dostępnych definicji ról:

az role definition list --output json --query '[].{roleName:roleName, description:description}'

[

{

"description": "Can manage service and the APIs",

"roleName": "API Management Service Contributor"

},

{

"description": "Can manage service but not the APIs",

"roleName": "API Management Service Operator Role"

},

{

"description": "Read-only access to service and APIs",

"roleName": "API Management Service Reader Role"

},

...

]

W poniższym przykładzie wymieniono wszystkie wbudowane role.

az role definition list --custom-role-only false --output json --query '[].{roleName:roleName, description:description, roleType:roleType}'

[

{

"description": "Can manage service and the APIs",

"roleName": "API Management Service Contributor",

"roleType": "BuiltInRole"

},

{

"description": "Can manage service but not the APIs",

"roleName": "API Management Service Operator Role",

"roleType": "BuiltInRole"

},

{

"description": "Read-only access to service and APIs",

"roleName": "API Management Service Reader Role",

"roleType": "BuiltInRole"

},

...

]

Wyświetlanie listy definicji roli

Aby wyświetlić szczegóły roli, użyj polecenia az role definition list.

az role definition list --name {roleName}

W poniższym przykładzie wymieniono definicję roli Współautor :

az role definition list --name "Contributor"

[

{

"assignableScopes": [

"/"

],

"description": "Lets you manage everything except access to resources.",

"id": "/subscriptions/{subscriptionId}/providers/Microsoft.Authorization/roleDefinitions/b24988ac-6180-42a0-ab88-20f7382dd24c",

"name": "b24988ac-6180-42a0-ab88-20f7382dd24c",

"permissions": [

{

"actions": [

"*"

],

"dataActions": [],

"notActions": [

"Microsoft.Authorization/*/Delete",

"Microsoft.Authorization/*/Write",

"Microsoft.Authorization/elevateAccess/Action",

"Microsoft.Blueprint/blueprintAssignments/write",

"Microsoft.Blueprint/blueprintAssignments/delete"

],

"notDataActions": []

}

],

"roleName": "Contributor",

"roleType": "BuiltInRole",

"type": "Microsoft.Authorization/roleDefinitions"

}

]

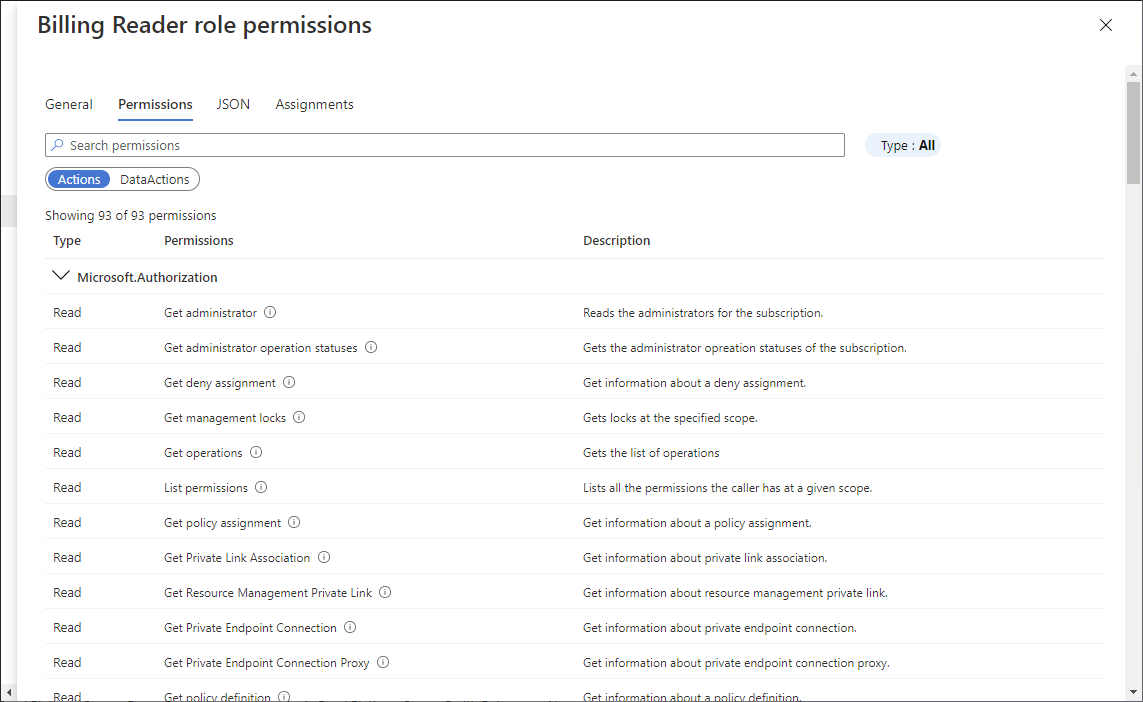

Wyświetlanie listy uprawnień definicji roli

W poniższym przykładzie wymieniono tylko akcje i notActionsroli Współautor .

az role definition list --name "Contributor" --output json --query '[].{actions:permissions[0].actions, notActions:permissions[0].notActions}'

[

{

"actions": [

"*"

],

"notActions": [

"Microsoft.Authorization/*/Delete",

"Microsoft.Authorization/*/Write",

"Microsoft.Authorization/elevateAccess/Action",

"Microsoft.Blueprint/blueprintAssignments/write",

"Microsoft.Blueprint/blueprintAssignments/delete"

]

}

]

The following example lists just the actions of the Virtual Machine Contributor role.

az role definition list --name "Virtual Machine Contributor" --output json --query '[].permissions[0].actions'

[

[

"Microsoft.Authorization/*/read",

"Microsoft.Compute/availabilitySets/*",

"Microsoft.Compute/locations/*",

"Microsoft.Compute/virtualMachines/*",

"Microsoft.Compute/virtualMachineScaleSets/*",

"Microsoft.Compute/disks/write",

"Microsoft.Compute/disks/read",

"Microsoft.Compute/disks/delete",

"Microsoft.DevTestLab/schedules/*",

"Microsoft.Insights/alertRules/*",

"Microsoft.Network/applicationGateways/backendAddressPools/join/action",

"Microsoft.Network/loadBalancers/backendAddressPools/join/action",

...

"Microsoft.Storage/storageAccounts/listKeys/action",

"Microsoft.Storage/storageAccounts/read",

"Microsoft.Support/*"

]

]