Wbudowane funkcje wykrywania zagrożeń

Po skonfigurowaniu usługi Microsoft Sentinel w celu zbierania danych z całej organizacji należy przejrzeć wszystkie te dane, aby wykrywać zagrożenia bezpieczeństwa w danym środowisku. Nie martw się — usługa Microsoft Sentinel udostępnia szablony ułatwiające tworzenie reguł wykrywania zagrożeń w celu wykonania wszystkich zadań. Te reguły są nazywane regułami analizy.

Zespół ekspertów ds. zabezpieczeń i analityków firmy Microsoft zaprojektował te szablony reguł analitycznych na podstawie znanych zagrożeń, typowych wektorów ataków i łańcuchów eskalacji podejrzanych działań. Reguły utworzone na podstawie tych szablonów automatycznie wyszukują wszystkie działania, które wyglądają podejrzanie. Wiele szablonów można dostosować do wyszukiwania działań lub odfiltrować je zgodnie z potrzebami. Alerty generowane przez te reguły tworzą zdarzenia, które można przypisać i zbadać w danym środowisku.

Ten artykuł ułatwia zrozumienie sposobu wykrywania zagrożeń za pomocą usługi Microsoft Sentinel.

Wyświetlanie wykryć

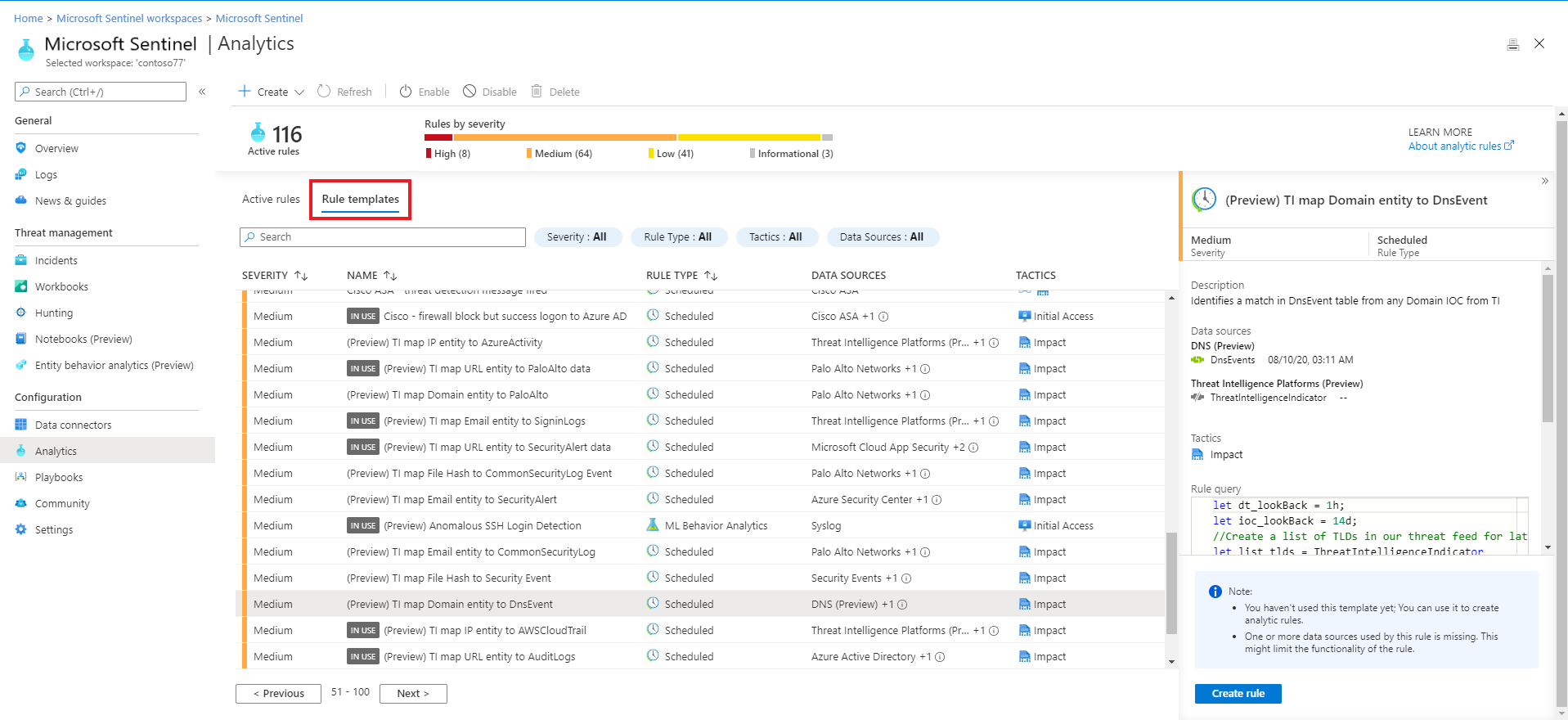

Aby wyświetlić zainstalowane reguły analizy i wykrycia w usłudze Microsoft Sentinel, przejdź do pozycji Szablony reguł analizy>. Ta karta zawiera wszystkie zainstalowane szablony reguł zgodnie z typami wyświetlanymi w poniższej tabeli. Aby znaleźć więcej szablonów reguł, przejdź do centrum zawartości w usłudze Microsoft Sentinel, aby zainstalować powiązane rozwiązania produktów lub zawartość autonomiczną.

Wykrycia obejmują:

| Typ reguły | opis |

|---|---|

| Zabezpieczenia firmy Microsoft | Szablony zabezpieczeń firmy Microsoft automatycznie tworzą zdarzenia usługi Microsoft Sentinel na podstawie alertów generowanych w innych rozwiązaniach zabezpieczeń firmy Microsoft w czasie rzeczywistym. Reguły zabezpieczeń firmy Microsoft można użyć jako szablonu, aby utworzyć nowe reguły z podobną logiką. Aby uzyskać więcej informacji na temat reguł zabezpieczeń, zobacz Automatyczne tworzenie zdarzeń na podstawie alertów zabezpieczeń firmy Microsoft. |

| Łączenie (niektóre wykrycia w wersji zapoznawczej) |

Usługa Microsoft Sentinel używa aparatu korelacji fusion z skalowalnymi algorytmami uczenia maszynowego, aby wykrywać zaawansowane ataki wieloestowe, korelując wiele alertów i zdarzeń o niskiej wierności w wielu produktach w przypadku zdarzeń o wysokiej wierności i z możliwością działania. Łączenie jest domyślnie włączone. Ponieważ logika jest ukryta i dlatego nie można jej dostosowywać, można utworzyć tylko jedną regułę za pomocą tego szablonu. Aparat fusion może również korelować alerty generowane przez zaplanowane reguły analizy z alertami z innych systemów, generując w rezultacie zdarzenia o wysokiej wierności. |

| Analiza behawioralna uczenia maszynowego (ML) | Szablony analizy behawioralnej uczenia maszynowego są oparte na zastrzeżonych algorytmach uczenia maszynowego firmy Microsoft, dzięki czemu nie można zobaczyć wewnętrznej logiki sposobu ich działania i uruchamiania. Ponieważ logika jest ukryta i dlatego nie można jej dostosowywać, można utworzyć tylko jedną regułę z każdym szablonem tego typu. |

| Analiza zagrożeń | Skorzystaj z analizy zagrożeń opracowanej przez firmę Microsoft, aby wygenerować alerty i zdarzenia o wysokiej wierności za pomocą reguły analizy zagrożeń firmy Microsoft. Ta unikatowa reguła nie jest dostosowywalna, ale po włączeniu automatycznie dopasowuje dzienniki common Event Format (CEF), dane dziennika systemowego lub zdarzenia DNS systemu Windows ze wskaźnikami zagrożenia domeny, adresu IP i adresu URL z analizy zagrożeń firmy Microsoft. Niektóre wskaźniki zawierają więcej informacji kontekstowych za pośrednictwem usługi MDTI (Microsoft Defender Threat Intelligence). Aby uzyskać więcej informacji na temat włączania tej reguły, zobacz Używanie pasującej analizy do wykrywania zagrożeń. Aby uzyskać więcej informacji na temat rozwiązania MDTI, zobacz Co to jest analiza zagrożeń w usłudze Microsoft Defender |

| Anomalia | Szablony reguł anomalii używają uczenia maszynowego do wykrywania określonych typów nietypowych zachowań. Każda reguła ma własne unikatowe parametry i progi, odpowiednie dla analizowanego zachowania. Chociaż nie można zmienić ani dostosować konfiguracji wbudowanych reguł, można zduplikować regułę, a następnie zmienić i dostosować duplikat. W takich przypadkach uruchom duplikat w trybie flightingu i oryginalnie współbieżnie w trybie produkcyjnym . Następnie porównaj wyniki i przełącz duplikat na Wartość produkcyjna , jeśli i kiedy jego dostrajanie jest odpowiednie. Aby uzyskać więcej informacji, zobacz Używanie dostosowywalnych anomalii do wykrywania zagrożeń w usłudze Microsoft Sentinel i Praca z regułami analizy wykrywania anomalii w usłudze Microsoft Sentinel. |

| Zaplanowane | Reguły analizy zaplanowanej są oparte na zapytaniach napisanych przez ekspertów ds. zabezpieczeń firmy Microsoft. Możesz zobaczyć logikę zapytań i wprowadzić w niej zmiany. Możesz użyć szablonu zaplanowanych reguł i dostosować logikę zapytań i ustawienia planowania, aby utworzyć nowe reguły. Kilka nowych szablonów reguł analizy zaplanowanej generuje alerty skorelowane przez aparat fusion z alertami z innych systemów w celu wygenerowania zdarzeń o wysokiej wierności. Aby uzyskać więcej informacji, zobacz Zaawansowane wieloestowe wykrywanie ataków. Porada: Opcje planowania reguł obejmują skonfigurowanie reguły do uruchomienia co określoną liczbę minut, godzin lub dni z zegarem rozpoczynającym się po włączeniu reguły. Zalecamy, aby pamiętać o włączeniu nowej lub edytowanej reguły analizy, aby upewnić się, że reguły uzyskują nowy stos zdarzeń w czasie. Na przykład możesz chcieć uruchomić regułę w synchronizacji, gdy analitycy SOC rozpoczną swój dzień roboczy, a następnie włączyć reguły. |

| Niemal w czasie rzeczywistym (NRT) | Reguły NRT są ograniczonym zestawem zaplanowanych reguł, zaprojektowanych do uruchamiania raz na minutę, aby dostarczyć informacje tak do minuty, jak to możliwe. Działają one głównie jak zaplanowane reguły i są skonfigurowane podobnie, z pewnymi ograniczeniami. Aby uzyskać więcej informacji, zobacz Wykrywanie zagrożeń szybko za pomocą reguł analizy niemal w czasie rzeczywistym (NRT) w usłudze Microsoft Sentinel. |

Ważne

Niektóre szablony wykrywania łączenia są obecnie dostępne w wersji zapoznawczej (zobacz Zaawansowane wieloestowe wykrywanie ataków w usłudze Microsoft Sentinel, aby zobaczyć, które z nich). Zobacz Dodatkowe warunki użytkowania dla wersji zapoznawczych platformy Microsoft Azure, aby uzyskać dodatkowe postanowienia prawne dotyczące funkcji platformy Azure, które są dostępne w wersji beta, wersji zapoznawczej lub w inny sposób nie zostały jeszcze wydane w wersji ogólnodostępnej.

Korzystanie z szablonów reguł analizy

W tej procedurze opisano sposób używania szablonów reguł analizy.

Aby użyć szablonu reguły analizy:

Na stronie Szablony reguł analizy>usługi Microsoft Sentinel >wybierz nazwę szablonu, a następnie wybierz przycisk Utwórz regułę w okienku szczegółów, aby utworzyć nową aktywną regułę na podstawie tego szablonu.

Każdy szablon zawiera listę wymaganych źródeł danych. Po otwarciu szablonu źródła danych są automatycznie sprawdzane pod kątem dostępności. Jeśli występuje problem z dostępnością, przycisk Utwórz regułę może być wyłączony lub może zostać wyświetlone ostrzeżenie.

Wybranie pozycji Utwórz regułę powoduje otwarcie kreatora tworzenia reguły na podstawie wybranego szablonu. Wszystkie szczegóły są wypełniane automatycznie, a szablony zabezpieczeń Zaplanowane lub Microsoft umożliwiają dostosowanie logiki i innych ustawień reguł w celu lepszego dopasowania do określonych potrzeb. Ten proces można powtórzyć, aby utworzyć więcej reguł na podstawie szablonu. Po wykonaniu kroków kreatora tworzenia reguł na końcu ukończysz tworzenie reguły na podstawie szablonu. Nowe reguły są wyświetlane na karcie Aktywne reguły .

Aby uzyskać więcej informacji na temat dostosowywania reguł w kreatorze tworzenia reguł, zobacz Tworzenie niestandardowych reguł analizy w celu wykrywania zagrożeń.

Napiwek

Upewnij się, że wszystkie reguły skojarzone z połączonymi źródłami danych są włączone, aby zapewnić pełne pokrycie zabezpieczeń dla danego środowiska. Najbardziej efektywnym sposobem włączenia reguł analizy jest bezpośrednio ze strony łącznika danych, która zawiera listę powiązanych reguł. Aby uzyskać więcej informacji, zobacz Połączenie źródła danych.

Reguły wypychania do usługi Microsoft Sentinel można również wypychać za pośrednictwem interfejsu API i programu PowerShell, chociaż wymaga to dodatkowego nakładu pracy.

W przypadku korzystania z interfejsu API lub programu PowerShell należy najpierw wyeksportować reguły do formatu JSON przed włączeniem reguł. Interfejs API lub program PowerShell może być przydatny podczas włączania reguł w wielu wystąpieniach usługi Microsoft Sentinel z identycznymi ustawieniami w każdym wystąpieniu.

Uprawnienia dostępu do reguł analizy

Podczas tworzenia reguły analizy token uprawnień dostępu jest stosowany do reguły i zapisywany wraz z nią. Ten token gwarantuje, że reguła będzie mogła uzyskiwać dostęp do obszaru roboczego zawierającego dane, do których są odpytywane przez regułę, i że ten dostęp zostanie zachowany, nawet jeśli twórca reguły utraci dostęp do tego obszaru roboczego.

Istnieje jednak jeden wyjątek: gdy reguła jest tworzona w celu uzyskiwania dostępu do obszarów roboczych w innych subskrypcjach lub dzierżawach, takich jak to, co się dzieje w przypadku programu MSSP, usługa Microsoft Sentinel podejmuje dodatkowe środki zabezpieczeń, aby zapobiec nieautoryzowanemu dostępowi do danych klienta. W przypadku tego rodzaju reguł poświadczenia użytkownika, który utworzył regułę, są stosowane do reguły zamiast niezależnego tokenu dostępu, dzięki czemu gdy użytkownik nie ma już dostępu do innej subskrypcji lub dzierżawy, reguła przestanie działać.

Jeśli korzystasz z usługi Microsoft Sentinel w scenariuszu między subskrypcjami lub między dzierżawami, gdy jeden z analityków lub inżynierów utraci dostęp do określonego obszaru roboczego, wszystkie reguły utworzone przez tego użytkownika przestaną działać. Zostanie wyświetlony komunikat monitorowania kondycji dotyczący "niewystarczającego dostępu do zasobu", a reguła zostanie automatycznie wyłączona po niepomyślnie określonym czasie.

Eksportowanie reguł do szablonu usługi ARM

Możesz łatwo wyeksportować regułę do szablonu usługi Azure Resource Manager (ARM), jeśli chcesz zarządzać regułami i wdrażać je jako kod. Reguły można również importować z plików szablonów, aby wyświetlać i edytować je w interfejsie użytkownika.

Następne kroki

Aby utworzyć reguły niestandardowe, użyj istniejących reguł jako szablonów lub odwołań. Korzystanie z istniejących reguł jako punktu odniesienia pomaga w tworzeniu większości logiki przed wprowadzeniem wymaganych zmian. Aby uzyskać więcej informacji, zobacz Tworzenie niestandardowych reguł analizy w celu wykrywania zagrożeń.

Aby dowiedzieć się, jak zautomatyzować reagowanie na zagrożenia, skonfiguruj automatyczne reagowanie na zagrożenia w usłudze Microsoft Sentinel.

Aby dowiedzieć się, jak znaleźć więcej szablonów reguł, zobacz Odnajdywanie gotowej zawartości usługi Microsoft Sentinel i zarządzanie nią.