Wyszukiwanie zagrożeń w usłudze Microsoft Sentinel

Jako analitycy zabezpieczeń i śledczy, chcesz aktywnie szukać zagrożeń bezpieczeństwa, ale różne systemy i urządzenia zabezpieczeń generują góry danych, które mogą być trudne do analizowania i filtrowania w znaczących zdarzeniach. Usługa Microsoft Sentinel udostępnia zaawansowane narzędzia do wyszukiwania zagrożeń wyszukiwania zagrożeń i zapytań w poszukiwaniu zagrożeń bezpieczeństwa w źródłach danych organizacji. Aby ułatwić analitykom zabezpieczeń proaktywne wyszukiwanie nowych anomalii, które nie są wykrywane przez aplikacje zabezpieczeń, a nawet zgodnie z zaplanowanymi regułami analizy, wbudowane zapytania wyszukiwania zagrożeń w usłudze Microsoft Sentinel ułatwiają zadawanie właściwych pytań w celu znalezienia problemów z danymi, które już znajdują się w sieci.

Na przykład jedno wbudowane zapytanie udostępnia dane dotyczące najbardziej nietypowych procesów uruchomionych w infrastrukturze. Nie chcesz otrzymywać alertu za każdym razem, gdy są uruchamiane. Mogą być całkowicie niewinni. Możesz jednak przyjrzeć się zapytaniu przy okazji, aby sprawdzić, czy jest coś niezwykłego.

Uwaga

Aby uzyskać informacje o dostępności funkcji w chmurach dla instytucji rządowych USA, zobacz tabele usługi Microsoft Sentinel w temacie Dostępność funkcji w chmurze dla klientów instytucji rządowych USA.

Ważne

Usługa Microsoft Sentinel jest dostępna w publicznej wersji zapoznawczej dla ujednoliconej platformy operacji zabezpieczeń w portalu usługi Microsoft Defender. Aby uzyskać więcej informacji, zobacz Microsoft Sentinel w portalu usługi Microsoft Defender.

Korzystanie z wbudowanych zapytań

Pulpit nawigacyjny wyszukiwania zagrożeń udostępnia gotowe przykłady zapytań, które ułatwiają rozpoczęcie pracy i zapoznanie się z tabelami i językiem zapytań. Zapytania są uruchamiane na danych przechowywanych w tabelach dzienników, takich jak tworzenie procesów, zdarzenia DNS lub inne typy zdarzeń.

Wbudowane zapytania wyszukiwania zagrożeń są opracowywane przez badaczy zabezpieczeń firmy Microsoft w sposób ciągły, zarówno dodając nowe zapytania, jak i dostrajając istniejące zapytania, aby zapewnić punkt wejścia do wyszukiwania nowych wykryć i dowiedzieć się, gdzie rozpocząć wyszukiwanie zagrożeń dla początków nowych ataków.

Użyj zapytań przed, podczas i po naruszeniu zabezpieczeń, aby wykonać następujące akcje:

Przed wystąpieniem zdarzenia: oczekiwanie na wykrycia nie wystarczy. Podejmij aktywne działania, uruchamiając zapytania dotyczące zagrożeń związane z danymi pozyskiwanymi do obszaru roboczego co najmniej raz w tygodniu.

Wyniki proaktywnego wyszukiwania zagrożeń zapewniają wczesny wgląd w zdarzenia, które mogą potwierdzić, że bezpieczeństwo jest w toku, lub przynajmniej pokazać słabsze obszary w środowisku, które są zagrożone i wymagają uwagi.

Podczas naruszenia zabezpieczeń: użyj transmisji strumieniowej na żywo, aby stale uruchamiać określone zapytanie, prezentując wyniki w miarę ich działania. Użyj transmisji strumieniowej na żywo, gdy musisz aktywnie monitorować zdarzenia użytkowników, takie jak jeśli trzeba sprawdzić, czy nadal występuje określony kompromis, aby pomóc w ustaleniu następnego działania aktora zagrożeń i do końca badania w celu potwierdzenia, że naruszenie rzeczywiście się skończyło.

Po naruszeniu zabezpieczeń: po wystąpieniu naruszenia zabezpieczeń lub zdarzenia upewnij się, że poprawisz zasięg i szczegółowe informacje, aby zapobiec podobnym zdarzeniom w przyszłości.

Zmodyfikuj istniejące zapytania lub utwórz nowe, aby ułatwić wczesne wykrywanie na podstawie szczegółowych informacji uzyskanych na podstawie naruszenia zabezpieczeń lub zdarzenia.

Jeśli wykryto lub utworzono zapytanie wyszukiwania zagrożeń, które zapewnia wysoki poziom szczegółowych informacji o możliwych atakach, utwórz niestandardowe reguły wykrywania na podstawie tego zapytania i udostępnisz te szczegółowe informacje jako alerty osobom reagującym na zdarzenia zabezpieczeń.

Wyświetl wyniki zapytania i wybierz pozycję Nowa reguła>alertu Utwórz alert usługi Microsoft Sentinel. Użyj kreatora reguł analizy, aby utworzyć nową regułę na podstawie zapytania. Aby uzyskać więcej informacji, zobacz Tworzenie niestandardowych reguł analizy w celu wykrywania zagrożeń.

Możesz również tworzyć zapytania wyszukiwania zagrożeń i transmisji strumieniowej na żywo na danych przechowywanych w usłudze Azure Data Explorer. Aby uzyskać więcej informacji, zobacz szczegóły konstruowania zapytań między zasobami w dokumentacji usługi Azure Monitor.

Użyj zasobów społeczności, takich jak repozytorium GitHub usługi Microsoft Sentinel, aby znaleźć więcej zapytań i źródeł danych.

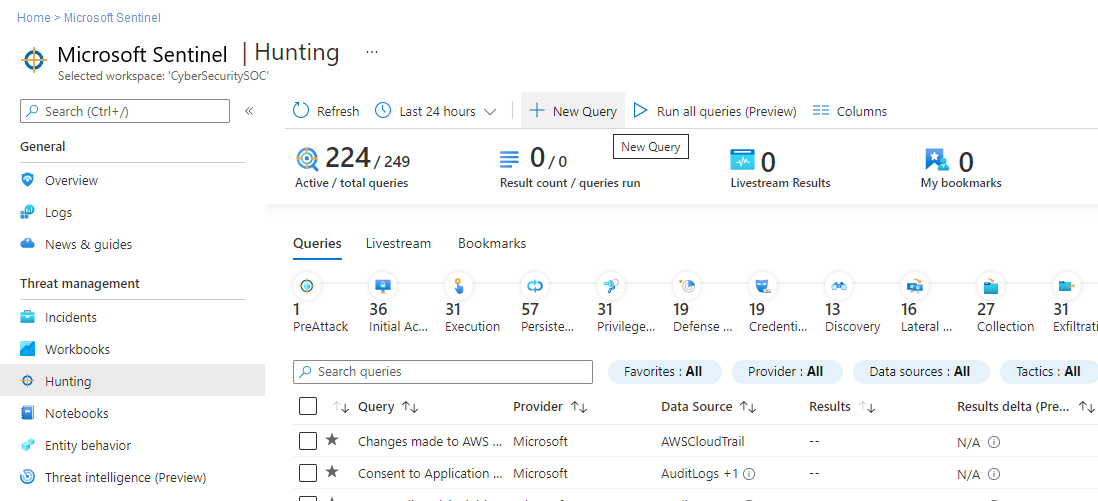

Korzystanie z pulpitu nawigacyjnego wyszukiwania zagrożeń

Pulpit nawigacyjny wyszukiwania zagrożeń umożliwia uruchamianie wszystkich zapytań lub wybranego podzestawu w jednym zaznaczeniu. W portalu usługi Microsoft Sentinel wybierz pozycję Wyszukiwanie zagrożeń.

W wyświetlonej tabeli wymieniono wszystkie zapytania napisane przez zespół analityków zabezpieczeń firmy Microsoft oraz wszelkie dodatkowe zapytania utworzone lub zmodyfikowane. Każde zapytanie zawiera opis tego, czego szuka i jakiego rodzaju dane są uruchamiane. Te zapytania są grupowane według ich taktyki MITRE ATT&CK. Ikony po prawej stronie kategoryzują typ zagrożenia, takie jak początkowy dostęp, trwałość i eksfiltracja. Techniki MITRE ATT&CK są wyświetlane w kolumnie Techniki i opisują konkretne zachowanie zidentyfikowane przez zapytanie wyszukiwania zagrożeń.

Użyj pulpitu nawigacyjnego wyszukiwania zagrożeń, aby określić, gdzie rozpocząć wyszukiwanie zagrożeń, patrząc na liczbę wyników, skoki lub zmianę liczby wyników w okresie 24-godzinnym. Sortuj i filtruj według ulubionych, źródła danych, taktyki lub techniki MITRE ATT&CK, wyników, różnicy wyników lub wartości różnicowej wyników. Wyświetlanie zapytań, które nadal wymagają połączenia ze źródłami danych, i uzyskiwanie zaleceń dotyczących włączania tych zapytań.

W poniższej tabeli opisano szczegółowe akcje dostępne na pulpicie nawigacyjnym wyszukiwania zagrożeń:

| Akcja | opis |

|---|---|

| Zobacz, jak zapytania mają zastosowanie do środowiska | Wybierz przycisk Uruchom wszystkie zapytania lub wybierz podzbiór zapytań przy użyciu pól wyboru po lewej stronie każdego wiersza i wybierz przycisk Uruchom wybrane zapytania. Uruchamianie zapytań może potrwać od kilku sekund do wielu minut, w zależności od liczby wybranych zapytań, zakresu czasu i ilości danych, których dotyczy zapytanie. |

| Wyświetlanie zapytań, które zwróciły wyniki | Po zakończeniu wykonywania zapytań wyświetl zapytania, które zwróciły wyniki, korzystając z filtru Wyniki : - Sortuj, aby zobaczyć, które zapytania miały najwięcej lub najmniej wyników. — Wyświetl zapytania, które nie są w ogóle aktywne w danym środowisku, wybierając pozycję N/A w filtrze Wyniki . - Zatrzymaj wskaźnik myszy na ikonie informacji (i) obok N/A, aby zobaczyć, które źródła danych są wymagane, aby to zapytanie było aktywne. |

| Identyfikowanie skoków danych | Zidentyfikuj skoki danych, sortując lub filtrując według wartości delta wyników lub wartości procentowej różnicy wyników. Porównuje wyniki z ostatnich 24 godzin z wynikami z poprzednich 24-48 godzin, podkreślając wszelkie duże różnice lub względną różnicę w objętości. |

| Wyświetlanie zapytań mapowanych na taktykę MITRE ATT&CK | Pasek taktyki MITRE ATT&CK w górnej części tabeli zawiera listę liczby zapytań mapowanych na każdą taktykę MITRE ATT&CK. Pasek taktyki jest aktualizowany dynamicznie na podstawie bieżącego zestawu zastosowanych filtrów. Umożliwia sprawdzenie, która taktyka MITRE ATT&CK jest wyświetlana podczas filtrowania według podanej liczby wyników, różnicy wyników, wyników N/A lub innych zestawów filtrów. |

| Wyświetlanie zapytań mapowanych na techniki MITRE ATT&CK | Zapytania można również mapować na techniki MITRE ATT&CK. Możesz filtrować lub sortować według technik MITRE ATT&CK przy użyciu filtru Technika . Otwierając zapytanie, możesz wybrać technikę, aby wyświetlić opis techniki MITRE ATT&CK. |

| Zapisywanie zapytania w ulubionych | Zapytania zapisane w ulubionych są automatycznie uruchamiane za każdym razem, gdy uzyskuje się dostęp do strony Wyszukiwanie zagrożeń . Możesz utworzyć własne zapytanie wyszukiwania zagrożeń lub sklonować i dostosować istniejący szablon zapytania wyszukiwania zagrożeń. |

| Uruchamianie zapytań | Wybierz pozycję Uruchom zapytanie na stronie szczegółów zapytania wyszukiwania zagrożeń, aby uruchomić zapytanie bezpośrednio na stronie wyszukiwania zagrożeń. Liczba dopasowań jest wyświetlana w tabeli w kolumnie Wyniki . Przejrzyj listę zapytań wyszukiwania zagrożeń i ich dopasowania. |

| Przeglądanie bazowego zapytania | Wykonaj szybką recenzję bazowego zapytania w okienku szczegółów zapytania. Wyniki można wyświetlić, klikając link Wyświetl wyniki zapytania (poniżej okna zapytania) lub przycisk Wyświetl wyniki (w dolnej części okienka). Zapytanie otwiera stronę Dzienniki (Log Analytics) i poniżej zapytania możesz przejrzeć dopasowania zapytania. |

Tworzenie niestandardowego zapytania wyszukiwania zagrożeń

Utwórz lub zmodyfikuj zapytanie i zapisz je jako własne zapytanie lub udostępnij je użytkownikom, którzy znajdują się w tej samej dzierżawie.

Aby utworzyć nowe zapytanie:

Wybierz pozycję Nowe zapytanie.

Wypełnij wszystkie puste pola i wybierz pozycję Utwórz.

Aby sklonować i zmodyfikować istniejące zapytanie:

W tabeli wybierz zapytanie wyszukiwania zagrożeń, które chcesz zmodyfikować.

Wybierz wielokropek (...) w wierszu zapytania, które chcesz zmodyfikować, a następnie wybierz pozycję Klonuj zapytanie.

Zmodyfikuj zapytanie i wybierz pozycję Utwórz.

Aby zmodyfikować istniejące zapytanie niestandardowe:

W tabeli wybierz zapytanie wyszukiwania zagrożeń, które chcesz zmodyfikować. Można edytować tylko zapytania pochodzące z niestandardowego źródła zawartości. Inne źródła zawartości muszą być edytowane w tym źródle.

Wybierz wielokropek (...) w wierszu zapytania, które chcesz zmodyfikować, a następnie wybierz pozycję Edytuj zapytanie.

Zmodyfikuj pole Zapytanie niestandardowe za pomocą zaktualizowanego zapytania. Możesz również zmodyfikować mapowanie jednostek i techniki zgodnie z opisem w sekcji "Aby utworzyć nowe zapytanie" w tej dokumentacji.

Przykładowe zapytanie

Typowe zapytanie rozpoczyna się od nazwy tabeli lub analizatora, po której następuje seria operatorów oddzielonych znakiem potoku ("|").

W powyższym przykładzie zacznij od nazwy tabeli SecurityEvent i dodaj elementy potokowe zgodnie z potrzebami.

Zdefiniuj filtr czasu, aby przeglądać tylko rekordy z poprzednich siedmiu dni.

Dodaj filtr w zapytaniu, aby wyświetlić tylko identyfikator zdarzenia 4688.

Dodaj filtr w zapytaniu w wierszu polecenia, aby zawierał tylko wystąpienia cscript.exe.

Projektuj tylko kolumny, które cię interesują, i ogranicz wyniki do 1000, a następnie wybierz pozycję Uruchom zapytanie.

Wybierz zielony trójkąt i uruchom zapytanie. Możesz przetestować zapytanie i uruchomić je, aby wyszukać nietypowe zachowanie.

Zalecamy użycie analizatora advanced Security Information Model (ASIM), a nie wbudowanej tabeli. Dzięki temu zapytanie będzie obsługiwać dowolne bieżące lub przyszłe źródło danych, a nie jedno źródło danych.

Tworzenie zakładek

Podczas procesu wyszukiwania zagrożeń i badania możesz natknąć się na wyniki zapytań, które wyglądają nietypowo lub podejrzanie. Oznacz te elementy zakładką, aby odwoływać się do nich w przyszłości, na przykład podczas tworzenia lub wzbogacania zdarzenia na potrzeby badania. Zdarzenia takie jak potencjalne główne przyczyny, wskaźniki naruszenia lub inne istotne zdarzenia powinny być zgłaszane jako zakładka. Jeśli do zakładek jest wystarczająco poważne zdarzenie, aby uzasadnić dochodzenie, przeskaluj je do zdarzenia.

W wynikach zaznacz pola wyboru dla wszystkich wierszy, które chcesz zachować, i wybierz pozycję Dodaj zakładkę. Spowoduje to utworzenie rekordu dla każdego oznaczonego wiersza, zakładki zawierającej wyniki wiersza i zapytanie, które utworzyło wyniki. Do każdej zakładki można dodawać własne tagi i notatki.

- Podobnie jak w przypadku zaplanowanych reguł analizy, można wzbogacić zakładki mapowaniami jednostek w celu wyodrębnienia wielu typów jednostek i identyfikatorów oraz mapowań MITRE ATT&CK w celu skojarzenia określonych taktyk i technik.

- Domyślnie zakładki używają tej samej jednostki i mapowań technik MITRE ATT&CK jako zapytania wyszukiwania zagrożeń, które wygenerowało wyniki zakładki.

Wyświetl wszystkie wyniki zakładki, klikając kartę Zakładki na głównej stronie Wyszukiwanie zagrożeń . Dodaj tagi do zakładek, aby sklasyfikować je do filtrowania. Jeśli na przykład badasz kampanię ataku, możesz utworzyć tag dla kampanii, zastosować tag do dowolnych odpowiednich zakładek, a następnie przefiltrować wszystkie zakładki na podstawie kampanii.

Zbadaj pojedyncze znalezienie zakładki, wybierając zakładkę, a następnie klikając pozycję Zbadaj w okienku szczegółów, aby otworzyć środowisko badania. Możesz również bezpośrednio wybrać wymienioną jednostkę, aby wyświetlić odpowiednią stronę jednostki.

Możesz również utworzyć zdarzenie na podstawie co najmniej jednej zakładki albo dodać co najmniej jedną zakładkę do istniejącego zdarzenia. Zaznacz pole wyboru po lewej stronie wszystkich zakładek, których chcesz użyć, a następnie wybierz pozycję Akcje>incydentu Utwórz nowe zdarzenie lub Dodaj do istniejącego zdarzenia. Klasyfikacja i badanie incydentu tak jak w przypadku innych.

Aby uzyskać więcej informacji, zobacz Używanie zakładek w wyszukiwaniu zagrożeń.

Używanie notesów do badania zasilania

Gdy wyszukiwanie zagrożeń i badania stają się bardziej złożone, użyj notesów usługi Microsoft Sentinel, aby zwiększyć aktywność dzięki uczeniu maszynowemu, wizualizacjom i analizie danych.

Notesy udostępniają rodzaj wirtualnej piaskownicy, wraz z własnym jądrem, w którym można przeprowadzić pełne badanie. Notes może zawierać nieprzetworzone dane, kod uruchamiany na tych danych, wyniki i ich wizualizacje. Zapisz notesy, aby udostępnić je innym osobom w celu ponownego użycia w organizacji.

Notesy mogą być przydatne, gdy wyszukiwanie zagrożeń lub badanie staje się zbyt duże, aby łatwo zapamiętać, wyświetlić szczegóły lub kiedy trzeba zapisać zapytania i wyniki. Aby ułatwić tworzenie i udostępnianie notesów, usługa Microsoft Sentinel udostępnia notesy Jupyter Notebook, interaktywne środowisko do programowania i manipulowania danymi typu open source, zintegrowane bezpośrednio na stronie notesów usługi Microsoft Sentinel.

Aby uzyskać więcej informacji, zobacz:

- Wyszukiwanie zagrożeń bezpieczeństwa za pomocą notesów Jupyter

- Dokumentacja programu Jupyter Project

- Dokumentacja wprowadzająca programu Jupyter.

- Książka Programu Jupyter Programu Infosec

- Rzeczywiste samouczki języka Python

W poniższej tabeli opisano niektóre metody używania notesów Jupyter w celu ułatwienia procesów w usłudze Microsoft Sentinel:

| Metoda | opis |

|---|---|

| Trwałość danych, powtarzalność i wycofywanie | Jeśli pracujesz z wieloma zapytaniami i zestawami wyników, prawdopodobnie będziesz mieć pewne martwe zakończenia. Musisz zdecydować, które zapytania i wyniki mają być zachowywane, oraz jak gromadzić przydatne wyniki w jednym raporcie. Użyj notesów Jupyter Notebook, aby zapisywać zapytania i dane podczas pracy, używać zmiennych do ponownego uruchamiania zapytań z różnymi wartościami lub datami albo zapisywać zapytania w celu ponownego uruchomienia przyszłych badań. |

| Skrypty i programowanie | Użyj notesów Jupyter Notebook, aby dodać programowanie do zapytań, w tym: - Języki deklaratywne, takie jak język zapytań Kusto (KQL) lub SQL, aby zakodować logikę w jednej, prawdopodobnie złożonej instrukcji. - Języki programowania proceduralnego do uruchamiania logiki w serii kroków. Podziel logikę na kroki ułatwiające wyświetlanie i debugowanie wyników pośrednich, dodawanie funkcji, które mogą nie być dostępne w języku zapytań, i ponowne użycie częściowych wyników w kolejnych krokach przetwarzania. |

| Łącza do danych zewnętrznych | Chociaż tabele usługi Microsoft Sentinel mają większość danych telemetrycznych i danych zdarzeń, notesy Jupyter Notebook mogą łączyć się z dowolnymi danymi dostępnymi za pośrednictwem sieci lub z pliku. Korzystanie z notesów Jupyter Notebook umożliwia dołączanie danych, takich jak: — Dane w usługach zewnętrznych, których nie jesteś właścicielem, takich jak dane geolokalizacji lub źródła analizy zagrożeń — Poufne dane przechowywane tylko w organizacji, takie jak bazy danych zasobów ludzkich lub listy zasobów o wysokiej wartości — Dane, które nie zostały jeszcze zmigrowane do chmury. |

| Wyspecjalizowane narzędzia do przetwarzania danych, uczenia maszynowego i wizualizacji | Notesy Jupyter Notebook udostępniają więcej wizualizacji, bibliotek uczenia maszynowego oraz funkcje przetwarzania i przekształcania danych. Na przykład użyj notesów Jupyter Notebook z następującymi funkcjami języka Python : - Biblioteka pandas do przetwarzania, oczyszczania i inżynierii danych - Matplotlib, HoloViews i Plotly na potrzeby wizualizacji - Biblioteka NumPy i biblioteka SciPy do zaawansowanego przetwarzania liczbowego i naukowego - scikit-learn na potrzeby uczenia maszynowego - TensorFlow, PyTorch i Keras na potrzeby uczenia głębokiego Porada: Notesy Jupyter Notebook obsługują wiele jąder języka. Użyj magii , aby mieszać języki w tym samym notesie, umożliwiając wykonywanie poszczególnych komórek przy użyciu innego języka. Możesz na przykład pobrać dane przy użyciu komórki skryptu programu PowerShell, przetworzyć dane w języku Python i użyć języka JavaScript do renderowania wizualizacji. |

Narzędzia zabezpieczeń MSTIC, Jupyter i Python

Microsoft Threat Intelligence Center (MSTIC) to zespół analityków zabezpieczeń i inżynierów firmy Microsoft, którzy autorami wykrywania zabezpieczeń dla kilku platform firmy Microsoft i pracują nad identyfikacją i badaniem zagrożeń.

MSTIC skompilował bibliotekę MSTICPy, bibliotekę służącą do badania zabezpieczeń informacji i wyszukiwania zagrożeń w notesach Jupyter Notebook. Rozwiązanie MSTICPy udostępnia funkcje wielokrotnego użytku, które mają na celu przyspieszenie tworzenia notesów i ułatwienie użytkownikom odczytywania notesów w usłudze Microsoft Sentinel.

Na przykład MSTICPy może:

- Wykonywanie zapytań dotyczących danych dziennika z wielu źródeł.

- Wzbogacanie danych za pomocą analizy zagrożeń, geolokalizacji i danych zasobów platformy Azure.

- Wyodrębnij wskaźniki aktywności (IoA) z dzienników i rozpakuj zakodowane dane.

- Wykonaj zaawansowane analizy, takie jak nietypowe wykrywanie sesji i dekompozycja szeregów czasowych.

- Wizualizowanie danych przy użyciu interaktywnych osi czasu, drzew procesów i wielowymiarowych wykresów morficznych.

Biblioteka MSTICPy zawiera również niektóre narzędzia notesu oszczędzające czas, takie jak widżety, które ustawiają granice czasu zapytania, zaznaczają i wyświetlają elementy z list oraz konfigurują środowisko notesu.

Aby uzyskać więcej informacji, zobacz:

- Dokumentacja biblioteki MSTICPy

- Samouczek: wprowadzenie do notesów Jupyter i biblioteki MSTICPy w usłudze Microsoft Sentinel

- Zaawansowane konfiguracje notesów Jupyter i biblioteki MSTICPy w usłudze Microsoft Sentinel

Przydatne operatory i funkcje

Zapytania wyszukiwania zagrożeń są wbudowane w język zapytań Kusto (KQL), zaawansowany język zapytań z językiem IntelliSense, który zapewnia moc i elastyczność, którą należy wykonać w poszukiwaniu zagrożeń na następnym poziomie.

Jest to ten sam język używany przez zapytania w regułach analizy i gdzie indziej w usłudze Microsoft Sentinel. Aby uzyskać więcej informacji, zobacz Dokumentacja języka zapytań.

Następujące operatory są szczególnie przydatne w zapytaniach wyszukiwania zagrożeń w usłudze Microsoft Sentinel:

where — filtruj tabelę do podzbioru wierszy, które spełniają predykat.

summarize — utwórz tabelę, która agreguje zawartość tabeli wejściowej.

join — scal wiersze dwóch tabel, aby utworzyć nową tabelę, pasując do wartości określonych kolumn z każdej tabeli.

count — zwraca liczbę rekordów w zestawie rekordów wejściowych.

top — zwraca pierwsze N rekordów posortowanych według określonych kolumn.

limit — zwraca maksymalnie określoną liczbę wierszy.

project — wybierz kolumny do uwzględnienia, zmiany nazwy lub upuszczania oraz wstawiania nowych obliczonych kolumn.

extend — tworzenie kolumn obliczeniowych i dołączanie ich do zestawu wyników.

makeset — zwraca tablicę dynamiczną (JSON) zestawu unikatowych wartości pobieranych przez wyrażenie w grupie

find — znajdowanie wierszy pasujących do predykatu w zestawie tabel.

adx() — ta funkcja wykonuje zapytania między zasobami źródeł danych usługi Azure Data Explorer z poziomu środowiska wyszukiwania zagrożeń usługi Microsoft Sentinel i usługi Log Analytics. Aby uzyskać więcej informacji, zobacz Wykonywanie zapytań między zasobami w usłudze Azure Data Explorer przy użyciu usługi Azure Monitor.

Następne kroki

W tym artykule przedstawiono sposób uruchamiania badania wyszukiwania zagrożeń w usłudze Microsoft Sentinel.

Aby uzyskać więcej informacji, zobacz:

- Używanie notesów do uruchamiania zautomatyzowanych kampanii wyszukiwania zagrożeń

- Zapisywanie interesujących informacji podczas wyszukiwania zagrożeń przy użyciu zakładek

Zapoznaj się z przykładem używania niestandardowych reguł analizy podczas monitorowania funkcji Zoom przy użyciu łącznika niestandardowego.