Tworzenie niestandardowej reguły analizy od podstaw

Skonfigurowaliśmy łączniki i inne sposoby zbierania danych aktywności w infrastrukturze cyfrowej. Teraz musisz przejrzeć wszystkie te dane, aby wykrywać wzorce aktywności i odnajdywać działania, które nie pasują do tych wzorców i które mogą stanowić zagrożenie bezpieczeństwa.

Microsoft Sentinel i jego wiele rozwiązań dostępnych w szablonach ofert centrum zawartości dla najczęściej używanych typów reguł analizy i zdecydowanie zachęcamy do korzystania z tych szablonów, dostosowując je do konkretnych scenariuszy. Jednak może być konieczne coś zupełnie innego, więc w takim przypadku możesz utworzyć regułę od podstaw przy użyciu kreatora reguły analizy.

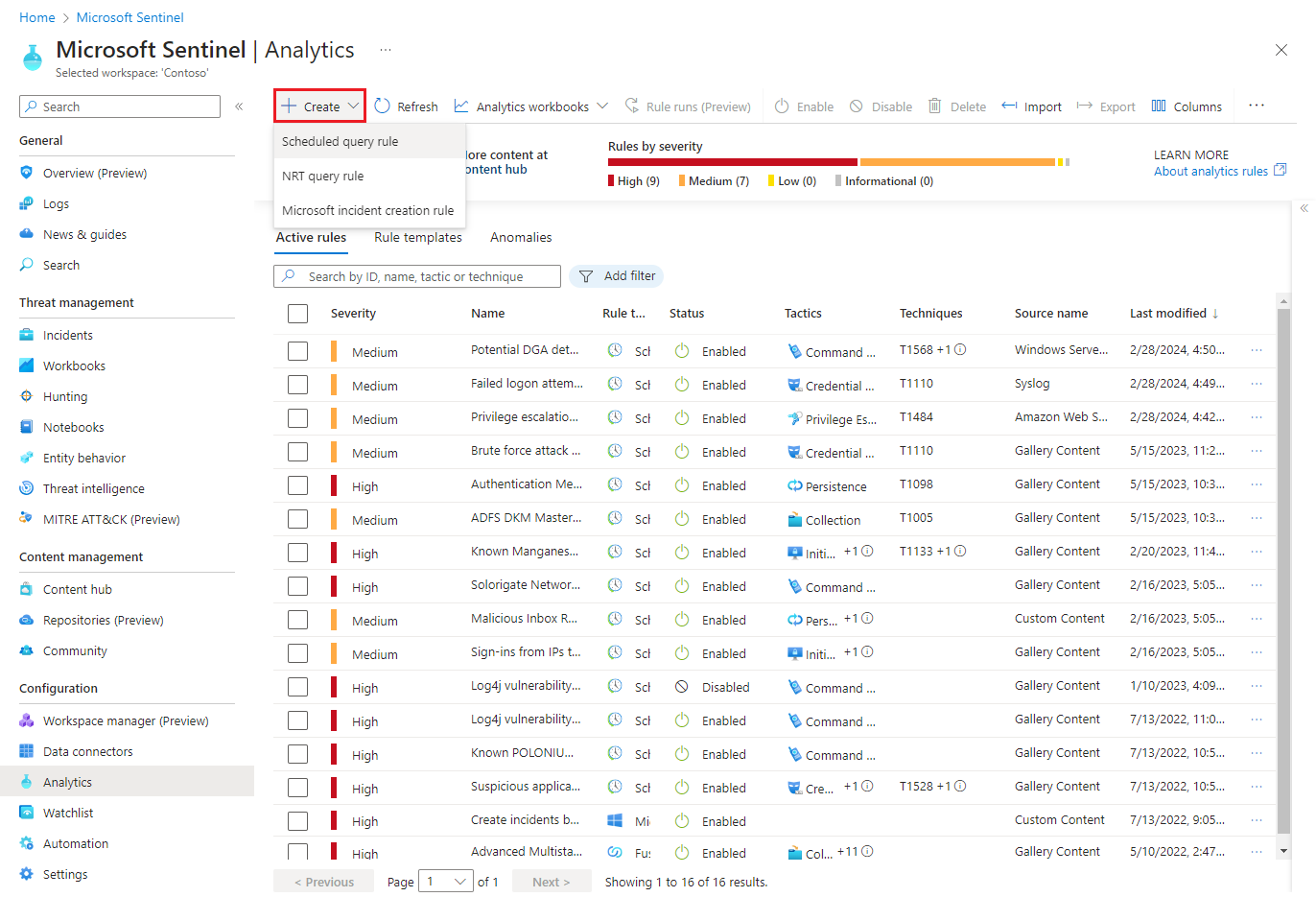

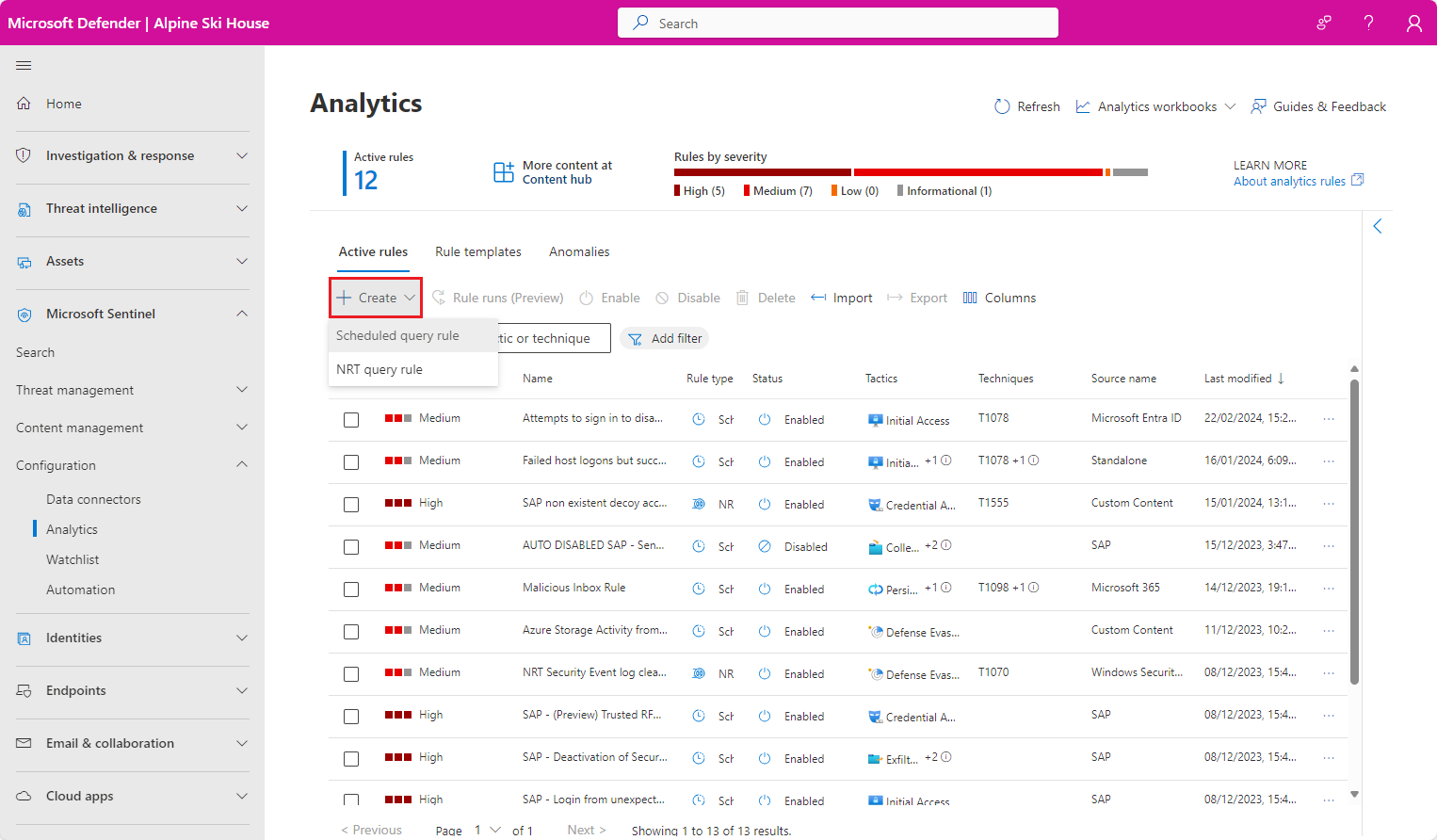

W tym artykule przedstawiono kreatora reguł analizy i objaśniono wszystkie dostępne opcje. Towarzyszy mu zrzuty ekranu i wskazówki dotyczące uzyskiwania dostępu do kreatora w witrynie Azure Portal dla użytkowników usługi Microsoft Sentinel, którzy nie są również subskrybentami usługi Microsoft Defender i portalem Defender dla użytkowników ujednoliconej platformy operacji zabezpieczeń w usłudze Microsoft Defender.

Ważne

Usługa Microsoft Sentinel jest dostępna w publicznej wersji zapoznawczej dla ujednoliconej platformy operacji zabezpieczeń w portalu usługi Microsoft Defender. Aby uzyskać więcej informacji, zobacz Microsoft Sentinel w portalu usługi Microsoft Defender.

Wymagania wstępne

- Musisz mieć rolę Współautor usługi Microsoft Sentinel lub dowolną inną rolę lub zestaw uprawnień, które obejmują uprawnienia do zapisu w obszarze roboczym usługi Log Analytics i jej grupie zasobów.

Projektowanie i tworzenie zapytania

Przed wykonaniem niczego innego należy zaprojektować i skompilować zapytanie w język zapytań Kusto (KQL), które będzie używane przez regułę do wykonywania zapytań względem co najmniej jednej tabeli w obszarze roboczym usługi Log Analytics.

Określ źródło danych, które chcesz wyszukać w celu wykrycia nietypowych lub podejrzanych działań. Znajdź nazwę tabeli usługi Log Analytics, do której są pozyskiwane dane z tego źródła. Nazwę tabeli można znaleźć na stronie łącznika danych dla tego źródła. Użyj tej nazwy tabeli (lub funkcji opartej na niej) jako podstawy zapytania.

Zdecyduj, jakiego rodzaju analizę chcesz wykonać w tabeli. Ta decyzja określi, które polecenia i funkcje należy użyć w zapytaniu.

Zdecyduj, które elementy danych (pola, kolumny) chcesz uzyskać z wyników zapytania. Ta decyzja określi, jak strukturę danych wyjściowych zapytania.

Najlepsze rozwiązania dotyczące zapytań reguł analizy

Zaleca się użycie analizatora advanced Security Information Model (ASIM) jako źródła zapytania zamiast używania tabeli natywnej. Zapewni to, że zapytanie obsługuje dowolne bieżące lub przyszłe źródło danych lub rodzinę źródeł danych, zamiast polegać na jednym źródle danych.

Długość zapytania powinna wynosić od 1 do 10 000 znaków i nie może zawierać znaków "

search *" lub "union *". Za pomocą funkcji zdefiniowanych przez użytkownika można przezwyciężyć ograniczenie długości zapytania.Używanie funkcji ADX do tworzenia zapytań usługi Azure Data Explorer w oknie zapytania usługi Log Analytics nie jest obsługiwane.

Jeśli używasz

bag_unpackfunkcji w zapytaniu, jeśli rzutujesz kolumny jako pola przy użyciuproject field1"", a kolumna nie istnieje, zapytanie zakończy się niepowodzeniem. Aby chronić się przed tym zdarzeniem, należy zaprojektować kolumnę w następujący sposób:project field1 = column_ifexists("field1","")

Aby uzyskać więcej informacji na temat tworzenia zapytań Kusto, zobacz język zapytań Kusto w usłudze Microsoft Sentinel i Najlepsze rozwiązania dotyczące zapytań język zapytań Kusto.

Skompiluj i przetestuj zapytania na ekranie Dzienniki . Jeśli masz pewność, zapisz zapytanie do użycia w regule.

Tworzenie reguły analizy

W tej sekcji opisano sposób tworzenia reguły przy użyciu portali azure lub Defender.

Uruchamianie kreatora reguły analizy

Nazwij regułę i zdefiniuj ogólne informacje

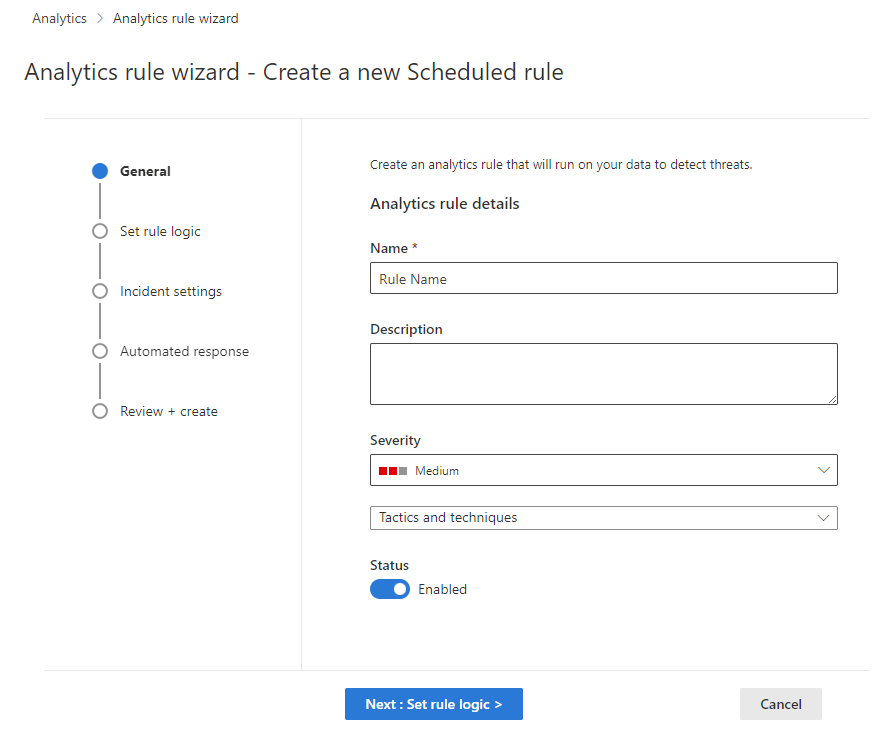

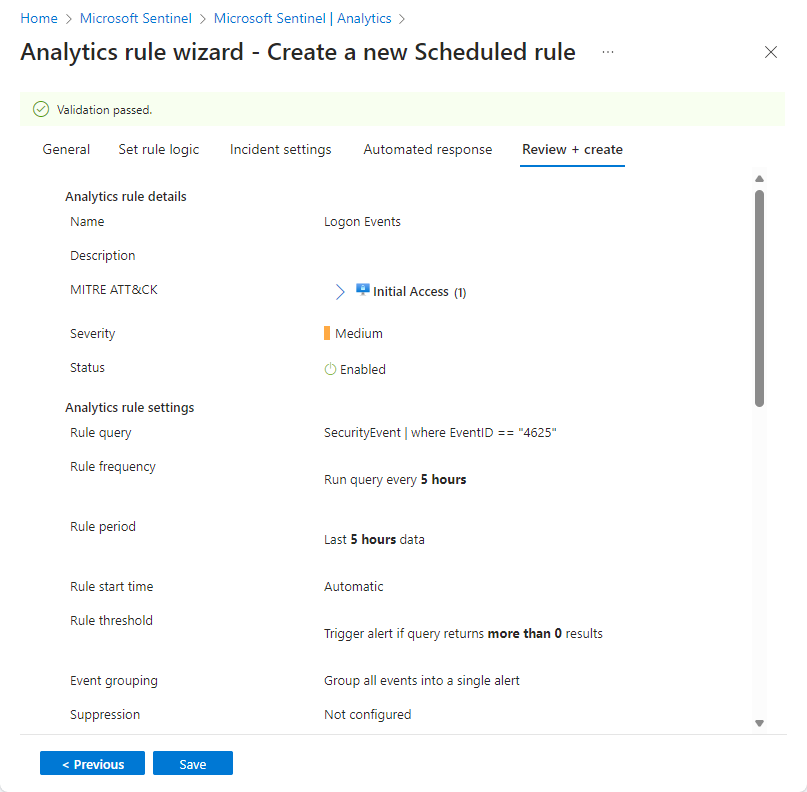

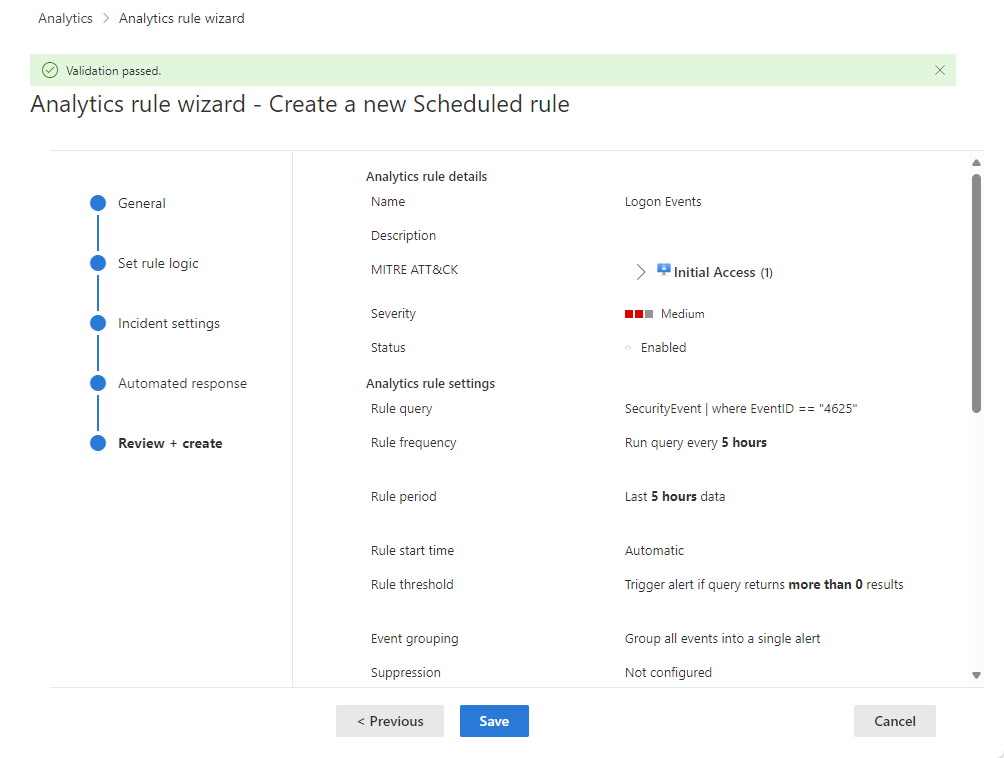

W witrynie Azure Portal etapy są reprezentowane wizualnie jako karty. W portalu usługi Defender są one reprezentowane wizualnie jako punkty kontrolne na osi czasu. Zobacz poniższe zrzuty ekranu, aby zapoznać się z przykładami.

Podaj unikatową nazwę i opis.

Ustaw odpowiednio ważność alertu, pasując do wpływu działania wyzwalającego regułę na środowisko docelowe, jeśli reguła będzie prawdziwie dodatnia.

Ważność opis Informacyjne Brak wpływu na system, ale informacje mogą wskazywać na przyszłe kroki planowane przez aktora zagrożeń. Niska Natychmiastowy wpływ byłby minimalny. Aktor zagrożeń prawdopodobnie będzie musiał wykonać wiele kroków przed osiągnięciem wpływu na środowisko. Medium Aktor zagrożenia może mieć pewien wpływ na środowisko z tym działaniem, ale byłoby ograniczone w zakresie lub wymagałoby dodatkowej aktywności. Wysoka Zidentyfikowane działanie zapewnia aktorowi zagrożeń szeroki dostęp do wykonywania działań w środowisku lub jest wyzwalany przez wpływ na środowisko. Wartości domyślne na poziomie ważności nie są gwarancją bieżącego lub poziomu wpływu na środowisko. Dostosuj szczegóły alertu, aby dostosować ważność, taktykę i inne właściwości danego wystąpienia alertu przy użyciu wartości dowolnych odpowiednich pól z danych wyjściowych zapytania.

Definicje ważności szablonów reguł analizy usługi Microsoft Sentinel są istotne tylko dla alertów utworzonych przez reguły analizy. W przypadku alertów pozyskanych z innych usług ważność jest definiowana przez źródłową usługę zabezpieczeń.

W polu Taktyka i techniki można wybrać spośród kategorii działań związanych z zagrożeniami, według których ma być klasyfikowana reguła. Są one oparte na taktyki i technikach struktury MITRE ATT&CK .

Zdarzenia utworzone na podstawie alertów wykrywanych przez reguły mapowane na taktykę MITRE ATT&CK i techniki automatycznie dziedziczą mapowanie reguły.

Aby uzyskać więcej informacji na temat maksymalizacji zasięgu środowiska zagrożeń MITRE ATT&CK, zobacz Omówienie pokrycia zabezpieczeń w strukturze MITRE ATT&CK®

Po utworzeniu reguły jej stan jest domyślnie włączony , co oznacza, że zostanie uruchomiony natychmiast po zakończeniu jego tworzenia. Jeśli nie chcesz, aby był uruchamiany natychmiast, wybierz pozycję Wyłączone, a reguła zostanie dodana do karty Aktywne reguły i będzie można ją włączyć z tego miejsca, gdy będzie potrzebna.

Uwaga

Istnieje inny sposób, obecnie w wersji zapoznawczej, aby utworzyć regułę bez natychmiastowego uruchomienia. Regułę można zaplanować, aby najpierw uruchomić w określonej dacie i o określonej godzinie. Zobacz Planowanie i określanie zakresu zapytania poniżej.

Wybierz pozycję Dalej: ustaw logikę reguły.

Definiowanie logiki reguły

Wprowadź zapytanie dotyczące reguły.

Wklej zapytanie zaprojektowane, skompilowane i przetestowane w oknie Zapytania reguły. Każda zmiana w tym oknie jest natychmiast weryfikowana, więc jeśli wystąpią jakieś błędy, zobaczysz wskazanie tuż pod oknem.

Mapuj jednostki.

Jednostki są niezbędne do wykrywania i badania zagrożeń. Zamapuj typy jednostek rozpoznawane przez usługę Microsoft Sentinel na pola w wynikach zapytania. To mapowanie integruje odnalezione jednostki z polem Jednostki w schemacie alertu.

Aby uzyskać pełne instrukcje dotyczące mapowania jednostek, zobacz Mapowanie pól danych na jednostki w usłudze Microsoft Sentinel.

Szczegóły niestandardowe urządzenia Surface w alertach.

Domyślnie tylko jednostki alertu i metadane są widoczne w zdarzeniach bez przechodzenia do szczegółów nieprzetworzonych zdarzeń w wynikach zapytania. Ten krok wykonuje inne pola w wynikach zapytania i integruje je z polem ExtendedProperties w alertach, powodując wyświetlanie ich z góry w alertach oraz we wszystkich zdarzeniach utworzonych na podstawie tych alertów.

Aby uzyskać pełne instrukcje dotyczące przeglądania szczegółów niestandardowych, zobacz Temat Surface custom event details in Alerts in Microsoft Sentinel (Szczegóły zdarzeń niestandardowych na urządzeniu Surface w alertach w usłudze Microsoft Sentinel).

Dostosuj szczegóły alertu.

To ustawienie umożliwia dostosowanie właściwości alertu w inny sposób zgodnie z zawartością różnych pól w poszczególnych alertach. Te dostosowania są zintegrowane z polem ExtendedProperties w alertach. Można na przykład dostosować nazwę alertu lub opis, aby uwzględnić nazwę użytkownika lub adres IP proponowany w alercie.

Aby uzyskać pełne instrukcje dotyczące dostosowywania szczegółów alertu, zobacz Dostosowywanie szczegółów alertu w usłudze Microsoft Sentinel.

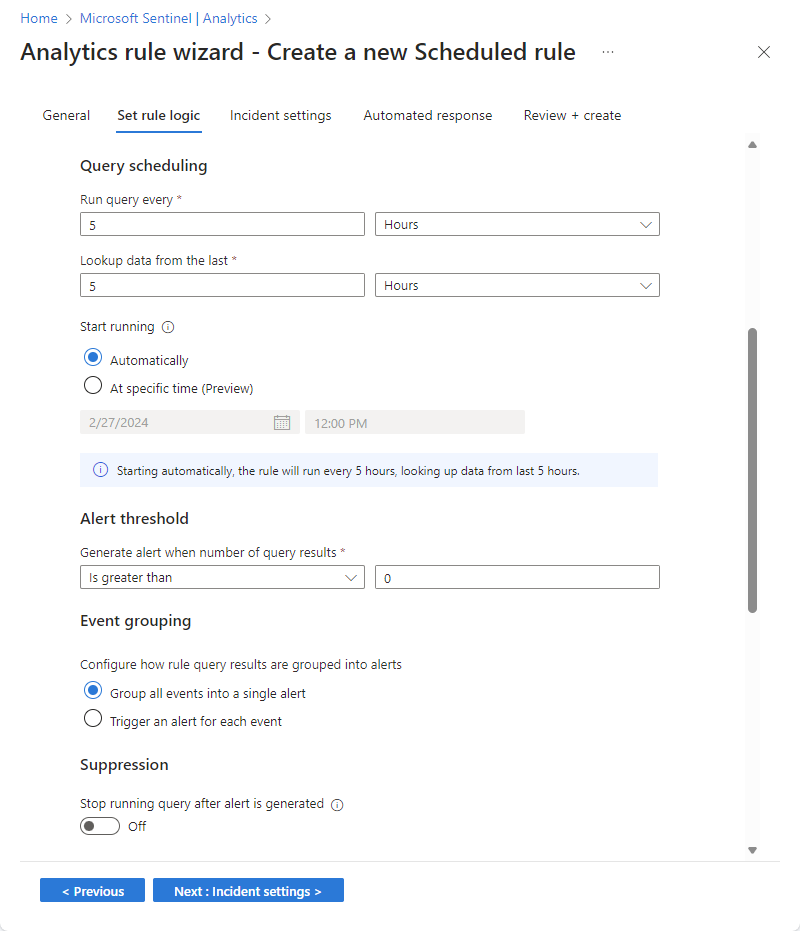

Zaplanuj i określ zakres zapytania.

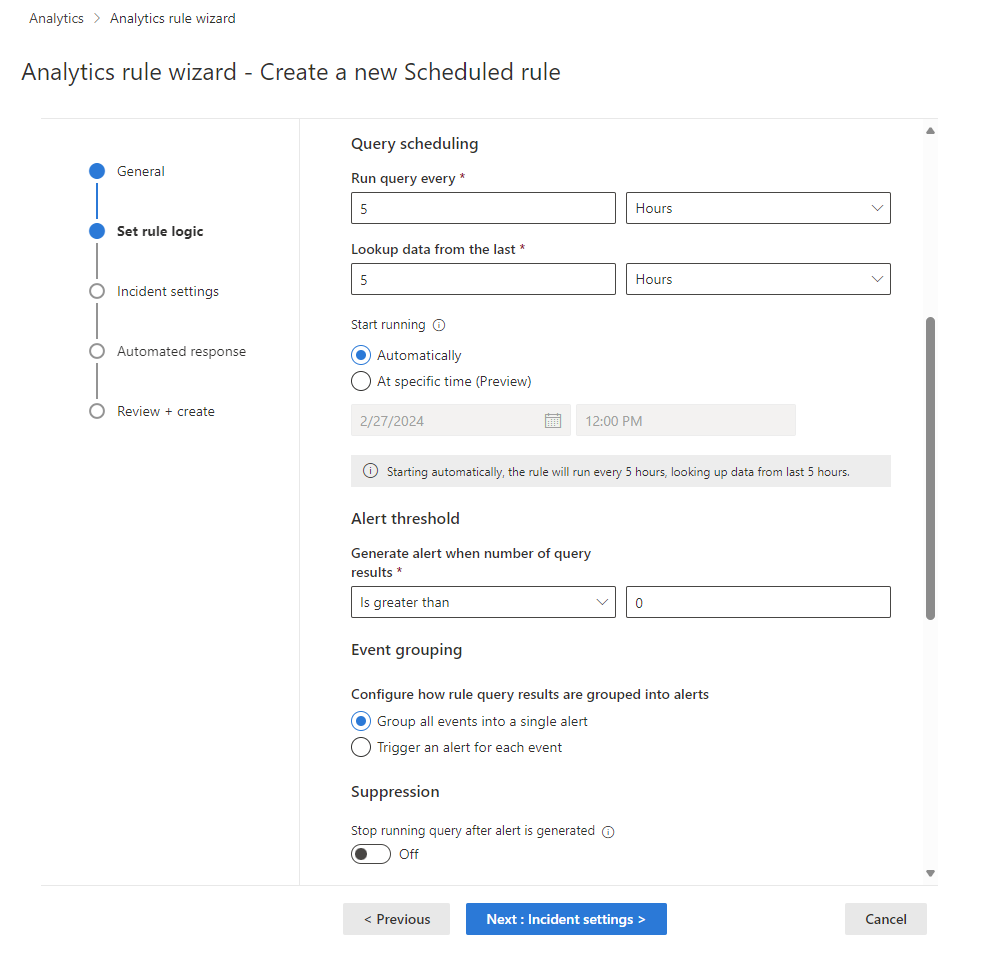

Ustaw następujące parametry w sekcji Planowanie zapytań:

Ustawienie Zachowanie Uruchamianie zapytania co Określa interwał zapytania: jak często jest uruchamiane zapytanie. Wyszukiwanie danych z ostatniego Określa okres wyszukiwania: okres objęty zapytaniem. Dozwolony zakres dla obu tych parametrów wynosi od 5 minut do 14 dni.

Interwał zapytania musi być krótszy lub równy okresowi wyszukiwania. Jeśli jest krótszy, okresy zapytań nakładają się i może to spowodować duplikowanie wyników. Walidacja reguły nie pozwoli jednak ustawić interwału dłuższego niż okres wyszukiwania, ponieważ spowoduje to przerwy w pokryciu.

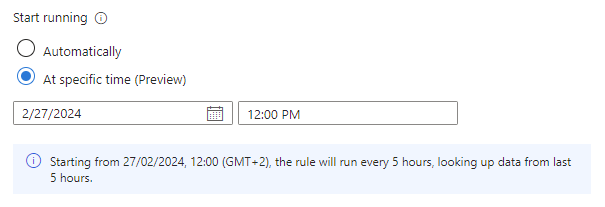

Ustaw uruchamianie:

Ustawienie Zachowanie Automatycznie Reguła zostanie uruchomiona po raz pierwszy po raz pierwszy po utworzeniu, a następnie w interwale ustawionym w zapytaniu Uruchom każde ustawienie. W określonym czasie (wersja zapoznawcza) Ustaw datę i godzinę pierwszego uruchomienia reguły, po której zostanie uruchomiona w interwale ustawionym w zapytaniu Uruchom każde ustawienie. Czas uruchamiania musi należeć do przedziału od 10 minut do 30 dni od czasu utworzenia reguły (lub włączenia).

Wiersz tekstu w ustawieniu Rozpocznij uruchamianie (z ikoną informacji po lewej stronie) zawiera podsumowanie bieżących ustawień planowania zapytań i wyszukiwania zwrotnego.

Uwaga

Opóźnienie pozyskiwania

Aby uwzględnić opóźnienia , które mogą wystąpić między generowaniem zdarzenia w źródle i jego pozyskiwaniem do usługi Microsoft Sentinel, a także zapewnić pełne pokrycie bez duplikowania danych, usługa Microsoft Sentinel uruchamia zaplanowane reguły analizy w ciągu pięciu minut od zaplanowanego czasu.

Aby uzyskać więcej informacji, zobacz Handle ingestion delay in scheduled analytics rules (Obsługa opóźnień pozyskiwania w zaplanowanych regułach analizy).

-

Użyj sekcji Próg alertu, aby zdefiniować poziom poufności reguły.

- Ustaw pozycję Generuj alert, gdy liczba wynikówzapytania jest większa niż, i wprowadź minimalną liczbę zdarzeń, które należy znaleźć w okresie zapytania dotyczącego reguły w celu wygenerowania alertu.

- Jest to wymagane pole, więc jeśli nie chcesz ustawiać progu — to znaczy, jeśli chcesz wyzwolić alert dla nawet jednego zdarzenia w danym okresie , wprowadź

0w polu liczba.

Ustaw ustawienia grupowania zdarzeń.

W obszarze Grupowanie zdarzeń wybierz jeden z dwóch sposobów obsługi grupowania zdarzeń w alerty:

Ustawienie Zachowanie Grupowanie wszystkich zdarzeń w jeden alert

(domyślne)Reguła generuje pojedynczy alert za każdym razem, gdy jest uruchamiany, o ile zapytanie zwraca więcej wyników niż określony próg alertu powyżej. Ten pojedynczy alert zawiera podsumowanie wszystkich zdarzeń zwracanych w wynikach zapytania. Wyzwalanie alertu dla każdego zdarzenia Reguła generuje unikatowy alert dla każdego zdarzenia zwróconego przez zapytanie. Jest to przydatne, jeśli chcesz, aby zdarzenia były wyświetlane indywidualnie lub jeśli chcesz je zgrupować według określonych parametrów — według użytkownika, nazwy hosta lub innego elementu. Te parametry można zdefiniować w zapytaniu. Reguły analizy mogą generować maksymalnie 150 alertów. Jeśli ustawienie Grupowanie zdarzeń ma wartość Wyzwalanie alertu dla każdego zdarzenia, a zapytanie reguły zwraca więcej niż 150 zdarzeń, pierwsze 149 zdarzeń spowoduje wygenerowanie unikatowego alertu (dla 149 alertów), a 150 alert będzie podsumowywać cały zestaw zwracanych zdarzeń. Innymi słowy, 150. alert zostałby wygenerowany, gdyby grupowanie zdarzeń zostało ustawione na Grupowanie wszystkich zdarzeń w jeden alert.

Tymczasowo pomijaj regułę po wygenerowaniu alertu.

W sekcji Pomijanie można włączyć ustawienie Zatrzymaj uruchamianie zapytania po wygenerowaniu alertu, jeśli po otrzymaniu alertu chcesz wstrzymać działanie tej reguły przez okres przekraczający interwał zapytania. Jeśli to ustawienie zostanie włączone, musisz ustawić opcję Zatrzymaj uruchamianie zapytania na czas, przez który zapytanie powinno przestać działać, maksymalnie 24 godziny.

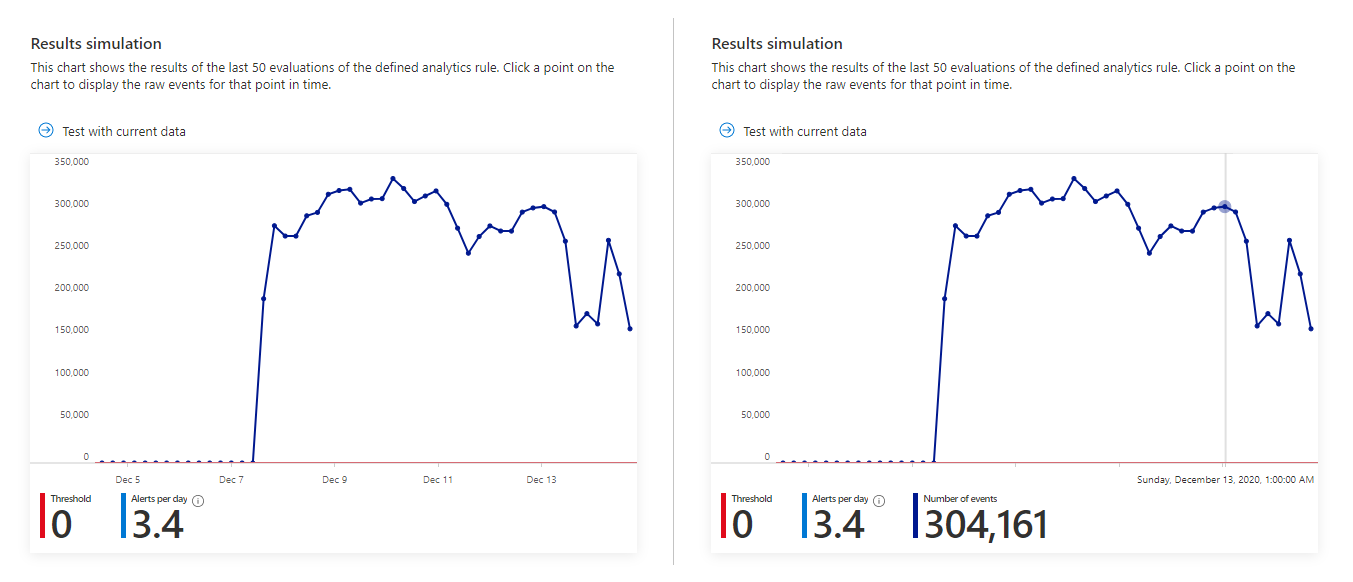

Symuluj wyniki ustawień zapytania i logiki.

W obszarze Symulacja wyników wybierz pozycję Testuj z bieżącymi danymi, a usługa Microsoft Sentinel wyświetli wykres wyników (zdarzeń dziennika), które zapytanie wygenerowałoby w ciągu ostatnich 50 razy, zgodnie z aktualnie zdefiniowanym harmonogramem. Jeśli zmodyfikujesz zapytanie, ponownie wybierz pozycję Testuj przy użyciu bieżących danych , aby zaktualizować graf. Wykres przedstawia liczbę wyników w zdefiniowanym okresie, która jest określana przez ustawienia w sekcji Planowanie zapytań.

Oto, jak może wyglądać symulacja wyników dla zapytania na powyższym zrzucie ekranu. Lewa strona jest widokiem domyślnym, a po prawej stronie jest to, co widzisz po umieszczeniu wskaźnika myszy na punkcie w czasie na grafie.

Jeśli zobaczysz, że zapytanie wyzwoli zbyt wiele lub zbyt częste alerty, możesz poeksperymentować z ustawieniami w sekcjach Planowanie zapytań i Próg alertu, a następnie ponownie wybrać pozycję Testuj przy użyciu bieżących danych.

Wybierz pozycję Dalej: ustawienia zdarzenia.

Konfigurowanie ustawień tworzenia incydentu

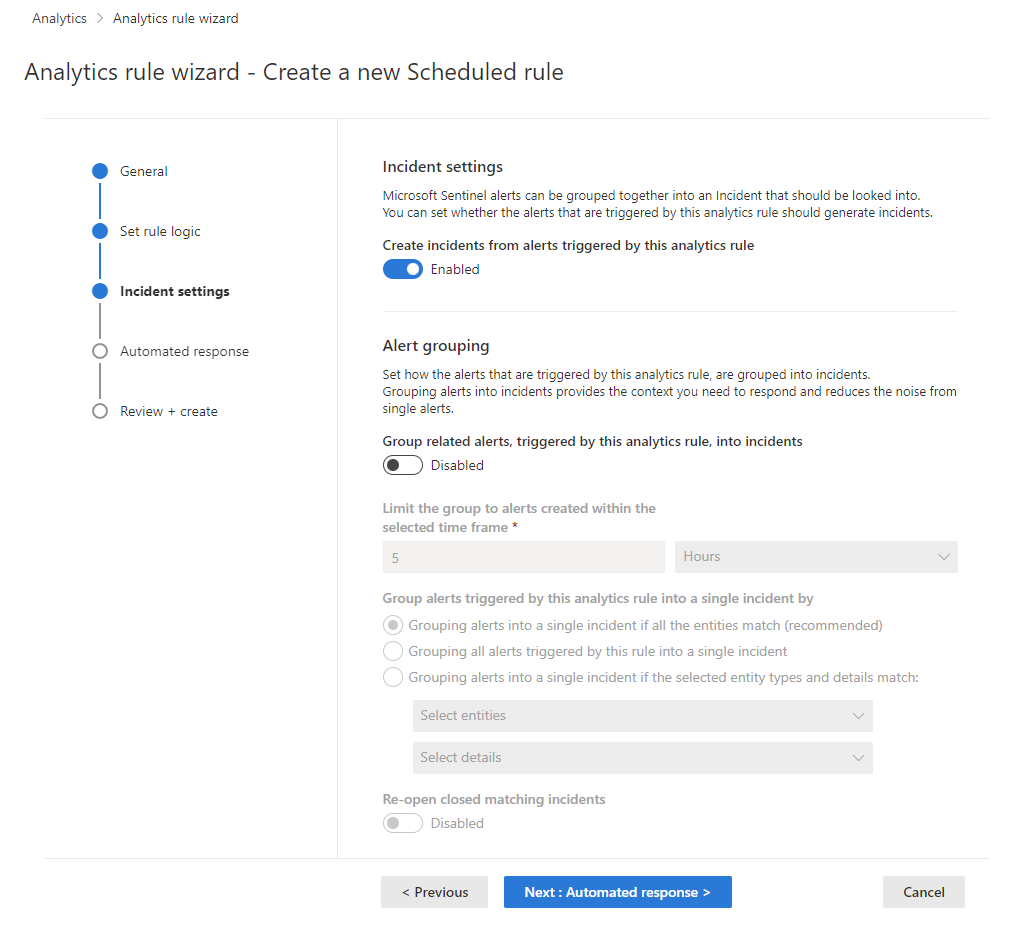

Na karcie Ustawienia zdarzenia wybierz, czy usługa Microsoft Sentinel zamienia alerty w zdarzenia umożliwiające podejmowanie działań oraz czy alerty są grupowane razem w zdarzeniach.

Włącz tworzenie zdarzeń.

W sekcji Ustawienia zdarzenia utwórz zdarzenia z alertów wyzwalanych przez tę regułę analizy jest domyślnie ustawiona na wartość Włączone, co oznacza, że usługa Microsoft Sentinel utworzy pojedynczy, oddzielny incydent od każdego alertu wyzwalanego przez regułę.

Jeśli nie chcesz, aby ta reguła powodowała utworzenie jakichkolwiek zdarzeń (na przykład jeśli ta reguła służy tylko do zbierania informacji na potrzeby kolejnej analizy), ustaw tę opcję na wartość Wyłączone.

Ważne

Jeśli usługa Microsoft Sentinel została dołączona do ujednoliconej platformy operacji zabezpieczeń w portalu Usługi Microsoft Defender, a ta reguła wykonuje zapytania i tworzy alerty ze źródeł usługi Microsoft 365 lub Microsoft Defender, musisz ustawić to ustawienie na Wyłączone.

Jeśli chcesz utworzyć pojedyncze zdarzenie na podstawie grupy alertów, zamiast jednego dla każdego alertu, zobacz następną sekcję.

Ustaw ustawienia grupowania alertów.

W sekcji Grupowanie alertów, jeśli chcesz wygenerować pojedyncze zdarzenie z grupy do 150 podobnych lub cyklicznych alertów (zobacz uwaga), ustaw alerty powiązane z grupą, wyzwalane przez tę regułę analizy, na zdarzenia włączone i ustaw następujące parametry.

Ogranicz grupę do alertów utworzonych w wybranym przedziale czasu: określ przedział czasu, w którym podobne lub cykliczne alerty zostaną zgrupowane razem. Wszystkie odpowiednie alerty w tym przedziale czasu będą łącznie generować zdarzenie lub zestaw zdarzeń (w zależności od poniższych ustawień grupowania). Alerty poza tym przedziałem czasu spowodują wygenerowanie oddzielnego zdarzenia lub zestawu zdarzeń.

Grupuj alerty wyzwalane przez tę regułę analizy w jeden incydent według: wybierz jedną grupę alertów:

Opcja Opis Grupuj alerty w jeden incydent, jeśli wszystkie jednostki są zgodne Alerty są grupowane razem, jeśli współużytkują identyczne wartości dla każdej z zamapowanych jednostek (zdefiniowanej na karcie Ustawianie logiki reguły powyżej). Jest to zalecane ustawienie. Grupuj wszystkie alerty wyzwalane przez tę regułę w jeden incydent Wszystkie alerty generowane przez tę regułę są grupowane razem, nawet jeśli nie mają identycznych wartości. Grupuj alerty w jeden incydent, jeśli wybrane jednostki i szczegóły są zgodne Alerty są grupowane razem, jeśli współdzielą identyczne wartości dla wszystkich mapowanych jednostek, szczegółów alertu i szczegółów niestandardowych wybranych z odpowiednich list rozwijanych.

Możesz użyć tego ustawienia, jeśli na przykład chcesz utworzyć oddzielne zdarzenia na podstawie źródłowych lub docelowych adresów IP, lub jeśli chcesz zgrupować alerty zgodne z określoną jednostką i ważnością.

Uwaga: po wybraniu tej opcji musisz mieć co najmniej jeden typ jednostki lub pole wybrane dla reguły. W przeciwnym razie walidacja reguły zakończy się niepowodzeniem, a reguła nie zostanie utworzona.Otwórz ponownie zamknięte pasujące incydenty: jeśli zdarzenie zostało rozwiązane i zamknięte, a później zostanie wygenerowany inny alert, który powinien należeć do tego zdarzenia, ustaw to ustawienie na Włączone , jeśli chcesz, aby zamknięte zdarzenie zostało ponownie otwarte, i pozostaw wartość Wyłączone , jeśli chcesz, aby alert utworzył nowe zdarzenie.

Uwaga

Maksymalnie 150 alertów można zgrupować w jeden incydent.

Zdarzenie zostanie utworzone tylko po wygenerowaniu wszystkich alertów. Wszystkie alerty zostaną dodane do zdarzenia natychmiast po jego utworzeniu.

Jeśli więcej niż 150 alertów jest generowanych przez regułę, która grupuje je w pojedyncze zdarzenie, nowe zdarzenie zostanie wygenerowane z tymi samymi szczegółami zdarzenia co oryginał, a nadmiarowe alerty zostaną zgrupowane w nowym zdarzeniu.

Wybierz pozycję Dalej: Automatyczna odpowiedź.

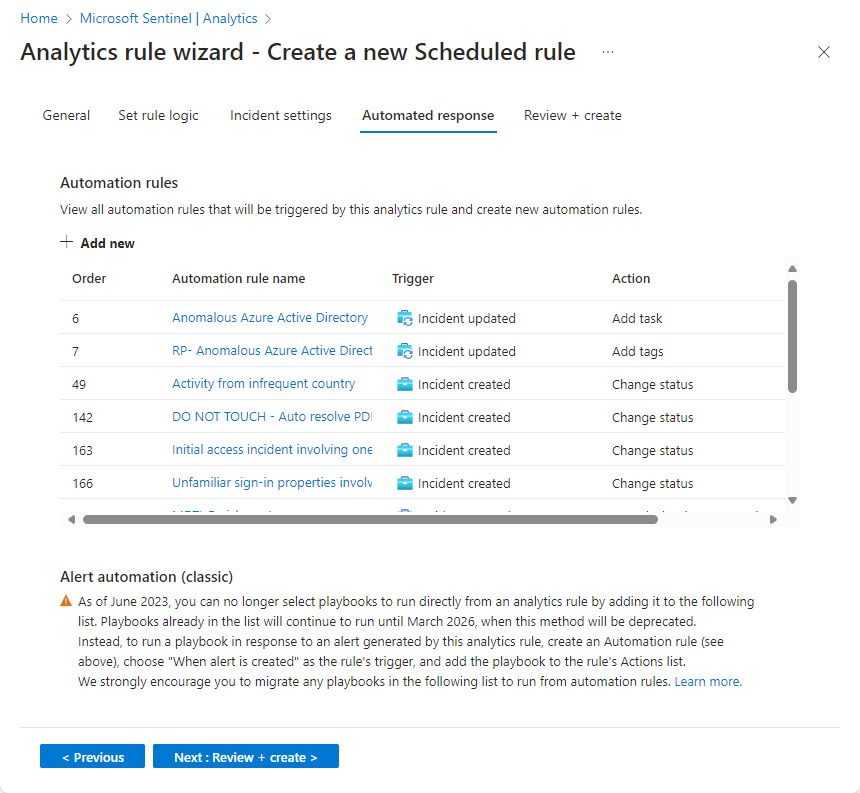

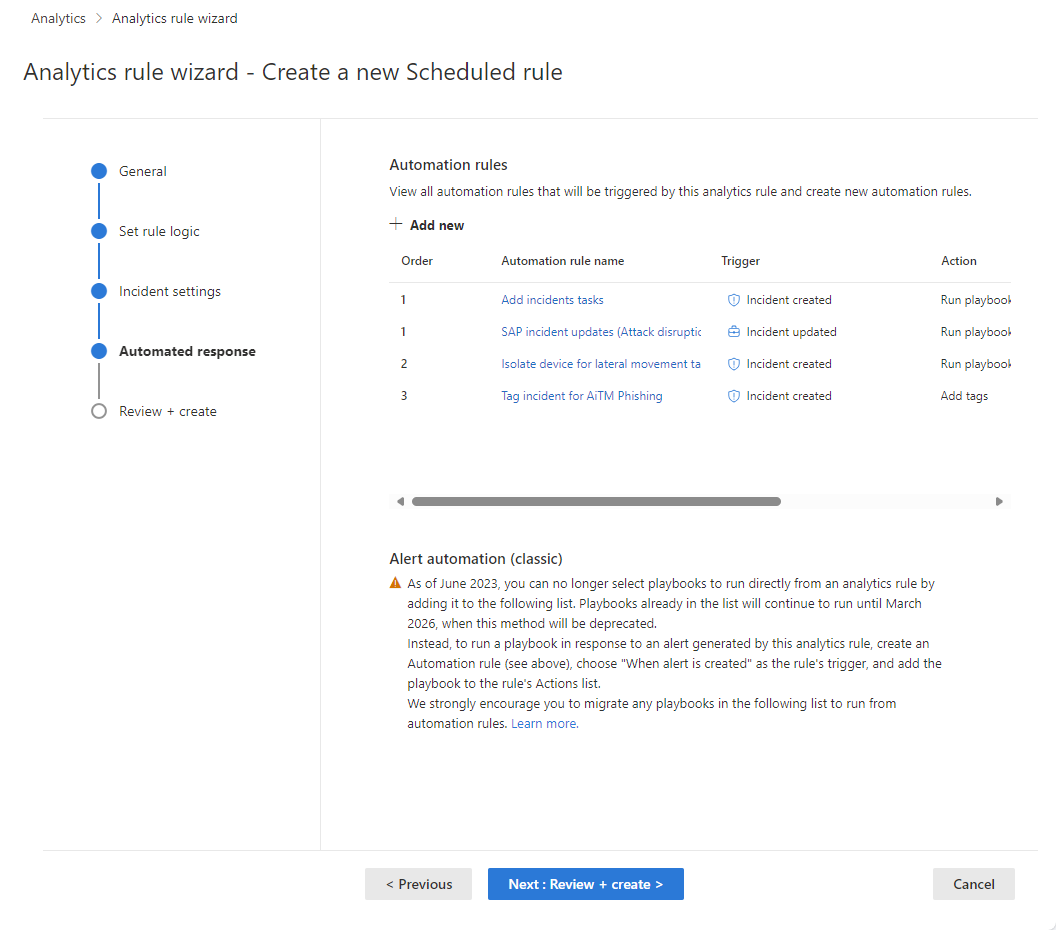

Ustawianie automatycznych odpowiedzi i tworzenie reguły

Na karcie Zautomatyzowane odpowiedzi można użyć reguł automatyzacji, aby ustawić automatyczne odpowiedzi, które mają wystąpić w dowolnym z trzech typów razy:

- Po wygenerowaniu alertu przez tę regułę analizy.

- Po utworzeniu zdarzenia na podstawie alertów generowanych przez tę regułę analizy.

- Po zaktualizowaniu zdarzenia przy użyciu alertów generowanych przez tę regułę analizy.

Siatka wyświetlana w obszarze Reguły automatyzacji pokazuje reguły automatyzacji, które mają już zastosowanie do tej reguły analizy (na podstawie tego, że są spełnione warunki zdefiniowane w tych regułach). Możesz edytować dowolny z tych elementów, wybierając nazwę reguły lub wielokropek na końcu każdego wiersza. Możesz też wybrać pozycję Dodaj nową , aby utworzyć nową regułę automatyzacji.

Reguły automatyzacji umożliwiają wykonywanie podstawowych klasyfikacji, przypisywania, przepływu pracy i zamykania zdarzeń.

Automatyzacja bardziej złożonych zadań i wywoływanie odpowiedzi z systemów zdalnych w celu skorygowania zagrożeń przez wywołanie podręczników z tych reguł automatyzacji. Można wywoływać podręczniki dla zdarzeń, a także dla poszczególnych alertów.

Aby uzyskać więcej informacji i instrukcji dotyczących tworzenia podręczników i reguł automatyzacji, zobacz Automatyzowanie odpowiedzi na zagrożenia.

Aby uzyskać więcej informacji o tym, kiedy używać wyzwalacza utworzonego zdarzenia, wyzwalacza zaktualizowanego zdarzenia lub wyzwalacza utworzonego alertu, zobacz Używanie wyzwalaczy i akcji w podręcznikach usługi Microsoft Sentinel.

- W obszarze Automatyzacja alertów (klasyczna) w dolnej części ekranu zobaczysz wszystkie podręczniki skonfigurowane do automatycznego uruchamiania po wygenerowaniu alertu przy użyciu starej metody.

Od czerwca 2023 r. nie można już dodawać podręczników do tej listy. Podręczniki już wymienione tutaj będą nadal działać, dopóki ta metoda nie zostanie wycofana, od marca 2026 r.

Jeśli nadal masz jakiekolwiek podręczniki wymienione tutaj, zamiast tego należy utworzyć regułę automatyzacji na podstawie utworzonego wyzwalacza alertu i wywołać podręcznik z reguły automatyzacji. Po wykonaniu tej czynności wybierz wielokropek na końcu wiersza podręcznika wymienionego tutaj, a następnie wybierz pozycję Usuń. Aby uzyskać pełne instrukcje, zobacz Migrowanie podręczników wyzwalacza alertów usługi Microsoft Sentinel do reguł automatyzacji.

Wybierz pozycję Dalej: Przejrzyj i utwórz , aby przejrzeć wszystkie ustawienia nowej reguły analizy. Po wyświetleniu komunikatu "Weryfikacja przekazana" wybierz pozycję Utwórz.

Wyświetlanie reguły i jej danych wyjściowych

Wyświetl definicję reguły:

- Nowo utworzoną regułę niestandardową (typu "Zaplanowane") można znaleźć w tabeli na karcie Aktywne reguły na głównym ekranie Analiza . Z tej listy można włączyć, wyłączyć lub usunąć każdą regułę.

Wyświetl wyniki reguły:

- Aby wyświetlić wyniki reguł analizy utworzonych w witrynie Azure Portal, przejdź do strony Incydenty , gdzie można sklasyfikować zdarzenia, zbadać je i skorygować zagrożenia.

Dostrajanie reguły:

- Możesz zaktualizować zapytanie reguły, aby wykluczyć wyniki fałszywie dodatnie. Aby uzyskać więcej informacji, zobacz Obsługa wyników fałszywie dodatnich w usłudze Microsoft Sentinel.

Uwaga

Alerty generowane w usłudze Microsoft Sentinel są dostępne za pośrednictwem zabezpieczeń programu Microsoft Graph. Aby uzyskać więcej informacji, zobacz dokumentację alertów zabezpieczeń programu Microsoft Graph.

Eksportowanie reguły do szablonu usługi ARM

Jeśli chcesz spakować regułę do zarządzania i wdrażania jako kodu, możesz łatwo wyeksportować regułę do szablonu usługi Azure Resource Manager (ARM). Reguły można również importować z plików szablonów, aby wyświetlać i edytować je w interfejsie użytkownika.

Następne kroki

W przypadku używania reguł analizy do wykrywania zagrożeń z usługi Microsoft Sentinel upewnij się, że wszystkie reguły skojarzone z połączonymi źródłami danych zapewniają pełne pokrycie zabezpieczeń dla danego środowiska.

Aby zautomatyzować włączanie reguł, reguły wypychania do usługi Microsoft Sentinel za pośrednictwem interfejsu API i programu PowerShell, chociaż wymaga to dodatkowego nakładu pracy. W przypadku korzystania z interfejsu API lub programu PowerShell należy najpierw wyeksportować reguły do formatu JSON przed włączeniem reguł. Interfejs API lub program PowerShell może być przydatny podczas włączania reguł w wielu wystąpieniach usługi Microsoft Sentinel z identycznymi ustawieniami w każdym wystąpieniu.

Aby uzyskać więcej informacji, zobacz:

- Rozwiązywanie problemów z regułami analizy w usłudze Microsoft Sentinel

- Nawigowanie po zdarzeniach i badanie ich w usłudze Microsoft Sentinel

- Jednostki w usłudze Microsoft Sentinel

- Samouczek: używanie podręczników z regułami automatyzacji w usłudze Microsoft Sentinel

Zapoznaj się również z przykładem używania niestandardowych reguł analizy podczas monitorowania funkcji Zoom przy użyciu łącznika niestandardowego.