Tworzenie obszaru roboczego z włączoną ochroną eksfiltracji danych

W tym artykule opisano sposób tworzenia obszaru roboczego z włączoną ochroną eksfiltracji danych oraz jak zarządzać zatwierdzonymi dzierżawami firmy Microsoft dla tego obszaru roboczego.

Uwaga

Po utworzeniu obszaru roboczego nie można zmienić konfiguracji zarządzanej sieci wirtualnej i ochrony eksfiltracji danych.

Wymagania wstępne

- Uprawnienia do tworzenia zasobu obszaru roboczego na platformie Azure.

- Uprawnienia obszaru roboczego usługi Synapse do tworzenia zarządzanych prywatnych punktów końcowych.

- Subskrypcje zarejestrowane dla dostawcy zasobów Sieci. Dowiedz się więcej.

Wykonaj kroki wymienione w przewodniku Szybki start: tworzenie obszaru roboczego usługi Synapse, aby rozpocząć tworzenie obszaru roboczego. Przed utworzeniem obszaru roboczego użyj poniższych informacji, aby dodać ochronę eksfiltracji danych do obszaru roboczego.

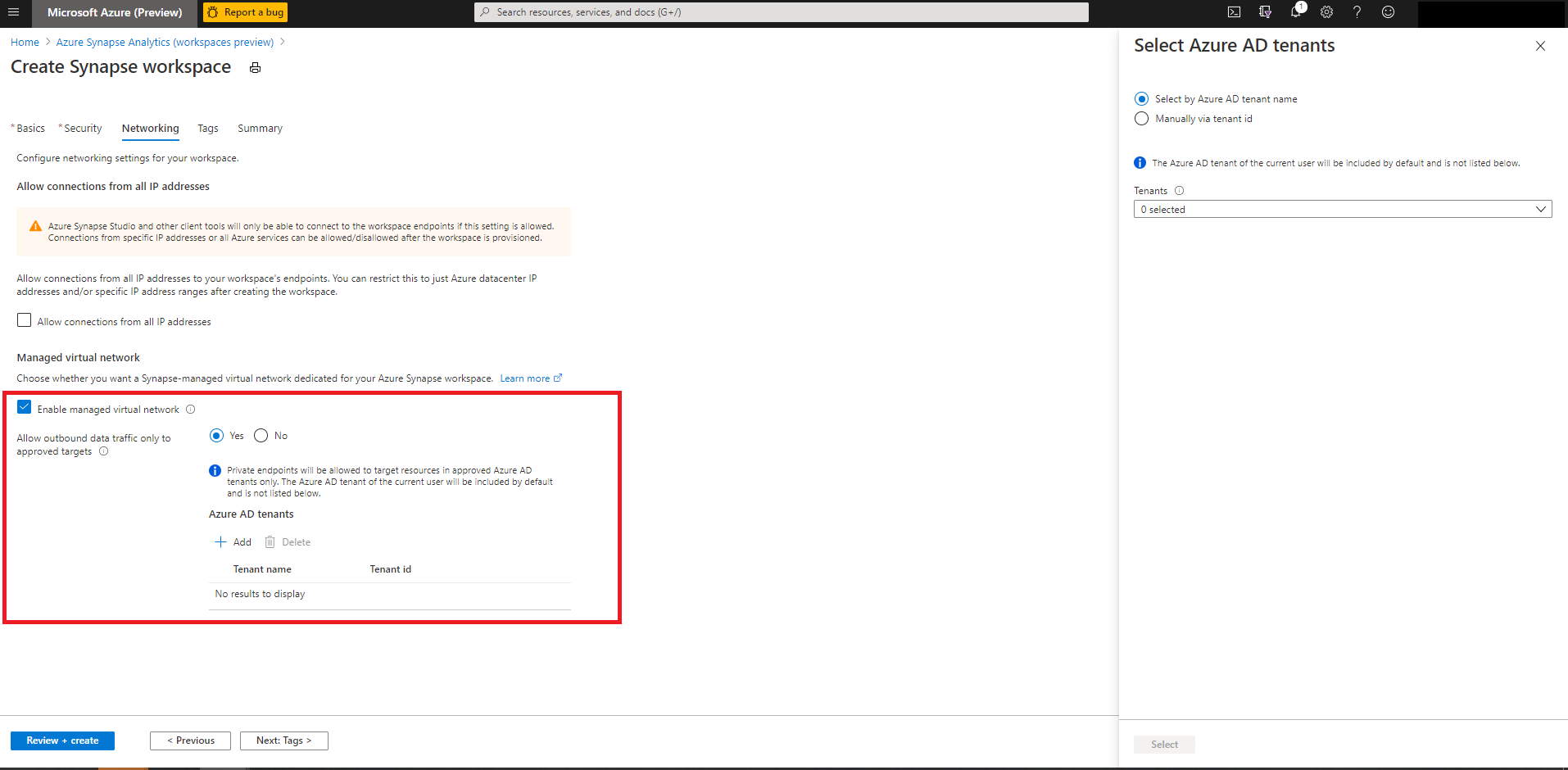

Dodawanie ochrony przed eksfiltracją danych podczas tworzenia obszaru roboczego

- Na karcie Sieć zaznacz pole wyboru "Włącz zarządzaną sieć wirtualną".

- Wybierz opcję "Tak" dla opcji "Zezwalaj na ruch danych wychodzących tylko do zatwierdzonych obiektów docelowych".

- Wybierz zatwierdzone dzierżawy firmy Microsoft dla tego obszaru roboczego.

- Przejrzyj konfigurację i utwórz obszar roboczy.

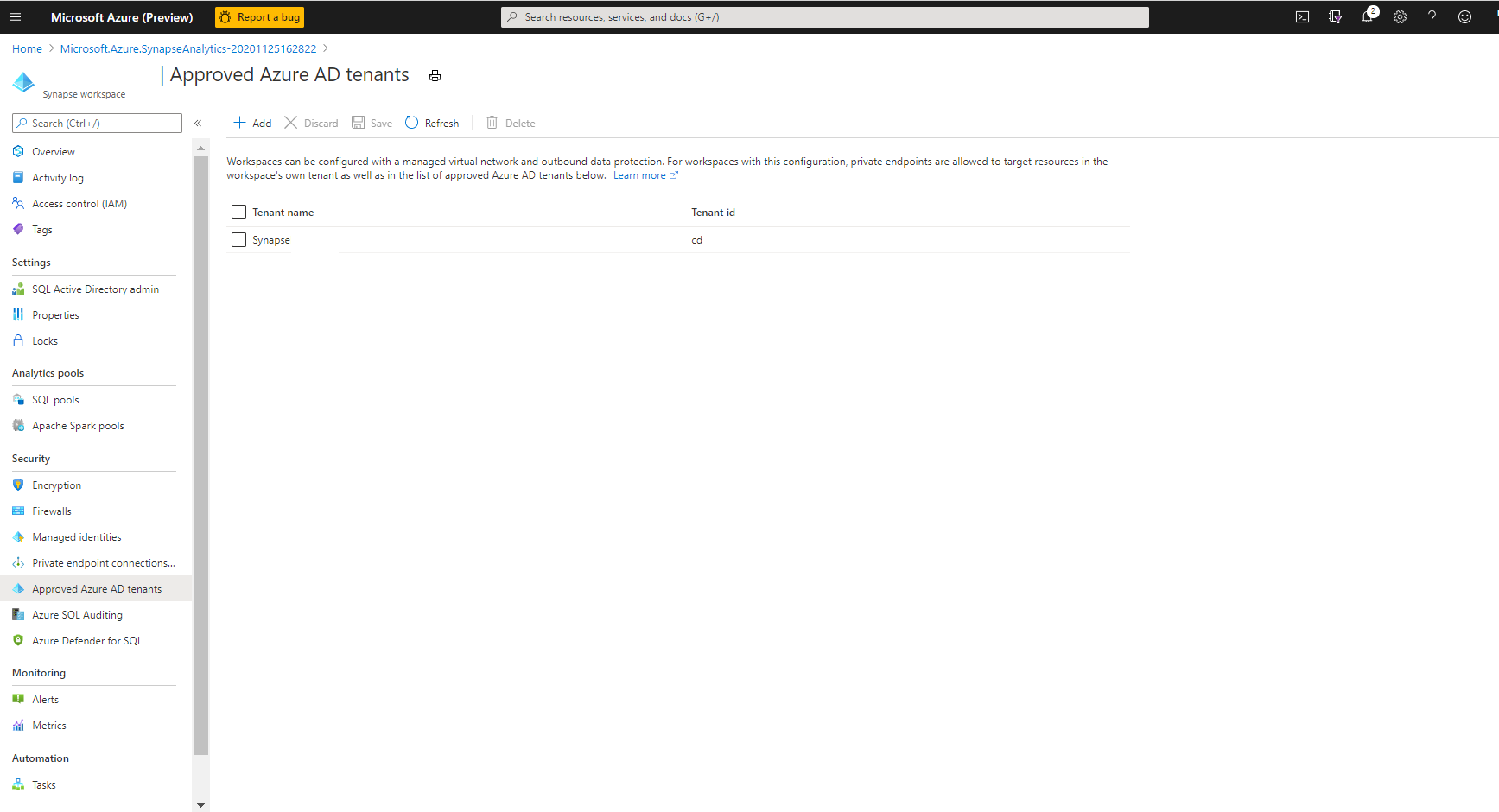

Zarządzanie zatwierdzonymi dzierżawami firmy Microsoft dla obszaru roboczego

- W witrynie Azure Portal obszaru roboczego przejdź do pozycji "Zatwierdzone dzierżawy firmy Microsoft Entra". Lista zatwierdzonych dzierżaw firmy Microsoft dla obszaru roboczego zostanie wyświetlona tutaj. Dzierżawa obszaru roboczego jest domyślnie dołączona i nie jest wyświetlana.

- Użyj polecenia "+Dodaj", aby uwzględnić nowe dzierżawy na liście zatwierdzonych.

- Aby usunąć dzierżawę firmy Microsoft Entra z listy zatwierdzonych, wybierz dzierżawę i wybierz pozycję "Usuń", a następnie pozycję "Zapisz".

Połączenie do zasobów platformy Azure w zatwierdzonych dzierżawach firmy Microsoft

Możesz utworzyć zarządzane prywatne punkty końcowe, aby połączyć się z zasobami platformy Azure, które znajdują się w dzierżawach firmy Microsoft Entra, które są zatwierdzone dla obszaru roboczego. Wykonaj kroki wymienione w przewodniku dotyczącym tworzenia zarządzanych prywatnych punktów końcowych.

Ważne

Zasoby w dzierżawach innych niż dzierżawa obszaru roboczego nie mogą mieć zablokowanych reguł zapory, aby pule SQL mogły się z nimi łączyć. Zasoby w zarządzanej sieci wirtualnej obszaru roboczego, takie jak klastry platformy Spark, mogą łączyć się za pośrednictwem zarządzanych łączy prywatnych z zasobami chronionymi przez zaporę.

Znane ograniczenia

Użytkownicy mogą udostępnić plik konfiguracji środowiska w celu zainstalowania pakietów języka Python z publicznych repozytoriów, takich jak PyPI. W obszarach roboczych chronionych przed eksfiltracją danych połączenia z repozytoriami wychodzącymi są blokowane. W związku z tym biblioteki języka Python zainstalowane z repozytoriów publicznych, takich jak PyPI, nie są obsługiwane.

Alternatywnie użytkownicy mogą przekazywać pakiety obszarów roboczych lub tworzyć kanał prywatny w ramach podstawowego konta usługi Azure Data Lake Storage. Aby uzyskać więcej informacji, odwiedź stronę Zarządzanie pakietami w usłudze Azure Synapse Analytics

Pozyskiwanie danych z centrum zdarzeń do pul eksploratora danych nie będzie działać, jeśli obszar roboczy usługi Synapse używa zarządzanej sieci wirtualnej z włączoną ochroną eksfiltracji danych.

Następne kroki

- Dowiedz się więcej o ochronie eksfiltracji danych w obszarach roboczych usługi Synapse

- Dowiedz się więcej o zarządzanej sieci wirtualnej obszaru roboczego

- Dowiedz się więcej o zarządzanych prywatnych punktach końcowych

- Tworzenie zarządzanych prywatnych punktów końcowych w źródłach danych