Usługa Azure Private Link z usługą Azure Virtual Desktop

Usługa Azure Private Link z usługą Azure Virtual Desktop umożliwia prywatne łączenie się z zasobami zdalnymi. Tworząc prywatny punkt końcowy, ruch między siecią wirtualną a usługą pozostaje w sieci firmy Microsoft, więc nie musisz już uwidaczniać usługi w publicznym Internecie. Do nawiązania połączenia z siecią wirtualną należy również użyć sieci VPN lub usługi ExpressRoute dla użytkowników z klientem usług pulpitu zdalnego. Utrzymywanie ruchu w sieci firmy Microsoft zwiększa bezpieczeństwo i zapewnia bezpieczeństwo danych. W tym artykule opisano, jak usługa Private Link może pomóc w zabezpieczeniu środowiska usługi Azure Virtual Desktop.

Jak działa usługa Private Link z usługą Azure Virtual Desktop?

Usługa Azure Virtual Desktop ma trzy przepływy pracy z trzema odpowiednimi typami zasobów prywatnych punktów końcowych:

Początkowe odnajdywanie kanału informacyjnego: umożliwia klientowi odnajdywanie wszystkich obszarów roboczych przypisanych do użytkownika. Aby włączyć ten proces, należy utworzyć pojedynczy prywatny punkt końcowy w zasobie globalnym dla dowolnego obszaru roboczego. Jednak w całym wdrożeniu usługi Azure Virtual Desktop można utworzyć tylko jeden prywatny punkt końcowy. Ten punkt końcowy tworzy wpisy systemu nazw domen (DNS) i prywatne trasy IP dla globalnej w pełni kwalifikowanej nazwy domeny (FQDN) wymagane do odnajdywania początkowego źródła danych. To połączenie staje się jedną udostępnioną trasą dla wszystkich klientów do użycia.

Pobieranie kanału informacyjnego: klient pobiera wszystkie szczegóły połączenia dla określonego użytkownika dla obszarów roboczych hostujących grupy aplikacji. Prywatny punkt końcowy dla zasobu podrzędnego kanału informacyjnego dla każdego obszaru roboczego, którego chcesz używać z usługą Private Link.

Połączenie do pul hostów: każde połączenie z pulą hostów ma dwie strony — klientów i maszyn wirtualnych hosta sesji. Aby włączyć połączenia, należy utworzyć prywatny punkt końcowy dla zasobu podrzędnego połączenia dla każdej puli hostów, której chcesz użyć z usługą Private Link.

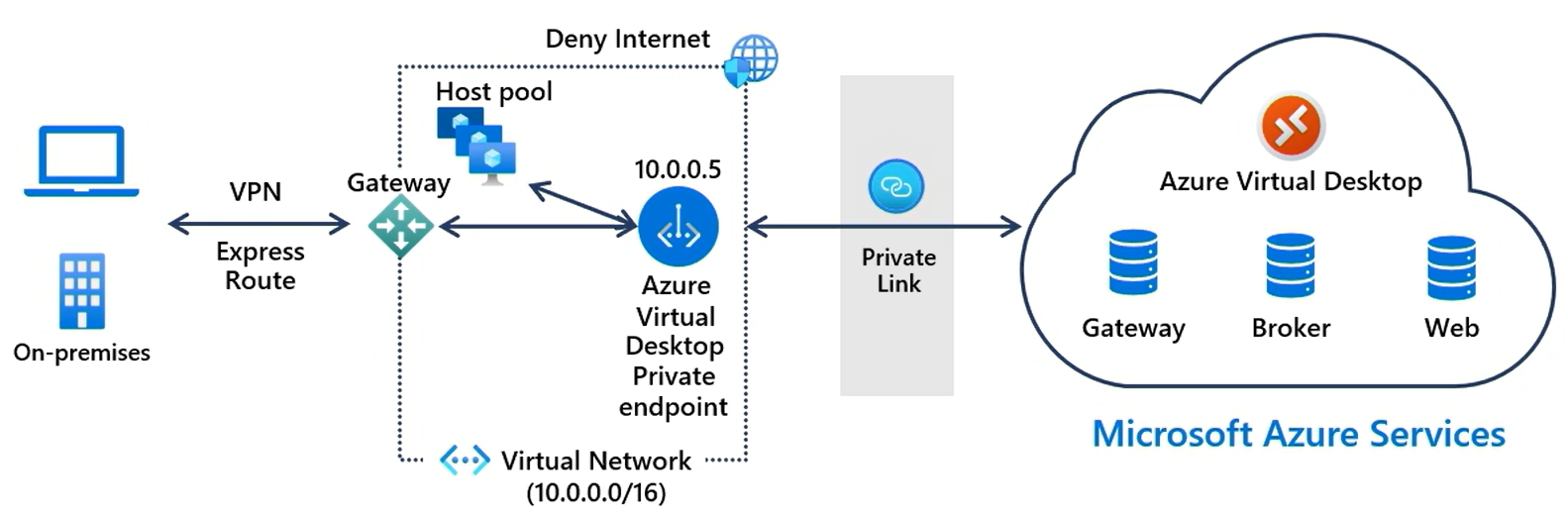

Na poniższym diagramie wysokiego poziomu pokazano, jak usługa Private Link bezpiecznie łączy klienta lokalnego z usługą Azure Virtual Desktop. Aby uzyskać bardziej szczegółowe informacje o połączeniach klientów, zobacz Sekwencja połączeń klienta.

Obsługiwane scenariusze

Podczas dodawania usługi Private Link z usługą Azure Virtual Desktop masz następujące obsługiwane scenariusze łączenia się z usługą Azure Virtual Desktop. Każda z nich może być włączona lub wyłączona w zależności od wymagań. Możesz udostępnić te prywatne punkty końcowe w topologii sieci lub odizolować sieci wirtualne tak, aby każdy z nich miał własny prywatny punkt końcowy do puli hostów lub obszaru roboczego.

Zarówno klienci, jak i maszyny wirtualne hosta sesji używają tras prywatnych. Potrzebne są następujące prywatne punkty końcowe:

Purpose Typ zasobu Docelowy zasób podrzędny Ilość punktu końcowego Połączenie ions do pul hostów Microsoft.DesktopVirtualization/hostpools połączenie Jeden na pulę hostów Pobieranie kanału informacyjnego Microsoft.DesktopVirtualization/workspaces źródło Jeden na obszar roboczy Początkowe odnajdywanie kanału informacyjnego Microsoft.DesktopVirtualization/workspaces globalne Tylko jeden dla wszystkich wdrożeń usługi Azure Virtual Desktop Klienci używają tras publicznych, podczas gdy maszyny wirtualne hosta sesji używają tras prywatnych. Potrzebne są następujące prywatne punkty końcowe. Punkty końcowe do obszarów roboczych nie są wymagane.

Purpose Typ zasobu Docelowy zasób podrzędny Ilość punktu końcowego Połączenie ions do pul hostów Microsoft.DesktopVirtualization/hostpools połączenie Jeden na pulę hostów Zarówno klienci, jak i maszyny wirtualne hosta sesji używają tras publicznych. Usługa Private Link nie jest używana w tym scenariuszu.

W przypadku połączeń z obszarem roboczym, z wyjątkiem obszaru roboczego używanego do odnajdywania początkowego źródła danych (globalny zasób podrzędny), poniższa tabela zawiera szczegółowe informacje o wyniku każdego scenariusza:

| Konfigurowanie | Wynik |

|---|---|

| Dostęp publiczny włączony ze wszystkich sieci | Żądania kanału informacyjnego obszaru roboczego są dozwolone z publicznych tras. Żądania kanału informacyjnego obszaru roboczego są dozwolone z tras prywatnych . |

| Dostęp publiczny wyłączony ze wszystkich sieci | Żądania kanału informacyjnego obszaru roboczego są odrzucane z tras publicznych . Żądania kanału informacyjnego obszaru roboczego są dozwolone z tras prywatnych . |

W przypadku transportu połączenia odwrotnego istnieją dwa połączenia sieciowe dla połączeń z pulami hostów: klient z bramą i host sesji z bramą. Oprócz włączania lub wyłączania dostępu publicznego dla obu połączeń można również włączyć dostęp publiczny dla klientów łączących się z bramą i zezwalać tylko na dostęp prywatny dla hostów sesji łączących się z bramą. Poniższa tabela zawiera szczegółowe informacje o wynikach każdego scenariusza:

| Konfigurowanie | Wynik |

|---|---|

| Dostęp publiczny włączony ze wszystkich sieci | Sesje zdalne są dozwolone, gdy host klienta lub sesji używa trasy publicznej. Sesje zdalne są dozwolone , gdy klient lub host sesji korzysta z trasy prywatnej . |

| Dostęp publiczny wyłączony ze wszystkich sieci | Sesje zdalne są odrzucane, gdy host klienta lub sesji używa trasy publicznej. Sesje zdalne są dozwolone , gdy zarówno klient, jak i host sesji używają trasy prywatnej . |

| Dostęp publiczny włączony dla sieci klienckich, ale wyłączony dla sieci hostów sesji | Sesje zdalne są odrzucane , jeśli host sesji używa trasy publicznej , niezależnie od trasy używanej przez klienta. Sesje zdalne są dozwolone tak długo, jak host sesji używa trasy prywatnej , niezależnie od trasy używanej przez klienta. |

Ważne

Prywatny punkt końcowy do globalnego zasobu podrzędnego dowolnego obszaru roboczego steruje udostępnioną w pełni kwalifikowaną nazwą domeny (FQDN) na potrzeby odnajdywania początkowego źródła danych. To z kolei umożliwia odnajdywanie kanałów informacyjnych dla wszystkich obszarów roboczych. Ponieważ obszar roboczy połączony z prywatnym punktem końcowym jest tak ważny, usunięcie spowoduje, że wszystkie procesy odnajdywania kanału informacyjnego przestaną działać. Zalecamy utworzenie nieużywanego obszaru roboczego symbolu zastępczego dla globalnego zasobu podrzędnego.

Nie można kontrolować dostępu do obszaru roboczego używanego do początkowego odnajdywania kanału informacyjnego (globalnego zasobu podrzędnego). Jeśli skonfigurujesz ten obszar roboczy tak, aby zezwalał tylko na dostęp prywatny, ustawienie zostanie zignorowane. Ten obszar roboczy jest zawsze dostępny z publicznych tras.

Jeśli zamierzasz ograniczyć porty sieciowe z urządzeń klienckich użytkownika lub maszyn wirtualnych hosta sesji do prywatnych punktów końcowych, należy zezwolić na ruch w całym zakresie portów dynamicznych TCP z zakresu od 1 do 65535 do prywatnego punktu końcowego dla zasobu puli hostów przy użyciu zasobu podrzędnego połączenia . Wymagany jest cały zakres portów dynamicznych TCP, ponieważ mapowanie portów jest używane do wszystkich bram globalnych za pośrednictwem pojedynczego prywatnego adresu IP punktu końcowego odpowiadającego zasobowi podrzędnego połączenia . Jeśli ograniczysz porty do prywatnego punktu końcowego, użytkownicy mogą nie być w stanie pomyślnie nawiązać połączenia z usługą Azure Virtual Desktop.

Sekwencja połączeń klienta

Gdy użytkownik łączy się z usługą Azure Virtual Desktop za pośrednictwem usługi Private Link, a usługa Azure Virtual Desktop jest skonfigurowana tak, aby zezwalała tylko na połączenia klientów z tras prywatnych, sekwencja połączeń jest następująca:

W przypadku obsługiwanego klienta użytkownik subskrybuje obszar roboczy. Urządzenie użytkownika wysyła zapytanie DNS o adres

rdweb.wvd.microsoft.com(lub odpowiedni adres dla innych środowisk platformy Azure).Prywatna strefa DNS dla privatelink-global.wvd.microsoft.com zwraca prywatny adres IP dla początkowego odnajdywania kanału informacyjnego (globalny zasób podrzędny).

Dla każdego obszaru roboczego w kanale informacyjnym zapytanie DNS jest tworzone dla adresu

<workspaceId>.privatelink.wvd.microsoft.com.Prywatna strefa DNS dla privatelink.wvd.microsoft.com zwraca prywatny adres IP do pobrania kanału informacyjnego obszaru roboczego i pobiera źródło danych przy użyciu portu TCP 443.

Podczas nawiązywania połączenia z sesją

.rdpzdalną plik pochodzący z pobranego źródła danych obszaru roboczego zawiera adres usługi bramy usługi Azure Virtual Desktop o najniższym opóźnieniu dla urządzenia użytkownika. Zapytanie DNS jest wykonywane na adres w formacie<hostpooId>.afdfp-rdgateway.wvd.microsoft.com.Prywatna strefa DNS dla privatelink.wvd.microsoft.com zwraca prywatny adres IP usługi bramy usługi Azure Virtual Desktop do użycia dla puli hostów udostępniającej sesję zdalną. Orkiestracja za pośrednictwem sieci wirtualnej i prywatnego punktu końcowego używa portu TCP 443.

Po orkiestracji ruch sieciowy między klientem, usługą bramy usługi Azure Virtual Desktop i hostem sesji jest przesyłany do portu w zakresie portów dynamicznych TCP z zakresu od 1 do 65535. Cały zakres portów jest wymagany, ponieważ mapowanie portów jest używane do wszystkich bram globalnych za pośrednictwem pojedynczego prywatnego adresu IP punktu końcowego odpowiadającego zasobowi podrzędnego połączenia . Sieć prywatna platformy Azure wewnętrznie mapuje te porty na odpowiednią bramę wybraną podczas aranżacji klienta.

Znane problemy i ograniczenia

Usługa Private Link z usługą Azure Virtual Desktop ma następujące ograniczenia:

Przed użyciem usługi Private Link dla usługi Azure Virtual Desktop należy włączyć usługę Private Link z usługą Azure Virtual Desktop w każdej subskrypcji platformy Azure, którą chcesz połączyć prywatnie z usługą Azure Virtual Desktop .

Wszyscy klienci usług pulpitu zdalnego do nawiązywania połączenia z usługą Azure Virtual Desktop mogą być używane z usługą Private Link. Jeśli używasz klienta pulpitu zdalnego dla systemu Windows w sieci prywatnej bez dostępu do Internetu i subskrybujesz zarówno publiczne, jak i prywatne źródła danych, nie możesz uzyskać dostępu do kanału informacyjnego.

Po zmianie prywatnego punktu końcowego na pulę hostów należy ponownie uruchomić usługę modułu ładującego agenta usług pulpitu zdalnego (RDAgentBootLoader) na każdym hoście sesji w puli hostów. Należy również ponownie uruchomić tę usługę za każdym razem, gdy zmienisz konfigurację sieciową puli hostów. Zamiast ponownie uruchamiać usługę, można ponownie uruchomić każdego hosta sesji.

Używanie zarówno usługi Private Link, jak i RDP Shortpath ma następujące ograniczenia:

- Używanie usługi Private Link i protokołu RDP Shortpath dla sieci publicznych nie jest obsługiwane.

- Używanie usługi Private Link i protokołu RDP Shortpath dla sieci zarządzanych nie jest obsługiwane, ale mogą współpracować ze sobą. Możesz użyć usługi Private Link i protokołu RDP Shortpath dla sieci zarządzanych na własne ryzyko. Możesz wykonać kroki, aby wyłączyć krótką ścieżkę protokołu RDP dla sieci zarządzanych.

Na początku wersji zapoznawczej usługi Private Link z usługą Azure Virtual Desktop prywatny punkt końcowy początkowego odnajdywania kanału informacyjnego (dla globalnego zasobu podrzędnego) udostępnił prywatną nazwę

privatelink.wvd.microsoft.comstrefy DNS z innymi prywatnymi punktami końcowymi dla obszarów roboczych i pul hostów. W tej konfiguracji użytkownicy nie mogą ustanowić prywatnych punktów końcowych wyłącznie dla pul hostów i obszarów roboczych. Od 1 września 2023 r. udostępnianie prywatnej strefy DNS w tej konfiguracji nie będzie już obsługiwane. Musisz utworzyć nowy prywatny punkt końcowy dla globalnego zasobu podrzędnego, aby użyć nazwy prywatnej strefy DNS .privatelink-global.wvd.microsoft.comAby uzyskać instrukcje, które należy wykonać, zobacz Wstępne odnajdywanie kanału informacyjnego.

Następne kroki

- Dowiedz się, jak skonfigurować usługę Private Link za pomocą usługi Azure Virtual Desktop.

- Dowiedz się, jak skonfigurować usługę DNS prywatnego punktu końcowego platformy Azure na stronie Integracja usługi DNS usługi Private Link.

- Aby uzyskać ogólne przewodniki rozwiązywania problemów dotyczące usługi Private Link, zobacz Rozwiązywanie problemów z łącznością z prywatnym punktem końcowym platformy Azure.

- Omówienie łączności sieciowej usługi Azure Virtual Desktop.

- Zapoznaj się z listą Wymaganych adresów URL, aby uzyskać listę adresów URL, które należy odblokować, aby zapewnić dostęp sieciowy do usługi Azure Virtual Desktop.