Omówienie monitorowania integralności rozruchu

Aby ułatwić zaufane uruchamianie lepiej zapobiegać złośliwym atakom rootkit na maszynach wirtualnych, zaświadczanie gościa za pośrednictwem punktu końcowego zaświadczania platformy Microsoft Azure (MAA) służy do monitorowania integralności sekwencji rozruchu. To zaświadczenie ma kluczowe znaczenie dla zapewnienia ważności stanów platformy. Jeśli twoje zaufane maszyny wirtualne platformy Azure mają zainstalowane rozszerzenia bezpiecznego rozruchu i vTPM oraz zaświadczania, Microsoft Defender dla Chmury sprawdza, czy stan i integralność rozruchu maszyny wirtualnej są poprawnie skonfigurowane. Aby dowiedzieć się więcej na temat integracji mdC, zobacz zaufaną integrację uruchamiania z Microsoft Defender dla Chmury.

Ważne

Automatyczne uaktualnianie rozszerzenia jest teraz dostępne na potrzeby monitorowania integralności rozruchu — rozszerzenie zaświadczania gościa. Dowiedz się więcej o automatycznym uaktualnieniu rozszerzenia.

Wymagania wstępne

Aktywna subskrypcja platformy Azure i zaufana maszyna wirtualna uruchamiania

Włączanie monitorowania integralności

Zaloguj się w witrynie Azure Portal.

Wybierz zasób (maszyny wirtualne).

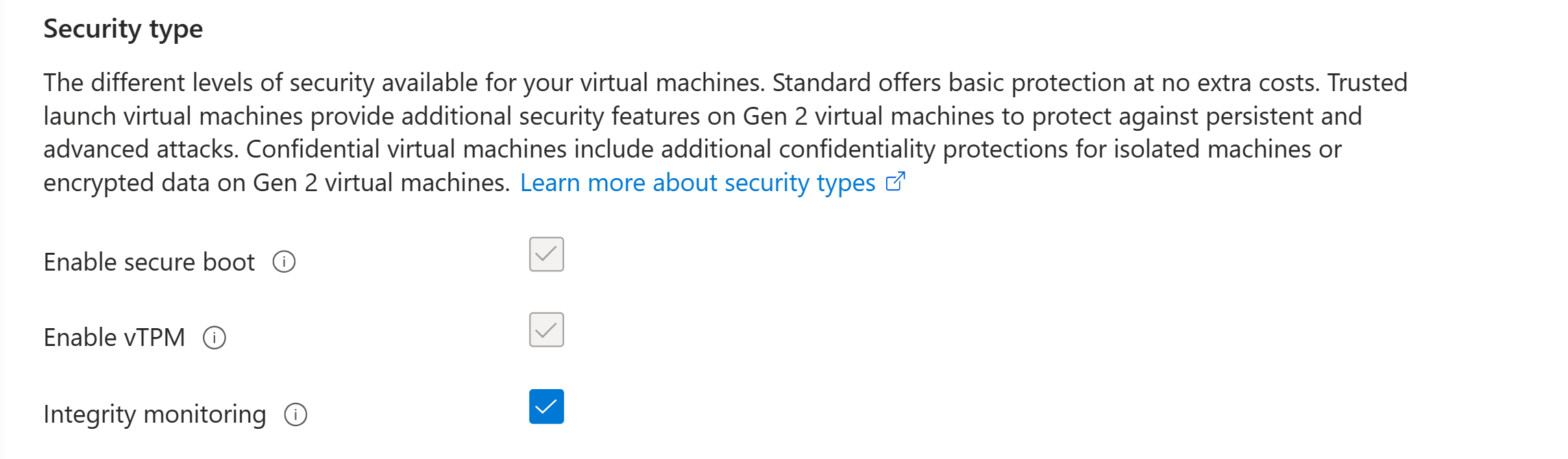

W obszarze Ustawienia wybierz pozycję konfiguracja. W panelu Typ zabezpieczeń wybierz pozycję Monitorowanie integralności.

Zapisz zmiany.

Teraz na stronie przeglądu maszyn wirtualnych typ zabezpieczeń monitorowania integralności powinien być włączony.

Spowoduje to zainstalowanie rozszerzenia zaświadczania gościa, które można odwoływać za pomocą ustawień na karcie Rozszerzenia i aplikacje.

Przewodnik rozwiązywania problemów z instalacją rozszerzenia zaświadczania gościa

Objawy

Rozszerzenia zaświadczania platformy Microsoft Azure nie będą działać prawidłowo, gdy klienci konfigurują sieciową grupę zabezpieczeń lub serwer proxy. Błąd podobny do następującego : nie powiodło się aprowizowanie elementu Microsoft.Azure.Security.WindowsAttestation.GuestAttestation).

Rozwiązania

Na platformie Azure sieciowe grupy zabezpieczeń służą do filtrowania ruchu sieciowego między zasobami platformy Azure. Sieciowe grupy zabezpieczeń zawierają reguły zabezpieczeń, które zezwalają na ruch sieciowy przychodzący lub odmawiają ruchu przychodzącego albo wychodzącego ruchu sieciowego z kilku typów zasobów platformy Azure. W przypadku punktu końcowego zaświadczania platformy Microsoft Azure powinno być możliwe komunikowanie się z rozszerzeniem zaświadczania gościa. Bez tego punktu końcowego zaufane uruchamianie nie może uzyskać dostępu do zaświadczania gościa, co umożliwia Microsoft Defender dla Chmury monitorowanie integralności sekwencji rozruchu maszyn wirtualnych.

Odblokowywanie ruchu zaświadczania platformy Microsoft Azure w sieciowych grupach zabezpieczeń przy użyciu tagów usługi.

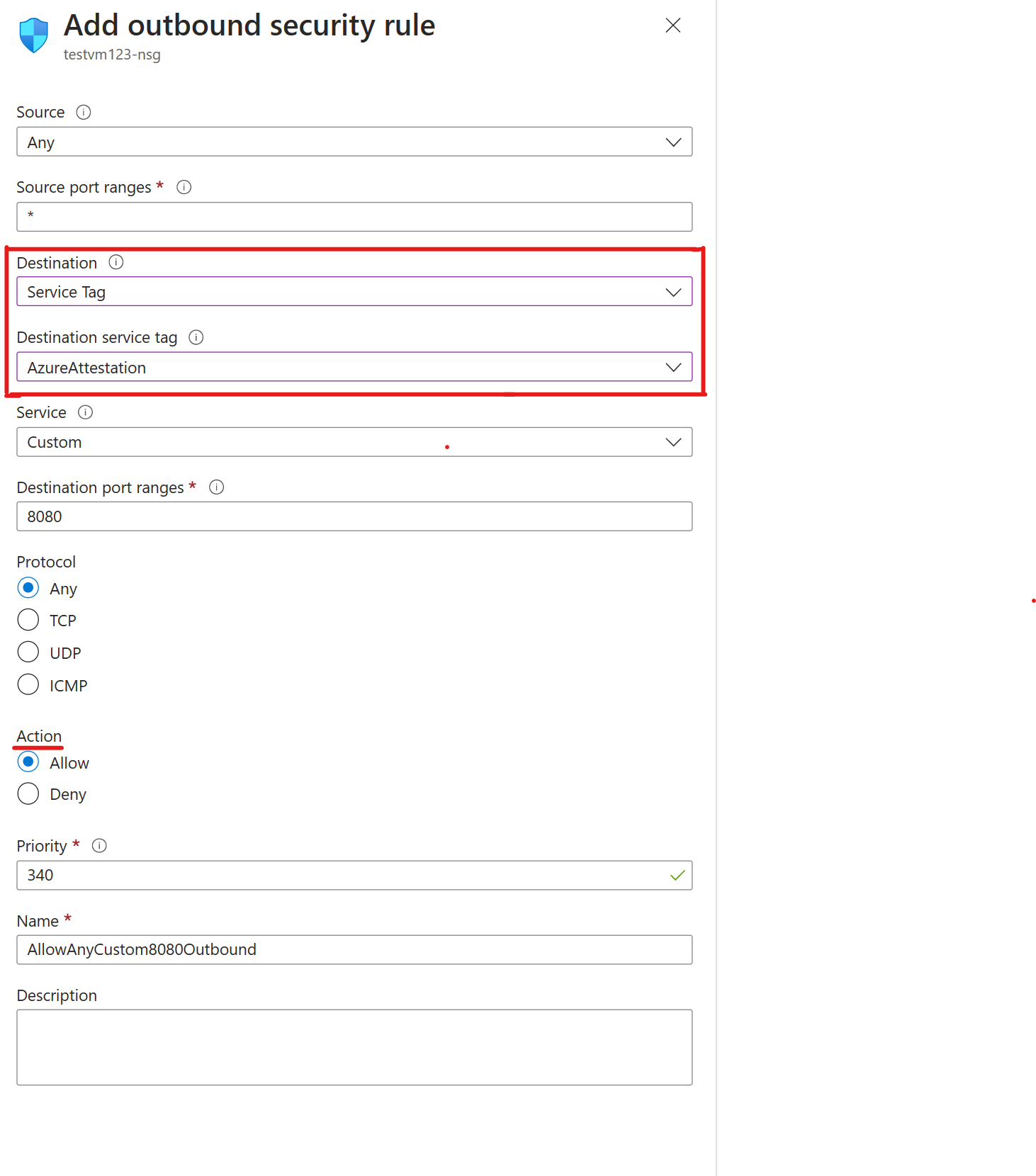

- Przejdź do maszyny wirtualnej, która ma zezwalać na ruch wychodzący.

- W obszarze "Sieć" na pasku bocznym po lewej stronie wybierz kartę Ustawienia sieci.

- Następnie wybierz pozycję Utwórz regułę portu i Dodaj regułę portu wychodzącego.

- Aby zezwolić na zaświadczenie platformy Microsoft Azure, ustaw docelowy tag usługi. Dzięki temu zakres adresów IP może aktualizować i automatycznie ustawiać reguły zezwalania na zaświadczenie platformy Microsoft Azure. Docelowy tag usługi to AzureAttestation , a akcja jest ustawiona na Wartość Zezwalaj.

Zapory chronią sieć wirtualną, która zawiera wiele zaufanych maszyn wirtualnych uruchamiania. Aby odblokować ruch zaświadczania platformy Microsoft Azure w zaporze przy użyciu kolekcji reguł aplikacji.

- Przejdź do usługi Azure Firewall, która ma zablokowany ruch z zasobu Zaufane uruchamianie maszyny wirtualnej.

- W obszarze ustawień wybierz pozycję Reguły (klasyczne), aby rozpocząć odblokowywanie zaświadczania gościa za zaporą.

- Wybierz kolekcję reguł sieciowych i dodaj regułę sieci.

- Użytkownik może skonfigurować swoją nazwę, priorytet, typ źródła, porty docelowe zgodnie z ich potrzebami. Nazwa tagu usługi jest następująca: AzureAttestation i należy ustawić akcję jako zezwalaną.

Aby odblokować ruch zaświadczania platformy Microsoft Azure w zaporze przy użyciu kolekcji reguł aplikacji.

- Przejdź do usługi Azure Firewall, która ma zablokowany ruch z zasobu Zaufane uruchamianie maszyny wirtualnej.

Kolekcja reguł musi zawierać co najmniej jedną regułę, przejdź do docelowych nazw FQDN (w pełni kwalifikowane nazwy domen).

Kolekcja reguł musi zawierać co najmniej jedną regułę, przejdź do docelowych nazw FQDN (w pełni kwalifikowane nazwy domen). - Wybierz pozycję Kolekcja reguł aplikacji i dodaj regułę aplikacji.

- Wybierz nazwę, priorytet liczbowy dla reguł aplikacji. Akcja dla kolekcji reguł jest ustawiona na ZEZWALAJ. Aby dowiedzieć się więcej na temat przetwarzania i wartości aplikacji, przeczytaj tutaj.

- Nazwa, źródło, protokół są konfigurowalne przez użytkownika. Typ źródła dla pojedynczego adresu IP, wybierz grupę adresów IP, aby zezwolić na wiele adresów IP przez zaporę.

Regionalni dostawcy usług udostępnionych

Zaświadczenie platformy Azure zapewnia regionalnego dostawcę udostępnionego w każdym dostępnym regionie. Klienci mogą zdecydować się na użycie regionalnego dostawcy udostępnionego na potrzeby zaświadczania lub tworzenia własnych dostawców z zasadami niestandardowymi. Dostęp do udostępnionych dostawców może uzyskać dowolny użytkownik usługi Azure AD i nie można zmienić skojarzonych z nim zasad.

Uwaga

Użytkownicy mogą skonfigurować typ źródła, usługę, zakresy portów docelowych, protokół, priorytet i nazwę.

Następne kroki

Dowiedz się więcej na temat zaufanego uruchamiania i wdrażania zaufanej maszyny wirtualnej.