Role zabezpieczeń dla Connected Field Service

Role zabezpieczeń dla Connected Field Service pozwalają administratorom zapewnić odpowiedni dostęp do Internetu rzeczy (IoT), w tym alertów, zasobów, urządzeń i poleceń, które są dołączone do Field Service v8.3+. Te role zabezpieczeń należy dodać je do istniejących ról zabezpieczeń Field Service dla administratorów usługi terenowej, dyspozytorów i zasobów.

Ogólnie rzecz biorąc dostęp do encji IoT powinien przypominać dostęp do encji zasobu klienta dla administratorów usługi terenowej, dyspozytorów i zasobów.

Wymagania wstępne

Field Service v8.3+

Dostęp dla Administratora systemu Dynamics 365

Wiedza ogólna na temat ról zabezpieczeń usługi Field Service. Aby uzyskać więcej informacji, zobacz temat na konfigurowanie użytkowników usługi Field Service oraz ról zabezpieczeń.

Uwaga

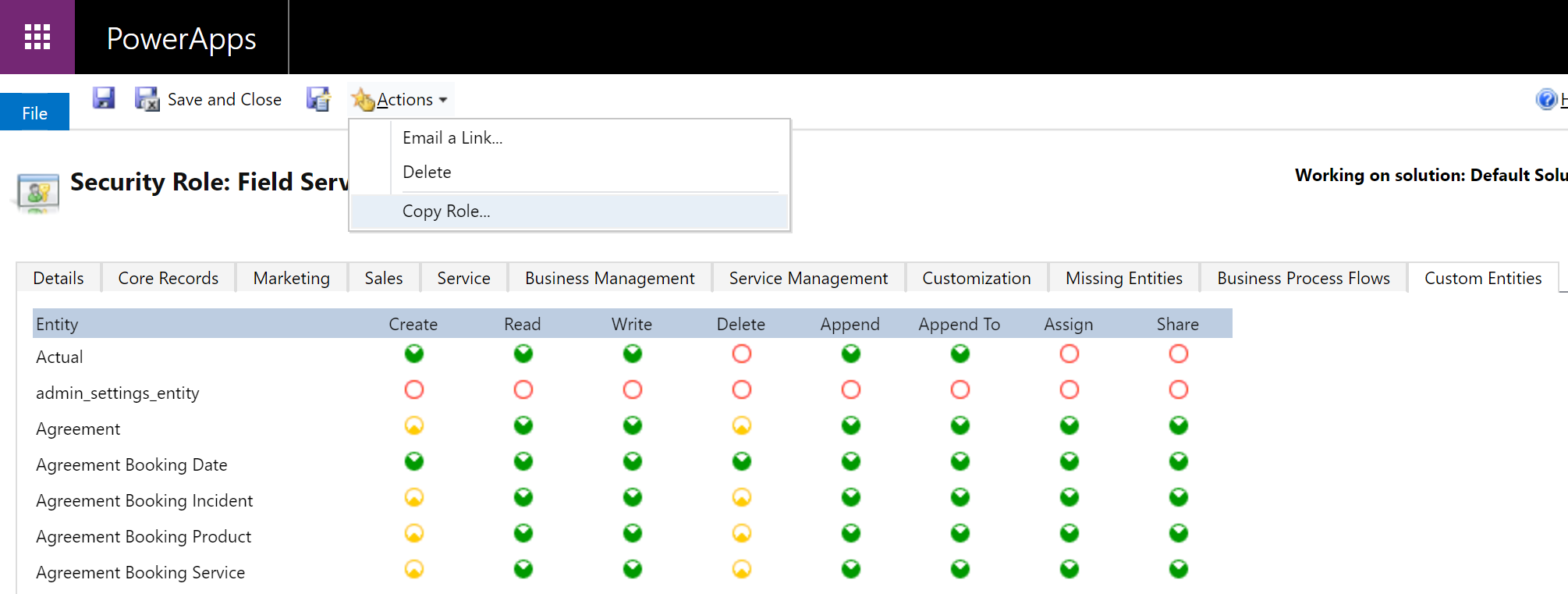

Zdecydowanie zaleca się tworzenie kopii ról zabezpieczeń usługi Field Service i przypisywanie skopiowanych ról zabezpieczeń do użytkowników. Uniemożliwi to zastępowaniu przez aktualizacje produktu niestandardowych konfiguracji zabezpieczeń. Aby skopiować rolę zabezpieczeń, przejdź do Ustawienia > Zabezpieczenia > Role zabezpieczeń, wybierz rekord roli zabezpieczeń i wybierz Akcje > Kopiuj rolę. Aby uzyskać więcej informacji, zobacz poniższy zrzut ekranu.

Dodaj zabezpieczenie IoT do roli zabezpieczeń administratora

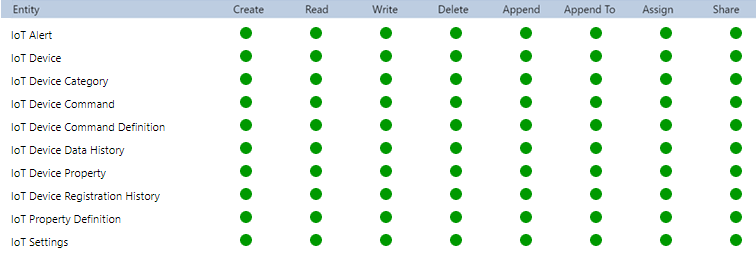

Administratorzy usługi Field Service powinni zazwyczaj mieć pełny dostęp do encji IoT, ponieważ mogą potrzebować pełnego wglądu w alerty IoT dla wszystkich urządzeń oraz możliwości rejestrowania nowych urządzeń IoT. Zazwyczaj otrzymują oni kopię roli zabezpieczeń Field Service — Administrator.

Jeśli organizacja korzysta z Connected Field Service, Administratorzy powinni mieć także przypisaną kopię roli zabezpieczeń IoT — Administrator.

Z w pełni włączonymi uprawnieniami administratora IoT Administratorzy Field Service powinni mieć dostęp do wszystkich encji IoT, umożliwiając:

- Utwórz

- Odczyt

- Zapis

- Usuń

- Dołączanie

- Dołącz do

- Przypisz

- Udostępnij

Aby uzyskać więcej informacji, zobacz poniższy zrzut ekranu.

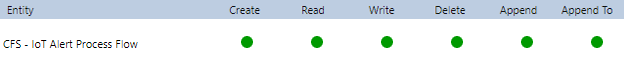

Rola zabezpieczeń Administrator usługi Field Service powinna również otrzymać pełny dostęp do CFS - Przepływ procesu alert IoT, który jest przepływem procesów biznesowych dla Connected Field Service.

Dodaj zabezpieczenie IoT do roli dyspozytora

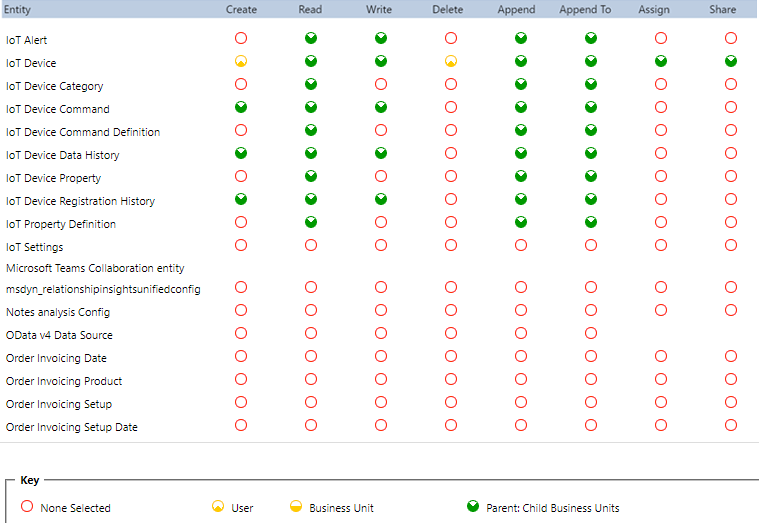

Dyspozytorzy usługi Field Service muszą mieć też pewien poziom dostępu do rekordów i encji IoT. Na przykład jeśli zlecenie pracy jest tworzone w wyniku alertu IoT, Dyspozytor powinien być tego świadom, aby móc komunikować się z klientem i zaplanować dla odpowiednich zasobów.

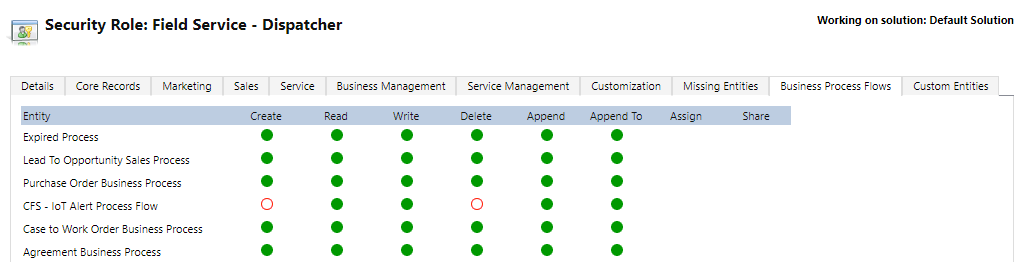

Znajdź rolę zabezpieczeń dyspozytora, jaką organizacja przypisuje do dyspozytorów (zazwyczaj jest to kopia roli zabezpieczeń Field Service — Dyspozytor) i ręcznie przypisz ograniczony dostęp do encji IoT zgodnie z poniższym zrzutem ekranu.

Następnie dodaj dostęp do CFS - przepływ procesów alertu IoT zgodnie z poniższym zrzutem ekranu. Dystrybutorzy mogą użyć przepływu procesów biznesowych Connected Field Service, aby zaktualizować i śledzić etapy zleceń pracy wynikające z alertów IoT.

Dodaj zabezpieczenie roli zabezpieczeń zasobu

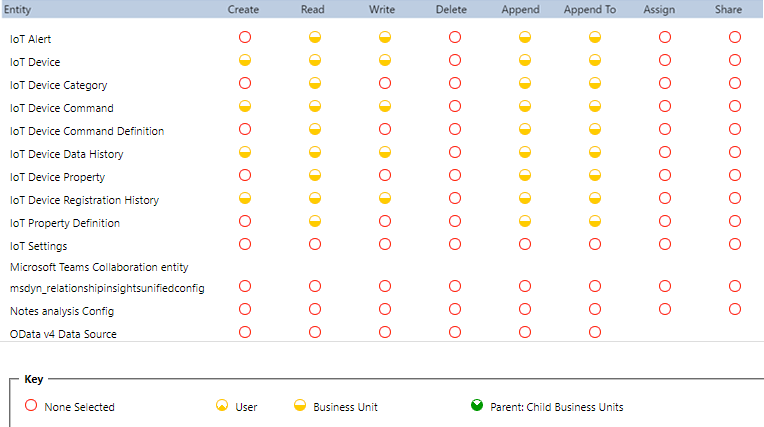

I wreszcie zasoby również muszą mieć dostęp do rekordów i encji IoT związanych z pracą, za którą są odpowiedzialne.

Znajdź rolę zabezpieczeń zasobu, jaką organizacja przypisuje do zasobów lub techników (zazwyczaj jest to kopia roli zabezpieczeń Field Service — Zasób) i ręcznie przypisz ograniczony dostęp do encji IoT zgodnie z poniższym zrzutem ekranu.

Ponieważ przepływy procesów biznesowych nie są wyświetlane w aplikacji mobilnej Field Service, zasoby nie muszą mieć dostępu do CFS - przepływ procesów alertu IoT.

Dodatkowe uwagi

- Każdy użytkownik, który musi pracować z rejestrowaniem urządzeń i ściąganiem danych urządzenia (operacje IoT Hub) powinien otrzymać role zabezpieczeń Administrator IoT i użytkownik końcowy IoT.