Mapowanie oświadczeń użytkowników współpracy B2B w Tożsamość zewnętrzna Microsoft Entra

Za pomocą Tożsamość zewnętrzna Microsoft Entra można dostosować oświadczenia wystawione w tokenie SAML dla użytkowników współpracy B2B. Gdy użytkownik uwierzytelnia się w aplikacji, identyfikator entra firmy Microsoft wystawia token SAML do aplikacji zawierającej informacje (lub oświadczenia) o użytkowniku, który jednoznacznie je identyfikuje. Domyślnie to oświadczenie zawiera nazwę użytkownika, adres e-mail, imię i nazwisko użytkownika.

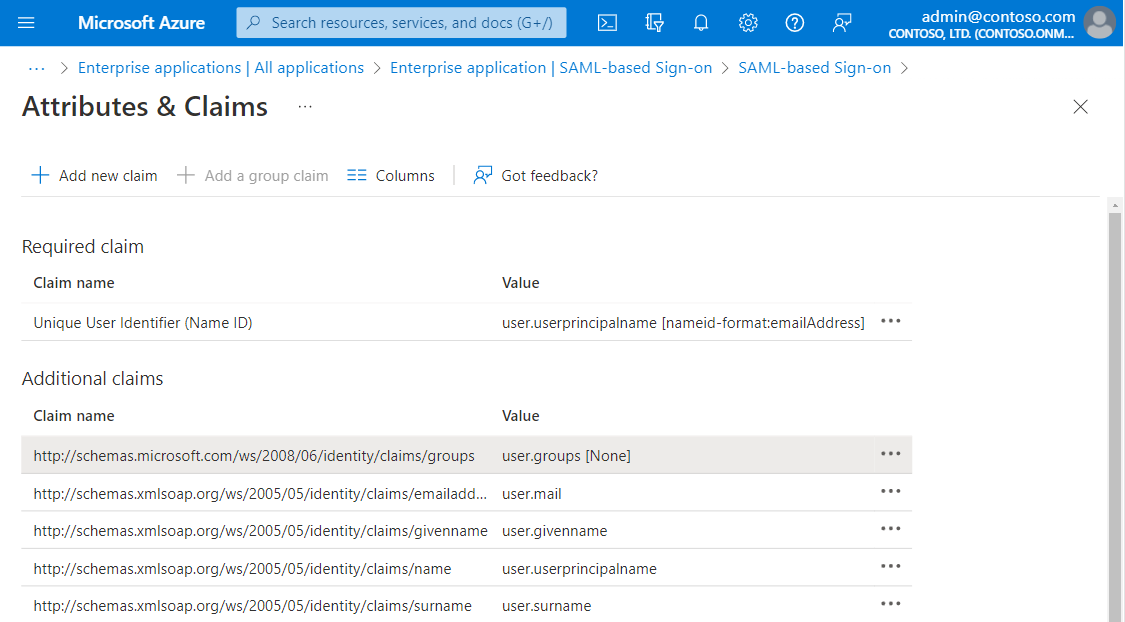

W centrum administracyjnym firmy Microsoft Entra możesz wyświetlić lub edytować oświadczenia wysyłane w tokenie SAML do aplikacji. Aby uzyskać dostęp do ustawień, przejdź do pozycji Identity Applications Enterprise applications (Aplikacje>dla przedsiębiorstw)>aplikację> skonfigurowaną do logowania >jednokrotnego. Zobacz ustawienia tokenu SAML w sekcji Atrybuty użytkownika.

Istnieją dwie możliwe przyczyny, dla których może być konieczne edytowanie oświadczeń wystawionych w tokenie SAML:

Aplikacja wymaga innego zestawu identyfikatorów URI oświadczeń lub wartości oświadczeń.

Aplikacja wymaga, aby oświadczenie NameIdentifier było czymś innym niż główna nazwa użytkownika (UPN), który jest przechowywany w identyfikatorze Entra firmy Microsoft.

Aby uzyskać informacje na temat dodawania i edytowania oświadczeń, zobacz Dostosowywanie oświadczeń wystawionych w tokenie SAML dla aplikacji dla przedsiębiorstw w usłudze Microsoft Entra ID.

Zachowanie oświadczeń nazwy UPN dla użytkowników B2B

Jeśli musisz wydać wartość nazwy UPN jako oświadczenie tokenu aplikacji, rzeczywiste mapowanie oświadczeń może zachowywać się inaczej dla użytkowników B2B. Jeśli użytkownik B2B uwierzytelnia się przy użyciu zewnętrznej tożsamości firmy Microsoft Entra i wystawiasz atrybut user.userprincipalname jako atrybut źródłowy, identyfikator Entra firmy Microsoft wystawia atrybut NAZWY UPN z dzierżawy głównej dla tego użytkownika.

Wszystkie inne typy tożsamości zewnętrznych, takie jak SAML/WS-Fed, Google, E-mail OTP wystawiają wartość NAZWY UPN, a nie wartość adresu e-mail podczas wystawiania atrybutu user.userprincipalname jako oświadczenia. Jeśli chcesz, aby rzeczywista nazwa UPN została wystawiona w oświadczeniu tokenu dla wszystkich użytkowników B2B, możesz ustawić atrybut user.localuserprincipalname jako atrybut źródłowy.

Uwaga

Zachowanie wymienione w tej sekcji jest takie samo zarówno dla użytkowników B2B tylko w chmurze, jak i zsynchronizowanych użytkowników, którzy zostali zaproszeni/przekonwertowani na współpracę B2B.

Następne kroki

- Aby uzyskać informacje o właściwościach użytkownika współpracy B2B, zobacz Właściwości użytkownika współpracy B2B firmy Microsoft.

- Aby uzyskać informacje o tokenach użytkownika dla użytkowników współpracy B2B, zobacz Omówienie tokenów użytkowników w aplikacji Microsoft Entra B2B collaboration.