Włączanie zgodnej kontroli sieci przy użyciu dostępu warunkowego

Organizacje korzystające z dostępu warunkowego wraz z globalną wersją zapoznawcza bezpiecznego dostępu mogą uniemożliwić złośliwy dostęp do aplikacji firmy Microsoft, aplikacji SaaS innych firm i prywatnych aplikacji biznesowych (LoB) przy użyciu wielu warunków w celu zapewnienia dogłębnej ochrony. Te warunki mogą obejmować zgodność urządzenia, lokalizację i nie tylko w celu zapewnienia ochrony przed tożsamością użytkownika lub kradzieżą tokenu. Globalny bezpieczny dostęp wprowadza koncepcję zgodnej sieci w ramach dostępu warunkowego i ciągłej oceny dostępu. Ta zgodna kontrola sieci gwarantuje, że użytkownicy nawiązują połączenie z zweryfikowanego modelu łączności sieciowej dla określonej dzierżawy i są zgodne z zasadami zabezpieczeń wymuszanymi przez administratorów.

Globalny klient bezpiecznego dostępu zainstalowany na urządzeniach lub użytkownikach za skonfigurowanymi sieciami zdalnymi umożliwia administratorom zabezpieczanie zasobów za zgodną siecią z zaawansowanymi mechanizmami kontroli dostępu warunkowego. Ta zgodna funkcja sieci ułatwia administratorom zarządzanie i konserwację bez konieczności obsługi listy wszystkich adresów IP lokalizacji organizacji. Administracja istratorzy nie muszą odpinać ruchu przez punkty ruchu wychodzącego sieci VPN organizacji w celu zapewnienia bezpieczeństwa.

Ciągła ocena dostępu (CAE) ze zgodną funkcją sieci jest obecnie obsługiwana dla usługi SharePoint Online. Dzięki funkcji CAE można wymusić ochronę w głębi systemu z ochroną przed kradzieżą tokenu.

To zgodne sprawdzanie sieci jest specyficzne dla każdej dzierżawy.

- Korzystając z tego sprawdzania, możesz upewnić się, że inne organizacje korzystające z globalnych usług bezpiecznego dostępu firmy Microsoft nie mogą uzyskać dostępu do zasobów.

- Na przykład: Firma Contoso może chronić swoje usługi, takie jak Exchange Online i SharePoint Online za ich zgodnym sprawdzaniem sieci, aby upewnić się, że tylko użytkownicy firmy Contoso mogą uzyskiwać dostęp do tych zasobów.

- Jeśli inna organizacja, na przykład Fabrikam, korzystała ze zgodnej kontroli sieci, nie przekaże zgodnej kontroli sieci firmy Contoso.

Zgodna sieć różni się od adresów IPv4, IPv6 lub lokalizacji geograficznych, które można skonfigurować w usłudze Microsoft Entra ID. Nie jest wymagana żadna utrzymywania przez administratora.

Wymagania wstępne

- Administracja istratorzy, którzy wchodzą w interakcję z Funkcje globalnego bezpiecznego dostępu w wersji zapoznawczej muszą mieć co najmniej jedno z następujących przypisań ról w zależności od wykonywanych zadań.

- Rola globalnego bezpiecznego dostępu Administracja istrator do zarządzania funkcjami globalnego bezpiecznego dostępu w wersji zapoznawczej.

- Dostęp warunkowy Administracja istrator lub Administracja istrator zabezpieczeń w celu tworzenia zasad dostępu warunkowego i nazwanych lokalizacji oraz interakcji z nimi.

- Wersja zapoznawcza wymaga licencji Microsoft Entra ID P1. W razie potrzeby możesz kupić licencje lub uzyskać licencje próbne.

- Aby korzystać z profilu przekazywania ruchu platformy Microsoft 365, zaleca się licencję platformy Microsoft 365 E3.

Znane ograniczenia

- Sprawdzanie zgodności sieci z ciągłą oceną dostępu jest teraz obsługiwane w przypadku usługi SharePoint Online.

- Sprawdzanie zgodnej sieci nie jest obecnie obsługiwane w przypadku aplikacji dostępu prywatnego.

- Warunek zgodnej lokalizacji sieciowej nie jest obsługiwany w przypadku urządzeń, które nie są zarejestrowane w usłudze zarządzania urządzeniami przenośnymi (MDM). Jeśli skonfigurujesz zasady dostępu warunkowego przy użyciu zgodnego warunku lokalizacji sieciowej, użytkownicy z urządzeniami, które nie zostały jeszcze zarejestrowane w rozwiązaniu MDM, mogą mieć wpływ. Użytkownicy na tych urządzeniach mogą zakończyć się niepowodzeniem sprawdzania zasad dostępu warunkowego i zostać zablokowani.

- Upewnij się, że wykluczysz użytkowników lub urządzenia, których dotyczy problem, podczas korzystania ze zgodnego warunku lokalizacji sieciowej.

Włączanie globalnego sygnalizowania bezpiecznego dostępu dla dostępu warunkowego

Aby włączyć wymagane ustawienie, aby zezwolić na sprawdzanie zgodnej sieci, administrator musi wykonać następujące kroki.

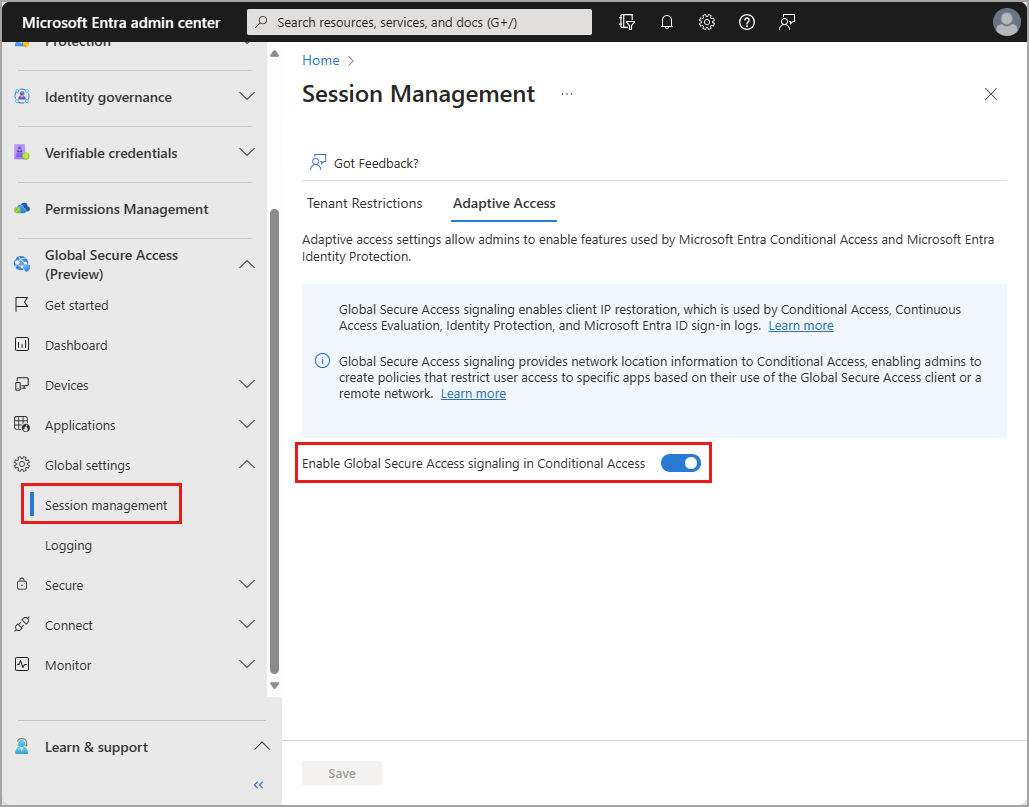

- Zaloguj się do centrum administracyjnego firmy Microsoft Entra jako globalnego Administracja istratora bezpiecznego dostępu.

- Przejdź do pozycji Globalny bezpieczny dostęp (wersja zapoznawcza)>Ustawienia globalne>Zarządzanie sesjamiDostęp adaptacyjny.

- Wybierz przełącznik Włącz globalny bezpieczny dostęp sygnalizujący w dostępie warunkowym.

- Przejdź do pozycji Ochrona>dostępu>warunkowego nazwanych lokalizacji.

- Upewnij się, że masz lokalizację o nazwie Wszystkie zgodne lokalizacje sieciowe z typem lokalizacji Dostęp sieciowy. Organizacje mogą opcjonalnie oznaczyć tę lokalizację jako zaufaną.

Uwaga

Jeśli twoja organizacja ma aktywne zasady dostępu warunkowego na podstawie zgodnej kontroli sieci i wyłączysz globalne sygnalizowanie bezpiecznego dostępu w dostępie warunkowym, możesz przypadkowo zablokować docelowym użytkownikom końcowym dostęp do zasobów. Jeśli musisz wyłączyć tę funkcję, najpierw usuń wszystkie odpowiednie zasady dostępu warunkowego.

Ochrona zasobów za zgodną siecią

Zgodne zasady dostępu warunkowego sieci mogą służyć do ochrony zasobów platformy Microsoft 365 i innych firm.

W poniższym przykładzie przedstawiono ten typ zasad. Ponadto ochrona ponawiania kradzieży tokenu przy użyciu narzędzia CAE dla usługi SharePoint Online jest teraz obsługiwana.

- Zaloguj się do centrum administracyjnego Microsoft Entra jako co najmniej Administrator dostępu warunkowego.

- Przejdź do strony Ochrona>dostępu warunkowego.

- Wybierz pozycję Utwórz nowe zasady.

- Nadaj zasadzie nazwę. Zalecamy, aby organizacje tworzyły znaczący standard dla nazw swoich zasad.

- W obszarze Przypisania wybierz pozycję Użytkownicy lub tożsamości obciążeń.

- W obszarze Dołącz wybierz pozycję Wszyscy użytkownicy.

- W obszarze Wyklucz wybierz pozycję Użytkownicy i grupy, a następnie wybierz konta awaryjne lub konta ze szkła awaryjnego w organizacji.

- W obszarze Zasoby docelowe>dołącz i wybierz pozycję Wybierz aplikacje.

- Wybierz usługę Office 365 Exchange Online i/lub usługę Office 365 SharePoint Online i/lub dowolną z aplikacji SaaS innych firm.

- Określona aplikacja usługi Office 365 w selektorze aplikacji nie jest obecnie obsługiwana, więc nie wybieraj tej aplikacji w chmurze.

- W obszarze Lokalizacja warunków>.

- Ustaw pozycję Konfiguruj na Wartość Tak.

- W obszarze Dołącz wybierz pozycję Dowolna lokalizacja.

- W obszarze Wyklucz wybierz pozycję Wybrane lokalizacje.

- Wybierz lokalizację Wszystkie zgodne lokalizacje sieciowe.

- Wybierz pozycję Wybierz.

- W obszarze Kontrola dostępu:

- Udziel, wybierz pozycję Blokuj dostęp, a następnie wybierz pozycję Wybierz.

- Potwierdź ustawienia i ustaw opcję Włącz zasady na Włączone.

- Wybierz przycisk Utwórz, aby utworzyć, aby włączyć zasady.

Uwaga

Można użyć globalnych profilów ruchu bezpiecznego dostępu wraz z zasadami dostępu warunkowego, które wymagają zgodnej sieci dla wszystkich aplikacji w chmurze. Podczas konfigurowania zasad przy użyciu lokalizacji Wszystkie zgodne lokalizacje sieciowe i Wszystkie aplikacje w chmurze nie jest wymagane wykluczenie.

Profile ruchu są wewnętrznie wykluczone z wymuszania dostępu warunkowego, gdy wymagana jest zgodna sieć. To wykluczenie umożliwia klientowi globalnego bezpiecznego dostępu dostęp do wymaganych zasobów.

Profil ruchu wykluczony jest wyświetlany w dziennikach logowania jako następujący profil ruchu dostępu do sieci ZTNA.

Wykluczenia użytkowników

Zasady dostępu warunkowego są zaawansowanymi narzędziami. Zalecamy wykluczenie następujących kont z zasad:

- Dostęp awaryjny lub konta typu break-glass, aby zapobiec blokadzie konta dla całej dzierżawy. W mało prawdopodobnym scenariuszu wszyscy administratorzy są zablokowani z dzierżawy, konto administracyjne dostępu awaryjnego może służyć do logowania się do dzierżawy w celu podjęcia kroków w celu odzyskania dostępu.

- Więcej informacji można znaleźć w artykule Zarządzanie kontami dostępu awaryjnego w usłudze Microsoft Entra ID.

- Konta usług i jednostki usług, takie jak konto microsoft Entra Połączenie Sync. Konta usług to konta nieinterakcyjne, które nie są powiązane z żadnym konkretnym użytkownikiem. Są one zwykle używane przez usługi zaplecza umożliwiające programowy dostęp do aplikacji, ale są również używane do logowania się do systemów w celach administracyjnych. Konta usług, takie jak te, powinny zostać wykluczone, ponieważ nie można programowo ukończyć uwierzytelniania wieloskładnikowego. Wywołania wykonywane przez jednostki usługi nie będą blokowane przez zasady dostępu warunkowego ograniczone do użytkowników. Użyj dostępu warunkowego dla tożsamości obciążeń, aby zdefiniować zasady przeznaczone dla jednostek usługi.

- Jeśli twoja organizacja ma te konta używane w skryptach lub kodzie, rozważ zastąpienie ich tożsamościami zarządzanymi. Jako tymczasowe obejście można wykluczyć te określone konta z zasad punktu odniesienia.

Wypróbuj zgodne zasady sieciowe

- Na urządzeniu użytkownika końcowego z zainstalowanym i uruchomionym klientem globalnego bezpiecznego dostępu przejdź do https://outlook.office.com/mail/ lub

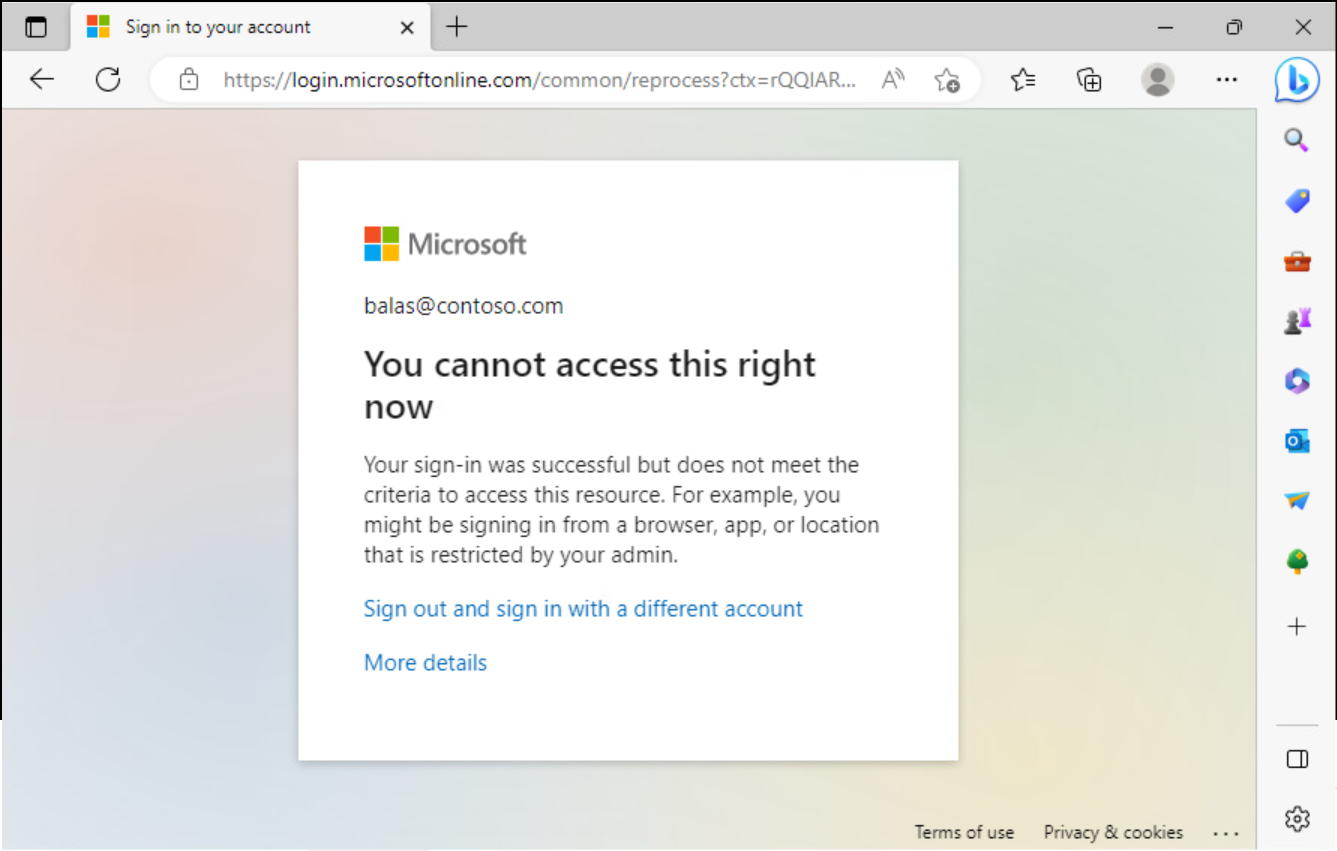

https://yourcompanyname.sharepoint.com/, masz dostęp do zasobów. - Wstrzymaj klienta globalnego bezpiecznego dostępu, klikając prawym przyciskiem myszy aplikację na pasku zadań systemu Windows i wybierając pozycję Wstrzymaj.

- Przejdź do https://outlook.office.com/mail/ lub

https://yourcompanyname.sharepoint.com/, nie możesz uzyskać dostępu do zasobów z komunikatem o błędzie informującym, że nie możesz uzyskać dostępu do tego w tej chwili.

Rozwiązywanie problemów

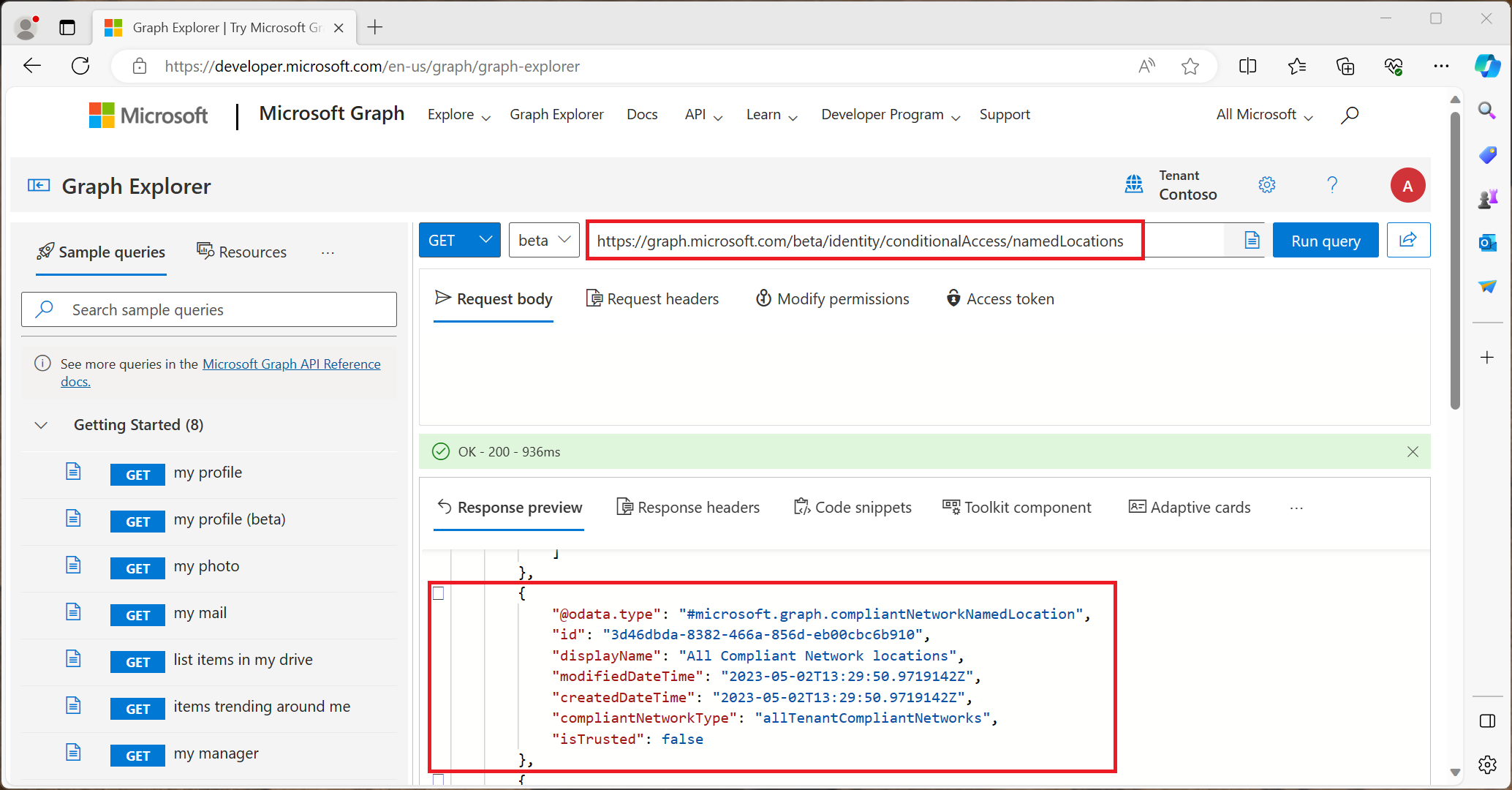

Sprawdź, czy nowa nazwana lokalizacja została utworzona automatycznie przy użyciu programu Microsoft Graph.

GET https://graph.microsoft.com/beta/identity/conditionalAccess/namedLocations

Warunki użytkowania

Korzystanie z Dostęp Prywatny Microsoft Entra i Dostęp do Internetu Microsoft Entra wersji zapoznawczej oraz funkcji podlega warunkom i warunkom korzystania z usług online w wersji zapoznawczej umów, na podstawie których zostały uzyskane usługi. Wersje zapoznawcze mogą podlegać ograniczeniom lub różnym zobowiązaniom w zakresie zabezpieczeń, zgodności i prywatności, jak wyjaśniono w postanowieniach dotyczących uniwersalnych postanowień licencyjnych dotyczących usług online oraz dodatku ochrony danych produktów i usług firmy Microsoft ("DPA") oraz wszelkich innych powiadomień udostępnianych w wersji zapoznawczej.

Następne kroki

Globalny klient bezpiecznego dostępu dla systemu Windows (wersja zapoznawcza)