Stosowanie zasad dostępu warunkowego do profilu ruchu platformy Microsoft 365

Dzięki dedykowanemu profilowi przekazywania ruchu dla całego ruchu platformy Microsoft 365 można zastosować zasady dostępu warunkowego do całego ruchu platformy Microsoft 365. Dostęp warunkowy umożliwia wymaganie uwierzytelniania wieloskładnikowego i zgodności urządzeń w celu uzyskania dostępu do zasobów platformy Microsoft 365.

W tym artykule opisano sposób stosowania zasad dostępu warunkowego do profilu przekazywania ruchu platformy Microsoft 365.

Wymagania wstępne

- Administracja istratorzy, którzy wchodzą w interakcję z Funkcje globalnego bezpiecznego dostępu w wersji zapoznawczej muszą mieć co najmniej jedno z następujących przypisań ról w zależności od wykonywanych zadań.

- Rola globalnego Administracja istratora bezpiecznego dostępu

- Dostęp warunkowy Administracja istrator lub Administracja istrator zabezpieczeń w celu tworzenia zasad dostępu warunkowego i interakcji z nimi.

- Wersja zapoznawcza wymaga licencji Microsoft Entra ID P1. W razie potrzeby możesz kupić licencje lub uzyskać licencje próbne.

- Aby korzystać z profilu przekazywania ruchu platformy Microsoft 365, zaleca się licencję platformy Microsoft 365 E3.

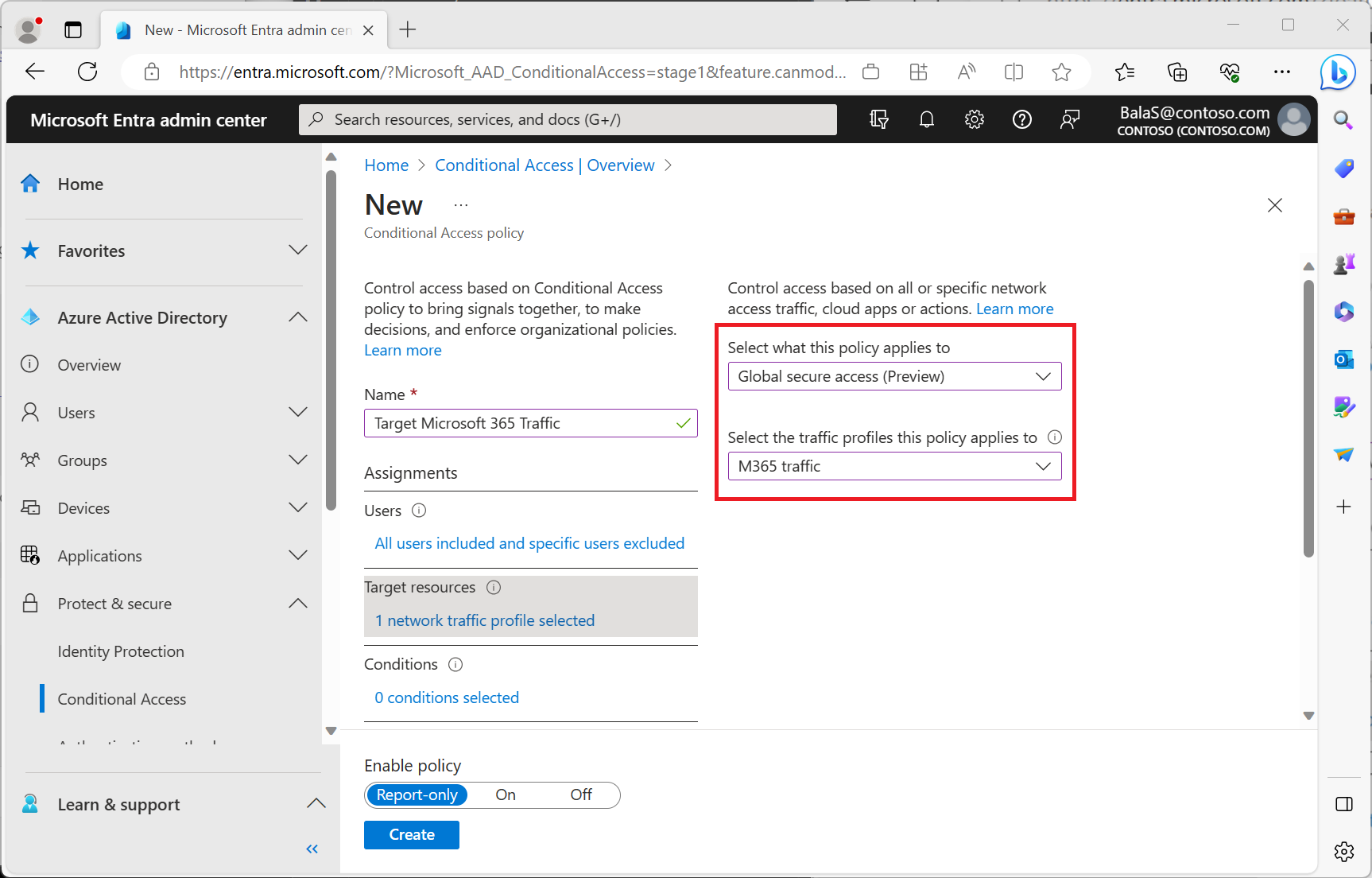

Tworzenie zasad dostępu warunkowego przeznaczonego dla profilu ruchu platformy Microsoft 365

Poniższe przykładowe zasady dotyczą wszystkich użytkowników z wyjątkiem kont ze szkła awaryjnego i użytkowników zewnętrznych, wymagających uwierzytelniania wieloskładnikowego, zgodności urządzeń lub urządzenia dołączonego hybrydowo do firmy Microsoft Entra podczas uzyskiwania dostępu do ruchu platformy Microsoft 365.

- Zaloguj się do centrum administracyjnego firmy Microsoft Entra jako co najmniej Administracja istrator dostępu warunkowego.

- Przejdź do sekcji Identity Protection Conditional Access (Dostęp warunkowy usługi Identity>Protection).>

- Wybierz pozycję Utwórz nowe zasady.

- Nadaj zasadom nazwę. Zalecamy, aby organizacje tworzyły znaczący standard dla nazw swoich zasad.

- W obszarze Przypisania wybierz pozycję Użytkownicy lub tożsamości obciążeń.

- W obszarze Dołącz wybierz pozycję Wszyscy użytkownicy.

- W obszarze Wyklucz:

- Wybierz pozycję Użytkownicy i grupy, a następnie wybierz konta awaryjne lub konta awaryjne w organizacji.

- Wybierz pozycję Użytkownicy-goście lub zewnętrzni i zaznacz wszystkie pola wyboru.

- W obszarze Zasoby docelowe>Dostęp sieciowy (wersja zapoznawcza)*.

- Wybierz ruch platformy Microsoft 365.

- W obszarze Kontrola>dostępu Udziel.

- Wybierz pozycję Wymagaj uwierzytelniania wieloskładnikowego, Wymagaj, aby urządzenie było oznaczone jako zgodne i Wymagaj urządzenia przyłączonego hybrydowego firmy Microsoft Entra

- W przypadku wielu kontrolek wybierz pozycję Wymagaj jednego z wybranych kontrolek.

- Wybierz pozycję Wybierz.

Po potwierdzeniu przez administratorów ustawień zasad przy użyciu trybu tylko raport administrator może przenieść przełącznik Włącz zasady z opcji Tylko raport do pozycji Włączone.

Wykluczenia użytkowników

Zasady dostępu warunkowego są zaawansowanymi narzędziami. Zalecamy wykluczenie następujących kont z zasad:

- Dostęp awaryjny lub konta typu break-glass, aby zapobiec blokadzie konta dla całej dzierżawy. W mało prawdopodobnym scenariuszu wszyscy administratorzy są zablokowani z dzierżawy, konto administracyjne dostępu awaryjnego może służyć do logowania się do dzierżawy w celu podjęcia kroków w celu odzyskania dostępu.

- Więcej informacji można znaleźć w artykule Zarządzanie kontami dostępu awaryjnego w usłudze Microsoft Entra ID.

- Konta usług i jednostki usług, takie jak konto microsoft Entra Połączenie Sync. Konta usług to konta nieinterakcyjne, które nie są powiązane z żadnym konkretnym użytkownikiem. Są one zwykle używane przez usługi zaplecza umożliwiające programowy dostęp do aplikacji, ale są również używane do logowania się do systemów w celach administracyjnych. Konta usług, takie jak te, powinny zostać wykluczone, ponieważ nie można programowo ukończyć uwierzytelniania wieloskładnikowego. Wywołania wykonywane przez jednostki usługi nie będą blokowane przez zasady dostępu warunkowego ograniczone do użytkowników. Użyj dostępu warunkowego dla tożsamości obciążeń, aby zdefiniować zasady przeznaczone dla jednostek usługi.

- Jeśli twoja organizacja ma te konta używane w skryptach lub kodzie, rozważ zastąpienie ich tożsamościami zarządzanymi. Jako tymczasowe obejście można wykluczyć te określone konta z zasad punktu odniesienia.

Następne kroki

Następnym krokiem do rozpoczęcia pracy z Dostęp do Internetu Microsoft Entra jest przejrzenie dzienników globalnego bezpiecznego dostępu.

Aby uzyskać więcej informacji na temat przesyłania dalej ruchu, zobacz następujące artykuły: