Ograniczanie uprawnień dostępu gościa w identyfikatorze Entra firmy Microsoft

Microsoft Entra ID, część firmy Microsoft Entra, umożliwia ograniczenie tego, co zewnętrzni użytkownicy-goście mogą zobaczyć w swojej organizacji w usłudze Microsoft Entra ID. Użytkownicy-goście są domyślnie ustawiani na ograniczony poziom uprawnień w usłudze Microsoft Entra ID, a ustawieniem domyślnym dla użytkowników członkowskich jest pełny zestaw uprawnień użytkownika. Istnieje inny poziom uprawnień użytkownika-gościa w ustawieniach współpracy zewnętrznej organizacji firmy Microsoft Entra w celu uzyskania jeszcze bardziej ograniczonego dostępu, dzięki czemu poziomy dostępu gościa są następujące:

| Poziom uprawnień | Poziom dostępu | Wartość |

|---|---|---|

| Taki sam jak użytkowników będących członkami | Goście mają ten sam dostęp do zasobów firmy Microsoft Entra co użytkownicy będący członkami | a0b1b346-4d3e-4e8b-98f8-753987be4970 |

| Dostęp limitowany (domyślnie) | Goście mogą zobaczyć członkostwo wszystkich nieukrytych grup | 10dae51f-b6af-4016-8d66-8c2a99b929b3 |

| Ograniczony dostęp (nowy) | Goście nie widzą członkostwa w żadnych grupach | 2af84b1e-32c8-42b7-82bc-daa82404023b |

Gdy dostęp gościa jest ograniczony, goście mogą wyświetlać tylko własny profil użytkownika. Uprawnienie do wyświetlania innych użytkowników nie jest dozwolone, nawet jeśli gość wyszukuje główną nazwę użytkownika lub identyfikator obiektu. Ograniczony dostęp nie pozwala również użytkownikom-gościom wyświetlać członkostwa w grupach, w których się znajdują. Aby uzyskać więcej informacji na temat ogólnych domyślnych uprawnień użytkownika, w tym uprawnień użytkownika-gościa, zobacz What are the default user permissions in Microsoft Entra ID? (Jakie są domyślne uprawnienia użytkownika w usłudze Microsoft Entra ID?).

Uprawnienia i licencje

Aby skonfigurować dostęp użytkowników-gości, musisz być w roli globalnego Administracja istratora. Brak dodatkowych wymagań dotyczących licencjonowania w celu ograniczenia dostępu gościa.

Aktualizowanie w witrynie Azure Portal

Napiwek

Kroki opisane w tym artykule mogą się nieznacznie różnić w zależności od portalu, od którego zaczynasz.

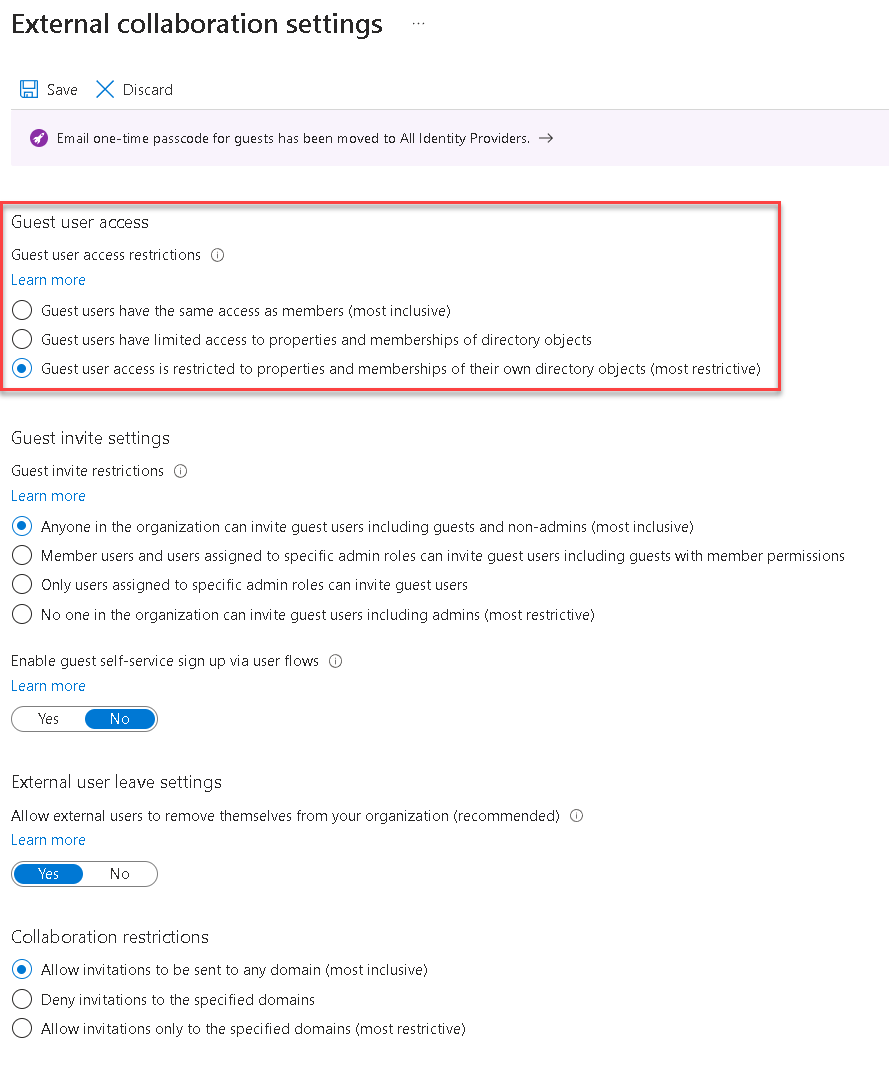

Wprowadziliśmy zmiany w istniejących kontrolkach witryny Azure Portal dla uprawnień użytkowników-gości.

Zaloguj się do centrum administracyjnego firmy Microsoft Entra jako co najmniej administrator globalny Administracja istrator.

Wybierz pozycję Microsoft Entra ID >Users>Wszyscy użytkownicy.

W obszarze Użytkownicy zewnętrzni wybierz pozycję Zarządzaj ustawieniami współpracy zewnętrznej.

Na stronie Ustawienia współpracy zewnętrznej wybierz opcję Dostęp użytkownika-gościa jest ograniczony do właściwości i członkostwa w ich własnych obiektach katalogu.

Wybierz pozycję Zapisz. Wprowadzenie zmian może potrwać do 15 minut dla użytkowników-gości.

Aktualizowanie za pomocą interfejsu API programu Microsoft Graph

Dodaliśmy nowy interfejs API programu Microsoft Graph do konfigurowania uprawnień gościa w organizacji firmy Microsoft Entra. Następujące wywołania interfejsu API można wykonać w celu przypisania dowolnego poziomu uprawnień. Wartość guestUserRoleId użyta tutaj jest zilustrować najbardziej ograniczone ustawienie użytkownika-gościa. Aby uzyskać więcej informacji na temat ustawiania uprawnień gościa przy użyciu programu Microsoft Graph, zobacz authorizationPolicy typ zasobu.

Konfigurowanie po raz pierwszy

POST https://graph.microsoft.com/beta/policies/authorizationPolicy/authorizationPolicy

{

"guestUserRoleId": "2af84b1e-32c8-42b7-82bc-daa82404023b"

}

Odpowiedź powinna mieć wartość Powodzenie 204.

Ważne

Program Azure AD PowerShell ma zostać wycofany 30 marca 2024 r. Aby dowiedzieć się więcej, przeczytaj aktualizację o wycofaniu. Zalecamy migrację do programu Microsoft Graph PowerShell w celu interakcji z identyfikatorem Entra firmy Microsoft (dawniej Azure AD). Program Microsoft Graph PowerShell umożliwia dostęp do wszystkich interfejsów API programu Microsoft Graph i jest dostępny w programie PowerShell 7. Aby uzyskać odpowiedzi na typowe zapytania dotyczące migracji, zobacz Często zadawane pytania dotyczące migracji.

Aktualizowanie istniejącej wartości

PATCH https://graph.microsoft.com/beta/policies/authorizationPolicy/authorizationPolicy

{

"guestUserRoleId": "2af84b1e-32c8-42b7-82bc-daa82404023b"

}

Odpowiedź powinna mieć wartość Powodzenie 204.

Wyświetlanie bieżącej wartości

GET https://graph.microsoft.com/beta/policies/authorizationPolicy/authorizationPolicy

Przykładowa odpowiedź:

{

"@odata.context": "https://graph.microsoft.com/beta/$metadata#policies/authorizationPolicy/$entity",

"id": "authorizationPolicy",

"displayName": "Authorization Policy",

"description": "Used to manage authorization related settings across the company.",

"enabledPreviewFeatures": [],

"guestUserRoleId": "10dae51f-b6af-4016-8d66-8c2a99b929b3",

"permissionGrantPolicyIdsAssignedToDefaultUserRole": [

"user-default-legacy"

]

}

Aktualizowanie za pomocą poleceń cmdlet programu PowerShell

Dzięki tej funkcji dodaliśmy możliwość konfigurowania ograniczonych uprawnień za pomocą poleceń cmdlet programu PowerShell w wersji 2. Polecenia cmdlet get i Update programu PowerShell zostały opublikowane w wersji 2.0.2.85.

Pobierz polecenie: Get-MgPolicyAuthorizationPolicy

Przykład:

Get-MgPolicyAuthorizationPolicy | Format-List

AllowEmailVerifiedUsersToJoinOrganization : True

AllowInvitesFrom : everyone

AllowUserConsentForRiskyApps :

AllowedToSignUpEmailBasedSubscriptions : True

AllowedToUseSspr : True

BlockMsolPowerShell : False

DefaultUserRolePermissions : Microsoft.Graph.PowerShell.Models.MicrosoftGraphDefaultUserRolePermissions

DeletedDateTime :

Description : Used to manage authorization related settings across the company.

DisplayName : Authorization Policy

GuestUserRoleId : 10dae51f-b6af-4016-8d66-8c2a99b929b3

Id : authorizationPolicy

AdditionalProperties : {[@odata.context, https://graph.microsoft.com/v1.0/$metadata#policies/authorizationPolicy/$entity]}

Polecenie aktualizacji: Update-MgPolicyAuthorizationPolicy

Przykład:

Update-MgPolicyAuthorizationPolicy -GuestUserRoleId '2af84b1e-32c8-42b7-82bc-daa82404023b'

Obsługiwane usługi Platformy Microsoft 365

Obsługiwane usługi

Dzięki wspieraniu oznaczamy, że środowisko jest zgodnie z oczekiwaniami; w szczególności, że jest to samo co bieżące środowisko gościa.

- Teams

- Outlook (OWA)

- SharePoint

- Planner w aplikacji Teams

- Aplikacja mobilna Planner

- Aplikacja internetowa Planner

- Project dla sieci Web

- Operacje projektu

Obecnie usługi nie są obsługiwane

Usługa bez bieżącej pomocy technicznej może mieć problemy ze zgodnością z nowym ustawieniem ograniczeń gościa.

- Formularze

- Project Online

- Yammer

- Planner w programie SharePoint

Często zadawane pytania

| Pytanie | Odpowiedź |

|---|---|

| Gdzie mają zastosowanie te uprawnienia? | Te uprawnienia na poziomie katalogu są wymuszane w usługach Firmy Microsoft Entra, w tym w programie Microsoft Graph, programie PowerShell w wersji 2, witrynie Azure Portal i portalu Moje aplikacje. Usługi platformy Microsoft 365 korzystające z grup platformy Microsoft 365 na potrzeby scenariuszy współpracy również mają wpływ na programy Outlook, Microsoft Teams i SharePoint. |

| Jak ograniczone uprawnienia mają wpływ na to, które grupy mogą zobaczyć goście? | Niezależnie od domyślnych lub ograniczonych uprawnień gościa goście nie mogą wyliczać listy grup ani użytkowników. Goście mogą wyświetlać grupy, których członkowie należą zarówno w witrynie Azure Portal, jak i w portalu Moje aplikacje w zależności od uprawnień:

Aby uzyskać bardziej szczegółowe porównanie uprawnień katalogu pochodzących z interfejsu API programu Graph, zobacz Domyślne uprawnienia użytkownika. |

| Które części portalu Moje aplikacje będą mieć wpływ na tę funkcję? | Funkcje grup w portalu Moje aplikacje będą honorować te nowe uprawnienia. Ta funkcja obejmuje wszystkie ścieżki do wyświetlania listy grup i członkostwa w grupach w Moje aplikacje. Nie wprowadzono żadnych zmian w dostępności kafelka grupy. Dostępność kafelka grupy jest nadal kontrolowana przez istniejące ustawienie grupy w witrynie Azure Portal. |

| Czy te uprawnienia zastępują ustawienia gości programu SharePoint lub Microsoft Teams? | L.p. Te istniejące ustawienia nadal kontrolują środowisko i dostęp w tych aplikacjach. Jeśli na przykład występują problemy w programie SharePoint, sprawdź dokładnie ustawienia udostępniania zewnętrznego. Goście dodani przez właścicieli zespołu na poziomie zespołu mają dostęp do kanału czatu konferencyjnego tylko dla standardowych kanałów, z wyłączeniem jakichkolwiek kanałów prywatnych i udostępnionych. |

| Jakie są znane problemy ze zgodnością w usłudze Yammer? | Jeśli uprawnienia są ustawione na "ograniczone", goście zalogowani do usługi Yammer nie będą mogli opuścić grupy. |

| Czy moje istniejące uprawnienia gościa zostaną zmienione w mojej dzierżawie? | Nie wprowadzono żadnych zmian w bieżących ustawieniach. Zachowamy zgodność z poprzednimi wersjami z istniejącymi ustawieniami. Decydujesz, kiedy chcesz wprowadzić zmiany. |

| Czy te uprawnienia zostaną ustawione domyślnie? | L.p. Istniejące uprawnienia domyślne pozostają niezmienione. Opcjonalnie można ustawić uprawnienia jako bardziej restrykcyjne. |

| Czy istnieją jakieś wymagania licencyjne dotyczące tej funkcji? | Nie, nie ma żadnych nowych wymagań dotyczących licencjonowania z tą funkcją. |

Następne kroki

- Aby dowiedzieć się więcej o istniejących uprawnieniach gościa w identyfikatorze Entra firmy Microsoft, zobacz Jakie są domyślne uprawnienia użytkownika w identyfikatorze Entra firmy Microsoft?

- Aby wyświetlić metody interfejsu API programu Microsoft Graph na potrzeby ograniczania dostępu gościa, zobacz

authorizationPolicytyp zasobu - Aby odwołać cały dostęp dla użytkownika, zobacz Odwoływanie dostępu użytkownika w identyfikatorze Entra firmy Microsoft