Dostęp do zaufanego obszaru roboczego (wersja zapoznawcza)

Sieć szkieletowa umożliwia bezpieczny dostęp do kont usługi Azure Data Lake Gen 2 z obsługą zapory. Obszary robocze sieci szkieletowej z tożsamością obszaru roboczego mogą bezpiecznie uzyskiwać dostęp do kont usługi Azure Data Lake Gen 2 z dostępem do sieci publicznej włączonym z wybranych sieci wirtualnych i adresów IP. Możesz ograniczyć dostęp usługi ADLS Gen 2 do określonych obszarów roboczych sieci Szkieletowej.

Obszary robocze sieci szkieletowej, które uzyskują dostęp do konta magazynu z zaufanym dostępem do obszaru roboczego, wymagają odpowiedniej autoryzacji dla żądania. Autoryzacja jest obsługiwana w przypadku poświadczeń entra firmy Microsoft dla kont organizacyjnych lub jednostek usługi. Aby dowiedzieć się więcej o regułach wystąpień zasobów, zobacz Udzielanie dostępu z wystąpień zasobów platformy Azure.

Aby ograniczyć i chronić dostęp do kont magazynu z obsługą zapory z określonych obszarów roboczych sieci Szkieletowej, możesz skonfigurować regułę wystąpienia zasobów, aby zezwolić na dostęp z określonych obszarów roboczych sieci Szkieletowej.

Uwaga

Dostęp do zaufanego obszaru roboczego jest obecnie dostępny w publicznej wersji zapoznawczej. Tożsamość obszaru roboczego sieci szkieletowej można utworzyć tylko w obszarach roboczych skojarzonych z pojemnością sieci szkieletowej (F64 lub nowszym). Aby uzyskać informacje na temat zakupu subskrypcji usługi Fabric, zobacz Kupowanie subskrypcji usługi Microsoft Fabric.

W tym artykule pokazano, w jaki sposób wykonać następujące czynności:

Skonfiguruj dostęp do zaufanego obszaru roboczego na koncie magazynu usługi Azure Data Lake Gen 2.

Utwórz skrót OneLake w usłudze Fabric Lakehouse, który łączy się z kontem magazynu z włączonym zaufanym obszarem roboczym usługi Azure Data Lake Gen 2.

Utwórz potok danych, aby połączyć się bezpośrednio z kontem usługi Azure Data Lake Gen 2 z włączoną obsługą zapory z włączonym zaufanym dostępem do obszaru roboczego.

Konfigurowanie dostępu do zaufanego obszaru roboczego w usłudze ADLS Gen2

Reguła wystąpienia zasobu

Możesz skonfigurować określone obszary robocze sieci Szkieletowej w celu uzyskania dostępu do konta magazynu na podstawie tożsamości obszaru roboczego. Regułę wystąpienia zasobu można utworzyć, wdrażając szablon usługi ARM z regułą wystąpienia zasobu. Aby utworzyć regułę wystąpienia zasobu:

Zaloguj się do witryny Azure Portal i przejdź do pozycji Wdrożenie niestandardowe.

Wybierz pozycję Utwórz własny szablon w edytorze. Przykładowy szablon usługi ARM, który tworzy regułę wystąpienia zasobu, jest udostępniany na końcu tego dokumentu.

Utwórz regułę wystąpienia zasobu w edytorze. Po zakończeniu wybierz pozycję Przejrzyj i utwórz.

Na wyświetlonej karcie Podstawowe określ wymagane szczegóły projektu i wystąpienia. Po zakończeniu wybierz pozycję Przejrzyj i utwórz.

Na wyświetlonej karcie Przeglądanie + tworzenie przejrzyj podsumowanie, a następnie wybierz pozycję Utwórz. Reguła zostanie przesłana do wdrożenia.

Po zakończeniu wdrażania będzie można przejść do zasobu.

Uwaga

- Reguły wystąpień zasobów dla obszarów roboczych sieci Szkieletowej można tworzyć tylko za pomocą szablonów usługi ARM. Tworzenie za pośrednictwem witryny Azure Portal nie jest obsługiwane.

- Identyfikator subskrypcji "0000000000-0000-0000-0000-0000000000000" musi być używany dla identyfikatora resourceId obszaru roboczego sieci szkieletowej.

- Identyfikator obszaru roboczego dla obszaru roboczego sieci Szkielet można uzyskać za pomocą adresu URL paska adresu.

Oto przykład reguły wystąpienia zasobu, którą można utworzyć za pomocą szablonu usługi ARM:

"resourceAccessRules": [

{ "tenantId": " df96360b-9e69-4951-92da-f418a97a85eb",

"resourceId": "/subscriptions/00000000-0000-0000-0000-000000000000/resourcegroups/Fabric/providers/Microsoft.Fabric/workspaces/b2788a72-eef5-4258-a609-9b1c3e454624”

}

]

Wyjątek zaufanej usługi

Jeśli wybierzesz wyjątek usługi zaufanej dla konta usługi Azure Data Lake Gen 2 z włączonym dostępem do sieci publicznej z wybranych sieci wirtualnych i adresów IP, obszary robocze sieci szkieletowej z tożsamością obszaru roboczego będą mogły uzyskać dostęp do konta magazynu. Po zaznaczeniu pola wyboru wyjątku zaufanej usługi wszystkie obszary robocze w pojemnościach sieci szkieletowej dzierżawy, które mają tożsamość obszaru roboczego, mogą uzyskiwać dostęp do danych przechowywanych na koncie magazynu.

Ta konfiguracja nie jest zalecana, a pomoc techniczna może zostać wycofana w przyszłości. Zalecamy używanie reguł wystąpień zasobów w celu udzielenia dostępu do określonych zasobów.

KtoTo można skonfigurować konta magazynu na potrzeby dostępu do zaufanych usług?

Współautor na koncie magazynu (rola RBAC platformy Azure) może skonfigurować reguły wystąpienia zasobów lub wyjątek usługi zaufanej.

Jak używać dostępu do zaufanego obszaru roboczego w sieci szkieletowej

Obecnie istnieją dwa sposoby używania zaufanego dostępu do obszaru roboczego w celu uzyskania dostępu do danych z sieci Szkieletowej w bezpieczny sposób:

Możesz utworzyć nowy skrót usługi ADLS w usłudze Fabric Lakehouse, aby rozpocząć analizowanie danych za pomocą platform Spark, SQL i Power BI.

Możesz utworzyć potok danych, który korzysta z zaufanego dostępu do obszaru roboczego w celu bezpośredniego uzyskiwania dostępu do konta usługi Azure Data Lake Gen 2 z obsługą zapory.

W poniższych sekcjach pokazano, jak używać tych dwóch metod.

Tworzenie skrótu oneLake do konta magazynu z zaufanym dostępem do obszaru roboczego

Po skonfigurowaniu tożsamości obszaru roboczego w usłudze Fabric i włączeniu zaufanego dostępu do obszaru roboczego na koncie magazynu usługi ADLS Gen2 można utworzyć skróty oneLake w celu uzyskania dostępu do danych z sieci szkieletowej. Wystarczy utworzyć nowy skrót usługi ADLS w usłudze Fabric Lakehouse i rozpocząć analizowanie danych przy użyciu platform Spark, SQL i Power BI.

Wymagania wstępne

- Obszar roboczy sieci szkieletowej skojarzony z pojemnością sieci szkieletowej. Zobacz Tożsamość obszaru roboczego.

- Utwórz tożsamość obszaru roboczego skojarzona z obszarem roboczym Sieć szkieletowa.

- Konto użytkownika lub jednostka usługi używana do tworzenia skrótu powinna mieć role RBAC platformy Azure na koncie magazynu. Podmiot zabezpieczeń musi mieć rolę Współautor danych obiektu blob usługi Storage, Właściciel danych obiektu blob usługi Storage lub Czytelnik danych obiektu blob usługi Storage w zakresie konta magazynu lub rola delegatora obiektów blob usługi Storage w zakresie konta magazynu oprócz roli Czytelnik danych obiektu blob usługi Storage w zakresie kontenera.

- Skonfiguruj regułę wystąpienia zasobu dla konta magazynu.

Uwaga

Wstępnie istniejące skróty w obszarze roboczym, który spełnia wymagania wstępne, automatycznie zacznie obsługiwać dostęp do zaufanej usługi.

Kroki

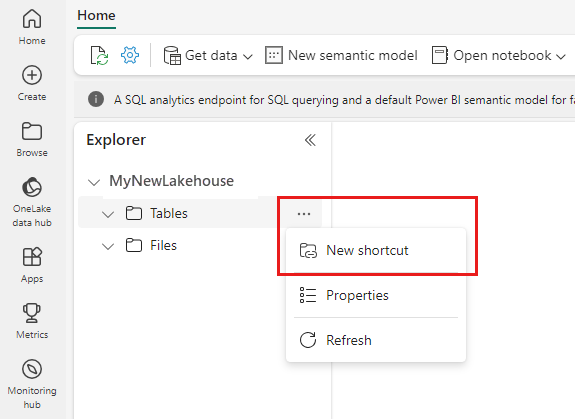

Zacznij od utworzenia nowego skrótu w usłudze Lakehouse.

Zostanie otwarty kreator Nowy skrót .

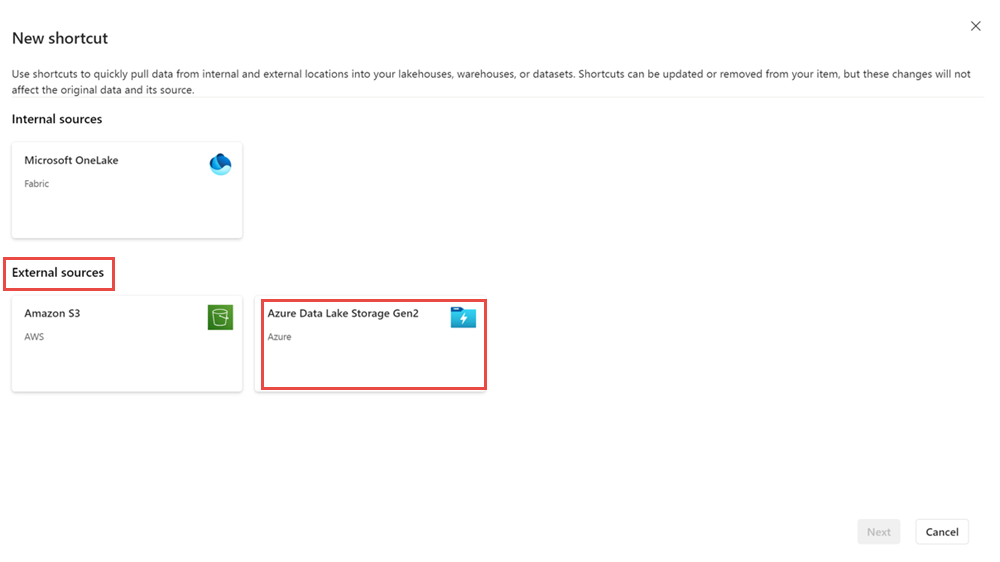

W obszarze Źródła zewnętrzne wybierz pozycję Azure Data Lake Storage Gen 2. generacji.

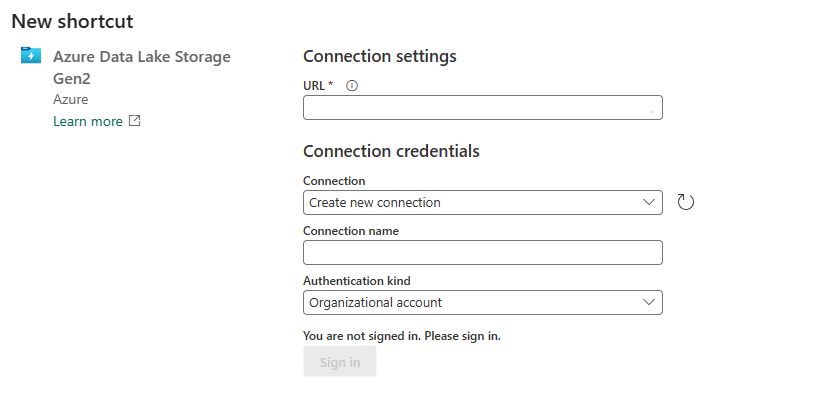

Podaj adres URL konta magazynu skonfigurowanego z zaufanym dostępem do obszaru roboczego i wybierz nazwę połączenia. W polu Rodzaj uwierzytelniania wybierz pozycję Konto organizacyjne lub Jednostka usługi.

Po zakończeniu wybierz przycisk Dalej.

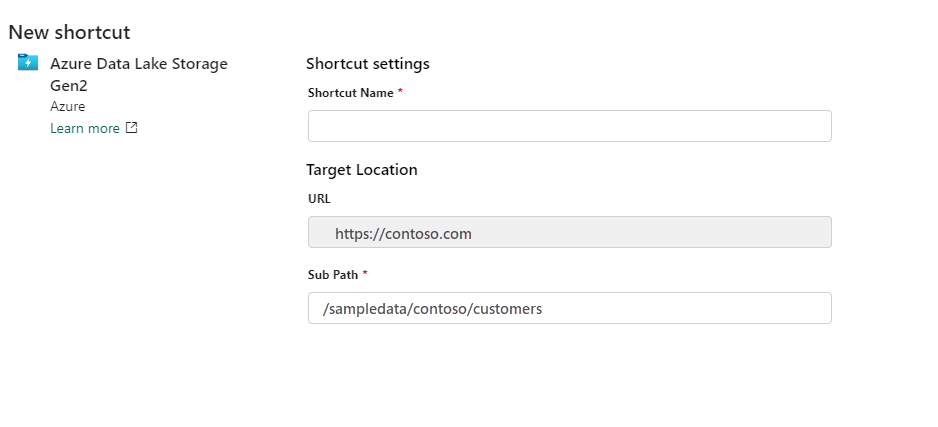

Podaj nazwę skrótu i ścieżkę podrzędną.

Po zakończeniu wybierz pozycję Utwórz.

Skrót lakehouse jest tworzony i powinien być w stanie wyświetlić podgląd danych magazynu w skrócie.

Użyj skrótu OneLake do konta magazynu z zaufanym dostępem do obszaru roboczego w elementach sieci szkieletowej

Za pomocą narzędzia OneCopy w sieci szkieletowej możesz uzyskać dostęp do skrótów oneLake z zaufanym dostępem ze wszystkich obciążeń sieci szkieletowej.

Spark: możesz użyć platformy Spark, aby uzyskać dostęp do danych ze skrótów oneLake. Gdy skróty są używane na platformie Spark, są one wyświetlane jako foldery w usłudze OneLake. Wystarczy odwołać się do nazwy folderu, aby uzyskać dostęp do danych. Możesz użyć skrótu OneLake do kont magazynu z zaufanym dostępem do obszaru roboczego w notesach platformy Spark.

Punkt końcowy SQL: skróty utworzone w sekcji "Tabele" usługi Lakehouse są również dostępne w punkcie końcowym SQL. Możesz otworzyć punkt końcowy SQL i wykonać zapytanie dotyczące danych tak samo jak w przypadku każdej innej tabeli.

Potoki: potoki danych mogą uzyskiwać dostęp do zarządzanych skrótów do kont magazynu z zaufanym dostępem do obszaru roboczego. Potoki danych mogą służyć do odczytywania lub zapisywania na kontach magazynu za pomocą skrótów usługi OneLake.

Przepływy danych w wersji 2: Przepływy danych Gen2 mogą służyć do uzyskiwania dostępu do zarządzanych skrótów do kont magazynu z zaufanym dostępem do obszaru roboczego. Przepływy danych Gen2 mogą odczytywać lub zapisywać na kontach magazynu za pomocą skrótów OneLake.

Semantyczne modele i raporty: domyślny model semantyczny skojarzony z punktem końcowym SQL usługi Lakehouse może odczytywać skróty zarządzane do kont magazynu z zaufanym dostępem do obszaru roboczego. Aby wyświetlić tabele zarządzane w domyślnym modelu semantycznym, przejdź do punktu końcowego SQL, wybierz pozycję Raportowanie i wybierz pozycję Automatycznie aktualizuj model semantyczny.

Można również utworzyć nowe modele semantyczne odwołujące się do skrótów tabeli do kont magazynu z zaufanym dostępem do obszaru roboczego. Przejdź do punktu końcowego SQL, wybierz pozycję Raportowanie i wybierz pozycję Nowy model semantyczny.

Raporty można tworzyć na podstawie domyślnych modeli semantycznych i niestandardowych modeli semantycznych.

Baza danych KQL: możesz również utworzyć skróty OneLake do usługi Azure Data Lake Storage Gen 2 w bazie danych KQL. Kroki tworzenia skrótu zarządzanego z zaufanym dostępem do obszaru roboczego pozostają takie same.

Tworzenie potoku danych na koncie magazynu z zaufanym dostępem do obszaru roboczego

Po skonfigurowaniu tożsamości obszaru roboczego w usłudze Fabric i włączeniu zaufanego dostępu na koncie magazynu usługi ADLS Gen2 można utworzyć potoki danych w celu uzyskania dostępu do danych z usługi Fabric. Możesz utworzyć nowy potok danych, aby skopiować dane do usługi Fabric lakehouse, a następnie rozpocząć analizowanie danych za pomocą platform Spark, SQL i Power BI.

Wymagania wstępne

- Obszar roboczy sieci szkieletowej skojarzony z pojemnością sieci szkieletowej. Zobacz Tożsamość obszaru roboczego.

- Utwórz tożsamość obszaru roboczego skojarzona z obszarem roboczym Sieć szkieletowa.

- Konto użytkownika lub jednostka usługi używana do tworzenia połączenia powinna mieć role RBAC platformy Azure na koncie magazynu. Podmiot zabezpieczeń musi mieć rolę Współautor danych obiektu blob usługi Storage, Właściciel danych obiektu blob usługi Storage lub Czytelnik danych obiektu blob usługi Storage w zakresie konta magazynu.

- Skonfiguruj regułę wystąpienia zasobu dla konta magazynu.

Kroki

Zacznij od wybrania pozycji Pobierz dane w lakehouse.

Wybierz pozycję Nowy potok danych. Podaj nazwę potoku, a następnie wybierz pozycję Utwórz.

Wybierz usługę Azure Data Lake Gen 2 jako źródło danych.

Podaj adres URL konta magazynu skonfigurowanego z zaufanym dostępem do obszaru roboczego i wybierz nazwę połączenia. W polu Rodzaj uwierzytelniania wybierz pozycję Konto organizacyjne lub Jednostka usługi.

Po zakończeniu wybierz przycisk Dalej.

Wybierz plik, który chcesz skopiować do lakehouse.

Po zakończeniu wybierz przycisk Dalej.

Na ekranie Przeglądanie i zapisywanie wybierz pozycję Rozpocznij transfer danych natychmiast. Po zakończeniu wybierz pozycję Zapisz i uruchom.

Gdy stan potoku zmieni się z Kolejka na Powodzenie, przejdź do magazynu lakehouse i sprawdź, czy tabele danych zostały utworzone.

Ograniczenia i zagadnienia

- Dostęp do zaufanego obszaru roboczego jest obsługiwany tylko w przypadku obszarów roboczych w pojemnościach sieci szkieletowej (F64 lub nowszych).

- Dostęp do zaufanego obszaru roboczego można używać tylko w skrótach usługi OneLake i potokach danych. Aby bezpiecznie uzyskać dostęp do kont magazynu z platformy Fabric Spark, zobacz Zarządzane prywatne punkty końcowe dla sieci Szkieletowej.

- Jeśli obszar roboczy z tożsamością obszaru roboczego zostanie zmigrowany do pojemności innej niż sieć szkieletowa lub pojemność sieci szkieletowej niższa niż F64, zaufany dostęp do obszaru roboczego przestanie działać po godzinie.

- Istniejące skróty utworzone przed 10 października 2023 r. nie obsługują dostępu do zaufanego obszaru roboczego.

- nie można utworzyć ani zmodyfikować Połączenie dla zaufanego dostępu do obszaru roboczegoZarządzanie połączeniami i bramami.

- W przypadku ponownego użycia połączeń obsługujących zaufany dostęp do obszaru roboczego w elementach sieci szkieletowej innych niż skróty i potoki lub w innych obszarach roboczych mogą nie działać.

- Tylko konto organizacyjne lub jednostka usługi muszą być używane do uwierzytelniania na kontach magazynu w celu uzyskania zaufanego dostępu do obszaru roboczego.

- Potoki nie mogą zapisywać skrótów do tabeli OneLake na kontach magazynu z zaufanym dostępem do obszaru roboczego. Jest to tymczasowe ograniczenie.

- Można skonfigurować maksymalnie 200 reguł wystąpień zasobów. Aby uzyskać więcej informacji, zobacz Limity i limity przydziału subskrypcji platformy Azure — Azure Resource Manager.

- Dostęp do zaufanego obszaru roboczego działa tylko wtedy, gdy dostęp publiczny jest włączony z wybranych sieci wirtualnych i adresów IP.

- Reguły wystąpień zasobów dla obszarów roboczych sieci Szkieletowej muszą być tworzone za pomocą szablonów usługi ARM. Reguły wystąpień zasobów utworzone za pośrednictwem interfejsu użytkownika witryny Azure Portal nie są obsługiwane.

- Wstępnie istniejące skróty w obszarze roboczym, który spełnia wymagania wstępne, automatycznie zaczną obsługiwać dostęp do zaufanej usługi.

Przykładowy szablon usługi ARM

{

"$schema": "https://schema.management.azure.com/schemas/2019-04-01/deploymentTemplate.json#",

"contentVersion": "1.0.0.0",

"resources": [

{

"type": "Microsoft.Storage/storageAccounts",

"apiVersion": "2023-01-01",

"name": "<storage account name>",

"id": "/subscriptions/<subscription id of storage account>/resourceGroups/<resource group name>/providers/Microsoft.Storage/storageAccounts/<storage account name>",

"location": "<region>",

"sku": {

"name": "Standard_RAGRS",

"tier": "Standard"

},

"kind": "StorageV2",

"properties": {

"networkAcls": {

"resourceAccessRules": [

{

"tenantId": "<tenantid>",

"resourceId": "/subscriptions/00000000-0000-0000-0000-000000000000/resourcegroups/Fabric/providers/Microsoft.Fabric/workspaces/<workspace-id>"

}]

}

}

}

]

}

Powiązana zawartość

Opinia

Dostępne już wkrótce: W 2024 r. będziemy stopniowo wycofywać zgłoszenia z serwisu GitHub jako mechanizm przesyłania opinii na temat zawartości i zastępować go nowym systemem opinii. Aby uzyskać więcej informacji, sprawdź: https://aka.ms/ContentUserFeedback.

Prześlij i wyświetl opinię dla