przewodnik Administracja: używanie programu PowerShell z ujednoliconym klientem usługi Azure Information Protection

Uwaga

Szukasz usługi Microsoft Purview Information Protection, dawniej Microsoft Information Protection (MIP)?

Dodatek usługi Azure Information Protection został wycofany i zastąpiony etykietami wbudowanymi w aplikacje i usługi platformy Microsoft 365. Dowiedz się więcej o stanie pomocy technicznej innych składników usługi Azure Information Protection.

Nowy klient usługi Microsoft Purview Information Protection (bez dodatku) jest obecnie w wersji zapoznawczej i jest zaplanowany na potrzeby ogólnej dostępności.

Po zainstalowaniu klienta ujednoliconego etykietowania usługi Azure Information Protection polecenia programu PowerShell są automatycznie instalowane w ramach modułu AzureInformationProtection z poleceniami cmdlet do etykietowania.

Moduł AzureInformationProtection umożliwia zarządzanie klientem, uruchamiając polecenia dla skryptów automatyzacji.

Na przykład:

- Get-AIPFileStatus: pobiera etykietę usługi Azure Information Protection i informacje o ochronie dla określonego pliku lub plików.

- Set-AIPFileClassification: skanuje plik w celu automatycznego ustawienia etykiety usługi Azure Information Protection dla pliku zgodnie z warunkami skonfigurowanymi w zasadach.

- Set-AIPFileLabel: ustawia lub usuwa etykietę usługi Azure Information Protection dla pliku oraz ustawia lub usuwa ochronę zgodnie z konfiguracją etykiety lub uprawnieniami niestandardowymi.

- Set-AIPAuthentication: ustawia poświadczenia uwierzytelniania klienta usługi Azure Information Protection.

Moduł AzureInformationProtection jest instalowany w folderze \ProgramFiles (x86)\Microsoft Azure Information Protection , a następnie dodaje ten folder do zmiennej systemowej PSModulePath . .dll dla tego modułu nosi nazwę AIP.dll.

Ważne

Moduł AzureInformationProtection nie obsługuje konfigurowania zaawansowanych ustawień etykiet ani zasad etykiet.

W przypadku tych ustawień potrzebujesz programu PowerShell Centrum zabezpieczeń i zgodności. Aby uzyskać więcej informacji, zobacz Konfiguracje niestandardowe dla klienta ujednoliconego etykietowania usługi Azure Information Protection.

Napiwek

Aby użyć poleceń cmdlet o długości ścieżki większej niż 260 znaków, użyj następującego ustawienia zasad grupy, które jest dostępne począwszy od systemu Windows 10, wersja 1607:

Konfiguracja> komputera lokalnego Administracja>szablony administracyjne>Wszystkie Ustawienia> Włączalne ścieżki Win32

W systemie Windows Server 2016 można użyć tego samego ustawienia zasad grupy podczas instalowania najnowszych szablonów Administracja istrative (admx) dla systemu Windows 10.

Aby uzyskać więcej informacji, zobacz sekcję Ograniczenie maksymalnej długości ścieżki w dokumentacji dla deweloperów systemu Windows 10.

Wymagania wstępne dotyczące korzystania z modułu AzureInformationProtection

Oprócz wymagań wstępnych dotyczących instalowania modułu AzureInformationProtection istnieją dodatkowe wymagania wstępne dotyczące używania poleceń cmdlet etykietowania dla usługi Azure Information Protection:

Należy aktywować usługę Azure Rights Management.

Jeśli dzierżawa usługi Azure Information Protection nie została aktywowana, zobacz instrukcje dotyczące aktywowania usługi ochrony z usługi Azure Information Protection.

Aby usunąć ochronę plików dla innych użytkowników przy użyciu własnego konta:

- Funkcja administratora musi być włączona dla twojej organizacji.

- Twoje konto musi być administratorem usługi Azure Rights Management.

Na przykład możesz chcieć usunąć ochronę innych osób ze względu na odnajdywanie lub odzyskiwanie danych. Jeśli używasz etykiet do stosowania ochrony, możesz usunąć tę ochronę, ustawiając nową etykietę, która nie ma zastosowania ochrony, lub możesz usunąć etykietę.

Aby usunąć ochronę, użyj polecenia cmdlet Set-AIPFileLabel z parametrem RemoveProtection . W niektórych przypadkach możliwość usuwania ochrony może być domyślnie wyłączona i musi zostać włączona przy użyciu polecenia cmdlet Set-LabelPolicy .

Mapowanie poleceń cmdlet ujednoliconego etykietowania w usłudze RMS

Jeśli przeprowadzono migrację z usługi Azure RMS, pamiętaj, że polecenia cmdlet związane z usługą RMS zostały przestarzałe do użycia w ujednoliconym etykietowaniu.

Niektóre starsze polecenia cmdlet zostały zastąpione nowymi poleceniami cmdlet do ujednoliconego etykietowania. Jeśli na przykład użyto polecenia New-RMSProtectionLicense z ochroną usługi RMS i przeprowadzono migrację do ujednoliconego etykietowania, użyj zamiast tego polecenia New-AIPCustomPermissions .

Poniższa tabela mapuje polecenia cmdlet związane z usługą RMS za pomocą zaktualizowanych poleceń cmdlet używanych do ujednoliconego etykietowania:

| Polecenie cmdlet usługi RMS | Ujednolicone polecenie cmdlet etykietowania |

|---|---|

| Get-RMSFileStatus | Get-AIPFileStatus |

| Get-RMSServer | Nie dotyczy ujednoliconego etykietowania. |

| Get-RMSServerAuthentication | Set-AIPAuthentication |

| Clear-RMSAuthentication | Set-AIPAuthentication |

| Set-RMSServerAuthentication | Set-AIPAuthentication |

| Get-RMSTemplate | Nie dotyczy ujednoliconego etykietowania. |

| New-RMSProtectionLicense | New-AIPCustomPermissions i Set-AIPFileLabel z parametrem CustomPermissions . |

| Protect-RMSFile | Set-AIPFileLabel |

| Usuń ochronę pliku RMSFile | Set-AIPFileLabel z parametrem RemoveProtection . |

Jak etykietować pliki w usłudze Azure Information Protection w sposób nieinterakcyjny

Domyślnie po uruchomieniu poleceń cmdlet do etykietowania polecenia są uruchamiane we własnym kontekście użytkownika w interakcyjnej sesji programu PowerShell.

Aby uzyskać więcej informacji, zobacz:

- Wymagania wstępne dotyczące uruchamiania poleceń cmdlet etykietowania usługi AIP nienadzorowanych

- Tworzenie i konfigurowanie aplikacji firmy Microsoft Entra dla ustawienia Set-AIPAuthentication

- Uruchamianie polecenia cmdlet Set-AIPAuthentication

Uwaga

Jeśli komputer nie może mieć dostępu do Internetu, nie ma potrzeby tworzenia aplikacji w usłudze Microsoft Entra ID i uruchamiania polecenia cmdlet Set-AIPAuthentication . Zamiast tego postępuj zgodnie z instrukcjami dotyczącymi odłączonych komputerów.

Wymagania wstępne dotyczące uruchamiania poleceń cmdlet etykietowania usługi AIP nienadzorowanych

Aby uruchomić polecenia cmdlet etykietowania usługi Azure Information Protection nienadzorowane, użyj następujących szczegółów dostępu:

Konto systemu Windows, które może się zalogować interaktywnie.

konto Microsoft Entra w celu uzyskania dostępu delegowanego. Aby ułatwić administrowanie, użyj pojedynczego konta zsynchronizowanego z usługi Active Directory do identyfikatora Entra firmy Microsoft.

W przypadku delegowanego konta użytkownika:

Wymaganie Szczegóły Zasady etykiet Upewnij się, że masz przypisane zasady etykiet do tego konta i że zasady zawierają opublikowane etykiety, których chcesz użyć.

Jeśli używasz zasad etykiet dla różnych użytkowników, może być konieczne utworzenie nowych zasad etykiet, które publikują wszystkie etykiety, i publikowanie zasad tylko dla tego delegowanego konta użytkownika.Odszyfrowywanie zawartości Jeśli to konto musi odszyfrować zawartość, na przykład w celu ponownego włączenia ochrony plików i inspekcji plików chronionych przez inne osoby, upewnij się, że jest to administrator usługi Azure Information Protection i upewnij się, że funkcja administratora jest włączona. Kontrolki dołączania Jeśli zaimplementowano kontrolki dołączania dla wdrożenia etapowego, upewnij się, że to konto jest uwzględnione w skonfigurowanych kontrolkach dołączania. Token dostępu firmy Microsoft Entra, który ustawia i przechowuje poświadczenia dla delegowanego użytkownika w celu uwierzytelnienia w usłudze Azure Information Protection. Po wygaśnięciu tokenu w identyfikatorze Entra firmy Microsoft należy ponownie uruchomić polecenie cmdlet, aby uzyskać nowy token.

Parametry set-AIPAuthentication używają wartości z procesu rejestracji aplikacji w usłudze Microsoft Entra ID. Aby uzyskać więcej informacji, zobacz Create and configure Microsoft Entra applications for Set-AIPAuthentication (Tworzenie i konfigurowanie aplikacji Firmy Microsoft dla polecenia Set-AIPAuthentication).

Uruchom polecenia cmdlet etykietowania nieinterakcyjne, uruchamiając najpierw polecenie cmdlet Set-AIPAuthentication .

Komputer z uruchomionym poleceniem cmdlet AIPAuthentication pobiera zasady etykietowania przypisane do delegowanego konta użytkownika w portal zgodności Microsoft Purview.

Tworzenie i konfigurowanie aplikacji firmy Microsoft Entra dla ustawienia Set-AIPAuthentication

Polecenie cmdlet Set-AIPAuthentication wymaga rejestracji aplikacji dla parametrów AppId i AppSecret .

Aby utworzyć nową rejestrację aplikacji dla polecenia cmdlet Set-AIPAuthentication klienta ujednoliconego etykietowania:

W nowym oknie przeglądarki zaloguj się w witrynie Azure Portal do dzierżawy firmy Microsoft Entra, której używasz z usługą Azure Information Protection.

Przejdź do pozycji Zarządzanie identyfikatorem>> entra firmy Microsoft Rejestracje aplikacji i wybierz pozycję Nowa rejestracja.

W okienku Rejestrowanie aplikacji określ następujące wartości, a następnie kliknij pozycję Zarejestruj:

Opcja Wartość Nazwa/nazwisko AIP-DelegatedUser

Określ inną nazwę zgodnie z potrzebami. Nazwa musi być unikatowa dla dzierżawy.Obsługiwane typy kont Wybierz pozycję Konta tylko w tym katalogu organizacyjnym. Identyfikator URI przekierowania (opcjonalnie) Wybierz pozycję Sieć Web, a następnie wprowadź . https://localhostW okienku AIP-DelegatedUser skopiuj wartość identyfikatora aplikacji (klienta).

Wartość wygląda podobnie do następującego przykładu:

77c3c1c3-abf9-404e-8b2b-4652836c8c66.Ta wartość jest używana dla parametru AppId podczas uruchamiania polecenia cmdlet Set-AIPAuthentication. Wklej i zapisz wartość do późniejszego odwołania.

Na pasku bocznym wybierz pozycję Zarządzaj>certyfikatami i wpisami tajnymi.

Następnie w okienku AIP-DelegatedUser — Certyfikaty i wpisy tajne w sekcji Wpisy tajne klienta wybierz pozycję Nowy klucz tajny klienta.

W polu Dodaj klucz tajny klienta określ następujące informacje, a następnie wybierz pozycję Dodaj:

Pole Value Opis Azure Information Protection unified labeling clientWygasa Określ wybrany czas trwania (1 rok, 2 lata lub nigdy nie wygasa) Wróć do okienka AIP-DelegatedUser — certyfikaty i wpisy tajne w sekcji Wpisy tajne klienta skopiuj ciąg dla wartości.

Ten ciąg wygląda podobnie do następującego przykładu:

OAkk+rnuYc/u+]ah2kNxVbtrDGbS47L4.Aby upewnić się, że skopiujesz wszystkie znaki, wybierz ikonę kopiuj do schowka.

Ważne

Ważne jest, aby zapisać ten ciąg, ponieważ nie jest on wyświetlany ponownie i nie można go pobrać. Podobnie jak w przypadku wszelkich używanych informacji poufnych, zapisz zapisaną wartość w bezpieczny sposób i ogranicz do niego dostęp.

Na pasku bocznym wybierz pozycję Zarządzaj uprawnieniami> interfejsu API.

W okienku AIP-DelegatedUser — uprawnienia interfejsu API wybierz pozycję Dodaj uprawnienie.

W okienku Żądania uprawnień interfejsu API upewnij się, że jesteś na karcie Interfejsy API firmy Microsoft, a następnie wybierz pozycję Usługi Azure Rights Management.

Po wyświetleniu monitu o typ uprawnień wymaganych przez aplikację wybierz pozycję Uprawnienia aplikacji.

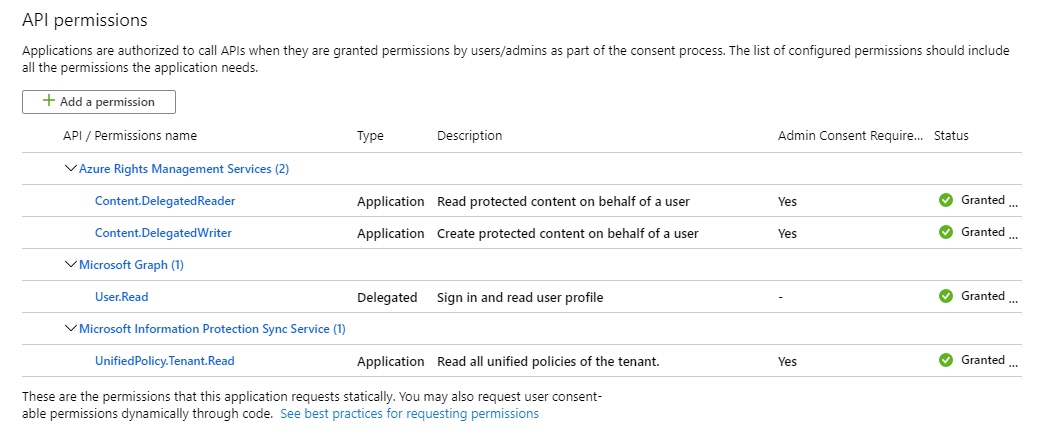

W obszarze Wybierz uprawnienia rozwiń węzeł Zawartość i wybierz następujące opcje, a następnie wybierz pozycję Dodaj uprawnienia.

- Content.DelegatedReader

- Content.DelegatedWriter

Wróć do okienka AIP-DelegatedUser — uprawnienia interfejsu API, wybierz ponownie pozycję Dodaj uprawnienie .

W okienku Żądania uprawnień usługi AIP wybierz pozycję Interfejsy API używane przez moją organizację i wyszukaj usługę synchronizacji usługi Microsoft Information Protection.

W okienku Żądania uprawnień interfejsu API wybierz pozycję Uprawnienia aplikacji.

W obszarze Wybierz uprawnienia rozwiń pozycję UnifiedPolicy, wybierz pozycję UnifiedPolicy.Tenant.Read, a następnie wybierz pozycję Dodaj uprawnienia.

Wróć do okienka AIP-DelegatedUser — uprawnienia interfejsu API, wybierz pozycję Udziel zgody administratora dla< swojej nazwy> dzierżawy i wybierz pozycję Tak, aby wyświetlić monit o potwierdzenie.

Twoje uprawnienia interfejsu API powinny wyglądać podobnie jak na poniższej ilustracji:

Po zakończeniu rejestracji tej aplikacji przy użyciu wpisu tajnego możesz uruchomić polecenie Set-AIPAuthentication z parametrami AppId i AppSecret. Ponadto będziesz potrzebować identyfikatora dzierżawy.

Napiwek

Identyfikator dzierżawy można szybko skopiować przy użyciu witryny Azure Portal: Identyfikator usługi Microsoft Entra ID Manage>Properties>Directory ID.>

Uruchamianie polecenia cmdlet Set-AIPAuthentication

Otwórz program Windows PowerShell z opcją Uruchom jako administrator.

W sesji programu PowerShell utwórz zmienną do przechowywania poświadczeń konta użytkownika systemu Windows, które będzie uruchamiane nieinterakcyjnie. Jeśli na przykład utworzono konto usługi dla skanera:

$pscreds = Get-Credential "CONTOSO\srv-scanner"Zostanie wyświetlony monit o hasło tego konta.

Uruchom polecenie cmdlet Set-AIPAuthentication z parametrem OnBeHalfOf, określając jako jego wartość utworzoną zmienną.

Określ również wartości rejestracji aplikacji, identyfikator dzierżawy i nazwę delegowanego konta użytkownika w usłudze Microsoft Entra ID. Na przykład:

Set-AIPAuthentication -AppId "77c3c1c3-abf9-404e-8b2b-4652836c8c66" -AppSecret "OAkk+rnuYc/u+]ah2kNxVbtrDGbS47L4" -TenantId "9c11c87a-ac8b-46a3-8d5c-f4d0b72ee29a" -DelegatedUser scanner@contoso.com -OnBehalfOf $pscreds

Typowe parametry poleceń cmdlet programu PowerShell

Aby uzyskać informacje o typowych parametrach, zobacz About common parameters (Informacje o typowych parametrach).

Następne kroki

Aby uzyskać pomoc dotyczącą poleceń cmdlet podczas sesji programu PowerShell, wpisz Get-Help <cmdlet name> -online. Na przykład:

Get-Help Set-AIPFileLabel -online

Aby uzyskać więcej informacji, zobacz:

Opinia

Dostępne już wkrótce: W 2024 r. będziemy stopniowo wycofywać zgłoszenia z serwisu GitHub jako mechanizm przesyłania opinii na temat zawartości i zastępować go nowym systemem opinii. Aby uzyskać więcej informacji, sprawdź: https://aka.ms/ContentUserFeedback.

Prześlij i wyświetl opinię dla