Korygowanie luk w zabezpieczeniach zidentyfikowanych przez Ochrona punktu końcowego w usłudze Microsoft Defender przy użyciu Microsoft Intune

Podczas integracji Ochrona punktu końcowego w usłudze Microsoft Defender z Microsoft Intune możesz skorzystać z Zarządzanie zagrożeniami i lukami usługi Defender for Endpoint przy użyciu zabezpieczeń Intune Zadania. Zadania zabezpieczeń w Intune pomagają Intune administratorom zrozumieć, a następnie skorygować wiele słabych stron urządzeń, które Ochrona punktu końcowego w usłudze Microsoft Defender identyfikować możliwości zarządzania lukami w zabezpieczeniach. Ta integracja zapewnia oparte na ryzyku podejście do odnajdywania i określania priorytetów luk w zabezpieczeniach oraz może pomóc w skróceniu czasu reakcji korygowania w całym środowisku.

Zarządzanie lukami w zabezpieczeniach & zagrożeń jest częścią Ochrona punktu końcowego w usłudze Microsoft Defender.

Jak działa integracja

Po nawiązaniu połączenia Intune z usługą Ochrona punktu końcowego w usłudze Microsoft Defender usługa Defender for Endpoint otrzymuje szczegółowe informacje o zagrożeniach i lukach w zabezpieczeniach z urządzeń zarządzanych za pomocą Intune. Te szczegóły stają się widoczne dla administratorów zabezpieczeń z poziomu konsoli Centrum zabezpieczeń usługi Microsoft Defender.

W konsoli Centrum zabezpieczeń usługi Microsoft Defender administratorzy zabezpieczeń mogą przeglądać luki w zabezpieczeniach punktów końcowych i działać na nich, wykonując kilka prostych akcji, które tworzą zadania zabezpieczeń dla Microsoft Intune. Zadania zabezpieczeń są natychmiast wyświetlane w centrum administracyjnym Microsoft Intune, gdzie są widoczne dla administratorów Intune, którzy mogą następnie użyć tych szczegółów do działania i rozwiązania problemów.

- Luki w zabezpieczeniach są oparte na zagrożeniach lub problemach ocenianych przez Ochrona punktu końcowego w usłudze Microsoft Defender podczas skanowania i oceniania urządzenia.

- Nie wszystkie luki w zabezpieczeniach i problemy, które usługa Defender for Endpoint identyfikuje, korygują obsługę za pośrednictwem Intune. Takie problemy nie powodują utworzenia zadania zabezpieczeń dla Intune.

Zadania zabezpieczeń identyfikują:

- Typ luki w zabezpieczeniach

- Priority (Priorytet)

- Stan

- Kroki, które należy wykonać, aby skorygować lukę w zabezpieczeniach

W centrum administracyjnym administrator Intune może przejrzeć, a następnie zaakceptować lub odrzucić zadanie. Gdy administrator zaakceptuje zadanie w Intune, może użyć Intune do skorygowania luki w zabezpieczeniach, kierując się szczegółami podanymi w zadaniu.

Po pomyślnym skorygowaniu administrator Intune ustawia zadanie zabezpieczeń na ukończone zadanie. Ten stan jest wyświetlany w Intune i jest przekazywany z powrotem do usługi Defender for Endpoint, gdzie administratorzy zabezpieczeń mogą potwierdzić poprawiony stan luki w zabezpieczeniach.

Informacje o zadaniach zabezpieczeń:

Każde zadanie zabezpieczeń ma typ korygowania:

Aplikacja — zidentyfikowano aplikację, która ma lukę w zabezpieczeniach lub problem, który można wyeliminować za pomocą Intune. Na przykład Ochrona punktu końcowego w usłudze Microsoft Defender identyfikuje lukę w zabezpieczeniach aplikacji o nazwie Contoso Media Player w wersji 4, a administrator tworzy zadanie zabezpieczeń w celu zaktualizowania tej aplikacji. Odtwarzacz Multimediów firmy Contoso to niezarządzana aplikacja, która została wdrożona z Intune i może istnieć aktualizacja zabezpieczeń lub nowsza wersja aplikacji, która rozwiązuje problem.

Konfiguracja — luki w zabezpieczeniach lub zagrożenia w środowisku można ograniczyć za pomocą Intune zasad zabezpieczeń punktu końcowego. Na przykład Ochrona punktu końcowego w usłudze Microsoft Defender wskazuje, że urządzenia nie mają ochrony przed potencjalnie niechcianych aplikacji (PUA). Administrator tworzy zadanie zabezpieczeń dla tego problemu, które identyfikuje ograniczenie ryzyka konfigurowania ustawienia Akcja w celu wykonania potencjalnie niechcianych aplikacji w ramach profilu programu antywirusowego Microsoft Defender dla zasad ochrony antywirusowej.

Jeśli problem z konfiguracją nie ma wiarygodnego korygowania, które Intune może zapewnić, Ochrona punktu końcowego w usłudze Microsoft Defender nie tworzy dla niego zadania zabezpieczeń.

Akcje korygowania:

Typowe akcje korygowania obejmują:

- Zablokuj uruchamianie aplikacji.

- Wdróż aktualizację systemu operacyjnego, aby wyeliminować lukę w zabezpieczeniach.

- Wdróż zasady zabezpieczeń punktu końcowego, aby wyeliminować lukę w zabezpieczeniach.

- Modyfikowanie wartości rejestru.

- Wyłącz lub Włącz konfigurację, aby wpłynąć na tę lukę w zabezpieczeniach.

- Pozycja Wymagaj uwagi powiadamia administratora o zagrożeniu, gdy nie ma odpowiednich zaleceń do dostarczenia.

Przykład przepływu pracy:

W poniższym przykładzie przedstawiono przepływ pracy polegający na odnalezieniu luki w zabezpieczeniach aplikacji w celu skorygowania. Ten sam ogólny przepływ pracy ma zastosowanie w przypadku problemów z konfiguracją:

Skanowanie Ochrona punktu końcowego w usłudze Microsoft Defender identyfikuje lukę w zabezpieczeniach aplikacji o nazwie Contoso Media Player w wersji 4, a administrator tworzy zadanie zabezpieczeń w celu zaktualizowania tej aplikacji. Contoso Media Player to niezarządzana aplikacja, która nie została wdrożona z Intune.

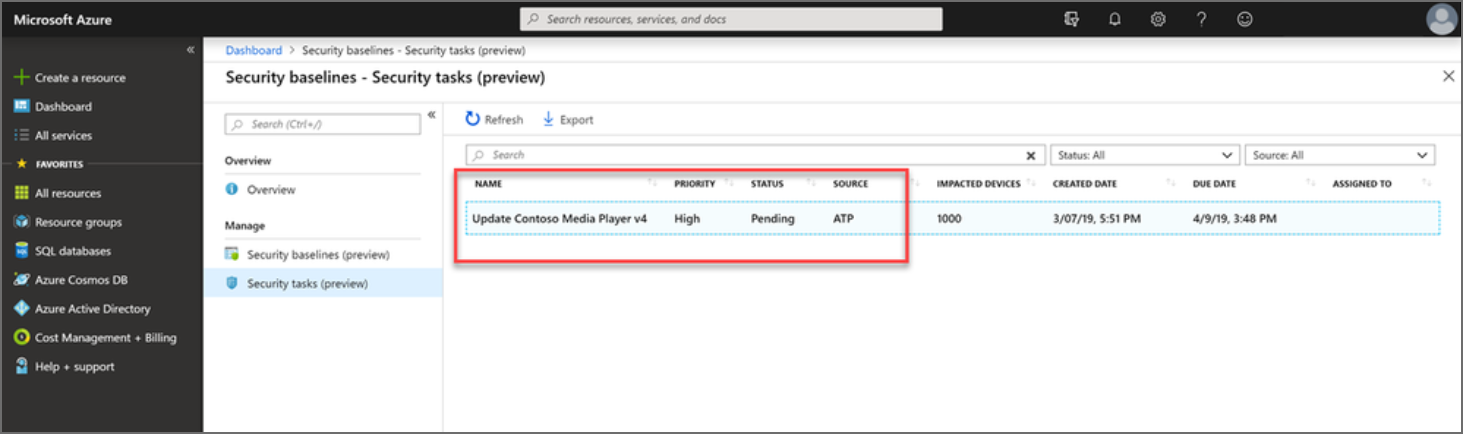

To zadanie zabezpieczeń jest wyświetlane w centrum administracyjnym Microsoft Intune ze stanem Oczekujące:

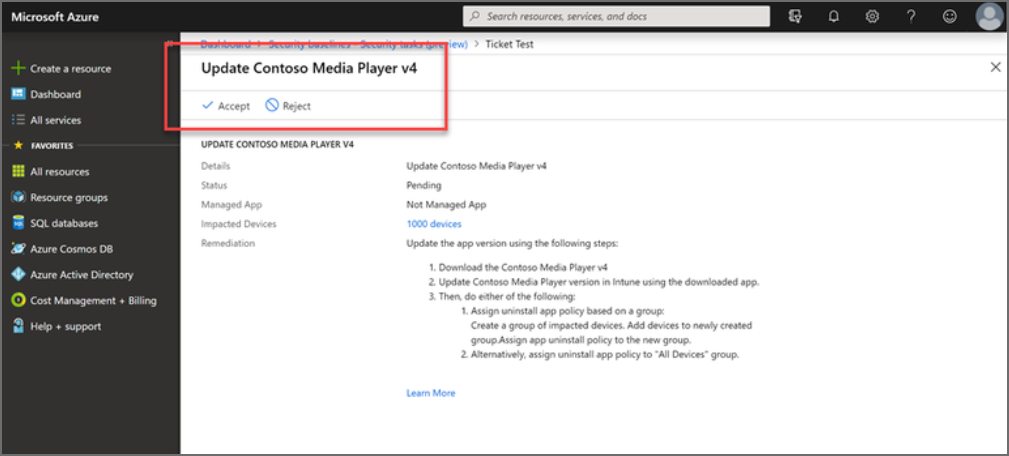

Administrator Intune wybiera zadanie zabezpieczeń, aby wyświetlić szczegółowe informacje o zadaniu. Następnie administrator wybiera pozycję Akceptuj, która aktualizuje stan w Intune, oraz w usłudze Defender dla punktu końcowego, który ma zostać zaakceptowany.

Następnie administrator koryguje zadanie na podstawie podanych wskazówek. Wskazówki różnią się w zależności od typu wymaganej korygowania. Jeśli są dostępne, wskazówki dotyczące korygowania zawierają linki, które otwierają odpowiednie okienka dla konfiguracji w Intune.

Ponieważ odtwarzacz multimediów w tym przykładzie nie jest aplikacją zarządzaną, Intune może udostępniać tylko instrukcje tekstowe. W przypadku aplikacji zarządzanej Intune może dostarczyć instrukcje pobierania zaktualizowanej wersji i podać link umożliwiający otwarcie wdrożenia aplikacji, aby można było dodać zaktualizowane pliki do wdrożenia.

Po zakończeniu korygowania administrator Intune otwiera zadanie zabezpieczeń i wybiera pozycję Zakończ zadanie. Stan korygowania jest aktualizowany dla Intune i w usłudze Defender for Endpoint, gdzie administratorzy zabezpieczeń potwierdzają poprawiony stan luki w zabezpieczeniach.

Wymagania wstępne

Subskrypcje:

- Microsoft Intune plan 1

- Ochrona punktu końcowego w usłudze Microsoft Defender (utwórz konto bezpłatnej wersji próbnej).

Intune konfiguracje dla usługi Defender dla punktu końcowego:

Skonfiguruj połączenie między usługami za pomocą Ochrona punktu końcowego w usłudze Microsoft Defender.

Wdrażanie zasad konfiguracji urządzenia z typem profilu Ochrona punktu końcowego w usłudze Microsoft Defender (urządzenia klasyczne z systemem Windows 10 lub nowszym) na urządzeniach, które używają Ochrona punktu końcowego w usłudze Microsoft Defender do oceny ryzyka.

Aby uzyskać informacje o sposobie konfigurowania Intune do pracy z usługą Defender for Endpoint, zobacz Wymuszanie zgodności dla Ochrona punktu końcowego w usłudze Microsoft Defender z dostępem warunkowym w Intune.

Praca z zadaniami zabezpieczeń

Przed rozpoczęciem pracy z zadaniami zabezpieczeń należy je utworzyć z poziomu usługi Defender Security Center. Aby uzyskać informacje na temat używania Centrum zabezpieczeń usługi Microsoft Defender do tworzenia zadań zabezpieczeń, zobacz Korygowanie luk w zabezpieczeniach za pomocą Zarządzanie zagrożeniami i lukami w dokumentacji usługi Defender for Endpoint.

Aby zarządzać zadaniami zabezpieczeń:

Zaloguj się do centrum administracyjnego Microsoft Intune.

Wybierz pozycjęZadania zabezpieczeń>punktu końcowego.

Wybierz zadanie z listy, aby otworzyć okno zasobu zawierające więcej szczegółów dotyczących tego zadania zabezpieczeń.

Podczas wyświetlania okna zasobu zadania zabezpieczeń możesz wybrać dodatkowe linki:

- APLIKACJE ZARZĄDZANE — wyświetl aplikację, która jest podatna na zagrożenia. Jeśli luka w zabezpieczeniach dotyczy wielu aplikacji, Intune wyświetla filtrowaną listę aplikacji.

- URZĄDZENIA — wyświetl listę urządzeń narażonych na zagrożenia, z których można połączyć się z wpisem zawierającym więcej szczegółów dotyczących luki w zabezpieczeniach na tym urządzeniu.

- REQUESTOR — użyj linku, aby wysłać wiadomość e-mail do administratora, który przesłał to zadanie zabezpieczeń.

- UWAGI — odczytywanie niestandardowych komunikatów przesłanych przez żądającego podczas otwierania zadania zabezpieczeń.

Wybierz pozycję Zaakceptuj lub odrzuć , aby wysłać powiadomienie do usługi Defender for Endpoint dla planowanej akcji. Gdy zaakceptujesz lub odrzucisz zadanie, możesz przesłać notatki, które są wysyłane do usługi Defender for Endpoint.

Po zaakceptowaniu zadania otwórz ponownie zadanie zabezpieczeń (jeśli zostało zamknięte) i postępuj zgodnie ze szczegółami korygowania, aby skorygować lukę w zabezpieczeniach. Instrukcje podane przez usługę Defender for Endpoint w szczegółach zadania zabezpieczeń różnią się w zależności od luki w zabezpieczeniach.

Jeśli jest to możliwe, instrukcje korygowania zawierają linki, które otwierają odpowiednie obiekty konfiguracji w centrum administracyjnym Microsoft Intune.

Po wykonaniu kroków korygowania otwórz zadanie zabezpieczeń i wybierz pozycję Zakończ zadanie. Ta akcja aktualizuje stan zadania zabezpieczeń zarówno w Intune, jak i w usłudze Defender for Endpoint.

Po pomyślnym skorygowaniu wskaźnik narażenia na ryzyko w usłudze Defender for Endpoint może paść na podstawie nowych informacji z skorygowanych urządzeń.

Następne kroki

Dowiedz się więcej o Intune i Ochrona punktu końcowego w usłudze Microsoft Defender.

Przejrzyj Intune Mobile Threat Defense.

Zapoznaj się z pulpitem nawigacyjnym zarządzania lukami w zabezpieczeniach & w Ochrona punktu końcowego w usłudze Microsoft Defender.

Opinia

Dostępne już wkrótce: W 2024 r. będziemy stopniowo wycofywać zgłoszenia z serwisu GitHub jako mechanizm przesyłania opinii na temat zawartości i zastępować go nowym systemem opinii. Aby uzyskać więcej informacji, sprawdź: https://aka.ms/ContentUserFeedback.

Prześlij i wyświetl opinię dla