Ćwiczenie — Delegowanie dostępu do usługi Azure Storage przy użyciu zapisanych zasad dostępu

Zamiast tworzyć indywidualnie usługi SAS, każdy z własnymi uprawnieniami dostępu i datami wygaśnięcia, można je skojarzyć z zapisanymi zasadami dostępu. Zmiana zasad wpływa na wszystkie skojarzone z nimi sygnatury dostępu współdzielonego.

Teraz, gdy już wiesz, że istnieje lepszy sposób tworzenia usług SAS firmy i zarządzania nimi. Możesz zaktualizować nowe strony testowe w celu korzystania z zapisanych zasad dostępu.

W tym ćwiczeniu zaktualizujesz aplikację internetową, aby utworzyć usługi SAS z zapisanymi zasadami dostępu. Następnie użyjesz poleceń interfejsu wiersza polecenia platformy Azure, aby zmienić zasady i przetestować, czy dostęp zostanie odwołany.

Dodawanie metody w celu tworzenia zapisanych zasad dostępu

W usłudze Azure Cloud Shell edytuj plik PatientRecordController.cs.

code ~/sas/Controllers/PatientRecordController.csU dołu klasy, w obszarze metody

GetBlobSas, napisz metodę, aby utworzyć zapisane zasady dostępu.// Use a stored access policy for the SAS private void CreateStoredAccessPolicy() { // Create a stored access policy for our blobs BlobSignedIdentifier identifier = new BlobSignedIdentifier { Id = _storedPolicyID, AccessPolicy = new BlobAccessPolicy { ExpiresOn = DateTimeOffset.UtcNow.AddHours(1), Permissions = "r" } }; _container.SetAccessPolicy(permissions: new BlobSignedIdentifier[] { identifier }); }Ta metoda używa zmiennej globalnej na potrzeby identyfikatora zasad dostępu. Dodaj tę zmienną w górnej części klasy poniżej deklaracji dla zmiennej

BlobContainerCliento nazwie_container.private String _storedPolicyID = "patient-images-policy";Zapisane zasady dostępu są używane dla każdego wygenerowanego tokenu SAS, więc wywołaj nową metodę podczas tworzenia wystąpienia klasy. Dodaj wywołanie u dołu metody.

public PatientRecordsController(ILogger<PatientRecordsController> logger, IConfiguration iconfiguration) { _logger = logger; _iconfiguration = iconfiguration; _container = new BlobContainerClient( _iconfiguration.GetValue<string>("StorageAccount:ConnectionString"), _iconfiguration.GetValue<string>("StorageAccount:Container") ); CreateStoredAccessPolicy(); }Teraz można uprościć metodę

GetBlobSasw celu korzystania z zasad dostępu. Zmień metodę, aby ich używała.// Build a SAS token for the given blob private string GetBlobSas() { // Create a user SAS that only allows reading for a minute BlobSasBuilder sas = new BlobSasBuilder { Identifier = _storedPolicyID, BlobContainerName = _iconfiguration.GetValue<string>("StorageAccount:Container") }; // Use the shared key to access the blob var storageSharedKeyCredential = new StorageSharedKeyCredential( _iconfiguration.GetValue<string>("StorageAccount:AccountName"), _iconfiguration.GetValue<string>("StorageAccount:AccountKey") ); return '?' + sas.ToSasQueryParameters(storageSharedKeyCredential).ToString(); }Kod obsługujący żądania tokenów SAS wymaga niewielkiej poprawki w celu wywoływania zaktualizowanej metody.

// GET PatientRecord/patient-nnnnnn/secure [HttpGet("{Name}/{secure}")] public PatientRecord Get(string name, string flag) { BlobClient blob = _container.GetBlobClient(name); return new PatientRecord { name=blob.Name, imageURI=blob.Uri.AbsoluteUri, sasToken=GetBlobSas() }; }Zapisz zmiany kodu, wybierając klawisze Ctrl+S, a następnie wybierając klawisze Ctrl+Q.

Testowanie nowego kodu

Skompiluj aplikację w usłudze Cloud Shell.

cd ~/sas/ dotnet buildJeśli port został zamknięty od zakończenia poprzedniego ćwiczenia, uruchom

curlpolecenie , aby otworzyć go ponownie.curl -X POST http://localhost:8888/openPort/8000;Uruchom zaktualizowaną aplikację internetową.

dotnet runPrzejdź do adresu URL aplikacji internetowej i upewnij się, że kończy się on ukośnikiem (/).

Na stronie głównej wybierz pozycję Get all patients (Pobierz wszystkich pacjentów).

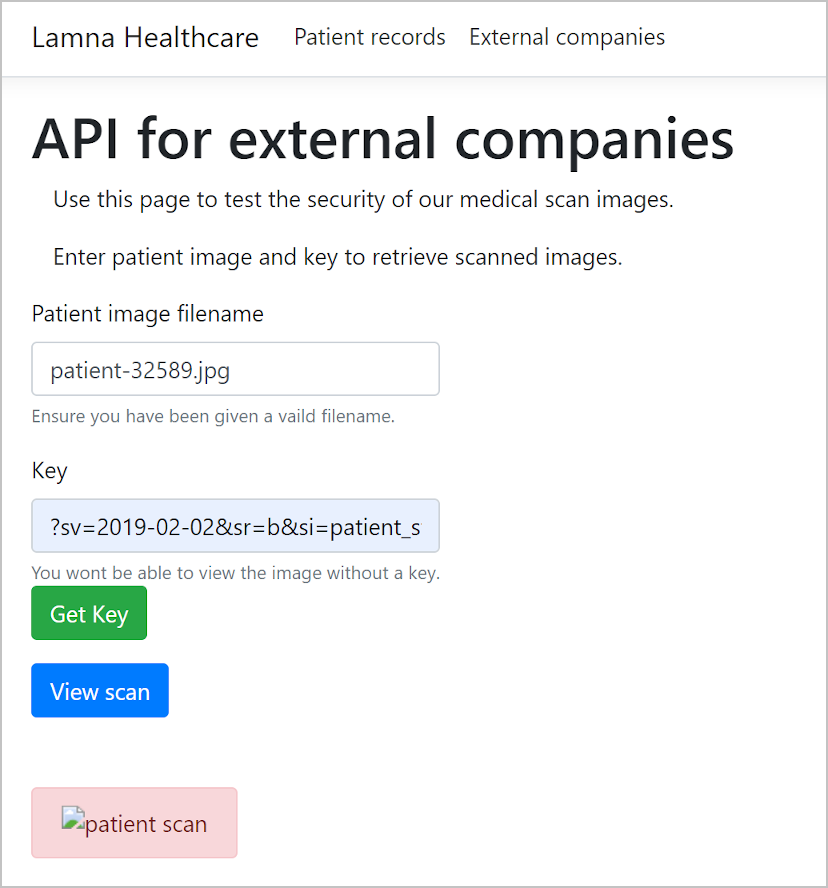

Skopiuj nazwę pliku obrazu. Przykład takiej nazwy to patient-32589.jpg.

Wybierz link menu External companies (Firmy zewnętrzne) w górnej części strony.

Wklej nazwę pliku obrazu w polu Patient image filename (Nazwa pliku obrazu pacjenta).

Wybierz pozycję Get Key (Pobierz klucz), aby wypełnić token SAS.

Wybierz pozycję View scan (Wyświetl skan), aby wyświetlić obraz.

Edytowanie zapisanych zasad dostępu

Zaloguj się do witryny Azure Portal przy użyciu tych samych poświadczeń, które były używane do aktywowania piaskownicy.

W menu zasobów witryny Azure Portal wybierz pozycję Wszystkie zasoby.

Na liście zasobów wybierz konto magazynu dokumentacji medycznej.

W okienku Przegląd wybierz pozycję Kontenery, a następnie wybierz pozycję patient-images.

W menu obrazów pacjentów w obszarze Ustawienia wybierz pozycję Zasady dostępu.

Zwróć uwagę, że aplikacja internetowa utworzyła zapisane zasady dostępu patient-images-policy.

Po prawej stronie wybierz menu ..., a następnie wybierz pozycję Edytuj w menu podręcznym.

W obszarze Edytuj zasady zmień uprawnienie z odczytu na listę i wybierz przycisk OK, aby potwierdzić.

Wybierz pozycję Zapisz na obrazach pacjentów | Okienko zasad dostępu.

Testowanie nowych sygnatur dostępu współdzielonego

Wróć do swojej aplikacji internetowej. Na stronie External companies (Firmy zewnętrzne) utwórz nowy token SAS, wybierając pozycję Get Key (Pobierz klucz).

Wybierz pozycję View scan (Wyświetl skan).

Obraz nie jest zwracany z usługi Azure Storage i występuje błąd uwierzytelniania 403.