Opis sieciowych grup zabezpieczeń platformy Azure

Sieciowe grupy zabezpieczeń umożliwiają filtrowanie ruchu sieciowego do i z zasobów platformy Azure w sieci wirtualnej platformy Azure; na przykład maszyna wirtualna. Sieciowa grupa zabezpieczeń składa się z reguł definiujących sposób filtrowania ruchu. Można skojarzyć tylko jedną sieciową grupę zabezpieczeń z każdą podsiecią sieci wirtualnej i interfejsem sieciowym na maszynie wirtualnej. Jednak ta sama sieciowa grupa zabezpieczeń może być skojarzona z dowolną liczbą różnych podsieci i interfejsów sieciowych, które wybierzesz.

Na poniższym bardzo uproszczonym diagramie widać sieć wirtualną platformy Azure z dwiema podsieciami połączonymi z Internetem, a każda podsieć ma maszynę wirtualną. Podsieć 1 ma przypisaną sieciową grupę zabezpieczeń, która filtruje dostęp przychodzący i wychodzący do maszyny VM1, która wymaga wyższego poziomu dostępu. Z kolei maszyna VM2 może reprezentować maszynę publiczną, która nie wymaga sieciowej grupy zabezpieczeń.

Reguły zabezpieczeń dla ruchu przychodzącego i wychodzącego

Sieciowa grupa zabezpieczeń składa się z reguł zabezpieczeń dla ruchu przychodzącego i wychodzącego. Reguły zabezpieczeń sieciowej grupy zabezpieczeń są oceniane według priorytetu przy użyciu pięciu punktów informacji: źródła, portu źródłowego, miejsca docelowego, portu docelowego i protokołu w celu zezwolenia lub odmowy ruchu. Domyślnie platforma Azure tworzy szereg reguł, trzy reguły przychodzące i trzy reguły ruchu wychodzącego, aby zapewnić poziom zabezpieczeń punktu odniesienia. Reguł domyślnych nie można usunąć, ale można je zastąpić, tworząc nowe reguły o wyższych priorytetach.

Każda reguła określa co najmniej jedną z następujących właściwości:

- Nazwa: każda reguła sieciowej grupy zabezpieczeń musi mieć unikatową nazwę, która opisuje jej przeznaczenie. Na przykład Administracja AccessOnlyFilter.

- Priorytet: Reguły są przetwarzane w kolejności priorytetu, a niższe liczby są przetwarzane przed wyższymi liczbami. Gdy ruch jest zgodny z regułą, przetwarzanie zostanie zatrzymane. Oznacza to, że żadne inne reguły o niższym priorytcie (wyższe liczby) nie będą przetwarzane.

- Źródło lub miejsce docelowe: określ pojedynczy adres IP lub zakres adresów IP, tag usługi (grupę prefiksów adresów IP z danej usługi platformy Azure) lub grupę zabezpieczeń aplikacji. Określenie zakresu, tagu usługi lub grupy zabezpieczeń aplikacji umożliwia utworzenie mniejszej liczby reguł zabezpieczeń.

- Protokół: Jaki protokół sieciowy będzie sprawdzany przez regułę? Protokół może być dowolny z: TCP, UDP, ICMP lub Dowolny.

- Kierunek: czy reguła powinna być stosowana do ruchu przychodzącego, czy wychodzącego.

- Zakres portów: można określić pojedynczy lub zakres portów. Określanie zakresów umożliwia wydajniejsze tworzenie reguł zabezpieczeń.

- Akcja: Na koniec musisz zdecydować, co się stanie po wyzwoleniu tej reguły.

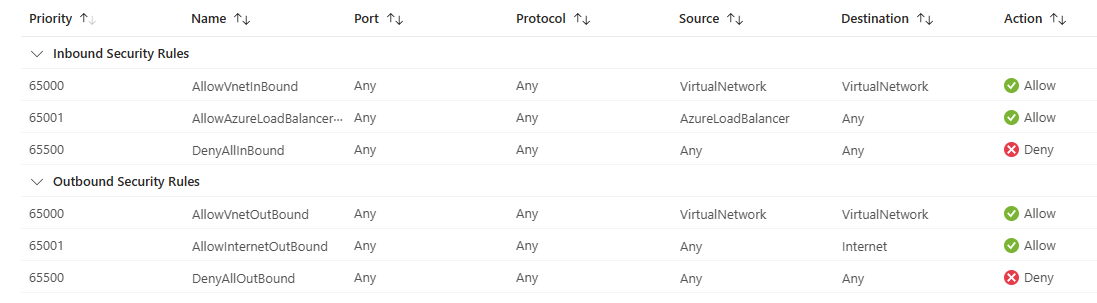

Poniższy zrzut ekranu przedstawia domyślne reguły ruchu przychodzącego i wychodzące, które są uwzględnione we wszystkich sieciowych grupach zabezpieczeń.

Opisy domyślnych reguł ruchu przychodzącego są następujące:

AllowVNetInBound — reguła AllowVNetInBound jest przetwarzana jako pierwsza, ponieważ ma najniższą wartość priorytetu. Pamiętaj, że reguły o najniższej wartości priorytetu są przetwarzane jako pierwsze. Ta reguła zezwala na ruch ze źródła z tagiem usługi VirtualNetwork do miejsca docelowego z tagiem usługi VirtualNetwork na dowolnym porcie przy użyciu dowolnego protokołu. Jeśli dla tej reguły zostanie znalezione dopasowanie, żadne inne reguły nie są przetwarzane. Jeśli nie zostanie znalezione dopasowanie, kolejna reguła zostanie przetworzona.

AllowAzureLoadBalancerInBound — reguła AllowAzureLoadBalancerInBound jest przetwarzana na sekundę, ponieważ jej wartość priorytetu jest wyższa niż reguła AllowVNetInBound. Ta reguła zezwala na ruch ze źródła za pomocą tagu usługi AzureLoadBalancer do miejsca docelowego z tagiem usługi AzureLoadBalancer na dowolnym porcie do dowolnego adresu IP na dowolnym porcie przy użyciu dowolnego protokołu. Jeśli dla tej reguły zostanie znalezione dopasowanie, żadne inne reguły nie są przetwarzane. Jeśli nie zostanie znalezione dopasowanie, kolejna reguła zostanie przetworzona.

DenyAllInBound — ostatnia reguła w tej sieciowej grupie zabezpieczeń to reguła DenyAllInBound. Ta reguła odrzuca cały ruch z dowolnego źródłowego adresu IP na dowolnym porcie do dowolnego innego adresu IP na dowolnym porcie przy użyciu dowolnego protokołu.

Podsumowując, każda podsieć sieci wirtualnej lub karta interfejsu sieciowego, do której przypisano tę sieciową grupę zabezpieczeń, zezwala tylko na ruch przychodzący z sieci wirtualnej platformy Azure lub modułu równoważenia obciążenia platformy Azure (zgodnie z definicją według odpowiednich tagów usługi). Cały pozostały ruch sieciowy przychodzący jest blokowany. Nie można usunąć reguł domyślnych, ale można je zastąpić, tworząc nowe reguły o wyższych priorytetach (wartość o niższym priorytcie).

Jaka jest różnica między sieciowymi grupami zabezpieczeń i usługą Azure Firewall?

Teraz, gdy znasz już zarówno sieciowe grupy zabezpieczeń, jak i usługę Azure Firewall, możesz się zastanawiać, jak się różnią, ponieważ obie te grupy chronią zasoby sieci wirtualnej. Usługa Azure Firewall uzupełnia funkcjonalność sieciowej grupy zabezpieczeń. Razem zapewniają lepsze "zabezpieczenia sieci w głębi systemu obrony". Sieciowe grupy zabezpieczeń zapewniają rozproszone filtrowanie ruchu w warstwie sieciowej w celu ograniczenia ruchu do zasobów w sieciach wirtualnych w każdej subskrypcji. Usługa Azure Firewall to w pełni stanowa, scentralizowana zapora sieciowa jako usługa, która zapewnia ochronę sieci i aplikacji w różnych subskrypcjach i sieciach wirtualnych.